概述

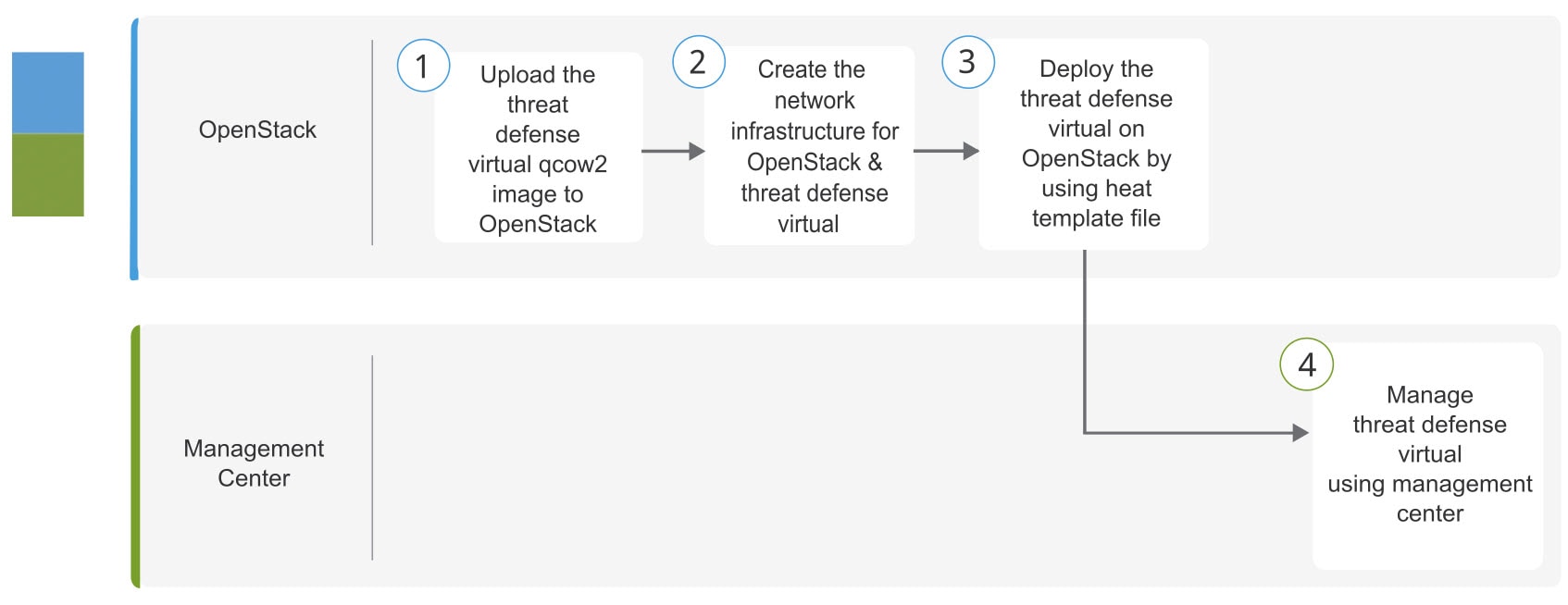

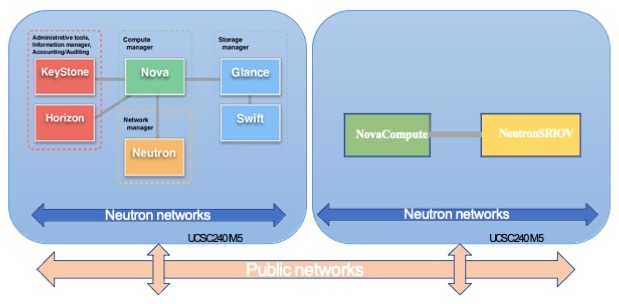

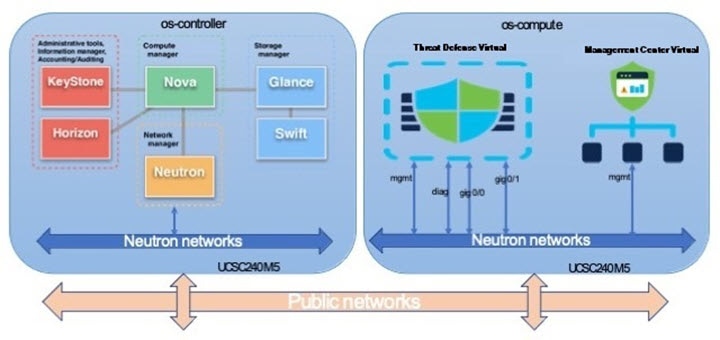

本指南介绍如何在 OpenStack 环境中部署 threat defense virtual。OpenStack 是一个免费的开放标准云计算平台,主要作为公共服务和私有云中的基础设施即服务 (IaaS) 部署,其中虚拟服务器和其他资源可供用户使用。

此部署使用 KVM 虚拟机监控程序来管理虚拟资源。KVM 是适用于基于 x86 硬件的 Linux 且包含虚拟化扩展(例如英特尔 VT)的完全虚拟化解决方案。其中包含可加载的内核模块 kvm.ko(用于提供核心虚拟化基础设施)和一个处理器特定模块(例如 kvm-intel.ko)。

您可以使用 KVM 来运行多个运行未修改的操作系统映像的虚拟机。每个虚拟机都有专用的虚拟化硬件:网卡、磁盘、图形适配器等等。

由于 KVM 虚拟机监控程序已支持设备,因此无需其他内核软件包或驱动程序即可启用 OpenStack 支持。

注 |

OpenStack 上的 Threat Defense Virtual 可以安装在任何优化的多节点环境中。 |

反馈

反馈