概述

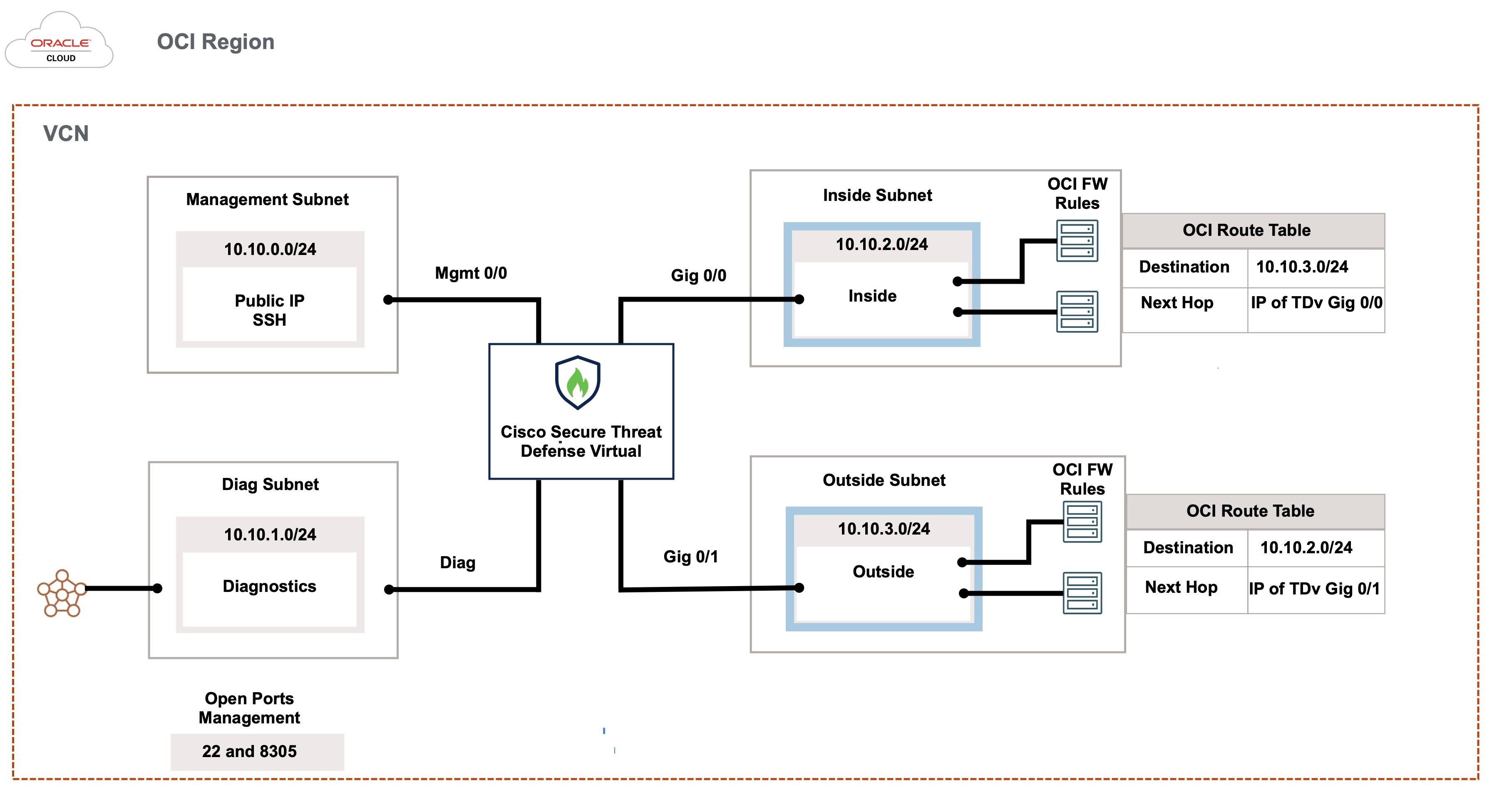

Cisco Cisco Secure Firewall Threat Defense Virtual 运行与物理 Cisco 威胁防御 相同的软件,以虚拟形式提供成熟的安全功能。threat defense virtual 可以部署在公共 OCI 中。然后,可以对其进行配置,以保护在一段时间内扩展、收缩或转换其位置的虚拟和物理数据中心工作负载。

OCI 计算资源大小

形状是确定分配给实例的 CPU 数量、内存量和其他资源的模板。threat defense virtual 支持以下 OCI 形状类型:

|

OCI 形状 |

支持的 Threat Defense Virtual 版本 |

属性 |

接口 |

|

|---|---|---|---|---|

|

oCPU |

随机存取存储器(GB) |

|||

|

Intel VM.DenseIO2.8 |

7.3.x 及更高版本 |

8 |

120 |

最小值 4,最大值 8 |

|

Intel VM.StandardB1.4 |

7.3.x 及更高版本 |

4 |

48 |

最小值 4,最大值 4 |

|

Intel VM.StandardB1.8 |

7.3.x 及更高版本 |

4 |

96 |

最小值 4,最大值 8 |

|

Intel VM.Standard1.4 |

7.3.x 及更高版本 |

4 |

28 |

最小值 4,最大值 4 |

|

Intel VM.Standard1.8 |

7.3.x 及更高版本 |

8 |

56 |

最小值 4,最大值 8 |

|

Intel VM.Standard2.4 |

7.1、7.2.x 和 7.3.x |

4 |

60 |

最小值 4,最大值 4 |

|

Intel VM.Standard2.8 |

7.1、7.2.x 和 7.3.x |

8 |

120 |

最小值 4,最大值 8 |

|

Intel VM.Standard3.Flex* |

7.3.x 及更高版本 |

4 |

16 |

最小值 4,最大值 4 |

|

7.3.x 及更高版本 |

6 |

24 |

最小值 4,最大值 6 |

|

|

7.3.x 及更高版本 |

8 |

32 |

最小值 4,最大值 8 |

|

|

Intel VM.Optimized3.Flex* |

7.3.x 及更高版本 |

4 |

16 |

最小值 4,最大值 8 |

|

7.3.x 及更高版本 |

6 |

24 |

最小值 4,最大值 10 |

|

|

7.3.x 及更高版本 |

8 |

32 |

最小值 4,最大值 10 |

|

|

AMD VM.Standard.E4.Flex* |

7.3.x 及更高版本 |

4 |

16 |

最小值 4,最大值 4 |

|

7.3.x 及更高版本 |

6 |

24 |

最小值 4,最大值 6 |

|

|

7.3.x 及更高版本 |

8 |

32 |

最小值 4,最大值 8 |

|

-

*7.4.x 及更高版本中的 Flex 形状支持 SR-IOV 模式。

-

在 OCI 中,1 个 oCPU 等于 2 个 vCPU。

-

threat defense virtual 至少需要 4 个接口。

有关使用 Threat Defense Virtual 7.3 及更高版本支持的 OCI 计算形状的建议。

-

OCI 市场映像版本 7.3.0-69-v2 及更高版本仅与 Threat Defense Virtual 7.3 及更高版本的 OCI 计算形状兼容。

-

您只能将 Threat Defense Virtual 7.3 及更高版本支持的 OCI 计算形状用于新部署。

-

OCI 计算配置版本 7.3.0-69-v3 及更高版本与使用 Threat Defense Virtual 7.3 之前的 OCI 计算配置版本升级与 Threat Defense Virtual 一起部署的虚拟机不兼容。

-

VM.DenseIO2.8 计算形态订用将继续计费,即使在您关闭实例后也是如此。有关详细信息,请参阅 OCI 文档。

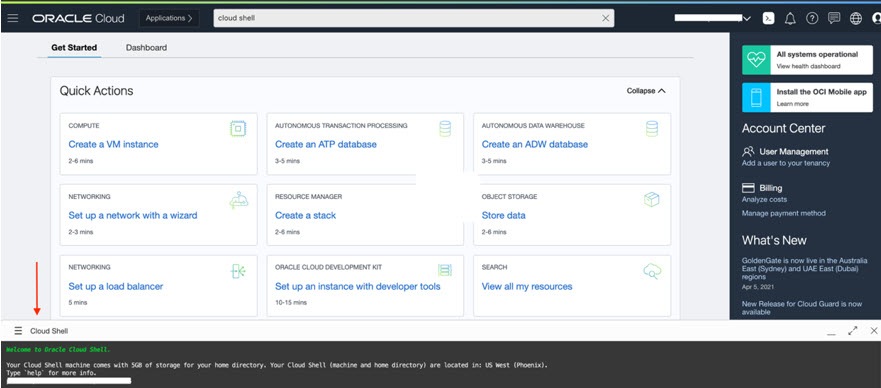

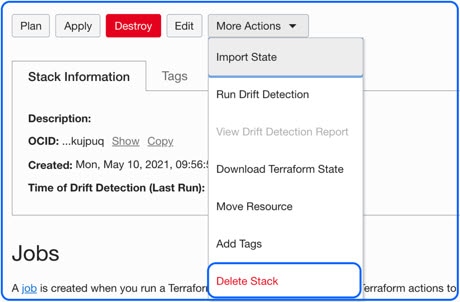

您可以在 OCI 上创建账户,使用 Oracle 云市场上的思科 Firepower NGFW 虚拟防火墙(NGFWv)产品来启动计算实例,然后选择 OCI 形状。

反馈

反馈