| DeploymentType |

字符串 |

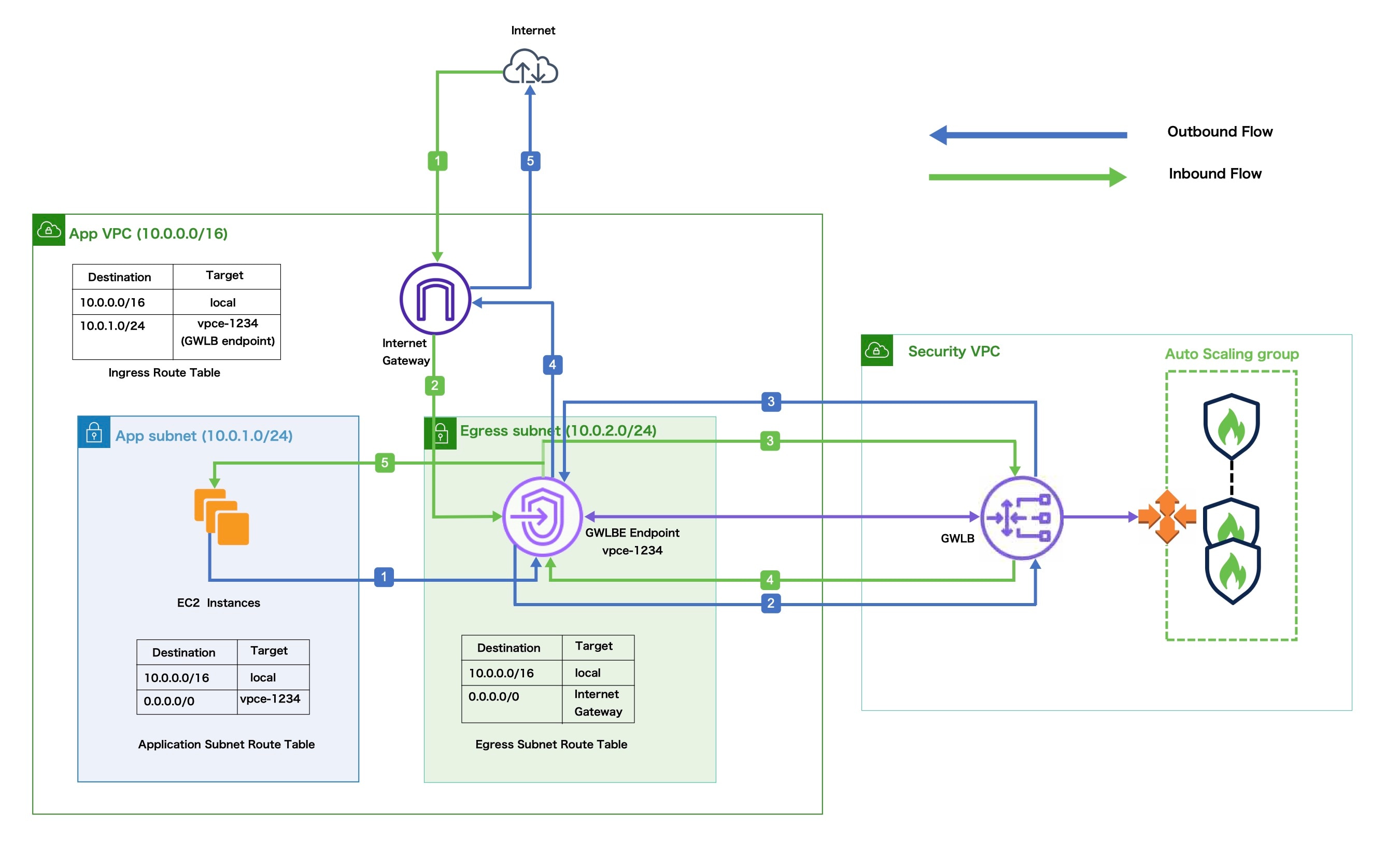

帮助处理从 threat defense virtual 到 GWLB 或互联网流量的部署类型。

|

|

PodNumber

|

字符串

允许的模式:'^\d{1,3}$'

|

这是 pod 号。这将作为 Auto Scale 组名称 (threat defense virtual-Group-Name) 的后缀。例如,如果此值为“1”,则组名称将为 threat defense virtual-Group-Name-1。

它应至少为 1 个数字,但不超过 3 个数字。默认值:1

|

|

AutoscaleGrpNamePrefix

|

字符串

|

这是 Auto Scale 组名称前缀。pod 号将作为后缀添加。

最大:18 个字符

示例:Cisco-threat defense virtual-1

|

|

NotifyEmailID

|

字符串

|

Auto Scale 事件将被发送到此电子邮件地址。您需要接受订用电子邮件请求。

示例:admin@company.com

|

|

VpcId

|

字符串

|

需要部署设备的 VPC ID。它应根据 AWS 要求配置。

类型:AWS::EC2::VPC::Id

如果使用“infrastructure.yaml”文件来部署基础架构,堆栈的输出部分将具有此值。请使用该值。

|

|

LambdaSubnets

|

列表

|

将部署 Lambda 函数的子网。

类型:List<AWS::EC2::Subnet::Id>

如果使用“infrastructure.yaml”文件来部署基础架构,堆栈的输出部分将具有此值。请使用该值。

|

|

LambdaSG

|

列表

|

Lambda 函数的安全组。

类型:List<AWS::EC2::SecurityGroup::Id>

如果使用“infrastructure.yaml”文件来部署基础架构,堆栈的输出部分将具有此值。请使用该值。

|

|

S3BktName

|

字符串

|

文件的 S3 存储桶名称。应根据 AWS 要求在您的帐户中配置此项。

如果使用“infrastructure.yaml”文件来部署基础架构,堆栈的输出部分将具有此值。请使用该值。

|

|

LoadBalancerType

|

字符串

|

面向互联网的负载均衡器类型,可以是“application”或“network”。

示例:application

|

|

LoadBalancerSG

|

字符串

|

负载均衡器的安全组。如果是网络负载均衡器,则不会使用它。但您应提供一个安全组 ID。

类型:List<AWS::EC2::SecurityGroup::Id>

如果使用“infrastructure.yaml”文件来部署基础架构,堆栈的输出部分将具有此值。请使用该值。

|

|

LoadBalancerPort

|

整数

|

负载均衡器端口。此端口将在 LB 上以 HTTP/HTTPS 或 TCP/TLS 作为协议,并根据所选的负载均衡器类型打开。

确保端口是有效的 TCP 端口,它将用于创建负载均衡器侦听程序。

默认值:80

|

|

SSL证书

|

字符串

|

用于安全端口连接的 SSL 证书 ARN。如果未指定,则在负载均衡器上开启的端口将为 TCP/HTTP。如果已指定,则在负载均衡器上开启的端口将为 TLS/HTTPS。

|

|

TgHealthPort

|

整数

|

此端口供目标组用于运行状况探测。在 threat defense virtual 上到达此端口的运行状况探测将被路由到 AWS 元数据服务器,并且不应用于流量。它应该是有效的 TCP 端口。

如果您希望应用本身回复运行状况探测,则可以为 threat defense virtual 相应地更改 NAT 规则。在这种情况下,如果应用不响应,threat defense virtual 将被标记为运行状况不正常,并会由于实例运行状况不佳警报而被删除。

示例:8080

|

|

AssignPublicIP

|

布尔值

|

如果选择“true”,则将分配公共 IP。如果是 BYOL 类型 threat defense virtual,则需要它才能连接到 https://tools.cisco.com。

示例:TRUE

|

|

InstanceType

|

字符串

|

Amazon Machine Image (AMI) 支持不同的实例类型,这些实例类型将决定实例的大小和所需的内存量。

只应使用支持 threat defense virtual 的 AMI 实例类型。

示例:c4.2xlarge

|

|

LicenseType

|

字符串

|

threat defense virtual 许可证类型,可以是 BYOL 或 PAYG。确保相关的 AMI ID 具有相同的许可类型。

示例:BYOL

|

|

AmiId

|

字符串

|

threat defense virtual AMI ID(有效的思科 threat defense virtual AMI ID)。

类型:AWS::EC2::Image::Id

请根据地区和所需的映像版本选择正确的 AMI ID。Auto Scale 功能支持版本 6.4+、BYOL/PAYG 映像。在两种情况下,您都应在 AWS Marketplace 中接受许可证。

如果是 BYOL,请使用诸如“BASE”、“MALWARE”、“THREAT”、“URLFilter”等功能更新 Configuration JSON 中的“licenseCaps”键值。

|

|

NoOfAZs

|

整数

|

threat defense virtual 应跨越的可用性区域数,介于 1 到 3 之间。如果是 ALB 部署,根据 AWS 的要求,最小值为 2。

示例:2

|

|

ListOfAzs

|

逗号分隔的字符串

|

按顺序列出的逗号分隔区域列表。

|

注

|

它们的列出顺序十分重要。应按相同的顺序给出子网列表。

|

如果使用“infrastructure.yaml”文件来部署基础架构,堆栈的输出部分将具有此值。请使用该值。

示例:us-east-1a, us-east-1b, us-east-1c

|

|

MgmtInterfaceSG

|

字符串

|

threat defense virtual 管理接口的安全组。

类型:List<AWS::EC2::SecurityGroup::Id>

如果使用“infrastructure.yaml”文件来部署基础架构,堆栈的输出部分将具有此值。请使用该值。

|

|

InsideInterfaceSG

|

字符串

|

threat defense virtual 内部接口的安全组。

类型:AWS::EC2::SecurityGroup::Id

如果使用“infrastructure.yaml”文件来部署基础架构,堆栈的输出部分将具有此值。请使用该值。

|

|

OutsideInterfaceSG

|

字符串

|

threat defense virtual 外部接口的安全组。

类型:AWS::EC2::SecurityGroup::Id

如果使用“infrastructure.yaml”文件来部署基础架构,堆栈的输出部分将具有此值。请使用该值。

示例:sg-0c190a824b22d52bb

|

|

MgmtSubnetId

|

逗号分隔列表

|

逗号分隔的管理子网 ID 列表。此列表应与相应的可用性区域顺序相同。

类型:List<AWS::EC2::SecurityGroup::Id>

如果使用“infrastructure.yaml”文件来部署基础架构,堆栈的输出部分将具有此值。请使用该值。

|

|

InsideSubnetId

|

逗号分隔列表

|

逗号分隔的内部 /Gig0/0 子网 ID 列表。此列表应与相应的可用性区域顺序相同。

类型:List<AWS::EC2::SecurityGroup::Id>

如果使用“infrastructure.yaml”文件来部署基础架构,堆栈的输出部分将具有此值。请使用该值。

|

|

OutsideSubnetId

|

逗号分隔列表

|

逗号分隔的外部 /Gig0/1 子网 ID 列表。此列表应与相应的可用性区域顺序相同。

类型:List<AWS::EC2::SecurityGroup::Id>

如果使用“infrastructure.yaml”文件来部署基础架构,堆栈的输出部分将具有此值。请使用该值。

|

|

KmsArn

|

字符串

|

现有 KMS(用于静态加密的 AWS KMS 密钥)的 ARN。如已指定,管理中心 和 threat defense virtual 密码应加密。密码加密应仅使用指定的 ARN 进行。

生成加密密码示例:“aws kms encrypt --key-id <KMS ARN> --纯文本 <密码>” 请按照所示使用生成的密码。

示例:arn:aws:kms:us-east-1:[AWS Account]:key/7d586a25-5875-43b1-bb68-a452e2f6468e

|

|

ngfwPassword

|

字符串

|

所有 threat defense virtual 实例都提供一个默认密码,该密码在启动模板(Autoscale 组)的 Userdata 字段中输入。

一旦 threat defense virtual 可访问,此输入会将密码更改为新提供的密码。

如果未使用 KMS ARN,请使用纯文本密码。如果使用 KMS ARN,则应使用加密的密码。

示例:Cisco123789! 或 AQIAgcQFAGtz/hvaxMtJvY/x/rfHnI3lPpSXU

|

|

fmcServer

|

数字字符串

|

用于管理 管理中心 的 IP 地址,Lambda 函数和 threat defense virtual 管理接口均可访问该地址。

示例:10.10.17.21

|

|

fmcOperationsUsername

|

字符串

|

在管理 管理中心 时创建的网络管理员或更高权限用户。请参阅《Cisco Secure Firewall Management Center 设备配置指南》中有关创建用户和角色的信息。

示例:apiuser-1

|

|

fmcOperationsPassword

|

字符串

|

如果未提及 KMS ARN,请使用纯文本密码。如果已提及,则应使用加密的密码。

示例:Cisco123@ 或 AQICAHgcQAtz/hvaxMtJvY/x/rnKI3clFPpSXUHQRnCAajB

|

|

fmcDeviceGrpName

|

字符串

|

管理中心 设备组名称。

示例:AWS-Cisco-NGFW-VMs-1

|

|

fmc 性能许可证层

|

字符串

|

在 Management Center Virtual 上注册 threat defense virtual 设备时使用的性能层许可证。

允许的值:FTDv/FTDv20/FTDv30/FTDv50/FTDv100

|

注

|

FTDv5 和 FTDv10 性能级别许可证不支持与 AWS 网关负载均衡器配合使用。

|

|

|

fmcPublishMetrics

|

布尔值

|

如果设置为“TRUE”,则将创建一个 Lambda 函数,该函数每 2 分钟运行一次,将获取所提供的设备组中已注册 threat defense virtual 传感器的内存消耗情况。

允许的值:TRUE、FALSE

示例:TRUE

|

|

fmcMetricsUsername

|

字符串

|

用于向 AWS CloudWatch 进行指标发布的唯一 管理中心 用户名。请参阅《Cisco Secure Firewall Management Center 设备配置指南》中有关创建用户和角色的信息。

如果将“fmcPublishMetrics”设置为“FALSE”,则无需提供此输入。

示例:publisher-1

|

|

fmcMetricsPassword

|

字符串

|

用于向 AWS CloudWatch 进行指标发布的 管理中心 密码。如果未提及 KMS ARN,请使用纯文本密码。如果已提及,则应使用加密的密码。

如果将“fmcPublishMetrics”设置为“FALSE”,则无需提供此输入。

示例:Cisco123789!

|

|

CpuThresholds

|

逗号分隔的整数

|

下限 CPU 阈值和上限 CPU 阈值。最小值为 0,最大值为 99。

默认值:10、70

请注意,下限阈值应小于上限阈值。

示例:30、70

|

|

MemoryThresholds

|

逗号分隔的整数

|

下限 MEM 阈值和上限 MEM 阈值。最小值为 0,最大值为 99。

默认值:40、70

请注意,下限阈值应小于上限阈值。如果“fmcPublishMetrics”参数为“FALSE”,则它不起作用。

示例:40、50

|

|

实例元数据服务版本

|

布尔值

|

要为 Threat Defense Virtual 实例启用的实例元数据数据服务 (IMDS) 版本:

|

注

|

Threat Defense Virtual 7.6 及更高版本仅支持 IMDSv2。

如果要为 7.6 以前的版本启用 IMDSv2 服务,则必须选择 IMDSv1 和 IMDSv2 V1 和 V2(可选令牌)参数组合。

|

|

注

|

如果您使用的是自定义模板(非思科提供),请注意,您必须在模板的 MetadataOptions 下包含 HttpEndpoint: enabled 和 HttpTokens: required 属性,然后才能启用 IMDSv2 必需模式。

|

|

反馈

反馈