概述

Cisco Cisco Secure Firewall Threat Defense Virtual (之前称为 Firepower Threat Defense Virtual)将 Cisco Secure Firewall 功能带到虚拟环境,支持采用一致的安全策略来跟踪物理、虚拟和云环境以及云之间的工作负载。

HyperFlex 系统可为任何应用程序和任何位置提供超融合。通过思科 Intersight 云运营平台管理的 HyperFlex 采用了思科统一计算系统 (Cisco UCS) 技术,可以在任何地方为应用程序和数据提供支持,优化从核心数据中心到边缘和公共云的运营,从而通过加速 DevOps 实践来提高灵活性。

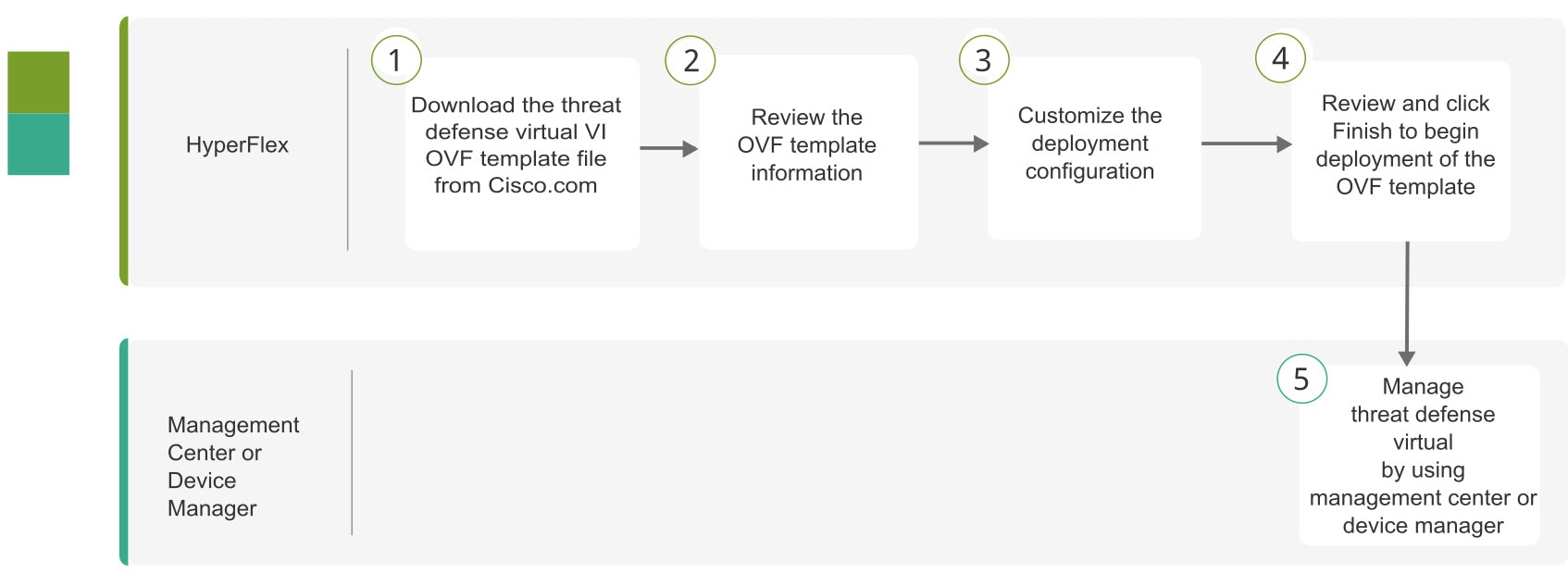

本章介绍 threat defense virtual 如何在思科 HyperFlex 环境中工作,包括功能支持、系统要求、准则和限制。本章还介绍了管理 threat defense virtual 的选项。在开始部署之前,了解您的管理选项非常重要。您可以使用 Cisco Secure Firewall Management Center (以前称为 Firepower Management Center) 或 Cisco Secure Firewall 设备管理器 (以前称为 Firepower Device Manager)来管理和监控 threat defense virtual。其他管理选项也可能可用。

反馈

反馈