관련 정보 Cisco Secure Dynamic Attributes Connector

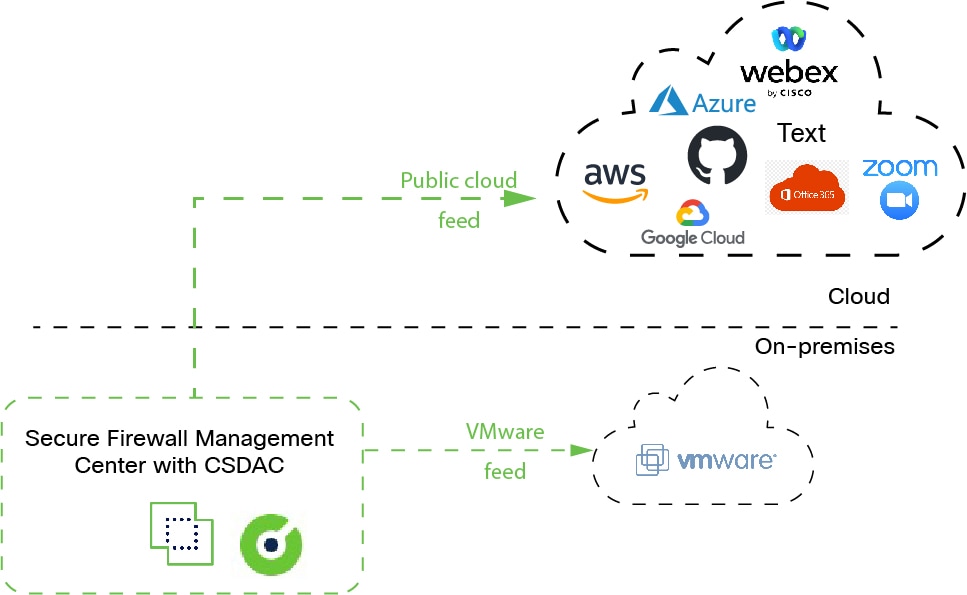

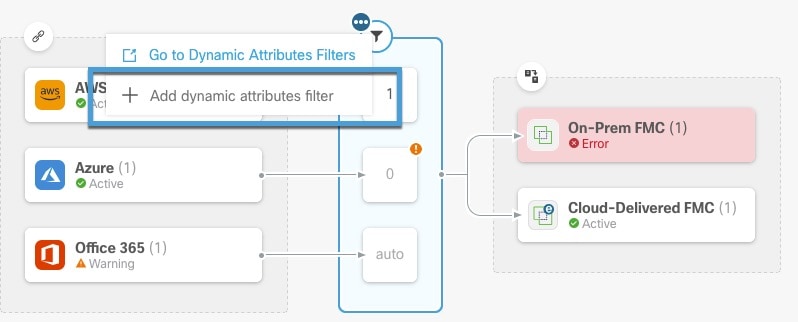

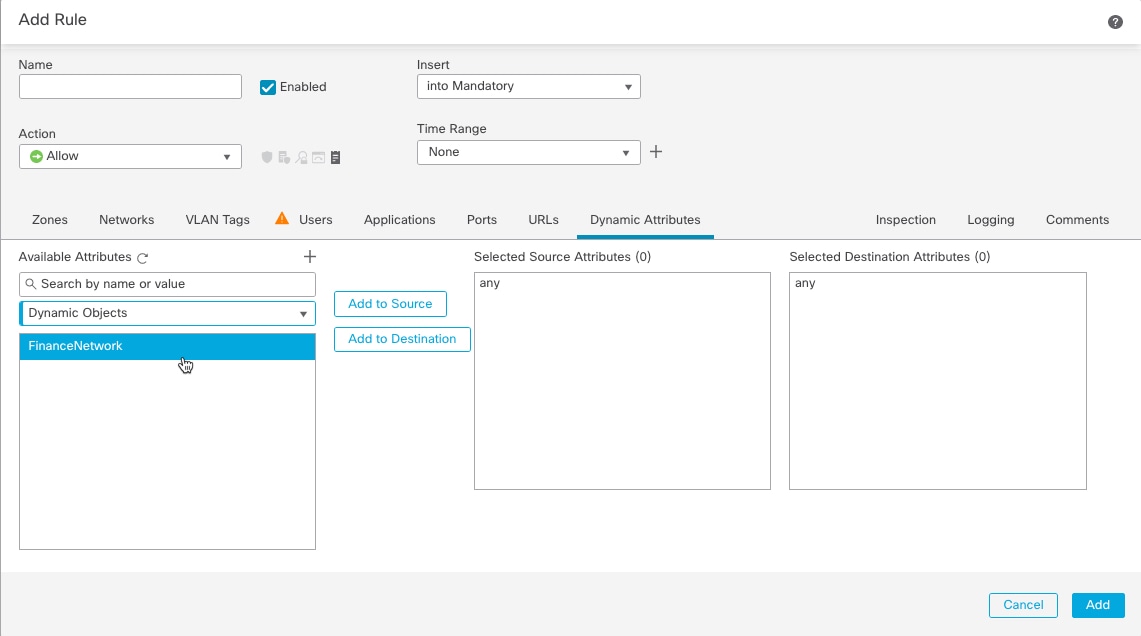

동적 속성 커넥터를 사용하면 Secure Firewall Management Center 액세스 제어 규칙에서 다양한 클라우드 서비스 플랫폼의 서비스 태그 및 범주를 사용할 수 있습니다.

지원되는 커넥터

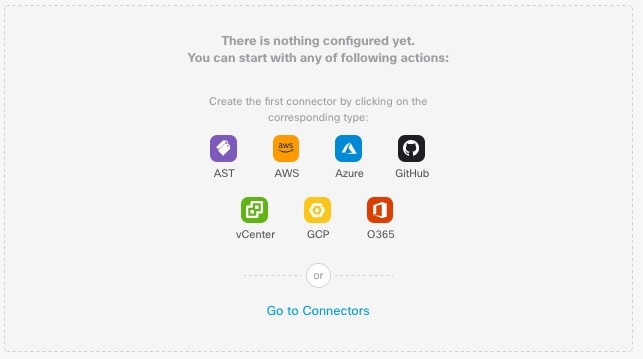

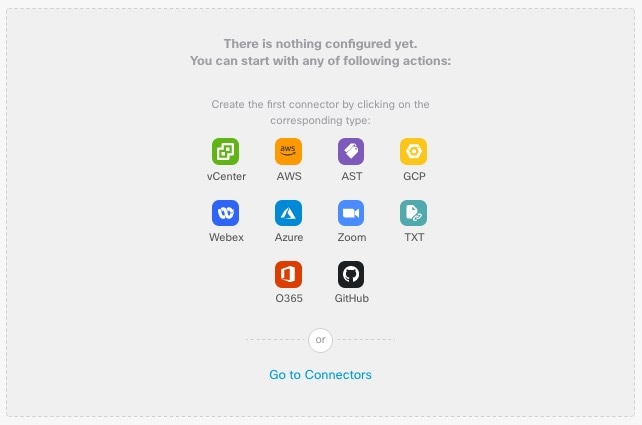

현재 지원하는 커넥터:

|

CSDAC 버전/플랫폼 |

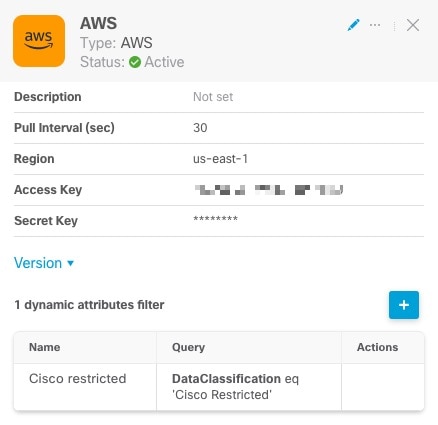

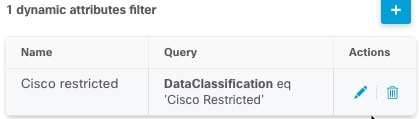

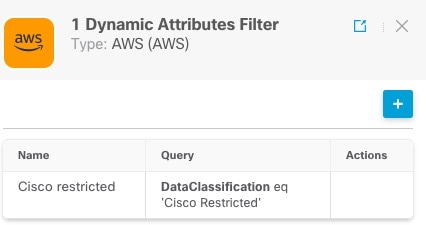

AWS |

Azure |

Azure 서비스 태그 |

일반 텍스트 |

GitHub |

Google Cloud |

Microsoft Office 365 |

vCenter |

Webex |

확대 |

|---|---|---|---|---|---|---|---|---|---|---|

|

버전 1.1(온프레미스) |

예 |

예 |

예 |

아니요 |

아니요 |

아니요 |

예 |

예 |

아니요 |

아니요 |

|

버전 2.0(온프레미스) |

예 |

예 |

예 |

아니요 |

아니요 |

예 |

예 |

예 |

아니요 |

아니요 |

|

버전 2.2(온프레미스) |

예 |

예 |

예 |

아니요 |

예 |

예 |

예 |

예 |

아니요 |

아니요 |

|

버전 2.3(온프레미스) |

예 |

예 |

예 |

예 |

예 |

예 |

예 |

예 |

예 |

|

|

클라우드 제공(Cisco Defense Orchestrator) |

예 |

예 |

예 |

아니요 |

예 |

예 |

예 |

아니요 |

아니요 |

아니요 |

|

Secure Firewall Management Center 7.4.1 |

예 |

예 |

예 |

예 |

예 |

예 |

예 |

예 |

예 |

예 |

커넥터에 대한 추가 정보:

-

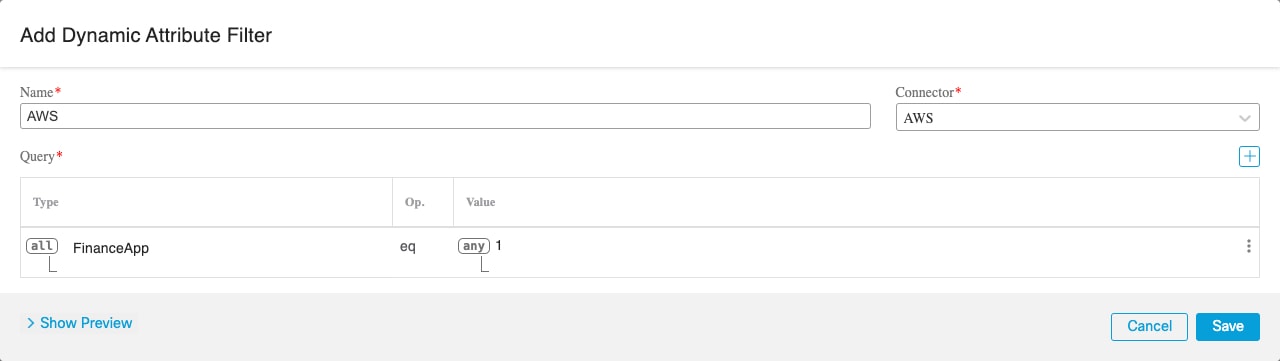

AWS(Amazon Web Services)

자세한 내용은 Amazon 설명서 사이트에서 AWS 리소스 태그 지정과 같은 리소스를 참조하십시오.

-

지정한 IP 주소의 일반 텍스트 목록입니다.

-

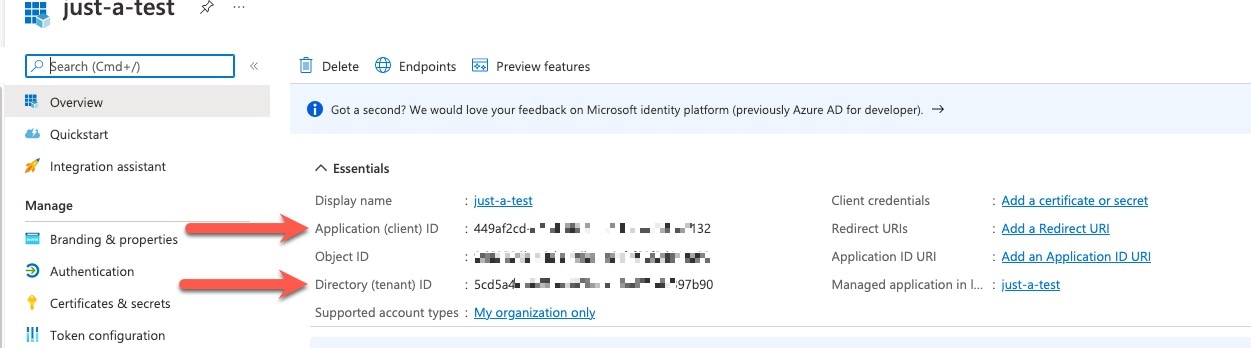

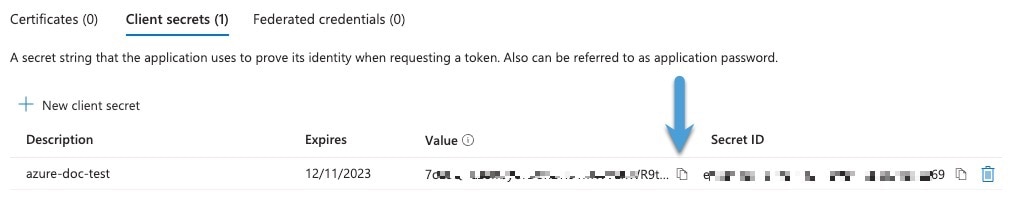

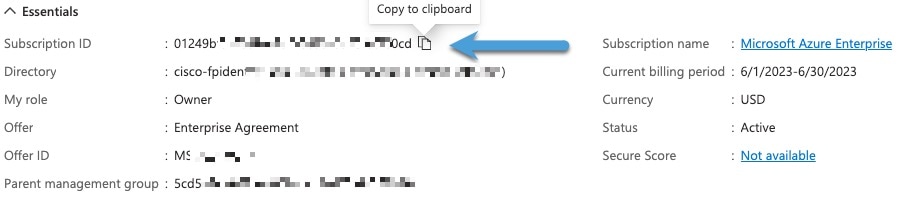

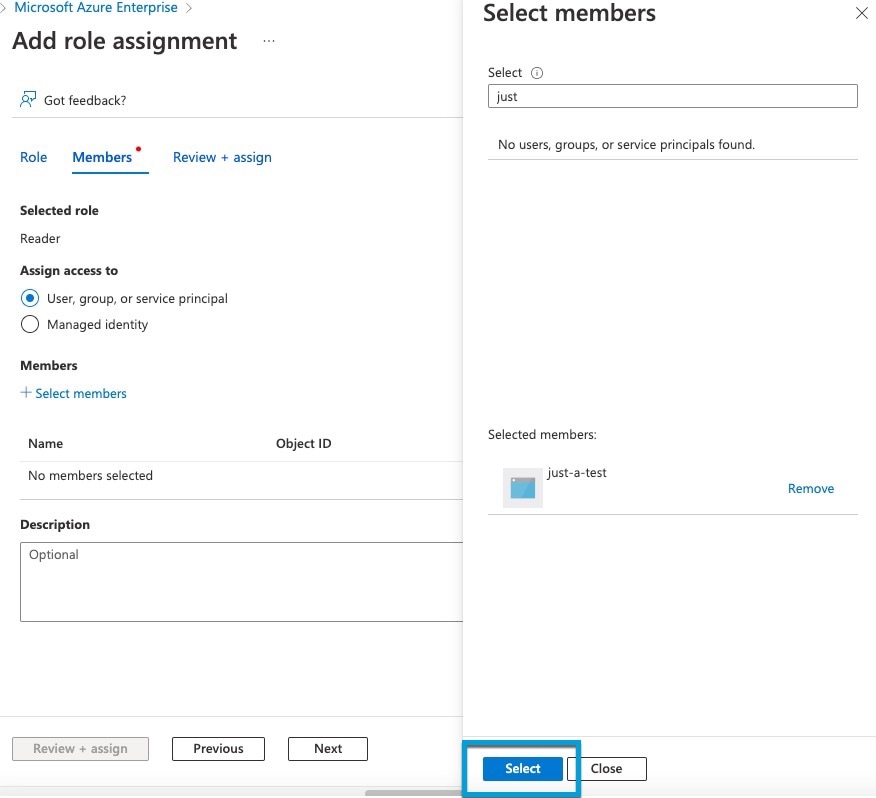

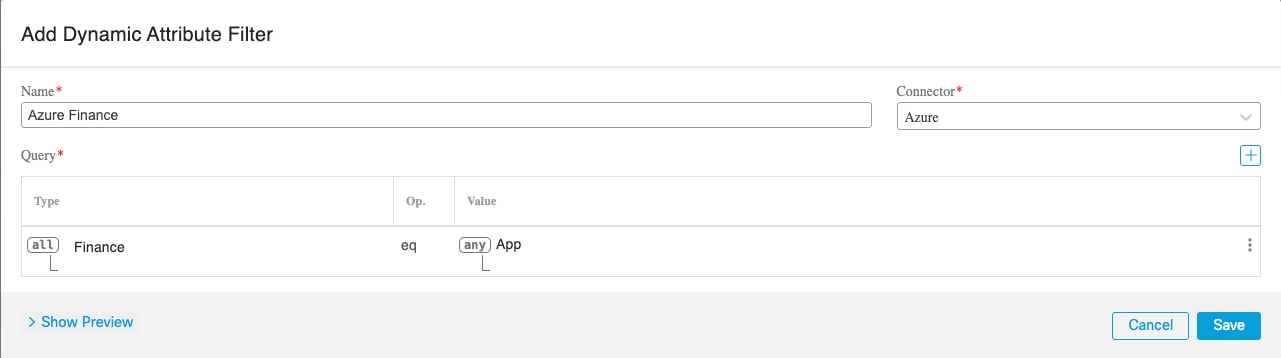

Microsoft Azure

자세한 내용은 Azure 설명서 사이트의 이 페이지를 참조하십시오.

-

Microsoft Azure 서비스 태그

자세한 내용은 Microsoft TechNet의 가상 네트워크 서비스 태그와 같은 리소스를 참조하십시오.

-

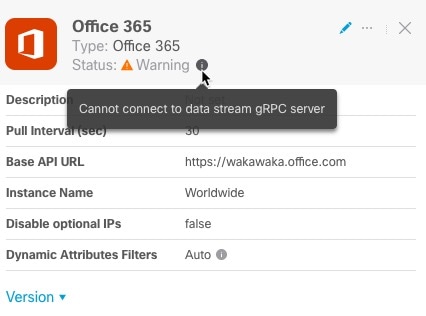

Office 365 IP 주소

자세한 내용은 docs.microsoft.com에서 Office 365 URL 및 IP 주소 범위를 참조하십시오.

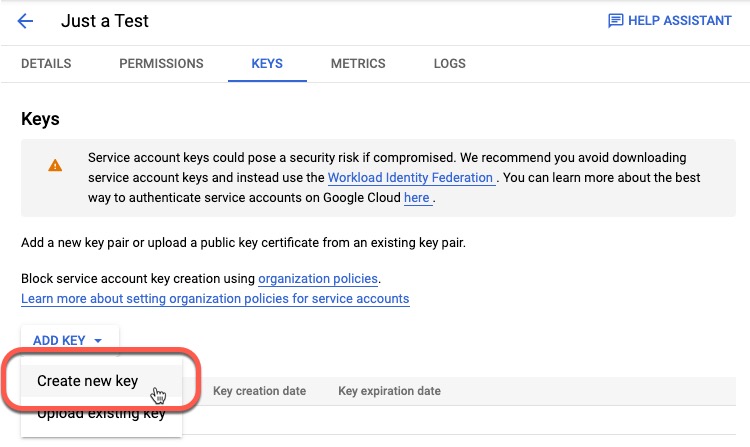

-

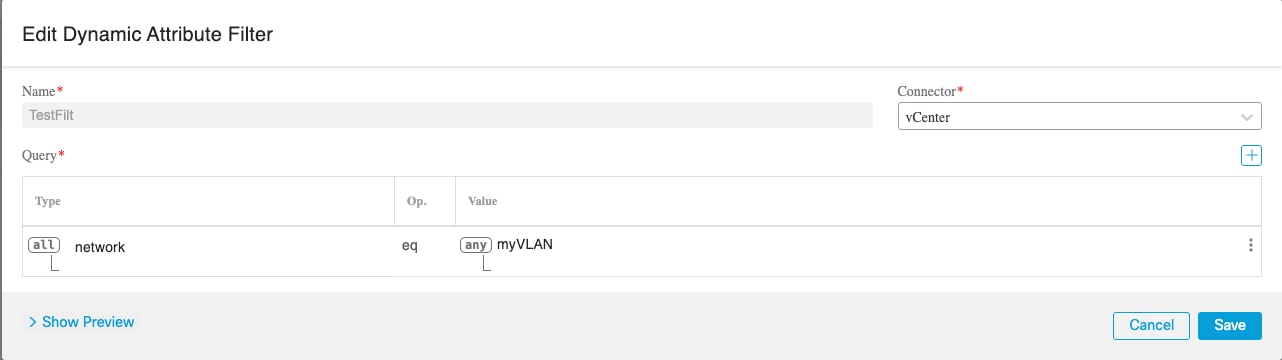

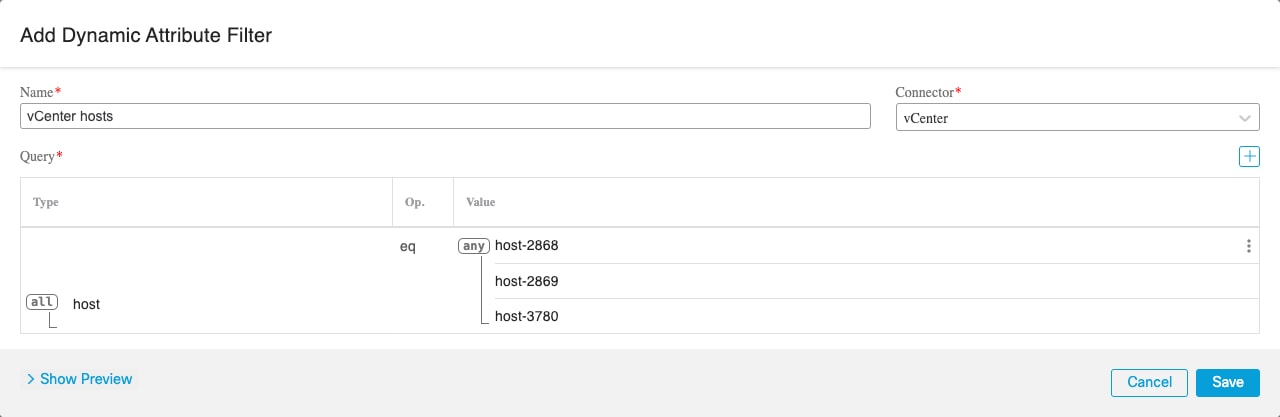

vCenter 및 NSX-T에서 관리하는 VMware 범주 및 태그

자세한 내용은 VMware 설명서 사이트에서 vSphere 태그 및 속성과 같은 리소스를 참조하십시오.

-

Webex IP 주소

-

Zoom IP 주소

운영 방식

IP 주소와 같은 네트워크 구성은 워크로드의 동적 속성과 IP 주소 중복의 불가피성으로 인해 가상, 클라우드 및 컨테이너 환경에서 신뢰할 수 없습니다. 고객은 IP 주소 또는 VLAN이 변경되는 경우에도 방화벽 정책이 유지되도록 VM 이름 또는 보안 그룹과 같은 비 네트워크 구문을 기반으로 정책 규칙을 정의해야 합니다.

다음 그림은 시스템이 상위 레벨에서 작동하는 방식을 보여줍니다.

-

시스템에서는 특정 퍼블릭 클라우드 제공자를 지원합니다.

이 주제에서는 지원되는 커넥터(해당 제공자에 대한 연결)에 대해 설명합니다.

관련 항목

Cisco Secure Dynamic Attributes Connector 기록

|

기능 |

최소 Management Center |

최소 Threat Defense |

세부 사항 |

|---|---|---|---|

|

Cisco Secure Dynamic Attributes Connector |

7.4.0 |

7.4.0 |

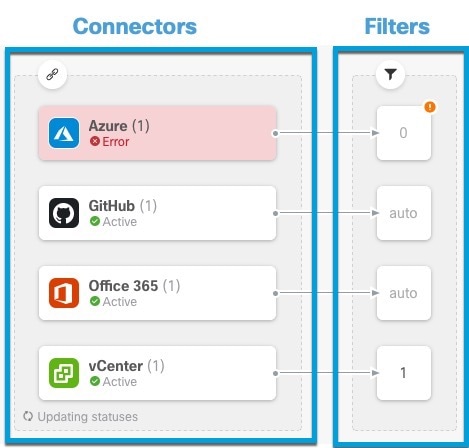

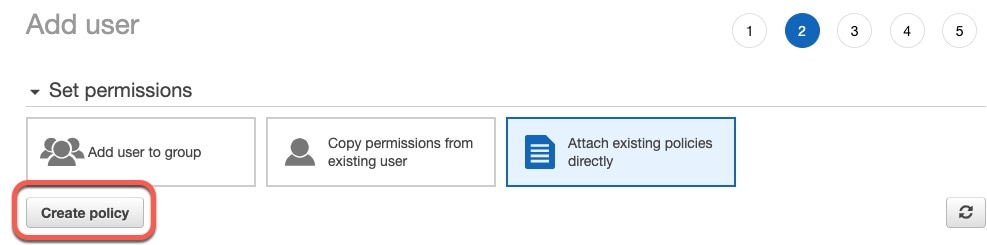

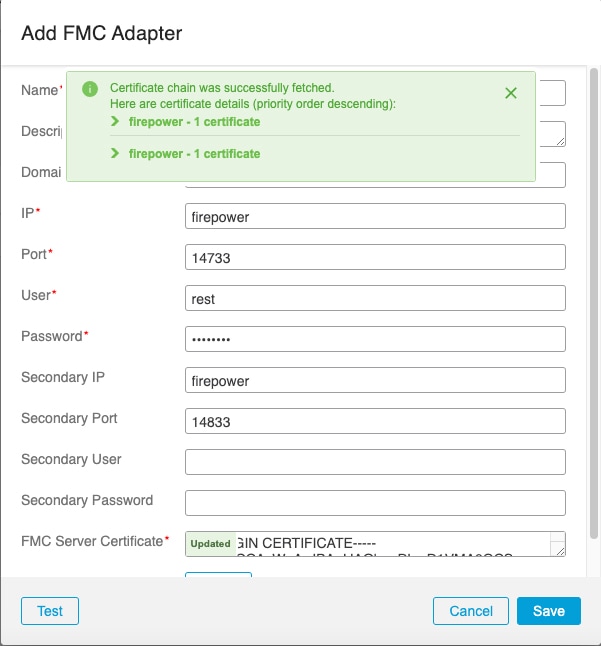

이 기능이 도입되었습니다. Cisco Secure Dynamic Attributes Connector이 이제 Secure Firewall Management Center에 포함됩니다. 동적 속성 커넥터를 사용하여 매니지드 디바이스에 구축할 필요 없이 액세스 제어 규칙에서 Microsoft Azure와 같은 클라우드 기반 플랫폼의 IP 주소를 가져올 수 있습니다. 추가 정보:

신규/수정된 화면: |

를 클릭하여 새 커넥터 또는 어댑터를 생성합니다.

를 클릭하여 새 커넥터 또는 어댑터를 생성합니다.

)

) )

) 를 클릭합니다.

를 클릭합니다.

)

)

을 클릭하면 표시된 커넥터에 연결된 동적 특성 필터가 없음을 나타냅니다. 연결된 필터가 없으면 커넥터는

을 클릭하면 표시된 커넥터에 연결된 동적 특성 필터가 없음을 나타냅니다. 연결된 필터가 없으면 커넥터는

을 클릭합니다.

을 클릭합니다.

)

)

)

)

)

) 피드백

피드백