속도 기반 공격은 공격을 저지르는 연결 또는 반복된 시도의 빈도에 따른 공격입니다. 속도 기반 탐지 기준을 사용하여 속도 기반 공격이 발생할 때 이를 탐지하고 공격이 발생하는 경우 이에 반응한 후 공격이 중단되면 일반

탐지 설정으로 돌아갈 수 있습니다.

네트워크의 호스트로 향하는 과도한 활동을 탐지하는 속도 기반 필터를 포함하도록 네트워크 분석 정책을 구성할 수 있습니다. 인라인 모드로 구축된 매니지드 디바이스에서 이 기능을 사용하여 지정된 시간 동안 속도 기반 공격을

차단한 후 이벤트만 생성되고 트래픽은 삭제하지 않는 상태로 되돌릴 수 있습니다.

SYN 공격 방지 옵션을 통해 SYN 플러드 공격에 대해 네트워크 호스트를 보호할 수 있습니다. 일정 기간 동안 발견된 패킷 수에 따라 개별 호스트 또는 전체 네트워크를 보호할 수 있습니다. 디바이스가 수동으로 구축된

경우, 이벤트를 생성할 수 있습니다. 디바이스가 인라인에 위치한 경우, 악성 패킷 또한 삭제할 수 있습니다. 시간 제한이 경과한 후 속도 상태가 중단될 경우, 이벤트 생성 및 패킷 삭제가 중지됩니다.

예를 들어 어느 한 IP 주소에서 최대 개수의 SYN 패킷을 허용하고, 해당 IP 주소에서 60초 동안 추가 연결을 차단하도록 설정을 구성할 수 있습니다.

또한 네트워크에서 호스트를 오가는 TCP/IP 연결을 제한하여 서비스 거부 공격(DoS) 또는 사용자의 과도한 활동을 방지할 수 있습니다. 시스템이 특정 IP 주소 또는 주소 범위를 오가는 성공적인 연결의 구성된 수를

탐지하는 경우, 추가 연결에서 이벤트를 생성합니다. 속도 기반 이벤트 생성은 속도 조건의 발생 없이 시간 제한이 경과할 때까지 계속됩니다. 인라인 배포에서 속도 조건이 시간 초과될 때까지 패킷을 삭제하도록 선택할 수 있습니다.

예를 들어, 어느 것이든 하나의 IP 주소에서 최대 10개의 동시 연결이 성공할 수 있도록 설정을 구성할 수 있으며, 60초 동안 해당 IP 주소에서 추가 연결을 차단할 수 있습니다.

참고

|

내부 리소스에서의 디바이스 부하 균형 검사. 속도 기반 공격 방지를 설정할 때는 디바이스 단위가 아닌 리소스 단위로 트리거 속도를 설정해야 합니다. 속도 기반 공격 방지가 예상대로 작동하지 않는다면 트리거 속도를 줄여야

합니다. 사용자가 규정된 시간 간격 내에 너무 많은 연결 시도를 전송하면 알림이 트리거됩니다. 따라서 규칙의 속도를 제한하는 것이 좋습니다. 올바른 속도를 결정하는 데 어려움이 있다면 지원팀에 문의하십시오.

|

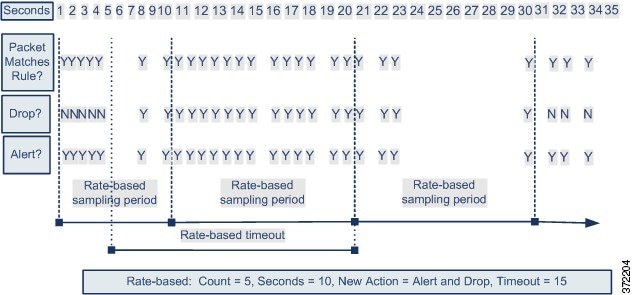

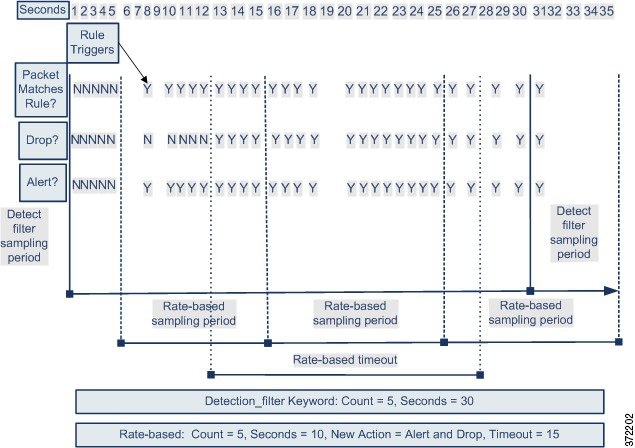

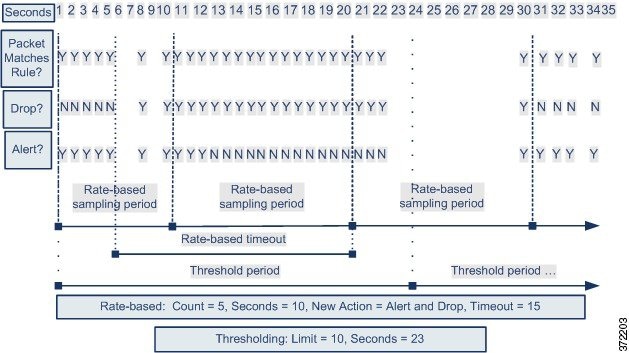

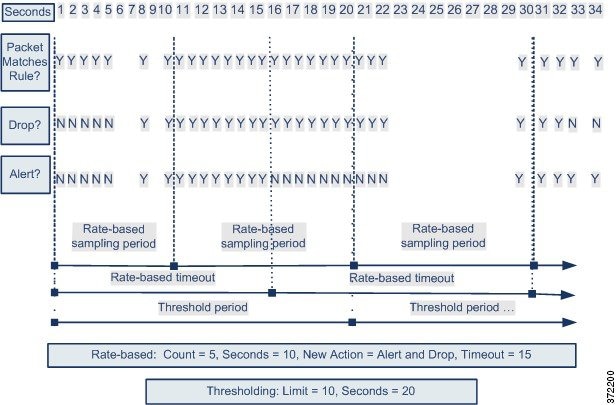

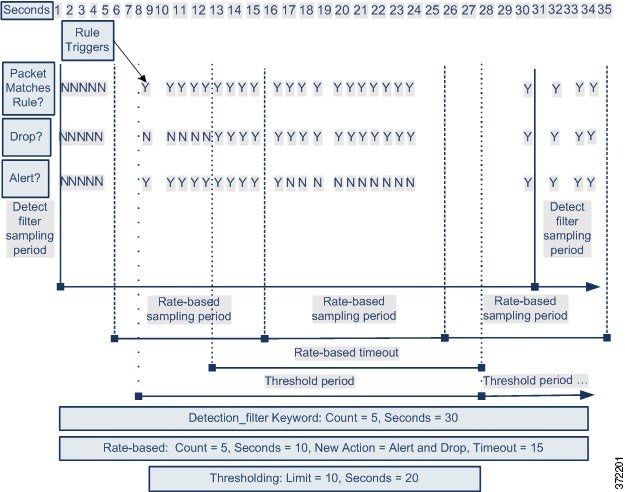

다음 다이어그램은 공격자가 호스트에 액세스하기 위해 시도하는 예를 보여줍니다. 비밀번호를 찾으려는 반복된 시도는 속도 기반 공격 방지가 구성된 규칙을 트리거합니다. 속도 기반 설정은 10초 범위 안에 규칙 일치가 다섯

번 발생하면 규칙 속성을 Drop and Generate Events(이벤트 삭제 및 생성)로 변경합니다. 새로운 규칙 속성은 15초 후 시간 초과됩니다.

시간이 초과되더라도 패킷은 이어지는 속도 기반 샘플링 기간 내에 여전히 삭제됩니다. 샘플링된 속도가 현재 또는 이전 샘플링 기간의 임계값보다 높을 경우, 새로운 작업은 계속됩니다. 새로운 작업은 샘플링된 속도가 임계값

속도보다 낮은 샘플링 기간을 완료한 후에만 이벤트 생성으로 돌아갑니다.

)

) )

)

피드백

피드백