ISE/ISE-PIC ID 소스

Cisco ISE(Identity Services Engine) 또는 ISE-PIC(ISE Passive Identity Connector) 구축을 시스템과 통합하여 ISE/ISE-PIC를 패시브 인증에 사용할 수 있습니다.

ISE/ISE-PIC은 신뢰할 수 있는 ID 소스로서 액티브 디렉터리(AD), LDAP, RADIUS, RSA로 인증하는 사용자에 대한 사용자 인식 데이터를 제공합니다. 또한 액티브 디렉터리 사용자에 대한 사용자 제어를 수행할 수 있습니다. ISE/ISE-PIC에서는 실패한 로그인 시도 또는 ISE 게스트 서비스 사용자의 활동을 보고하지 않습니다.

ISE ISE를 사용하여 Cisco TrustSec 네트워크에서 트래픽을 분류하기 위해 SGT(Security Group Tag)를 정의하고 사용하는 경우, SGT를 소스 및 대상 일치 기준으로 사용하는 액세스 제어 규칙을 작성할 수 있습니다. 이렇게 하면 보안 그룹 멤버십에 따른 액세스를 IP 주소가 아니라 네트워크 개체를 기준으로 차단 또는 허용할 수 있습니다. 자세한 내용은 동적 속성 조건 구성를 참조하십시오.를 사용하는 경우 사용자 인식 및 제어 외에 ISE/ISE-PIC 지침 및 제한 사항의 내용도 참조하십시오.

참고 |

시스템은 IEEE 802.1x 머신 인증을 구문 분석하지 않지만, 802.1x 사용자 인증은 구문 분석합니다. ISE에서 802.1x를 사용한다면 사용자 인증을 포함해야 합니다. 802.1x 머신 인증은 정책에서 사용할 수 있는 사용자 ID를 management center에 제공하지 않습니다. |

Cisco ISE/ISE-PIC에 대한 자세한 내용은 Cisco Identity Services Engine Passive Identity Connector 관리자 가이드 또는 Cisco Identity Services Engine 관리자 설명서의 내용을 참조하십시오.

참고 |

최신 기능 집합과 가장 많은 수의 문제를 해결하려면 최신 버전의 ISE/ISE-PIC를 사용하는 것이 좋습니다. |

소스 및 대상 SGT(Security Group Tag) 매칭

ISE를 사용하여 Cisco TrustSec 네트워크에서 트래픽을 분류하기 위해 SGT(Security Group Tag)를 정의하고 사용하는 경우, SGT를 소스 및 대상 일치 기준으로 사용하는 액세스 제어 규칙을 작성할 수 있습니다. 이렇게 하면 보안 그룹 멤버십에 따른 액세스를 IP 주소가 아니라 네트워크 개체를 기준으로 차단 또는 허용할 수 있습니다. 자세한 내용은 동적 속성 조건 구성를 참조하십시오.를 사용하는 경우

SGT 태그 매칭은 다음과 같은 이점을 제공합니다.

-

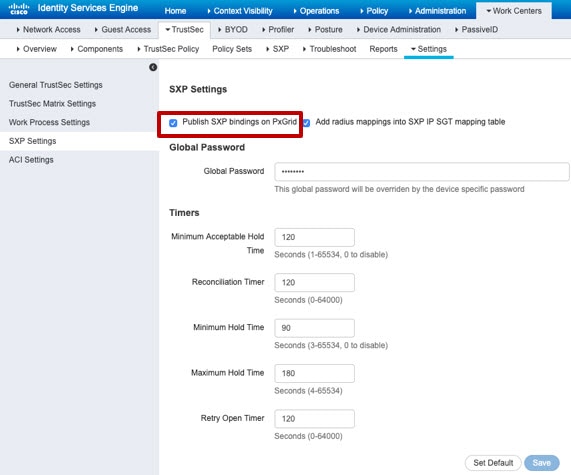

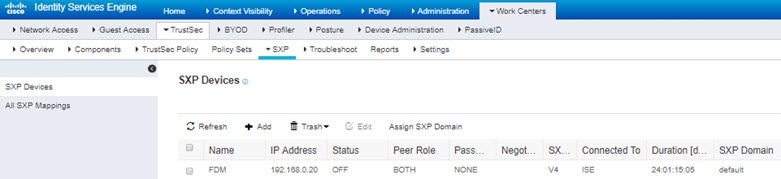

management center는 ISE에서 SXP(Security Group Tag eXchange Protocol) 매핑을 구독할 수 있습니다.

ISE는 SXP를 사용하여 IP-to-SGT 매핑 데이터베이스를 매니지드 디바이스에 전파합니다. ISE 서버를 사용하도록 management center를 구성한다면, ISE에서 SXP 항목을 수신 대기하려면 옵션을 활성화합니다. 이로 인해 management center는 ISE에서 직접 보안 그룹 태그 및 매핑에 대해 학습합니다. 그런 다음 management center는 매니지드 디바이스에 SGT 및 매핑을 게시합니다.

SXP 주제는 ISE 및 기타 SXP 준수 디바이스(예: 스위치) 간의 SXP 프로토콜을 통해 학습한 정적 및 동적 매핑에 따라 보안 그룹 태그를 수신합니다.

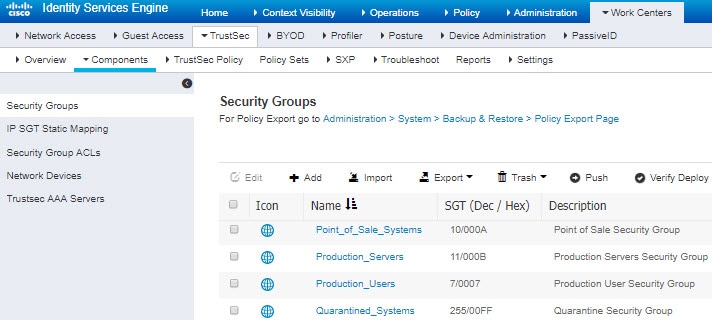

ISE에서 보안 그룹 태그를 생성하고 각 태그에 호스트 또는 네트워크 IP 주소를 할당할 수 있습니다. 또한 사용자 어카운트에 SGT를 할당할 수 있으며, SGT는 사용자의 트래픽에 할당됩니다. 네트워크의 스위치와 라우터가 이 작업을 수행하도록 구성된 경우, 이러한 태그는 ISE, Cisco TrustSec 클라우드로 제어되는 네트워크에 진입할 때 패킷에 할당됩니다.

ISE-PIC는 SXP를 지원하지 않습니다.

-

management center 및 매니지드 디바이스는 추가 정책을 구축 없이 SGT 매핑을 학습할 수 있습니다. (즉 액세스 제어 정책을 구축하지 않고도 SGT 매핑에 대한 연결 이벤트를 볼 수 있습니다.)

-

네트워크를 분할해 중요한 비즈니스 자산을 보호하는 Cisco TrustSec를 지원합니다.

-

SGT를 액세스 제어 규칙에 대한 트래픽 일치 기준으로 평가할 때, 매니지드 디바이스는 다음 우선순위를 사용합니다.

-

패킷에 정의된 소스 SGT 태그(있는 경우).

SGT 태그를 패킷에 포함하려면 네트워크의 스위치와 라우터를 추가하도록 구성해야 합니다. 이 메서드를 구현하는 방법에 대한 자세한 내용은 ISE 설명서를 참조하십시오.

SGT 태그를 패킷에 포함하려면 네트워크의 스위치와 라우터를 추가하도록 구성해야 합니다. 이 메서드를 구현하는 방법에 대한 자세한 내용은 ISE 설명서를 참조하십시오.

-

ISE 세션 디렉토리에서 다운로드된 대로 사용자 세션에 할당된 SGT. SGT는 소스 또는 대상과 일치할 수 있습니다.

-

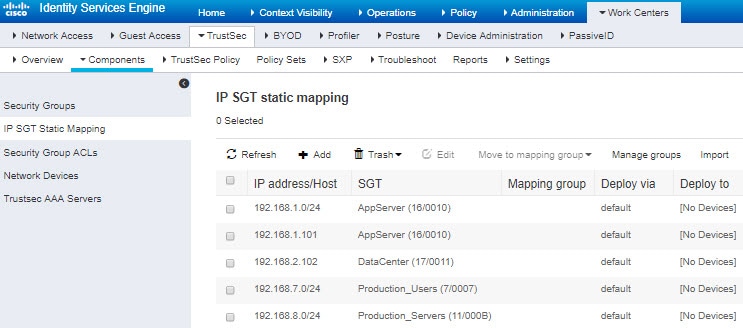

SXP를 사용하여 다운로드한 SGT-IP 주소 매핑. IP 주소가 SGT 범위 내에 있다면, 트래픽은 SGT를 사용하는 액세스 제어 규칙과 일치합니다. SGT는 소스 또는 대상과 일치할 수 있습니다.

-

예:

-

ISE에서 Guest Users(게스트 사용자)라는 이름의 SGT 태그를 생성하고 192.0.2.0/24 네트워크에 연결합니다.

예를 들어 액세스 제어 규칙에서 Guest Users(게스트 사용자)를 소스 SGT 조건으로 사용하고, 네트워크에 액세스하는 사람이 특정 URL, 웹 사이트 범주 또는 네트워크만 액세스하도록 제한할 수 있습니다.

-

ISE에서 Restricted Networks(제한된 네트워크)라는 이름의 SGT 태그를 생성하고 198.51.100.0/8 네트워크에 연결합니다.

예를 들어 Restricted Networks(제한된 네트워크)를 대상 SGT 규칙 조건으로 사용하고, Guest Users(게스트 사용자)와 네트워크 액세스 자격이 없는 사용자가 있는 네트워크에서의 액세스를 차단할 수 있습니다.

)

) 피드백

피드백