URL 필터링 개요

네트워크의 사용자가 액세스할 수 있는 웹사이트를 제어하려면 URL 필터링 기능을 사용합니다.

-

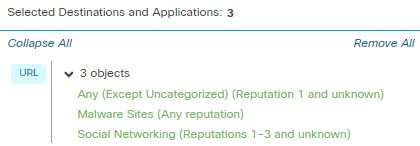

범주 및 평판 기반 URL 필터링 - URL 필터링 라이선스를 사용하면 URL의 일반 분류(범주) 및 위험 레벨(평판)을 기준으로 웹 사이트에 대한 액세스를 제어할 수 있습니다. 권장 옵션입니다.

-

수동 URL 필터링 - 임의의 라이선스를 사용하여 개별 URL, URL 그룹 및 URL 목록과 피드를 수동으로 지정해 웹 트래픽을 맞춤형 방식으로 더 상세하게 제어할 수 있습니다. 자세한 내용은 수동 URL 필터링를 참고하십시오.

악성 URL, 도메인 및 IP 주소를 차단하는 비슷하지만 다른 기능인 보안 인텔리전스도 참조하십시오.

카테고리 및 평판을 사용한 URL 필터링 정보

ULR 필터링 라이선스가 있으면 요청한 URL의 범주 및 평판을 기준으로 웹 사이트에 대한 액세스를 제어할 수 있습니다.

-

범주 - URL의 일반 분류입니다. 예를 들어 ebay.com은 경매 범주에 속하고 monster.com은 구직 범주에 속합니다.

하나의 URL이 여러 카테고리에 속할 수 있습니다.

-

평판 - URL이 사용자가 속한 조직의 보안 정책에 어긋나는 용도로 사용될 가능성입니다. 평판의 범위는 알려지지 않음(레벨 0) 또는 신뢰할 수 없음(레벨 1)에서 신뢰할 수 있음(레벨 5)까지로 나타냅니다.

카테고리 및 평판 기반 URL 필터링의 이점

URL 범주 및 평판을 사용하면 URL 필터링을 빠르게 구성할 수 있습니다. 예를 들어, 액세스 제어를 사용하여 Hacking(해킹) 범주에서 신뢰할 수 없음 URL을 차단할 수 있습니다. 또는 QoS를 사용해 스트리밍 비디오 범주의 사이트에서 생성되는 트래픽의 속도를 제한할 수 있습니다. 스파이웨어 또는 애드웨어 카테고리 등과 같은 위협 유형 카테고리도 있습니다.

범주 및 평판 데이터를 사용하면 정책 생성 및 관리가 간소화됩니다. 이를 통해 시스템이 웹 트래픽을 정상적으로 제어할 수 있습니다. Cisco에서는 새로운 URL 및 기존 URL에 대한 새 범주와 위험을 포함하여 위협 인텔리전스를 지속적으로 업데이트하므로, 시스템이 최신 정보를 사용하여 요청된 URL을 필터링할 수 있습니다. 보안 위협을 나타내거나 부적절한 콘텐츠를 제공하는 사이트가 나타나고 사라지는 속도는 새 정책을 업데이트하고 구축하는 속도보다 빠를 수 있습니다.

시스템을 조정할 수 있는 방법의 몇 가지 예는 다음과 같습니다.

-

액세스 제어 규칙이 모든 게임 사이트를 차단하는 경우, 새로운 도메인이 게임으로 등록되고 분류되면 시스템은 해당 사이트를 자동으로 차단할 수 있습니다. 마찬가지로 QoS 규칙이 모든 스트리밍 비디오 사이트의 속도를 제한하는 경우 시스템은 새 스트리밍 비디오 사이트로의 트래픽을 자동으로 제한할 수 있습니다.

-

액세스 제어 규칙이 모든 악성코드 사이트를 차단하는 경우, 쇼핑 페이지 하나가 악성코드에 감염되면 시스템은 쇼핑의 URL을 악성코드 사이트로 재분류하고 해당 사이트를 차단할 수 있습니다.

-

액세스 제어 규칙이 신뢰할 수 없음인 소셜 네트워킹 사이트를 차단하고 누군가가 악성 페이로드 링크를 포함하는 프로파일 페이지에 링크를 게시하는 경우, 시스템은 해당 페이지의 평판을 선호 사이트에서 신뢰할 수 없음으로 변경하고 해당 페이지를 차단할 수 있습니다.

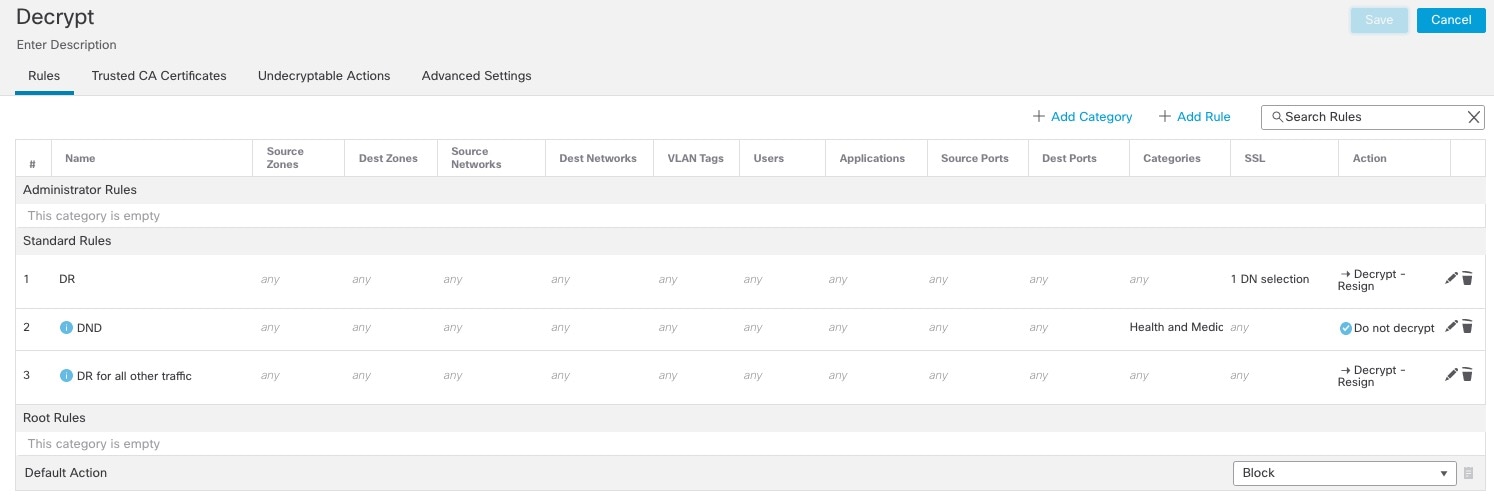

해독 정책 Do Not Decrypt(암호 해독 안 함) 규칙의 범주 기반 필터링 제한 사항

선택적으로 해독 정책에 범주를 포함하도록 선택할 수 있습니다. URL 필터링이라고도 하는 이러한 범주는 Cisco Talos 인텔리전스 그룹에 의해 업데이트됩니다. 업데이트는 웹사이트 대상 및 경우에 따라 호스팅 및 등록 정보에서 검색할 수 있는 콘텐츠에 따라 머신 러닝 및 인적 분석을 기반으로 합니다. 분류는 선언된 회사 범주, 의도 또는 보안을 기반으로 하지 않습니다.

참고 |

URL 필터링을 애플리케이션 탐지와 혼동하지 마십시오. 웹사이트에서 패킷의 일부를 읽어 패킷의 정체(예: Facebook Message 또는 Salesforce)를 더 구체적으로 확인합니다. 자세한 내용은 애플리케이션 제어 구성 모범 사례을 참고하십시오. |

자세한 내용은 URL 필터링에 범주 사용를 참고하십시오.

URL 카테고리 및 평판 설명

카테고리 설명

각 URL 카테고리에 대한 설명은 https://www.talosintelligence.com/categories에 나와 있습니다.

범주를 보려면 Threat Categories(위협 범주)를 클릭해야 합니다.

평판 레벨 설명

https://talosintelligence.com/reputation_center/support(으)로 이동해 Common Questions(자주 하는 질문) 섹션에서 확인하십시오.

Cisco Cloud의 URL 필터링 데이터

URL 필터링 라이선스를 추가하면 URL 필터링 기능이 자동으로 활성화됩니다. 이를 통해 웹 사이트의 일반 분류 또는 범주, 위험 수준 또는 평판을 기준으로 트래픽을 처리할 수 있습니다.

기본적으로 사용자가 이전에 액세스한 웹 사이트의 캐시에 범주 및 평판이 없는 URL을 검색하면 시스템이 위협 인텔리전스 평가를 위해 해당 URL을 클라우드에 제출하고 결과를 캐시에 추가합니다.

선택적으로, 범주 및 평판의 로컬 URL 데이터 집합을 사용하여 웹 브라우징 속도를 높일 수 있습니다. URL 필터링을 활성화(또는 다시 활성화)하면 management center는 자동으로 Cisco에 URL 데이터를 쿼리하고 데이터 집합을 매니지드 디바이스에 푸시합니다. 그런 다음 사용자가 URL로 이동하면 시스템은 위협 인텔리전스 평가를 위해 클라우드에 제출하기 전에 로컬 데이터 집합과 캐시에서 범주 및 평판 정보를 확인합니다. 개별 클라우드 조회를 모두 비활성화하는 방법을 포함하여 로컬 데이터 집합 사용에 대한 옵션을 보려면 URL 필터링 옵션의 내용을 참조하십시오.

URL 데이터의 자동 업데이트는 기본적으로 활성화되어 있습니다. 이러한 업데이트는 비활성화하지 않는 것이 좋습니다.

URL 카테고리 집합은 주기적으로 변경될 수 있습니다. 변경 알림을 받으면 URL 필터링 구성을 검토하여 트래픽이 예상대로 처리되는지 확인합니다. 자세한 내용은 URL 범주 집합이 변경되면 작업 수행을 참고하십시오.

)

) )

) 피드백

피드백