네트워크 악성코드 보호 및 파일 정책 정보

악성 코드를 탐지하고 차단하려면 파일 정책을 사용해야 합니다. 파일 정책을 사용하면 트래픽을 파일 유형별로 탐지하고 제어할 수 있습니다.

Firepower의 Advanced Malware Protection(AMP)은 네트워크에서 악성코드 전송을 탐지, 캡처, 추적, 분석, 로깅하고 선택적으로 차단할 수 있습니다. Secure Firewall Management Center 웹 인터페이스에서 이 기능은 악성코드 대응 라고 하며 이전에는 AMP for Firepower라고 했습니다. AMP(Advanced Malware Protection)는 인라인으로 구축된 매니지드 디바이스와 Cisco Cloud의 위협 데이터를 사용하여 악성코드를 식별합니다.

파일 정책을 전반적 액세스 제어 구성의 일환으로 네트워크 트래픽을 처리하는 액세스 제어 규칙에 연결합니다.

시스템은 네트워크에서 악성코드를 탐지하면 파일 및 악성코드 이벤트를 생성합니다. 파일 및 악성코드 이벤트 데이터를 분석하려면 Cisco Secure Firewall Management Center 관리 가이드의 파일/악성코드 이벤트 및 네트워크 파일 경로 분석 장을 참조하십시오 .

파일 정책

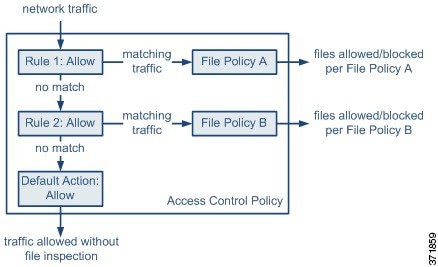

파일 정책은 악성코드 차단 및 파일 제어를 수행하기 위해 시스템에서 전체 액세스 제어 설정의 일부로 사용하는 구성 집합입니다. 이 연결은 시스템이 액세스 제어 규칙의 조건에 일치하는 트래픽에 파일을 통과시키기 전에 먼저 파일을 검사하도록 합니다. 인라인 배포에서 간단한 액세스 제어 정책의 다음 다이어그램을 참고하십시오.

정책에 두 개의 액세스 제어 규칙이 있으며, 두 규칙 모두 Allow(허용) 작업을 사용하고 파일 정책과 연결되어 있습니다. 정책의 기본 작업은 또한 파일 정책 검사 없이 트래픽을 허용하는 것입니다. 이 시나리오에서, 트래픽은 다음과 같이 처리됩니다.

-

Rule 1(규칙 1)에 일치하는 트래픽은File Policy A(파일 정책 A)로 검사합니다. -

Rule 1(규칙 1)에 일치하지 않는 트래픽은Rule 2(규칙 2)에 대해 평가됩니다.Rule 2(규칙 2)에 일치하는 트래픽은File Policy B(파일 정책 B)로 검사합니다. -

둘 중 어느 규칙과도 일치하지 않는 트래픽은 허용됩니다. 파일 정책을 기본 작업과 연결할 수 없습니다.

다양한 파일 정책을 서로 다른 액세스 제어 규칙과 연결할 경우, 네트워크에 전송된 파일을 식별하고 차단하는 방법을 세부적으로 제어할 수 있습니다.

)

) )

) )

) )

) )

) )

) )

) 피드백

피드백