캡티브 포털 ID 소스

캡티브 포털(captive portal)은 시스템에서 지원하는 권한 있는 ID 소스 중 하나입니다. 캡티브 포털(captive portal)은 관리되는 디바이스를 사용해 네트워크에서 사용자가 인증하는 액티브 인증 방법입니다. (RA-VPN은 또 다른 유형의 활성 인증입니다.) 액티브 인증은 매니지드 디바이스가 사용자에게 로그인 페이지를 제공한다는 점에서 패시브 인증과 다릅니다. 반면 패시브 인증은 사용자를 인증하기 위해 인증 영역(예: Microsoft AD)을 쿼리합니다.

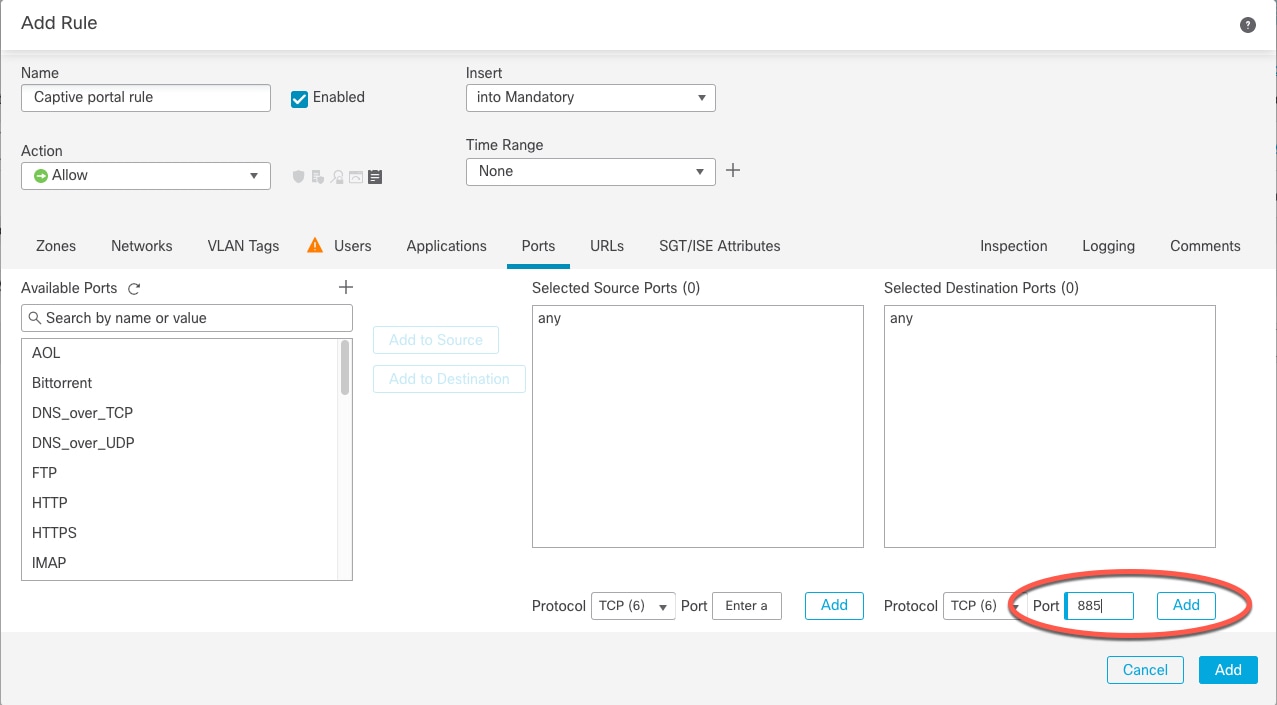

인터넷 또는 제한적 리소스에 액세스하기 위한 인증을 요구하기 위해 캡티브 포털을 사용합니다. 선택적으로 리소스에 게스트 액세스를 설정할 수 있습니다. 시스템이 캡티브 포털 사용자를 인증하면 액세스 제어 규칙에 따라 사용자 트래픽을 처리합니다. 캡티브 포털은 HTTP와 HTTPS 트래픽에 한해 인증을 수행합니다.

참고 |

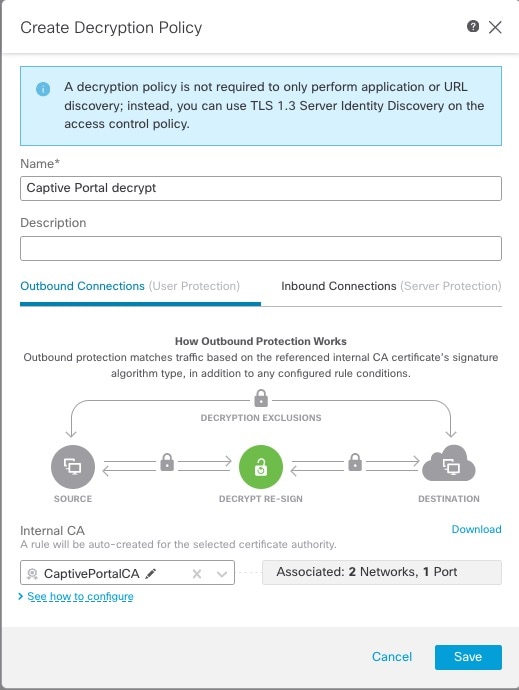

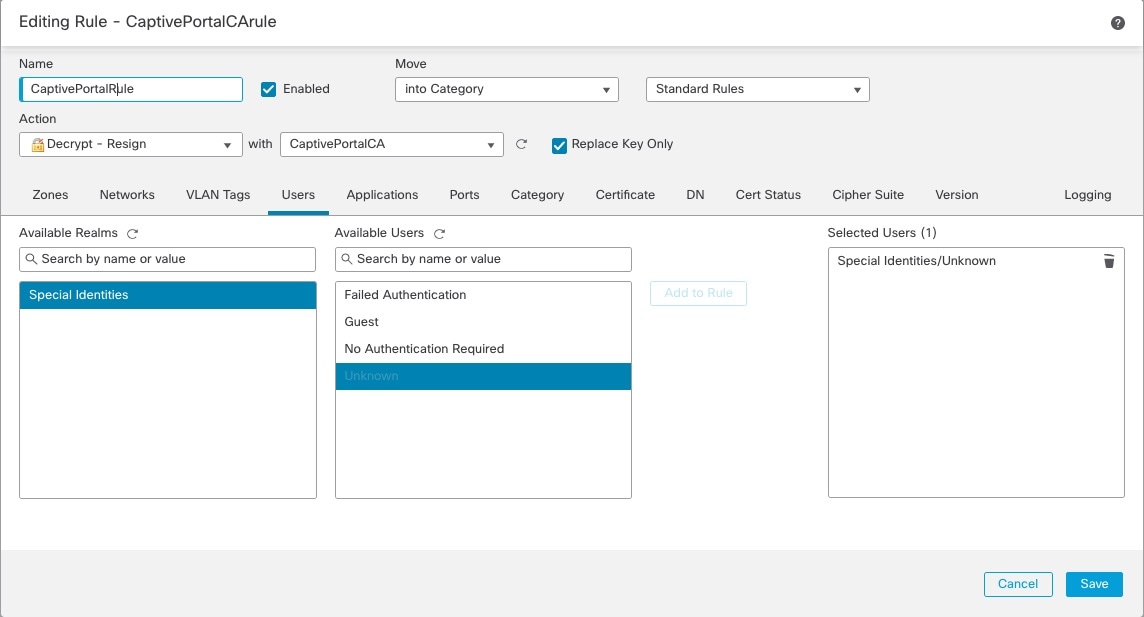

캡티브 포털이 인증을 수행할 수 있기 전에 HTTPS 트래픽의 암호를 해독해야 합니다. |

캡티브 포털(captive portal)은 실패한 인증 시도도 기록합니다. 실패한 시도는 데이터베이스의 사용자 목록에 새 사용자를 추가하지 않습니다. 캡티브 포털(captive portal)에서 보고하는 실패한 인증 활동의 사용자 활동 유형은 Failed Auth User(실패한 인증 사용자)입니다.

캡티브 포털(captive portal)에서 수집한 인증 데이터는 사용자 인식 및 사용자 제어에 사용할 수 있습니다.

호스트네임 리디렉션 정보

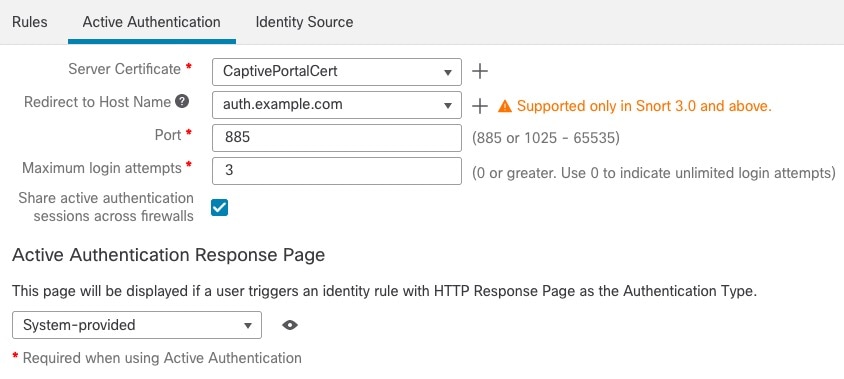

(Snort 3에만 해당) 활성 인증 ID 규칙은 구성된 인터페이스를 사용하여 캡티브 포털 포트로 리디렉션됩니다. 리디렉션은 일반적으로 IP 주소에 대해 수행되므로 사용자에게 신뢰할 수 없는 인증서 오류가 발생하며 이 동작은 중간자 공격과 유사하므로 사용자가 신뢰할 수 없는 인증서를 수락하기를 꺼릴 수 있습니다.

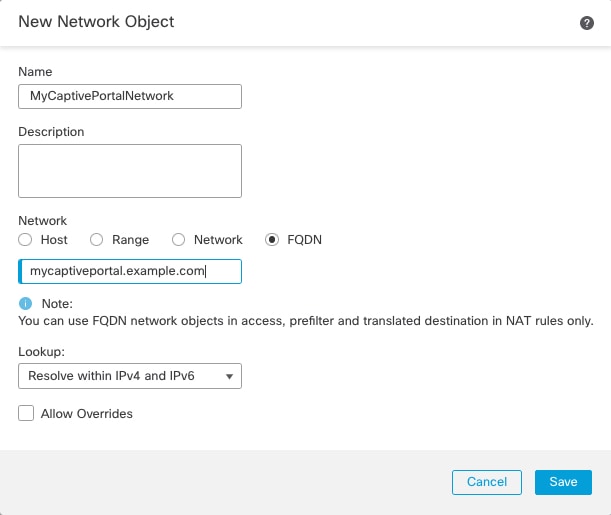

이 문제를 방지하려면 매니지드 디바이스의 FQDN(정규화된 도메인 이름)을 사용하도록 캡티브 포털을 구성할 수 있습니다. 올바르게 구성된 인증서를 사용하면 신뢰할 수 없는 인증서 오류가 발생하지 않으며, 인증이 더 원활하고 안전해집니다.

)

)

)

)

)

)

)

) )

) )

) 피드백

피드백