사용자 정보

매니지드 디바이스에서 맞춤형 사용자 계정을 내부 사용자로 추가할 수 있으며, LDAP 또는 RADIUS 서버에 외부 사용자로 추가할 수 있습니다. 매니지드 디바이스 각각은 별도 사용자 계정을 유지 관리합니다. 예를 들어 사용자를 management center에 추가하는 경우, 해당 사용자만 management center에 액세스할 수 있습니다. 해당 사용자 이름을 사용해 매니지드 디바이스에 직접 로그인할 수 없습니다. 매니지드 디바이스에서 사용자를 별도로 추가해야 합니다.

내부 및 외부 사용자

매니지드 디바이스는 두 가지 유형의 사용자를 지원합니다.

-

내부 사용자—디바이스는 사용자 인증을 위해 로컬 데이터베이스를 검사합니다.

-

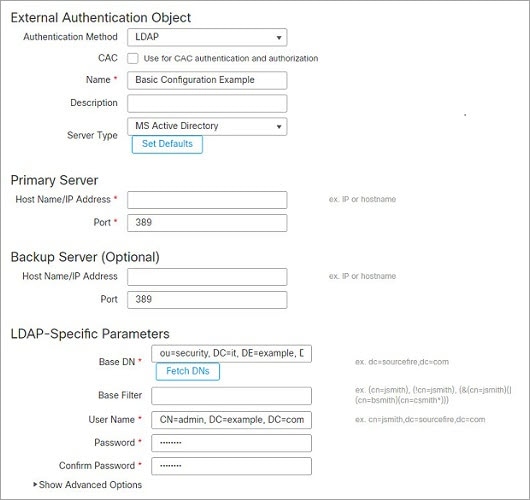

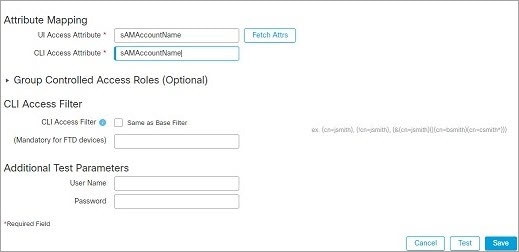

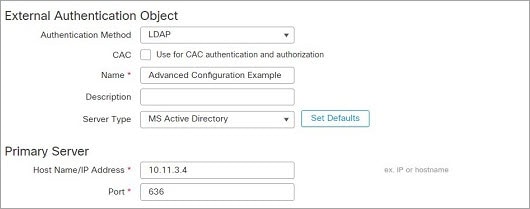

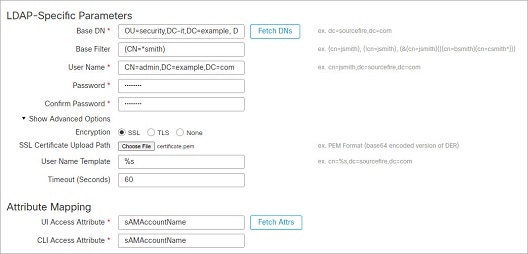

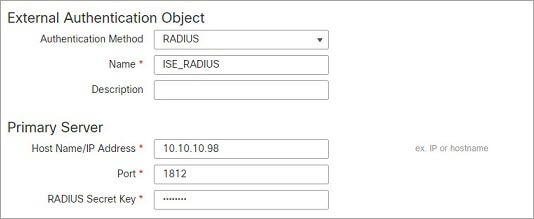

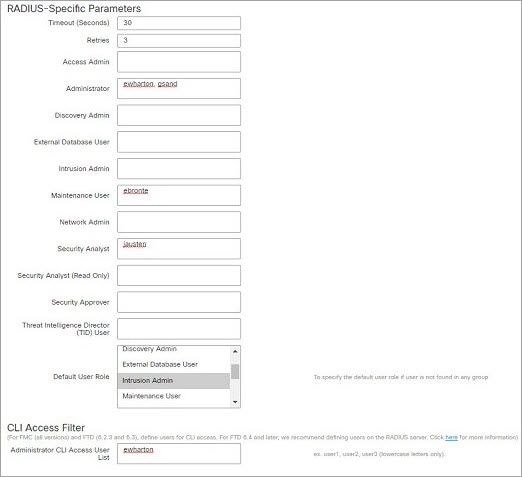

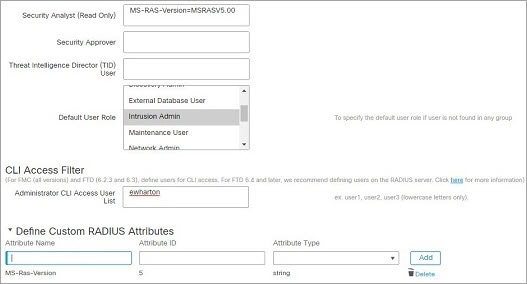

외부 사용자—사용자가 로컬 데이터베이스에 없는 경우, 시스템이 외부 LDAP 또는 RADIUS 인증 서버에 쿼리합니다.

CLI 액세스

Firepower 디바이스는 Linux에서 실행되는 Firepower CLI를 포함합니다. CLI를 사용하여 디바이스에서 내부 사용자를 생성할 수 있습니다. management center를 통해 threat defense 디바이스에서 외부 사용자를 설정할 수 있습니다.

경고 |

CLI 설정 레벨 액세스 권한이 있는 사용자는 expert 명령을 사용하여 Linux 셸에 액세스하고 Linux 셸에서

|

CLI 사용자 역할

매지니드 디바이스의 경우, CLI에서의 명령에 대한 사용자 액세스는 할당하는 역할에 따라 달라집니다.

- None

-

사용자는 명령줄에서 디바이스에 로그인할 수 없습니다.

- Config(컨피그레이션)

-

사용자는 구성 명령을 비롯하여 모든 명령에 액세스할 수 있습니다. 사용자에게 이 액세스 수준을 할당할 때는 각별히 주의하십시오.

- 기본

-

사용자는 비구성 명령에만 액세스할 수 있습니다. 내부 사용자 및 threat defense 외부 RADIUS 사용자만 기본 역할을 지원합니다.

)

) )

) )

)

피드백

피드백