Firepower Threat Defense Service 정책 정보

특정 트래픽 클래스에 서비스를 적용하기 위해 Firepower Threat Defense Service 정책을 사용할 수 있습니다. 서비스 정책을 사용하면 디바이스 또는 특정 인터페이스에 진입하는 모든 연결에 동일한 서비스를 적용하는 데 제한이 없습니다.

트래픽 클래스는 인터페이스와 확장 ACL(액세스 제어 목록)의 조합입니다. ACL "허용" 규칙은 클래스에 속한 연결을 확인합니다. ACL의 "거부" 트래픽에는 서비스가 적용되지 않았으며 이러한 연결은 실제로 삭제되지 않습니다. IP 주소와 TCP/UDP 포트를 사용하여 필요에 따라 일치하는 연결을 식별할 수 있습니다.

두 가지 유형의 트래픽 클래스는 다음과 같습니다.

-

인터페이스 기반 규칙 - 서비스 정책 규칙에 보안 영역 또는 인터페이스 그룹을 지정하는 경우 이 규칙은 인터페이스 개체의 일부인 인터페이스를 통과하는 ACL "허용" 트래픽에 적용됩니다.

지정된 기능의 경우 인그레스 인터페이스에 적용된 인터페이스 기반 규칙이 항상 전역 규칙보다 우선합니다. 즉, 인그레스 인터페이스 기반 규칙이 연결에 적용되는 경우 일치하는 전역 규칙은 무시됩니다. 인그레스 인터페이스 또는 전역 규칙이 적용되지 않으면 이그레스 인터페이스의 인터페이스 서비스 규칙이 적용됩니다.

-

전역 규칙 - 이 규칙은 모든 인터페이스에 적용됩니다. 인터페이스 기반 규칙이 연결에 적용되지 않으면 전역 규칙이 검사되며 ACL에서 "허용"하는 모든 연결에 적용됩니다. 아무 것도 적용되지 않는 경우 서비스의 적용 없이 연결이 진행됩니다.

지정된 연결은 지정된 기능에 대해 인터페이스 기반 또는 전역 중 하나의 트래픽 클래스만 일치시킬 수 있습니다. 지정된 인터페이스 개체/트래픽 흐름 조합에 대한 규칙이 적어도 하나는 있어야 합니다.

서비스 정책 규칙은 액세스 제어 규칙 이후에 적용됩니다. 이러한 서비스는 허용된 연결에 대해서만 구성됩니다.

서비스 정책과 FlexConfig 및 기타 기능의 관계

버전 6.3(0) 이전에는 TCP_Embryonic_Conn_Limit 및 TCP_Embryonic_Conn_Timeout 사전 정의된 FlexConfig 개체를 사용하여 연결 관련 서비스 규칙을 구성할 수 있었습니다. Firepower Threat Defense Service 정책을 사용하여 이러한 개체를 제거하고 규칙을 다시 실행해야 합니다. 이러한 연결 관련 기능(set connection 명령)을 구현하기 위해 사용자 정의 FlexConfig 개체를 생성한 경우 해당 개체를 제거하고 서비스 정책을 통해 기능을 구현해야 합니다.

연결 관련 서비스 정책 기능은 다른 서비스 규칙 구현 기능과는 별도의 기능 그룹으로 처리되므로 중복되는 트래픽 클래스 문제가 발생하지 않아야 합니다. 하지만 다음과 같이 구성할 때 주의를 기울여야 합니다.

-

QoS 정책 규칙은 서비스 정책 CLI를 사용하여 구현됩니다. 이러한 규칙은 연결 기반 서비스 정책 규칙보다 먼저 적용됩니다. 하지만 QoS 및 연결 설정은 동일하거나 중복되는 트래픽 클래스에 적용될 수 있습니다.

-

FlexConfig 정책을 사용하여 사용자 정의 애플리케이션 검사 및 NetFlow를 구현할 수 있습니다. show running-config 명령을 사용하여 policy-map , class-map , service-policy 명령을 포함하여 서비스 규칙을 이미 구성하는 CLI를 검사하십시오. Netflow 및 애플리케이션 검사는 QoS 및 연결 설정과 호환되지만 FlexConfig를 구현하기 전에 기존 구성을 이해해야 합니다. 연결 설정은 애플리케이션 검사 및 Netflow 전에 적용됩니다.

참고 |

Firepower Threat Defense Service 정책에서 생성된 트래픽 클래스의 이름은 class_map_ACLname 입니다. 여기서 ACLname 은 서비스 정책 규칙에 사용된 확장 ACL 개체의 이름입니다. |

연결 설정이란?

연결 설정은 threat defense를 통한 TCP 흐름 등 트래픽 연결 관리에 관련된 다양한 기능으로 구성되어 있습니다. 일부 기능은 특정 서비스 제공을 구성하는 구성 요소로 이름이 지정되어 있습니다.

연결 설정은 다음과 같습니다.

-

Global timeouts for various protocols(다양한 프로토콜을 위한 전역 시간 제한) - 모든 전역 시간 제한에는 기본값이 있으므로 예기치 않은 연결 손실이 발생한 경우에만 전역 시간 제한을 변경해야 합니다. Firepower Threat Defense Platform 정책에서 전역 시간 초과를 구성합니다. 를 선택합니다.

-

Connection timeouts per traffic class(트래픽 클래스당 연결 시간 제한) - 서비스 정책을 사용하여 특정 트래픽 유형에 전역 시간 제한을 재정의할 수 있습니다. 트래픽 클래스 시간 제한에는 모두 기본값이 있으므로 따로 설정하지 않아도 됩니다.

-

Connection limits and TCP Intercept(연결 제한 및 TCP 가로채기) - 기본적으로 threat defense를 통과하거나 이동할 수 있는 연결 수에는 제한이 없습니다. DoS(서비스 거부) 공격으로부터 서버를 보호하기 위해 서비스 정책 규칙을 사용하여 특정 트래픽 클래스에 제한을 설정할 수 있습니다. 특히 TCP 핸드셰이크를 완료하지 않은 원시 연결에 제한을 설정하면 SYN 플러딩 공격을 방지할 수 있습니다. 원시 연결 시간 제한이 초과되면 TCP 가로채기 구성 요소가 프록시 연결에 개입하여 공격을 제한합니다.

-

Dead Connection Detection (DCD)(끊어진 연결 탐지(DCD)) - 유효하지만 종종 유휴 상태가 되는 지속 연결이 있고 이러한 연결이 유휴 시간 제한 설정을 초과해 닫히는 경우, DCD(Dead Connection Detection)를 활성화하여 유휴 타이머를 재설정함으로써 유휴 상태지만 유효한 연결을 식별하고 유지할 수 있습니다. 유휴 시간이 초과되면 DCD가 연결의 양쪽을 프로브하여 양쪽 연결 모두 연결이 유효한 것에 동의하는지 확인합니다. show service-policy 명령 출력은 DCD의 작업 양을 표시하는 카운터를 포함합니다. show conn detail 명령을 사용하여 이니시에이터 및 응답자 관련 정보와 프로브 전송 빈도를 확인할 수 있습니다.

-

TCP sequence randomization(TCP 시퀀스 임의 설정) - 각 TCP 연결에는 각각 클라이언트와 서버에서 생성된 두 개의 ISN(초기 시퀀스 번호)이 있습니다. 기본적으로 threat defense는 인바운드와 아웃바운드 두 방향 모두로 전달되는 TCP SYN의 ISN을 임의로 설정합니다. ISN을 임의로 설정하면 공격자가 새 연결을 위한 다음 ISN을 예측하지 못하며 잠재적으로 새 세션의 가로채기가 방지됩니다. 그러나 클라이언트에서 확인하는 시퀀스 번호가 서버에서 확인되는 시퀀스 번호와 다르기 때문에 TCP 시퀀스 임의 설정은 효과적으로 TCP SACK(Selective Acknowledgement)를 중단합니다. 원하는 경우 트래픽 클래스별 임의 설정을 비활성화할 수 있습니다.

-

TCP Normalization(TCP 정규화) - TCP 노멀라이저는 비정상 패킷을 방지합니다. 트래픽 클래스에서 일부 패킷 이상 유형을 처리하는 방식을 구성할 수 있습니다. FlexConfig 정책을 사용하여 TCP 정규화를 구성할 수 있습니다.

-

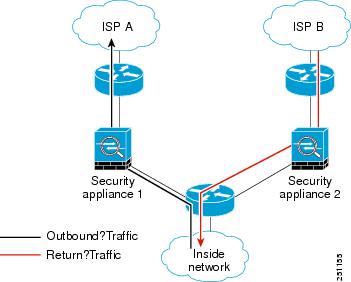

TCP State Bypass(TCP 상태 우회) - 네트워크에서 비대칭 라우팅을 사용하는 경우 TCP 상태 검사를 우회할 수 있습니다.

)

) )

)

피드백

피드백