Zero Trust Access 정보

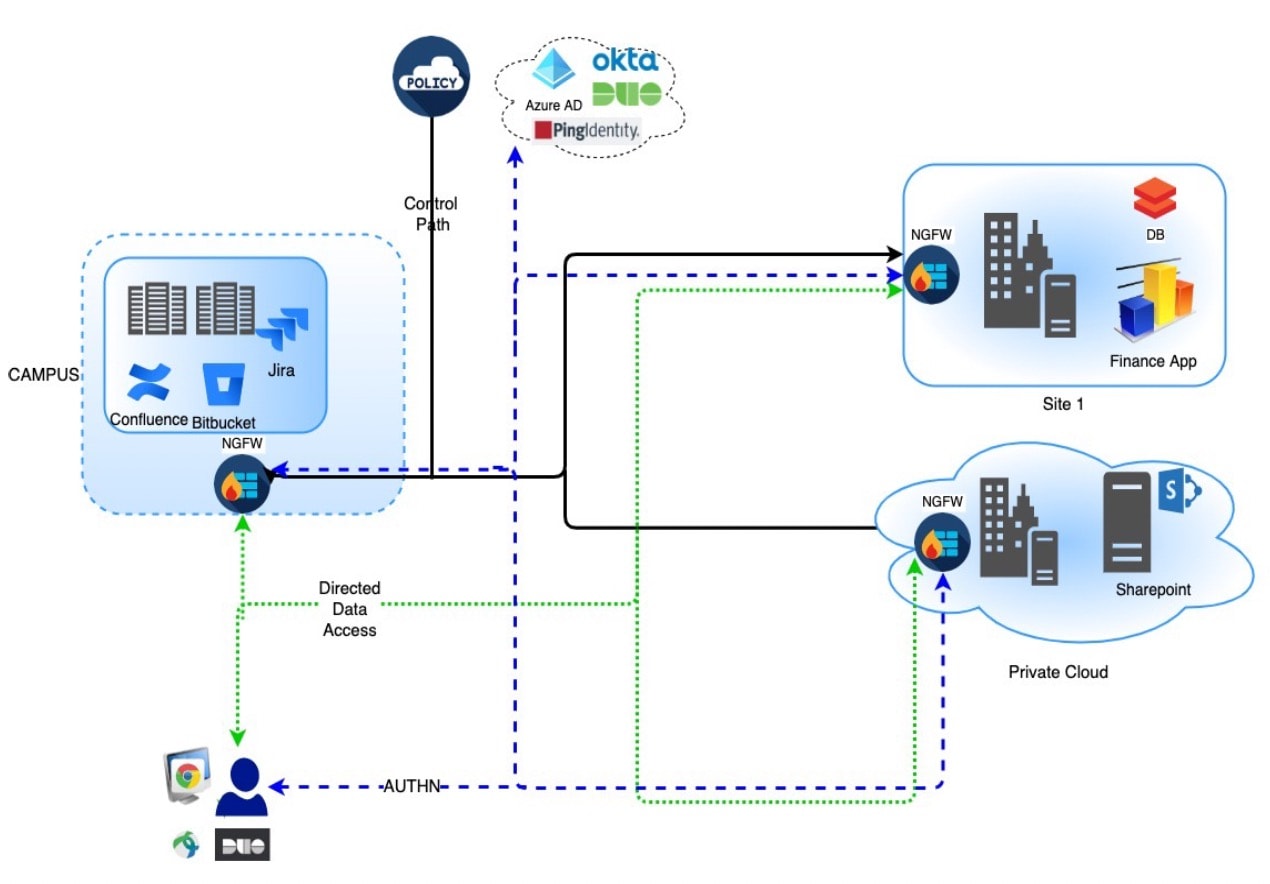

Zero Trust Access 기능은 ZTNA(제로 트러스트 네트워크 액세스) 원칙을 기반으로 합니다. ZTNA는 암시적 신뢰를 제거하는 제로 트러스트 보안 모델입니다. 이 모델은 사용자와 요청 컨텍스트를 확인한 뒤, 액세스 권한이 부여된 경우 위험을 분석한 후 최소 권한 액세스를 부여합니다.

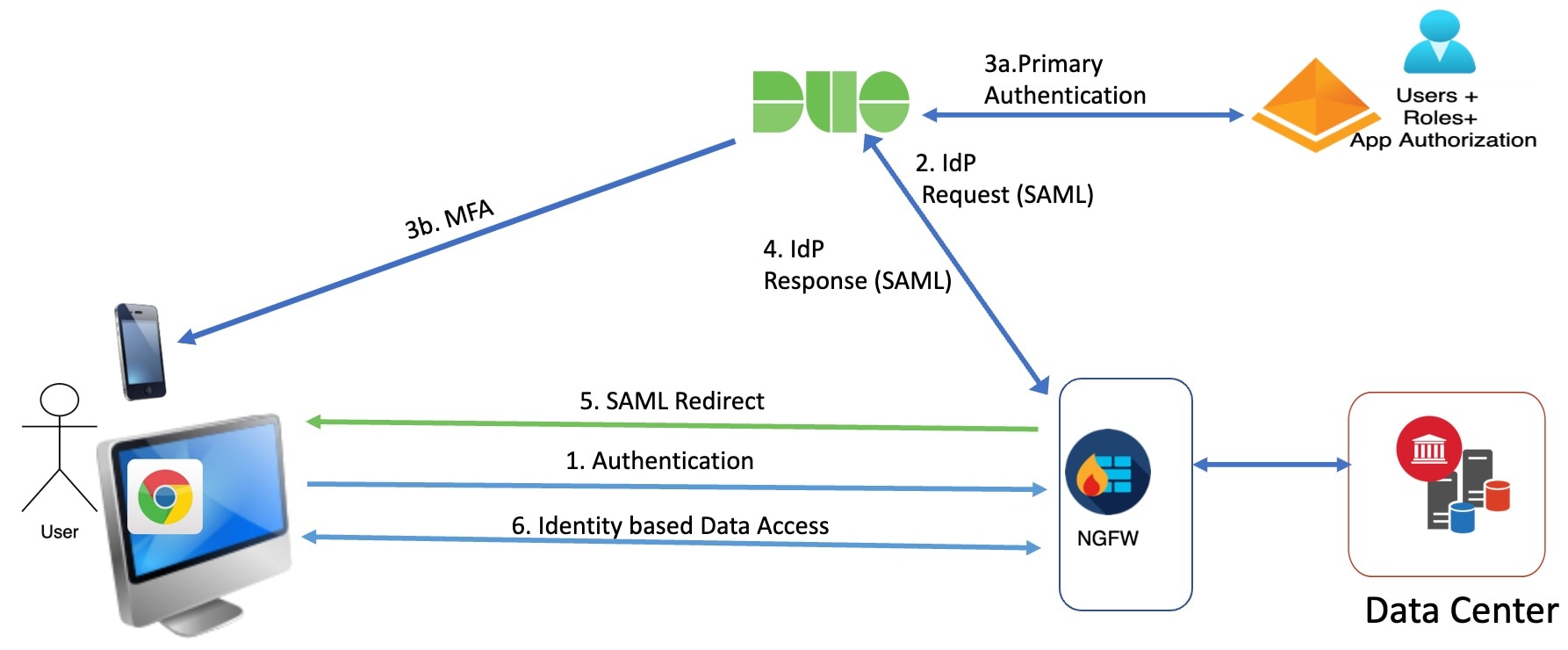

Zero Trust Access를 사용하면 외부의 SAML IdP(Identity Provider) 정책을 사용하여 네트워크 내부(온프레미스) 또는 외부(원격)에서 보호된 웹 기반 리소스 및 애플리케이션에 대한 액세스를 인증하고 권한을 부여할 수 있습니다.

기능은 다음과 같습니다.

-

Duo, Azure AD, Okta 및 기타 ID 제공자와 같은 여러 SAML 기반 ID 제공자를 지원합니다.

-

Cisco Secure Client와 같은 클라이언트 애플리케이션은 보안 액세스를 위해 엔드포인트(클라이언트 디바이스)에 필요하지 않습니다.

-

액세스 및 인증은 브라우저를 통해 이루어집니다.

-

웹 애플리케이션(HTTPS)만 지원합니다.

-

클라이언트 디바이스 보안 상태는 Duo Health와 같은 에이전트를 통해 지원되며, 이를 사용하여 Duo의 정책에 대해 디바이스의 보안 상태를 평가하고 이를 기반으로 액세스를 제공할 수 있습니다. Okta 또는 PingID 같은 에이전트를 이용하여 보안 상태 평가를 지원하는 서드파티 ID 제공자와 함께 동일한 기능을 수행할 수 있습니다.

-

HTTP-Redirect SAML 바인딩을 지원합니다.

-

애플리케이션 집합에서 Zero Trust 보호를 쉽게 활성화할 수 있는 애플리케이션 그룹을 지원합니다.

-

Zero Trust 애플리케이션 트래픽에서 Threat Defense 침입 및 악성코드 방지를 활용합니다.

Secure Firewall Management Center 웹 인터페이스를 사용하여 프라이빗 애플리케이션을 정의하고 위협 정책을 할당할 수 있는 Zero Trust 애플리케이션 정책을 생성할 수 있습니다. 이 정책은 애플리케이션에 따라 관리자가 애플리케이션에 대한 위협 인식을 기반으로 검사 레벨을 결정합니다.

)

) )

) )

) )

) )

) 피드백

피드백