관리 인터페이스

버전 7.3 이하의 경우물리적 관리 인터페이스는 논리적 진단 인터페이스와 논리적 관리 인터페이스 간에 공유됩니다. 버전 7.4 이상에서는 간소화된 사용자 환경을 위해 진단 인터페이스가 관리와 병합되었습니다.

관리 인터페이스

관리 인터페이스는 디바이스에 있는 다른 인터페이스와 분리되어 있습니다. 이 인터페이스는 디바이스를 management center에 설치하고 등록하는 데 사용됩니다. 고유 IP 주소 및 정적 라우팅을 사용합니다. configure network 명령을 사용해 CLI에서 설정을 구성할 수 있습니다. 페이지에서도 해당 상태를 확인할 수 있습니다. management center에 IP 주소를 추가한 뒤 CLI에서 IP 주소를 변경하는 경우, 영역의 Secure Firewall Management Center에서 IP 주소를 일치시킬 수 있습니다.

관리 인터페이스 대신 데이터 인터페이스를 사용하여 threat defense를 관리할 수도 있습니다.

진단 인터페이스

7.4 이상 버전을 사용하는 새 디바이스의 경우 레거시 진단 인터페이스를 사용할 수 없습니다. 병합된 관리 인터페이스만 사용할 수 있습니다.

7.4 이상으로 업그레이드했고 진단 인터페이스에 대한 설정이 없는 경우 인터페이스가 자동으로 병합됩니다.

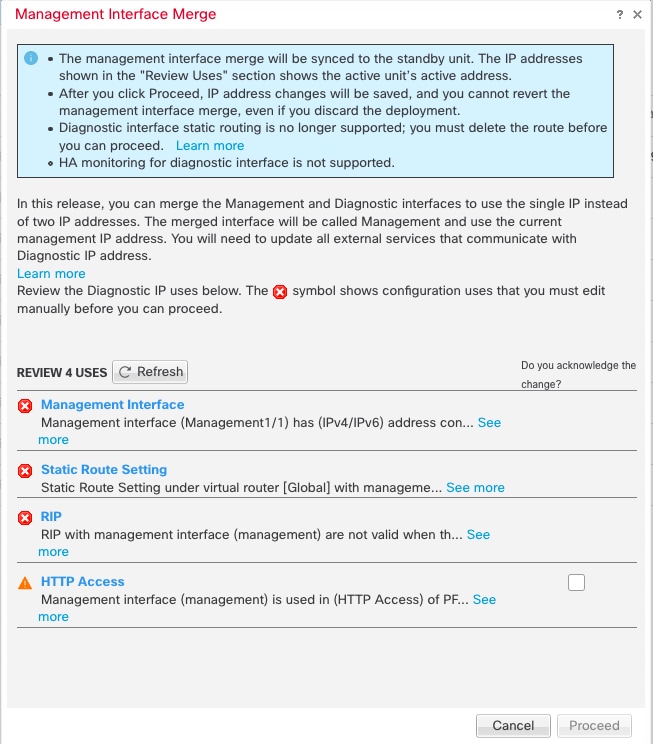

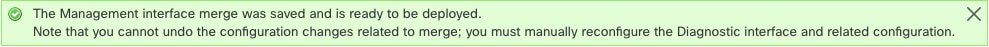

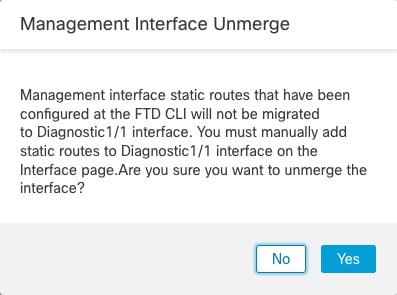

7.4 이상으로 업그레이드했고 진단 인터페이스에 대한 설정이 있는 경우 인터페이스를 수동으로 병합하거나 별도의 진단 인터페이스를 계속 사용할 수 있습니다. 진단 인터페이스에 대한 지원은 이후 릴리스에서 제거되므로 가능한 빨리 인터페이스를 병합해야 합니다. 관리 및 진단 인터페이스를 수동으로 병합하려면 관리 및 진단 인터페이스 병합의 내용을 참조하십시오. 자동 병합을 방지하는 설정은 다음과 같습니다.

-

이름이 "관리"인 데이터 인터페이스 - 이 이름은 병합된 관리 인터페이스에 사용하도록 예약되어 있습니다.

-

진단의 IP 주소

-

진단에서 활성화된 DNS

-

시스템 로그, SNMP, RADIUS 또는 AD(원격 액세스 VPN 용) 소스 인터페이스는 진단

-

소스 인터페이스가 지정되지 않고 하나 이상의 인터페이스가 관리 전용(진단 포함)으로 설정된 RADIUS 또는 AD(원격 액세스 VPN의 경우) - 이러한 서비스에 대한 기본 경로 조회가 관리 전용 라우팅 테이블에서 데이터 라우팅 테이블로 변경되었으며, 관리로 폴백되지 않습니다. 따라서 관리 이외의 관리 전용 인터페이스는 사용할 수 없습니다.

-

진단의 정적 경로

-

진단의 동적 라우팅

-

진단의 HTTP 서버

-

진단의 ICMP

-

진단용 DDNS

-

진단을 사용하는 FlexConfig

레거시 진단 인터페이스의 작동 방식에 대한 자세한 내용은 이 가이드의 7.3 버전을 참조하십시오.

)

)

)

)

)

) )

)

)

)

)를 클릭합니다.

)를 클릭합니다.

피드백

피드백