ID 정책 정보

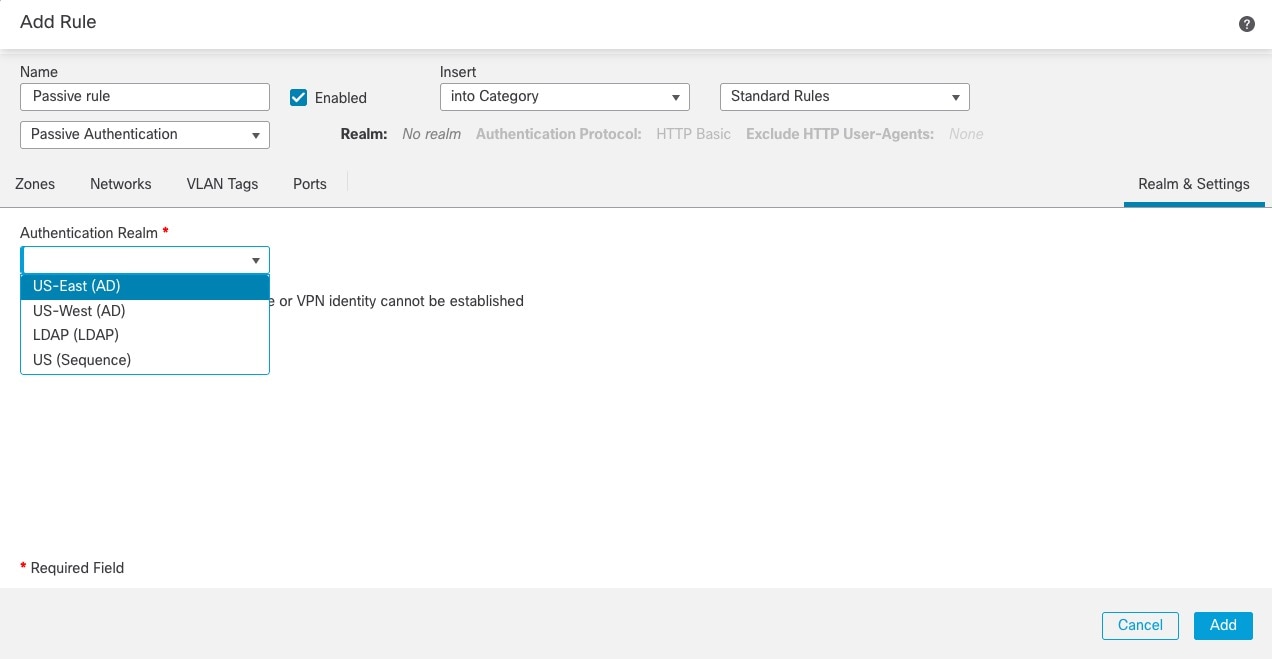

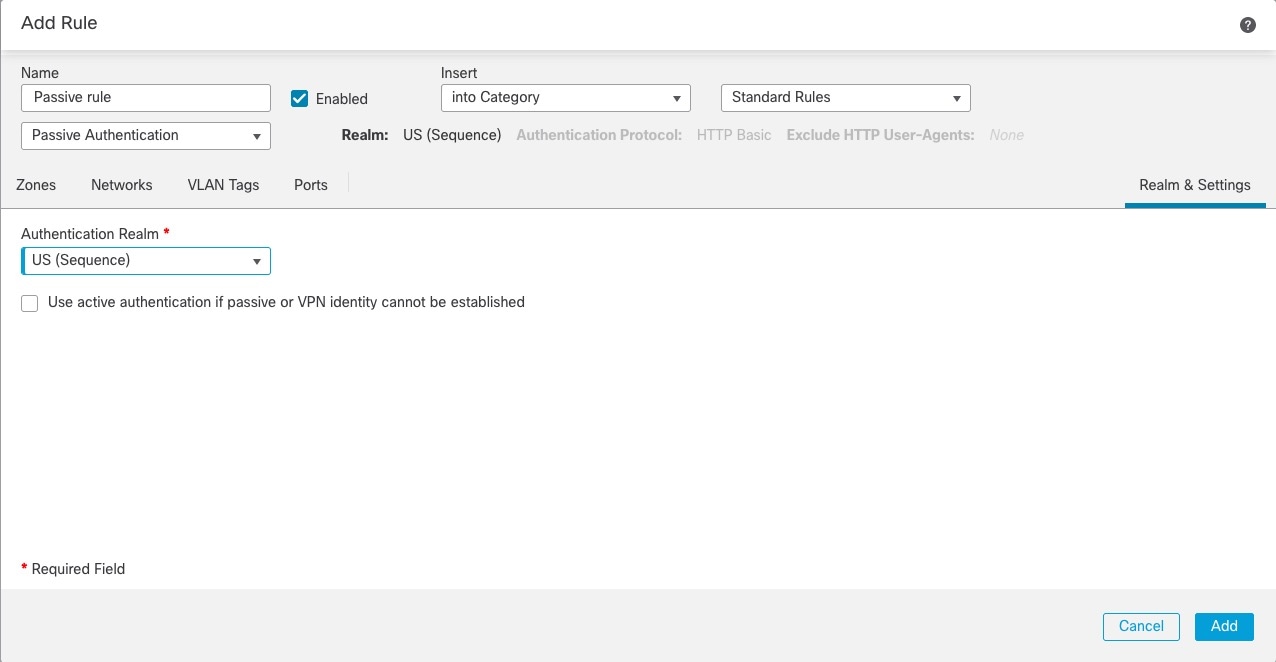

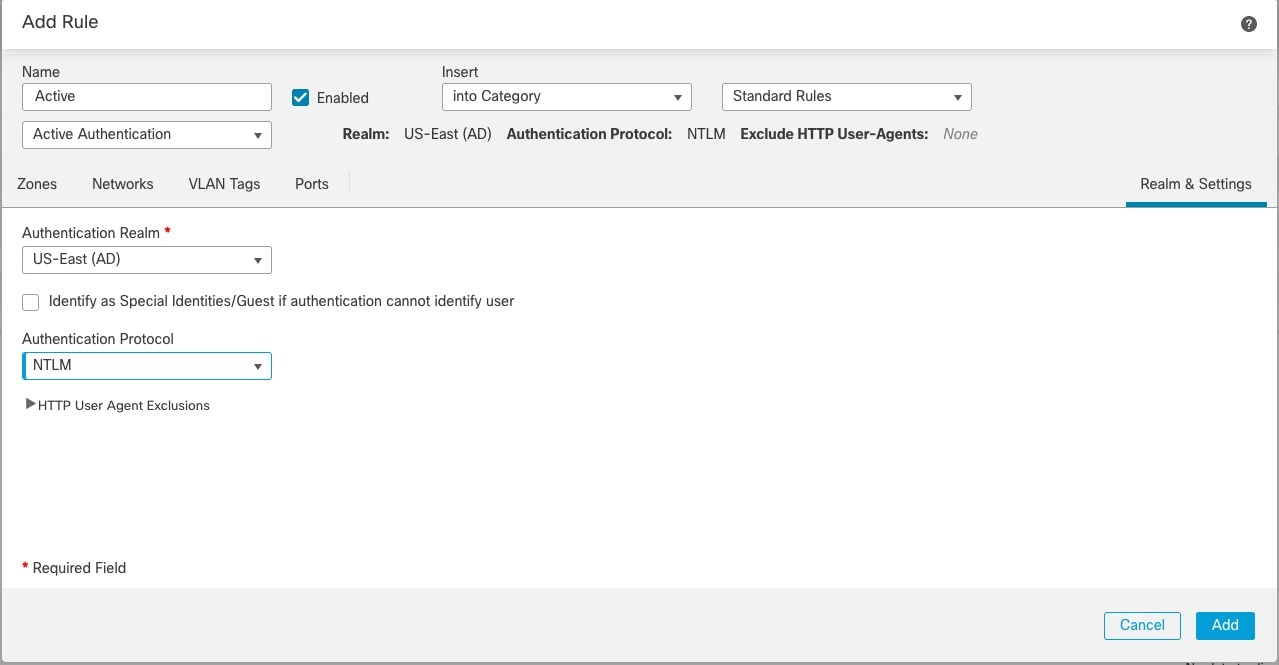

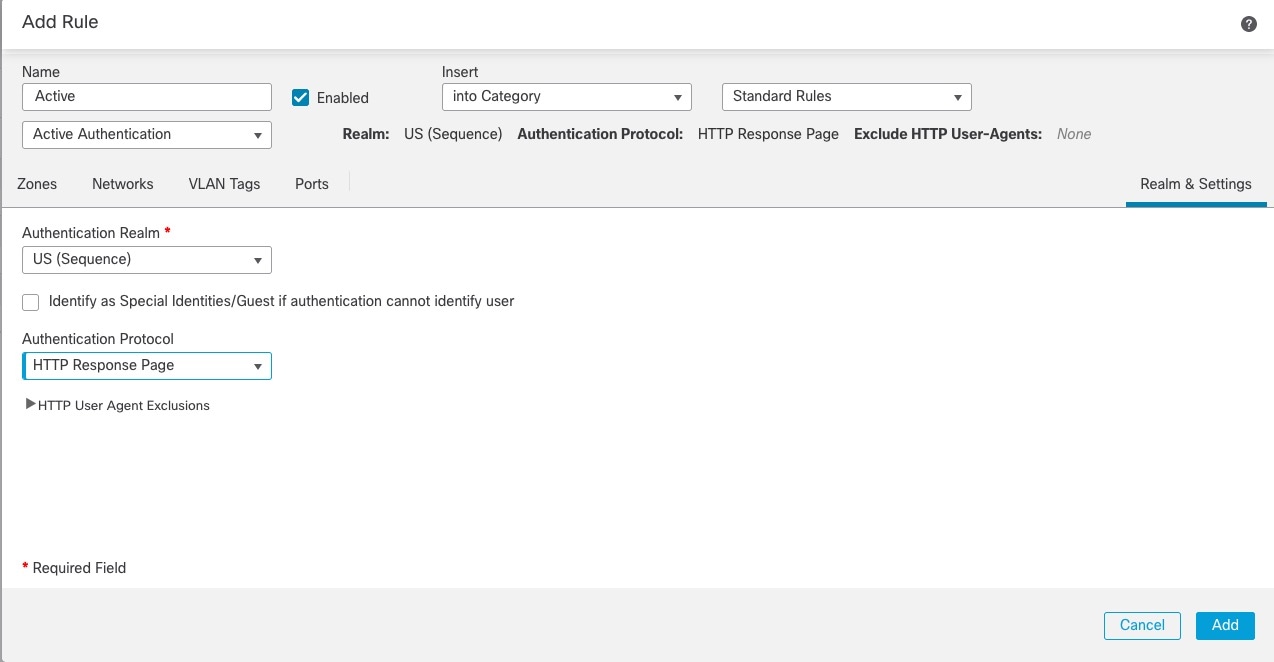

ID 정책에는 ID 규칙이 포함됩니다. ID 규칙은 트래픽 집합을 영역 및 인증 방법(패시브 인증, 활성 인증, 인증 없음)과 연결합니다.

다음 단락에서 언급하는 예외 사항이 아닌 이상, 사용하려는 영역과 인증 방법을 먼저 설정해야 ID 규칙에서 이를 호출할 수 있습니다.

-

ID 정책 외부, 에서 영역을 설정합니다. 자세한 내용은 LDAP 영역 또는 Active Directory 영역 및 영역 디렉터리 생성를 참고하십시오.

-

에서 패시브 인증 ID 소스인 ISE/ISE-PIC를 구성합니다.

-

시스템 외부에서 패시브 인증 ID 소스인 TS 에이전트를 설정합니다. 자세한 내용은 Cisco TS(Terminal Services) 에이전트 가이드를 참조하십시오.

-

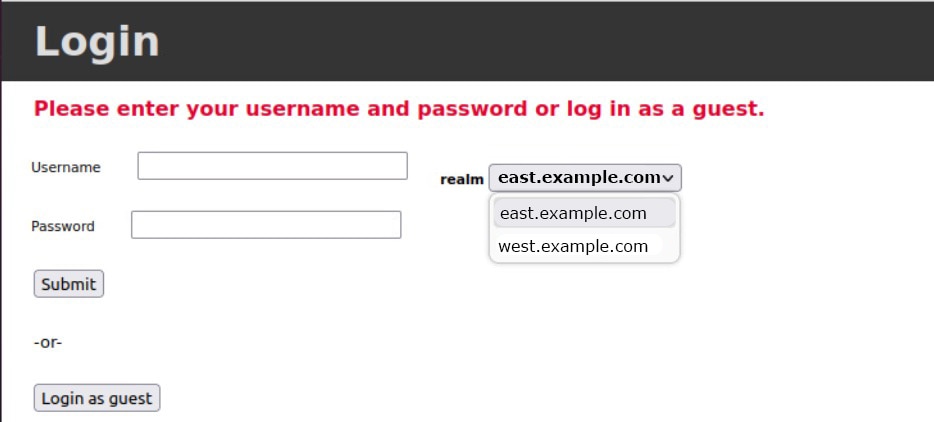

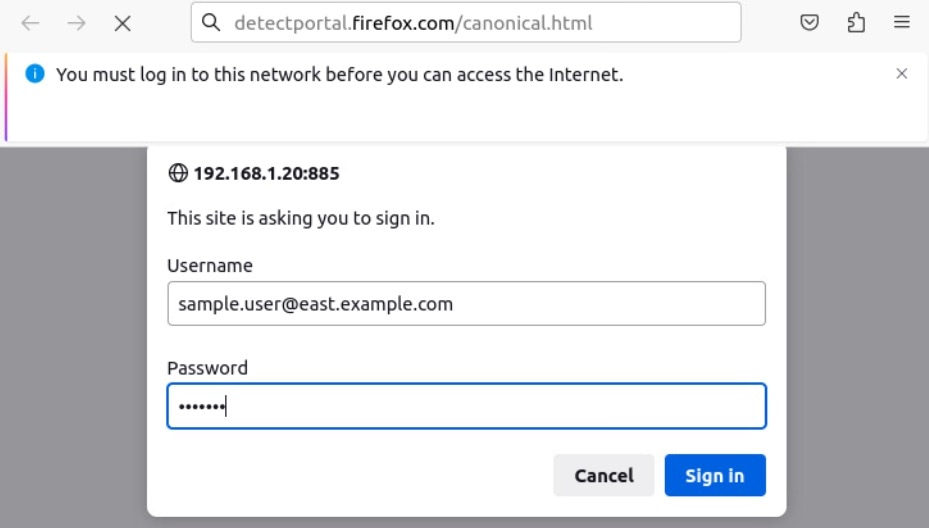

ID 정책 내에서 액티브 인증 ID 소스인 캡티브 포털을 설정합니다. 자세한 내용은 사용자 제어에 대한 캡티브 포털 설정 방법를 참고하십시오.

-

Remote Access VPN 정책에서 액티브 인증 ID 소스인 Remote Access VPN을 설정합니다. 자세한 내용은 Remote Access VPN 인증를 참고하십시오.

여러 ID 규칙을 단일 ID 정책에 추가한 후, 규칙 순서를 지정합니다. 시스템은 오름차순 규칙 번호에 따라 하향식 순서로 트래픽이 규칙과 일치하는지를 확인합니다. 트래픽에 일치하는 첫 번째 규칙이 트래픽을 처리하는 규칙입니다.

선택적으로 ID 개체를 설정하여 네트워크 개체별로 트래픽을 필터링할 수 있습니다. 그러면 디바이스가 메모리 제한에 도달하거나 메모리 제한에 근접할 경우 각 디바이스가 모니터링하는 네트워크가 제한됩니다. 디바이스에서 네트워크 필터링을 적용하려면 threat defense 버전 6.7 이상을 실행해야 합니다.

하나 이상의 ID 정책을 설정한 후에는 ID 정책 하나를 액세스 컨트롤 정책에 연결해야 합니다. 네트워크의 트래픽이 ID 규칙의 조건과 일치하면, 시스템은 트래픽을 지정된 영역과 연결하며 지정한 ID 소스를 사용하여 트래픽의 사용자를 인증합니다.

ID 정책을 구성하지 않으면 시스템은 사용자 인증을 수행하지 않습니다.

ID 정책 생성 예외 사항

ID 정책은 다음이 모두 참인 경우 필요하지 않습니다.

-

ISE/ISE-PIC ID 소스를 사용합니다.

-

액세스 제어 정책에서 사용자 또는 그룹을 사용하지 않습니다.

-

액세스 제어 정책에서 SGT(Security Group Tag)를 사용합니다. 자세한 내용은 ISE SGT 및 맞춤형 SGT 규칙 조건 비교를 참고하십시오.

)

) )

) )

)

)

) )

)

)

) )

) )

) 피드백

피드백