DHCP 및 DDNS 서비스 정보

다음 주제는 DHCP 서버, DHCP 릴레이 에이전트 및 DDNS 업데이트를 설명합니다.

DHCPv4 서버 정보

DHCP는 IP 주소와 같은 네트워크 컨피그레이션 매개변수를 DHCP 클라이언트에 제공합니다. 위협 방지 디바이스은 위협 방지 디바이스 인터페이스에 연결된 DHCP 클라이언트에 DHCP 서버를 제공할 수 있습니다. DHCP 서버는 DHCP 클라이언트에 직접 네트워크 컨피그레이션 매개변수를 제공합니다.

IPv4 DHCP 클라이언트는 서버와 연결하는 데 멀티캐스트 주소가 아닌 브로드캐스트를 사용합니다. DHCP 클라이언트는 UDP 포트 68에서 메시지를 수신합니다. DHCP 서버는 UDP 포트 67에서 메시지를 수신합니다.

하지만 Ipv6의 DHCP 서버는 지원되지 않습니다. 그러나 IPv6 트래픽에 대한 DHCP 릴레이를 활성화할 수 있습니다.

DHCP 옵션

DHCP는 TCP/IP 네트워크에서 호스트할 구성 정보를 전달하기 위한 프레임워크를 제공합니다. 구성 파라미터는 DHCP 메시지의 Options(옵션) 필드에 저장된 태깅 항목으로 전달되며, 데이터는 옵션이라고도 합니다. 벤더 정보는 Options(옵션)에도 저장되어 있으며 모든 벤더 정보는 확장하여 DHCP 옵션으로 사용될 수 있습니다.

Cisco IP Phone은 TFTP 서버에서 구성을 다운로드합니다. Cisco IP Phone이 시작할 때 IP 주소 및 TFTP 서버 IP 주소 모두 미리 구성되지 않았다면 이 정보를 얻고자 DHCP 서버에 옵션 150 또는 66으로 요청을 보냅니다.

-

DHCP 옵션 150은 일련의 TFTP 서버의 IP 주소를 제공합니다.

-

DHCP 옵션 66은 단일 TFTP 서버의 IP 주소 또는 호스트 이름을 제공합니다.

-

DHCP 옵션 3은 기본 경로를 설정합니다.

하나의 요청에서 옵션 150과 66을 모두 포함할 수 있습니다. 이 경우, 두 옵션의 값이 이미 ASA에 구성되어 있다면 ASA DHCP 서버에서는 두 옵션을 모두 포함하여 응답합니다.

고급 DHCP 옵션을 사용하여 DHCP 클라이언트에 DNS, WINS, 도메인 이름 매개변수를 제공할 수 있습니다. DHCP 옵션 15는 DNS 도메인 접미사에 사용됩니다. 또한 DHCP 자동 컨피그레이션 설정을 사용하여 이 값을 얻거나 직접 정의할 수도 있습니다. 이 정보를 정의하는 데 둘 이상의 방법을 사용할 경우 다음 순서로 DHCP 클라이언트에 전달됩니다.

-

직접 구성한 설정

-

고급 DHCP 옵션 설정

-

DHCP 자동 컨피그레이션 설정

이를테면 DHCP 클라이언트에서 수신할 도메인 이름을 직접 정의한 다음 DHCP 자동 컨피그레이션을 활성화할 수 있습니다. DHCP 자동 컨피그레이션에서 DNS 및 WINS 서버와 함께 도메인을 검색하더라도, 수동으로 정의된 도메인 이름이 검색된 DNS 및 WINS 서버 이름과 함께 DHCP 클라이언트에 전달됩니다. DHCP 자동 컨피그레이션 프로세스에 의해 검색된 도메인 이름보다 수동 정의된 도메인 이름이 우선하기 때문입니다.

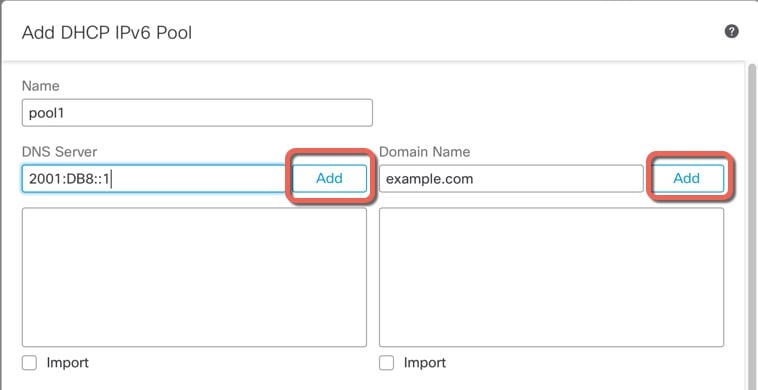

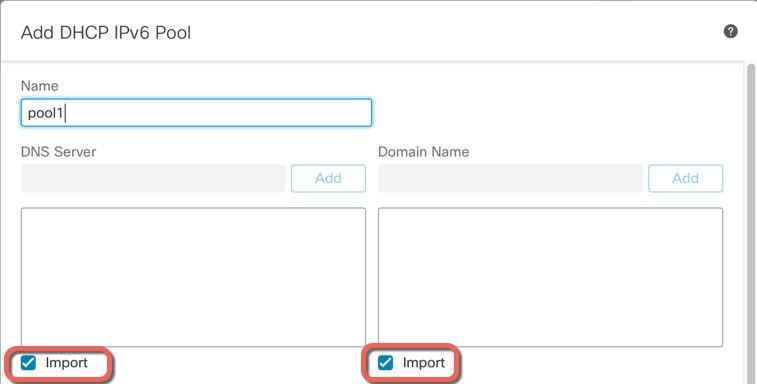

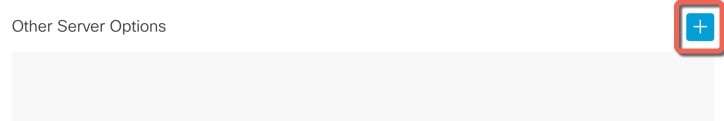

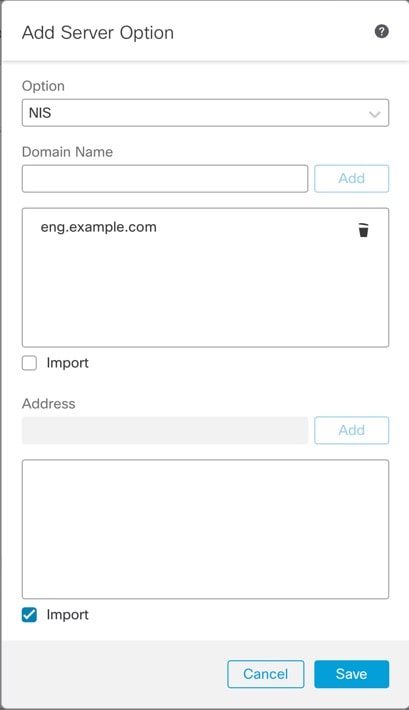

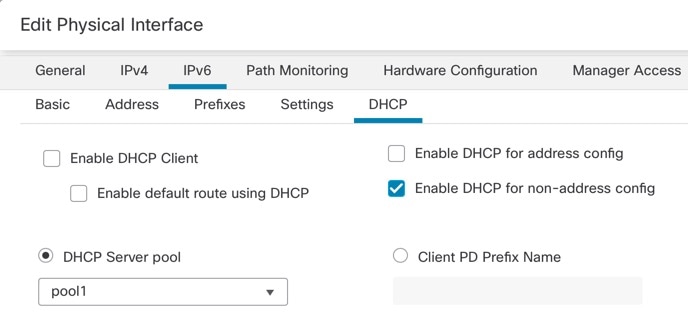

DHCPv6 스테이트리스 서버 정보

접두사 위임 기능(IPv6 접두사 위임 클라이언트 활성화)과 함께 SLAAC(StateLess Address Auto Configuration)를 사용하는 클라이언트의 경우, DHCP IPv6 풀을 정의하고 DHCPv6 서버에 할당하여 IR(정보 요청) 패킷을 threat defense에 보낼 때 DNS 서버 또는 도메인 이름 같은 정보를 제공하도록 threat defense를 구성할 수 있습니다. threat defense는 IR 패킷만 수락하고 클라이언트에 주소를 할당하지는 않습니다. 클라이언트에서 IPv6 자동 구성을 활성화하여 자체 IPv6 주소를 생성하도록 클라이언트를 구성합니다. 클라이언트에서 스테이트리스 자동 구성을 사용하도록 설정하면 라우터 광고 메시지에서 수신된 접두사, 즉 threat defense가 접두사 위임을 사용하여 수신한 접두사를 기준으로 IPv6 주소를 구성합니다.

DHCP 릴레이 에이전트 소개

인터페이스에서 수신한 DHCP 요청을 하나 이상의 DHCP 서버에 전달하도록 DHCP 릴레이 에이전트를 구성할 수 있습니다. DHCP 클라이언트는 최초 DHCPDISCOVER 메시지를 보내는 데 UDP 브로드캐스트를 사용합니다. 연결된 네트워크에 대한 정보가 없기 때문입니다. 클라이언트가 연결된 세그먼트에 서버가 없을 경우, 위협 방지 디바이스는 (브로드캐스트 트래픽을 전달하지 않으므로) 대개는 UDP 브로드캐스트를 전달하지 않습니다. DHCP 릴레이 에이전트를 사용하면 DHCP 요청을 다른 인터페이스의 DHCP 서버로 전송하는 브로드캐스트를 수신하는 위협 방지 디바이스의 인터페이스를 구성할 수 있습니다.

)

)

)

)

)

)

피드백

피드백