사이트 간 VPN 정보

Secure Firewall Threat Defense Site-to-Site VPN은 다음 기능을 지원합니다.

-

IPsec IKEv1 및 IKEv2 프로토콜 모두.

-

인증을 위한 인증서 및 또는 수동 사전 공유 키.

-

IPv4 및 IPv6. 내부와 외부의 모든 조합이 지원됩니다.

-

IPsec IKEv2 사이트 간 VPN 토폴로지는 보안 인증을 준수하기 위한 구성 설정을 제공합니다.

-

정적 및 동적 인터페이스.

-

management center 및 threat defense 모두에 대한 HA 환경.

-

터널이 다운될 때 VPN 알림.

-

threat defense Unified CLI를 통해 사용 가능한 터널 통계.

-

Point-to-Point 엑스트라넷 및 허브 앤 스포크 VPN에 대한 IKEv1 및 IKEv2 백업 피어 구성.

-

'허브 앤 스포크' 구축에서 허브로 작동하는 엑스트라넷 디바이스.

-

'Point-to-Point' 구축에서 엑스트라넷 디바이스와 페어링된 관리 대상 엔드포인트의 동적 IP 주소.

-

엔드포인트로 작동하는 엑스트라넷 디바이스의 동적 IP 주소.

-

'허브 앤 스포크' 구축에서 엑스트라넷으로 작동하는 허브.

VPN 토폴로지

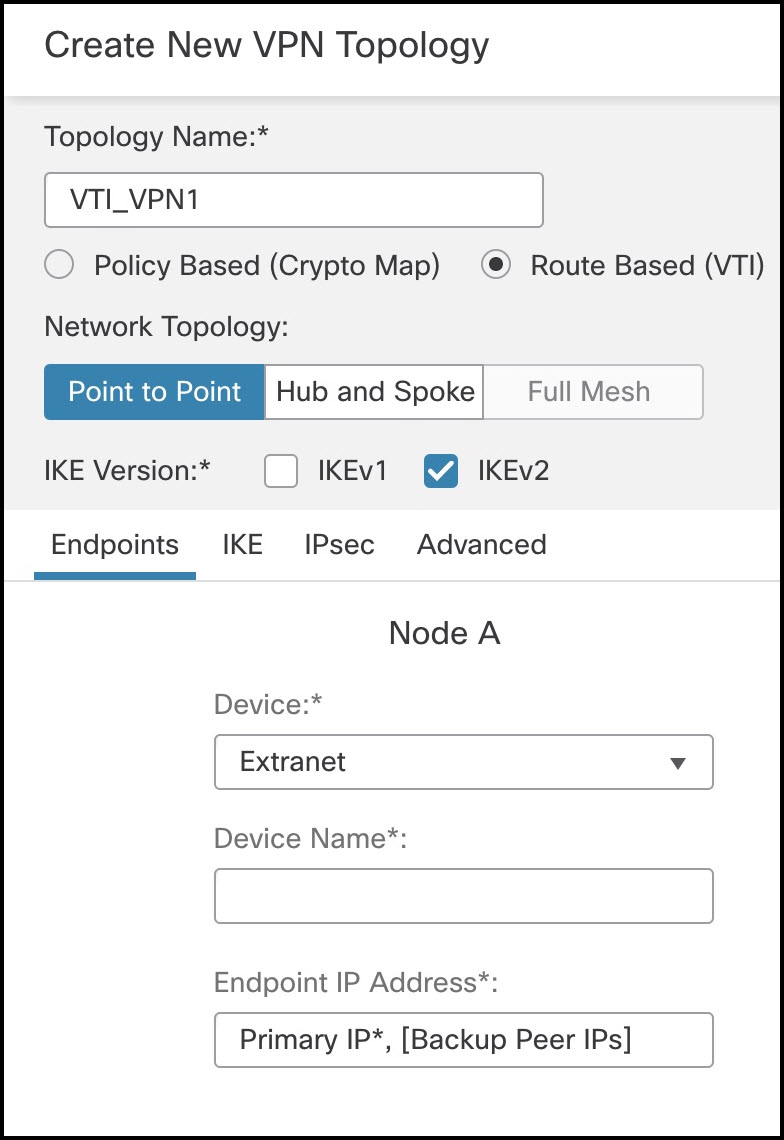

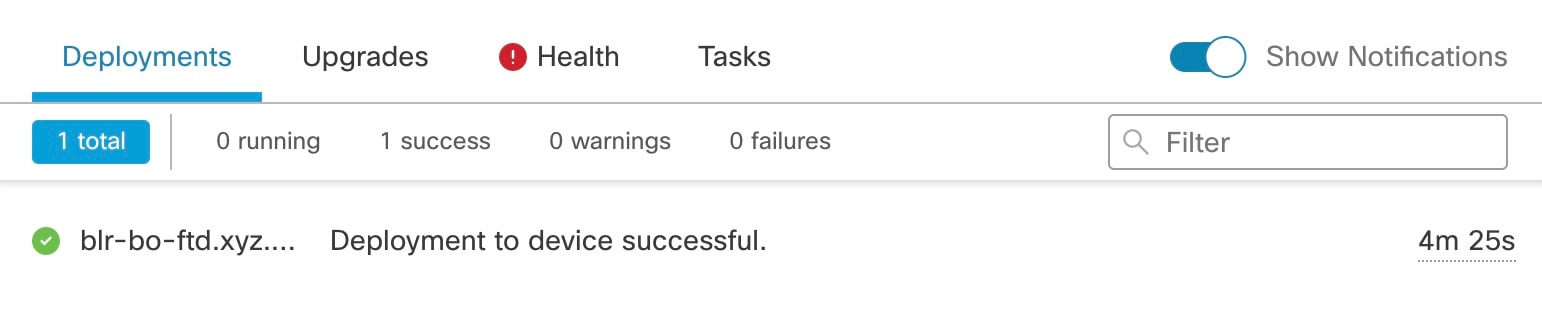

새로운 사이트 간 VPN 토폴로지를 생성하려면 고유한 이름을 지정하거나 토폴로지 유형을 지정하거나 IPsec IKEv1 또는 IKEv2에 사용되는 IKE 버전 또는 둘 다를 선택해야 합니다. 또한 인증 방법을 결정합니다. 구성된 후 토폴로지를 threat defense 디바이스에 구축합니다. Secure Firewall Management Center는 threat defense 디바이스에서만 Site-to-Site VPN을 구성합니다.

하나 이상의 VPN 터널을 포함하는 3가지 토폴로지 유형 중에서 선택할 수 있습니다.

-

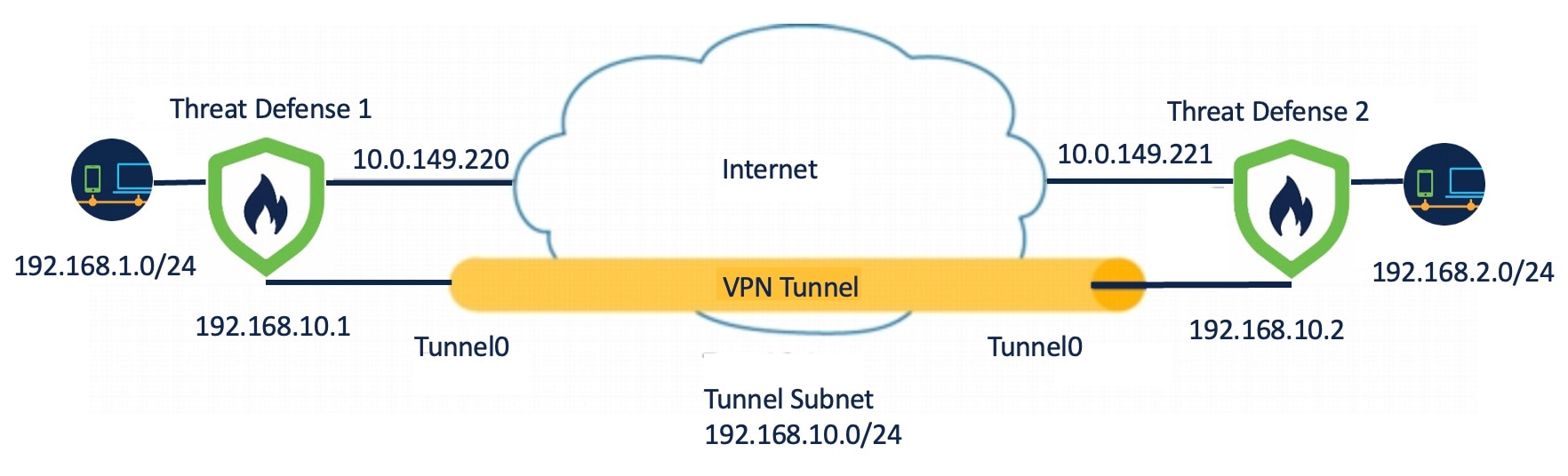

Point-to-Point 구축에서는 두 엔드포인트 간에 VPN 터널을 설정합니다.

-

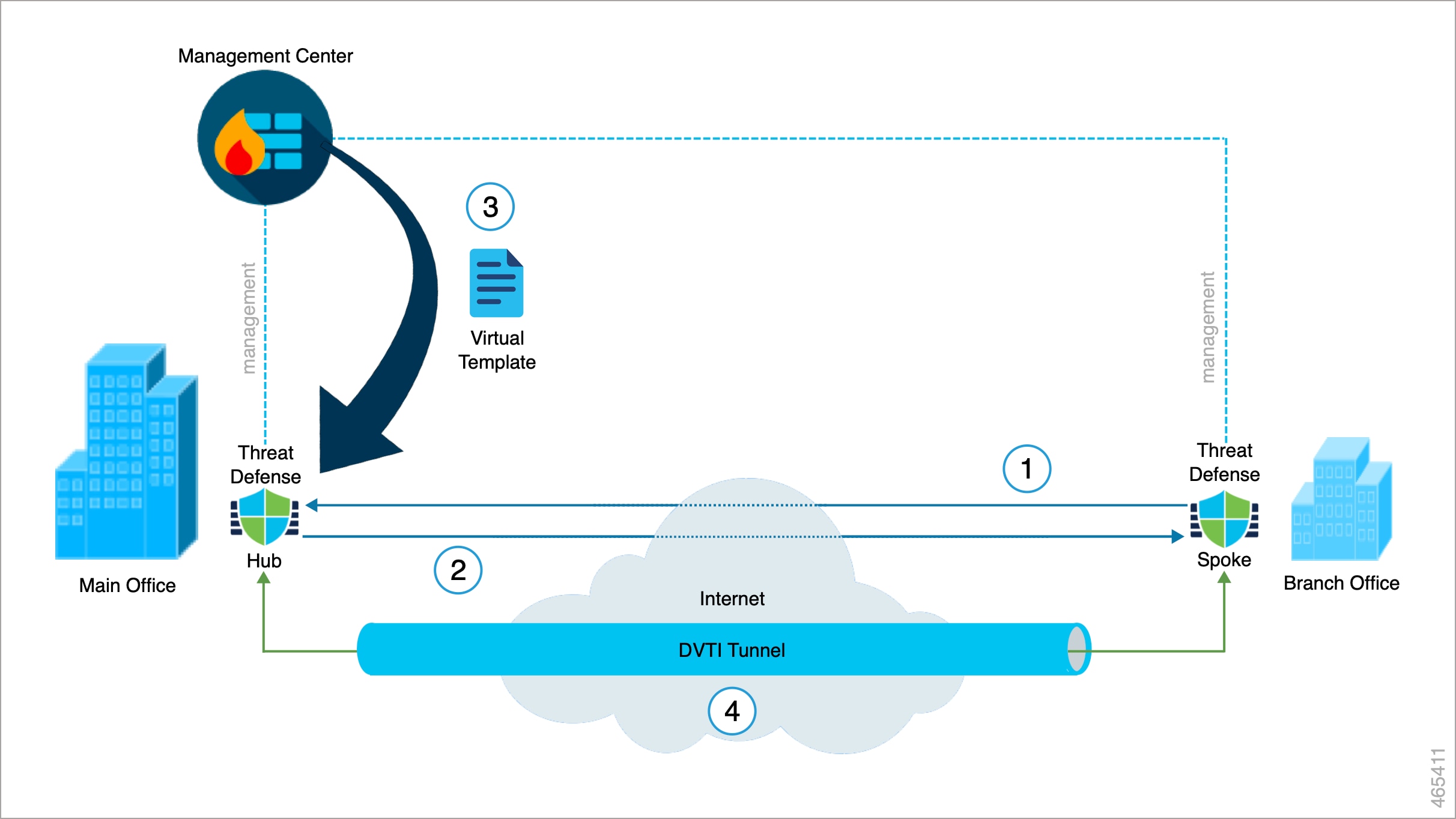

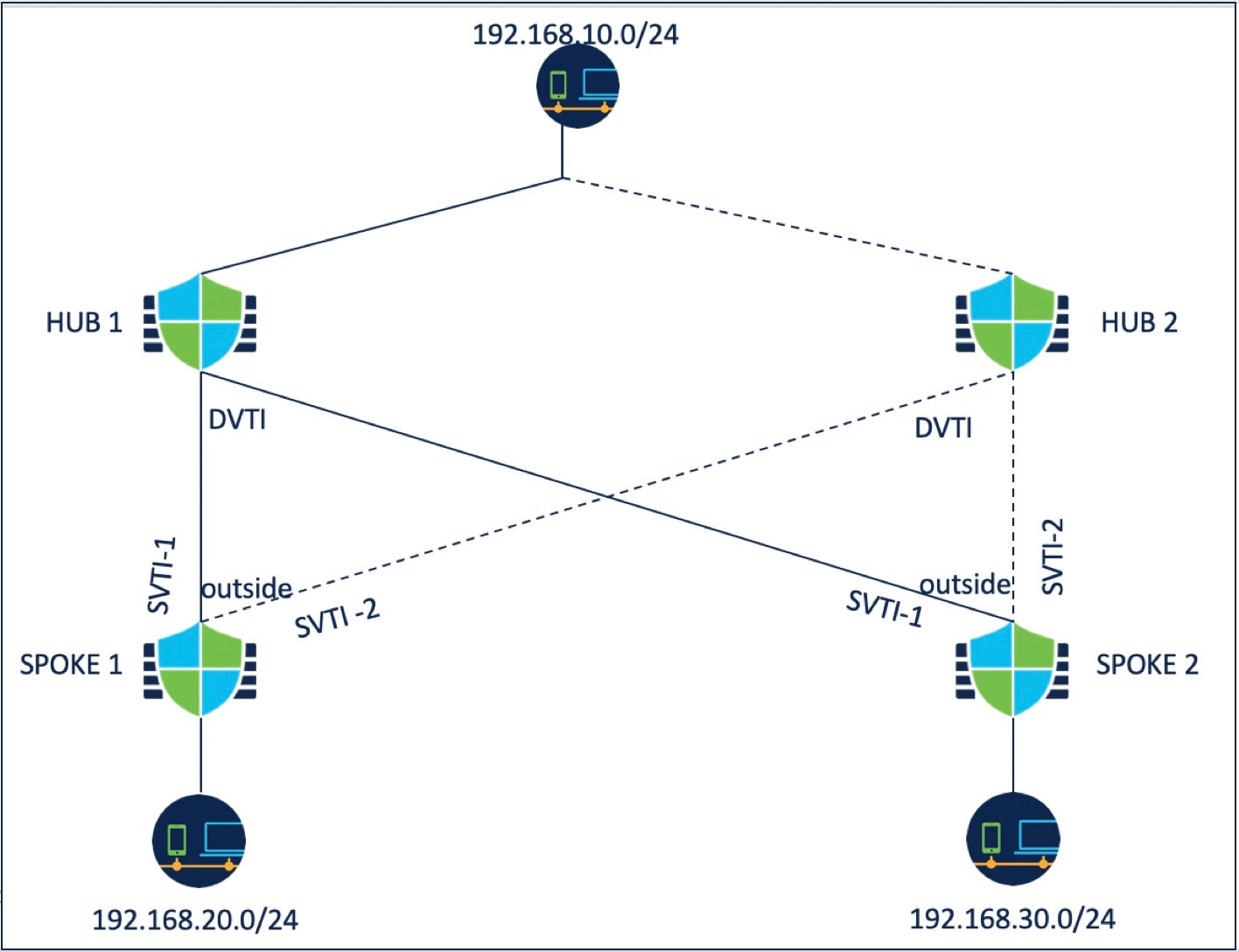

허브 앤 스포크 구축은 허브 엔드포인트를 스포크 노드 그룹에 연결하는 VPN 터널 그룹을 설정합니다.

-

풀 메시 구축은 일련의 엔드포인트 사이에 VPN 터널 그룹을 설정합니다.

IPsec 및 IKE

Secure Firewall Management Center에서 Site-to-Site VPN은 IKE 정책과 VPN 토폴로지에 할당된 IPsec 제안을 기반으로 구성됩니다. 정책 및 제안은 IPsec 터널에서 트래픽을 보호하는 데 사용되는 보안 프로토콜 및 알고리즘과 같은 Site-to-Site VPN의 특성을 정의하는 파라미터 집합입니다. VPN 토폴로지에 할당할 수 있는 전체 구성 이미지를 정의하려면 몇 가지 정책 유형이 필요할 수 있습니다.

인증

VPN 연결을 인증하려면 토폴로지의 사전 공유 키 또는 각 디바이스의 신뢰 지점을 구성합니다. 사전 공유 키를 사용하면 IKE 인증 단계에서 사용되는 보안 키를 두 피어 간에 공유할 수 있습니다. 신뢰 지점에는 CA의 ID, CA별 파라미터, 하나의 등록된 ID 인증서와의 연결 관계가 포함되어 있습니다.

엑스트라넷 디바이스

각 토폴로지 유형에는 management center에서 관리되지 않는 디바이스인 엑스트라넷 디바이스가 포함될 수 있습니다. 예를 들면 다음과 같습니다.

-

Secure Firewall Management Center에서 지원하지만 조직에는 책임이 부여되지 않는 Cisco 디바이스. 회사 내의 다른 조직에서 관리하는 네트워크의 스포크 또는 서비스 제공자나 파트너의 네트워크에 대한 연결 등이 포함됩니다.

-

타사 디바이스. Secure Firewall Management Center를 사용하여 타사 디바이스에 구성을 생성하거나 구축할 수 없습니다.

타사 디바이스 또는 Secure Firewall Management Center가 관리하지 않는 Cisco 디바이스를 '엑스트라넷' 디바이스로 VPN 토폴로지에 추가합니다. 또한 각 원격 디바이스의 IP 주소를 지정합니다.

Secure Firewall Threat Defense Site-to-Site VPN 지침 및 제한 사항

-

사이트 간 VPN은 ECMP 영역 인터페이스를 지원합니다.

-

암호화 ACL 또는 보호된 네트워크를 사용하여 토폴로지의 모든 노드를 구성해야 합니다. 한 노드에서는 암호화 ACL을 사용하고 다른 노드에서는 보호된 네트워크를 사용하여 토폴로지를 구성할 수 없습니다.

-

현재 도메인에 존재하지 않는 엔드포인트에 대해 엑스트라넷 피어를 사용하여 도메인 전반에서 VPN 연결을 구성할 수 있습니다.

-

management center 백업을 사용하여 Threat Defense VPN을 백업할 수 있습니다.

-

IKEv1은 CC/UCAPL 호환 디바이스를 지원하지 않습니다. 이러한 디바이스에는 IKEv2를 사용하는 것이 좋습니다.

-

VPN 토폴로지는 도메인 간에 이동할 수 없습니다.

-

'범위 '옵션이 있는 네트워크 개체는 VPN에서 지원되지 않습니다.

-

Threat Defense VPN은 현재 PDF 내보내기 및 정책 비교를 지원하지 않습니다.

-

threat defense VPN에는 터널별 또는 디바이스별 편집 옵션이 없으므로 전체 토폴로지만 편집할 수 있습니다.

-

사용자가 암호화 ACL을 선택하는 경우 management center는 전송 모드를 위한 디바이스 인터페이스 주소 확인을 수행하지 않습니다.

-

자동 ACE 미러링 생성은 지원되지 않습니다. 피어에 대한 ACE 미러링 생성은 양측에서 모두 수동 프로세스입니다.

-

암호화 ACL을 사용하는 경우 management center는 포인트 투 포인트 VPN만 지원하고 터널 상태 이벤트는 지원하지 않습니다.

-

IKE 포트 500/4500이 사용 중이거나 일부 활성 PAT 변환이 있을 때마다 사이트 간 VPN을 동일한 포트에서 구성할 수 없으므로 해당 포트에서 서비스를 시작하는 데 실패합니다.

-

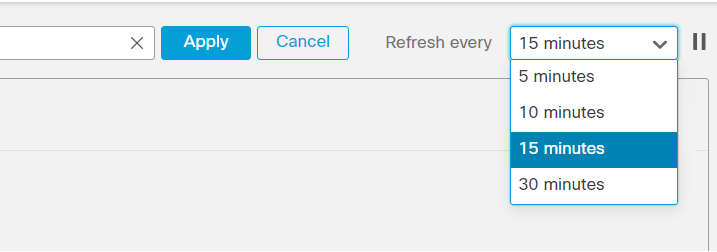

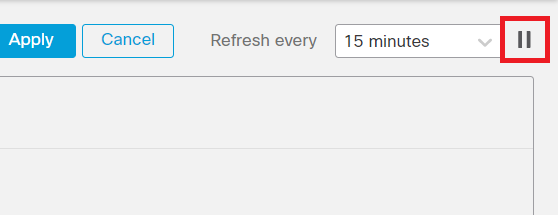

터널 상태는 실시간으로 업데이트되지 않지만 management center에서 5분 간격으로 업데이트됩니다.

-

"(큰 따옴표)는 사전 공유 키로 사용할 수 없습니다. 사전 공유 키에서 "를 사용한다면 해당 문자를 변경해야 합니다.

)

) )

)

)

)

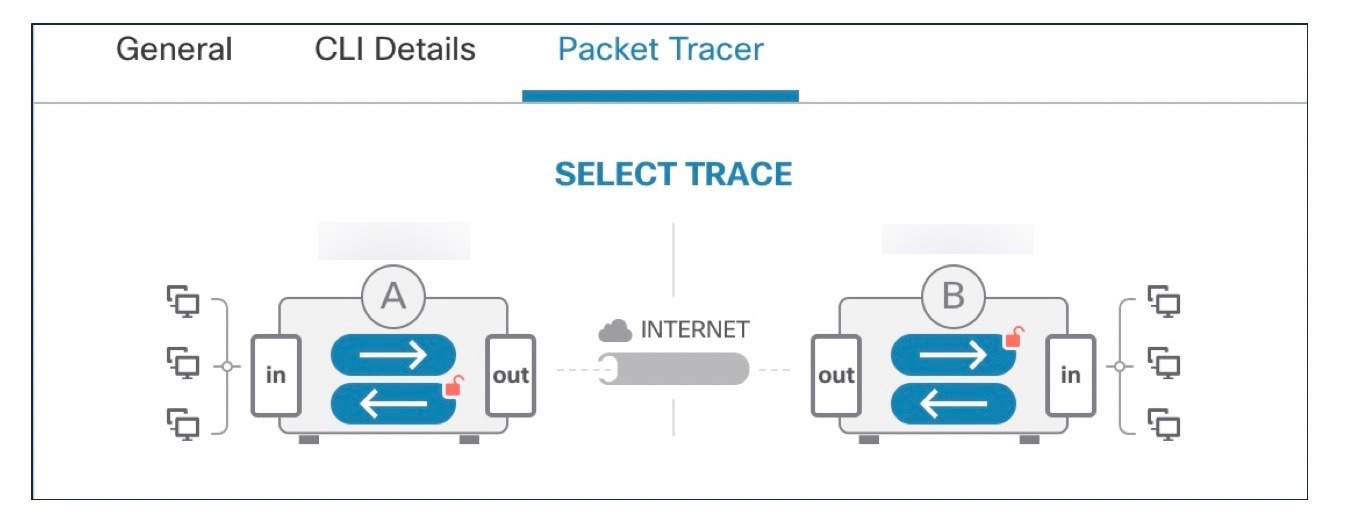

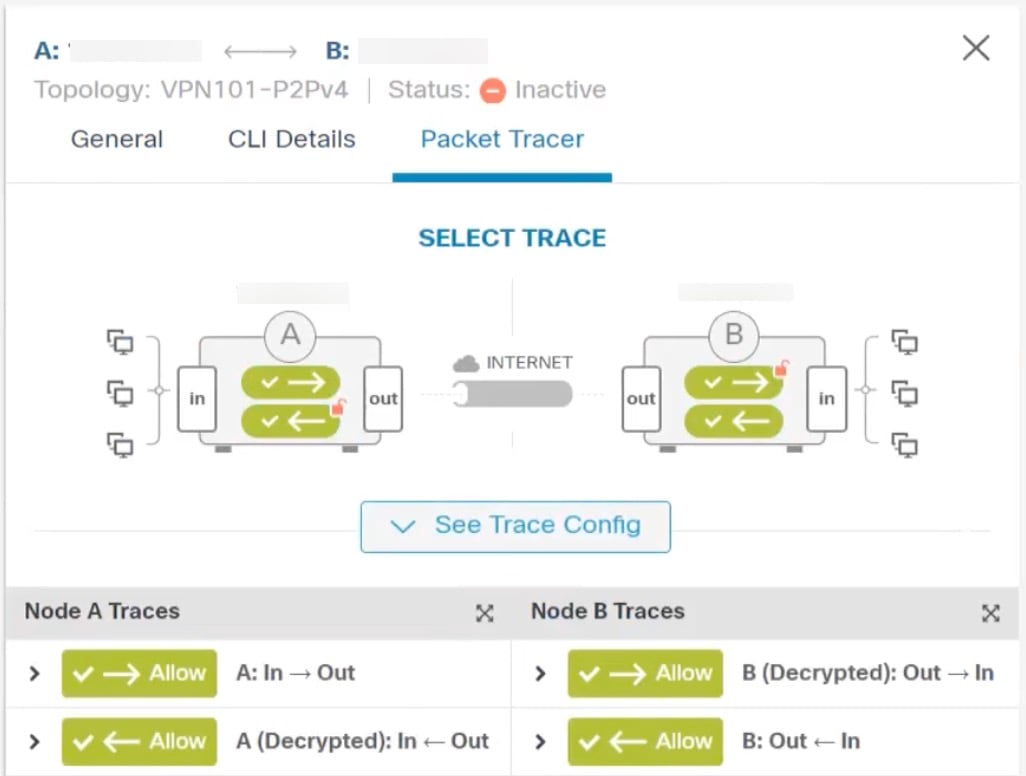

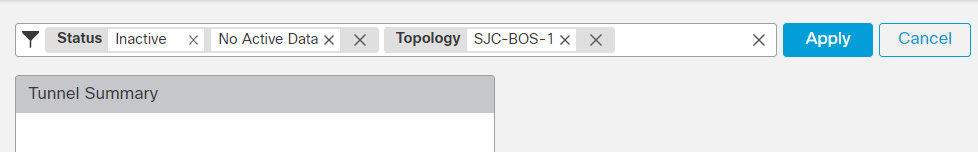

View(보기)를 클릭하여 토폴로지에 대한 다음 세부 정보를 확인합니다.

View(보기)를 클릭하여 토폴로지에 대한 다음 세부 정보를 확인합니다.

피드백

피드백