- はじめに

- 製品概要

- 仮想スイッチング システム

- IP ユニキャスト レイヤ 3 スイッチング

- 合法的傍受

- オンライン診断テスト

- 12.2SX QoS 設定からの移行

- AutoSecure

- 自動 QoS

- Backplane Traffic Monitoring

- Call Home

- コマンドライン インターフェイス

- インターフェイス コンフィギュレーション

- コントロール プレーン ポリシング(CoPP)

- サービス拒否(DoS)からの保護

- Dynamic Host Configuration Protocol(DHCP)スヌーピング

- オンライン診断

- IEEE 802.1Q トンネリング

- IEEE 802.1X ポートベースの認証

- ダイナミック ARP インスペクション(DAI)

- Enhanced Fast Software Upgrade

- 環境モニタリング

- Ethernet over MPLS(EoMPLS)

- EtherChannel

- Ethernet Virtual Connections(EVC; イーサネット バーチャル コネクション)

- EnergyWise の設定

- 高速ソフトウェア アップグレード

- Flex Link

- IEEE 802.1ak MVRP および MRP

- Cisco IOS ACL のサポート

- IPv4 IGMP フィルタリング

- IPv4 マルチキャスト トラフィックの IGMP スヌーピング

- IPv4 マルチキャスト レイヤ 3 機能

- IPv4 マルチキャスト VPN サポート

- マルチキャスト VLAN レジストレーション(MVR)

- PIM スヌーピング

- IPv4 ルータ ガード

- IPv6 MLD スヌーピング

- IPv6 マルチキャストのサポート

- IP ソース ガード

- マルチポイント GRE を介したレイヤ 2(L2omGRE)

- A-VPLS の設定

- レイヤ 2 スイッチング用 LAN ポート

- レイヤ 2 プロトコル トンネリング

- レイヤ 2 traceroute ユーティリティ

- レイヤ 3 インターフェイス

- MAC アドレスベースのトラフィック ブロッキング

- ミニ プロトコル アナライザ

- マルチプロトコル ラベル スイッチング(MPLS)

- MPLS QoS

- NetFlow ハードウェア サポート

- Nonstop Forwarding(NSF)

- オンボード障害ロギング(OBFL)

- Policy-Based Forwarding(PBF)

- Policy-Based Routing(PBR)

- ポート ACL(PACL)

- ポート セキュリティ

- 電源管理

- Power over Ethernet(PoE)のサポート

- プライベート ホスト

- プライベート VLAN

- 分類、マーキング、およびポリシング

- QoS のグローバル オプションおよびインターフェイス オプション

- PFC QoS の概要

- ポリシーベース キューイング

- PFC QoS に関する制約事項

- PFC QoS 統計データ エクスポート

- Route Processor Redundancy(RPR)

- SmartPort マクロ

- SNMP ifIndex パーシステンス

- スパニングツリー プロトコル

- オプションの STP 機能

- ローカル SPAN、RSPAN、および ERSPAN

- ステートフル スイッチオーバー(SSO)

- スイッチ ファブリック機能

- システム イベント アーカイブ(SEA)

- Top-N レポート

- トラフィック ストーム制御

- Cisco TrustSec(CTS)

- 単一方向イーサネット(UDE)および単一方向リンク ルーティング(UDLR)

- 単一方向リンク検出(UDLD)

- 不明なユニキャストおよびマルチキャストのフラッディング コントロール

- 仮想ローカル エリア ネットワーク(VLAN)

- VLAN ACL(VACL)

- Cisco IP Phone のサポート

- 仮想プライベート LAN サービス(VPLS)

- MPLS VPN サポート

- VLAN トランキング プロトコル(VTP)

- Web ベース認証

- 索引

Cisco IOS ソフトウェア コンフィギュレーション ガイド Cisco IOS Release 15.1SY

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2017年6月9日

章のタイトル: Web ベース認証

Web ベース認証

(注) • この章で使用しているコマンドの構文および使用方法の詳細については、次の資料を参照してください。

http://www.cisco.com/en/US/products/ps11846/prod_command_reference_list.html

•![]() Cisco IOS Release 15.1SY は、イーサネット インターフェイスだけをサポートしています。Cisco IOS Release 15.1SY は、WAN 機能またはコマンドをサポートしていません。

Cisco IOS Release 15.1SY は、イーサネット インターフェイスだけをサポートしています。Cisco IOS Release 15.1SY は、WAN 機能またはコマンドをサポートしていません。

ヒント Cisco Catalyst 6500 シリーズ スイッチの詳細(設定例およびトラブルシューティング情報を含む)については、次のページに示されるドキュメントを参照してください。

http://www.cisco.com/en/US/products/hw/switches/ps708/tsd_products_support_series_home.html

Web ベース認証の前提条件

Web ベース認証の制約事項

•![]() Web ベース認証は、アクセス ポートだけで設定できます。Web ベース認証は、トランク ポート、EtherChannel メンバ ポート、またはダイナミック トランク ポートではサポートされていません。

Web ベース認証は、アクセス ポートだけで設定できます。Web ベース認証は、トランク ポート、EtherChannel メンバ ポート、またはダイナミック トランク ポートではサポートされていません。

•![]() Web ベース認証を設定する前に、インターフェイスでデフォルトの ACL を設定する必要があります。レイヤ 2 インターフェイスのポート ACL を設定するか、レイヤ 3 インターフェイスの Cisco IOS ACL を設定します。

Web ベース認証を設定する前に、インターフェイスでデフォルトの ACL を設定する必要があります。レイヤ 2 インターフェイスのポート ACL を設定するか、レイヤ 3 インターフェイスの Cisco IOS ACL を設定します。

•![]() レイヤ 2 インターフェイス上では、スタティック ARP キャッシュ割り当てのあるホストを認証できません。これらのホストは ARP メッセージを送信しないため、Web ベース認証機能で検出されません。

レイヤ 2 インターフェイス上では、スタティック ARP キャッシュ割り当てのあるホストを認証できません。これらのホストは ARP メッセージを送信しないため、Web ベース認証機能で検出されません。

•![]() デフォルトでは、スイッチの IP 装置追跡機能はディセーブルにされています。Web ベース認証を使用するには、IP デバイスのトラッキング機能をイネーブルにする必要があります。

デフォルトでは、スイッチの IP 装置追跡機能はディセーブルにされています。Web ベース認証を使用するには、IP デバイスのトラッキング機能をイネーブルにする必要があります。

•![]() スイッチ上で HTTP サーバを実行するために、IP アドレスを少なくとも 1 つ設定する必要があります。また、各ホスト IP アドレスに到達するようにルートを設定する必要もあります。HTTP サーバは、ホストに HTTP ログイン ページを送信します。

スイッチ上で HTTP サーバを実行するために、IP アドレスを少なくとも 1 つ設定する必要があります。また、各ホスト IP アドレスに到達するようにルートを設定する必要もあります。HTTP サーバは、ホストに HTTP ログイン ページを送信します。

•![]() STP トポロジの変更によってホスト トラフィックが別のポートに着信する場合、2 ホップ以上離れたホストではトラフィックの中断が発生することがあります。これは、レイヤ 2(STP)トポロジの変更後に ARP および DHCP アップデートが送信されないことがあるためです。

STP トポロジの変更によってホスト トラフィックが別のポートに着信する場合、2 ホップ以上離れたホストではトラフィックの中断が発生することがあります。これは、レイヤ 2(STP)トポロジの変更後に ARP および DHCP アップデートが送信されないことがあるためです。

•![]() Web ベース認証は、ダウンロード可能ホスト ポリシーとして VLAN 割り当てをサポートしません。

Web ベース認証は、ダウンロード可能ホスト ポリシーとして VLAN 割り当てをサポートしません。

•![]() Cisco IOS Release 15.1SY では、RADIUS サーバからのダウンロード可能 ACL(DACL)がサポートされます。

Cisco IOS Release 15.1SY では、RADIUS サーバからのダウンロード可能 ACL(DACL)がサポートされます。

Web ベース認証について

•![]() 「ホストの検出」

「ホストの検出」

•![]() 「認証プロセス」

「認証プロセス」

Web ベース認証の概要

Web ベース認証機能は、認証、許可、アカウンティング(AAA)システムの一部として機能できる Web ベース認証(Web 認証プロキシとも呼ばれる)を実装します。

Web ベースの認証機能を使用して、IEEE 802.1X サプリカントを実行していないホスト システムでエンドユーザを認証できます。レイヤ 2 およびレイヤ 3 インターフェイスで Web ベース認証機能を設定することができます。

ユーザが HTTP セッションを開始する際に、Web ベースの認証機能がホストからの入力 HTTP パケットを代行受信して、HTML ログイン ページをユーザに送信します。ユーザは資格情報を入力します。Web ベース認証はこの資格情報を認証のために AAA サーバに送信します。認証が成功すると、Web ベース認証がログイン成功 HTML ページをホストに送信し、AAA サーバによって返されたアクセス ポリシーが適用されます。

認証に失敗すると、Web ベース認証がログイン失敗 HTML ページをユーザに送信し、ログイン試行を再試行するようにユーザに要求します。ユーザが失敗ログイン試行の最大数を超過すると、Web ベース認証がログイン期限切れ HTML ページをホストに送信し、ユーザは待機する間ウォッチ リストに配置されます。

デバイスの役割

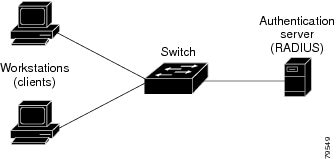

Web ベースの認証では、図 84-1 に示すように、ネットワーク上の装置にはそれぞれ特定のロールがあります。

図 84-1 に示す特定の役割は、次のとおりです。

•![]() クライアント :LAN およびスイッチ サービスへのアクセスを要求し、スイッチからの要求に応答するデバイス(ワークステーション)。このワークステーションでは、Java Script がイネーブルに設定された HTML ブラウザが実行されている必要があります。

クライアント :LAN およびスイッチ サービスへのアクセスを要求し、スイッチからの要求に応答するデバイス(ワークステーション)。このワークステーションでは、Java Script がイネーブルに設定された HTML ブラウザが実行されている必要があります。

•![]() 認証サーバ :実際にクライアントの認証を行います。認証サーバはクライアントの識別情報を確認し、そのクライアントに LAN およびスイッチ サービスへのアクセスを許可すべきかどうかをスイッチに通知します。

認証サーバ :実際にクライアントの認証を行います。認証サーバはクライアントの識別情報を確認し、そのクライアントに LAN およびスイッチ サービスへのアクセスを許可すべきかどうかをスイッチに通知します。

•![]() スイッチ :クライアントの認証ステータスに基づいて、ネットワークへの物理アクセスを制御します。スイッチはクライアントと認証サーバとの仲介デバイス(プロキシ)として動作し、クライアントに識別情報を要求し、その情報を認証サーバで確認し、クライアントに応答をリレーします。

スイッチ :クライアントの認証ステータスに基づいて、ネットワークへの物理アクセスを制御します。スイッチはクライアントと認証サーバとの仲介デバイス(プロキシ)として動作し、クライアントに識別情報を要求し、その情報を認証サーバで確認し、クライアントに応答をリレーします。

ホストの検出

スイッチは、検出されたホストに関する情報を格納するために、IP デバイス トラッキング テーブルを維持します。

(注) デフォルトでは、スイッチの IP 装置追跡機能はディセーブルにされています。Web ベース認証を使用するには、IP デバイスのトラッキング機能をイネーブルにする必要があります。

レイヤ 3 インターフェイスの場合、インターフェイス上に Web ベース認証が設定されると(またはインターフェイスがサービス中になると)、Web ベース認証が HTTP 代行受信 ACL を設定します。

レイヤ 2 インターフェイスの場合、次のメカニズムを使用して Web ベース認証が IP ホストを検出します。

•![]() ARP ベース トリガー:ARP リダイレクト ACL により、Web ベース認証は固定 IP アドレスまたは動的に取得された IP アドレスを持つホストを検出できます。

ARP ベース トリガー:ARP リダイレクト ACL により、Web ベース認証は固定 IP アドレスまたは動的に取得された IP アドレスを持つホストを検出できます。

•![]() DHCP スヌーピング:スイッチがホストの DHCP バインディング エントリを作成するときに Web ベース認証が通知されます。

DHCP スヌーピング:スイッチがホストの DHCP バインディング エントリを作成するときに Web ベース認証が通知されます。

セッションの作成

Web ベース認証により、新しいホストが検出されると、次のようにセッションが作成されます。

ホスト IP が例外リストに含まれている場合、例外リスト エントリからのポリシーが適用され、セッションが確立されていると見なされます。

ホスト IP が例外リストにない場合、Web ベース認証は Nonresponsive Host(NRH; 非応答ホスト)要求をサーバに送信します。

サーバ応答が Access Accepted である場合、このホスト用の許可がバイパスされます。セッションが確立されていると見なされます。

NRH 要求に対するサーバ応答が Access Rejected である場合、HTTP 代行受信 ACL がアクティブになり、セッションはホストからの HTTP トラフィックを待機します。

認証プロセス

Web ベース認証がイネーブルの場合、次のイベントが発生します。

•![]() HTTP トラフィックが代行受信され、認証が開始されます。スイッチは、ユーザにログイン ページを送信します。ユーザがログイン ページにユーザ名とパスワードを入力すると、スイッチは認証サーバにそのエントリを送信します。

HTTP トラフィックが代行受信され、認証が開始されます。スイッチは、ユーザにログイン ページを送信します。ユーザがログイン ページにユーザ名とパスワードを入力すると、スイッチは認証サーバにそのエントリを送信します。

•![]() クライアント ID が有効で、認証に成功した場合、スイッチは認証サーバからユーザのアクセス ポリシーをダウンロードしてアクティブにします。ログインの成功ページがユーザに送信されます

クライアント ID が有効で、認証に成功した場合、スイッチは認証サーバからユーザのアクセス ポリシーをダウンロードしてアクティブにします。ログインの成功ページがユーザに送信されます

•![]() 認証に失敗した場合は、スイッチはログインの失敗ページを送信します。ユーザがログインを再試行し、最大ログイン試行回数を超過すると、スイッチはログイン期限切れページを送信し、ホストがウォッチ リストに配置されます。ウォッチ リストのタイムアウト後、ユーザは認証プロセスを再試行することができます。

認証に失敗した場合は、スイッチはログインの失敗ページを送信します。ユーザがログインを再試行し、最大ログイン試行回数を超過すると、スイッチはログイン期限切れページを送信し、ホストがウォッチ リストに配置されます。ウォッチ リストのタイムアウト後、ユーザは認証プロセスを再試行することができます。

•![]() 認証サーバがスイッチに応答せず、AAA 失敗ポリシーが設定されている場合、スイッチはホストに失敗アクセス ポリシーを適用します。ログインの成功ページがユーザに送信されます

認証サーバがスイッチに応答せず、AAA 失敗ポリシーが設定されている場合、スイッチはホストに失敗アクセス ポリシーを適用します。ログインの成功ページがユーザに送信されます

ホストがレイヤ 2 インターフェイスの ARP プローブに応答しない場合やホストがレイヤ 3 インターフェイスでアイドル タイムアウト中にトラフィックを送信しない場合、スイッチはクライアントを再認証します。

•![]() この機能は、ダウンロードされたタイムアウト、またはローカルに設定されたセッション タイムアウトを適用します。

この機能は、ダウンロードされたタイムアウト、またはローカルに設定されたセッション タイムアウトを適用します。

•![]() Termination-Action が RADIUS である場合、この機能は、サーバに NRH 要求を送信します。Termination-Action は、サーバからの応答に含まれます。

Termination-Action が RADIUS である場合、この機能は、サーバに NRH 要求を送信します。Termination-Action は、サーバからの応答に含まれます。

AAA 失敗ポリシー

AAA 失敗ポリシーは、AAA サーバが使用できない場合、ユーザをネットワークに接続するか、または接続を維持するための方式です。クライアントの Web ベース認証が必要なときに AAA サーバにアクセスできない場合、ユーザを拒否する(つまり、ネットワークへのアクセスを提供しない)代わりに、管理者はユーザに適用できるデフォルト AAA 失敗ポリシーを設定できます。

•![]() AAA が使用不可能である場合、アクセスが制限されることはあっても、ネットワークへの接続は維持できます。

AAA が使用不可能である場合、アクセスが制限されることはあっても、ネットワークへの接続は維持できます。

•![]() AAA サーバが再び利用できるようになると、ユーザは再検証を受けることが可能であり、ユーザの通常アクセス ポリシーを AAA サーバからダウンロードできます。

AAA サーバが再び利用できるようになると、ユーザは再検証を受けることが可能であり、ユーザの通常アクセス ポリシーを AAA サーバからダウンロードできます。

(注) AAA サーバの停止時には、ユーザに既存のポリシーが関連付けられていない場合に限り、AAA 失敗ポリシーが適用されます。通常、ユーザ セッションで再認証が必要なときに AAA サーバが利用不可能な場合は、ユーザに対して現在有効なポリシーが維持されます。

認証プロキシ Web ページのカスタマイゼーション

スイッチの内部 HTTP サーバは、Web ベース認証プロセスの間、認証を行うクライアントに送信する 4 つの HTML ページをホストします。この 4 つのページにより、サーバはユーザに次の 4 つの認証プロセスのステートを通知できます。

•![]() 期限切れ:ログインに何度も失敗したためログイン セッションが期限切れになった

期限切れ:ログインに何度も失敗したためログイン セッションが期限切れになった

4 つのデフォルト内部 HTML ページの代わりにカスタム HTML ページを使用したり、認証成功後にユーザがリダイレクトされる URL を指定して内部成功ページを効率的に置き換えたりできます。

その他の機能と Web ベース認証の相互作用

•![]() 「ACL」

「ACL」

ポート セキュリティ

Web ベース認証とポート セキュリティは、同じポートに設定できます。( switchport port-security インターフェイス コンフィギュレーション コマンドを使用してポートにポート セキュリティを設定します)。ポート セキュリティおよび Web ベース認証をポートでイネーブルにする際に、Web ベース認証がポートを認証し、ポート セキュリティでクライアントのものを含むすべての MAC アドレスのネットワーク アクセスを管理します。この場合、このポートを介してネットワークへアクセスできるクライアントの数とグループを制限できます。

ゲートウェイ IP

Web ベース認証が VLAN のスイッチ ポートに設定されている場合、レイヤ 3 VLAN インターフェイス上にゲートウェイ IP を設定できません。

Web ベース認証はゲートウェイ IP と同じレイヤ 3 インターフェイスに設定できます。ソフトウェアで、両方の機能のホスト ポリシーが適用されます。GWIP ホスト ポリシーは、Web ベース認証のホスト ポリシーに優先されます。

ACL

VLAN ACL または Cisco IOS ACL をインターフェイス上に設定する場合、ACL がホスト トラフィックに適用されるのは Web ベース認証ホスト ポリシーが適用されたあとだけです。

レイヤ 2 Web ベース認証では、ポートに接続されたホストからの入力トラフィックについて、Port ACL(PACL; ポート ACL)をデフォルトのアクセス ポリシーとして設定する必要があります。認証後、Web ベース認証のホスト ポリシーは、PACL に優先されます。

IP ソース ガード

同じインターフェイスでの IP ソース ガードと Web ベース認証の設定はサポートされていません。

同じインターフェイスで IP ソース ガードと Web ベース認証を設定できます。DHCP スヌーピングがアクセス VLAN でもイネーブルである場合は、2 つの機能間の競合を回避するためにグローバル コンフィギュレーション モードで platform acl tcam override dynamic dhcp-snooping コマンドを入力する必要があります。IP ソース ガードと Web ベース認証が組み合わされているときは、その他の VLAN ベース機能はサポートされません。

EtherChannel

Web ベース認証は、レイヤ 2 EtherChannel インターフェイス上に設定できます。Web ベース認証設定は、すべてのメンバ チャネルに適用されます。

スイッチオーバー

RPR 冗長モードでは、スイッチオーバー中は現在認証されているホストに関する情報が保持されます。ユーザは再認証する必要がありません。

デフォルトの Web ベース認証の設定

|

|

|

|---|---|

Web ベース認証の設定方法

Web ベース認証設定時の作業一覧

認証ルールとインターフェイスの設定

この例では、ポート 5/1 上で 802.1X 認証または MAB 認証をディセーブルにしながら、Web ベースの認証をイネーブルにする方法を示します。

AAA 認証の設定

Web ベース認証をイネーブルにするには、AAA をイネーブルにして認証方式を指定する必要があります。次の作業を行います。

|

|

|

|

|---|---|---|

Router(config)# aaa authentication login default group { tacacs+ | radius } |

||

Router(config)# aaa authorization auth-proxy default group { tacacs+ | radius } |

||

Router(config)# tacacs-server host { hostname | ip_address } |

AAA サーバを指定します。RADIUS サーバの場合は、「スイッチ/RADIUS サーバ通信の設定」を参照してください。 |

|

スイッチ/RADIUS サーバ通信の設定

RADIUS セキュリティ サーバは、次のいずれかによって識別されます。

IP アドレスと UDP ポート番号の組み合わせによって、一意の ID が作成され、同一 IP アドレスのサーバ上にある複数の UDP ポートに RADIUS 要求を送信できるようになります。同じ RADIUS サーバ上の異なる 2 つのホスト エントリに同じサービス(たとえば認証)を設定した場合、2 番めに設定されたホスト エントリは、最初に設定されたホスト エントリのフェールオーバー バックアップとして動作します。RADIUS ホスト エントリは、設定した順序に従って選択されます。

RADIUS サーバ パラメータを設定する手順は、次のとおりです。

•![]() 別のコマンドラインには、 key string を指定します。

別のコマンドラインには、 key string を指定します。

•![]() key string には、 スイッチ と、RADIUS サーバ上で動作する RADIUS デーモンとの間で使用する認証および暗号キーを指定します。キーは、RADIUS サーバで使用する暗号キーに一致するテキスト ストリングでなければなりません。

key string には、 スイッチ と、RADIUS サーバ上で動作する RADIUS デーモンとの間で使用する認証および暗号キーを指定します。キーは、RADIUS サーバで使用する暗号キーに一致するテキスト ストリングでなければなりません。

•![]() key string を指定する場合、キーの途中および末尾のスペースが利用されます。キーにスペースを使用する場合は、引用符がキーの一部分である場合を除き、引用符でキーを囲まないでください。キーは RADIUS デーモンで使用する暗号に一致している必要があります。

key string を指定する場合、キーの途中および末尾のスペースが利用されます。キーにスペースを使用する場合は、引用符がキーの一部分である場合を除き、引用符でキーを囲まないでください。キーは RADIUS デーモンで使用する暗号に一致している必要があります。

•![]() radius-server host グローバル コンフィギュレーション コマンドを使用して、タイムアウト、再送信回数、暗号キーの値を、すべての RADIUS サーバにグローバルに設定できます。これらのオプションをサーバ単位で設定するには、 radius-server timeout 、 radius-server retransmit 、および radius-server key グローバル コンフィギュレーション コマンドを使用します。

radius-server host グローバル コンフィギュレーション コマンドを使用して、タイムアウト、再送信回数、暗号キーの値を、すべての RADIUS サーバにグローバルに設定できます。これらのオプションをサーバ単位で設定するには、 radius-server timeout 、 radius-server retransmit 、および radius-server key グローバル コンフィギュレーション コマンドを使用します。

(注) RADIUS サーバ上でも、いくつかの値を設定する必要があります。これらの設定値としては、スイッチの IP アドレス、サーバとスイッチの双方で共有するキー ストリング、およびダウンロード可能 ACL があります。詳細については、RADIUS サーバのマニュアルを参照してください。

次に、スイッチで RADIUS サーバ パラメータを設定する例を示します。

HTTP サーバの設定

Web ベース認証を使用するには、スイッチで HTTP サーバをイネーブルにする必要があります。このサーバは HTTP または HTTPS のいずれかについてイネーブルにできます。サーバをイネーブルにするには、グローバル コンフィギュレーション モードで次のいずれかの作業を行います。

|

|

|

|

|---|---|---|

HTTP サーバをイネーブルにします。Web ベース認証機能は、HTTP サーバを使用してホストと通信し、ユーザ認証を行います。 |

||

任意でカスタム認証プロキシ Web ページを設定したり、ログイン成功時のリダイレクション URL を指定したりできます。詳細については、次を参照してください。

認証プロキシ Web ページのカスタマイズ

Web ベース認証中に、スイッチの内部デフォルト HTML ページの代わりに、ユーザに表示される 4 つの代替 HTML ページを出力するオプションがあります。

カスタム認証プロキシ Web ページを使用するように指定するには、カスタム HTML ファイルをスイッチの内部ディスクまたはフラッシュ メモリに保存してから、グローバル コンフィギュレーション モードで次の作業を行います。

•![]() カスタム Web ページ機能をイネーブルにするには、4 つのすべてのカスタム HTML ファイルを指定する必要があります。4 つ未満のファイルが指定されている場合は、内部デフォルト HTML ページが使用されます。

カスタム Web ページ機能をイネーブルにするには、4 つのすべてのカスタム HTML ファイルを指定する必要があります。4 つ未満のファイルが指定されている場合は、内部デフォルト HTML ページが使用されます。

•![]() この 4 つのカスタム HTML ファイルはスイッチのディスクまたはフラッシュに存在している必要があります。

この 4 つのカスタム HTML ファイルはスイッチのディスクまたはフラッシュに存在している必要があります。

•![]() イメージ ファイルのサイズには 256 KB の制限があります。

イメージ ファイルのサイズには 256 KB の制限があります。

•![]() すべてのイメージ ファイルに、「web_auth_」で始まるファイル名を付ける必要があります(例:「logo.jpg」ではなく、「web_auth_logo.jpg」)。

すべてのイメージ ファイルに、「web_auth_」で始まるファイル名を付ける必要があります(例:「logo.jpg」ではなく、「web_auth_logo.jpg」)。

•![]() すべてのイメージ ファイルの名前は、33 文字以上にすることができません。

すべてのイメージ ファイルの名前は、33 文字以上にすることができません。

•![]() カスタム ページ上のイメージは、アクセス可能な HTTP サーバ上になければなりません。HTTP サーバにアクセスできるように、アドミッション ルール内に代行受信 ACL を設定する必要があります。

カスタム ページ上のイメージは、アクセス可能な HTTP サーバ上になければなりません。HTTP サーバにアクセスできるように、アドミッション ルール内に代行受信 ACL を設定する必要があります。

•![]() カスタム ページからのすべての外部リンクでは、アドミッション ルール内で代行受信 ACL を設定する必要があります。

カスタム ページからのすべての外部リンクでは、アドミッション ルール内で代行受信 ACL を設定する必要があります。

•![]() 外部リンクまたは画像に必要なすべての名前解決では、有効な DNS サーバにアクセスするためにアドミッション ルール内で代行受信 ACL を設定する必要があります。

外部リンクまたは画像に必要なすべての名前解決では、有効な DNS サーバにアクセスするためにアドミッション ルール内で代行受信 ACL を設定する必要があります。

•![]() カスタム Web ページ機能がイネーブルである場合、設定された auth-proxy-banner は使用されません。

カスタム Web ページ機能がイネーブルである場合、設定された auth-proxy-banner は使用されません。

•![]() カスタム Web ページ機能がイネーブルである場合、成功ログイン機能のリダイレクション URL は利用不可能です。

カスタム Web ページ機能がイネーブルである場合、成功ログイン機能のリダイレクション URL は利用不可能です。

•![]() カスタム ファイルの指定を解除するには、このコマンドの no 形式を使用します。

カスタム ファイルの指定を解除するには、このコマンドの no 形式を使用します。

カスタム ログイン ページはパブリック Web 形式であるため、このページについて次の注意事項に留意してください。

•![]() ログイン形式では、ユーザ名およびパスワードのユーザ入力を受け入れて、そのデータを uname および pwd として POST する必要があります。

ログイン形式では、ユーザ名およびパスワードのユーザ入力を受け入れて、そのデータを uname および pwd として POST する必要があります。

•![]() カスタム ログイン ページは、ページ タイムアウト、暗号化されたパスワード、冗長送信の防止など、Web フォームに対するベスト プラクティスに従う必要があります。

カスタム ログイン ページは、ページ タイムアウト、暗号化されたパスワード、冗長送信の防止など、Web フォームに対するベスト プラクティスに従う必要があります。

次に、カスタム認証プロキシ Web ページを設定する例を示します。

次に、カスタム認証プロキシ Web ページの設定を確認する例を示します。

成功ログインに対するリダイレクション URL の指定

ユーザが認証に成功したあとにリダイレクトされる URL を指定するオプションがあり、内部成功 HTML ページを効率的に置き換えることができます。

成功ログインのリダイレクション URL を指定するには、グローバル コンフィギュレーション モードで次の作業を行います。

|

|

|

|

|---|---|---|

Router(config)# ip admission proxy http success redirect url-string |

ログイン成功時のリダイレクション URL を設定する場合、次の注意事項に従ってください。

•![]() カスタム認証プロキシ Web ページ機能がイネーブルである場合、リダイレクション URL 機能はディセーブルに設定され、CLI で利用できなくなります。リダイレクションはカスタム ログイン成功ページ内で実行できます。

カスタム認証プロキシ Web ページ機能がイネーブルである場合、リダイレクション URL 機能はディセーブルに設定され、CLI で利用できなくなります。リダイレクションはカスタム ログイン成功ページ内で実行できます。

•![]() リダイレクション URL 機能がイネーブルである場合、設定された auth-proxy-banner は使用されません。

リダイレクション URL 機能がイネーブルである場合、設定された auth-proxy-banner は使用されません。

•![]() リダイレクション URL の指定を解除するには、このコマンドの no 形式を使用します。

リダイレクション URL の指定を解除するには、このコマンドの no 形式を使用します。

次に、ログイン成功時のリダイレクション URL を設定する例を示します。

次に、ログイン成功時のリダイレクション URL を確認する例を示します。

AAA 失敗ポリシーの設定

AAA 失敗ポリシーを設定するには、グローバル コンフィギュレーション モードで次の作業を行います。

次に、AAA ダウン ステートで接続されているホストがあるかどうかを判別する例を示します。

次に、ホスト IP アドレスに基づいて特定のセッションに関する詳細情報を表示する例を示します。

Web ベース認証のパラメータ設定

失敗できるログイン試行回数の最大値を設定します。失敗した試行回数がこの値を超えると、クライアントは待機期間中、ウォッチ リストに載せられます。

Web ベース認証パラメータを設定するには、次の作業を行います。

|

|

|

|

|---|---|---|

次の例では、失敗ログイン試行の最大回数を 10 に設定する方法を示します。

Web ベース認証のキャッシュ エントリの削除

既存のセッション エントリを削除するには、次のいずれかの作業を行います。

|

|

|

|

|---|---|---|

認証プロキシ エントリを削除します。キャッシュ エントリすべてを削除するには、アスタリスクを使用します。シングル ホストのエントリを削除するには、具体的な IP アドレスを入力します。 |

||

認証プロキシ エントリを削除します。キャッシュ エントリすべてを削除するには、アスタリスクを使用します。シングル ホストのエントリを削除するには、具体的な IP アドレスを入力します。 |

次に、特定の IP アドレスのクライアントに対する Web ベース認証セッションを削除する例を示します。

Web ベース認証ステータスの表示

すべてのインターフェイスまたは特定のポートの Web ベース認証設定を表示するには、次の作業を行います。

|

|

|

|---|---|

Router# show fm ip-admission l2http [ all | interface type slot/port ] |

(任意) all キーワードを使用して、Web ベース認証を使用するすべてのインターフェイスを表示します。 (任意)特定のインターフェイスに対する Web ベース認証設定を表示するには、キーワード interface を使用します。 |

次に、グローバルな Web ベース認証のステータスだけを表示する例を示します。

次に、インターフェイス GigabitEthernet 3/27 の Web ベース認証を表示する例を示します。

ヒント Cisco Catalyst 6500 シリーズ スイッチの詳細(設定例およびトラブルシューティング情報を含む)については、次のページに示されるドキュメントを参照してください。

http://www.cisco.com/en/US/products/hw/switches/ps708/tsd_products_support_series_home.html

フィードバック

フィードバック