- はじめに

- 製品概要

- 仮想スイッチング システム

- IP ユニキャスト レイヤ 3 スイッチング

- 合法的傍受

- オンライン診断テスト

- 12.2SX QoS 設定からの移行

- AutoSecure

- 自動 QoS

- Backplane Traffic Monitoring

- Call Home

- コマンドライン インターフェイス

- インターフェイス コンフィギュレーション

- コントロール プレーン ポリシング(CoPP)

- サービス拒否(DoS)からの保護

- Dynamic Host Configuration Protocol(DHCP)スヌーピング

- オンライン診断

- IEEE 802.1Q トンネリング

- IEEE 802.1X ポートベースの認証

- ダイナミック ARP インスペクション(DAI)

- Enhanced Fast Software Upgrade

- 環境モニタリング

- Ethernet over MPLS(EoMPLS)

- EtherChannel

- Ethernet Virtual Connections(EVC; イーサネット バーチャル コネクション)

- EnergyWise の設定

- 高速ソフトウェア アップグレード

- Flex Link

- IEEE 802.1ak MVRP および MRP

- Cisco IOS ACL のサポート

- IPv4 IGMP フィルタリング

- IPv4 マルチキャスト トラフィックの IGMP スヌーピング

- IPv4 マルチキャスト レイヤ 3 機能

- IPv4 マルチキャスト VPN サポート

- マルチキャスト VLAN レジストレーション(MVR)

- PIM スヌーピング

- IPv4 ルータ ガード

- IPv6 MLD スヌーピング

- IPv6 マルチキャストのサポート

- IP ソース ガード

- マルチポイント GRE を介したレイヤ 2(L2omGRE)

- A-VPLS の設定

- レイヤ 2 スイッチング用 LAN ポート

- レイヤ 2 プロトコル トンネリング

- レイヤ 2 traceroute ユーティリティ

- レイヤ 3 インターフェイス

- MAC アドレスベースのトラフィック ブロッキング

- ミニ プロトコル アナライザ

- マルチプロトコル ラベル スイッチング(MPLS)

- MPLS QoS

- NetFlow ハードウェア サポート

- Nonstop Forwarding(NSF)

- オンボード障害ロギング(OBFL)

- Policy-Based Forwarding(PBF)

- Policy-Based Routing(PBR)

- ポート ACL(PACL)

- ポート セキュリティ

- 電源管理

- Power over Ethernet(PoE)のサポート

- プライベート ホスト

- プライベート VLAN

- 分類、マーキング、およびポリシング

- QoS のグローバル オプションおよびインターフェイス オプション

- PFC QoS の概要

- ポリシーベース キューイング

- PFC QoS に関する制約事項

- PFC QoS 統計データ エクスポート

- Route Processor Redundancy(RPR)

- SmartPort マクロ

- SNMP ifIndex パーシステンス

- スパニングツリー プロトコル

- オプションの STP 機能

- ローカル SPAN、RSPAN、および ERSPAN

- ステートフル スイッチオーバー(SSO)

- スイッチ ファブリック機能

- システム イベント アーカイブ(SEA)

- Top-N レポート

- トラフィック ストーム制御

- Cisco TrustSec(CTS)

- 単一方向イーサネット(UDE)および単一方向リンク ルーティング(UDLR)

- 単一方向リンク検出(UDLD)

- 不明なユニキャストおよびマルチキャストのフラッディング コントロール

- 仮想ローカル エリア ネットワーク(VLAN)

- VLAN ACL(VACL)

- Cisco IP Phone のサポート

- 仮想プライベート LAN サービス(VPLS)

- MPLS VPN サポート

- VLAN トランキング プロトコル(VTP)

- Web ベース認証

- 索引

Cisco IOS ソフトウェア コンフィギュレーション ガイド Cisco IOS Release 15.1SY

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2017年6月9日

章のタイトル: 仮想スイッチング システム

- VSS の前提条件

- VSS の制約事項

- 仮想スイッチング システムについて

仮想スイッチング システム

(注) • この章で使用しているコマンドの構文および使用方法の詳細については、次の資料を参照してください。

http://www.cisco.com/en/US/products/ps11846/prod_command_reference_list.html

•![]() Cisco IOS Release 15.1SY は、イーサネット インターフェイスだけをサポートしています。Cisco IOS Release 15.1SY は、WAN 機能またはコマンドをサポートしていません。

Cisco IOS Release 15.1SY は、イーサネット インターフェイスだけをサポートしています。Cisco IOS Release 15.1SY は、WAN 機能またはコマンドをサポートしていません。

ヒント Cisco Catalyst 6500 シリーズ スイッチの詳細(設定例およびトラブルシューティング情報を含む)については、次のページに示されるドキュメントを参照してください。

http://www.cisco.com/en/US/products/hw/switches/ps708/tsd_products_support_series_home.html

VSS の前提条件

VSS の制約事項

•![]() 「マルチシャーシ EtherChannel(MEC)の制約事項」

「マルチシャーシ EtherChannel(MEC)の制約事項」

一般的な VSS の制約事項

•![]() VSS モードは 1 つのシャーシ内でのスーパーバイザ エンジンの冗長性をサポートしていません。

VSS モードは 1 つのシャーシ内でのスーパーバイザ エンジンの冗長性をサポートしていません。

•![]() スイッチ プライオリティの新しい値を設定した場合、変更内容は、コンフィギュレーション ファイルを保存して、再起動を実行した後に有効になります。

スイッチ プライオリティの新しい値を設定した場合、変更内容は、コンフィギュレーション ファイルを保存して、再起動を実行した後に有効になります。

•![]() DFC 搭載スイッチング モジュール間のアウトオブバンド MAC アドレス テーブルの同期( mac address-table synchronize コマンド)は、VSS モードで自動的にイネーブルになります。これは推奨設定です。

DFC 搭載スイッチング モジュール間のアウトオブバンド MAC アドレス テーブルの同期( mac address-table synchronize コマンド)は、VSS モードで自動的にイネーブルになります。これは推奨設定です。

•![]() ICS スーパーバイザ エンジンは、 show コマンドをサポートしていません。トレースバックを避けるため、ICS スーパーバイザ エンジンでは show コマンドを発行しないでください。

ICS スーパーバイザ エンジンは、 show コマンドをサポートしていません。トレースバックを避けるため、ICS スーパーバイザ エンジンでは show コマンドを発行しないでください。

VSL の制約事項

•![]() 回線の冗長性については、VSL のため、スイッチごとに少なくとも 2 つのポートを設定することを推奨します。モジュールの冗長性については、2 つのポートを各シャーシの別のスイッチング モジュールで設定できます。

回線の冗長性については、VSL のため、スイッチごとに少なくとも 2 つのポートを設定することを推奨します。モジュールの冗長性については、2 つのポートを各シャーシの別のスイッチング モジュールで設定できます。

•![]() VSL を設定すると、 no platform qos channel-consistency コマンドが自動的に適用されます。このコマンドを削除しないでください。

VSL を設定すると、 no platform qos channel-consistency コマンドが自動的に適用されます。このコマンドを削除しないでください。

•![]() VSL ポートはミニ プロトコル アナライザの送信元に設定できません( monitor ... capture コマンド)。送信元がスタンバイ スイッチのポート チャネル上の VSL の場合、モニタ キャプチャ セッションは開始できません。スタンバイ スイッチ上のリモート VSL ポート チャネルが指定されている場合にモニタ キャプチャを開始しようとすると、次のメッセージが表示されます。

VSL ポートはミニ プロトコル アナライザの送信元に設定できません( monitor ... capture コマンド)。送信元がスタンバイ スイッチのポート チャネル上の VSL の場合、モニタ キャプチャ セッションは開始できません。スタンバイ スイッチ上のリモート VSL ポート チャネルが指定されている場合にモニタ キャプチャを開始しようとすると、次のメッセージが表示されます。

送信元がリモート VSL ポート チャネルであるためにスケジュールされたモニタ キャプチャの起動に失敗した場合は、次のメッセージが表示されます。

マルチシャーシ EtherChannel(MEC)の制約事項

•![]() MEC のすべてのリンクは、同じ仮想ドメインのアクティブまたはスタンバイ シャーシでローカルに終端している必要があります。

MEC のすべてのリンクは、同じ仮想ドメインのアクティブまたはスタンバイ シャーシでローカルに終端している必要があります。

•![]() LACP 制御プロトコルを使用する MEC の場合、 minlinks コマンド引数に、MEC が動作する各シャーシ内の物理リンクの最小数を定義します。

LACP 制御プロトコルを使用する MEC の場合、 minlinks コマンド引数に、MEC が動作する各シャーシ内の物理リンクの最小数を定義します。

•![]() LACP 制御プロトコルを使用する MEC の場合、 maxbundle のコマンド引数に、VSS 全体の MEC 内の最大リンク数を定義します。

LACP 制御プロトコルを使用する MEC の場合、 maxbundle のコマンド引数に、VSS 全体の MEC 内の最大リンク数を定義します。

•![]() MEC では、LACP 1:1 冗長性がサポートされています。LACP 1:1 冗長性の詳細については、を参照してください。

MEC では、LACP 1:1 冗長性がサポートされています。LACP 1:1 冗長性の詳細については、を参照してください。

デュアル アクティブ検出の制約事項

•![]() Flex Link が VSS で設定されている場合、PAgP デュアル アクティブ検出を使用します。

Flex Link が VSS で設定されている場合、PAgP デュアル アクティブ検出を使用します。

•![]() デュアル アクティブ検出のリンク冗長性を維持するには、デュアル アクティブ検出用にスイッチごとに少なくとも 2 つのポートを設定します。モジュールの冗長性を維持するために、2 つのポートを、各シャーシ内の異なるスイッチング モジュール上に配置できます。可能であれば、VSL 以外の異なるモジュールに配置してください。

デュアル アクティブ検出のリンク冗長性を維持するには、デュアル アクティブ検出用にスイッチごとに少なくとも 2 つのポートを設定します。モジュールの冗長性を維持するために、2 つのポートを、各シャーシ内の異なるスイッチング モジュール上に配置できます。可能であれば、VSL 以外の異なるモジュールに配置してください。

•![]() dual-active fast hello モードを設定すると、次のコマンドを除いて、既存のすべての設定がインターフェイスから自動的に除外されます。

dual-active fast hello モードを設定すると、次のコマンドを除いて、既存のすべての設定がインターフェイスから自動的に除外されます。

•![]() デュアル アクティブ検出の fast hello ポートで使用できるのは、次のコンフィギュレーション コマンドだけです。

デュアル アクティブ検出の fast hello ポートで使用できるのは、次のコンフィギュレーション コマンドだけです。

•![]() ASIC 固有の QoS コマンドは、デュアル アクティブ検出の fast hello ポートで直接設定されませんが、同じ ASIC グループ内の別の非 fast hello ポートでコマンドが設定された場合、fast hello ポート上で使用することができます。これらのコマンドの一覧については、 を参照してください。

ASIC 固有の QoS コマンドは、デュアル アクティブ検出の fast hello ポートで直接設定されませんが、同じ ASIC グループ内の別の非 fast hello ポートでコマンドが設定された場合、fast hello ポート上で使用することができます。これらのコマンドの一覧については、 を参照してください。

VSS モードのサービス モジュールの制約事項

•![]() VLAN グループをサービス モジュール インターフェイスに設定および接続する場合は、 switch { 1 | 2 } コマンド キーワードを使用します。たとえば firewall vlan-group コマンドは、 firewall switch num slot slot vlan-group コマンドになります。

VLAN グループをサービス モジュール インターフェイスに設定および接続する場合は、 switch { 1 | 2 } コマンド キーワードを使用します。たとえば firewall vlan-group コマンドは、 firewall switch num slot slot vlan-group コマンドになります。

•![]() サービス モジュールのソフトウェア イメージをアップグレードする場合は、 switch { 1 | 2 } コマンド キーワードを使用します。

サービス モジュールのソフトウェア イメージをアップグレードする場合は、 switch { 1 | 2 } コマンド キーワードを使用します。

•![]() アクティブ シャーシの IDSM-2 とスタンバイ シャーシの IDSM-2 の間では、EtherChannel ロード バランシング(ECLB)はサポートされていません。

アクティブ シャーシの IDSM-2 とスタンバイ シャーシの IDSM-2 の間では、EtherChannel ロード バランシング(ECLB)はサポートされていません。

•![]() VSS 内の別個のシャーシにある 2 つのサービス モジュール間で行われるスイッチオーバーは、シャーシ間のスイッチオーバーと見なされます。

VSS 内の別個のシャーシにある 2 つのサービス モジュール間で行われるスイッチオーバーは、シャーシ間のスイッチオーバーと見なされます。

(注) VSS モードのサービス モジュールの説明、制約事項、および注意事項の詳細については、サービス モジュールのコンフィギュレーション ガイドとコマンド リファレンスを参照してください。

仮想スイッチング システムについて

•![]() 「パケット処理」

「パケット処理」

VSS の概要

•![]() 「主要概念」

「主要概念」

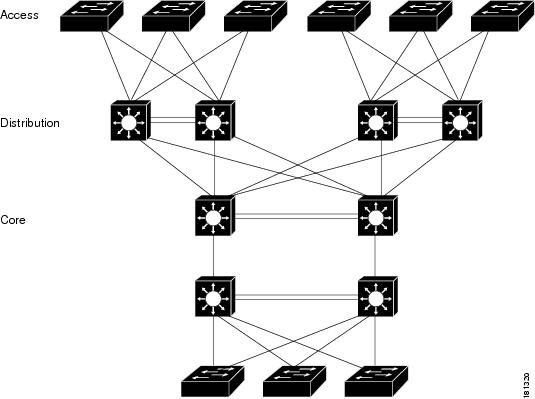

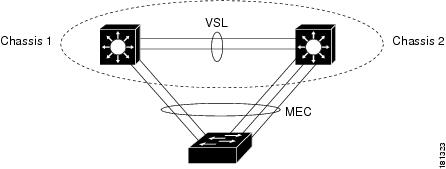

VSS トポロジ

スイッチを冗長ペアとして構成し、冗長ペアの両方のスイッチにリンクをプロビジョニングすることにより、ネットワークの信頼性を高めることができます。図 4-1 に、一般的なネットワーク構成を示します。冗長ネットワーク要素や冗長リンクにより、ネットワークの設計や操作が複雑になることがあります。仮想スイッチングを使用すると、ネットワーク要素の数が減り、複雑な冗長スイッチおよびリンクの管理が隠され、ネットワークが単純化されます。

VSS モードは、一対の Catalyst 6500 シリーズ スイッチを結合して、1 つのネットワーク要素にします。VSS モードによって管理される冗長リンクは、外部的には 1 つのポート チャネルとして機能します。

VSS モードは、レイヤ 3 のルーティング ネイバーの数を減らし、ループのないレイヤ 2 トポロジを構成することにより、ネットワークの構成と操作を単純化します。

主要概念

仮想スイッチング システム

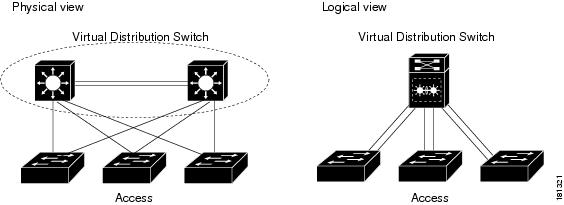

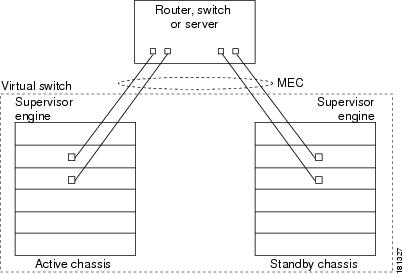

VSS は、一対のスイッチを結合して 1 つのネットワーク要素にします。たとえば、ネットワークのディストリビューション レイヤの VSS は、1 つのスイッチであるかのようにアクセス ネットワークおよびコア ネットワークとの通信を行います。図 4-2を参照してください。

アクセス スイッチは、論理ポート チャネルを使用して、VSS の両方のシャーシと接続されます。VSS モードは、ポート チャネル上で冗長性とロード バランシングを管理します。この機能により、ループのないレイヤ 2 ネットワーク トポロジが構成可能になります。また、VSS モードでは、ネットワーク内のルーティング ピアの数も減らせるため、レイヤ 3 ネットワーク トポロジを単純化することもできます。

アクティブ シャーシとスタンバイ シャーシ

VSS の作成または再起動時、ピア シャーシ間でそのロールがネゴシエーションされます。一方のシャーシがアクティブ シャーシになり、他方のシャーシがスタンバイ シャーシになります。

アクティブ シャーシの方が、VSS の制御を行います。アクティブ シャーシで、両方のシャーシのスイッチング モジュールのためのレイヤ 2 およびレイヤ 3 制御プロトコルが実行されます。アクティブ シャーシは、モジュールの活性挿抜(OIR)やコンソール インターフェイスなど、VSS の管理機能も備えています。

アクティブ シャーシとスタンバイ シャーシは、ローカルにホスティングされたインターフェイス上で入力データ トラフィックのパケット転送を行います。ただし、スタンバイ シャーシは、処理のための制御トラフィックをアクティブ シャーシに送信します。

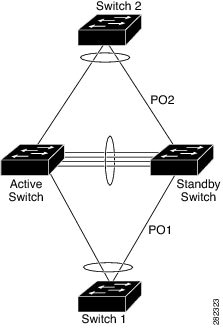

スタンバイ シャーシの起動中にトラフィックのリカバリ パフォーマンスに対処するために、マルチシャーシ EtherChannel(MEC)シャーシのトラフィック ロードを延期できます。たとえば、図 4-3 は、VSS(アクティブおよびスタンバイ スイッチ)がアップストリーム スイッチ(スイッチ 2)およびダウンストリーム スイッチ(スイッチ 1)と相互に動作しているネットワーク レイアウトを表します。

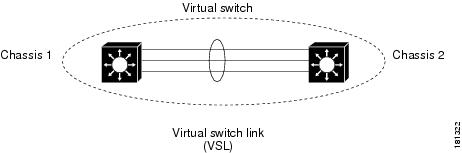

仮想スイッチ リンク

VSS の 2 つのシャーシが 1 つのネットワーク要素として機能するには、制御情報とデータ トラフィックを共有する必要があります。

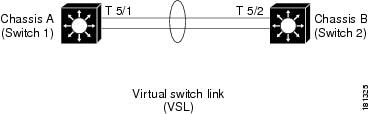

仮想スイッチ リンク(VSL)は、VSS の 2 つのシャーシ間で制御トラフィックおよびデータ トラフィックをやりとりする特別なリンクです。図 4-4 を参照してください。VSL は、最大 8 つのリンクを持つ EtherChannel として実装されます。VSL では、制御メッセージが廃棄されないように、制御トラフィックにデータ トラフィックよりも高いプライオリティが割り当てられます。データ トラフィックは、EtherChannel ロードバランシング アルゴリズムにより、VSL リンク間でロードバランシングが行われます。

マルチシャーシ EtherChannel(MEC)

ポート チャネル インターフェイスで設定された EtherChannel は、1 つの論理リンクを形成するために結合する複数の物理的リンクです。レイヤ 2 プロトコルは、EtherChannel 上で 1 つの論理エンティティとして動作します。

MEC は、VSS の両方のシャーシのメンバ ポートがあるポート チャネルです。接続された非 VSS デバイスは、MEC を標準 EtherChannel として見なします。図 4-5を参照してください。

VSS モードは最大 512 個の EtherChannel をサポートします。この制限値は、正規の EtherChannel と MEC を合わせた合計の数にも適用されます。VSL には 2 つの EtherChannel 番号(各シャーシに 1 つずつ)が必要であるため、ユーザが設定できる EtherChannel の数は 510 になります。内部 EtherChannel を使用するサービス モジュールも合計数に含まれます。

VSS の機能

•![]() 「パケット処理」

「パケット処理」

•![]() 「システム管理」

「システム管理」

冗長性とハイ アベイラビリティ

VSS モードでは、ステートフル スイッチオーバー(SSO)およびノンストップ フォワーディング(NSF)を使用して、アクティブ シャーシとスタンバイ シャーシの間でスーパーバイザ エンジンの冗長性が機能します。ピア シャーシは、VSL 全体で設定情報とステート情報を交換し、スタンバイ スーパーバイザ エンジンはホット スタンバイ モードで動作します。

スタンバイ シャーシは、VSL を使用してアクティブ シャーシをモニタします。障害を検出すると、スタンバイ シャーシがスイッチオーバーを開始し、アクティブ ロールを代行します。故障したシャーシが回復すると、スタンバイ ロールに戻ります。

VSL が完全に障害となると、スタンバイ シャーシはアクティブ シャーシが故障したと判断し、スイッチオーバーを開始します。スイッチオーバーのあと、両方のシャーシがアクティブになると、デュアル アクティブ検出機能によりこの状態が検出され、回復アクションが開始されます。デュアル アクティブ検出の詳細については、「デュアル アクティブ検出」を参照してください。

パケット処理

アクティブ スーパーバイザ エンジンは、レイヤ 2 プロトコルおよびレイヤ 3 プロトコルと、VSS のための機能を実行し、両方のシャーシのためのドーター フィーチャ カード(DFC)モジュールを管理します。

VSS では、VSL を使用してピア シャーシ間でプロトコルおよびシステム情報を通信し、必要に応じてシャーシ間でデータ トラフィックをやりとりします。

両方のシャーシは、インターフェイス上で入力トラフィックのパケット転送を行います。可能であれば、VSL を通過するデータ トラフィックを低減するため、入力トラフィックが同じシャーシの出力インターフェイスに転送されます。

スタンバイ シャーシはアクティブにトラフィックを転送しているため、アクティブ スーパーバイザ エンジンはスタンバイ スーパーバイザ エンジン PFC とすべてのスタンバイ シャーシ DFC に更新情報を配信します。

システム管理

アクティブ スーパーバイザ エンジンは、VSS 制御のシングル ポイントとして機能します。たとえば、アクティブ スーパーバイザ エンジンは両方のシャーシのスイッチング モジュールの OIR を処理します。アクティブ スーパーバイザ エンジンは、VSL を使用して、スタンバイ シャーシのローカル ポートとの間で、メッセージの送受信を行います。

両方のシャーシを制御するため、アクティブ スーパーバイザ エンジンのコマンド コンソールが使用されます。仮想スイッチ モードでは、スタンバイ スーパーバイザ エンジン ブロックのコマンド コンソールがコンフィギュレーション モードの開始を試みます。

スタンバイ シャーシでは、システム管理タスクのサブセットが実行されます。たとえば、スタンバイ シャーシでは、それ自身の電源管理が行われます。

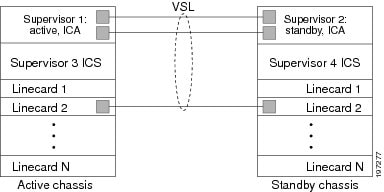

VSS Quad-Sup SSO(VS4O)

リリース 15.1(1) SY1 以降のリリースでは、VSS Quad-Sup SSO(VS4O)機能 をサポートしています。

•![]() インシャーシ アクティブ(ICA)スーパーバイザ エンジン:1 台のシャーシに VSS アクティブ スーパーバイザ エンジンがあり、もう 1 台のシャーシに VSS スタンバイ スーパーバイザ エンジンがあるのが ICA スーパーバイザ エンジンです。

インシャーシ アクティブ(ICA)スーパーバイザ エンジン:1 台のシャーシに VSS アクティブ スーパーバイザ エンジンがあり、もう 1 台のシャーシに VSS スタンバイ スーパーバイザ エンジンがあるのが ICA スーパーバイザ エンジンです。

ICA VSS アクティブ スーパーバイザ エンジンがクラッシュすると、もう 1 台のシャーシにあるスタンバイ ICA スーパーバイザ エンジンへのスイッチオーバーが発生します。両方の VSS シャーシが、アクティブなままです。すべてのスイッチング モジュールが、アクティブなままです。

これまでのアクティブ ICA スーパーバイザ エンジンを搭載したシャーシでは、これまでのアクティブ ICA スーパーバイザ エンジンから ICS スタンバイ スーパーバイザ エンジンへの SSO スイッチオーバーが発生し、ICS が ICA を引き継ぎます。故障した ICA がリロードされ、ICS になります。

スーパーバイザ エンジンのスイッチオーバー モードを確認するには、 show module コマンドを入力します。

•![]() インシャーシ スタンバイ(ICS)スーパーバイザ エンジン:もう 1 つのスーパーバイザ エンジンは、ICS スーパーバイザ エンジンです。このスーパーバイザ エンジンのアップリンク ポートは、トラフィック転送に使用できます。

インシャーシ スタンバイ(ICS)スーパーバイザ エンジン:もう 1 つのスーパーバイザ エンジンは、ICS スーパーバイザ エンジンです。このスーパーバイザ エンジンのアップリンク ポートは、トラフィック転送に使用できます。

(注) ICS スーパーバイザ エンジンは、show コマンドをサポートしていません。トレースバックを避けるため、ICS スーパーバイザ エンジンでは show コマンドを発行しないでください。

スーパーバイザ エンジンの PFC モードが一致しない場合は、ICS スーパーバイザ エンジンが ROMMON にリセットされます。同じ PFC モードで動作するように、両方のシャーシを設定します。

ICS スーパーバイザ エンジンは、SSO スタンバイ モードで起動します。これにより、ICS が完全に初期化および設定され、ステートフル機能とユーザ セッション情報が維持されます。

スーパーバイザ エンジンのスイッチオーバー モードを確認するには、 show module コマンドを入力します。

VSS クアッド スーパーバイザ エンジン モードでないときに ICS となるスーパーバイザ エンジンを挿入すると、スーパーバイザ エンジン番号を更新するためにスーパーバイザ エンジンがリセットされ、リブートしてからオンラインになります。

クアッドスーパーバイザ SSO(VS4O)では、eFSU アップグレードをサポートしています。ISSU を使用して、VSS システムをアップグレードまたはダウングレードできます。eFSU アップグレードの詳細については、「VSS のアップグレード方法」を参照してください。

インターフェイスの命名規則

VSS モードでは、両方のシャーシで同じスロット番号が使用されるため、インターフェイスは(スロットとポートのほかに)スイッチ番号を使用して指定されます。たとえば、 interface 1/5/4 コマンドは、スイッチ 1 のスロット 5 にあるスイッチング モジュールのポート 4 を指定しています。 interface 2/5/4 コマンドは、スイッチ 2 のスロット 5 にあるスイッチング モジュールのポート 4 を指定しています。

ソフトウェア機能

一部の例外はありますが、VSS モードには非 VSS モードとの機能パリティがあります。主要な例外は、次のとおりです。

•![]() VSS モードは 1 つのシャーシ内でのスーパーバイザ エンジンの冗長性をサポートしていません。

VSS モードは 1 つのシャーシ内でのスーパーバイザ エンジンの冗長性をサポートしていません。

•![]() ポートベースの QoS および PACL は、VSL ポートを除くすべての物理ポートに適用できます。PACL は最大 2,046 ポートに適用できます。

ポートベースの QoS および PACL は、VSL ポートを除くすべての物理ポートに適用できます。PACL は最大 2,046 ポートに適用できます。

ハードウェア要件

シャーシとモジュール

|

|

|

|

|---|---|---|

Supervisor Engine 2T に対応しているすべてのシャーシは、Cisco IOS Release 15.1SY で VSS モードをサポートしています。 (注) 2 台のシャーシは、同じ機種である必要はありません。 |

||

2 台の VS-SUP2T-10G または 2 台の VS-SUP2T-10G-XL スーパーバイザ エンジンのいずれか。 |

||

VSL のハードウェア要件

VSL EtherChannel は、40 ギガビットおよび 10 ギガビット イーサネット ポートに限りサポートします。ポートは、スーパーバイザ エンジン(推奨)または次のいずれかのスイッチング モジュールに配置できます。

•![]() WS-X6816-10T-2T、WS-X6716-10T

WS-X6816-10T-2T、WS-X6716-10T

•![]() WS-X6816-10G-2T、WS-X6716-10G

WS-X6816-10G-2T、WS-X6716-10G

スーパーバイザ エンジンの両方の 10 ギガビット イーサネット ポートを使用して、2 つのシャーシ間で VSL を構成することを推奨します。

VSL をサポートするスイッチング モジュールの 40 ギガビットまたは 10 ギガビット イーサネット ポートを使用して、VSL EtherChannel に物理リンクを追加できます。

(注) • VSL リンクとしてオーバーサブスクライブ モードで動作可能なスイッチング モジュールのポートを使用する場合、オーバーサブスクリプション モードではなく、パフォーマンス モードでポートを動作させる必要があります。スイッチング モジュールを設定する場合は、no hw-module switch x slot y oversubscription port-group num コマンドを入力してください。非オーバーサブスクリプション モード(パフォーマンス モード)を設定するために no hw-module switch switch_number slot slot_number oversubscription コマンドを入力する場合、ポート 1、5、9、および 13 だけが設定可能です。モジュール上のその他のポートはディセーブルになります。

•![]() ポートグループは相互に独立しています。未使用ポートが管理上の理由でシャットダウンされているときに VSL の非オーバーサブスクライブ モードで 1 つ以上のポートグループが動作でき、その他のポートグループはそのままオーバーサブスクライブ モードで動作できます。

ポートグループは相互に独立しています。未使用ポートが管理上の理由でシャットダウンされているときに VSL の非オーバーサブスクライブ モードで 1 つ以上のポートグループが動作でき、その他のポートグループはそのままオーバーサブスクライブ モードで動作できます。

PFC、DFC、および CFC の要件

CFC、DFC4、または DFC4XL を搭載したスイッチング モジュールは、VSS モードをサポートします。

PFC4 を使用すると、一部のモジュールに DFC4XL が搭載されていても、VSS は PFC4 モードで自動的に動作します。PFC4XL を使用する場合、一部のモジュールに DFC4 が搭載されていると、PFC4 モードで動作するように VSS を設定する必要があります。 platform hardware vsl pfc mode non-xl コンフィギュレーション コマンドを実行すると、次の再起動後に、システムが PFC4 モードで動作するよう設定されます。このコマンドの詳細については、 「SSO の依存関係」 を参照してください。

マルチシャーシ EtherChannel の要件

CFC、DFC4、または DFC4XL を搭載したモジュールからの物理リンクは、マルチシャーシ EtherChannel(MEC)を実装するために使用できます。

サービス モジュールのサポート

•![]() Application Control Engine(ACE):

Application Control Engine(ACE):

•![]() ASA サービス モジュール:WS-SVC-ASA-SM1-K9

ASA サービス モジュール:WS-SVC-ASA-SM1-K9

•![]() ファイアウォール サービス モジュール(FWSM):WS-SVC-FWM-1-K9

ファイアウォール サービス モジュール(FWSM):WS-SVC-FWM-1-K9

(注) サービス モジュールを VSS モードで導入する前に、そのモジュールを、最低限サポートされるリリースにスタンドアロン モードでアップデートしてください。最低限必要なサービス モジュールのソフトウェア バージョンについては、サービス モジュールのリリース ノートを参照してください。

VSL トポロジについて

VSS は、特殊なポート グループである VSL を使用して通信する 2 つのシャーシです。スーパーバイザ エンジンの両方の 10 ギガビット イーサネット ポートを VSL ポートとして設定します。または、任意でスイッチング モジュールの 40 または 10 ギガビット イーサネット ポートを含むように VSL ポート グループを構成することもできます。この構成では、VSL の能力が拡張されます。設定例のトポロジについては、図 4-7を参照してください。

VSS の冗長性

•![]() 「概要」

「概要」

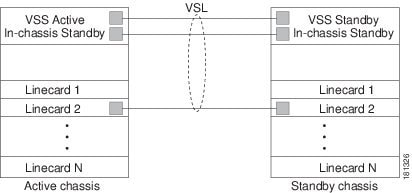

概要

VSS では、アクティブ スーパーバイザ エンジンとスタンバイ スーパーバイザ エンジンの間でステートフル スイッチオーバー(SSO)が実行されます。スタンドアロン モードと比べた場合、VSS モードは冗長性モデルに次のような重要な違いがあります。

•![]() アクティブ スーパーバイザ エンジンとスタンバイ スーパーバイザ エンジンは別のシャーシに配置され、VSL を使用して情報交換を行います。

アクティブ スーパーバイザ エンジンとスタンバイ スーパーバイザ エンジンは別のシャーシに配置され、VSL を使用して情報交換を行います。

•![]() アクティブ スーパーバイザ エンジンが VSS の両方のシャーシの制御を行います。アクティブ スーパーバイザ エンジンで、レイヤ 2 およびレイヤ 3 制御プロトコルが実行され、両方のシャーシのスイッチング モジュールが管理されます。

アクティブ スーパーバイザ エンジンが VSS の両方のシャーシの制御を行います。アクティブ スーパーバイザ エンジンで、レイヤ 2 およびレイヤ 3 制御プロトコルが実行され、両方のシャーシのスイッチング モジュールが管理されます。

•![]() アクティブ シャーシとスタンバイ シャーシの両方がデータ トラフィックの転送を行います。

アクティブ シャーシとスタンバイ シャーシの両方がデータ トラフィックの転送を行います。

アクティブ スーパーバイザ エンジンが障害になると、スタンバイ スーパーバイザ エンジンがスイッチオーバーを開始し、アクティブ ロールを代行します。

RPR と SSO の冗長性

通常、VSS では、アクティブ スーパーバイザ エンジンとスタンバイ スーパーバイザ エンジンの間でステートフル スイッチオーバー(SSO)が実行されます(図 4-8 を参照)。初期化中に、VSS によって各スーパーバイザ エンジンのロールが決定されます。

VSS は、VSL リンクを使用して、設定データをアクティブ スーパーバイザ エンジンからスタンバイ スーパーバイザ エンジンに同期させます。また、ハイ アベイラビリティをサポートしているプロトコルと機能により、スタンバイ スーパーバイザ エンジンに対してイベントやステート情報が同期されます。

VSS モードでは、次の要件を満たしている場合に、ステートフル スイッチオーバー(SSO)冗長性が機能します。

•![]() 両方のスーパーバイザ エンジンで同じソフトウェア バージョンを実行していること。

両方のスーパーバイザ エンジンで同じソフトウェア バージョンを実行していること。

•![]() 2 台のシャーシ間で VSL 関連の設定が一致していること。

2 台のシャーシ間で VSL 関連の設定が一致していること。

•![]() SSO とノンストップ フォワーディング(NSF)が両方のシャーシで設定されていること。

SSO とノンストップ フォワーディング(NSF)が両方のシャーシで設定されていること。

VSS での SSO 冗長性の要件に関する詳細については、「SSO の依存関係」を参照してください。SSO および NSF の設定については、を参照してください。

SSO 冗長性では、スタンバイ シャーシのスーパーバイザ エンジンは、ホット スタンバイ ステートで実行され、アクティブ スーパーバイザ エンジンで障害が発生した場合に、制御を代行できるよう常にスタンバイ状態になっています。設定情報、転送情報、ステート情報は、起動時やアクティブ スーパーバイザ エンジンの設定が変更されたときに、アクティブ スーパーバイザ エンジンから冗長スーパーバイザ エンジンへ同期するようになっています。スイッチオーバー発生時のトラフィックの中断は最小限に抑えられます。

VSS が SSO 冗長性の要件を満たしていない場合、その VSS では Route Processor Redundancy(RPR)が使用されます。RPR モードでは、アクティブ スーパーバイザ エンジンは、設定変更やステート情報をスタンバイ スーパーバイザ エンジンと同期しません。スタンバイ スーパーバイザ エンジンは一部だけが初期化され、スタンバイ スーパーバイザ エンジンのスイッチング モジュールは起動されません。スイッチオーバーが発生すると、スタンバイ スーパーバイザ エンジンの初期化が最後まで行われ、スイッチング モジュールが起動されます。トラフィックは、約 2 分間中断します。

障害が発生したシャーシの回復

アクティブ シャーシまたはスーパーバイザ エンジンが障害になると、VSS はステートフル スイッチオーバー(SSO)を開始し、スタンバイ状態であったスーパーバイザ エンジンがアクティブ ロールを代行します。障害が発生したシャーシは、スーパーバイザ エンジンをリロードすることにより、回復アクションを実行します。

スタンバイ シャーシまたはスーパーバイザ エンジンが障害となった場合、スイッチオーバーは不要です。障害が発生したシャーシは、スーパーバイザ エンジンをリロードすることにより、回復アクションを実行します。

障害が発生したシャーシの回復処理中は、VSL は利用できません。リロードを完了したシャーシは新しいスタンバイ シャーシとなり、VSS は 2 台のシャーシ間で VSL の再初期化を行います。

回復処理中は、障害となったシャーシのスイッチング モジュールを使用できないため、VSS はアクティブ シャーシで終端する MEC リンクだけで動作します。VSS の帯域幅は、障害が発生したシャーシの回復処理が完了して動作可能となるまで、縮小されます。障害が発生したシャーシだけに接続されているデバイスは、停止します。

(注) SSO 後にスタンバイ シャーシのスイッチング モジュールが動作可能になったとき、VSS で一時的にデータ パスの中断が発生することがあります。

SSO のあと、アクティブ スーパーバイザ エンジンの処理能力の大半は、スタンバイ シャーシの多くのポートを同時に起動することに消費されます。その結果、スーパーバイザ エンジンがリンクの転送を設定する前に、一部のリンクが起動することがあります。これにより、これらのリンクへのトラフィックは、設定が完了するまで消失します。リンクが MEC リンクの場合、この状態は特に混乱を招きます。SSO のあとに起こるデータの中断は、次の 2 つの方法で低減できます。

•![]() 同時にすべてのポートをアクティブにするのではなく、小さいグループの非 VSL ポートを一定時間アクティブにするように VSS を設定できます。ポートのアクティブ化の遅延については、「スタンバイ回復時のポートのアクティブ化遅延の設定」を参照してください。

同時にすべてのポートをアクティブにするのではなく、小さいグループの非 VSL ポートを一定時間アクティブにするように VSS を設定できます。ポートのアクティブ化の遅延については、「スタンバイ回復時のポートのアクティブ化遅延の設定」を参照してください。

•![]() ポート接続の再確立中は、ピア スイッチの MEC メンバ ポートのロード シェアリングを延期することができます。ロード シェアリングの延期については、「障害が発生したシャーシ MEC の回復」を参照してください。

ポート接続の再確立中は、ピア スイッチの MEC メンバ ポートのロード シェアリングを延期することができます。ロード シェアリングの延期については、「障害が発生したシャーシ MEC の回復」を参照してください。

VSL の障害

VLS 障害からの迅速な回復を保証するために、ハードウェアが高速リンク通知をサポートしているすべてのポート チャネル メンバ(VSL ポートを含む)上で、仮想スイッチ モードの高速リンク通知がイネーブルになります。

(注) 高速リンク通知は、リンク デバウンス メカニズムとの互換性はありません。仮想スイッチ モードでは、リンク デバウンスは、すべてのポート チャネル メンバ上でディセーブルです。

1 つの VSL 物理リンクがダウンした場合、VSS はポート グループを調整し、障害となったリンクが選択されないようにします。

スタンバイ シャーシで完全な VSL リンク障害が検出された場合、ステートフル スイッチオーバー(SSO)が開始されます。アクティブ シャーシが障害となっている場合(VSL リンクのダウンが発生)は、前のセクションで説明したように、シャーシの障害時の処理が行われます。

VSL だけが障害となって、アクティブ シャーシは正常に動作している場合、デュアル アクティブ シナリオとなります。VSS で、両方のシャーシがアクティブ モードで動作していることが検出され、回復アクションが実行されます。デュアル アクティブ シナリオの詳細については、「デュアル アクティブ検出」を参照してください。

ユーザ アクション

アクティブ シャーシのコマンド コンソールから、VSS のスイッチオーバーまたはリロードを開始できます。

コマンド コンソールで reload コマンドを入力すると、VSS 全体のリロードが実行されます。

スタンバイ シャーシだけのリロードを行う場合は、 redundancy reload peer コマンドを使用します。

スーパーバイザ エンジンをアクティブからスタンバイに強制的に切り替えるには、 redundancy force-switchover コマンドを使用します。

VSS スタンバイ スーパーバイザ エンジンをリセットするか、VSS アクティブ スーパーバイザ エンジンと VSS スタンバイ スーパーバイザ エンジンの両方をリセットするには、 redundancy reload shelf コマンドを使用します。

マルチシャーシ EtherChannel

•![]() 「概要」

「概要」

概要

マルチシャーシ EtherChannel は、VSS の両方のシャーシで終端するポートが搭載された EtherChannel です(図 4-9 を参照)。VSS MEC は、EtherChannel をサポートしているネットワーク要素(ホスト、サーバ、ルータ、スイッチなど)に接続できます。

VSS では、MEC は追加機能を持った EtherChannel であり、VSS は独立して各シャーシのポート全体のロードバランシングを行います。たとえば、アクティブ シャーシにトラフィックが到着すると、VSS はアクティブ シャーシの中から MEC リンクを選択します。MEC 機能により、データ トラフィックが不必要に VSL を通過しないよう制御できます。

Port Aggregation Protocol(PAgP)または Link Aggregation Control Protocol(LACP)をサポートするように各 MEC を設定することもできます。これらのプロトコルは、アクティブ シャーシ上でだけ動作します。スタンバイ シャーシの MEC リンクを宛先とする PAgP または LACP 制御パケットは、VSL を通って送信されます。

MEC では、最大 8 つのアクティブ物理リンクをサポートでき、これらのリンクをアクティブ シャーシとスタンバイ シャーシに任意の比率で分散させることができます。

MEC 障害シナリオ

•![]() 「アクティブ シャーシへのすべての MEC リンクの障害」

「アクティブ シャーシへのすべての MEC リンクの障害」

•![]() 「スタンバイ シャーシへのすべての MEC リンクの障害」

「スタンバイ シャーシへのすべての MEC リンクの障害」

(注) 各シャーシに少なくとも 1 個のリンクを MEC に設定します。この構成により、VSL 帯域幅が確保され(トラフィックの出力リンクが入力リンクと同じシャーシ上に存在)、ネットワークの信頼性が向上します(一方の VSS スーパーバイザ エンジンに障害が発生しても、MEC は動作可能)。

単一 MEC リンクの障害

MEC 内のリンクに障害が発生した(そして MEC 内の別のリンクは動作している)場合、通常のポートと同様に、MEC は動作しているリンク間でロード バランシングを再調整します。

アクティブ シャーシへのすべての MEC リンクの障害

アクティブ シャーシへのすべてのリンクが障害となった場合、MEC はスタンバイ シャーシへの動作可能なリンクを持つ通常の EtherChannel となります。

アクティブ シャーシで終端するデータ トラフィックは、スタンバイ シャーシへの VSL を通って MEC に到達します。制御プロトコルは、アクティブ シャーシで動作を続行します。プロトコル メッセージは、VSL を通って MEC に到達します。

スタンバイ シャーシへのすべての MEC リンクの障害

スタンバイ シャーシへのすべてのリンクが障害となった場合、MEC はアクティブ シャーシへの動作可能なリンクを持つ通常の EtherChannel となります。

制御プロトコルは、アクティブ シャーシで動作を続行します。スタンバイ シャーシからのすべての制御トラフィックおよびデータ トラフィックは、アクティブ シャーシへの VSL を通って MEC に到達します。

すべての MEC リンクの障害

MEC 内のすべてのリンクに障害が発生した場合、EtherChannel の論理インターフェイスが unavailable に設定されます。レイヤ 2 制御プロトコルは、通常の EtherChannel のリンク ダウン イベントと同様の修正措置を実行します。

隣接スイッチでは、ルーティング プロトコルとスパニングツリー プロトコル(STP)により、通常の EtherChannel と同様の修正措置が実行されます。

スタンバイ シャーシの障害

スタンバイ シャーシが障害となった場合、MEC はアクティブ シャーシ上の動作可能なリンクを持つ通常の EtherChannel となります。接続されているピア スイッチにより、リンクの障害が検出され、アクティブ シャーシへのリンクだけを使用するようにロード バランシング アルゴリズムが調整されます。

アクティブ シャーシの障害

アクティブ シャーシが障害となった場合、ステートフル スイッチオーバー(SSO)が実行されます。VSS での SSO の詳細については、「VSS の冗長性」を参照してください。スイッチオーバーの完了後、MEC は新しいアクティブ シャーシで動作可能になります。接続されているピア スイッチにより、(障害となったシャーシへの)リンクの障害が検出され、新しいアクティブ シャーシへのリンクだけを使用するようにロード バランシング アルゴリズムが調整されます。

障害が発生したシャーシ MEC の回復

障害となったシャーシが新しいスタンバイ シャーシとして動作状態に戻る場合、プロトコル メッセージによって、回復したシャーシと接続先ピア スイッチ間の MEC リンクが確立されます。

回復したシャーシの MEC リンクは、ただちにピア スイッチからユニキャスト トラフィックを受信できる状態になりますが、受信したマルチキャスト トラフィックは、数秒~数分間消失する場合があります。こうしたトラフィックの消失を低減するには、ピア スイッチの MEC ポート チャネルでポートのロード シェアリング延期機能を設定します。ロード シェアリング延期が設定されると、ピアの延期された MEC ポート チャネルは、最初のロード シェアリング 0 を使用して確立されます。設定された延期期間中、ピアの延期されたポート チャネルは、データの受信、トラフィックの制御、および制御トラフィックの送信はできますが、VSS にデータ トラフィックを転送できません。ポートのロード シェアリング延期の設定については、「ピア スイッチでのロード シェアリング延期の設定」を参照してください。

パケット処理

パケット処理の概要

VSS モードでは、アクティブ スーパーバイザ エンジンは、レイヤ 2 プロトコルおよびレイヤ 3 プロトコルと、VSS のための機能を実行し、両方のシャーシのための DFC モジュールを管理します。

VSS では、VSL を使用してピア シャーシ間でシステムおよびプロトコル情報を通信し、2 台のシャーシ間でデータ トラフィックを伝送します。

両方のシャーシは、ローカル インターフェイス上で入力トラフィックのパケット転送を行います。VSS モードでは、VSL を通過するデータ トラフィックの量が最小限に抑えられます。

VSL のトラフィック

VSL では、2 台のシャーシ間のデータ トラフィックとインバンド制御トラフィックが送信されます。VSL リンク上を送信されるすべてのフレームは、特殊な 32 バイトのヘッダーでカプセル化されます。このヘッダーには、VSS でピア シャーシ上のパケット転送を行うための情報が記述されます。

VSL は、2 台のシャーシの間の制御メッセージを送信します。メッセージには、処理はアクティブ スーパーバイザ エンジンで行われますが、スタンバイ シャーシのインターフェイスで送受信されるプロトコル メッセージも含まれます。制御トラフィックには、アクティブ スーパーバイザ エンジンとスタンバイ シャーシのスイッチング モジュールの間のモジュール プログラミングも含まれます。

VSS は、次の状況のとき、VSL 上でデータ トラフィックを送信する必要があります。

•![]() VLAN 上でレイヤ 2 トラフィックのフラッディングが発生しているとき(デュアル ホーム リンクの場合でも)

VLAN 上でレイヤ 2 トラフィックのフラッディングが発生しているとき(デュアル ホーム リンクの場合でも)

•![]() 入力インターフェイスがスタンバイ シャーシ上にあるアクティブ スーパーバイザ エンジンのソフトウェアでパケットが処理されているとき

入力インターフェイスがスタンバイ シャーシ上にあるアクティブ スーパーバイザ エンジンのソフトウェアでパケットが処理されているとき

–![]() 既知の宛先インターフェイスがピア シャーシ上にある VLAN 内のトラフィック

既知の宛先インターフェイスがピア シャーシ上にある VLAN 内のトラフィック

–![]() マルチキャスト グループおよびマルチキャスト レシーバのために複製されたトラフィックがピア シャーシ上にある場合

マルチキャスト グループおよびマルチキャスト レシーバのために複製されたトラフィックがピア シャーシ上にある場合

–![]() 既知のユニキャスト宛先 MAC アドレスがピア シャーシ上にある場合

既知のユニキャスト宛先 MAC アドレスがピア シャーシ上にある場合

–![]() パケットが、ピア シャーシ上のポートを宛先とする MAC 通知フレームである場合

パケットが、ピア シャーシ上のポートを宛先とする MAC 通知フレームである場合

VSL では、NetFlow エクスポート データや SNMP データなどのシステム データも、スタンバイ シャーシからアクティブ スーパーバイザ エンジンに送信されます。

重要な機能のために VSL 帯域幅を確保するため、VSS では、VSL を必ず通過するユーザ データのトラフィックを最小限に抑えるよう規定されています。たとえば、アクセス スイッチがデュアル ホームである(両方の VSS シャーシに MEC 終端が設置されている)場合、VSS は、同じシャーシ上のリンクを入力リンクとして使用して、パケットをアクセス スイッチに送信します。

VSL のトラフィックは、EtherChannel で利用できるのと同じグローバル ハッシュ アルゴリズム(デフォルトのアルゴリズムは送信元/宛先 IP)に基づいてロード バランシングされます。

レイヤ 2 プロトコル

レイヤ 2 プロトコルの概要

アクティブ スーパーバイザ エンジンはで、両方のシャーシのスイッチング モジュールを管理するため、レイヤ 2 プロトコル(STP や VTP など)が実行されます。スタンバイ シャーシのスイッチング モジュールで送受信されるプロトコル メッセージは、VSL を通してアクティブ スーパーバイザ エンジンに到達する必要があります。

スパニングツリー プロトコル

アクティブ シャーシでは、スパニングツリー プロトコル(STP)が実行されます。スタンバイ シャーシは、VSL を通して STP BPDU をアクティブ シャーシにリダイレクトします。

通常、STP ブリッジ ID はシャーシの MAC アドレスから導出されます。スイッチオーバー後もブリッジ ID が変わらないように、VSS は元のシャーシの MAC アドレスを STP ブリッジ ID として使い続けます。

仮想トランク プロトコル

仮想トランク プロトコル(VTP)では、アドバタイズメントのバージョン制御用に、スイッチの IP アドレスとローカルの現在時刻を使用します。スイッチオーバーの完了後、VTP は新しいアクティブ シャーシの IP アドレスを使用します。

EtherChannel 制御プロトコル

Link Aggregation Control Protocol(LACP)パケットとポート集約プロトコル(PAgP)パケットには、デバイス ID が組み込まれます。VSS では、両方のシャーシで使用する共通のデバイス ID が定義されます。

デュアル アクティブ シナリオ検出をサポートするため、新しい PAgP 拡張が定義されています。詳細は、「デュアル アクティブ検出」を参照してください。

マルチキャスト プロトコル

リリース 15.1(1)SY1 以降のリリースでは、Fast-redirect 最適化により、メンバー ポート リンクの障害と回復の場合に、レイヤ 2 トランクおよびレイヤ 3 マルチシャーシ EtherChannel または分散 EtherChannel についてシャーシ間またはシャーシ内ラインカードの間のマルチキャスト トラフィック リダイレクションが高速になります。これが行われるのは、主にメンバ ポート リンクがダウンした場合(ポートが EtherChannel を脱退した場合)と、メンバ ポート リンクがアップした場合(ポートが EtherChannel に加入または再加入した場合)です。Fast-redirect は、設定の変更のため、またはシステム起動時にメンバー ポートの追加または取り外しを行った場合には有効になりません。

レイヤ 3 プロトコル

•![]() 「IPv4」

「IPv4」

レイヤ 3 プロトコルの概要

アクティブ スーパーバイザ エンジンの RP では、レイヤ 3 プロトコルと VSS 用の機能が実行されます。両方のシャーシは、インターフェイス上で入力トラフィックのパケット転送を行います。可能であれば、VSL を必ず通過するデータ トラフィックを低減するため、入力トラフィックが同じシャーシの出力インターフェイスに転送されます。

スタンバイ シャーシはアクティブにトラフィックを転送しているため、アクティブ スーパーバイザ エンジンはスタンバイ スーパーバイザ エンジン PFC とすべてのスタンバイ シャーシ DFC に更新情報を配信します。

IPv4

アクティブ シャーシのスーパーバイザ エンジンでは、IPv4 ルーティング プロトコルが実行され、必要なソフトウェア転送が行われます。

スタンバイ シャーシで受信したルーティング アップデートは、VSL を通してアクティブ シャーシにリダイレクトされます。

ハードウェア転送は、VSS のすべての DFC に配信されます。アクティブ シャーシのスーパーバイザ エンジンは、FIB アップデートを、すべてのローカル DFC、リモート DFC、およびスタンバイ スーパーバイザ エンジン PFC に送信します。

すべてのハードウェア ルーティングでは、アクティブ スーパーバイザ エンジンによって割り当てられたルータ MAC アドレスが使用されます。スイッチオーバー後も、元の MAC アドレスが使用されます。

(IPX などのプロトコルの)ソフトウェア転送と(フラグメンテーションや TTL 超過などの)機能実行はすべて、アクティブ シャーシのスーパーバイザで行われます。スイッチオーバーが発生すると、新しいアクティブ スーパーバイザ エンジンが最新の CEF 情報や他の転送情報などを取得するまで、ソフトウェア転送は中断します。

仮想スイッチ モードで Non-Stop Forwarding(NSF)をサポートするための要件は、スタンドアロン モードの場合と同様です。を参照してください。

ルーティング ピアの観点では、EtherChannel はスイッチオーバーの処理中も動作可能です(障害となったシャーシへのリンクがダウンするだけ)。

VSS では、FIB エントリにローカル パス(VSL を通らないパス)だけを保存することにより、パス フィルタリングを実装します。そのため、IP 転送は、ローカル パス間でロード シェアリングを実行します。所定の宛先への利用可能なローカル パスがない場合、VSS はリモート パス(VSL を通って到達可能)を追加するよう FIB エントリをアップデートします。

IPv6、MPLS、および VPLS

IPv4 マルチキャスト

IPv4 マルチキャスト プロトコルは、アクティブ スーパーバイザ エンジン上で実行されます。スタンバイ スーパーバイザ エンジンで受信したインターネット グループ管理プロトコル(IGMP)および Protocol Independent Multicast(PIM)プロトコル パケットは、VSL を通してアクティブ シャーシに送信されます。

アクティブ スーパーバイザ エンジンは、ステートフル スイッチオーバー(SSO)のためのレイヤ 2 情報を維持するために、スタンバイ スーパーバイザ エンジンに IGMP および PIM プロトコル パケットを送信します。

アクティブ スーパーバイザ エンジンは、スタンバイ スーパーバイザ エンジンとスイッチング モジュール DFC に、マルチキャスト FIB と隣接関係テーブルのアップデートを配信します。

VSS のレイヤ 3 マルチキャストの場合、学習されたマルチキャスト ルートはスタンバイ スーパーバイザ エンジンのハードウェアに保存されます。スイッチオーバー後、マルチキャスト転送は既存のハードウェア エントリを使用して継続されます。

(注) スイッチオーバーによってマルチキャスト ルートが変更されるのを避けるために、マルチキャスト トラフィックを伝送するすべてのリンクは Equal Cost Multipath(ECMP)ではなく MEC として設定することを推奨します。

仮想スイッチ モードでは、アクティブ シャーシはスタンバイ シャーシのマルチキャスト拡張テーブル(MET)をプログラムしません。スタンバイ スーパーバイザ エンジンが、すべてのローカル マルチキャスト レシーバの出力インターフェイスのハードウェア エントリをプログラムします。

アクティブ シャーシとスタンバイ シャーシのすべてのスイッチング モジュールが出力可能である場合、マルチキャスト複製モードが出力モードに設定されます。そうでない場合、モードは入力モードに設定されます。

出力レプリケーション モードでは、複製は、特定のフローのための出力 VLAN ポートを持つ DFC に配信されます。入力モードでは、すべての発信 VLAN のための複製が、入力 DFC で行われます。

VSL を通るパケットのために、入力シャーシですべてのレイヤ 3 マルチキャストの複製が行われます。出力シャーシに複数のレシーバがある場合、複製されたパケットが VSL 上で転送されます。

ソフトウェア機能

ソフトウェア機能は、アクティブ スーパーバイザ エンジン上だけで実行されます。ソフトウェア処理の必要なスタンバイ シャーシへの着信パケットは、VSL を通して送信されます。

ハードウェアでサポートされる機能のために、ACL 設定がアクティブ スーパーバイザ エンジン、スタンバイ スーパーバイザ エンジン、およびすべての DFC 上の TCAM マネージャに送信されます。

VSS での SPAN のサポート

VSS では、VSL 以外のインターフェイス用に、すべての SPAN 機能がサポートされます。VSS では、VSL インターフェイスでの SPAN 機能もサポートされていますが、次の制限があります。

•![]() VSL ポートは、RSPAN、ERSPAN、または出力専用 SPAN 送信元に設定できません。

VSL ポートは、RSPAN、ERSPAN、または出力専用 SPAN 送信元に設定できません。

•![]() VSL ポートがローカル SPAN 送信元として設定されている場合、SPAN 宛先インターフェイスは送信元インターフェイスと同じシャーシ上になければなりません。

VSL ポートがローカル SPAN 送信元として設定されている場合、SPAN 宛先インターフェイスは送信元インターフェイスと同じシャーシ上になければなりません。

•![]() SPAN のコピーは、常に入力ポートが配置されているシャーシで作成されます。

SPAN のコピーは、常に入力ポートが配置されているシャーシで作成されます。

•![]() 2 つの VSL が同じ SPAN セッションを共有できません。

2 つの VSL が同じ SPAN セッションを共有できません。

•![]() LTL インデックスのペアは、VSL インターフェイス上の重複した SPAN のコピーを回避するために使用されます。

LTL インデックスのペアは、VSL インターフェイス上の重複した SPAN のコピーを回避するために使用されます。

VSS で利用可能な SPAN セッションの数は、スタンドアロン モードで動作するシングル シャーシの場合と同様です。

システム モニタリング

•![]() 「電源管理」

「電源管理」

•![]() 「環境モニタ」

「環境モニタ」

•![]() 「診断」

「診断」

電源管理

アクティブ シャーシからスタンバイ シャーシの電源関連の機能を制御できます。たとえば、 (no) power enable switch コマンドを使用すると、スタンバイ シャーシのモジュールおよびスロットの電源を管理できます。 show power switch コマンドを使用すると、現在の電源の設定およびステータスを確認できます。

環境モニタ

環境モニタリングは、両方のスーパーバイザ エンジンで実行されます。スタンバイ シャーシは、アクティブ スーパーバイザ エンジンに通知をレポートします。アクティブ シャーシは、両方のシャーシのログ メッセージを収集します。アクティブ シャーシは、カレンダーとシステム クロックをスタンバイ シャーシと同期させます。

ファイル システムへのアクセス

アクティブ シャーシから、両方のシャーシのファイル システムにアクセスできます。スタンバイ シャーシのディレクトリにアクセスするには、デバイス名の先頭にスイッチ番号とスロット番号を付加します。たとえば、 dir sw2-slot6-disk0 コマンドを使用すると、スタンバイ シャーシの disk0 の内容が表示されます(スイッチ 2 をスタンバイ シャーシと仮定)。スタンバイ シャーシのファイル システムへのアクセスは、VSL が動作可能状態である場合だけ可能です。

診断

VSS で diagnostic schedule コマンドと diagnostic start コマンドを使用できます。仮想スイッチ モードでこれらのコマンドを使用するには、パラメータとして、コマンドの適用先となるシャーシを指定する必要があります。

スイッチング モジュールまたはスーパーバイザ エンジン モジュールの VSL ポートを設定するとき、診断スイートに VSL ポートのための追加テストが組み込まれます。

モジュール用の診断テスト スイートを表示するには、 show diagnostic content コマンドを使用します。

VSL の診断

•![]() TestVSActiveToStandbyLoopback

TestVSActiveToStandbyLoopback

スイッチング モジュールまたはスーパーバイザ エンジンの VSL ポートでは、次の VSL 固有の診断テストが利用できます。これは中断を伴わないテストです。

サービス モジュール

次のシステム モニタリングおよびシステム管理の注意事項が、VSS モードでサポートされるサービス モジュールに適用されます。

•![]() サービス モジュールと同じシャーシのスーパーバイザ エンジンが、サービス モジュールの電源投入を制御します。サービス モジュールがオンラインになったあと、アクティブ スーパーバイザ エンジンからサービス モジュールへのセッションを開始できます。

サービス モジュールと同じシャーシのスーパーバイザ エンジンが、サービス モジュールの電源投入を制御します。サービス モジュールがオンラインになったあと、アクティブ スーパーバイザ エンジンからサービス モジュールへのセッションを開始できます。

•![]() サービス モジュールに接続するには、 session コマンドを使用します。サービス モジュールがスタンバイ シャーシにある場合、セッションは VSL を通して行われます。

サービス モジュールに接続するには、 session コマンドを使用します。サービス モジュールがスタンバイ シャーシにある場合、セッションは VSL を通して行われます。

•![]() アクティブ シャーシは、スタンバイ シャーシを含むすべてのサービス モジュールのグレースフル シャットダウンを実行します。

アクティブ シャーシは、スタンバイ シャーシを含むすべてのサービス モジュールのグレースフル シャットダウンを実行します。

ネットワーク管理

•![]() 「Telnet over SSH セッションおよびブラウザ ユーザ インターフェイス」

「Telnet over SSH セッションおよびブラウザ ユーザ インターフェイス」

•![]() 「SNMP」

「SNMP」

Telnet over SSH セッションおよびブラウザ ユーザ インターフェイス

VSS モードでは、Telnet over SSH セッションおよび Cisco Web ブラウザ ユーザ インターフェイスを使用したリモート アクセスがサポートされています。

リモート アクセスはすべてアクティブ スーパーバイザ エンジンに向けられ、ここで VSS が管理されます。

VSS のスイッチオーバーは、Telnet over SSH セッションおよび Web ブラウザ セッションを切断します。

SNMP

SNMP エージェントは、アクティブ スーパーバイザ エンジン上で実行されます。CISCO-VIRTUAL-SWITCH-MIB は VSS モードの MIB で、次の主要コンポーネントで構成されています。

•![]() cvsGlobalObjects:ドメイン番号、スイッチ番号、スイッチ モード

cvsGlobalObjects:ドメイン番号、スイッチ番号、スイッチ モード

•![]() cvsCoreSwitchConfig:スイッチのプライオリティ

cvsCoreSwitchConfig:スイッチのプライオリティ

•![]() cvsChassisTable:シャーシのロールと動作ステート

cvsChassisTable:シャーシのロールと動作ステート

•![]() cvsVSLConnectionTable:VSL ポート カウント、動作ステート

cvsVSLConnectionTable:VSL ポート カウント、動作ステート

コンソール接続

両方のスーパーバイザ エンジンのコンソール ポートにケーブル接続します。スタンバイ シャーシのコンソールは、文字「-stdby」をコマンドライン プロンプトに追加して、シャーシがスタンバイ モードで動作していることを示します。スタンバイ シャーシのコンソールは、コンフィギュレーション モードにできません。

Router-stdby> show switch virtual

デュアル アクティブ検出

デュアル アクティブ検出の概要

VSL が障害となると、スタンバイ シャーシでは、アクティブ シャーシの状態を検出できません。スイッチオーバーが遅延なく行われるように、スタンバイ シャーシはアクティブ シャーシが障害になったと判断し、スイッチオーバーを開始してアクティブ ロールを代行します。

元のアクティブ シャーシも正常に動作している場合、両方のシャーシがアクティブ状態になります。この状況を、 デュアル アクティブ シナリオ と呼びます。デュアル アクティブ シナリオでは、両方のシャーシで同じ IP アドレス、SSH キー、および STP ブリッジ ID が使用されるため、ネットワークの安定性に悪影響を及ぼすことがあります。VSS は、デュアル アクティブ シナリオを検出し、回復アクションを実行する必要があります。

VSS では、デュアル アクティブ シナリオを検出するために、次の 2 種類の方法がサポートされています。

•![]() Enhanced PAgP:MEC リンク上で PAgP メッセージングを使用し、ネイバー スイッチを通して 2 台のシャーシ間の通信を行います。

Enhanced PAgP:MEC リンク上で PAgP メッセージングを使用し、ネイバー スイッチを通して 2 台のシャーシ間の通信を行います。

•![]() dual-active fast-hello:バックアップ イーサネット接続で特殊な hello メッセージを使用します。

dual-active fast-hello:バックアップ イーサネット接続で特殊な hello メッセージを使用します。

回線の冗長性を維持するには、スイッチごとに少なくとも 2 つのポートをデュアル アクティブ検出用に設定することを推奨します。モジュールの冗長性を維持するために、2 つのポートを、各シャーシ内の異なるスイッチング モジュール上に配置できます。可能であれば、VSL リンク以外の異なるモジュールに配置してください。

拡張 PAgP を使用したデュアル アクティブ検出

VSS MEC が Cisco スイッチで終端する場合、MEC のポート集約プロトコル(PAgP)を実行できます。拡張 PAgP が VSS と Release 12.2(33)SXH1 以降のリリースを実行する別のスイッチの間の MEC で実行されている場合、VSS は拡張 PAgP を使用してデュアル アクティブ シナリオを検出できます。

MEC は、VSS の各シャーシに少なくとも 1 つのポートを持っている必要があります。VSS モードでは、PAgP メッセージには、VSS アクティブ スイッチの ID を含む新しい Type Length Value(TLV)が記述されます。VSS モードのスイッチだけが新しい TLV を送信します。

VSS スタンバイ シャーシで VSL の障害が検出された場合、SSO が開始され、そのシャーシは VSS アクティブになります。それ以降、新しく VSS アクティブになったシャーシから接続先スイッチに送信される PAgP メッセージには、新しい VSS アクティブ ID が記述されます。接続先スイッチは、新しい VSS アクティブ ID が記述された PAgP メッセージを、両方の VSS シャーシに送信します。

前にアクティブであったシャーシが動作可能な状態である場合、PAgP メッセージ内のアクティブ ID が変更されているため、デュアル アクティブ シナリオを検出します。このシャーシは、「回復アクション」に示す要領で、回復アクションを開始します。

dual-active fast hello パケットを使用したデュアル アクティブ検出

dual-active fast hello パケット検出方式を使用するには、2 台の VSS シャーシ間の直接イーサネット接続をプロビジョニングする必要があります。最大 4 つの非 VSL リンクをこの目的に使用できます。

2 台のシャーシは、スイッチ ステートに関する情報が記述された、特殊なレイヤ 2 dual-active hello メッセージを定期的に交換します。VSL が障害となり、デュアル アクティブ シナリオが発生すると、各スイッチはピアのメッセージから、デュアル アクティブ シナリオがあることを認識し、「回復アクション」に示すリカバリ アクションを開始します。タイマーの期限が満了するまでに、予想していた dual-active fast hello メッセージをピアから受信しなかった場合、スイッチはリンクがデュアル アクティブ検出を実行できる状態にないと見なします。詳細については、「拡張 PAgP デュアル アクティブ検出の設定」を参照してください。

回復アクション

デュアル アクティブ状態を検出するアクティブ シャーシは、自身をネットワークから削除するためにすべての非 VSL インターフェイス(シャットダウンから除外するよう設定されたインターフェイスを除く)をシャットダウンし、VSL リンクが回復するまで回復モードで待機します。VSL の障害を物理的に修理する必要がある場合があります。シャットダウン シャーシで VSL が再び動作可能であることが検出されると、そのシャーシはリロードを実行し、スタンバイ シャーシとして動作状態に戻ります。

ループバック インターフェイスも、回復モードでシャットダウンされます。回復モードで設定された新しいループバック インターフェイスはシャット ダウンされないため、回復モードでループバック インターフェイスを設定しないでください。

(注) 回復モードのシャーシの実行コンフィギュレーションが保存せずに変更されると、そのシャーシはリロードを自動的に実行しません。この場合、実行コンフィギュレーションを保存し、手動でリロードする必要があります。

VSS の初期化

•![]() 「初期化手順」

「初期化手順」

VSS の初期化の概要

VSS は、2 台のシャーシと、その間の VSL リンクが動作可能になったときに実体化します。ピア シャーシは、VSL を通して通信し、シャーシのロールをネゴシエーションします。

一方のシャーシだけが動作可能になった場合、そちらがアクティブ ロールを担います。VSS は、2 台めのシャーシが動作可能になり、両方のシャーシで VSL インターフェイスが起動されたときに実体化します。

仮想スイッチ リンク プロトコル

仮想スイッチ リンク プロトコル(VSLP)は、仮想スイッチの初期化に使用される複数のプロトコルからなります。VSLP を構成するプロトコルは、次のとおりです。

•![]() ロール解決プロトコル:ピア シャーシは、ロール解決プロトコル(RRP)を使用して、各シャーシのロール(アクティブまたはスタンバイ)をネゴシエーションします。

ロール解決プロトコル:ピア シャーシは、ロール解決プロトコル(RRP)を使用して、各シャーシのロール(アクティブまたはスタンバイ)をネゴシエーションします。

•![]() リンク管理プロトコル:リンク管理プロトコル(LMP)はすべての VSL リンクで実行され、2 台のシャーシ間の通信を確立するために必要な情報を交換します。LMP は単一方向リンクを識別および拒否します。LMP で単一方向リンクが検出されると、この状態を検出したシャーシはリンクをダウンさせ、VSLP のネゴシエーションを再開します。VSL は、必要に応じて、制御トラフィックを別のポートに移動させます。

リンク管理プロトコル:リンク管理プロトコル(LMP)はすべての VSL リンクで実行され、2 台のシャーシ間の通信を確立するために必要な情報を交換します。LMP は単一方向リンクを識別および拒否します。LMP で単一方向リンクが検出されると、この状態を検出したシャーシはリンクをダウンさせ、VSLP のネゴシエーションを再開します。VSL は、必要に応じて、制御トラフィックを別のポートに移動させます。

SSO の依存関係

VSS を SSO 冗長性と合わせて機能させるには、VSS が次の条件を満たしている必要があります。

•![]() 同じソフトウェア バージョン:VSS の両方のスーパーバイザ エンジン モジュールで、同じソフトウェア バージョンが稼働していなければなりません。

同じソフトウェア バージョン:VSS の両方のスーパーバイザ エンジン モジュールで、同じソフトウェア バージョンが稼働していなければなりません。

•![]() VSL 設定の整合性:起動シーケンスでは、スタンバイ シャーシがアクティブ シャーシに対して、startup-config ファイルの仮想スイッチ情報を送信します。アクティブ シャーシでは、両方のシャーシで次の情報が完全に一致していることを確認します。

VSL 設定の整合性:起動シーケンスでは、スタンバイ シャーシがアクティブ シャーシに対して、startup-config ファイルの仮想スイッチ情報を送信します。アクティブ シャーシでは、両方のシャーシで次の情報が完全に一致していることを確認します。

–![]() VSL ポート:チャネルグループ番号、シャットダウン、VSL ポートの総数

VSL ポート:チャネルグループ番号、シャットダウン、VSL ポートの総数

VSS で不一致が検出されると、アクティブ シャーシのコンソールにエラー メッセージが出力され、スタンバイ シャーシが RPR モードに切り替えられます。

コンフィギュレーション ファイルを修正したあと、アクティブ シャーシで copy running-config startup-config コマンドを入力してファイルを保存してから、スタンバイ シャーシを再起動します。

•![]() PFC モード チェック:両方のスーパーバイザ エンジンが PFC4 を使用してプロビジョニングされると、一部のスイッチング モジュールに DFC4XL が搭載されていても、VSS は自動的に PFC4 モードで動作します。

PFC モード チェック:両方のスーパーバイザ エンジンが PFC4 を使用してプロビジョニングされると、一部のスイッチング モジュールに DFC4XL が搭載されていても、VSS は自動的に PFC4 モードで動作します。

ただし、スーパーバイザ エンジンが PFC4XL を使用してプロビジョニングされていて、DFC4 と DFC4XL のスイッチング モジュールが混在している場合、システムの PFC モードは、2 台のシャーシ間で DFC4XL と DFC4XL のスイッチング モジュールがどのように分布しているかによって変わります。

VSS の各シャーシによってそのシステムの PFC モードが決まります。所定のシャーシのスーパーバイザ エンジンが PFC4XL を使用してプロビジョニングされ、そのシャーシ内のすべてのスイッチング モジュールが DFC4XL を使用してプロビジョニングされている場合、そのシャーシの PFC モードは PFC4XL になります。ただし、DFC4 を使用してプロビジョニングされたスイッチング モジュールが 1 台でもある場合、シャーシの PFC モードは PFC4 に設定されます。2 台のシャーシの PFC モードに違いがある場合、VSS は SSO モードではなく、RPR モードで起動されます。この状況を回避するには、 platform hardware vsl pfc mode non-xl コマンドを実行して、次のリロード後に VSS を強制的に PFC4 モードで動作させます。

•![]() SSO および NSF のイネーブル化:SSO および NSF は両方のシャーシで設定し、イネーブルにする必要があります。SSO および NSF の設定および確認については、を参照してください。

SSO および NSF のイネーブル化:SSO および NSF は両方のシャーシで設定し、イネーブルにする必要があります。SSO および NSF の設定および確認については、を参照してください。

これらの条件が満たされない場合、VSS は RPR 冗長モードで動作します。SSO と RPR の詳細については、「VSS の冗長性」を参照してください。

初期化手順

VSL の初期化

VSS は、2 台のシャーシと、その間の VSL リンクが動作可能になったときに実体化します。初期化が完了する前に両方のシャーシにロール(アクティブまたはスタンバイ)を割り当てる必要があるため、VSL は、システムの残りの部分が初期化される前にオンラインになります。初期化のシーケンスは、次のとおりです。

1.![]() VSS により、VSL ポートを搭載したすべてのカードが初期化されてから、VSL ポートが初期化されます。

VSS により、VSL ポートを搭載したすべてのカードが初期化されてから、VSL ポートが初期化されます。

2.![]() 2 台のシャーシが VSL を通して通信し、それぞれのロール(アクティブまたはスタンバイ)をネゴシエーションします。

2 台のシャーシが VSL を通して通信し、それぞれのロール(アクティブまたはスタンバイ)をネゴシエーションします。

3.![]() アクティブ シャーシのブート シーケンスが最後まで行われます。これには、 「SSO の依存関係」 で説明する整合性検査も行われます。

アクティブ シャーシのブート シーケンスが最後まで行われます。これには、 「SSO の依存関係」 で説明する整合性検査も行われます。

4.![]() 整合性検査で問題がなければ、スタンバイ シャーシが SSO スタンバイ モードで起動します。整合性検査で問題があった場合、スタンバイ シャーシは RPR モードで起動されます。

整合性検査で問題がなければ、スタンバイ シャーシが SSO スタンバイ モードで起動します。整合性検査で問題があった場合、スタンバイ シャーシは RPR モードで起動されます。

システムの初期化

両方のシャーシを同時にブートすると、VSL ポートがアクティブになり、シャーシはアクティブおよびスタンバイとして起動します。プライオリティが設定されている場合、プライオリティの高いスイッチがアクティブになります。

1 台のシャーシだけをブートすると、VSL ポートは非アクティブのままで、シャーシはアクティブとして起動します。あとからもう 1 台のシャーシをブートすると、VSL リンクがアクティブになり、そのシャーシはスタンバイとして起動します。

VSL のダウン

両方のシャーシのブート時に VSL がダウンしていると、デュアル アクティブ シナリオと同じ状態になります。

一方のシャーシがアクティブになり、もう一方のシャーシはデュアル アクティブ シナリオからの回復を開始します。詳細については、「デュアル アクティブ検出の設定」を参照してください。

VSS のデフォルト設定

VSS の設定方法

•![]() 「マルチシャーシ EtherChannel(MEC)の設定」

「マルチシャーシ EtherChannel(MEC)の設定」

•![]() 「VSS のシャーシ ステータスとモジュール情報の表示」

「VSS のシャーシ ステータスとモジュール情報の表示」

VSS への変換

VSS への変換の概要

スタンドアロン モードがデフォルトの動作モード(単一シャーシのスイッチ)です。VSS モードは、2 台のスタンドアロン スイッチを結合して、VSS モードで動作する 1 つの仮想スイッチング システム(VSS)にします。

(注) 2 台のスタンドアロン スイッチを 1 つの VSS に変換すると、スタンバイ シャーシの非 VSL コンフィギュレーション設定は、すべてデフォルト設定に戻ります。

2 台のスタンドアロン シャーシを VSS に変換するには、次の作業を行います。

•![]() スタンドアロンのコンフィギュレーション ファイルを保存します。

スタンドアロンのコンフィギュレーション ファイルを保存します。

次の手順で使用するコマンドの例は、図 4-10 のような構成を想定しています。

2 台のシャーシ A と B は、仮想スイッチ ドメイン 100 によって VSS に変換されます。スイッチ 1 の 10 ギガビット イーサネット ポート 5/1 が、スイッチ 2 の 10 ギガビット イーサネット ポート 5/2 に接続されて、VSL を構成します。

スタンドアロン構成のバックアップ

両方のシャーシのコンフィギュレーション ファイルを保存します。これらのファイルは、仮想スイッチ モードからスタンドアロン モードに戻すために必要です。

|

|

|

|

|---|---|---|

|

|

|

|

|---|---|---|

SSO および NSF の設定

SSO および NSF は両方のシャーシで設定し、イネーブルにする必要があります。

|

|

|

|

|---|---|---|

SSO を設定します。このコマンドが入力されると、冗長スーパーバイザ エンジンがリロードされ、SSO モードで動作を開始します。 |

||

|

|

|

|

|---|---|---|

SSO を設定します。このコマンドが入力されると、冗長スーパーバイザ エンジンがリロードされ、SSO モードで動作を開始します。 |

||

仮想スイッチ ドメインおよびスイッチ番号の割り当て

両方のシャーシに同じ仮想スイッチ ドメイン番号を設定します。仮想スイッチ ドメインは、1 ~ 255 の数値で、ネットワーク内の各 VSS で一意とします(ドメイン番号は、各種 ID に組み込まれ、これらの ID がネットワーク内で一意であることが確認されます)。VSS では、一方のシャーシをスイッチ番号 1、もう一方のシャーシをスイッチ番号 2 に設定する必要があります。

|

|

|

|

|---|---|---|

|

|

|

|

|---|---|---|

(注) 両方のシャーシで同じコンフィギュレーション ファイルが使用されるため、スイッチ番号はスタートアップ コンフィギュレーションおよび実行コンフィギュレーションに保存されません(ただし、同じスイッチ番号を設定しないでください)。

VSL ポート チャネルの設定

VSL は、各シャーシで一意のポート チャネルによって設定されます。変換中に、VSS はアクティブ シャーシ上で両方のポート チャネルを設定します。スタンバイ シャーシの VSL ポート チャネル番号に、他方で使用されているのと同じ数値が設定されている場合、VSS は RPR モードで起動します。この状況を避けるため、両方のシャーシで両方のポート チャネル番号が利用できるかどうか確認してください。

ポート チャネル番号を確認するには、 show running-config interface port-channel コマンドを使用します。このコマンドを実行すると、ポート チャネルが VSL で利用できる場合、エラー メッセージが表示されます。たとえば、次のコマンドを実行すると、スイッチ 1 でポート チャネル 20 を利用できることが示されます。

|

|

|

|

|---|---|---|

|

|

|

|

|---|---|---|

VSL ポートの設定

ポート チャネルに VSL 物理ポートを追加する必要があります。次の例では、スイッチ 1 上の 10 ギガビット イーサネット ポート 3/1 および 3/2 がスイッチ 2 の 10 ギガビット イーサネット ポート 5/2 および 5/3 に接続されています。VSL の回線の冗長性を維持するには、シャーシごとに少なくとも 2 つのポートを VSL に設定します。モジュールの冗長性については、2 つのポートを各シャーシの別のスイッチング モジュールで設定できます。

|

|

|

|

|---|---|---|

スイッチ 1 で、インターフェイス範囲 tengigabitethernet 3/1 ~ 2 に対してコンフィギュレーション モードを開始します。 |

||

|

|

|

|

|---|---|---|

スイッチ 2 で、インターフェイス範囲 tengigabitethernet 5/2 ~ 3 に対してコンフィギュレーション モードを開始します。 |

||

PFC 動作モードの確認

PFC 動作モードが両方のシャーシで一致することを確認します。現在の PFC モードを表示するには、各シャーシで show platform hardware pfc mode コマンドを入力します。一方のシャーシだけが PFC4XL モードの場合、 platform hardware vsl pfc mode non-xl コマンドによって、PFC4 モードを使用するよう設定できます。

|

|

|

|

|---|---|---|

|

|

|

|

|---|---|---|

シャーシを仮想スイッチ モードに変換

VSS モードへの変換は、両方のシャーシで再起動が必要です。リブート後は、インターフェイスと module_# / port_# を指定するコマンドにスイッチ番号を追加します。たとえば、スイッチング モジュールのポートは switch_# / module_# / port_# として指定します。

再起動前に、VSS は switch_# / module_# / port_# 表記法を使用するようにスタートアップ コンフィギュレーションを変換します。スタートアップ コンフィギュレーション ファイルのバックアップ コピーは、RP に保存されます。このファイルにはデフォルトの名前が割り当てられますが、必要に応じて名前を上書きして変更するように指示されます。

|

|

|

|---|---|

|

|

|

|---|---|

(プロンプトで yes を入力して)コマンドを確定すると、自動的に実行コンフィギュレーションがスタートアップ コンフィギュレーションとして保存され、シャーシが再起動されます。再起動後は、シャーシは仮想スイッチ モードとなるため、インターフェイスの指定時に 3 つの ID( switch_# / module_# / port_# )を使用することになります。

スタンバイ VSL 情報の自動設定

2 台のシャーシが VSS を構成し、システムはスタンバイ VSL を自動的に設定します。マージが正常に完了したあと、アクティブ シャーシの VSS に対してすべてのコンフィギュレーション コマンドを入力します。スタートアップ コンフィギュレーション ファイルは、スタンバイ シャーシが ready ステートに達すると自動的にスタンバイ シャーシに同期されます。VSS モードでは、自動的にスタンバイ シャーシのコンフィギュレーション情報がマージされます。

スタンバイ シャーシのすべての非 VSL インターフェイス設定はデフォルト設定に戻り、非 VSL 関連の設定はマージされません。必要な設定を実行しなかった場合、アクティブ シャーシで設定を繰り返す必要があります。自動設定は、スタンバイ シャーシに対して次のコマンドをマージします。

•![]() hw-module switch number slot number

hw-module switch number slot number

•![]() switch virtual domain number

switch virtual domain number

•![]() switch number priority priority

switch number priority priority

•![]() power redundancy-mode combined switch number

power redundancy-mode combined switch number

•![]() no power enable switch num module number

no power enable switch num module number

•![]() interface port-channel num switch virtual link number

interface port-channel num switch virtual link number

•![]() interface type switch_#/slot_#/port_# channel-group number mode on

interface type switch_#/slot_#/port_# channel-group number mode on

(任意)スタンバイ シャーシ モジュールの設定

リブート後、各シャーシにはそれ自身のスロット用にプロビジョニングするモジュールが含まれています。また、スタンバイ シャーシのモジュールは、アクティブ シャーシでデフォルト設定により自動的にプロビジョニングされます。

スタンバイ シャーシ モジュールの設定は、デフォルト設定に戻ります(たとえば、IP アドレスなし)。

コンフィギュレーション ファイルのモジュール プロビジョニング情報を表示するには、設定を保存したあとに show startup-config コマンドを入力します。

(注) コンフィギュレーション ファイルのこのセクションは、削除したり修正したりしないでください。Cisco IOS Release 12.2(50)SY 以降では、module provision CLI コマンドを使用したモジュール プロビジョニング エントリの追加はできません。モジュールが存在しない場合、no slot コマンドと module provision CLI コマンドを使用して、そのモジュールのプロビジョニング エントリを消去できます。VSS セットアップは module clear-config コマンドをサポートしていないことに注意してください。

次に、コンフィギュレーション ファイルのモジュール プロビジョニング情報の例を示します。

VSS 情報の表示

|

|

|

|---|---|

VSS をスタンドアロン シャーシに変換

VSS 設定をバックアップ ファイルにコピー

アクティブ シャーシのコンフィギュレーション ファイルを保存します。このファイルは、仮想スイッチ モードに再度変換する場合に必要となります。スタンバイ シャーシのコンフィギュレーション ファイルはアクティブ シャーシのコンフィギュレーション ファイルと同じなので、アクティブ シャーシのコンフィギュレーション ファイルだけを保存すれば十分です。

|

|

|

|

|---|---|---|

(任意)実行コンフィギュレーションを、スタートアップ コンフィギュレーションに保存します。この手順は、保存しておく実行コンフィギュレーションに未保存の変更点がある場合だけ必要となります。 |

||

アクティブ シャーシをスタンドアロンに変換

アクティブ シャーシをスタンドアロン モードに変換するとき、アクティブ シャーシは VSL リンクとピア シャーシ モジュールに関連するプロビジョニング情報および設定情報を削除し、コンフィギュレーション ファイルを保存し、リロードを実行します。シャーシは、スタンドアロン システムに関連するプロビジョニング データおよび設定データだけを使用して、スタンドアロン モードで起動します。

VSS のスタンバイ シャーシの方がアクティブになります。ピアは利用不可になっているため、このシャーシの VSL リンクはダウンします。

アクティブ シャーシをスタンドアロン モードに変換するには、アクティブ シャーシで次の作業を行います。

|

|

|

|---|---|

ピア シャーシをスタンドアロンに変換

新しくアクティブになったシャーシをスタンドアロン モードに変換するとき、シャーシは VSL リンクとピア シャーシ モジュールに関連するプロビジョニング情報および設定情報を削除し、コンフィギュレーション ファイルを保存し、リロードを実行します。シャーシは、そのシャーシ用のプロビジョニング データおよび設定データだけを使用して、スタンドアロン モードで起動されます。

ピア シャーシをスタンドアロン モードに変換するには、スタンバイ シャーシで次の作業を行います。

|

|

|

|---|---|

VSS パラメータの変換

VSL のスイッチ プライオリティの設定

スイッチ プライオリティを設定するには、次の作業を行います。

(注) スイッチのプライオリティの設定値を変更した場合、変更内容が反映されるのは、実行コンフィギュレーションをスタートアップ コンフィギュレーション ファイルに保存してリロードを実行したあとです。show switch virtual role コマンドを実行すると、動作値および設定されたプライオリティ値が表示されます。スタンバイ スイッチを手動でアクティブ スイッチに設定するには、redundancy force-switchover コマンドを使用します。

PFC モードの設定

VSS 内に DFC4 と DFC4XL スイッチング モジュールが混在している場合、次の手順で PFC モードを設定します。

|

|

|

|---|---|

VSS の PFC コンフィギュレーション モードを PFC4 に設定します。 (注) このコマンドの設定を反映させるには、システムをリロードする必要があります。 |

次に、VSS の PFC コンフィギュレーション モードを PFC4 に設定する例を示します。次のメンテナンス ウィンドウで reload コマンドが実行されるのを待ちます。

VSS のすべてのスーパーバイザ エンジンとスイッチング モジュールが XL の場合、PFC モードを PFC4 に設定しようとすると、次の警告が表示されます。

次に、PFC の動作モードとコンフィギュレーション モードを表示する例を示します。

VSL の設定

ポート チャネルを VSL として設定するには、次の作業を行います。

|

|

|

|

|---|---|---|

(注) VSL の設定は、シャーシを VSS に変換する前に行うことを推奨します。

VSL の暗号化の設定

VSL の暗号化の概要

Cisco IOS Release 15.1SY は、スーパーバイザ エンジン 2T または WS-X6908-10GE スイッチング モジュールで設定された VSL の HW ベースの暗号化をサポートします。VSL の暗号化では、手動で設定する暗号キーを使用します。暗号キーは安全に保存されます。

VSL の暗号化の制約事項

•![]() VSL の暗号化では、各シャーシに MACSec ライセンスが必要です。

VSL の暗号化では、各シャーシに MACSec ライセンスが必要です。

•![]() シャーシは暗号キーを設定したり、VSL の暗号化を有効にするためにリブートする必要があります。

シャーシは暗号キーを設定したり、VSL の暗号化を有効にするためにリブートする必要があります。

•![]() アクティブ シャーシに暗号キーを入力します。スタンバイ シャーシには暗号キーを入力することはできません。

アクティブ シャーシに暗号キーを入力します。スタンバイ シャーシには暗号キーを入力することはできません。

•![]() 一方のシャーシに VSL を介してプレーン テキストとしてキーを送信することが許容される場合は、一方のシャーシから他方のシャーシにキーを送信することができます。最大限のセキュリティを確保するために、各シャーシに暗号キーを設定します。

一方のシャーシに VSL を介してプレーン テキストとしてキーを送信することが許容される場合は、一方のシャーシから他方のシャーシにキーを送信することができます。最大限のセキュリティを確保するために、各シャーシに暗号キーを設定します。

•![]() VSL の暗号化が有効な間は、暗号キーは削除できません。

VSL の暗号化が有効な間は、暗号キーは削除できません。

–![]() 暗号キーを削除するには、 clear switch pmk EXEC モード コマンドを入力します。

暗号キーを削除するには、 clear switch pmk EXEC モード コマンドを入力します。

–![]() VSL の暗号化をディセーブルにするには、 no vsl-encryption 仮想スイッチ ドメイン コンフィギュレーション サブモード コマンドを入力します。

VSL の暗号化をディセーブルにするには、 no vsl-encryption 仮想スイッチ ドメイン コンフィギュレーション サブモード コマンドを入力します。

•![]() 2 台のシャーシの暗号キーおよび VSL の暗号化ステートが一致しない場合、VSL はリンクアップ ステートに移行しません。

2 台のシャーシの暗号キーおよび VSL の暗号化ステートが一致しない場合、VSL はリンクアップ ステートに移行しません。

•![]() VSS モードでは、VSL の暗号化を行わずに FIPS 暗号化モードを設定することはできません。システムのシャットダウンを避けるには、FIPS の暗号化モードをイネーブルにする前に VSL の暗号化をイネーブルにします。( CSCts96040 、 CSCtx58304 )

VSS モードでは、VSL の暗号化を行わずに FIPS 暗号化モードを設定することはできません。システムのシャットダウンを避けるには、FIPS の暗号化モードをイネーブルにする前に VSL の暗号化をイネーブルにします。( CSCts96040 、 CSCtx58304 )

VSL の暗号キーの設定

|

|

|

|---|---|

| • • |

VSL の暗号化のイネーブル化

VSL の暗号化をイネーブルにするには、次の作業を行います。

|

|

|

|

|---|---|---|

(注) • 各シャーシに暗号キーを手動で設定する場合、次の作業を行います。

–![]() アクティブ シャーシを再起動します。スタンバイ シャーシがアクティブになります。

アクティブ シャーシを再起動します。スタンバイ シャーシがアクティブになります。

•![]() 暗号キーがスタンバイ シャーシに送信されるようにした場合、アクティブ シャーシをリブートします。

暗号キーがスタンバイ シャーシに送信されるようにした場合、アクティブ シャーシをリブートします。

VSL の暗号化ステートの表示

VSL 情報の表示

VSL の情報を表示するには、次の作業のいずれかを行います。

|

|

|

|---|---|

VSL QoS の設定

VSS では、デフォルトの CoS マッピングを使用して、信頼できる CoS のために VSL ポートを自動的に設定します(VSL ポートのマッピングは変更できません)。

ASIC 単位の設定をサポートしているスイッチング モジュールでは、VSL 設定が同じ ASIC 上のすべてのポートに適用されます(VSL 以外のポートも含む)。

VSS は、VSL ポート(および同じ ASIC 上の非 VSL ポート)の QoS コマンドをディセーブルにします。たとえば、VSL ポートでは QoS キューイングまたはマップ コマンドは使用できません。

スーパーバイザ エンジン上の 10 ギガビット イーサネット ポートに対して 8 つの QoS 受信キューをすべてイネーブルにするには、 platform qos 10g-only グローバル コンフィギュレーション コマンドを入力します。

Cisco IOS Release 12.2(50)SY 以降のリリースでは、 platform qos 10g-only コマンドが入力され、スーパーバイザ エンジン上の 2 つの 10 ギガビット イーサネット ポートのうち 1 つだけが VSL ポートの場合、非 VSL の 10 ギガビット イーサネット ポートを QoS 用に設定できます。

VSL ポート チャネルのサブコマンド

VSL ポート チャネルでは、インターフェイス サブコマンドのサブセットだけをコマンド コンソールで利用できます。 表 4-2 に、使用可能なインターフェイス サブコマンドを示します。

|

|

|

|---|---|

VSL ポートのサブコマンド

VSL ポート チャネルにポートがある場合、コマンド コンソールでは、インターフェイス サブコマンドのサブセットだけを利用できます。 表 4-3 に、使用可能なインターフェイス サブコマンドを示します。

|

|

|

|---|---|

ルータ MAC アドレス割り当ての設定

VSS を初めて起動したとき、最初のアクティブ スーパーバイザ エンジンは VSS にルータ MAC アドレスを割り当てます。デフォルトでは、スーパーバイザ エンジンはユーザのシャーシから MAC アドレスを割り当てます。2 番めのシャーシにスイッチオーバーしたあと、VSS は前のアクティブ シャーシからの MAC アドレスをルータ MAC アドレスとして使用し続けます。

まれなケースとして、両方のシャーシがあとで非アクティブになってから、最初のアクティブ スーパーバイザ エンジンになる 2 番めのスーパーバイザ エンジンを起動する場合があります。この場合、VSS は 2 番めのシャーシのルータ MAC アドレスで起動します。GARP に応答せず、VSS に直接接続されていない他のレイヤ 2 ホストは、VSS の以前のルータ MAC アドレスを維持し、VSS とは通信できません。この状態を回避するには、MAC アドレスの最後のオクテットで符号化されたドメイン ID を持ったアドレスの専用プールからルータ MAC アドレスを割り当てるように VSS を設定するか、または、MAC アドレスを指定します。

(注) ルータ MAC アドレスを変更する場合、新しいルータ MAC アドレスを有効にするには、新しいルータ MAC アドレスの仮想スイッチをリロードする必要があります。

ドメインベースのアドレスの専用プールからルータ MAC アドレスを割り当てられるように設定するには、次の作業を行います。

|

|

|

|

|---|---|---|

| 形式は、最初のアクティブ シャーシのバックプレーンから MAC アドレスを使用して、デフォルト設定に戻ります。 |

ルータ MAC アドレスを指定するには、次の作業を行います。

|

|

|

|

|---|---|---|

次に、ドメインベースのアドレスの専用プールからルータ MAC アドレスの割り当てを設定する例を示します。

次に、ルータ MAC アドレスを 16 進数形式で指定する例を示します。

スタンバイ回復時のポートのアクティブ化遅延の設定

障害となったシャーシをスタンバイ シャーシとして再起動するときにすべてのポートを同時にアクティブ化する代わりに、非 VSL ポートのアクティブ化を遅らせ、グループ内のポートを一定の期間アクティブ化するようにシステムを設定できます。

ポートのアクティブ化遅延を指定するには、次の作業を行います。

次に、ポートのアクティブ化を 120 秒遅らせ、20 のポートのグループ単位で 5 秒ごとにアクティブ化するよう設定する例を示します。

マルチシャーシ EtherChannel(MEC)の設定

マルチシャーシ EtherChannel(MEC)を、通常の EtherChannel と同様に設定します。VSS は、両方のシャーシのポートが EtherChannel に追加されると、その EtherChannel が MEC であると認識します。MEC の設定を確認するには、show etherchannel コマンドを入力します。

1 つの VSS で最大 512 のポート チャネルがサポートされます。

(注) Cisco IOS Release 12.2(50)SY よりも前のリリースでは、最大 128 のポート チャネルがサポートされます。

ピア スイッチでのロード シェアリング延期の設定

ポート チャネルにロード シェアリング延期機能を設定するには、VSS の MEC ピアであるスイッチで次の作業を行います。

|

|

|

|

|---|---|---|

(任意)すべてのポート チャネルに対し、ポートのロード シェアリング延期間隔を設定します。 • |

||

次に、VSS の MEC ピアであるスイッチ上のポート チャネル 10 でロード シェアリング延期機能を設定する例を示します。

Router(config)# port-channel load-defer 60

Router(config)# interface port-channel 10

Router(config-if)# port-channel port load-defer

This will enable the load share deferral feature on this port-channel.

(注) マルチキャスト トラフィックに最適なサポートを提供するために、複数のモジュールのメンバ ポートがあるすべての EtherChannel でロード シェアリング延期機能を設定します。

デュアル アクティブ検出の設定

拡張 PAgP デュアル アクティブ検出の設定

拡張 PAgP が VSS とそのアクセス スイッチの間の MEC 上で実行されている場合、VSS は拡張 PAgP メッセージングを使用してデュアル アクティブ シナリオを検出できます。

デフォルトでは、PAgP デュアル アクティブ検出はイネーブルです。ただし、拡張メッセージは、信頼モードがイネーブルになっている場合だけ、ポート チャネル上で送信されます(信頼モードについては下記を参照してください)。

(注) PAgP デュアル アクティブ検出の設定を変更する前に、信頼モードがイネーブルになったすべてのポート チャネルが管理ダウン ステートになっていることを確認してください。ポート チャネルのインターフェイス コンフィギュレーション モードで、shutdown コマンドを使用します。デュアル アクティブ検出の設定が完了してポート チャネルを再アクティブ化するときは、忘れずに no shutdown コマンドを使用してください。

PAgP デュアル アクティブ検出をイネーブルまたはディセーブルにするには、次の作業を行います。

|

|

|

|

|---|---|---|

PAgP デュアル アクティブ検出を行うポート チャネルに信頼モードを設定する必要があります。デフォルトでは、信頼モードはディセーブルです。

(注) PAgP デュアル アクティブ検出をイネーブルにする場合、信頼モードを変更する前に、ポート チャネルを管理ダウン ステートに設定する必要があります。ポート チャネルのインターフェイス コンフィギュレーション モードで、shutdown コマンドを使用します。ポート チャネルの信頼モードの設定が完了してポート チャネルを再アクティブ化するときは、忘れずに no shutdown コマンドを使用してください。

ポート チャネルで信頼モードを設定するには、次の作業を行います。

|

|

|

|

|---|---|---|

Router(config-vs-domain)# dual-active detection pagp trust channel-group group_number |

次に、PAgP デュアル アクティブ検出をイネーブルにする例を示します。

次に、信頼できるポート チャネルがシャットダウンされていない状態で PAgP デュアル アクティブ検出をイネーブルにしようとしたときに表示されるエラー メッセージの例を示します。

次に、シャットダウンされていないポート チャネルに信頼モードを設定しようとしたときに表示されるエラー メッセージの例を示します。

fast hello デュアル アクティブ検出の設定

fast hello デュアル アクティブ検出は、デフォルトでイネーブルになっていますが、デュアル アクティブ インターフェイス ペアを、fast hello デュアル アクティブ メッセージング リンクとして動作するように設定する必要があります。

fast hello デュアル アクティブ検出を設定するには、次の作業を行います。

fast hello デュアル アクティブ インターフェイス ペアを設定する際、次の点に注意してください。

•![]() デュアル アクティブ インターフェイス ペアのもう一方のシャーシと接続するために、各シャーシには最大 4 つのインターフェイスを設定できます。

デュアル アクティブ インターフェイス ペアのもう一方のシャーシと接続するために、各シャーシには最大 4 つのインターフェイスを設定できます。

•![]() 各インターフェイスは、もう一方のシャーシと直接接続されている必要があります。また、VSL リンクをインターフェイスとすることはできません。VSL によって使用されていないスイッチング モジュールからリンクを使用することを推奨します。

各インターフェイスは、もう一方のシャーシと直接接続されている必要があります。また、VSL リンクをインターフェイスとすることはできません。VSL によって使用されていないスイッチング モジュールからリンクを使用することを推奨します。

•![]() 各インターフェイスは、物理ポートでなければなりません。SVI などのローカル ポートはサポートされません。

各インターフェイスは、物理ポートでなければなりません。SVI などのローカル ポートはサポートされません。

•![]() fast hello デュアル アクティブ モードを設定すると、インターフェイスからすべての既存設定が自動的に削除され、インターフェイスは fast hello デュアル アクティブ コンフィギュレーション コマンドに制限されます。

fast hello デュアル アクティブ モードを設定すると、インターフェイスからすべての既存設定が自動的に削除され、インターフェイスは fast hello デュアル アクティブ コンフィギュレーション コマンドに制限されます。

•![]() fast hello デュアル アクティブ インターフェイス ペアでは、単方向リンク検出(UDLD)はディセーブルになります。

fast hello デュアル アクティブ インターフェイス ペアでは、単方向リンク検出(UDLD)はディセーブルになります。

次に、fast hello デュアル アクティブ検出用のインターフェイスを設定する例を示します。

除外リストの設定

デュアル アクティブ シナリオが検出された場合、回復アクションの一部として、シャーシで VSL 以外のすべてのインターフェイスをシャットダウンします。このアクションから除外する 1 つまたは複数のインターフェイスを指定できます(たとえば、シャーシへのリモート アクセスのために使用するインターフェイスを除外)。

デュアル アクティブ回復によるシャットダウンの対象外とするインターフェイスを指定するには、次の作業を行います。

|

|

|

|

|---|---|---|

Router(config-vs-domain)# dual-active exclude interface type switch/slot/port |

•![]() インターフェイスは、IP アドレスによって設定された物理ポートとします。

インターフェイスは、IP アドレスによって設定された物理ポートとします。

•![]() VSL ポートをインターフェイスとすることはできません。

VSL ポートをインターフェイスとすることはできません。

•![]() インターフェイスは fast hello デュアル アクティブ検出に使用できません。

インターフェイスは fast hello デュアル アクティブ検出に使用できません。

次に、インターフェイスを除外項目として設定する例を示します。

デュアル アクティブ検出の表示

デュアル アクティブ検出の情報を表示するには、次の作業を行います。

|

|

|

|---|---|

Router# show switch virtual dual-active [ pagp | fast-hello | summary ] |

次に、デュアル アクティブ検出のためのサマリー ステータスを表示する例を示します。

In dual-active recovery mode: No

次に、fast-hello デュアル アクティブ検出のための情報を表示する例を示します。

次に、PAgP ステータスと、信頼モードがイネーブルに設定されたチャネル グループを表示する例を示します。

(注) show switch virtual dual-active pagp コマンドの出力内容は、show pagp dual-active コマンドの出力内容と同じです。

VSS でのサービス モジュールの設定

•![]() 「VSS のファイアウォール サービス モジュールへの VLAN グループの割り当て」

「VSS のファイアウォール サービス モジュールへの VLAN グループの割り当て」

•![]() 「VSS の ACE サービス モジュールへの VLAN グループの割り当て」

「VSS の ACE サービス モジュールへの VLAN グループの割り当て」

•![]() 「VSS のサービス モジュールに挿入されたルートの表示」

「VSS のサービス モジュールに挿入されたルートの表示」

(注) VSS でのサービス モジュール設定の詳細については、サービス モジュールのコンフィギュレーション ガイドとコマンド リファレンスを参照してください。

VSS のサービス モジュールでのセッションの開始

セッションの開始を必要とするサービス モジュールを設定するには、次の作業を行います。

|

|

|

|---|---|

次に、VSS でファイアウォール サービス モジュールへのセッションを開始する例を示します。

Router# session switch 1 slot 4 processor 1

The default escape character is Ctrl-^, then x.

You can also type 'exit' at the remote prompt to end the session

VSS のファイアウォール サービス モジュールへの VLAN グループの割り当て

VLAN グループを FWSM に割り当てるには、次の作業を実行します。

|

|

|

|---|---|

Router(config)# firewall switch num slot slot vlan-group [ vlan_group | vlan_range ] |

VLAN を指定されたモジュール内のファイアウォール グループに割り当てます。 • |

VSS の ACE サービス モジュールへの VLAN グループの割り当て

VLAN グループを ACE に割り当てるには、次の作業を実行します。

|

|

|

|

|---|---|---|

Router(config)# svclc switch num slot slot vlan-group [ vlan_group | vlan_range ] |

VLAN を指定されたモジュール内のファイアウォール グループに割り当てます。 • |

次に、VSS の ACE サービス モジュールに複数の VLAN グループを割り当てる例を示します。

VSS のサービス モジュールに挿入されたルートの表示

Route Health Injection(RHI)ルートを表示するには、次の作業を行います。

|

|

|

|---|---|

指定されたサービス モジュールに挿入された RHI ルートを表示します。 |

次に、VSS のサービス モジュールに挿入されたルートを表示する例を示します。

Router# show svclc rhi-routes switch 1 slot 4

ip mask nexthop vlan weight tableid

--------------- --------------- --------------- ------ ------ -------

VSS のシャーシ ステータスとモジュール情報の表示

VSS のシャーシ ステータスと一方または両方のシャーシに搭載されたモジュールに関する情報を表示するには、次の作業を行います。

|

|

|

|---|---|

次に、VSS のシャーシ番号 1 のシャーシ ステータスとモジュール情報を表示する例を示します。

Switch Number: 1 Role: Virtual Switch Active

---------------------- -----------------------------

Mod Ports Card Type Model Serial No.

--- ----- -------------------------------------- ------------------ -----------

1 48 CEF720 48 port 10/100/1000mb Ethernet WS-X6748-GE-TX SAL1215M2YA

2 16 CEF720 16 port 10GE with DFC WS-X6716-10GE SAL1215M55F

3 1 Application Control Engine Module ACE20-MOD-K9 SAD120603SU

VSS のアップグレード方法

•![]() 「VSS の Fast Software Upgrade の実行」

「VSS の Fast Software Upgrade の実行」

•![]() 「VSS の enhanced Fast Software Upgrade の実行」

「VSS の enhanced Fast Software Upgrade の実行」

VSS の Fast Software Upgrade の実行

VSS の FSU は、「高速ソフトウェア アップグレード」で説明する RPR ベース スタンドアロン シャーシ FSU に似ています。スタンドアロン シャーシのアップグレードは、スタンバイ スーパーバイザ エンジンをリロードすることで開始されますが、VSS のアップグレードは、スタンバイ シャーシのリロードによって開始されます。FSU 手順の実行中、アクティブ シャーシとスタンバイ シャーシ間にソフトウェア バージョンの不一致があると、システムがステートレスな RPR 冗長モードでブートされ、すべてのモジュールがハード リセットされる原因になります。その結果、FSU 手順では、RPR のスイッチオーバーの時間に対応するシステム ダウンタイムが必要になります。

(注) VSS モードは、各シャーシでスーパーバイザ エンジンを 1 つだけサポートしています。

VSS の enhanced Fast Software Upgrade の実行

eFSU では、In-Service Software Upgrade(ISSU)と同じコマンドとソフトウェア インフラストラクチャを使用します。eFSU と ISSU の違いは、FSU ではモジュールをリセットするため、トラフィックが短時間中断されることです。VSS の eFSU シーケンスは、「Enhanced Fast Software Upgrade」で説明する単一シャーシの eFSU と同じ論理手順で実行されます。ただし、この手順は、1 台のシャーシにある 2 つのスーパーバイザ エンジンではなく、各シャーシの VSS アクティブ スーパーバイザ エンジンと VSS スタンバイ スーパーバイザ エンジンに適用されます。eFSU の実行中、スーパーバイザ エンジンおよびモジュールを含む VSS スタンバイ シャーシがアップグレードされ、ステートフル スイッチオーバー(SSO)モードになります。次に、eFSU プロセスはスイッチオーバーを実行して、もう一方のシャーシに対して同じアップグレードを行い、このシャーシは新しい VSS スタンバイ シャーシになります。

(注) VSS モードは、各シャーシでスーパーバイザ エンジンを 1 つだけサポートしています。シャーシに別のスーパーバイザがある場合は、DFC として動作します。

eFSU の制約事項および注意事項

eFSU を実行する際、次の注意事項と制約事項に従ってください。

•![]() リリースに関係なく、異なる機能セットで生成されたイメージに eFSU 互換性チェックを実行すると、エラーになります。

リリースに関係なく、異なる機能セットで生成されたイメージに eFSU 互換性チェックを実行すると、エラーになります。

•![]() eFSU を開始する前に、新しいイメージ ファイルが各シャーシのスーパーバイザ エンジンのファイル システム内に配置されている必要があります。 issu コマンドは、グローバルなファイル システム名(disk0:、bootdisk: など)だけを受け入れます。 issu コマンドは、スイッチ番号固有のファイル システム名(sw1-slot5-disk0: など)を受け入れません。

eFSU を開始する前に、新しいイメージ ファイルが各シャーシのスーパーバイザ エンジンのファイル システム内に配置されている必要があります。 issu コマンドは、グローバルなファイル システム名(disk0:、bootdisk: など)だけを受け入れます。 issu コマンドは、スイッチ番号固有のファイル システム名(sw1-slot5-disk0: など)を受け入れません。

•![]() eFSU の準備をする際、ブート変数を変更しないでください。FSU(RPR)手順ではブート変数の変更が必要ですが、eFSU 手順でブート変数を変更すると、CurrentVersion 変数の一貫性がなくなり、eFSU を実行できなくなります。

eFSU の準備をする際、ブート変数を変更しないでください。FSU(RPR)手順ではブート変数の変更が必要ですが、eFSU 手順でブート変数を変更すると、CurrentVersion 変数の一貫性がなくなり、eFSU を実行できなくなります。

•![]() VSS eFSU アップグレードに使用する issu コマンドは、「Enhanced Fast Software Upgrade」で説明する単一シャーシ(スタンドアロン)eFSU のコマンドと似ていますが、次のような相違点があります。

VSS eFSU アップグレードに使用する issu コマンドは、「Enhanced Fast Software Upgrade」で説明する単一シャーシ(スタンドアロン)eFSU のコマンドと似ていますが、次のような相違点があります。

–![]() スタンドアロンの issu コマンドがスロット番号の引数を受け入れるのに対し、VSS の issu コマンドは switch/slot 形式(たとえば、1/5 はスイッチ 1、スロット 5)のスイッチおよびスロット番号を受け入れます。

スタンドアロンの issu コマンドがスロット番号の引数を受け入れるのに対し、VSS の issu コマンドは switch/slot 形式(たとえば、1/5 はスイッチ 1、スロット 5)のスイッチおよびスロット番号を受け入れます。

–![]() 通常の VSS eFSU では、VSS issu コマンドの入力時にスイッチまたはスロット番号を指定する必要はありません。

通常の VSS eFSU では、VSS issu コマンドの入力時にスイッチまたはスロット番号を指定する必要はありません。

•![]() eFSU プロセスの実行中、ロールバック タイマーの期間は変更できません。

eFSU プロセスの実行中、ロールバック タイマーの期間は変更できません。

•![]() eFSU プロセスの実行中、 issu コマンドによって実行されるものを除き、手動のスイッチオーバーは行わないでください。

eFSU プロセスの実行中、 issu コマンドによって実行されるものを除き、手動のスイッチオーバーは行わないでください。

•![]() eFSU プロセスの実行中、どのモジュールでも活性挿抜(OIR)を行わないでください。

eFSU プロセスの実行中、どのモジュールでも活性挿抜(OIR)を行わないでください。

•![]() eFSU ダウングレード時、 loadversion コマンドを実行した直後に(MCL エラーまたは abortversion コマンドを入力したことによって)プロセスが強制終了した場合、SSO VSS スタンバイは元のイメージでリロードされます。ただし、SSO VSS スタンバイの ICS の bootvar は、 loadversion コマンドのあとに実行された強制終了時に変更されないため、SSO VSS スタンバイの ICS はリロードされません。

eFSU ダウングレード時、 loadversion コマンドを実行した直後に(MCL エラーまたは abortversion コマンドを入力したことによって)プロセスが強制終了した場合、SSO VSS スタンバイは元のイメージでリロードされます。ただし、SSO VSS スタンバイの ICS の bootvar は、 loadversion コマンドのあとに実行された強制終了時に変更されないため、SSO VSS スタンバイの ICS はリロードされません。

VSS アップグレードの eFSU ステージ

eFSU シーケンスは複数のステージで構成され、各ステージは CLI に個々の issu コマンドを入力することで明示的に開始されます。各ステージでは、次のステージに進む前に、システム ステータスを確認したり、アップグレードをロールバックしたりすることができます。

ここでは、VSS アップグレードの eFSU ステージについて、次の順序で説明します。

•![]() 「準備」

「準備」

準備

eFSU プロセスを開始する前に、アップグレード イメージが各シャーシのスーパーバイザ エンジンのファイル システム内に配置されている必要があります。そうでない場合、最初のコマンドは拒否されます。VSS が安定した動作状態にあり、一方のシャーシは VSS アクティブ ステート、もう一方のシャーシはホット VSS スタンバイ ステートである必要があります。

loadversion ステージ

VSS アクティブ シャーシと VSS スタンバイ シャーシの新しいアップグレード イメージのメモリでの場所を指定して、 issu loadversion コマンドを入力すると、eFSU プロセスが開始されます。 issu loadversion コマンドでは、VSS アクティブ シャーシと VSS スタンバイ シャーシのスイッチおよびスロット番号を指定できますが、その必要はありません。 issu loadversion コマンドを入力すると、スーパーバイザ エンジンおよびモジュールを含む VSS スタンバイ シャーシ全体が、新しいアップグレード イメージを使用してリロードされます。リロード中は VSS スタンバイ シャーシのモジュールを使用できないので、このステージでは VSS のスループットが一時的に 50% 低下します。リロード後、VSS スタンバイ シャーシは新しいイメージでブートされ、SSO モードで初期化され、トラフィックのスループットは回復します。このステージでは、VSS スタンバイ シャーシは VSS アクティブ シャーシとは異なるソフトウェア バージョンを実行します。したがって、VSS アクティブ シャーシは、2 台のシャーシ間で異なるイメージ バージョンを実行するモジュールと通信する必要があります。

runversion ステージ

VSS スタンバイ シャーシが SSO モードで新しいイメージを正常に実行している場合、 issu runversion コマンドを入力できます。このコマンドは、アップグレードされた VSS スタンバイ シャーシを新しい VSS アクティブ シャーシにするスイッチオーバーを実行します。前に VSS アクティブだったシャーシはリロードされ、新しい VSS スタンバイ シャーシとして SSO モードで初期化され、古いイメージを実行します。loadversion ステージと同様、VSS スタンバイ シャーシのリロード中、VSS のスループットは一時的に低下し、VSS スタンバイ シャーシは VSS アクティブ シャーシとは異なるソフトウェア バージョンを実行します。

acceptversion ステージ(任意)

issu runversion コマンドを入力すると、新しいイメージを実行するシャーシへのスイッチオーバーが実行され、アップグレード プロセスによって VSS が非稼働にならないよう、保護措置として自動ロールバック タイマーが起動します。ロールバック タイマーが切れる前に、新しいソフトウェア イメージを受け入れまたは確定する必要があります。ロールバック タイマーが切れると、アップグレードされたシャーシがリロードされ、前のソフトウェア バージョンに戻ります。ロールバック タイマーを停止するには、 issu acceptversion コマンドを入力します。eFSU プロセスを開始する前に、ロールバック タイマーをディセーブルにしたり、タイマーに最大 2 時間までの値(デフォルトは 45 分)を設定したりすることができます。

アップグレードされた VSS アクティブ シャーシで操作するこのステージでは、新しいソフトウェア イメージの機能を調べることができます。新しいイメージが受け入れ可能であることが確認できたら、 issu commitversion コマンドを入力してアップグレード プロセスを終了します。

commitversion ステージ

アップグレード イメージを 2 台めのシャーシに適用するには、eFSU を完了して issu commitversion コマンドを入力します。VSS スタンバイ シャーシはリロードされ、新しいアップグレード イメージでブートされ、再び VSS スタンバイ シャーシとして初期化されます。loadversion ステージの場合と同様に、モジュールのリロードおよび初期化中は、VSS のスループットが一時的に低下します。VSS スタンバイ シャーシのリロードとリブートが正常に実行されたら、VSS アップグレード プロセスは完了です。

abortversion(任意)

issu commitversion コマンドを入力する前に issu abortversion コマンドを入力すると、いつでもアップグレードをロールバックできます。ソフトウェアが障害を検知すると、アップグレード プロセスは自動的に終了します。ロールバックのプロセスは、現在のステートによって異なります。 issu runversion コマンドを入力する前に FSU が強制終了した場合、VSS スタンバイ シャーシは古いイメージを使用してリロードされます。 issu runversion コマンドの入力後に FSU が強制終了した場合は、スイッチ オーバーが実行されます。古いイメージを実行している VSS スタンバイ シャーシは、VSS アクティブ シャーシになります。前に VSS アクティブだったシャーシは古いイメージでリロードされ、ロールバックが完了します。

eFSU アップグレードの設定と実行

eFSU ロールバック タイマーの変更

eFSU ロールバック タイマーの変更を表示するには、アップグレードの前に次の作業を行います。

次に、両方のコマンド形式を使用して eFSU ロールバック タイマーを 1 時間に設定する例を示します。

eFSU アップグレードの実行

VSS の eFSU アップグレード(またはダウングレード)を実行するには、次の作業を行います。

eFSU アップグレード シーケンスの例については、「eFSU アップグレードの例」を参照してください。

eFSU アップグレードの強制終了

eFSU を手動で強制終了してアップグレードをロールバックするには、次の作業を行います。

|

|

|

|---|---|

eFSU アップグレードの例

システムの準備状態の確認

新しいイメージ ファイルをアクティブおよび VSS スタンバイ シャーシのファイル システムにコピーしたら、 show issu state detail コマンドと show redundancy status コマンドを入力し、VSS が eFSU を実行する準備ができていることを確認します。一方のシャーシはアクティブ ステート、もう一方はホット VSS スタンバイ ステートである必要があります。両方のシャーシが ISSU Init ステートで、かつ SSO 冗長ステートでなければなりません。次の例では、両方のシャーシは「oldversion」イメージを実行しています。

VSS スタンバイ シャーシへの新しいイメージのロード

issu loadversion コマンドを入力して、アップグレード プロセスを開始します。この手順では、VSS スタンバイ シャーシがリブートされ、新しいイメージでリロードされ、VSS スタンバイ シャーシとして SSO 冗長モードで初期化され、新しいイメージを実行します。「Bulk sync succeeded」メッセージが表示されてシャーシの設定が同期すると、この手順は完了します。

VSS スタンバイ シャーシの新しいイメージの確認

新しいイメージへのスイッチオーバーの実行

VSS スタンバイ シャーシが SSO 冗長モードで新しいイメージを正常に実行している場合は、 issu runversion コマンドを入力してスイッチオーバーを実行します。アップグレードされた VSS スタンバイ シャーシは、新しいアクティブ シャーシとしてロールを代行し、新しいイメージを実行します。前にアクティブだったシャーシは、新しい SSO モードの VSS スタンバイ シャーシとしてリロードおよびリブートされ、(ソフトウェア アップグレードを終了して古いイメージを復元する必要がある場合は)古いイメージを実行します。「Bulk sync succeeded」メッセージが表示されてシャーシの設定が同期すると、この手順は完了します。

(複数の行を省略)

(複数の行を省略)

スイッチオーバーの確認

VSS スタンバイ シャーシへの新しいイメージの確定

アクティブ シャーシが新しいイメージを SSO モードで正常に実行している場合は、 issu acceptversion コマンドを入力すると、ロールバック タイマーを停止し、このステートを無制限に保留できます。 issu commitversion コマンドを入力すると、eFSU を続行できます。続行するには、 issu commitversion コマンドを入力して VSS スタンバイ シャーシをアップグレードし、eFSU シーケンスを完了します。VSS スタンバイ シャーシはリブートされ、新しいイメージでリロードされ、VSS スタンバイ シャーシとして SSO 冗長ステートで初期化され、新しいイメージを実行します。「Bulk sync succeeded」メッセージが表示されてシャーシの設定が同期すると、この手順は完了します。

アップグレードの完了確認

ヒント Cisco Catalyst 6500 シリーズ スイッチの詳細(設定例およびトラブルシューティング情報を含む)については、次のページに示されるドキュメントを参照してください。

http://www.cisco.com/en/US/products/hw/switches/ps708/tsd_products_support_series_home.html

フィードバック

フィードバック