- はじめに

- 製品概要

- 仮想スイッチング システム

- IP ユニキャスト レイヤ 3 スイッチング

- 合法的傍受

- オンライン診断テスト

- 12.2SX QoS 設定からの移行

- AutoSecure

- 自動 QoS

- Backplane Traffic Monitoring

- Call Home

- コマンドライン インターフェイス

- インターフェイス コンフィギュレーション

- コントロール プレーン ポリシング(CoPP)

- サービス拒否(DoS)からの保護

- Dynamic Host Configuration Protocol(DHCP)スヌーピング

- オンライン診断

- IEEE 802.1Q トンネリング

- IEEE 802.1X ポートベースの認証

- ダイナミック ARP インスペクション(DAI)

- Enhanced Fast Software Upgrade

- 環境モニタリング

- Ethernet over MPLS(EoMPLS)

- EtherChannel

- Ethernet Virtual Connections(EVC; イーサネット バーチャル コネクション)

- EnergyWise の設定

- 高速ソフトウェア アップグレード

- Flex Link

- IEEE 802.1ak MVRP および MRP

- Cisco IOS ACL のサポート

- IPv4 IGMP フィルタリング

- IPv4 マルチキャスト トラフィックの IGMP スヌーピング

- IPv4 マルチキャスト レイヤ 3 機能

- IPv4 マルチキャスト VPN サポート

- マルチキャスト VLAN レジストレーション(MVR)

- PIM スヌーピング

- IPv4 ルータ ガード

- IPv6 MLD スヌーピング

- IPv6 マルチキャストのサポート

- IP ソース ガード

- マルチポイント GRE を介したレイヤ 2(L2omGRE)

- A-VPLS の設定

- レイヤ 2 スイッチング用 LAN ポート

- レイヤ 2 プロトコル トンネリング

- レイヤ 2 traceroute ユーティリティ

- レイヤ 3 インターフェイス

- MAC アドレスベースのトラフィック ブロッキング

- ミニ プロトコル アナライザ

- マルチプロトコル ラベル スイッチング(MPLS)

- MPLS QoS

- NetFlow ハードウェア サポート

- Nonstop Forwarding(NSF)

- オンボード障害ロギング(OBFL)

- Policy-Based Forwarding(PBF)

- Policy-Based Routing(PBR)

- ポート ACL(PACL)

- ポート セキュリティ

- 電源管理

- Power over Ethernet(PoE)のサポート

- プライベート ホスト

- プライベート VLAN

- 分類、マーキング、およびポリシング

- QoS のグローバル オプションおよびインターフェイス オプション

- PFC QoS の概要

- ポリシーベース キューイング

- PFC QoS に関する制約事項

- PFC QoS 統計データ エクスポート

- Route Processor Redundancy(RPR)

- SmartPort マクロ

- SNMP ifIndex パーシステンス

- スパニングツリー プロトコル

- オプションの STP 機能

- ローカル SPAN、RSPAN、および ERSPAN

- ステートフル スイッチオーバー(SSO)

- スイッチ ファブリック機能

- システム イベント アーカイブ(SEA)

- Top-N レポート

- トラフィック ストーム制御

- Cisco TrustSec(CTS)

- 単一方向イーサネット(UDE)および単一方向リンク ルーティング(UDLR)

- 単一方向リンク検出(UDLD)

- 不明なユニキャストおよびマルチキャストのフラッディング コントロール

- 仮想ローカル エリア ネットワーク(VLAN)

- VLAN ACL(VACL)

- Cisco IP Phone のサポート

- 仮想プライベート LAN サービス(VPLS)

- MPLS VPN サポート

- VLAN トランキング プロトコル(VTP)

- Web ベース認証

- 索引

Cisco IOS ソフトウェア コンフィギュレーション ガイド Cisco IOS Release 15.1SY

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2017年6月8日

章のタイトル: ダイナミック ARP インスペクション(DAI)

ダイナミック ARP インスペクション(DAI)

(注) • この章で使用しているコマンドの構文および使用方法の詳細については、次の資料を参照してください。

http://www.cisco.com/en/US/products/ps11846/prod_command_reference_list.html

•![]() Cisco IOS Release 15.1SY は、イーサネット インターフェイスだけをサポートしています。Cisco IOS Release 15.1SY は、WAN 機能またはコマンドをサポートしていません。

Cisco IOS Release 15.1SY は、イーサネット インターフェイスだけをサポートしています。Cisco IOS Release 15.1SY は、WAN 機能またはコマンドをサポートしていません。

•![]() PFC および DFC では、ハードウェアで DAI がサポートされます。

PFC および DFC では、ハードウェアで DAI がサポートされます。

ヒント Cisco Catalyst 6500 シリーズ スイッチの詳細(設定例およびトラブルシューティング情報を含む)については、次のページに示されるドキュメントを参照してください。

http://www.cisco.com/en/US/products/hw/switches/ps708/tsd_products_support_series_home.html

DAI の前提条件

DAI の制約事項

•![]() ハードウェア アクセラレーション DAI はデフォルトでイネーブルです。

ハードウェア アクセラレーション DAI はデフォルトでイネーブルです。

•![]() DAI のハードウェア アクセラレーションを実行する場合は、CoPP を設定して、RP によって処理される ARP トラフィック(たとえば、RP のブロードキャスト宛先 MAC アドレスまたは MAC アドレスを含むパケット。を参照してください)のレート制限を行えます。

DAI のハードウェア アクセラレーションを実行する場合は、CoPP を設定して、RP によって処理される ARP トラフィック(たとえば、RP のブロードキャスト宛先 MAC アドレスまたは MAC アドレスを含むパケット。を参照してください)のレート制限を行えます。

•![]() DAI ロギング (ACL ロギングおよび DHCP ロギングの両方を含む)には、DAI ハードウェア アクセラレーションとの互換性がありません。DAI のハードウェア アクセラレーションを実行すると、DAI ロギングはディセーブルになります。

DAI ロギング (ACL ロギングおよび DHCP ロギングの両方を含む)には、DAI ハードウェア アクセラレーションとの互換性がありません。DAI のハードウェア アクセラレーションを実行すると、DAI ロギングはディセーブルになります。

(注) DAI のハードウェア アクセラレーションのイネーブル状態に関係なく、acl-match matchlog キーワードにより ARP ACL を使用するように設定された DAI はソフトウェアで処理され、ロギングをサポートします。

•![]() DAI は入力セキュリティ機能であるため、出力検査は行いません。

DAI は入力セキュリティ機能であるため、出力検査は行いません。

•![]() DAI は、DAI をサポートしないスイッチ、またはこの機能がイネーブルにされていないスイッチに接続されているホストに対しては、効果がありません。man-in-the-middle 攻撃は 1 つのレイヤ 2 ブロードキャスト ドメインに限定されるため、DAI 検査が有効なドメインを、DAI 検査の行われないドメインから切り離します。これにより、DAI をイネーブルにしたドメイン内のホストの ARP キャッシュをセキュリティ保護できます。

DAI は、DAI をサポートしないスイッチ、またはこの機能がイネーブルにされていないスイッチに接続されているホストに対しては、効果がありません。man-in-the-middle 攻撃は 1 つのレイヤ 2 ブロードキャスト ドメインに限定されるため、DAI 検査が有効なドメインを、DAI 検査の行われないドメインから切り離します。これにより、DAI をイネーブルにしたドメイン内のホストの ARP キャッシュをセキュリティ保護できます。

•![]() DAI では、着信 ARP 要求および ARP 応答内の IP アドレスと MAC アドレスとのバインディングを、DHCP スヌーピング バインディング データベース内のエントリに基づいて検証します。IP アドレスがダイナミックに割り当てられた ARP パケットを許可する際は、DHCP スヌーピングをイネーブルにしてください。コンフィギュレーションについては、を参照してください。

DAI では、着信 ARP 要求および ARP 応答内の IP アドレスと MAC アドレスとのバインディングを、DHCP スヌーピング バインディング データベース内のエントリに基づいて検証します。IP アドレスがダイナミックに割り当てられた ARP パケットを許可する際は、DHCP スヌーピングをイネーブルにしてください。コンフィギュレーションについては、を参照してください。

•![]() DHCP スヌーピングをディセーブルにしている場合、または DHCP 以外の環境では、ARP ACL を使用してパケットの許可または拒否を行います。

DHCP スヌーピングをディセーブルにしている場合、または DHCP 以外の環境では、ARP ACL を使用してパケットの許可または拒否を行います。

•![]() DAI は、アクセス ポート、トランク ポート、EtherChannel ポート、およびプライベート VLAN ポートでサポートされます。

DAI は、アクセス ポート、トランク ポート、EtherChannel ポート、およびプライベート VLAN ポートでサポートされます。

•![]() 物理ポートを EtherChannel ポート チャネルに結合するには、この物理ポートとチャネル ポートの信頼状態が一致する必要があります。ポート チャネルの信頼状態を変更すると、スイッチはそのチャネルを構成するすべての物理ポートに対し、新しい信頼状態を設定します。

物理ポートを EtherChannel ポート チャネルに結合するには、この物理ポートとチャネル ポートの信頼状態が一致する必要があります。ポート チャネルの信頼状態を変更すると、スイッチはそのチャネルを構成するすべての物理ポートに対し、新しい信頼状態を設定します。

•![]() ポート チャネルの動作レートは、チャネル内のすべての物理ポートによる累積値です。たとえば、ポート チャネルの ARP レート制限を 400 pps に設定した場合、このチャネルに結合されたすべてのインターフェイスは、合計で 400 pps を受信します。EtherChannel ポートで受信される ARP パケットのレートは、すべてのチャネル メンバからの受信パケット レートの合計となります。EtherChannel ポートのレート制限は、各チャネル ポート メンバが受信する ARP パケットのレートを確認してから設定してください。

ポート チャネルの動作レートは、チャネル内のすべての物理ポートによる累積値です。たとえば、ポート チャネルの ARP レート制限を 400 pps に設定した場合、このチャネルに結合されたすべてのインターフェイスは、合計で 400 pps を受信します。EtherChannel ポートで受信される ARP パケットのレートは、すべてのチャネル メンバからの受信パケット レートの合計となります。EtherChannel ポートのレート制限は、各チャネル ポート メンバが受信する ARP パケットのレートを確認してから設定してください。

物理ポートで受信されるパケットのレートは、物理ポートの設定ではなく、ポート チャネルの設定に照合して検査されます。ポート チャネルのレート制限設定は、物理ポートの設定には依存しません。

EtherChannel が、設定したレートより多くの ARP パケットを受信すると、このチャネル(すべての物理ポートを含む)は errdisable ステートとなります。

•![]() 着信トランク ポートでは、ARP パケットを必ずレート制限してください。トランク ポートは、各ポートのアグリゲーションを考慮し、DAI をイネーブルにした複数の VLAN でパケットを処理できるように、高い値に設定します。また、 ip arp inspection limit none インターフェイス コンフィギュレーション コマンドを使用すると、レートを無制限として設定できます。1 つの VLAN に高いレート制限値を設定すると、ソフトウェアによってこのポートが errdisable ステートにされた場合に、他の VLAN への DoS 攻撃を招く可能性があります。

着信トランク ポートでは、ARP パケットを必ずレート制限してください。トランク ポートは、各ポートのアグリゲーションを考慮し、DAI をイネーブルにした複数の VLAN でパケットを処理できるように、高い値に設定します。また、 ip arp inspection limit none インターフェイス コンフィギュレーション コマンドを使用すると、レートを無制限として設定できます。1 つの VLAN に高いレート制限値を設定すると、ソフトウェアによってこのポートが errdisable ステートにされた場合に、他の VLAN への DoS 攻撃を招く可能性があります。

DAI の概要

•![]() 「インターフェイスの信頼状態とネットワーク セキュリティ」

「インターフェイスの信頼状態とネットワーク セキュリティ」

•![]() 「ARP ACL および DHCP スヌーピング エントリの相対的なプライオリティ」

「ARP ACL および DHCP スヌーピング エントリの相対的なプライオリティ」

ARP について

ARP では、IP アドレスを MAC アドレスにマッピングすることで、レイヤ 2 ブロードキャスト ドメイン内の IP 通信を実現します。たとえば、ホスト B がホスト A に情報を送信しようとする場合、ホスト B の ARP キャッシュにホスト A の MAC アドレスが存在しないとします。ホスト B はホスト A の IP アドレスに関連付けられた MAC アドレスを取得するため、このブロードキャスト ドメイン内の全ホストに対してブロードキャスト メッセージを送信します。ブロードキャスト ドメイン内の全ホストはこの ARP 要求を受信し、これに対してホスト A は自身の MAC アドレスで応答します。

ARP スプーフィング攻撃

ARP スプーフィング攻撃と ARP キャッシュ ポイズニングは、ARP 要求を受信していないホストでも応答できる ARP の機能性を利用して行う攻撃です。攻撃が開始されると、攻撃を受けたデバイスからのすべてのトラフィックは、攻撃者のコンピュータを経由してルータ、スイッチ、またはホストに送信されるようになります。

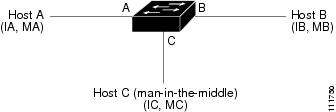

ARP スプーフィング攻撃は、サブネットに接続されたシステムの ARP キャッシュをポイズニング(汚染)し、このサブネット上の他のホスト宛てのトラフィックを代行受信することで、レイヤ 2 ネットワークに接続されたホスト、スイッチ、およびルータを攻撃することができます。図 80-1 は、ARP キャッシュ ポイズニングの例を示します。

ホスト A、B、および C は、インターフェイス A、B、および C 上にあるスイッチに接続されています。これらはすべて同一のサブネット上にあります。カッコ内は、各ホストの IP および MAC アドレスを示します。たとえば、ホスト A は IP アドレス IA および MAC アドレス MA を使用します。ホスト A が IP レイヤ上でホスト B と通信する場合は、ホスト A は IP アドレス IB に関連付けられた MAC アドレスを尋ねる ARP 要求をブロードキャストします。スイッチとホスト B は、この ARP 要求を受信すると、IP アドレスが IA で、MAC アドレスが MA のホストに対する ARP バインディングを ARP キャッシュに読み込みます。たとえば、IP アドレス IA は、MAC アドレス MA にバインドされています。ホスト B が応答すると、スイッチ、およびホスト A は、IP アドレスが IB で、MAC アドレスが MB のホストに対するバインディングを ARP に読み込みます。

ホスト C は、IP アドレス IA(または IB)および MAC アドレス MC を持つホストのバインディングによって偽装した ARP 応答をブロードキャストすることで、ホスト A、およびホスト B のスイッチの ARP キャッシュをポイズニングできます。ARP キャッシュがポイズニングされたホストは、IA または IB 宛てのトラフィックに、宛先 MAC アドレスとして MAC アドレス MC を使用します。つまり、ホスト C がこのトラフィックを代行受信することになります。ホスト C は IA および IB に関連付けられた本物の MAC アドレスを知っているため、正しい MAC アドレスを宛先として使用することで、代行受信したトラフィックをこれらのホストに転送できます。ホスト C は、ホスト A からホスト B へのトラフィック ストリーム内に自身を割り込ませています。これは、 man-in-the-middle 攻撃の典型的なトポロジーです。

DAI および ARP スプーフィング攻撃

PFC およびすべての DFC では、DAI がハードウェアでサポートされます。DAI は、ネットワーク内の ARP パケットを検証するセキュリティ機能です。DAI は、IP アドレスと MAC アドレスとの無効なバインディングを持つ ARP パケットを代行受信、記録、および廃棄します。この機能により、一部の man-in-the-middle 攻撃からネットワークを保護できます。

DAI を使用することで、有効な ARP 要求および応答だけがリレーされるようになります。スイッチが実行する機能は次のとおりです。

•![]() 信頼できないポートを経由したすべての ARP 要求および ARP 応答を代行受信します。

信頼できないポートを経由したすべての ARP 要求および ARP 応答を代行受信します。

•![]() 代行受信した各パケットが、IP アドレスと MAC アドレスの有効なバインディングを持つことを確認してから、ローカル ARP キャッシュを更新するか、または適切な宛先にパケットを転送します。

代行受信した各パケットが、IP アドレスと MAC アドレスの有効なバインディングを持つことを確認してから、ローカル ARP キャッシュを更新するか、または適切な宛先にパケットを転送します。

DAI は信頼できるデータベースに保存された IP アドレスと MAC アドレスとの有効なバインディングに基づき、ARP パケットの有効性を判断します。このデータベースを、Dynamic Host Configuration Protocol(DHCP)スヌーピング バインディング データベースと呼びます。このデータベースは、VLAN およびスイッチ上で DHCP スヌーピングがイネーブルになっている場合に、DHCP スヌーピングにより構築されます。信頼できるインターフェイスで ARP パケットが受信されると、スイッチは何もチェックせずに、このパケットを転送します。信頼できないインターフェイスでは、スイッチはこのパケットが有効である場合だけ、このパケットを転送します。

DAI では、スタティックに設定した IP アドレスを持つホストに対し、ユーザ設定の ARP アクセス コントロール リスト(ACL)に照合することで ARP パケットを検証できます(「DAI フィルタリングのための ARP ACL の適用」を参照)。スイッチは、ドロップされたパケットを記録します(「ドロップ パケットのロギング」を参照)。

DAI では、パケット内の IP アドレスが無効な場合に ARP パケットをドロップするのか、ARP パケット本体の MAC アドレスがイーサネット ヘッダーに指定されたアドレスと一致しない場合に ARP パケットをドロップするのかを設定できます(「追加検証のイネーブル化」を参照)。

インターフェイスの信頼状態とネットワーク セキュリティ

DAI は、スイッチの各インターフェイスに信頼状態を関連付けます。信頼できるインターフェイス上で受信されたパケットは、DAI のすべての有効性検査をバイパスしますが、信頼できないインターフェイス上で受信されたパケットには、DAI の有効性検査が行われます。

一般的なネットワーク構成では、ホスト ポートに接続されているスイッチ ポートすべてを信頼できないものに設定し、スイッチに接続されているスイッチ ポートすべてを信頼できるものに設定します。この構成では、指定されたスイッチからネットワークに入ってくる ARP パケットはすべて、セキュリティ チェックをバイパスします。VLAN 内、またはネットワーク内のその他の場所では、他の検査を実行する必要はありません。信頼状態を設定するには、 ip arp inspection trust インターフェイス コンフィギュレーション コマンドを使用します。

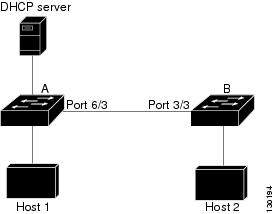

図 80-2 では、スイッチ A とスイッチ B の両方が VLAN に対して DAI を実行しているとします。この VLAN には、ホスト 1 とホスト 2 が含まれています。ホスト 1 とホスト 2 が、スイッチ A に接続している DHCP サーバから IP アドレスを取得している場合、スイッチ A だけが、ホスト 1 の IP/MAC アドレスをバインディングします。したがって、スイッチ A とスイッチ B の間のインターフェイスが信頼できない場合、ホスト 1 からの ARP パケットは、スイッチ B によりドロップされます。こうして、ホスト 1 とホスト 2 の間の接続が失われます。

図 80-2 DAI をイネーブルにした VLAN での ARP パケット検証

実際には信頼できないインターフェイスを信頼できるインターフェイスとして設定すると、ネットワーク内にセキュリティ ホールが生じます。スイッチ A で DAI が実行されていない場合、ホスト 1 はスイッチ B の ARP キャッシュを簡単にポイズニングできます(および、これらのスイッチの間のリンクが信頼できるものとして設定されている場合はホスト 2)。この状況は、スイッチ B が DAI を実行している場合でも起こりえます。

DAI は、DAI を実行するスイッチに接続された(信頼できないインターフェイス上の)ホストが、ネットワークのその他のホストの ARP キャッシュをポイズニングしないようにします。ただし、ネットワークのその他の場所にあるホストが、DAI を実行するスイッチに接続されたホストのキャッシュをポイズニングする可能性は防止できません。

VLAN のスイッチの一部が DAI を実行し、残りのスイッチは実行していない場合、このようなスイッチに接続しているインターフェイスは信頼できないものとして設定します。ただし、DAI が設定されていないスイッチからのパケットのバインディングを検証するには、DAI を実行するスイッチ上で ARP ACL を設定します。こうしたバインディングを判断できない場合は、レイヤ 3 において、DAI を実行するスイッチを DAI を実行しないスイッチから切り離します。設定については、「1 台のスイッチが DAI をサポートする場合」を参照してください。

(注) DHCP サーバとネットワークの設定によっては、VLAN 上のすべてのスイッチで指定された ARP パケットを検証できない可能性があります。

ARP パケットのレート制限

スイッチは、DAI 有効性検査を実行することで着信 ARP パケットをレート制限して、サービス拒否攻撃を防止します。デフォルトでは、信頼できないインターフェイスのレートは 15 パケット/秒(pps)です。信頼できるインターフェイスは、レート制限されません。この設定を変更するには、 ip arp inspection limit インターフェイス コンフィギュレーション コマンドを使用します。

着信 ARP パケットのレートが設定された制限を超えると、スイッチはポートを errdisable ステートにします。ユーザが介入するまで、ポートはこの状態を維持します。 errdisable recovery グローバル コンフィギュレーション コマンドを使用すると、errdisable ステートの回復をイネーブルにできます。これによって、ポートは指定のタイムアウト時間が経過すると、この状態から自動的に回復するようになります。

設定については、「ARP パケットのレート制限の設定」を参照してください。

ARP ACL および DHCP スヌーピング エントリの相対的なプライオリティ

DAI では DHCP スヌーピング バインディング データベースを使用して、IP アドレスと MAC アドレスとの有効なバインディングのリストを維持します。

DHCP スヌーピング バインディング データベース内のエントリより、ARP ACL の方が優先されます。スイッチが ACL を使用するのは、ACL が ip arp inspection filter グローバル コンフィギュレーション コマンドを使用して作成されている場合だけです。スイッチは、まず、ARP パケットをユーザ設定の ARP ACL と比較します。DHCP スヌーピングによりデータが入力されたデータベースに有効なバインディングが存在していても、ARP ACL が ARP パケットを拒否する場合、スイッチもこのパケットを拒否します。

ドロップ パケットのロギング

スイッチがパケットをドロップすると、ログ バッファにエントリが記録され、その割合に応じて、システム メッセージが生成されます。メッセージの生成後、スイッチにより、ログ バッファからこのエントリが消去されます。各ログ エントリには、受信側の VLAN、ポート番号、送信元 IP アドレスおよび宛先 IP アドレス、送信元 MAC アドレスおよび宛先 MAC アドレスといったフロー情報が記録されます。

ip arp inspection log-buffer グローバル コンフィギュレーション コマンドを使用して、バッファ内のエントリ数や、システム メッセージ生成までの指定のインターバルに必要とされるエントリ数を設定します。記録されるパケットの種類を指定するには、 ip arp inspection vlan logging グローバル コンフィギュレーション コマンドを使用します。設定については、「DAI ログ機能の設定」を参照してください。

DAI のデフォルト設定

|

|

|

|---|---|

信頼できないインターフェイスでは、レートを 15 pps に制限。ネットワークがレイヤ 2 スイッチド ネットワークであり、ホストが 1 秒間に 15 の新規ホストに接続することが前提です。 |

|

DAI の設定方法

•![]() 「DAI フィルタリングのための ARP ACL の適用」

「DAI フィルタリングのための ARP ACL の適用」

•![]() 「DAI errdisable ステート回復のイネーブル化」

「DAI errdisable ステート回復のイネーブル化」

VLAN での DAI のイネーブル化

VLAN で DAI をイネーブルにするには、次の作業を行います。

|

|

|

|

|---|---|---|

Router(config)# ip arp inspection vlan { vlan_ID | vlan_range } |

||

Router(config-if)# do show ip arp inspection vlan { vlan_ID | vlan_range } | begin Vlan |

DAI は 1 つの VLAN、または特定の VLAN 範囲でイネーブルにできます。

•![]() 1 つの VLAN でイネーブルにするには、1 つの VLAN 番号を入力します。

1 つの VLAN でイネーブルにするには、1 つの VLAN 番号を入力します。

•![]() 特定の VLAN 範囲でイネーブルにするには、一組の VLAN 番号をダッシュ(-)でつなげて入力します。

特定の VLAN 範囲でイネーブルにするには、一組の VLAN 番号をダッシュ(-)でつなげて入力します。

•![]() 複数の VLAN 番号をカンマで区切って入力することも、一組の VLAN 番号をダッシュでつなげて入力することもできます。

複数の VLAN 番号をカンマで区切って入力することも、一組の VLAN 番号をダッシュでつなげて入力することもできます。

次に、VLAN 10 ~ 12 で DAI をイネーブルにする例を示します。

次に、VLAN 10 ~ 12 で DAI をイネーブルにするもう 1 つの方法を示します。

次に、VLAN 10 ~ 12、および VLAN 15 で DAI をイネーブルにする例を示します。

DAI のハードウェア アクセラレーションの設定

DAI がイネーブルの場合、デフォルトで DAI アクセラレーションもイネーブルになります。DAI のハードウェア アクセラレーションのステートを設定するには、次の作業を行います。

|

|

|

|

|---|---|---|

Router(config)# do show ip arp inspection | include Acceleration |

次に、DAI のハードウェア アクセラレーションを再度イネーブルにする例を示します。

DAI インターフェイスの信頼状態の設定

スイッチは、信頼できるインターフェイス上で受信した ARP パケットを転送しますが、検査は行いません。

信頼できないインターフェイスでは、スイッチはすべての ARP 要求と応答を代行受信します。ルータは、代行受信した各パケットが、IP アドレスと MAC アドレスとの有効なバインディングを持つことを確認してから、ローカル キャッシュを更新するか、適切な宛先にパケットを転送します。スイッチは、無効なパケットをドロップし、 ip arp inspection vlan logging グローバル コンフィギュレーション コマンドで指定されたロギング設定に従ってログ バッファに記録します。詳細については、 「DAI ログ機能の設定」 を参照してください。

DAI インターフェイスの信頼状態を設定するには、次の作業を行います。

|

|

|

|

|---|---|---|

Router(config)# interface { type slot/port | port-channel number } |

||

次に、ギガビット イーサネット ポート 5/12 を信頼できるポートとして設定する例を示します。

DAI フィルタリングのための ARP ACL の適用

|

|

|

|

|---|---|---|

Router# ip arp inspection filter arp_acl_name vlan { vlan_ID | vlan_range } [static] |

||

Router(config)# do show ip arp inspection vlan { vlan_ID | vlan_range } |

•![]() arp access-list コマンドの詳細については、コマンド リファレンスを参照してください。

arp access-list コマンドの詳細については、コマンド リファレンスを参照してください。

•![]() vlan_range には、1 つの VLAN、または特定の VLAN 範囲を指定できます。

vlan_range には、1 つの VLAN、または特定の VLAN 範囲を指定できます。

–![]() 1 つの VLAN を指定するには、1 つの VLAN 番号を入力します。

1 つの VLAN を指定するには、1 つの VLAN 番号を入力します。

–![]() 特定の VLAN 範囲で指定にするには、一組の VLAN 番号をダッシュ(-)でつなげて入力します。

特定の VLAN 範囲で指定にするには、一組の VLAN 番号をダッシュ(-)でつなげて入力します。

–![]() 複数の VLAN 番号をカンマで区切って入力することも、一組の VLAN 番号をダッシュでつなげて入力することもできます。

複数の VLAN 番号をカンマで区切って入力することも、一組の VLAN 番号をダッシュでつなげて入力することもできます。

•![]() (任意) static を指定すると、ARP ACL 内の暗黙的な拒否が明示的な拒否と見なされ、それ以前に指定された ACL 句に一致しないパケットはドロップされます。DHCP バインディングは使用されません。

(任意) static を指定すると、ARP ACL 内の暗黙的な拒否が明示的な拒否と見なされ、それ以前に指定された ACL 句に一致しないパケットはドロップされます。DHCP バインディングは使用されません。

このキーワードを指定しない場合は、ACL 内にはパケットを拒否する明示的な拒否が存在しないことになります。この場合は、ACL 句に一致しないパケットを許可するか拒否するかは、DHCP バインディングによって決定されます。

•![]() IP アドレスと MAC アドレスとのバインディングしか持たない ARP パケットは、ACL に照合されます。パケットは、アクセス リストで許可された場合だけに許可されます。

IP アドレスと MAC アドレスとのバインディングしか持たない ARP パケットは、ACL に照合されます。パケットは、アクセス リストで許可された場合だけに許可されます。

次に、example_arp_acl という名前の ARP ACL を、VLAN 10 ~ 12、および VLAN 15 に適用する例を示します。

ARP パケットのレート制限の設定

(注) DAI のハードウェア アクセラレーションを実行する場合は、CoPP を設定して、RP によって処理される ARP トラフィック(たとえば、RP のブロードキャスト宛先 MAC アドレスまたは MAC アドレスを含むパケット。を参照してください)のレート制限を行えます。

アクセラレーションを実行しない DAI をイネーブルにすると、スイッチは ARP パケットの有効性検査を実行します。これにより、スイッチは ARP パケットのサービス拒否攻撃を受けやすくなります。ARP パケットをレート制限することで、ARP パケットの DoS 攻撃を防止できます。

ARP パケットのレート制限をポートに設定するには、次の作業を行います。

|

|

|

|

|---|---|---|

Router(config)# interface { type slot/port | port-channel number } |

||

Router(config-if)# ip arp inspection limit { rate pps [ burst interval seconds ] | none } |

||

•![]() デフォルト レートは、信頼できないインターフェイスでは 15 pps、信頼できるインターフェイスでは無制限です。

デフォルト レートは、信頼できないインターフェイスでは 15 pps、信頼できるインターフェイスでは無制限です。

•![]() rate pps には、1 秒あたりに処理される着信パケット数の上限を指定します。有効な範囲は 0 ~ 2048 pps です。

rate pps には、1 秒あたりに処理される着信パケット数の上限を指定します。有効な範囲は 0 ~ 2048 pps です。

•![]() rate none キーワードは、処理できる着信 ARP パケットのレートに上限がないことを指定します。

rate none キーワードは、処理できる着信 ARP パケットのレートに上限がないことを指定します。

•![]() (任意) burst interval seconds (デフォルトは 1)には、インターフェイスをモニタして高レートの ARP パケットの有無を確認するための、連続するインターバルを秒単位で指定します。有効な範囲は 1 ~ 15 です。

(任意) burst interval seconds (デフォルトは 1)には、インターフェイスをモニタして高レートの ARP パケットの有無を確認するための、連続するインターバルを秒単位で指定します。有効な範囲は 1 ~ 15 です。

•![]() 着信 ARP パケットのレートが設定された制限を超えると、スイッチはポートを errdisable ステートにします。ポートは、errdisable ステートの回復がイネーブルにされるまで、errdisable ステートを維持します。errdisable ステートの回復をイネーブルにすると、指定のタイムアウト時間が経過した時点で、ポートは errdisable ステートから回復します。

着信 ARP パケットのレートが設定された制限を超えると、スイッチはポートを errdisable ステートにします。ポートは、errdisable ステートの回復がイネーブルにされるまで、errdisable ステートを維持します。errdisable ステートの回復をイネーブルにすると、指定のタイムアウト時間が経過した時点で、ポートは errdisable ステートから回復します。

•![]() インターフェイスのレート制限値を設定しない限り、インターフェイスの信頼状態を変更すると、このレート制限値も、設定した信頼状態に対応するデフォルト値に変更されます。レート制限値を設定すると、信頼状態を変更した場合でも、インターフェイスはこのレート制限値を維持します。 no ip arp inspection limit インターフェイス コンフィギュレーション コマンドを入力すると、インターフェイスはデフォルトのレート制限値に戻ります。

インターフェイスのレート制限値を設定しない限り、インターフェイスの信頼状態を変更すると、このレート制限値も、設定した信頼状態に対応するデフォルト値に変更されます。レート制限値を設定すると、信頼状態を変更した場合でも、インターフェイスはこのレート制限値を維持します。 no ip arp inspection limit インターフェイス コンフィギュレーション コマンドを入力すると、インターフェイスはデフォルトのレート制限値に戻ります。

•![]() トランク ポートおよび EtherChannel ポートで受信される ARP パケットのレート制限を設定するうえでの注意事項については、「DAI の制約事項」を参照してください。

トランク ポートおよび EtherChannel ポートで受信される ARP パケットのレート制限を設定するうえでの注意事項については、「DAI の制約事項」を参照してください。

次に、ギガビット イーサネット ポート 5/14 に ARP パケットのレート制限を設定する例を示します。

DAI errdisable ステート回復のイネーブル化

DAI の errdisable ステート回復をイネーブルにするには、次の作業を行います。

|

|

|

|

|---|---|---|

Router(config)# do show errdisable recovery | include Reason|---|arp- |

次に、DAI の errdisable ステート回復をイネーブルにする例を示します。

追加検証のイネーブル化

DAI は、IP アドレスと MAC アドレスとの無効なバインディングを持つ ARP パケットを代行受信、記録、および廃棄します。宛先 MAC アドレス、送信元および宛先 IP アドレス、送信元 MAC アドレスに対し、追加検証をイネーブルにすることができます。

|

|

|

|

|---|---|---|

Router(config)# ip arp inspection validate {[ dst-mac ] [ ip ] [ src-mac ]} |

||

•![]() dst-mac :イーサネット ヘッダー内の宛先 MAC アドレスを、ARP 本体のターゲット MAC アドレスと比較して検査します。この検査は、ARP 応答に対して実行されます。イネーブルにすると、異なる MAC アドレスを持つパケットは無効パケットとして分類され、ドロップされます。

dst-mac :イーサネット ヘッダー内の宛先 MAC アドレスを、ARP 本体のターゲット MAC アドレスと比較して検査します。この検査は、ARP 応答に対して実行されます。イネーブルにすると、異なる MAC アドレスを持つパケットは無効パケットとして分類され、ドロップされます。

•![]() ip :ARP 本体を検査し、無効かつ予期されない IP アドレスの有無を確認します。アドレスには 0.0.0.0、255.255.255.255、およびすべての IP マルチキャスト アドレスが含まれます。送信元 IP アドレスはすべての ARP 要求および ARP 応答内で検査され、宛先 IP アドレスは ARP 応答内だけで検査されます。

ip :ARP 本体を検査し、無効かつ予期されない IP アドレスの有無を確認します。アドレスには 0.0.0.0、255.255.255.255、およびすべての IP マルチキャスト アドレスが含まれます。送信元 IP アドレスはすべての ARP 要求および ARP 応答内で検査され、宛先 IP アドレスは ARP 応答内だけで検査されます。

•![]() src-mac :イーサネット ヘッダー内の送信元 MAC アドレスを、ARP 本体の送信元 MAC アドレスと比較して検査します。この検査は、ARP 要求および ARP 応答の両方に対して実行されます。イネーブルにすると、異なる MAC アドレスを持つパケットは無効パケットとして分類され、ドロップされます。

src-mac :イーサネット ヘッダー内の送信元 MAC アドレスを、ARP 本体の送信元 MAC アドレスと比較して検査します。この検査は、ARP 要求および ARP 応答の両方に対して実行されます。イネーブルにすると、異なる MAC アドレスを持つパケットは無効パケットとして分類され、ドロップされます。

•![]() 少なくとも 1 つのキーワードを指定する必要があります。

少なくとも 1 つのキーワードを指定する必要があります。

•![]() 各 ip arp inspection validate コマンドは、それまでに指定したコマンドの設定を上書きします。 ip arp inspection validate コマンドによって src -mac および dst-mac 検証をイネーブルにし、2 つめの ip arp inspection validate コマンドで IP 検証だけをイネーブルにした場合は、2 つめのコマンドの結果によって src-mac および dst-mac 検証がディセーブルになります。

各 ip arp inspection validate コマンドは、それまでに指定したコマンドの設定を上書きします。 ip arp inspection validate コマンドによって src -mac および dst-mac 検証をイネーブルにし、2 つめの ip arp inspection validate コマンドで IP 検証だけをイネーブルにした場合は、2 つめのコマンドの結果によって src-mac および dst-mac 検証がディセーブルになります。

次に、 src-mac 追加検証をイネーブルにする例を示します。

次に、 dst-mac 追加検証をイネーブルにする例を示します。

次に、 src-mac および dst-mac 追加検証をイネーブルにする例を示します。

次に、 src-mac 、 dst-mac 、および ip 追加検証をイネーブルにする例を示します。

DAI ログ機能の設定

DAI ログ機能の概要

DAI はパケットをドロップすると、ログ バッファ内にエントリを作成して、レート制限に基づくシステム メッセージを生成します。メッセージが生成されたあとは、DAI はこのエントリをログ バッファから消去します。各ログ エントリには、受信側の VLAN、ポート番号、送信元 IP アドレスおよび宛先 IP アドレス、送信元 MAC アドレスおよび宛先 MAC アドレスといったフロー情報が記録されます。

1 つのログ バッファ エントリで複数のパケットを表すことができます。たとえば、同じ ARP パラメータを持つ同一 VLAN 上で、1 つのインターフェイスが多数のパケットを受信した場合は、DAI のログ バッファではこれらのパケットが 1 つのエントリとして結合され、このエントリに対して 1 つのシステム メッセージが生成されます。

ログ バッファでオーバーフローが生じた場合は、1 つのログ イベントがログ バッファ内に収まらなかったことを意味し、 show ip arp inspection log 特権 EXEC コマンドによる出力が影響を受けます。この場合は、パケット数と時間だけが表示され、あとはデータの代わりに 2 つのダッシュ(--)が表示されます。このエントリに対しては、その他の統計情報は表示されません。このようなエントリが表示された場合は、ログ バッファ内のエントリ数を増やすか、またはログ レートを高くしてください。

DAI ロギングの制約事項

DAI ロギング(ACL ロギングおよび DHCP ロギングの両方を含む)には、DAI ハードウェア アクセラレーションとの互換性がありません。DAI のハードウェア アクセラレーションを実行すると、DAI ロギングはディセーブルになります。DAI のハードウェア アクセラレーションのイネーブル状態に関係なく、 acl-match matchlog キーワードにより ARP ACL を使用するように設定された DAI はソフトウェアで処理され、ロギングをサポートします。

DAI のログ バッファ サイズの設定

DAI のログ バッファ サイズを設定するには、次の作業を行います。

|

|

|

|

|---|---|---|

Router(config)# do show ip arp inspection log | include Size |

次に、DAI ログ バッファを 64 メッセージに設定する例を示します。

DAI のログ システム メッセージの設定

DAI のログ システム メッセージを設定するには、次の作業を行います。

|

|

|

|

|---|---|---|

Router(config)# ip arp inspection log-buffer logs number_of_messages interval length_in_seconds |

||

•![]() logs number_of_messages の有効範囲は 0 ~ 1024 です(デフォルトは 5)。0 は、エントリはログ バッファ内に入力されますが、システム メッセージが生成されないことを意味します。

logs number_of_messages の有効範囲は 0 ~ 1024 です(デフォルトは 5)。0 は、エントリはログ バッファ内に入力されますが、システム メッセージが生成されないことを意味します。

•![]() interval length_in_seconds の有効範囲は 0 ~ 86400 秒(1 日)です(デフォルトは 1)。0 は、システム メッセージがただちに生成されることを意味します。この場合、ログ バッファは常に空となります。インターバル値を 0 に設定すると、ログ値 0 は上書きされます。

interval length_in_seconds の有効範囲は 0 ~ 86400 秒(1 日)です(デフォルトは 1)。0 は、システム メッセージがただちに生成されることを意味します。この場合、ログ バッファは常に空となります。インターバル値を 0 に設定すると、ログ値 0 は上書きされます。

•![]() システム メッセージは、 length_in_seconds あたり number_of_messages のレートで送信されます。

システム メッセージは、 length_in_seconds あたり number_of_messages のレートで送信されます。

次に、2 秒おきに 12 メッセージが送信されるように DAI のログ機能を設定する例を示します。

次に、60 秒おきに 20 メッセージが送信されるように DAI のログ機能を設定する例を示します。

DAI のログ フィルタリングの設定

DAI のログ フィルタリングを設定するには、次の作業を行います。

•![]() デフォルトでは、拒否されたすべてのパケットが記録されます。

デフォルトでは、拒否されたすべてのパケットが記録されます。

•![]() vlan_range には、1 つの VLAN、または特定の VLAN 範囲を指定できます。

vlan_range には、1 つの VLAN、または特定の VLAN 範囲を指定できます。

–![]() 1 つの VLAN を指定するには、1 つの VLAN 番号を入力します。

1 つの VLAN を指定するには、1 つの VLAN 番号を入力します。

–![]() 特定の VLAN 範囲で指定にするには、一組の VLAN 番号をダッシュ(-)でつなげて入力します。

特定の VLAN 範囲で指定にするには、一組の VLAN 番号をダッシュ(-)でつなげて入力します。

–![]() 複数の VLAN 番号をカンマで区切って入力することも、一組の VLAN 番号をダッシュでつなげて入力することもできます。

複数の VLAN 番号をカンマで区切って入力することも、一組の VLAN 番号をダッシュでつなげて入力することもできます。

•![]() acl-match matchlog:DAI ACL の設定に基づきパケットを記録します。このコマンドに matchlog キーワードを指定して、さらに permit または deny ARP アクセス リスト コンフィギュレーション コマンドに log キーワードを指定すると、ACL によって許可または拒否された ARP パケットが記録されます。

acl-match matchlog:DAI ACL の設定に基づきパケットを記録します。このコマンドに matchlog キーワードを指定して、さらに permit または deny ARP アクセス リスト コンフィギュレーション コマンドに log キーワードを指定すると、ACL によって許可または拒否された ARP パケットが記録されます。

•![]() acl-match none :ACL と一致したパケットを記録しません。

acl-match none :ACL と一致したパケットを記録しません。

•![]() dhcp-bindings all:DHCP バインディングと一致したすべてのパケットが記録されます。

dhcp-bindings all:DHCP バインディングと一致したすべてのパケットが記録されます。

•![]() dhcp-bindings none:DHCP バインディングと一致したパケットは記録されません。

dhcp-bindings none:DHCP バインディングと一致したパケットは記録されません。

•![]() dhcp-bindings permit:DHCP バインディングによって許可されたパケットが記録されます。

dhcp-bindings permit:DHCP バインディングによって許可されたパケットが記録されます。

次に、VLAN 100 の DAI ログ フィルタリングを、ACL と一致したパケットを記録しないように設定する例を示します。

DAI 情報の表示

DAI の設定例

2 台のスイッチが DAI をサポートする場合

•![]() 「概要」

「概要」

概要

2 つのスイッチがこの機能をサポートする場合の DAI の設定手順を示します。図 80-2 に示すとおり、ホスト 1 はスイッチ A に、ホスト 2 はスイッチ B に接続されています。両方のスイッチは、これらのホストが置かれている VLAN 1 上で DAI を実行しています。DHCP サーバはスイッチ A に接続されています。両方のホストは、同一の DHCP サーバから IP アドレスを取得します。スイッチ A はホスト 1 およびホスト 2 に対するバインディングを、スイッチ B はホスト 2 に対するバインディングを持ちます。スイッチ A のギガビット イーサネット ポート 6/3 は、スイッチ B のギガビット イーサネット ポート 3/3 に接続されます。

(注) • DAI では、着信 ARP 要求および ARP 応答内の IP アドレスと MAC アドレスとのバインディングを、DHCP スヌーピング バインディング データベース内のエントリに基づいて検証します。IP アドレスがダイナミックに割り当てられた ARP パケットを許可する際は、DHCP スヌーピングをイネーブルにしてください。コンフィギュレーションについては、を参照してください。

•![]() この構成は、DHCP サーバがスイッチ A から別の場所に移動されると機能しません。

この構成は、DHCP サーバがスイッチ A から別の場所に移動されると機能しません。

•![]() この構成によってセキュリティが損なわれないようにするには、スイッチ A のギガビット イーサネット ポート 6/3、およびスイッチ B のギガビット イーサネット ポート 3/3 を、信頼できるポートとして設定します。

この構成によってセキュリティが損なわれないようにするには、スイッチ A のギガビット イーサネット ポート 6/3、およびスイッチ B のギガビット イーサネット ポート 3/3 を、信頼できるポートとして設定します。

スイッチ A の設定

スイッチ A において DAI をイネーブルにし、ギガビット イーサネット ポート 6/3 を信頼できるポートとして設定するには、次の作業を行います。

ステップ 1![]() スイッチ A およびスイッチ B 間の接続を確認します。

スイッチ A およびスイッチ B 間の接続を確認します。

ステップ 2![]() VLAN 1 で DAI をイネーブルにし、設定を確認します。

VLAN 1 で DAI をイネーブルにし、設定を確認します。

ステップ 3![]() ギガビット イーサネット ポート 6/3 を、信頼できるポートとして設定します。

ギガビット イーサネット ポート 6/3 を、信頼できるポートとして設定します。

ステップ 5![]() DAI がパケットを処理する前後の統計情報を調べます。

DAI がパケットを処理する前後の統計情報を調べます。

このあと、ホスト 1 が IP アドレス 1.1.1.2 および MAC アドレス 0002.0002.0002 を持つ 2 つの ARP 要求を送信すると、両方の要求が許可されます。これは、次の統計情報で確認できます。

ホスト 1 がこのあと、IP アドレス 1.1.1.3 を持つ ARP 要求を送信しようとすると、このパケットはドロップされ、エラー メッセージが記録されます。

スイッチ B の設定

スイッチ B において DAI をイネーブルにし、ギガビット イーサネット ポート 3/3 を信頼できるポートとして設定するには、次の作業を行います。

ステップ 2![]() VLAN 1 で DAI をイネーブルにし、設定を確認します。

VLAN 1 で DAI をイネーブルにし、設定を確認します。

ステップ 3![]() ギガビット イーサネット ポート 3/3 を、信頼できるポートとして設定します。

ギガビット イーサネット ポート 3/3 を、信頼できるポートとして設定します。

ステップ 4![]() DHCP スヌーピング バインディングのリストを確認します。

DHCP スヌーピング バインディングのリストを確認します。

ステップ 5![]() DAI がパケットを処理する前後の統計情報を調べます。

DAI がパケットを処理する前後の統計情報を調べます。

ホスト 2 がこのあと、IP アドレス 1.1.1.1 および MAC アドレス 0001.0001.0001 を持つ ARP 要求を送信すると、このパケットは転送され、統計情報も適切に更新されます。

ホスト 2 が IP アドレス 1.1.1.2 を持つ ARP 要求を送信しようとすると、この要求はドロップされ、システム メッセージが記録されます。

1 台のスイッチが DAI をサポートする場合

ここでは、図 80-2のように、スイッチ B が、DAI も DHCP スヌーピングもサポートしていない場合の DAI の設定方法を示します。

スイッチ B が DAI または DHCP スヌーピングをサポートしていない場合は、スイッチ A のファスト イーサネット ポート 6/3 を信頼できるポートとして設定すると、セキュリティ ホールが生じます。これは、スイッチ A およびホスト 1 が、スイッチ B またはホスト 2 によって攻撃される可能性があるためです。

この可能性を排除するには、スイッチ A のギガビット イーサネット ポート 6/3 を信頼できないポートとして設定する必要があります。ホスト 2 からの ARP パケットを許可するには、ARP ACL をセットアップして、これを VLAN 1 に適用する必要があります。ホスト 2 の IP アドレスがスタティックでなく、スイッチ A の ACL 設定を適用できない場合は、レイヤ 3 でスイッチ A とスイッチ B を分離し、これらのスイッチ間のパケット ルーティングにはルータを使用する必要があります。

スイッチ A に対して ARP ACL をセットアップするには、次の作業を行います。

ステップ 1![]() IP アドレス 1.1.1.1 および MAC アドレス 0001.0001.0001 を許可するアクセス リストを設定して、設定内容を確認します。

IP アドレス 1.1.1.1 および MAC アドレス 0001.0001.0001 を許可するアクセス リストを設定して、設定内容を確認します。

ステップ 2![]() VLAN 1 に ACL を適用して、設定を確認します。

VLAN 1 に ACL を適用して、設定を確認します。

ステップ 3![]() ギガビット イーサネット ポート 6/3 を信頼できないポートとして設定し、設定内容を確認します。

ギガビット イーサネット ポート 6/3 を信頼できないポートとして設定し、設定内容を確認します。

ホスト 2 がスイッチ A のギガビット イーサネット ポート 6/3 から 5 つの ARP 要求を送信し、1 つの「get」要求がスイッチ A によって許可された場合は、統計情報は次のように適切に更新されます。

ヒント Cisco Catalyst 6500 シリーズ スイッチの詳細(設定例およびトラブルシューティング情報を含む)については、次のページに示されるドキュメントを参照してください。

http://www.cisco.com/en/US/products/hw/switches/ps708/tsd_products_support_series_home.html

フィードバック

フィードバック