802.11w に関する情報

Wi-Fi は、正規のデバイスまたは不法なデバイスのいずれであっても、あらゆるデバイスで傍受または参加が可能なブロードキャスト メディアです。認証、認証解除、アソシエーション、アソシエーション解除、ビーコン、プローブなどの管理フレームは、ワイヤレス クライアントがネットワーク サービスのセッションを開始および切断するために使用します。暗号化により、一定レベルの機密保持を実現できるデータ トラフィックとは異なり、これらのフレームはすべてのクライアントによって受信および解釈される必要があるため、オープンまたは非暗号化形式で送信されます。これらのフレームは暗号化できませんが、攻撃から無線メディアを保護するために偽造を防止することが必要になります。たとえば、攻撃者は AP にアソシエートされたクライアントを攻撃するために、AP からの管理フレームをスプーフィングする可能性があります。

802.11w プロトコルは、保護管理フレーム(PMF)サービスによって保護された一連の堅牢な管理フレームにのみ適用されます。これには、アソシエーション解除フレーム、認証解除フレーム、ロバスト アクション フレームなどが含まれます。

したがって、ロバスト アクションであり、保護されているものと見なされる管理フレームは次のとおりです。

-

スペクトル管理

-

QoS

-

DLS

-

ブロック ACK

-

無線測定

-

高速 BSS 移行

-

SA クエリ

-

保護されたデュアル パブリック アクション

-

ベンダー固有保護

802.11w が無線メディアで実行されると、次のことが行われます。

-

AP が認証解除フレームと関連付け解除フレームに暗号保護を追加することでクライアント保護が追加され、DoS 攻撃でのスプーフィングを阻止します。

-

アソシエーション復帰期間とセキュリティ アソシエーション(SA)クエリの手順で構成される SA ティアダウン保護メカニズムを追加することでインフラストラクチャ保護が追加され、スプーフィングされたアソシエーション要求によって接続済みのクライアントが切断されることを阻止します。

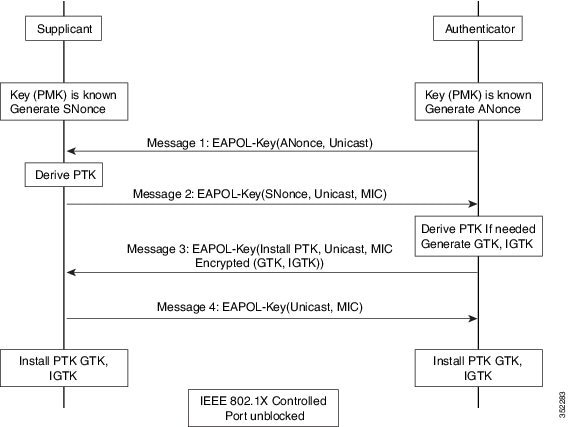

802.11w で新たに導入された IGTK キーは、ブロードキャスト/マルチキャストの堅牢な管理フレームを保護するために使用されます。

-

IGTK はオーセンティケータ STA(WLC)によって割り当てられるランダムな値で、ソース STA からの MAC 管理プロトコル データ ユニット(MMPDU)を保護するために使用されます。

-

AP は後で GTK を変更した場合には、グループ キー ハンドシェイクを使用して新しい GTK と IGTK をクライアントに送信します。

802.11w では、新たに Broadcast/Multicast Integrity Protocol(BIP)が定義されています。このプロトコルは、IGTKSA が正常に確立された後、ブロードキャスト/マルチキャストの堅牢な管理フレームにおけるデータの整合性、およびリプレイ保護を提供し、共有 IGTK キーを使用して計算される MIC を追加します。

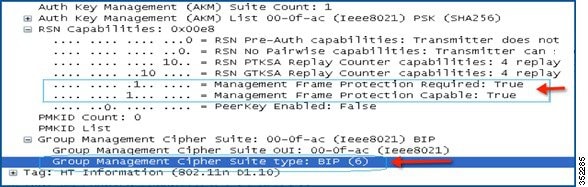

802.11w の情報要素(IE)

-

RSNIE の RSN 機能フィールドに変更が加えられています。

-

ビット 6:Management Frame Protection Required(MFPR)

-

ビット 7:Management Frame Protection Capable(MFPC)

-

-

2 つの新しい AKM スイート 5 および 6 が AKM スイート セレクタ用に追加されています。

-

BIP に対応するため、タイプ 6 の新たな暗号スイートが追加されました。

この変更された RSNIE を WLC はアソシエーション応答と再アソシエーション応答に追加し、AP はビーコン応答とプローブ応答に追加します。

セキュリティ アソシエーション(SA)ティアダウン保護

SA ティアダウン保護は、リプレイ攻撃によって既存のクライアントのセッションが切断されるのを防止するメカニズムです。アソシエーションの復帰期間と SA クエリの手順を組み合わせることで、スプーフィングされたアソシエーション要求により、接続済みのクライアントが切断されることを防止します。

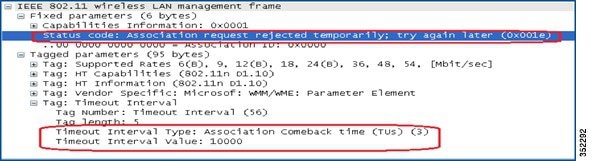

クライアントが有効なセキュリティ アソシエーションを有し、802.11w をネゴシエートしている場合は、AP はステータス コード 30 を使用して、新たなアソシエーション要求を拒否します。このステータス コードは、「アソシエーション要求が一時的に拒否されました。後でやり直してください」ということを意味します。AP は、SA クエリ手順によって元の SA が無効であると判断されない限り、既存アソシエーションを切断したり、その状態を変更したりすることはできません。また、AP のアソシエーション応答には、AP がこのクライアントとのアソシエーションを受け入れる準備が整うまでの時間を指定したアソシエーション復帰期間の情報要素が含められます。

クライアントとの SA クエリがまだ実行されていない場合、AP は一致する SA クエリ応答を受信するか、アソシエーション復帰期間が経過するまで、SA クエリを発行します。AP は有効な保護フレームを受信すると、SA クエリが正常に完了したと解釈します。

一致するトランザクション識別子を含む SA クエリ応答が期間内に行われると、AP は追加の SA クエリ手順を開始せずに、アソシエーション プロセスの開始を許可します。

フィードバック

フィードバック