トラフィック復号化の説明

デフォルトでは、Firepower システムは SSL(Secure Socket Layer)プロトコルまたはその後継である TLS(Transport Layer Security)プロトコルで暗号化されたトラフィックを検査できません。TLS/SSL インスペクションを使用すると、暗号化トラフィックを検査せずにブロックしたり、暗号化または復号化されたトラフィックをアクセス コントロールで検査したりすることができます。システムは、暗号化されたセッションを処理する際にトラフィックに関する詳細をログに記録します。暗号化トラフィックのインスペクションと暗号化セッションのデータ分析を組み合わせることで、ネットワーク内の暗号化されたアプリケーションやトラフィックをより詳細に把握したり制御したりできます。

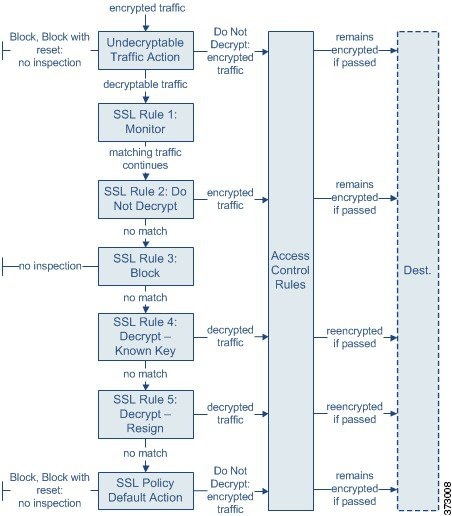

TLS/SSL インスペクションはポリシーベースの機能です。Firepower システムでは、アクセス コントロール ポリシーは、SSL ポリシーを含む、サブポリシーとその他の設定を呼び出すメイン設定です。アクセス コントロールと SSL ポリシーを関連付けると、システムでは、この SSL ポリシーを使用して暗号化セッションを処理し、その後でそれらの暗号化セッションをアクセス コントロール ルールで評価します。TLS/SSL インスペクションを設定していない場合、またはデバイスで SSL インスペクションをサポートしていない場合は、アクセス コントロール ルールですべての暗号化トラフィックが処理されます。

TLS/SSL インスペクションの設定で暗号化トラフィックの通過が許可されている場合、アクセスコントロールルールによっても暗号化トラフィックが処理されます。ただし、一部のアクセス コントロール ルールの条件では暗号化されていないトラフィックを必要とするため、暗号化されたトラフィックに一致するルール数が少なくなる場合があります。またデフォルトでは、システムは暗号化ペイロードの侵入およびファイル インスペクションを無効にしています。これにより、侵入およびファイル インスペクションが設定されたアクセス コントロール ルールに暗号化接続が一致したときの誤検出が減少し、パフォーマンスが向上します。

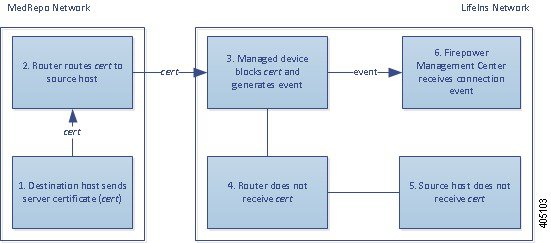

システムで TCP 接続での TLS/SSL ハンドシェイクが検出された場合、その検出されたトラフィックを復号できるかどうかが判定されます。復号できない場合は、設定されたアクションが適用されます。以下のアクションを設定できます。

-

暗号化トラフィックをブロックする

-

暗号化トラフィックをブロックし、TCP 接続をリセットする

-

暗号化トラフィックを復号しない

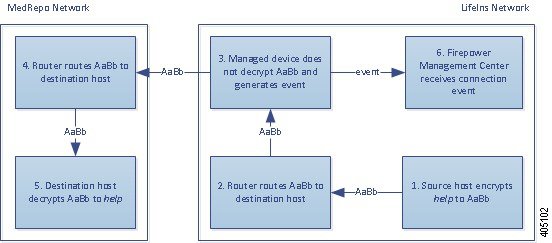

システムによるトラフィックの復号が不可能な場合、システムでは、それ以上のインスペクションを行わずにトラフィックをブロックするか、復号されていないトラフィックをアクセスコントロールによって評価します。そうでない場合は、次のいずれかの方法を使用して復号します。

-

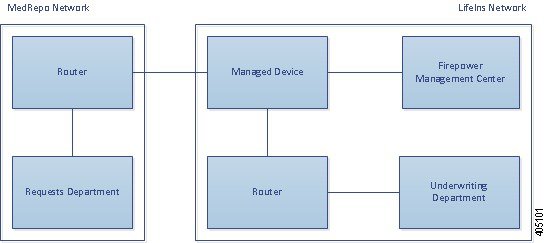

既知の秘密キーを使用して復号化する。外部ホストがネットワーク上のサーバーとの TLS/SSL ハンドシェイクを開始すると、交換されたサーバー証明書とシステムにアップロード済みのサーバー証明書が照合されます。次に、アップロード済みの秘密キーを使用してトラフィックを復号します。

-

サーバー証明書の再署名によって復号する。ネットワーク上のホストが外部サーバーとの TLS/SSL ハンドシェイクを開始すると、システムによって、交換されたサーバー証明書が、アップロード済みの認証局(CA)証明書で再署名されます。次に、アップロード済みの秘密キーを使用してトラフィックを復号します。

(注) |

Firepower システムは相互認証をサポートしていません。つまり、クライアント証明書を FMC にアップロードして、[復号化-再署名(Decrypt - Resign)] または [復号化-既知のキー(Decrypt - Known Key)] TLS/SSL ルールアクションに使用することはできません。詳細については、復号と再署名(発信トラフィック)および既知のキーでの復号(着信トラフィック)を参照してください。 |

復号されたトラフィックに対しては、はじめから暗号化されていないトラフィックと同じトラフィックの処理と分析(ネットワーク、レピュテーション、およびユーザ ベースの各アクセス コントロール、侵入検知と防御、Cisco Advanced Malware Protection(Cisco AMP)、およびディスカバリ(検出))が実行されます。システムで、復号されたトラフィックのポスト分析をブロックしない場合、トラフィックを再暗号化してから宛先ホストに渡します。

(注) |

管理対象デバイスが暗号化されたトラフィックを処理する場合にのみ、復号ルールをセットアップします。復号ルールには、パフォーマンスに影響を及ぼす可能性があるオーバーヘッドの処理が必要です。 |

Firepower システムは現在、TLS バージョン 1.3 の暗号化または復号化をサポートしていません。ユーザーが TLS 1.3 暗号化をネゴシエートする Web サイトにアクセスすると、Web ブラウザに次のようなエラーが表示されることがあります。

-

ERR_SSL_PROTOCOL_ERROR

-

SEC_ERROR_BAD_SIGNATURE

-

ERR_SSL_VERSION_INTERFERENCE

この動作を制御する方法の詳細については、Cisco TAC にお問い合わせください。

FlexConfig を使用して TCP 最大セグメントサイズ(MSS)の値を設定すると、観測される MSS が設定よりも小さくなる可能性があります。詳細については、TCP MSS についてを参照してください。

![この図はインライン展開で正規のトラフィックの検査を行う [復号 - 既知のキー(Decrypt - Known Key)] アクションを示しています。外部ホストは暗号化トラフィックを内部ホストに送信します。ルータはトラフィックをルーティングし、インラインの管理対象デバイスがそれを受信します。管理対象デバイスは、既知のサーバ キーで取得したセッション キーを使用してトラフィックを復号し、接続イベントを生成して Management Center に送信します。デバイスは復号トラフィックを検査し、アクセス コントロール ルールに対して照合せず、その検査を停止します。その後でトラフィックを再暗号化して、宛先ホストに送信します。](/c/dam/en/us/td/i/400001-500000/400001-410000/405001-406000/405104.tif/_jcr_content/renditions/405104.jpg)

![この図はインライン展開でスプーフィング行為の検査を行う [復号 - 既知のキー(Decrypt - Known Key)] アクションを示しています。外部ホストは暗号化トラフィックを内部ホストに送信します。ルータはトラフィックをルーティングし、インラインの管理対象デバイスがそれを受信します。管理対象デバイスは、既知のサーバ キーで取得したセッション キーを使用してトラフィックを復号し、接続イベントを生成して Management Center に送信します。デバイスは、復号されたトラフィックをアクセス コントロール ルールと照合し、このトラフィックをブロックして、接続イベントを生成して Management Center に送信します。](/c/dam/en/us/td/i/400001-500000/400001-410000/405001-406000/405105.tif/_jcr_content/renditions/405105.jpg)

![この図はインライン展開での [復号 - 再署名(Decrypt - Resign)] アクションを示しています。内部ホストは暗号化トラフィックを外部ホストに送信します。ルータはトラフィックをルーティングし、インラインの管理対象デバイスがそれを受信します。管理対象デバイスは、SSL ハンドシェイク中にサーバ証明書を再署名します。さらに、再署名された証明書を使用してトラフィックを復号し、接続イベントを生成して Firepower Management Center に送信します。その後でトラフィックを再暗号化して、宛先ホストに送信します。](/c/dam/en/us/td/i/400001-500000/400001-410000/405001-406000/405106.tif/_jcr_content/renditions/405106.jpg)

![この図はインライン展開での [復号 - 再署名(Decrypt - Resign)] アクションを示しています。内部ホストは暗号化トラフィックを外部ホストに送信します。ルータはトラフィックをルーティングし、インラインの管理対象デバイスがそれを受信します。管理対象デバイスは、SSL ハンドシェイク中にサーバ証明書を再署名します。さらに、再署名された証明書を使用してトラフィックを復号し、接続イベントを生成して Management Center に送信します。デバイスは、復号されたトラフィックをアクセス コントロール ルールと照合し、このトラフィックをブロックして接続をリセットします。管理対象デバイスは接続イベントを生成して Management Center に送信します。](/c/dam/en/us/td/i/400001-500000/400001-410000/405001-406000/405107.tif/_jcr_content/renditions/405107.jpg)

フィードバック

フィードバック