TLS/SSL オーバーサブスクリプションについて

TLS/SSL オーバーサブスクリプションとは、管理対象デバイスが TLS/SSL トラフィックにより過負荷になっている状態です。すべての管理対象デバイスで TLS/SSL オーバーサブスクリプションが発生する可能性がありますが、TLS 暗号化アクセラレーションをサポートする管理対象デバイスでのみ処理方法を設定できます。

TLS 暗号化アクセラレーションが有効になっている管理対象デバイスがオーバーサブスクライブされた場合、管理対象デバイスによって受信されるパケットの扱いは、SSL ポリシーの [復号化不可のアクション(Undecryptable Actions)] の [ハンドシェイクエラー(Handshake Errors)] の設定に従います。

-

デフォルトアクションを継承する(Inherit default action)

-

復号しない(Do not decrypt)

-

ブロック(Block)

-

リセットしてブロック(Block with reset)

SSL ポリシーの [復号化不可のアクション(Undecryptable Actions)] の [ハンドシェイクエラー(Handshake Errors)] の設定が [復号しない(Do Not decrypt)] で、関連付けられたアクセス コントロール ポリシーがトラフィックを検査するように設定されている場合は、インスペクションが行われます。復号は行われません。

TLS/SSL オーバーサブスクリプションのトラブルシューティング

管理対象デバイスで TLS 暗号化アクセラレーションを有効にした場合は、接続イベントを表示して、デバイスに SSL オーバーサブスクリプションが発生しているかどうかを確認できます。接続イベント テーブル ビューに、少なくとも [SSLフローフラグ(SSL Flow Flags)] イベントを追加する必要があります。

始める前に

-

[復号できないアクション(Undecryptable Actions)] ページの [ハンドシェイクエラー(Handshake Error)] の設定で、SSL ポリシーを設定します。

詳細については、復号できないトラフィックのデフォルト処理を設定するを参照してください。

-

SSL ルールを使用した復号可能接続のロギングの説明に従って、SSL ルールのログを有効にします。

手順

| ステップ 1 |

まだ Firepower Management Center にログインしていない場合は、ログインします。 |

||||||

| ステップ 2 |

の順にクリックします。 |

||||||

| ステップ 3 |

[接続イベントのテーブルビュー(Table View of Connection Events)] をクリックします。 |

||||||

| ステップ 4 |

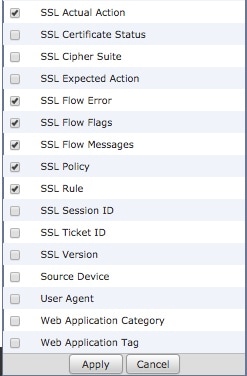

接続イベントテーブルの任意の列の [x] をクリックし、少なくとも [SSL Flow Flags] と [SSL Flow Messages] に追加の列を追加します。

次の例では、接続イベントのテーブル ビューに、[SSLの実際の動作(SSL Actual Action)]、[SSLフローエラー(SSL Flow Error)]、[SSLフローフラグ(SSL Flow Flags)]、[SSLフローメッセージ(SSL Flow Messages)]、[SSLポリシー(SSL Policy)]、および [SSLルール(SSL Rule)] 列を追加します。(ダイアログボックスの [無効になったカラム(Disabled Columns)] セクションで確認。)  接続イベントとセキュリティ インテリジェンス イベントのフィールドで説明した順序で列が追加されます。 |

||||||

| ステップ 5 |

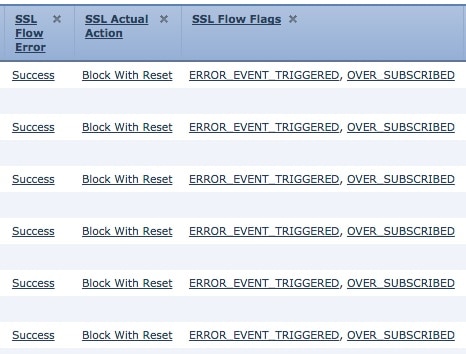

[適用(Apply)] をクリックします。 次の図は例を示しています。

|

||||||

| ステップ 6 |

TLS/SSL オーバーサブスクライブが発生している場合は、管理対象デバイスにログインして、次のコマンドのいずれかを入力します。

|

フィードバック

フィードバック