アクセス制御の概要

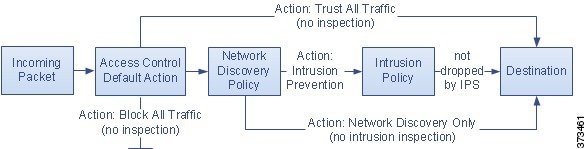

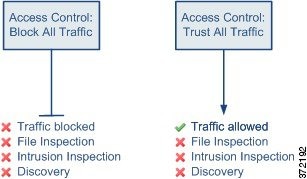

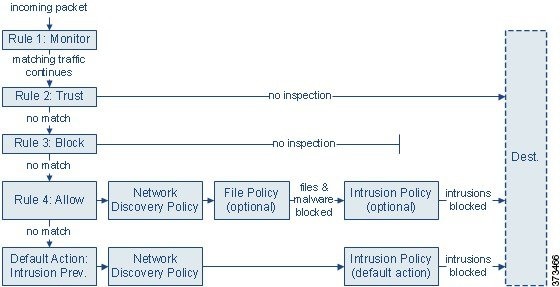

アクセス制御は、(非高速パスを通る)ネットワーク トラフィックの指定、検査、ロギングが可能な階層型ポリシーベースの機能です。

各管理対象デバイスは 1 つのアクセス コントロール ポリシーのターゲットにすることができます。ポリシーのターゲット デバイスがネットワーク トラフィックについて収集したデータは、以下に基づいてそのトラフィックのフィルタや制御に使用できます。

-

トランスポート層およびネットワーク層の特定しやすい単純な特性(送信元と宛先、ポート、プロトコルなど)

-

レピュテーション、リスク、ビジネスとの関連性、使用されたアプリケーション、または訪問した URL などの特性を含む、トラフィックに関する最新のコンテキスト情報

-

レルム、ユーザ、ユーザ グループ、または ISE の属性

-

カスタム セキュリティ グループ タグ(SGT)

-

暗号化されたトラフィックの特性(このトラフィックを復号してさらに分析することもできます)

-

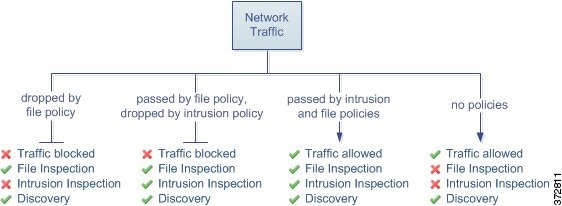

暗号化されていないトラフィックまたは復号されたトラフィックに、禁止されているファイル、検出されたマルウェア、または侵入の試みが存在するかどうか

各タイプのトラフィックのインスペクションと制御は、最大限の柔軟性とパフォーマンスを引き出すために最も意味がある局面で実行されます。たとえば、レピュテーションベースのブロッキングはシンプルな送信元と宛先のデータを使用しているため、禁止されているトラフィックを初期の段階でブロックできます。これに対し、侵入およびエクスプロイトの検知とブロックは最終防衛ラインです。

フィードバック

フィードバック