FMC のユーザーアカウントについて

内部ユーザーとして、または LDAP または RADIUS サーバーの外部ユーザーとして、FMC にカスタムユーザーアカウントを追加できます。FMC は、管理対象デバイスからの個別のユーザーアカウントを保持します。たとえば、FMC にユーザーを追加した場合は、そのユーザーは FMC にのみアクセスできます。そのユーザー名を使用して管理対象デバイスに直接ログインすることはできません。管理対象デバイスにユーザーを別途追加する必要があります。

内部および外部ユーザー

FMC は次の 2 種類のユーザーをサポートしています。

Web インターフェイスおよび CLI によるアクセス

FMC には、Web インターフェイス、CLI(コンソール(シリアルポートまたはキーボードとモニターのいずれか)から、または管理インターフェイスへの SSH を使用してアクセス可能)、および Linux シェルがあります。管理 UI の詳細については、Firepower システム ユーザー インターフェイスを参照してください。

FMC ユーザータイプと、それらがアクセスできる UI に関する次の情報を参照してください。

-

admin ユーザー:FMC は 2 種類の内部 admin ユーザーをサポートしています。Web インターフェイスのユーザーと、CLI アクセス権が付与されたユーザーです。システム初期化プロセスでは、これら 2 つの admin アカウントのパスワードが同期されるため、アカウントは同じように開始されますが、これらのアカウントは異なる内部メカニズムによって追跡され、初期設定後に分岐する場合があります。システム初期化の詳細については、ご使用のモデルの『Getting Started Guide』を参照してください。(Web インターフェイスの admin のパスワードを変更するには、 > [ユーザー(Users)] を使用します。CLI の admin のパスワードを変更するには、FMC CLI コマンド configure password を使用します。)

-

内部ユーザー:Web インターフェイスで追加された内部ユーザーには、Web インターフェイスのアクセス権のみが付与されます。

-

外部ユーザー:外部ユーザーには Web インターフェイスのアクセス権が付与され、オプションで CLI のアクセス権を設定できます。

注意 |

CLI ユーザーは、expert コマンドを使用して Linux シェルにアクセスできます。Cisco TAC または FMC マニュアルの明示的な手順による指示がない限り、Linux シェルを使用しないことを強くお勧めします。CLI ユーザーは Linux シェルで

|

ユーザの役割

CLI ユーザロール

FMC の CLI 外部ユーザにはユーザ ロールがありません。そのため、それらのユーザは使用可能なすべてのコマンドを使用できます。

Web インターフェイスのユーザ ロール

ユーザ権限は、割り当てられたユーザ ロールに基づいています。たとえば、アナリストに対してセキュリティ アナリストや検出管理者などの事前定義ロールを付与し、デバイスを管理するセキュリティ管理者に対して管理者ロールを予約することができます。また、組織のニーズに合わせて調整されたアクセス権限を含むカスタム ユーザ ロールを作成できます。

FMC には、次の定義済みユーザー ロールが含まれています。

(注) |

システムが同時セッション制限の目的で読み取り専用と見なす定義済みユーザーロールには、 と でロール名に [(Read Only)] というラベルが付けられます。ユーザー ロールのロール名に [(読み取り専用)((Read Only))] が含まれていない場合、システムはそのロールを読み取り/書き込みと見なします。同時セッション制限の詳細については、グローバル ユーザー構成時の設定を参照してください。 |

- アクセス管理者

-

[ポリシー(Policies)] メニューでアクセス制御ポリシー機能や関連する機能へのアクセスが可能です。アクセス管理者は、ポリシーを展開できません。

- 管理者

-

管理者は製品内のすべてのものにアクセスできるため、セッションでセキュリティが侵害されると、高いセキュリティ リスクが生じます。このため、ログイン セッション タイムアウトから管理者を除外することはできません。

セキュリティ上の理由から、管理者ロールの使用を制限する必要があります。

- 検出管理者(Discovery Admin)

-

[ポリシー(Policies)] メニューのネットワーク検出機能、アプリケーション検出機能、相関機能にアクセス可能です。検出管理者は、ポリシーを展開できません。

- 外部データベース ユーザ(読み取り専用)

-

JDBC SSL 接続に対応しているアプリケーションを用いて、Firepower System データベースに対して読取り専用のアクセスが可能です。Firepower システム アプライアンスの認証を行うサードパーティのアプリケーションについては、システム設定内でデータベースへのアクセスを有効にする必要があります。Web インターフェイスでは、外部データベース ユーザは、[ヘルプ(Help)] メニューのオンライン ヘルプ関連のオプションのみにアクセスできます。このロールの機能は、web インターフェイスに搭載されていないため、サポートやパスワードの変更を容易にするためにのみアクセスが可能です。

- 侵入管理者(Intrusion Admin)

-

[ポリシー(Policies)] メニューと [オブジェクト(Objects)] メニューの侵入ポリシー機能、侵入ルール機能、ネットワーク分析ポリシー機能のすべてにアクセスが可能です。侵入管理者は、ポリシーを展開できません。

- メンテナンス ユーザ(Maintenance User)

-

監視機能やメインテナンス機能へのアクセスが可能です。メンテナンス ユーザは、[ヘルス(Health)] メニューや [システム(System)] メニューのメンテナンス関連オプションにアクセスできます。

- ネットワーク管理者(Network Admin)

-

[ポリシー(Policies)] メニューのアクセス制御機能、SSL インスペクション機能、DNS ポリシー機能、アイデンティティ ポリシー機能、および [デバイス(Devices)] メニューのデバイス設定機能へのアクセスが可能です。ネットワーク管理者は、デバイスへの設定の変更を展開できます。

- セキュリティ アナリスト

-

セキュリティ イベント分析機能へのアクセスと [概要(Overview)] メニュー、[分析(Analysis)] メニュー、[ヘルス(Health)] メニュー、[システム(System)] メニューのヘルス イベントに対する読み取り専用のアクセスが可能です。

- セキュリティ アナリスト(読み取り専用)(Security Analyst (Read Only))

-

[Overview] メニュー、[Analysis] メニュー、[Health] メニュー、[System] メニューのセキュリティ イベント分析機能とヘルス イベント機能への読み取り専用アクセスを提供します。

このロールを持つユーザは、次のこともできます。

-

特定のデバイスのヘルスモニタのページから、トラブルシューティング ファイルを生成してダウンロードする。

-

ユーザ設定で、ファイルのダウンロードの設定を行う。

-

ユーザ設定で、イベントビューのデフォルトのタイムウィンドウを設定する([Audit Log Time Window] を除く)。

-

- セキュリティ承認者(Security Approver)

-

[ポリシー(Policies)] メニューのアクセス制御ポリシーや関連のあるポリシー、ネットワーク検出ポリシーへの制限付きのアクセスが可能です。セキュリティ承認者はこれらのポリシーを表示し、展開できますが、ポリシーを変更することはできません。

- 脅威インテリジェンス ディレクタ(TID)ユーザー

-

[インテリジェンス(Intelligence)] メニューの脅威インテリジェンス ディレクタ設定にアクセスできます。Threat Intelligence Director (TID) ユーザーは、TID の表示および設定が可能です。

ユーザ パスワード

FMC の内部ユーザーアカウントのパスワードには、Lights-Out Management(LOM)が有効な場合と無効な場合に応じて、次のルールが適用されます。外部認証されたアカウントまたはセキュリティ認定コンプライアンスが有効になっているシステムには、異なるパスワード要件が適用されます。詳細については、外部認証の設定と セキュリティ認定準拠を参照してください。

FMC の初期設定時に、admin ユーザーは、以下の表に記載されているような LOM が有効化されたユーザーの強力なパスワード要件に準拠するようにアカウントパスワードを設定する必要があります。この時点で、システムは web インターフェイスの admin と CLI アクセスの adminのパスワードを同期します。初期設定後、web インターフェイスの admin は強力なパスワード要件を削除できますが、CLI アクセスの admin は常に強力なパスワード要件を満たしている必要があります。

|

LOM が有効になっていない |

LOM 有効、admin ユーザー |

|

|---|---|---|

|

パスワードの強度チェックがオンになっている |

パスワードには以下を含める必要があります。

システムは、英語の辞書に載っている多くの単語だけでなく、一般的なパスワード ハッキング技術で簡単に解読できるその他の文字列も含まれる特殊なディクショナリと照合してパスワードをチェックします。 |

パスワードには以下を含める必要があります。

特殊文字のルールは、物理 FMC のシリーズ間で異なります。特殊文字の選択を、上記の最後の箇条書きに記載されている特殊文字に制限することをお勧めします。 パスワードにユーザー名を含めないでください。 システムは、英語の辞書に載っている多くの単語だけでなく、一般的なパスワード ハッキング技術で簡単に解読できるその他の文字列も含まれる特殊なディクショナリと照合してパスワードをチェックします。 |

|

パスワードの強度チェックがオフになっている |

パスワードは、管理者がユーザーに対して設定した最小文字数以上である必要があります。(詳細については、内部ユーザーの追加を参照してください)。 |

パスワードには以下を含める必要があります。

特殊文字のルールは、物理 FMC のシリーズ間で異なります。特殊文字の選択を、上記の最後の箇条書きに記載されている特殊文字に制限することをお勧めします。 パスワードにユーザー名を含めないでください。 |

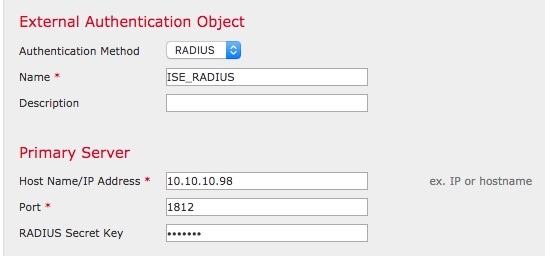

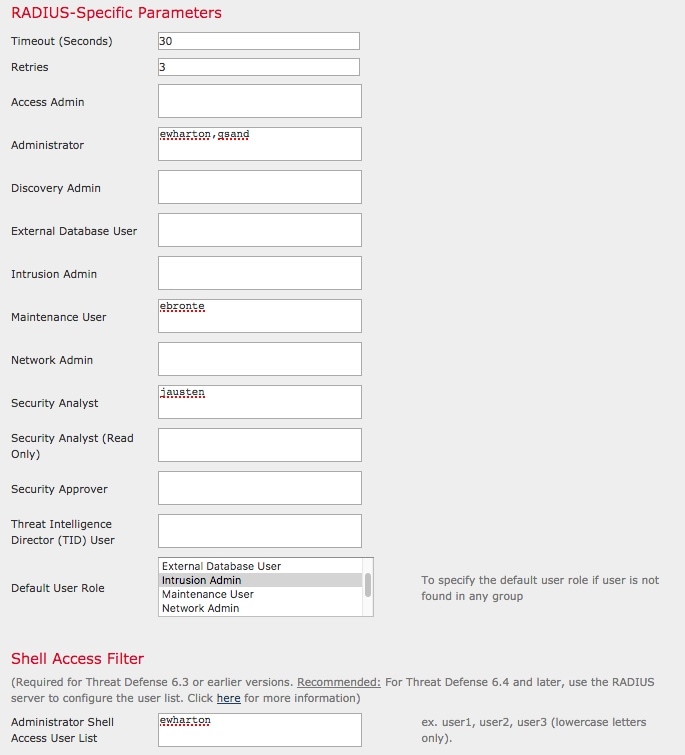

![[グループ制御アクセスロール(Group Controlled Access Roles)] 設定のスクリーンショット。](/c/dam/en/us/td/i/300001-400000/370001-380000/371001-372000/371898.tif/_jcr_content/renditions/371898.jpg)

![[シェルアクセスフィルタ(Shell Access Filter)] 設定のスクリーンショット。](/c/dam/en/us/td/i/300001-400000/370001-380000/371001-372000/371899.tif/_jcr_content/renditions/371899.jpg)

![[有効なスライダ(slider enabled)]](/c/dam/en/us/td/i/400001-500000/420001-430000/425001-426000/425488.jpg) )

)![[エクスポート(export)] アイコン](/c/dam/en/us/td/i/300001-400000/370001-380000/372001-373000/372040.tif/_jcr_content/renditions/372040.jpg) )

) フィードバック

フィードバック