アクセス コントロール ルールの概要

アクセス コントロール ポリシー内では、アクセス コントロール ルールによって複数の管理対象デバイスでネットワーク トラフィックを処理するきめ細かい制御方法が提供されます。

(注) |

アクセスコントロールルールがネットワークトラフィックを評価する前に、セキュリティインテリジェンスのフィルタリング、SSL インスペクション、ユーザの識別、および一部の復号と前処理が発生します。 |

システムは、指定した順にアクセス コントロール ルールをトラフィックと照合します。ほとんどの場合、システムは、すべてのルールの条件がトラフィックに一致する場合、最初のアクセス コントロール ルールに従ってネットワーク トラフィックを処理します。

また、各ルールにはアクションがあり、これによって一致するトラフィックをモニター、信頼、ブロック、または許可するかを決定します。トラフィックを許可するときは、システムが侵入ポリシーまたはファイル ポリシーを使用してトラフィックを最初に検査し、アセットに到達したりネットワークを出る前に、エクスプロイト、マルウェア、または禁止されたファイルをブロックするように指定できます。

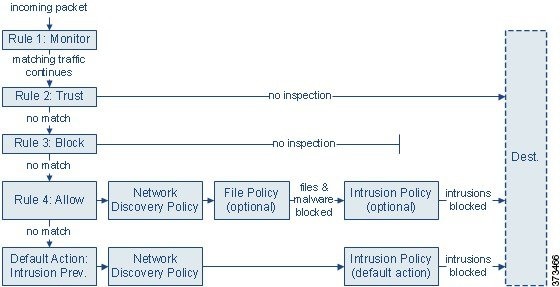

次のシナリオでは、インラインの侵入防御展開環境で、アクセス コントロール ルールによってトラフィックを評価できる方法を要約しています。

このシナリオでは、トラフィックは次のように評価されます。

-

ルール 1:モニタはトラフィックを最初に評価します。モニタールールはネットワークトラフィックを追跡してログに記録します。システムはトラフィックと追加ルールの照合を継続して、許可するか拒否するかを決定します(ただし、重要な例外と注意事項をアクセス コントロール ルールのモニター アクションで確認してください)。

-

ルール 2:信頼はトラフィックを 2 番目に評価します。一致するトラフィックは追加のインスペクションなしで宛先まで通過することが許可されますが、引き続きアイデンティティの要件とレート制限の対象となります。一致しないトラフィックは、引き続き次のルールと照合されます。

-

ルール 3:ブロックはトラフィックを 3 番目に評価します。一致するトラフィックは、追加のインスペクションなしでブロックされます。一致しないトラフィックは、引き続き最後のルールと照合されます。

-

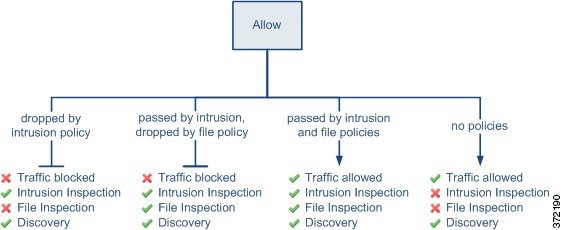

ルール 4:許可は最後のルールです。このルールの場合、一致したトラフィックは許可されますが、トラフィック内の禁止ファイル、マルウェア、侵入、エクスプロイトは検出されてブロックされます。残りの禁止されていない悪意のないトラフィックは宛先まで通過することが許可されますが、引き続きアイデンティティの要件とレート制限の対象となります。ファイル インスペクションのみを実行する、または侵入インスペクションのみを実行する、もしくは両方とも実行しない許可ルールを設定できます。

-

デフォルト アクションは、いずれのルールにも一致しないすべてのトラフィックを処理します。このシナリオでは、デフォルト アクションは、悪意のないトラフィックの通過を許可する前に侵入防御を実行します。別の展開では、追加のインスペクションなしですべてのトラフィックを信頼またはブロックするデフォルト アクションを割り当てることもあります。(デフォルト アクションで処理されるトラフィックでは、ファイルまたはマルウェアのインスペクションを実行できません。)

アクセス コントロール ルールまたはデフォルト アクションによって許可したトラフィックは、自動的にホスト、アプリケーション、およびユーザ データについてネットワーク検出ポリシーによるインスペクションの対象になります。検出は明示的には有効にしませんが、拡張したり無効にしたりすることができます。ただし、トラフィックを許可することで、検出データの収集が自動的に保証されるものではありません。システムは、ネットワーク検出ポリシーによって明示的にモニタされる IP アドレスを含む接続に対してのみ、ディスカバリを実行します。また、アプリケーション検出は、暗号化されたセッションに限定されます。

暗号化されたトラフィックの通過が SSL インスペクション設定で許可される場合、または SSL インスペクションが設定されていない場合は、そのトラフィックがアクセス コントロール ルールによって処理されることに注意してください。ただし、一部のアクセス コントロール ルールの条件では暗号化されていないトラフィックを必要とするため、暗号化されたトラフィックに一致するルール数が少なくなる場合があります。またデフォルトでは、暗号化ペイロードの侵入およびファイル検査を、システムは無効化します。これにより、侵入およびファイル インスペクションが設定されたアクセス コントロール ルールに暗号化接続が一致したときの誤検出が減少し、パフォーマンスが向上します。

アクセス コントロール ルールの管理

アクセス コントロール ポリシー エディタの [Rules] タブでは、現在のポリシー内のアクセスコントロールルールの追加、編集、分類、検索、フィルタ処理、移動、有効化、無効化、削除、その他の管理が行えます。検索バーを使用して、アクセス コントロール ポリシー ルールのリストをフィルタ処理します。フィルタ基準に一致するルールのリストと現在のアクセス コントロール ポリシー内のすべてのルールを切り替えるには、[切り替え(Toggle)] をクリックします。

ポリシー エディタでは、各アクセス コントロール ルールに対してルールの名前、条件の概要、ルール アクションが表示され、さらにルールのインスペクション オプションや状態を示すアイコンが表示されます。各アイコンの意味は次のとおりです。

-

-

ファイルポリシー([file policy]

アイコン [file policy]アイコン)

アイコン [file policy]アイコン) -

安全検索([安全検索(safe search)]

アイコン [安全検索(safe search)] アイコン)

アイコン [安全検索(safe search)] アイコン) -

-

ロギング (

)

) -

発信元クライアントオプション

-

コメント([コメント(comment)]

アイコン [コメント(comment)] アイコン)

アイコン [コメント(comment)] アイコン) -

-

エラー([エラー(error)]

アイコン [エラー(error)] アイコン)

アイコン [エラー(error)] アイコン) -

重要[情報(Information)](

)

)

無効なルールはグレー表示され、ルール名の下に [(無効)((disabled))] というマークが付きます。

ルールを作成または編集するには、アクセス コントロール ルール エディタを使用します。次の操作を実行できます。

-

エディタの上部で、ルールの名前、状態、位置、アクションなどの基本的なプロパティを設定します。

-

エディタの左下にあるタブを使用して、条件を追加します。

-

インスペクションおよびロギングのオプションを設定し、さらにルールにコメントを追加するには、右下にあるタブを使用します。便宜上、どのタブを表示しているかに関係なく、エディタにはルールのインスペクションおよびロギングのオプションがリストされます。

(注) |

アクセス コントロール ルールの適切な作成と順序付けは複雑なタスクですが、効果的な展開を構築するためには不可欠です。ポリシーを慎重に計画しないと、ルールが他のルールをプリエンプション処理したり、追加のライセンスが必要となったり、ルールに無効な設定が含まれる場合があります。システムが想定どおりにトラフィックを確実に処理できるように、アクセス コントロール ポリシー インターフェイスにはルールに対する強力な警告およびエラーのフィードバック システムがあります。 |

アクセス コントロール ルールのコンポーネント

一意の名前に加え、各アクセス コントロール ルールには次の基本コンポーネントがあります。

状態(State)

デフォルトでは、ルールは有効になっています。ルールを無効にすると、システムはそのルールを使用せず、そのルールに対する警告とエラーの生成を停止します。

位置(Position)

アクセス コントロール ポリシー内の各ルールには、1 から始まる番号が付きます。ポリシー継承を使用する場合、ルール 1 は再外部ポリシーの 1 番目のルールです。システムは、ルール番号の昇順で上から順に、ルールをトラフィックと照合します。モニタ ルールを除き、トラフィックが一致する最初のルールがそのトラフィックを処理するルールになります。

また、ルールはセクションおよびカテゴリに属していることがあります。これは、単に整理のためであり、ルールの位置に影響しません。ルールの位置は、すべてのセクションとカテゴリにまたがって設定されます。

セクションおよびカテゴリ

アクセス コントロール ルールの整理に役立つように、アクセス コントロール ポリシーには、システムで用意されている 2 つのルール セクションとして「必須(Mandatory)」と「デフォルト(Default)」があります。アクセス コントロール ルールをさらに細かく整理するため、「必須(Mandatory)」セクション内と「デフォルト(Default)」セクション内にカスタム ルール カテゴリを作成することができます。

ポリシーの継承を使用する場合、現在のポリシーのルールは、その親ポリシーの「必須(Mandatory)」セクションと「デフォルト(Default)」セクションの間にネストされます。

条件

条件は、ルールが処理する特定のトラフィックを指定します。条件には単純なものと複雑なものがあり、ライセンスによって用途が異なります。

トラフィックは、ルールのすべてのタブで指定されたすべての条件を満たす必要があります。たとえば、[アプリケーション(Applications)] タブで HTTP が指定されていて、HTTPS は指定されていない場合、[URL(URLs)] タブの URL カテゴリとレピュテーションの条件は、HTTPS トラフィックには適用されません。

操作(Action)

ルールのアクションによって、一致したトラフィックの処理方法が決まります。一致したトラフィックをモニター、信頼、ブロック、または許可(追加のインスペクションあり/なしで)することができます。信頼できるトラフィック、ブロックされたトラフィック、または暗号化されたトラフィックに対しては、詳細な検査は実行されません。

インスペクション(Inspection)

詳細検査オプションは、悪意のあるトラフィックをどのように検査してブロックし、それ以外のものは許可するかを決定します。ルールを使用してトラフィックを許可するときは、システムが侵入ポリシーまたはファイル ポリシーを使用してトラフィックを最初に検査し、アセットに到達したりネットワークを出たりする前に、エクスプロイト、マルウェア、または禁止されたファイルをブロックするように指定できます。

ログ

ルールのロギング設定によって、システムが記録する処理済みトラフィックのレコードを管理します。1 つのルールに一致するトラフィックのレコードを 1 つ保持できます。一般的に、接続の開始時または終了時(あるいは、その両方)にセッションをログに記録できます。接続のログは、データベースの他に、システム ログ(Syslog)または SNMP トラップ サーバに記録できます。

説明

アクセス コントロール ルールで変更を保存するたびに、コメントを追加できます。

アクセス コントロール ルールの順序

アクセス コントロール ポリシー内の各ルールには、1 から始まる番号が付きます。システムは、ルール番号の昇順で先頭から順にアクセス コントロール ルールをトラフィックと照合します。

ほとんどの場合、システムは、すべてのルールの条件がトラフィックに一致する場合、最初のアクセス コントロール ルールに従ってネットワーク トラフィックを処理します。モニタールールを除いて、トラフィックがルールに一致した後、システムは優先度の低い追加のルールに対してトラフィックの評価は続行しません。

アクセス コントロール ルールの整理に役立つように、アクセス コントロール ポリシーには、システムで用意されている 2 つのルール セクションとして「必須(Mandatory)」と「デフォルト(Default)」があります。さらに細かく整理するため、「必須(Mandatory)」セクション内や「デフォルト(Default)」セクション内にカスタム ルール カテゴリを作成することができます。カテゴリは、作成した後に移動することはできません。ただし、カテゴリを削除または名前変更したり、ルールをカテゴリ内またはカテゴリ間で移動したりすることはできます。システムはセクションとカテゴリに横断的にルール番号を割り当てます。

ポリシーの継承を使用する場合、現在のポリシーのルールは、その親ポリシーの「必須(Mandatory)」ルール セクションと「デフォルト(Default)」ルール セクションの間にネストされます。ルール 1 は、現在のポリシーではなく、最外部ポリシーの 1 番目のルールです。ルールの番号は、すべてのポリシー、セクション、カテゴリにまたがって割り当てられます。

アクセス コントロール ポリシーの変更を許可する定義済みユーザ ロールによって、ルールのカテゴリ内またはカテゴリ間でアクセス コントロール ルールを移動および変更することもできます。しかし、ユーザがルールを移動および変更することを制限するには、カスタム ロールを作成できます。アクセス コントロール ポリシーの変更権限が割り当てられているユーザは、制限なく、カスタム カテゴリにルールを追加することや、カテゴリ内のルールを変更することができます。

ヒント |

アクセス コントロール ルールの順序を適切に設定することで、ネットワーク トラフィック処理に必要なリソースを削減して、ルールのプリエンプションを回避できます。ユーザーが作成するルールはすべての組織と展開に固有のものですが、ユーザーのニーズに対処しながらもパフォーマンスを最適化できるルールを順序付けする際に従うべきいくつかの一般的なガイドラインがあります。 |

![[表示(view)] ボタン](/c/dam/en/us/td/i/300001-400000/370001-380000/372001-373000/372135.tif/_jcr_content/renditions/372135.jpg) )

)

![ユーザーがインタラクティブ ブロック ルール アクションまたはリセット付きインタラクティブ ブロック ルール アクションによるトラフィックのブロックをバイパスした場合は、アクションが [許可(Allow)] であるかのようにインスペクションが発生し、ブロックをバイパスしなかった場合は、ファイル ポリシー、侵入ポリシー、またはネットワーク検出ポリシーを使用して、ブロックされたトラフィックを検査できないことを示す図。](/c/dam/en/us/td/i/300001-400000/370001-380000/372001-373000/372194.tif/_jcr_content/renditions/372194.jpg)

フィードバック

フィードバック