相関ポリシーとルールの概要

相関機能を使用することで、ネットワークへの脅威に対して相関ポリシーを使用してリアルタイムで応答できます。

ネットワーク上のアクティビティによって、アクティブな相関ポリシー内の相関ルールまたはコンプライアンス white リストのいずれかがトリガーされると、相関ポリシー違反が発生します。

相関ルール

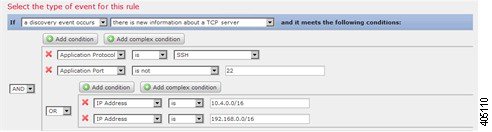

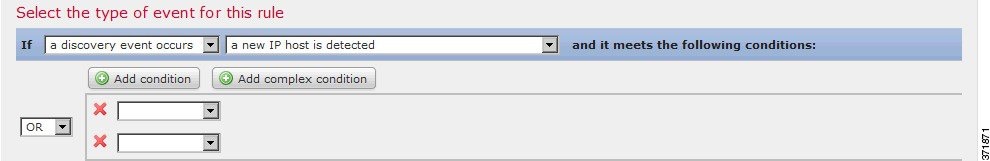

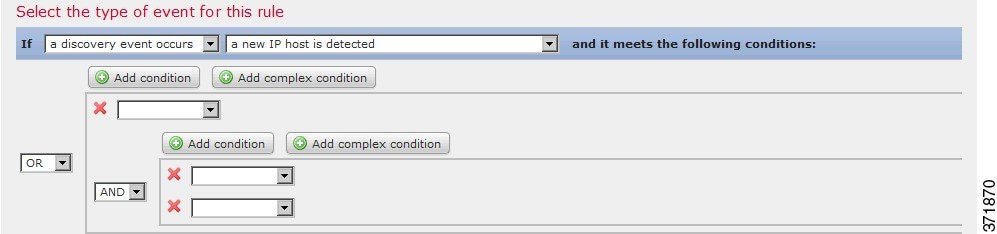

アクティブな相関ポリシー内の相関ルールがトリガーされると、システムによって相関イベントが生成されます。相関ルールは、以下の場合にトリガーされます。

-

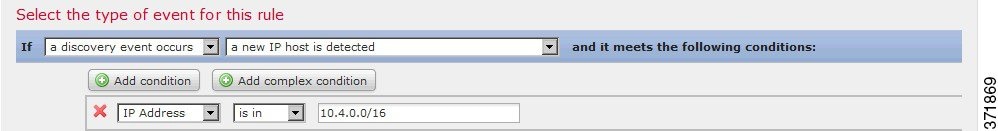

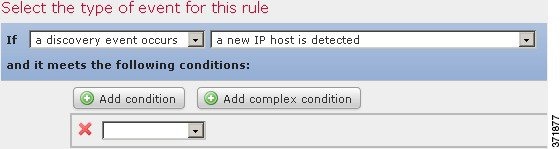

特定のタイプのイベント(接続、侵入、マルウェア、ディスカバリ、ユーザ アクティビティなど)がシステムによって生成された。

-

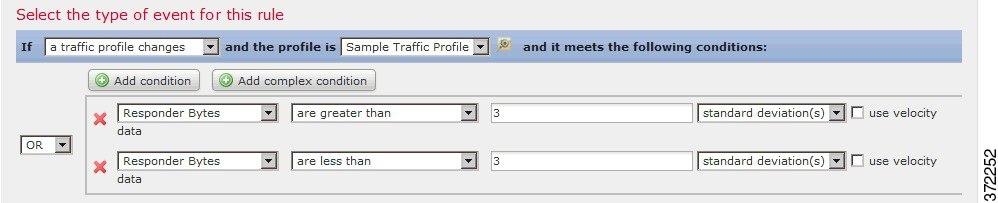

ネットワーク トラフィックが通常のプロファイルから逸脱している。

以下の方法で相関ルールを制約することもできます。

-

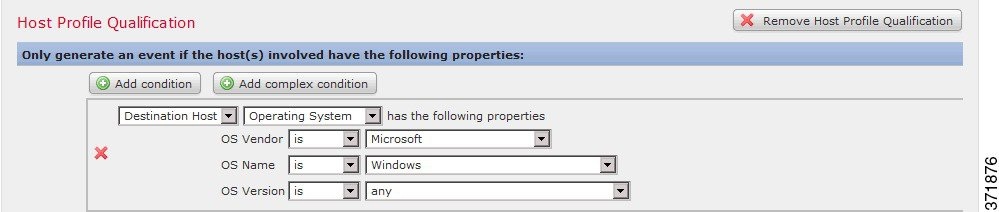

ホスト プロファイル限定を追加すると、トリガー イベントに関連するホストのプロファイルからの情報に基づいてルールを制約できます。

-

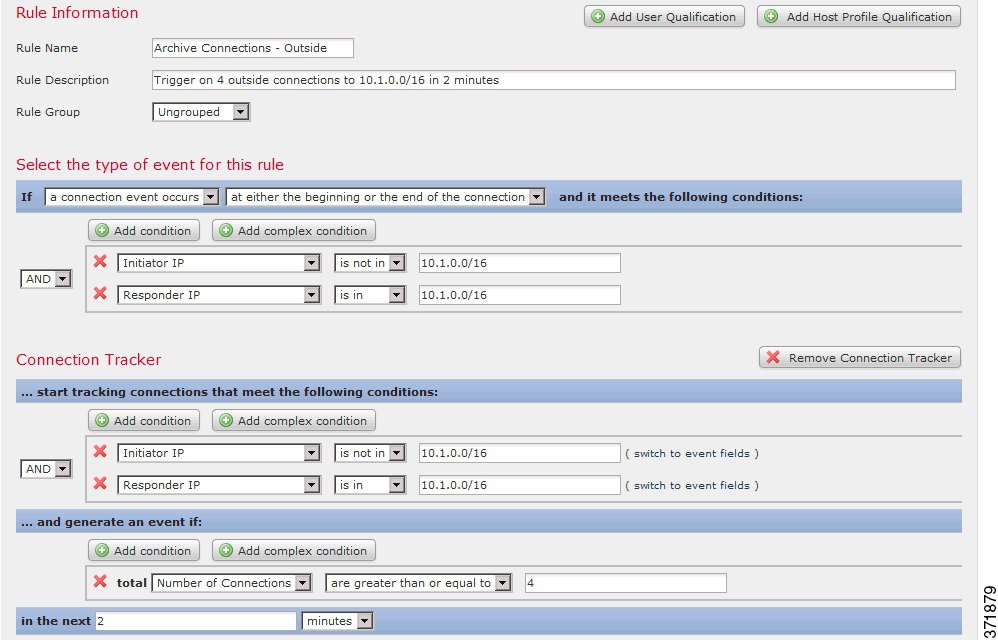

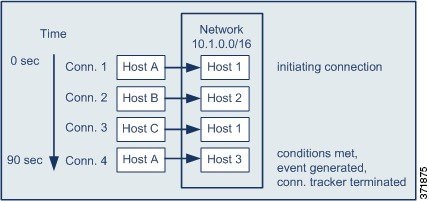

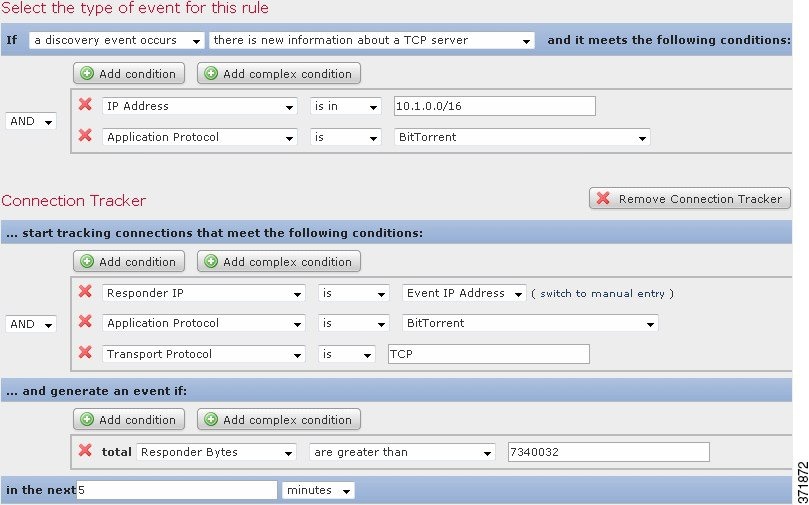

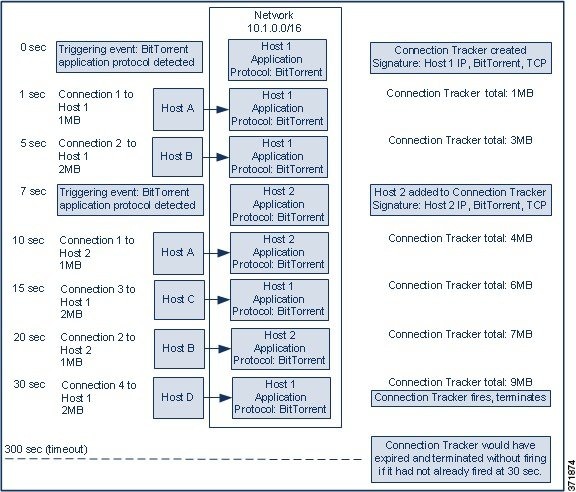

接続トラッカーを相関ルールに追加すると、ルールの初期基準に一致した場合、システムは特定の接続を追跡し始めます。その後、追跡対象の接続がさらに追加の基準を満たす場合にのみ、相関イベントが生成されます。

-

ユーザ限定を相関ルールに追加すると、特定のユーザまたはユーザ グループを追跡します。たとえば、特定のユーザのトラフィックや特定の部門からのトラフィックに対してのみトリガーされるように相関ルールを制約することができます。

-

スヌーズ期間の追加。相関ルールがトリガーされた後、スヌーズ期間により指定したインターバルの間、そのルールは再びトリガーされません。スヌーズ期間が経過すると、ルールは再びトリガー可能になり、新しいスヌーズ期間が始まります。

-

非アクティブ期間の追加。非アクティブ期間中は、相関ルールはトリガーされません。

展開のライセンスなしでも相関ルールを設定できますが、ライセンス許可のないコンポーネントを使用するルールはトリガーされません。

コンプライアンス White リスト

コンプライアンス white リストでは、ネットワーク上のホストで許可されるオペレーティングシステム、アプリケーション(Web およびクライアント)、プロトコルを指定します。アクティブな相関ポリシーで使用されている white リストにホストが違反した場合、white リストイベントがシステムによって生成されます。

相関応答

相関ポリシー違反への応答には、シンプルなアラートや、さまざまな修復(ホストのスキャンなど)が含まれます。それぞれの相関ルールまたはwhiteリストを、単一の応答または応答グループに関連付けることができます。

ネットワークトラフィックが複数のルールまたはwhiteリストをトリガーとして使用した場合、システムはそれぞれのルールとwhiteリストに関連付けられているすべての応答を起動します。

相関およびマルチテナンシー

マルチドメイン展開では、ドメインレベルで利用可能な任意のルール、white リスト、および応答を使用して、任意のドメインレベルで相関ポリシーを作成できます。高位レベル ドメインの管理者はドメイン内、および複数ドメインで関連付けを実行できます。

-

ドメインによって相関ルールを制約すると、そのドメインの子孫で報告されるイベントが照合されます。

-

高位レベルドメインの管理者は複数ドメインでホストを評価するコンプライアンス white リストを作成できます。同じ white リストで、異なるドメイン内の異なるサブネットを対象にできます。

(注) |

システムは、各リーフ ドメインに個別のネットワーク マップを作成します。リテラルの設定(IP アドレス、VLAN タグ、ユーザー名など)を使用してドメイン間の相関ルールを制約すると、予期しない結果になる可能性があります。 |

![[表示(view)] ボタン](/c/dam/en/us/td/i/300001-400000/370001-380000/372001-373000/372135.tif/_jcr_content/renditions/372135.jpg) )

)

フィードバック

フィードバック