はじめに

Cisco Catalyst IR1101 高耐久性シリーズ ルータは、ベースモジュールを備えた次世代のモジュール型産業用ルータで、プラガブルモジュールを追加できます。プラガブルモジュールは、IR1101 プラットフォームに様々なインターフェイスを追加できる柔軟性を実現します。

(注) |

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。 |

IR1101 には、デュアル LTE プラガブル、mSATA SSD FRU、SFP、追加のイーサネットおよび非同期ポート、デジタル GPIO 接続などの重要な機能を追加する拡張モジュールも 2 つ用意されています。

IR1101 は、Cisco IOS XE オペレーティング システムを実行する初の IoT プラットフォームです。IOS-XE は Linux ベースの OS で、多数の機能が強化され、従来の IOS バージョンと比較して多くの機能を備えています。

ガイドのこの項には、次の内容も含まれています。

IR1101 ベースルータ

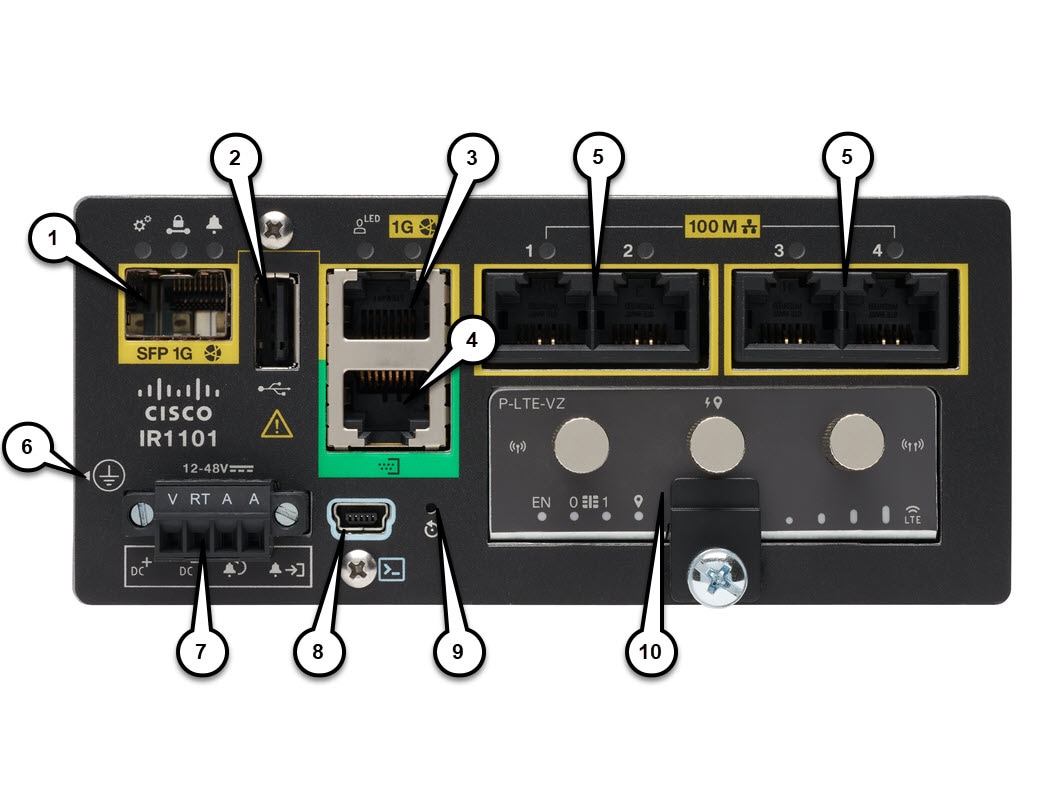

次の図は、IR1101 の前面パネルを示し、その一部の機能を強調表示しています。

|

アイテム |

説明 |

|---|---|

|

1 |

SFP GigE WAN ポート(次の #3 のコンボ ポート) |

|

2 |

タイプ A USB 2.0 ホスト ポート |

|

3 |

RJ45 GigE WAN ポート(上記 #1 のコンボ ポート) |

|

4 |

非同期シリアル ポート(DTE のみ) |

|

5 |

RJ45 ファスト イーサネット LAN ポート |

|

6 |

接地点 (デバイスの側面) |

|

7 |

DC 電源およびアラーム入力 |

|

8 |

タイプ B ミニ USB コンソール ポート |

|

9 |

リセット ボタン |

|

10 |

プラガブル モジュール スロット(例:4G/LTE モジュール) |

IRM-1100 拡張モジュール

拡張モジュールには、次の 2 つのタイプがあります。

-

IRM-1100-SPMI

-

IRM-1100-SP

次の図は、IRM-1100-SPMI の前面パネルを示し、その機能の一部を強調表示しています。

|

アイテム |

説明 |

||

|---|---|---|---|

|

1 |

4 GPIO + 1 リターン(デジタル I/O)

|

||

|

2 |

SFP コネクタ |

||

|

3 |

プラガブルモジュール |

||

|

4 |

mSATA SSD スロット |

||

|

5 |

デジタル I/O LED |

IR-1100-SP 拡張モジュールは、デジタル I/O および mSATA コンポーネントを持たない点以外は、IR-1100-SPMI モジュールと同じです。

詳細については、IRM-1101 拡張モジュールを参照してください。

IR1101 の詳細については、製品データシートを参照してください。

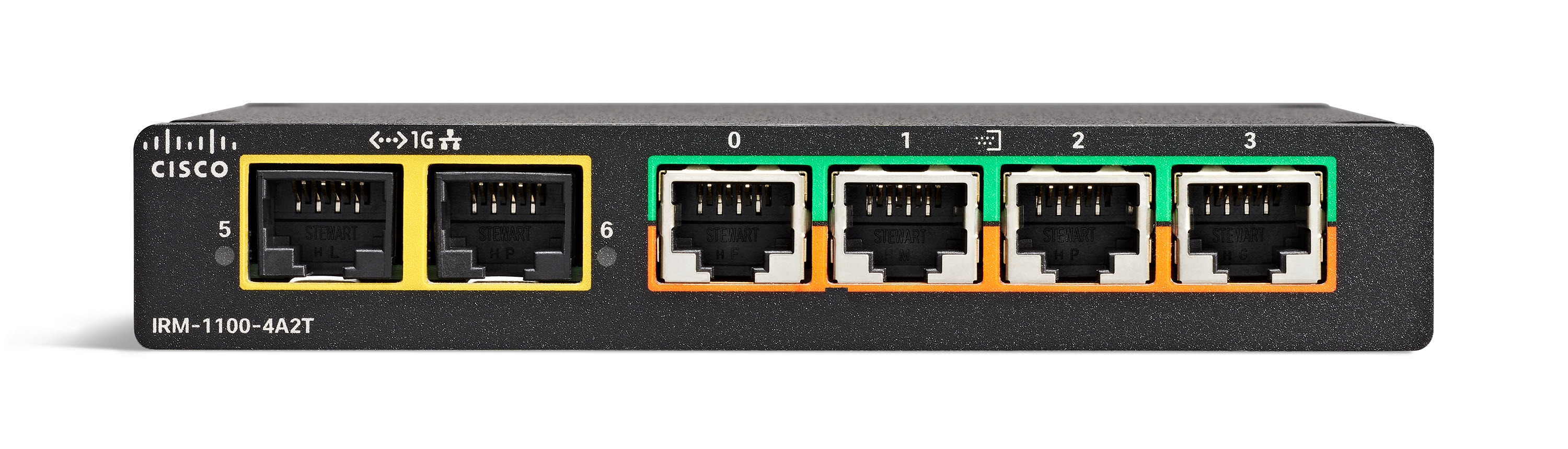

IRM-1100-4A2T 拡張モジュール

IRM-1100-4A2T は、IR1101 に取り付けることのできる拡張モジュールです。IR1101 への追加の 4 つの非同期シリアルポートと 2 つのイーサネット インターフェイスを提供します。次の図は、IRM-1100-4A2T を示しています。

IRM-1100-4A2T イーサネット インターフェイスは、レイヤ 2 RJ45 10/100/1000 Mbps ポートです。

IRM-1100-4A2T シリアルポートは、RJ45 コンボポート(RS232/RS485/RS422)です。

IR1101 には、拡張モジュールを取り付けられる側面が 2 つあります。上部は拡張側、下部はコンピューティング側と呼ばれます。追加モジュールが上部に接続されている場合は、拡張モジュール(EM)側として参照されます。追加モジュールが下部に接続されている場合は、コンピューティング モジュール(CM)側として参照されます。機能は、拡張モジュールがどちら側に取り付けられているか、および使用されている拡張モジュールの数と種類によって異なります。

IRM-1100-4A2T は、次のツールから管理できます。

-

Cisco DNA Center

-

WebUI

詳細については、IRM-1100-4A2T 拡張モジュールを参照してください。

フィードバック

フィードバック