流量解密已说明

互联网上的大多数流量都是加密的,并且在大多数情况下您都不希望解密;即使您不这样做,您仍然可以收集有关它的一些信息,并在必要时从网络中阻止它。

您的选择包括:

-

解密流量并对其进行完整的深度检查:

-

高级恶意软件防护

-

安全智能

-

威胁情报导向器

-

应用检测器

-

URL 和类别过滤

-

-

保持流量加密并设置访问控制和 解密策略 以查找并可能阻止:

-

旧协议版本(例如安全套接字层)

-

不安全的密码套件

-

具有高风险和低业务关联性的应用

-

不可信颁发者的可分辨名称

-

访问控制策略

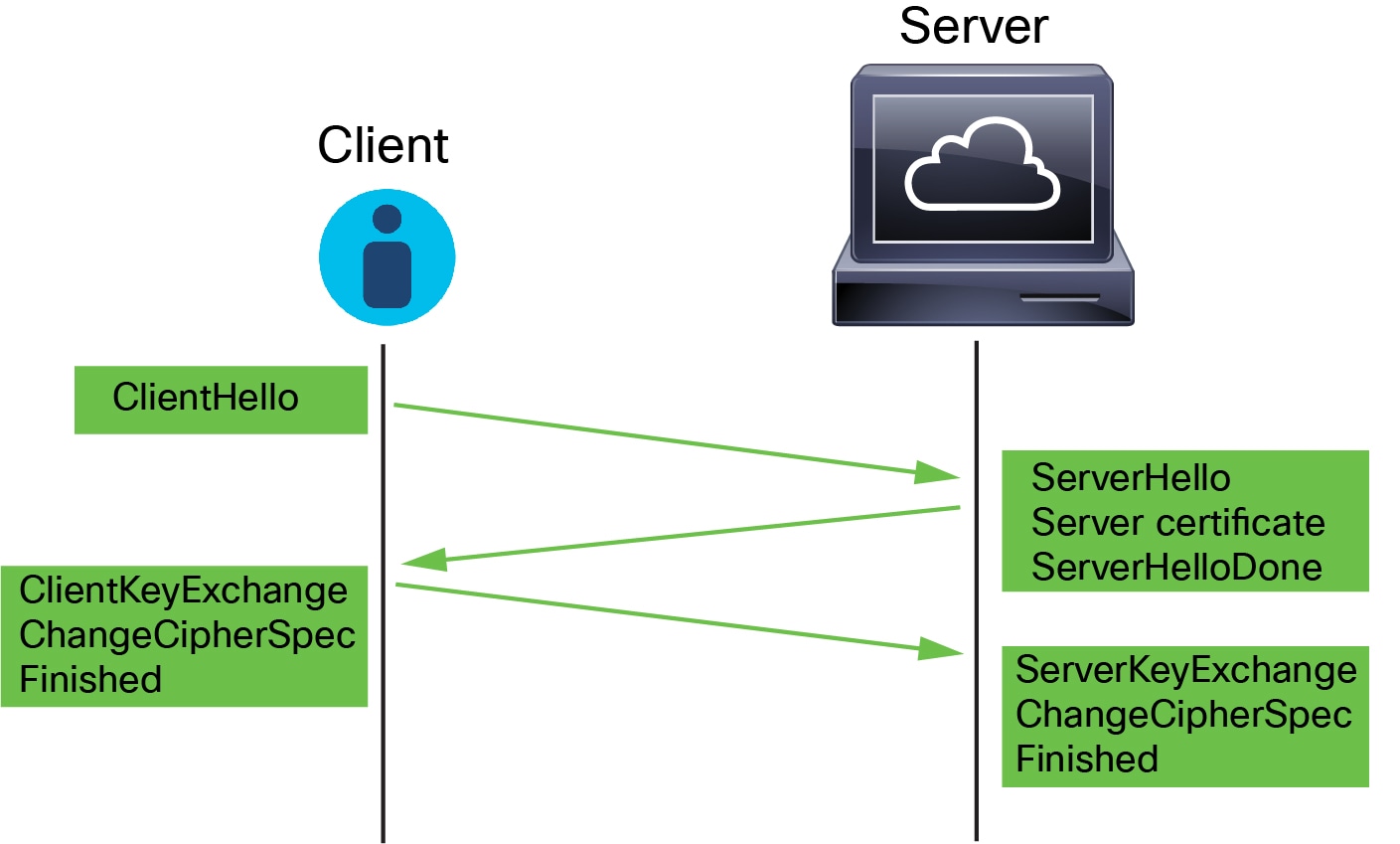

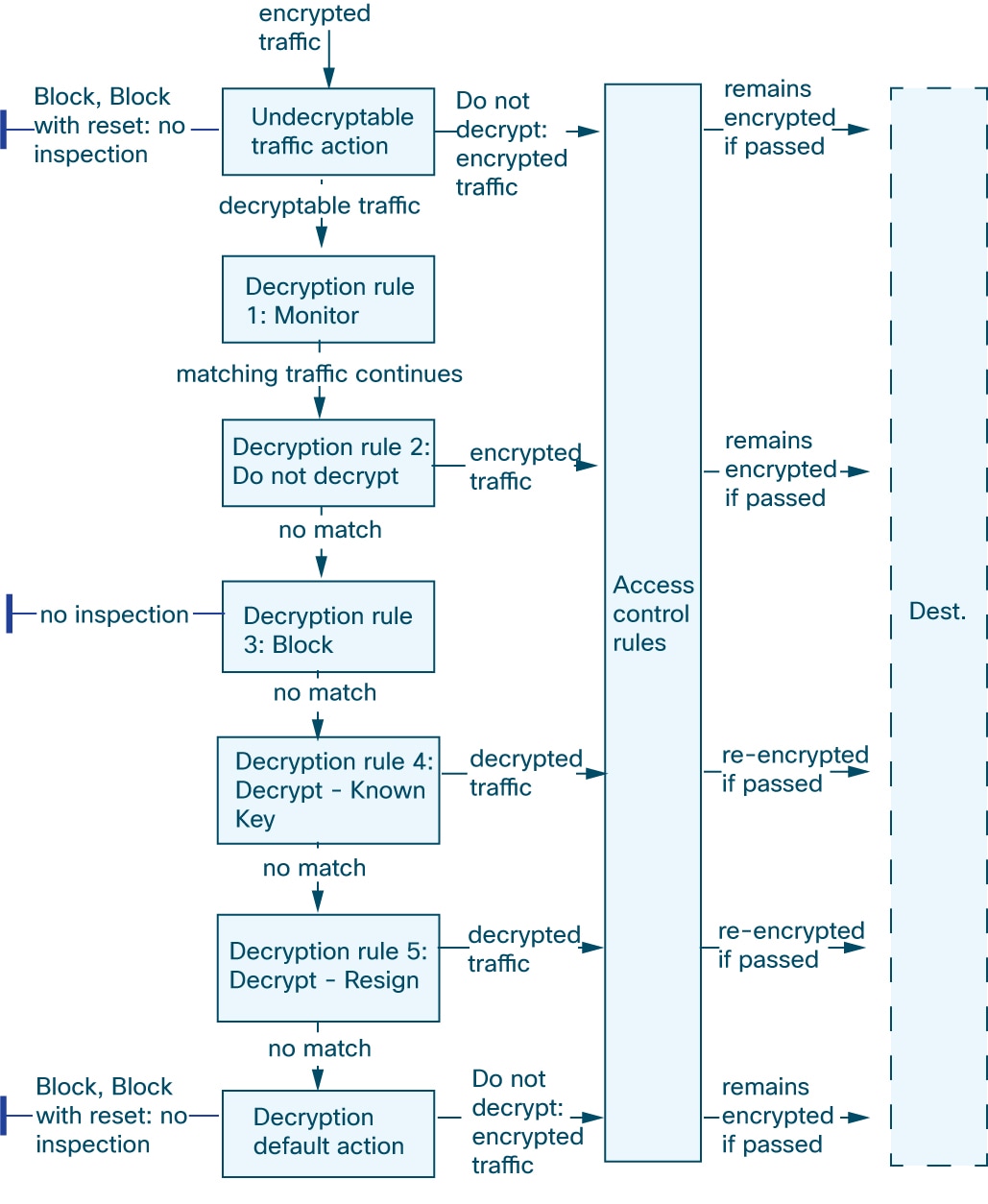

访问控制策略是一种可调用子策略和其他配置(包括 )的主配置。如果将 与访问控制相关联,则系统会在使用访问控制规则评估加密会话前使用该 解密策略对其进行处理。如果没有配置 TLS/SSL或设备不支持,则访问控制规则将处理所有加密流量。

当您的 TLS/SSL配置允许加密流量通过时,访问控制规则也会对其进行处理。但是,某些访问控制规则条件需要未加密流量,因此,已加密流量可能匹配的规则更少。此外,默认情况下,系统禁用已加密负载的入侵和文件检查。当已加密连接与已配置入侵和文件检查的访问控制规则相匹配时,这有助于减少误报和提高性能。

在已解密的协议中

在我们解密的协议中:

-

TLS 版本 1.3 以下(如果已启用 Snort 3)

-

基于 HTTPS 的 DNS

-

基于 TLS 的 DNS (RFC 7858)

-

FTPS、SMTPS、IMAPS、POP3S

备注

解密规则 需要可能会影响性能的处理开销。在决定解密流量之前,请参阅何时解密流量以及何时不解密。

只要托管设备启用了 Snort 3,系统就支持解密 TLS 1.3 流量。您可在 解密策略 的高级选项中启用 TLS 1.3 解密;有关详细信息,请参阅解密策略 高级选项。

Firepower 系统不支持相互身份验证;也就是说,不能将客户端证书上传到 Cisco Secure Firewall Management Center 并将其用于解密 - 重新签名 (Decrypt - Resign) 或解密 - 已知密钥 (Decrypt - Known Key) 解密规则 操作。有关详细信息,请参阅解密和重新签名(传出流量)和已知密钥解密(传入流量)。

如果使用 FlexConfig 设置 TCP 最大分段大小 (MSS) 的值,则观察到的 MSS 可能会小于您的设置。有关详细信息,请参阅 关于 TCP MSS。

反馈

反馈