对象简介

为了提高灵活性和 Web 界面的易用性,系统会使用命名 对象,命名对象是将名称与值相关联的可重用配置。当您要使用该值时,可使用命名对象来替代。系统支持在 Web 界面中的不同位置使用这些对象,包括许多策略和规则、事件搜索、报告、控制面板等等。系统提供许多代表常用配置的预定义对象。

使用对象管理器创建和管理对象。许多使用对象的配置也允许您根据需要即时创建对象。您也可以使用对象管理器进行以下操作:

-

查看使用网络、端口、VLAN 或 URL 对象的策略、设置和其他对象;请参阅查看对象及其使用情况。

-

将对象分组,以用一个配置引用多个对象;请参阅对象组。

-

覆盖所选设备的对象值;请参阅 对象覆盖。

编辑在活动策略中使用的对象后,必须重新部署更改的配置,才能使更改生效。您无法删除活动策略正在使用的对象。

注 |

当且仅当某个对象用于分配到某个托管设备的策略中时,该对象才会在托管设备上予以配置。如果从分配到给定设备的所有策略中删除某个对象,则该对象也会从下一次部署的设备配置中被删除,对其进行的后续更改不会在设备配置中反映出来。 |

对象类型

下表列出了您可以在系统中创建的对象,并指示是否可以对每个对象类型进行分组或配置以允许覆盖。

|

对象类型 |

是否可分组? |

是否允许覆盖? |

|---|---|---|

|

网络 |

是 |

是 |

|

端口 |

是 |

是 |

|

接口:

|

否 |

否 |

|

隧道区域 |

否 |

否 |

|

应用过滤器 |

否 |

否 |

|

VLAN 标记 |

是 |

是 |

|

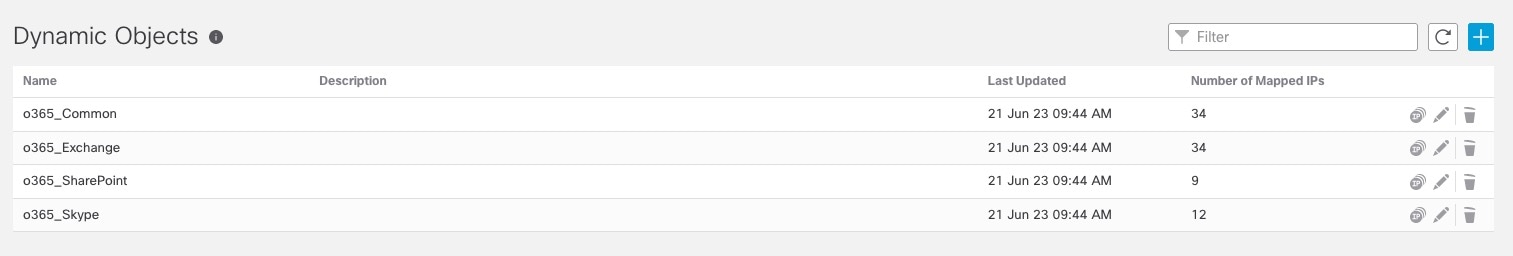

外部属性:安全组标记 (SGT) 和动态对象 |

否 |

否 |

|

URL |

是 |

是 |

|

地理定位 |

否 |

否 |

|

时间范围 |

否 |

否 |

|

变量集 |

否 |

否 |

|

安全智能:网络、DNS 和 URL 列表和源 |

否 |

否 |

|

Sinkhole |

否 |

否 |

|

文件列表 |

否 |

否 |

|

密码套件列表 |

否 |

否 |

|

可分辨名称 |

是 |

否 |

|

公钥基础设施 (PKI):

|

是 |

否 |

| 密钥链 | 否 | 是 |

|

DNS 服务器组 |

否 |

否 |

|

SLA 监控器 |

否 |

否 |

|

前缀列表:IPv4 和 IPv6 |

否 |

是 |

|

路由映射 |

否 |

是 |

|

访问列表:标准和扩展 |

否 |

是 |

|

AS 路径 |

否 |

是 |

|

社区列表 |

否 |

是 |

|

策略列表 |

否 |

是 |

|

FlexConfig:文本和 FlexConfig 对象 |

否 |

是 |

对象和多租户

在多域部署中,您可以在全局域和后代域中创建对象,只能在全局域中创建的安全组标记 (SGT) 对象除外。系统会显示在当前域中创建的对象,您可以对其进行编辑。它还会显示在祖先域中创建的对象,但您无法对其进行编辑,除了安全区域和接口组。

注 |

因为安全区域 和接口组 与在分叶级别配置的设备接口绑定,后代域中的管理员可以查看并编辑在祖先域中创建的 和组 。子域用户可以在祖先区域和组中添加和删除接口,但无法删除或重命名区域/组。 |

对象名称在域层次结构中必须是唯一的。系统可能会识别出与您在当前域中无法查看的对象名称的冲突。

对于支持分组的对象,可以将当前域中的对象与从祖先域中继承的对象分到一组。

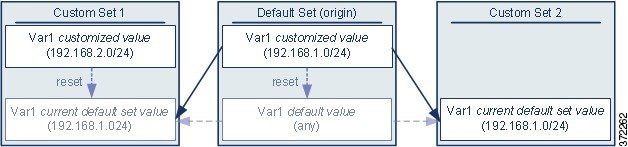

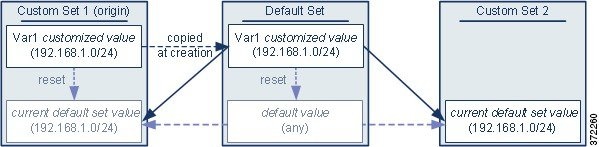

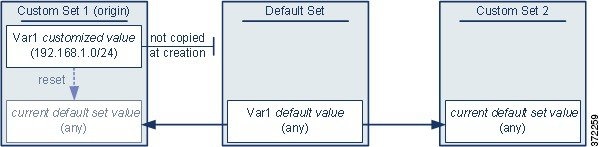

对象覆盖允许您定义某些类型对象的设备特定或域特定值,包括网络、端口、VLAN 标记和 URL。在多域部署中,可以为祖先域中的对象定义默认值,但允许后代域中的管理员为该对象添加覆盖值。

反馈

反馈