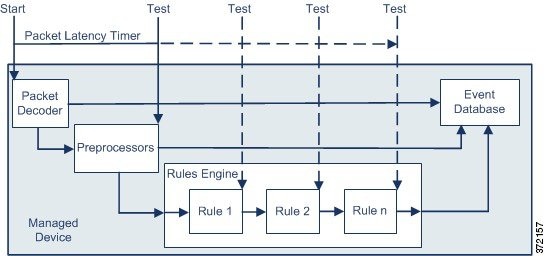

关于入侵防御性能调整

思科提供多项功能,用于提高系统在分析流量中的入侵企图时的性能。您可以执行以下操作:

-

指定事件队列中允许的数据包数量。您还可以在数据流重组前后,启用或禁用对将重建到更大数据流中的数据包进行的检测。

-

覆盖入侵规则中使用的 PCRE 默认匹配和递归限制以检查数据包负载内容。

-

选择使规则引擎在生成多个事件时为每个数据包或数据包流记录多个事件,使您可以收集报告事件之外的信息。

-

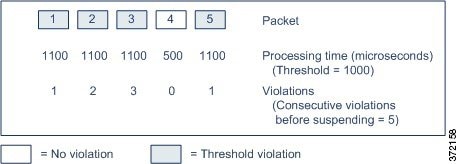

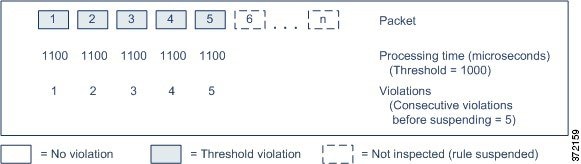

在安全和通过数据包及规则延迟阈值将设备延迟保持在可接受水平的需求之间保持平衡。

-

配置设备如何监控和报告其自身性能的基本参数。这样,您可以指定系统更新设备上的性能统计信息的间隔。

可以基于每个访问控制策略配置这些性能设置,他们可应用于该父访问控制策略调用的所有入侵策略。

反馈

反馈