被动身份代理 身份源

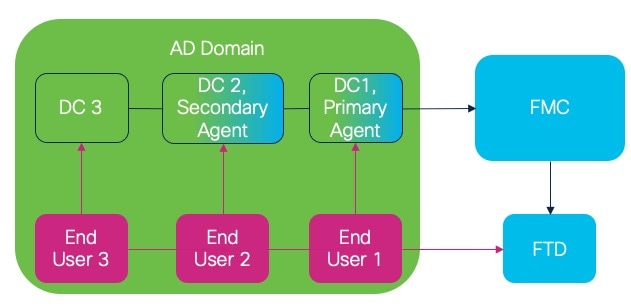

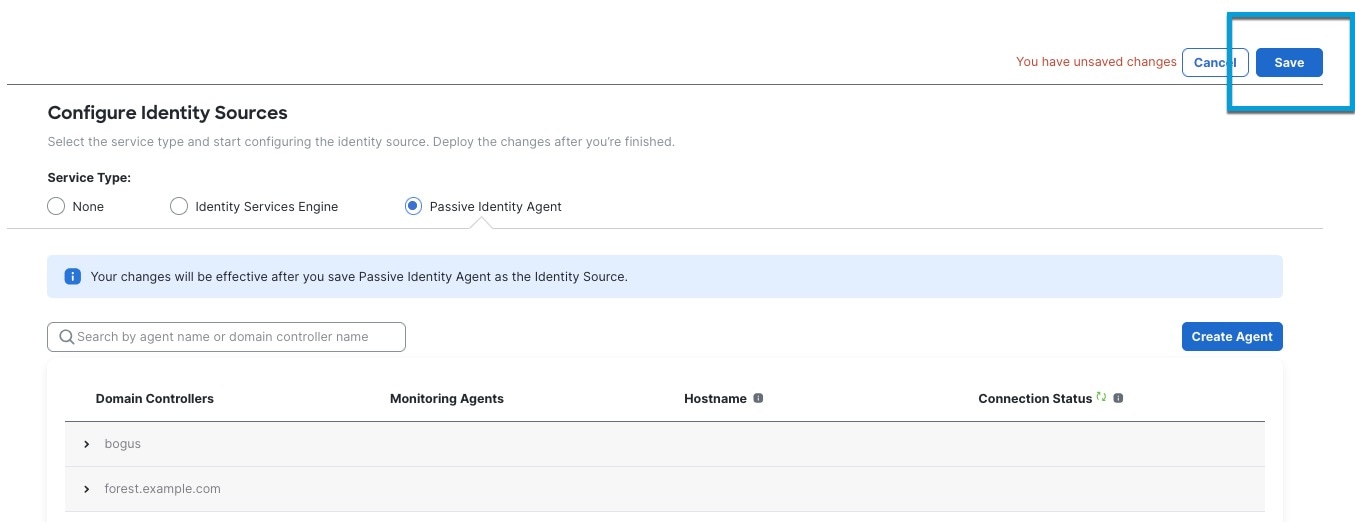

被动身份代理 身份源将会话数据从 Microsoft Active Directory (AD) 发送到 Cisco Secure Firewall Management Center。您只需要 关于领域和领域序列中讨论的受支持的 Microsoft AD 设置即可。

被动身份代理 版本 1.0 仅发送 IPv4 用户会话,但版本 1.1 发送 IPv4 和 IPv6 用户会话。

注 |

您无需配置Cisco Identity Services Engine (ISE) 即可使用此身份源。 |

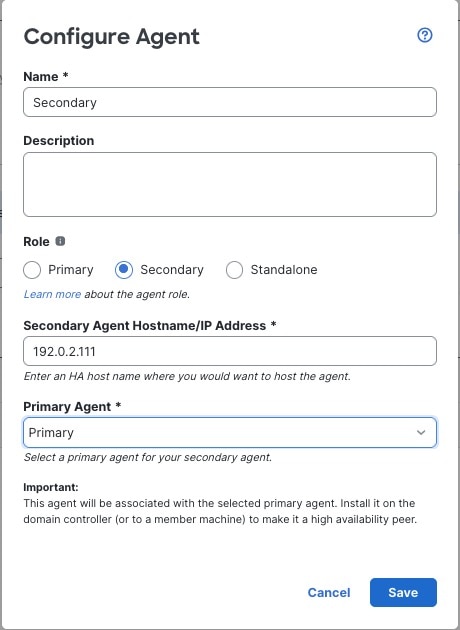

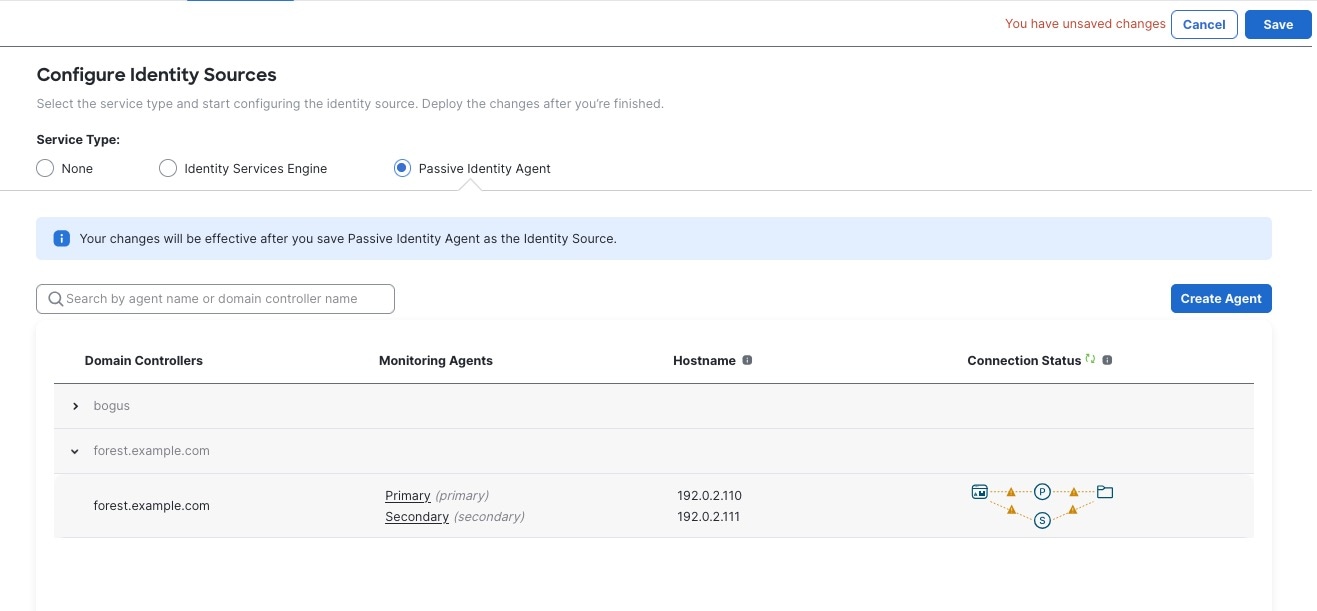

被动身份代理 角色

被动身份代理 支持以下角色:

-

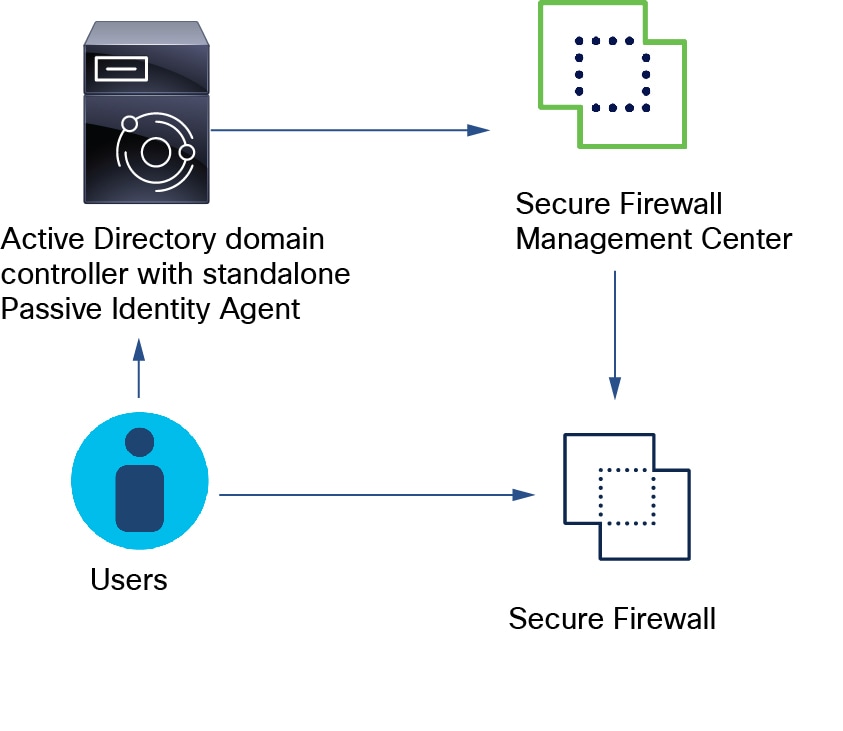

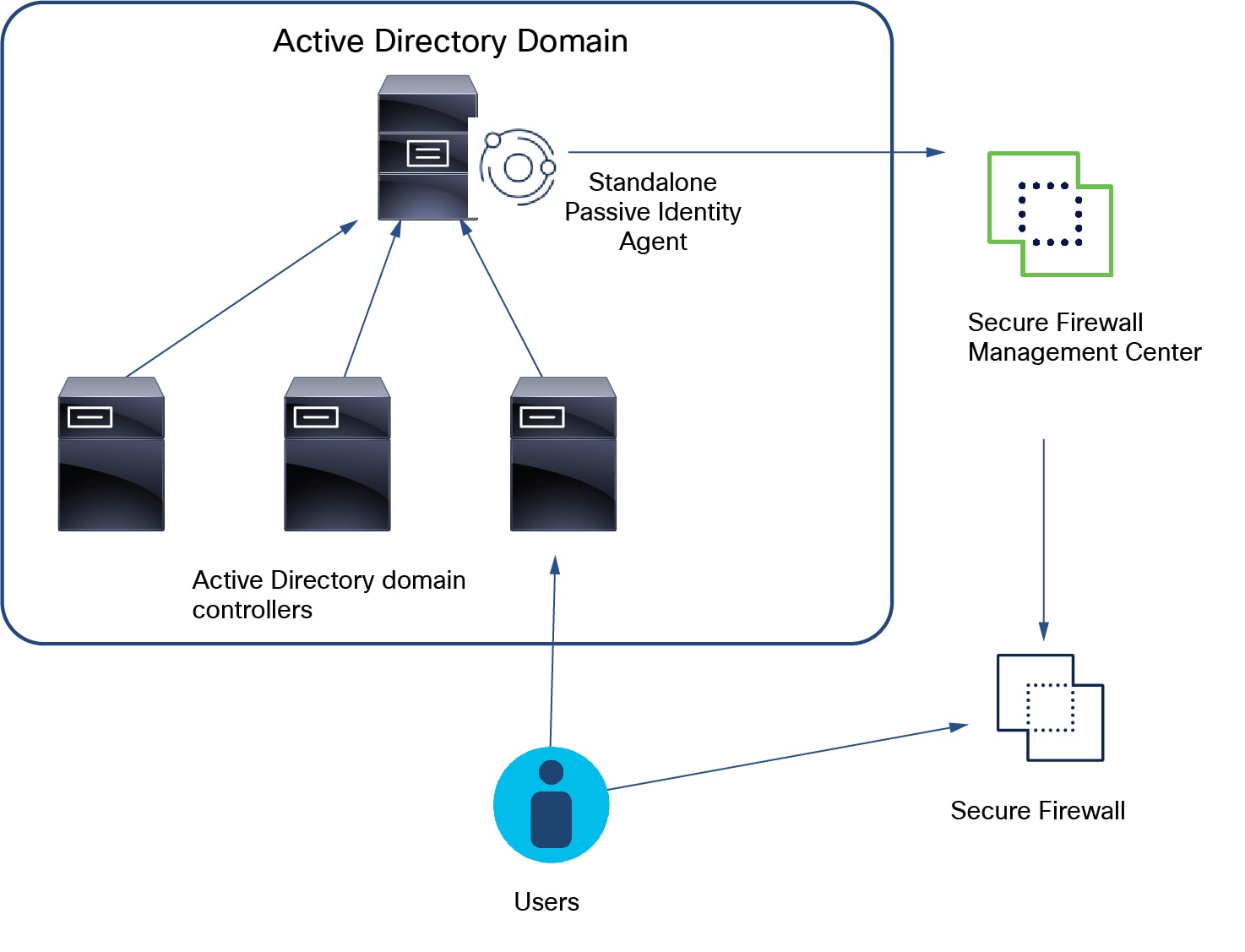

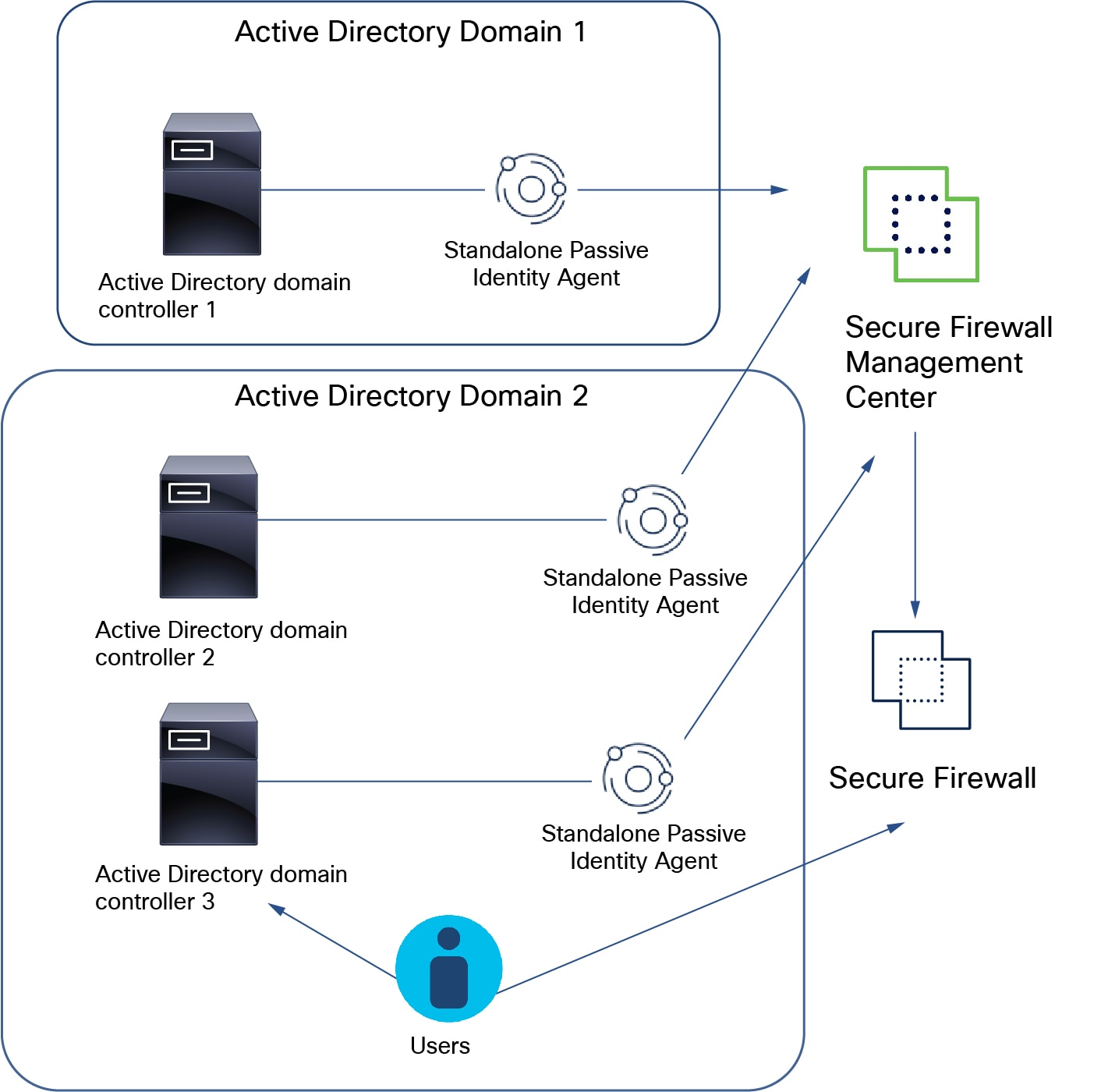

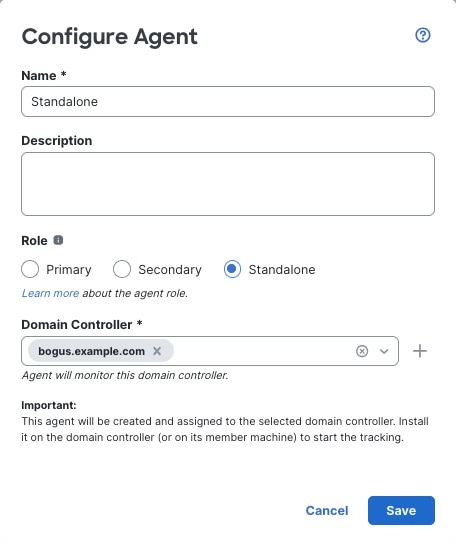

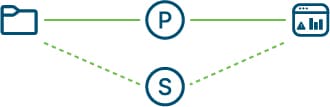

独立:不属于冗余对的 被动身份代理 。独立代理可以从多个 Active Directory 服务器和域控制器下载用户和组,前提是所有这些服务器和域控制器上都安装了该软件。

-

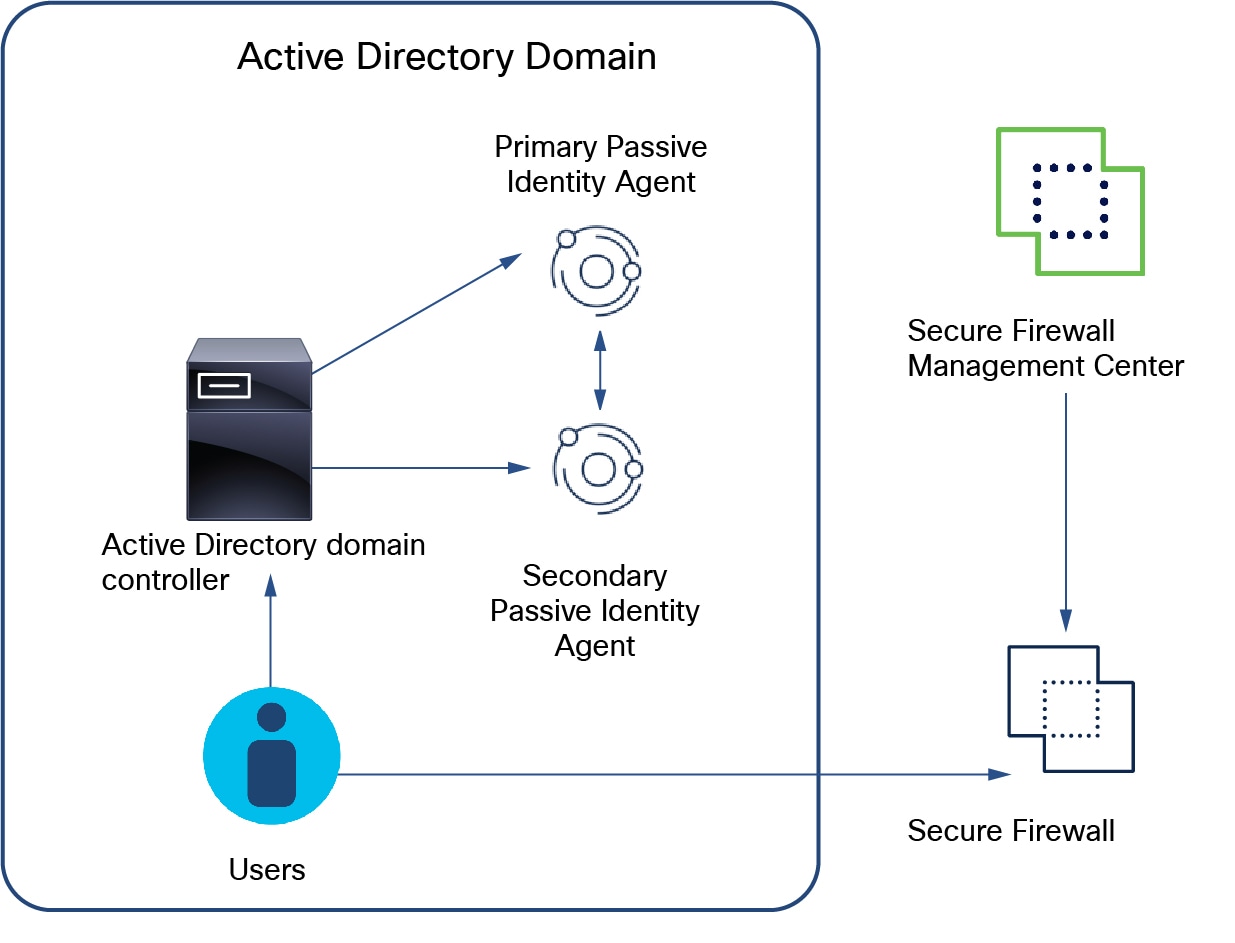

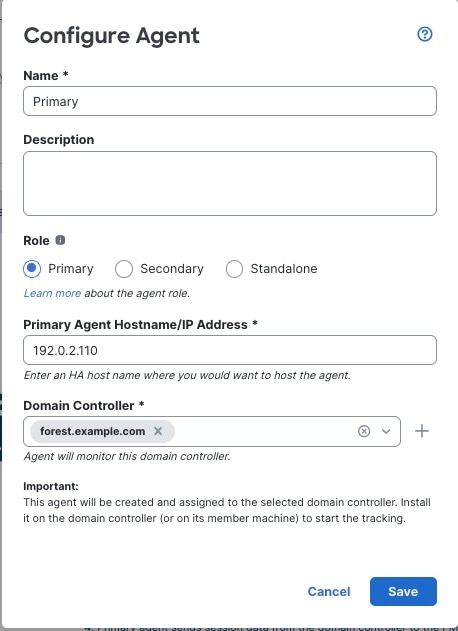

主:(冗余对中的主代理。)可以安装在 Microsoft AD 域控制器、目录服务器或任何网络客户端上。

处理与 Cisco Secure Firewall Management Center 的所有通信,除非它停止通信,在这种情况下,通信将由辅助代理处理。

-

辅助:(冗余对中的辅助或备份代理。)可以安装在 Microsoft AD 域控制器、目录服务器或任何网络客户端上。

监控主代理的运行状况,并在主代理停止与 Cisco Secure Firewall Management Center通信时进行接管。

被动身份代理 系统要求

被动身份代理 需要满足以下条件:

-

如果将其安装在 Windows Active Directory 服务器上,则该服务器必须运行 Windows 服务器 2008 或更高版本。

-

如果将其安装在连接到域的 Windows 客户端上,则客户端必须运行 Windows 8 或更高版本。

-

所有系统的系统时钟必须同步。强烈建议在所有这些服务器上使用相同的 NTP 服务器。这意味着:

-

Cisco Secure Firewall Management Center。

有关详细信息,请参阅时间同步。

-

所有 Windows Active Directory 服务器和域控制器。

-

安装了 被动身份代理 的计算机。

-

-

Cisco Secure Firewall Management Center 必须运行 7.6 或更高版本。

-

由 Cisco Secure Firewall Threat Defense 管理的任何 Cisco Secure Firewall Management Center 都必须运行 7.0.x 或更高版本。

-

您必须在 Cisco Secure Firewall Threat Defense 设备上启用 Snort 3。

被动身份代理 限制

被动身份代理 以下限制:

-

最多同时有 10 个代理

-

一个 被动身份代理 身份源最多可以监控 50 个 AD 目录

-

最多 300,000 个并发用户会话

-

不支持 IPv6 地址 (被动身份代理 1.0)

-

不支持 IPv6 地址 (被动身份代理 1.1)

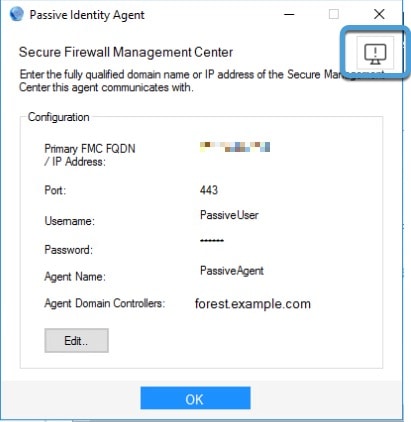

部署 被动身份代理

有关部署选项的信息,请参阅 部署 被动身份代理。

注 |

建议您使用最新版本的 被动身份代理。要查看可用版本,请转至 software.cisco.com。要升级 被动身份代理,请参阅升级 被动身份代理 软件 |

反馈

反馈