关于策略型路由

在传统路由中,数据包会根据目的 IP 地址进行路由。但是,在基于目标的路由系统中更改特定流量的路由是较为困难的。策略型路由 (PBR) 通过扩展和补充路由协议提供的现有机制来增强对路由的控制。

PBR 允许您设置 IP 优先。它还允许为某些流量指定路径,例如高成本链路上的优先级流量。通过 PBR,您可以定义基于目的网络以外的标准的路由,如源端口、目的地址、目的端口、协议、应用,或者这些对象的组合。

您可以使用 PBR 根据应用、用户名、组成员身份和安全组关联对网络流量进行分类。此路由方法适用于大量设备访问大型网络部署中的应用和数据的场景。传统上,大型部署具有会将所有网络流量作为基于路由的 VPN 中的加密流量回传到集线器的拓扑。这些拓扑通常会导致诸如数据包延迟、带宽降低和数据丢包等问题。克服这些问题涉及高成本的复杂部署和管理。

PBR 策略让您能够安全地中断指定应用的流量。您可以在 Cisco Secure Firewall Management Center 用户界面中配置 PBR 策略,以允许直接访问应用。

为什么使用策略型路由

假设一家公司在不同位置之间有两条链路:一条是高带宽、低延迟、较为昂贵的链路,而另一条是低带宽、高延迟、不太昂贵的链路。使用传统路由协议时,高带宽链路将基于通过该链路的带宽、延迟或两者(使用 EIGRP 或 OSPF)特性所实现的指标节约而获得大部分(如果不是全部)跨该链路发送的流量。通过 PBR,您可以通过高带宽/低延迟的链路来路由优先级较高的流量,而通过低带宽/高延迟链路发送其他所有流量。

以下是您可以使用策略型路由的几种场景:

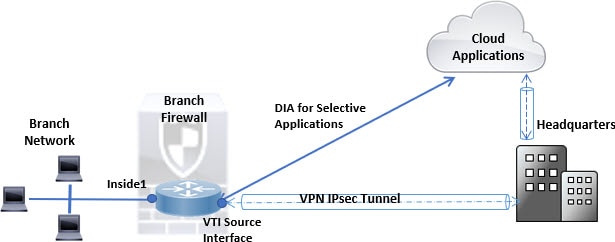

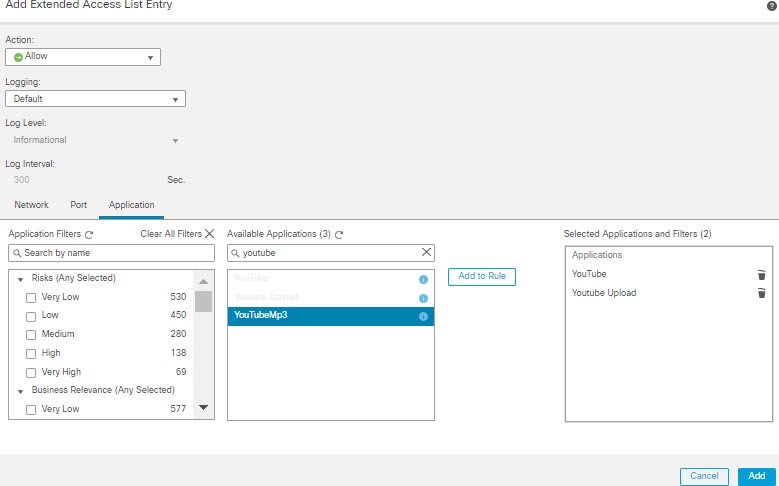

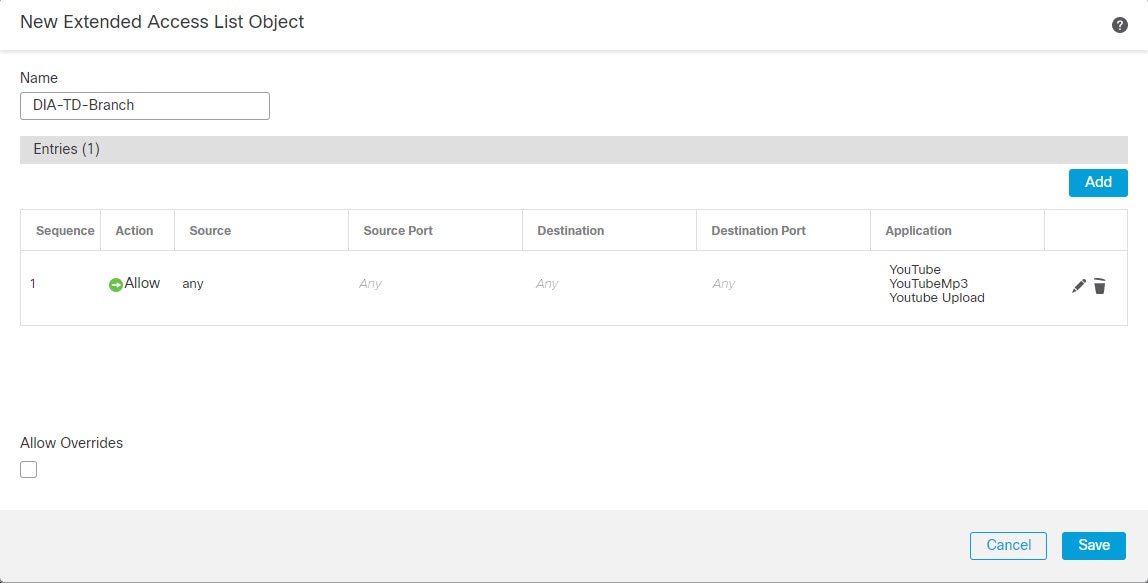

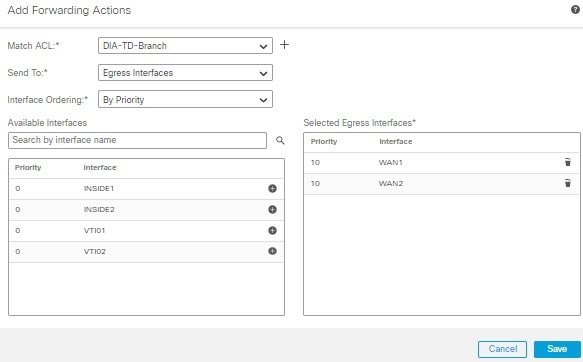

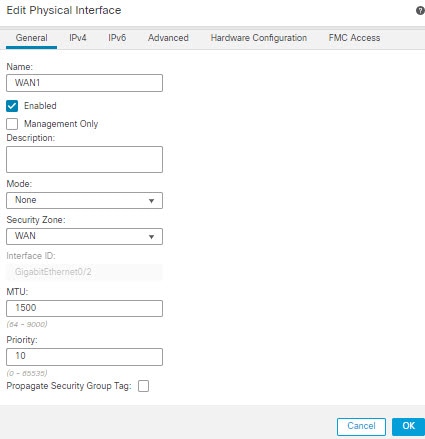

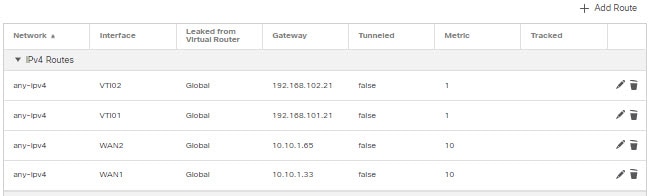

直接互联网接入

在此拓扑中,来自分支机构的应用流量可以被直接路由到互联网,而不是通过连接到总部的 VPN 隧道。该分支机构 威胁防御 配置了互联网出口点,并在入口接口(内部 1)上应用 PBR 策略,以便根据 ACL 中定义的应用、用户身份(用户名和组成员身份)和安全组标记(安全组关联)来识别流量。相应地,流量会通过出口接口直接转发到互联网或 IPsec VPN 隧道。

同等访问权限和源敏感路由

在此拓扑中,来自 HR 和管理管理网络的流量可配置为通过 ISP-1,来自工程网络的流量可配置为通过 ISP-2。因此,策略型路由支持网络管理员提供同等访问权限和源敏感路由,如下所示。

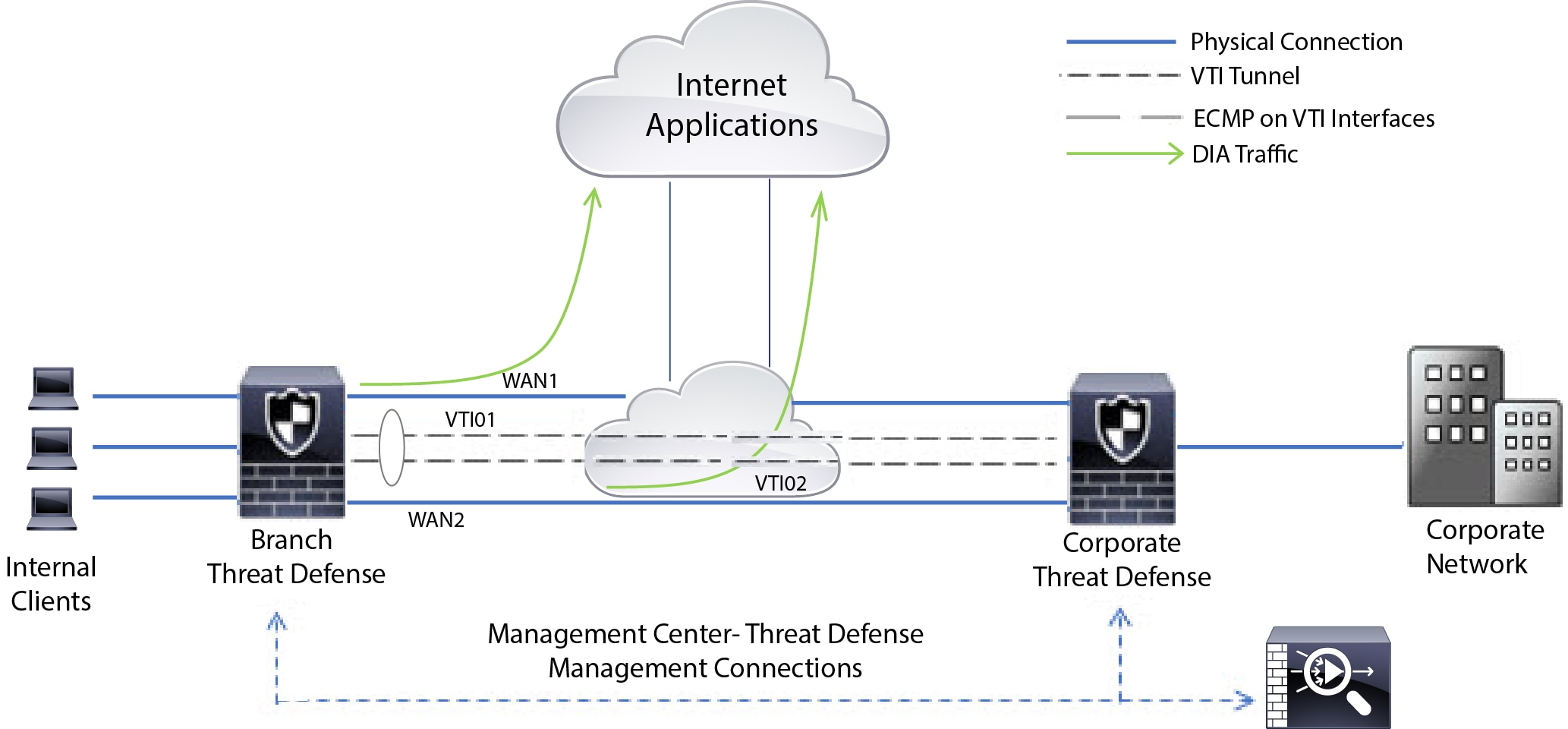

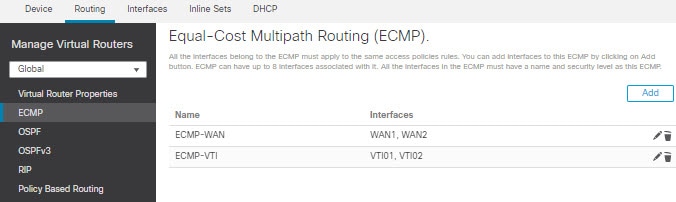

负载分担

除 ECMP 负载均衡提供的动态负载共享功能外,网络管理员现在还可以实施策略来根据流量特征在多个路径之间分发流量。

例如,在同等访问和基于源的路由场景所描绘的拓扑中,管理员可以配置策略型路由来路由从人力资源网络至 ISP1 的流量和从工程网络至 ISP2 的流量,从而实现负载共享。

反馈

反馈