关于 Zero Trust 访问

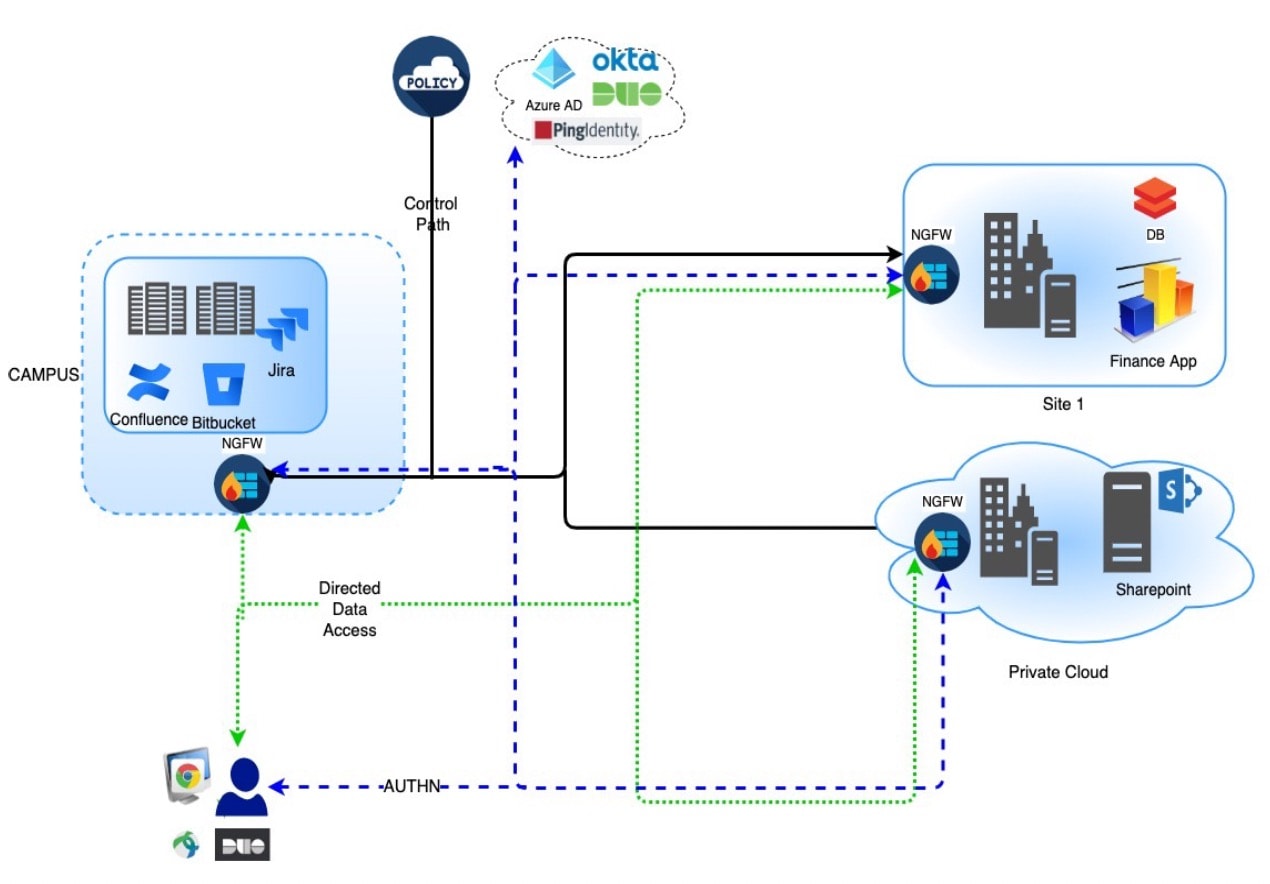

Zero Trust 访问功能是基于 Zero Trust 网络访问 (ZTNA) 原则。ZTNA 是一种消除隐式信任的 Zero Trust 安全模型。该模型在验证用户、请求的上下文以及分析风险(如果授予访问权限)后授予最低权限访问权限。

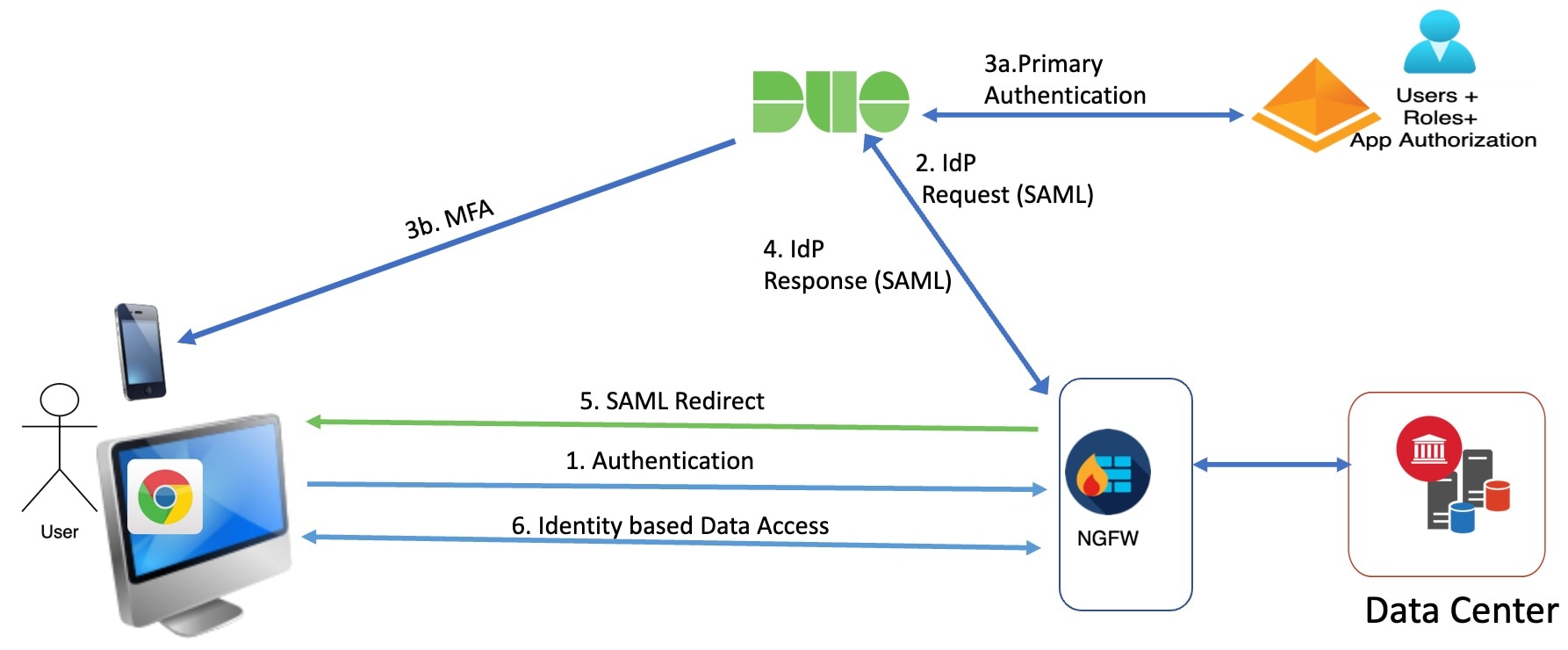

Zero Trust 访问允许您使用外部 SAML 身份提供商 (IdP) 策略从网络内部(本地)或外部(远程)对受保护的基于网络的资源和应用进行身份验证和授权访问。

功能如下:

-

支持多个基于 SAML 的身份提供程序,例如 Duo、Azure AD、Okta 和其他身份提供程序。

-

终端(客户端设备)上不需要思科 Cisco Secure Client 等客户端应用来进行安全访问。

-

通过浏览器进行访问和身份验证。

-

仅支持 Web 应用 (HTTPS)。

-

通过代理(例如 Duo Health)支持客户端设备状态,使用该代理可以根据 Duo 中的策略评估设备的状态,并且可以基于相同的策略提供访问。可以与支持使用其代理(例如 Okta 或 PingID)进行安全评估的第三方身份提供程序一起执行相同的功能。

-

支持 HTTP 重定向 SAML 绑定。

-

支持应用组,以便更轻松地在一组应用上启用 Zero Trust 保护。

-

对 Zero Trust 应用流量利用威胁防御入侵和恶意软件防护。

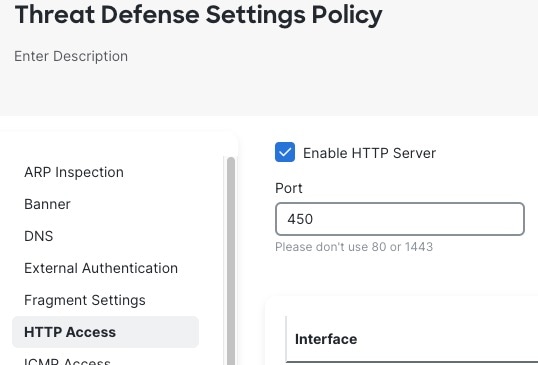

您可以使用 Cisco Secure Firewall Management Center Web 界面创建 Zero Trust 应用策略,以便定义专用应用并向其分配威胁策略。该策略是应用特定的,其中管理员根据该应用的威胁感知来决定检测级别。

反馈

反馈