关于解密策略

A 解密策略 确定系统如何处理网络上的加密流量。可以配置一个或多个 解密策略,将 a 解密策略与访问控制策略关联起来,然后将访问控制策略部署到托管设备。当设备检测到 TCP 握手时,访问控制策略首先处理并检查流量。如果它随后识别出通过 TCP 连接建立的 TLS/SSL加密会话,则 解密策略将接管、处理和解密已加密的流量。

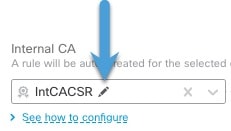

使用向导创建解密策略

您可以使用向导创建以下类型的解密策略:

-

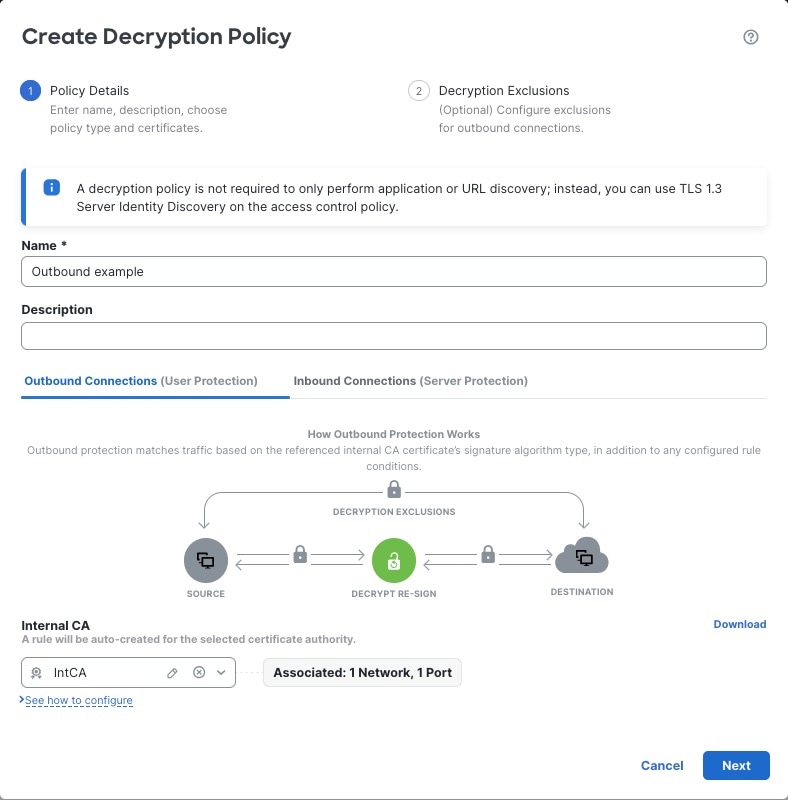

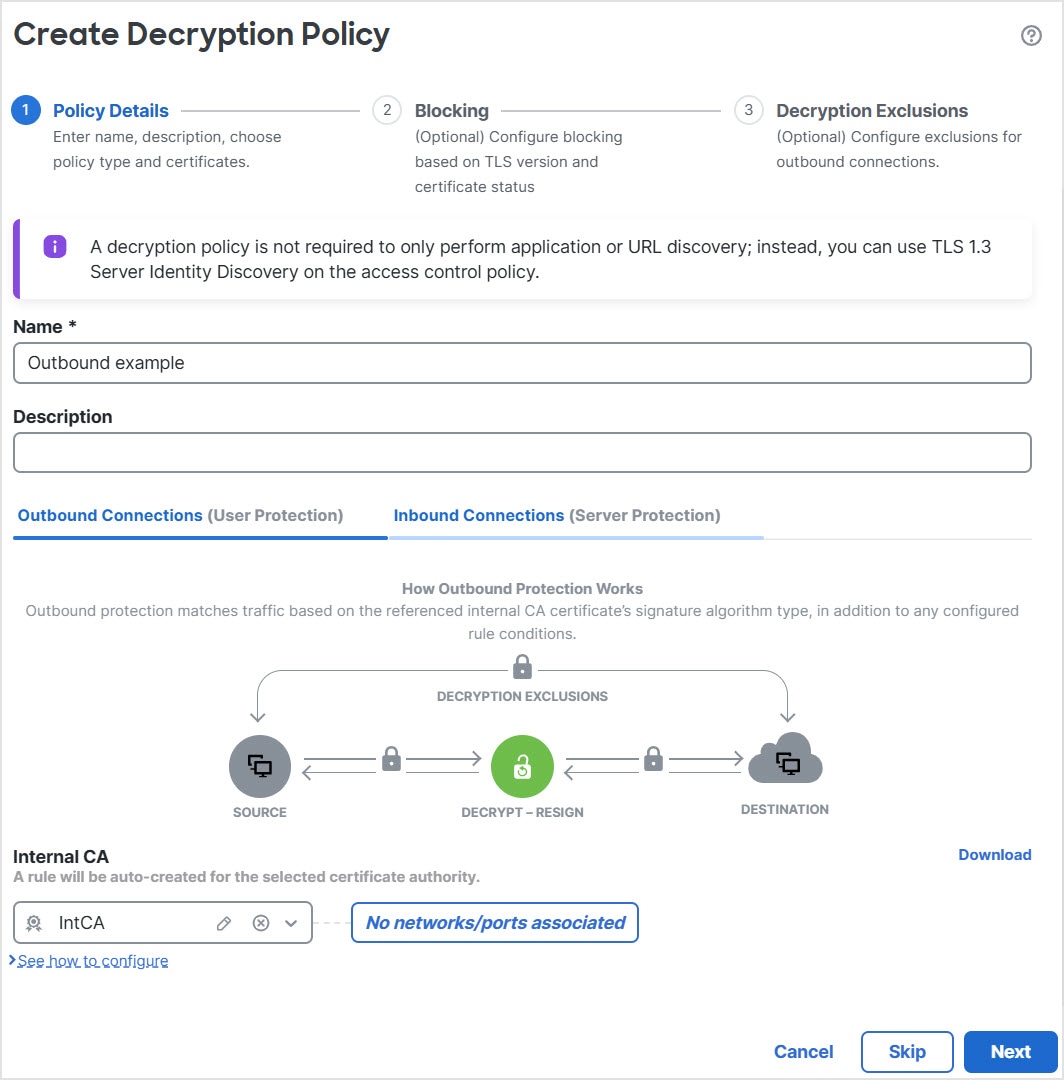

出站保护(解密 - 重新签名 规则操作)。如果流量与此规则相匹配,则系统会使用 CA 证书对服务器证书重新签名,然后充当中间人。

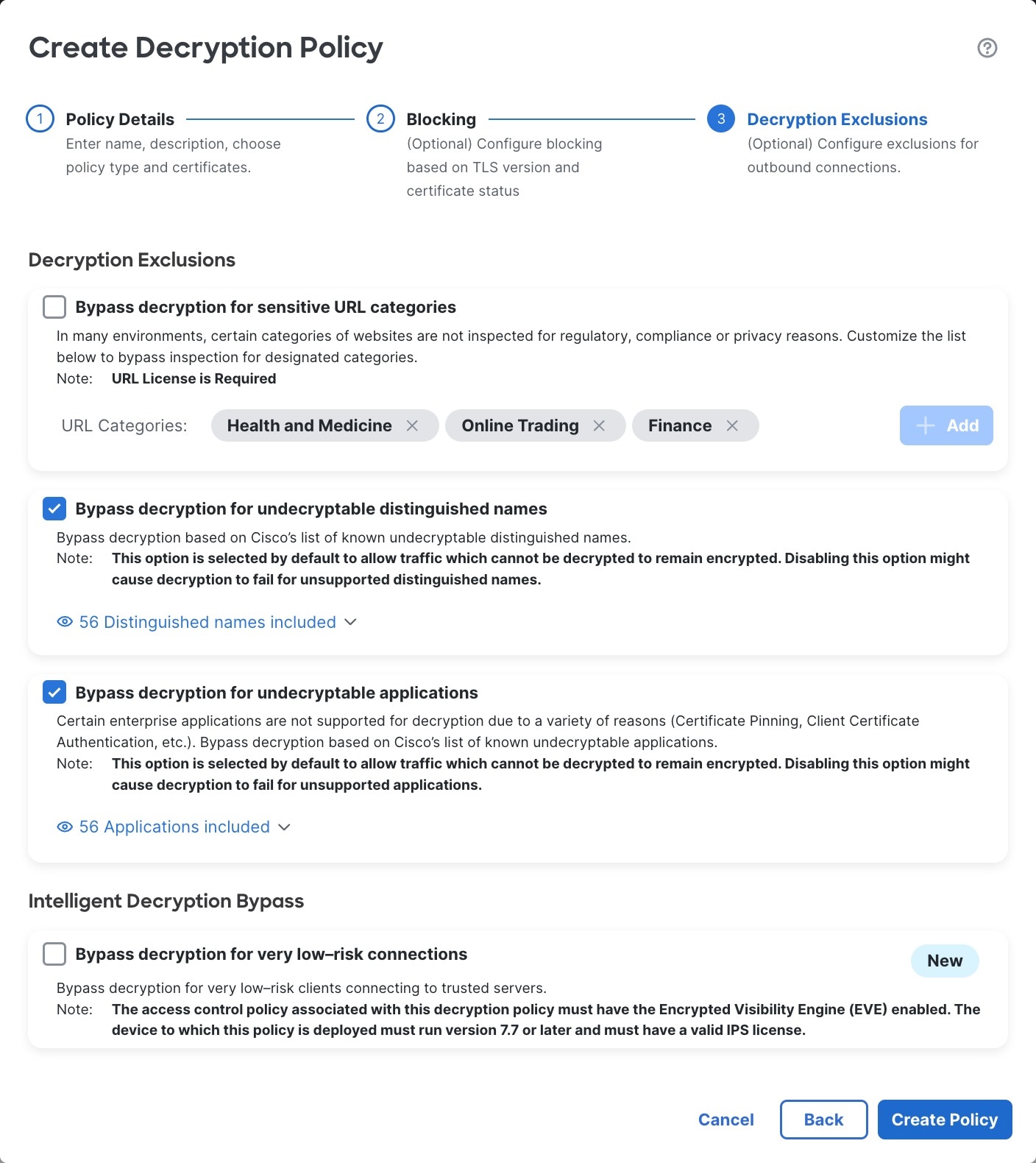

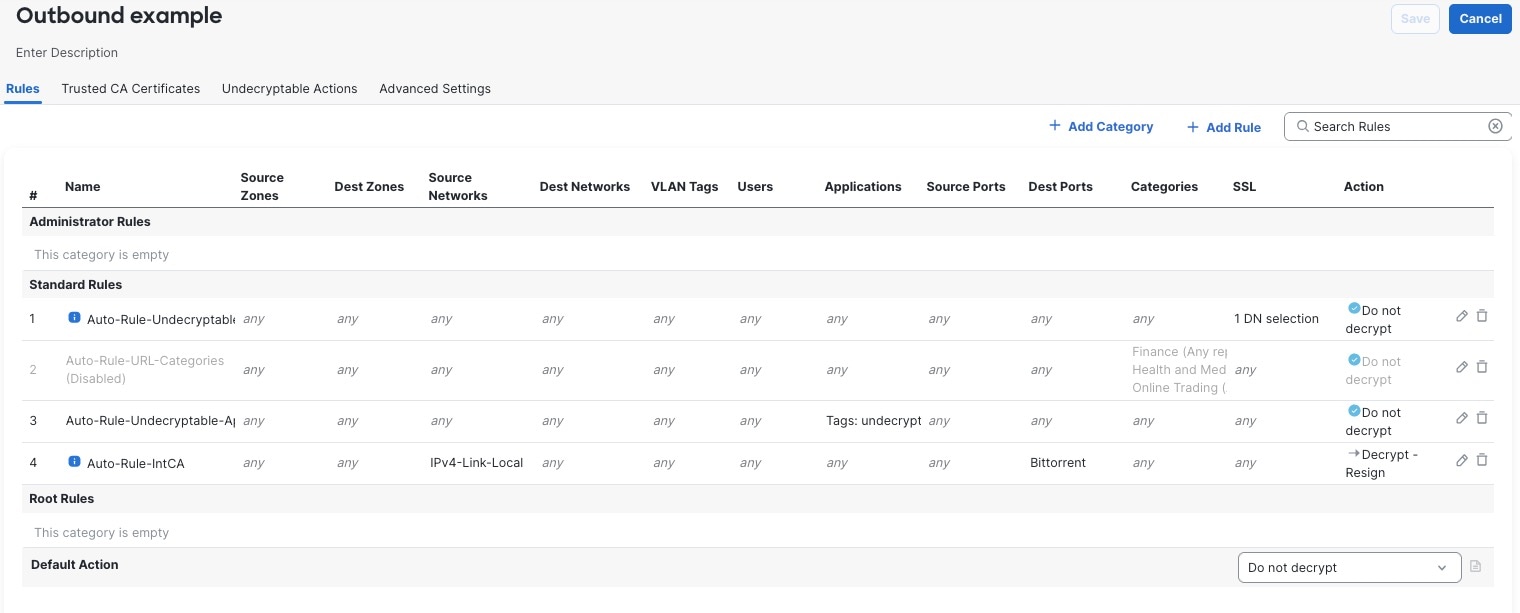

系统同时将三个具有 不解密 操作的规则添加到策略中,省去了以后再添加的麻烦。这些规则对应于您在创建策略时配置的任何解密排除项(例如,对于已知使用证书锁定的应用,您可以选择绕过解密。

有关详细信息,请参阅创建具有出站连接保护的解密策略。

-

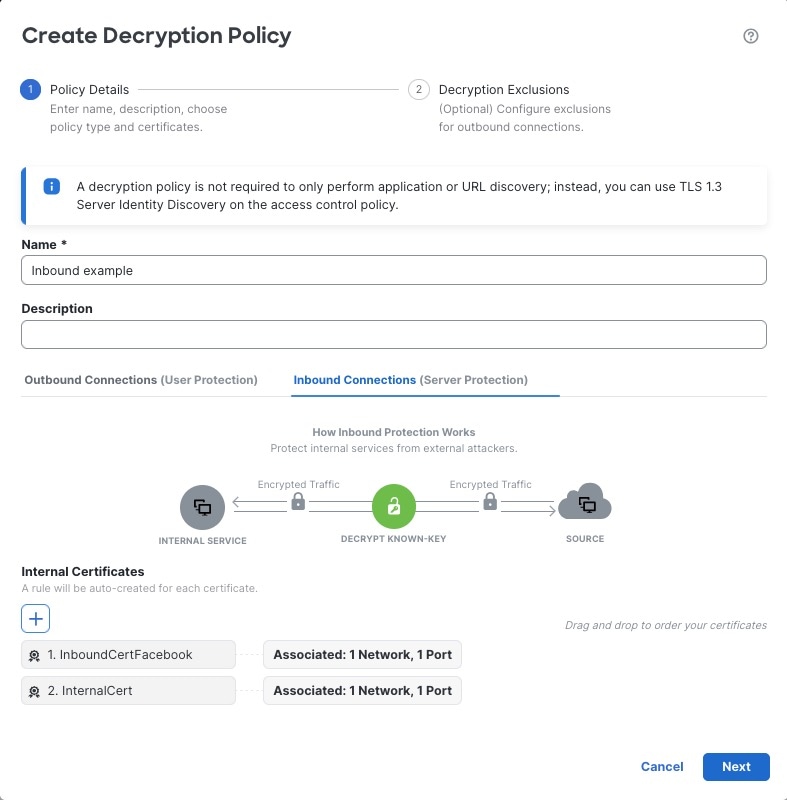

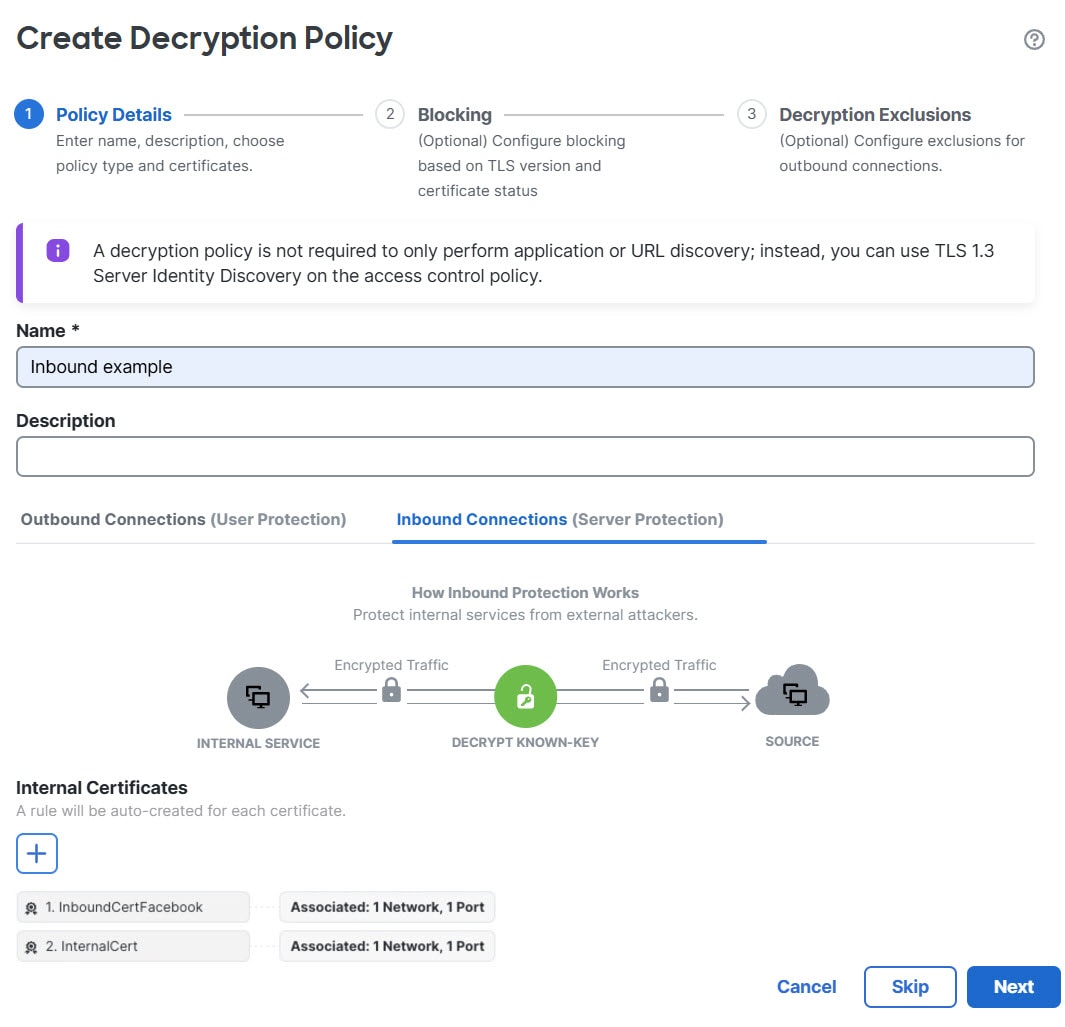

入站保护(解密 - 已知密钥 规则操作)。您可以将一个或多个服务器证书和配对私钥与该操作相关联。如果流量与规则相匹配,并且用于加密流量的证书与操作的关联证书相匹配,则系统会使用相应的私钥获取会话加密和解密密钥。

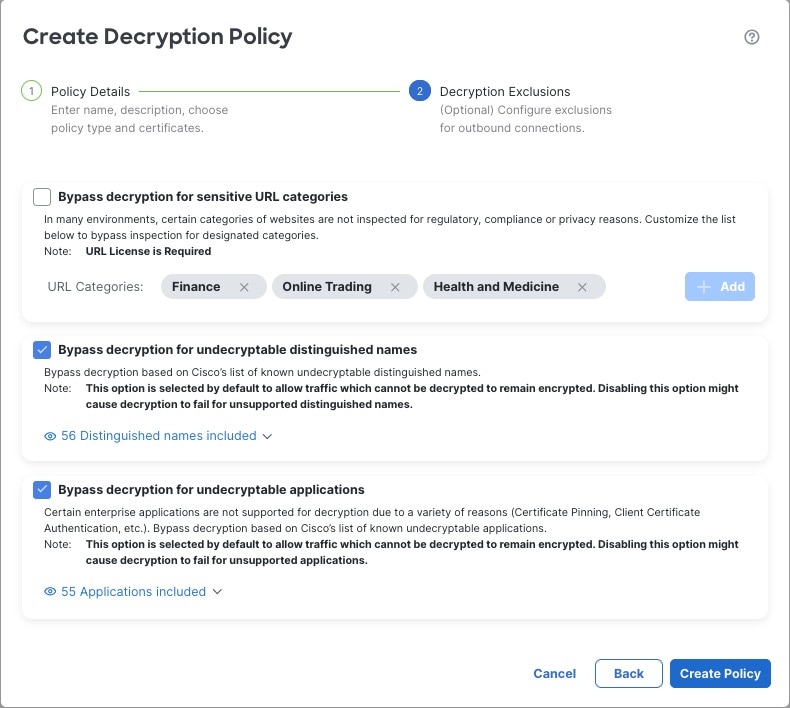

同时将三个具有 不解密 操作的规则添加到策略中,但默认情况下会禁用这些规则。这些规则对应于您在创建策略时配置的任何解密排除项(例如,对于已知使用证书锁定的应用,您可以选择绕过解密。

-

任何其他解密规则操作(例如阻止或监控)。

向导会自动为您指定的每个证书创建单独的规则。例如,入站保护规则可能为传入财务部门内部网络的流量指定一个证书,为传入工程网络的流量指定另一个证书。

该向导会为出站和入站保护策略创建其他规则,如下所示:

-

出站保护(解密 - 重新签名 规则操作):向导为匹配您在向导中指定的例外的流量创建“不解密”规则。例如,您可以选择不解密来自无法解密的应用的流量,通常是使用证书锁定的应用。

不解密规则放置在解密策略的第一个位置,以便流量通过防火墙时以最少的处理方式传输。

-

入站保护(解密 - 已知密钥 规则操作):该向导不允许您选择任何例外,但它会将“不解密”规则添加到策略中并禁用它们;这样,您可以在以后需要时启用这些例外。

不解密策略示例

以下是具有不解密 (Do Not Decrypt) 规则操作的解密策略示例:

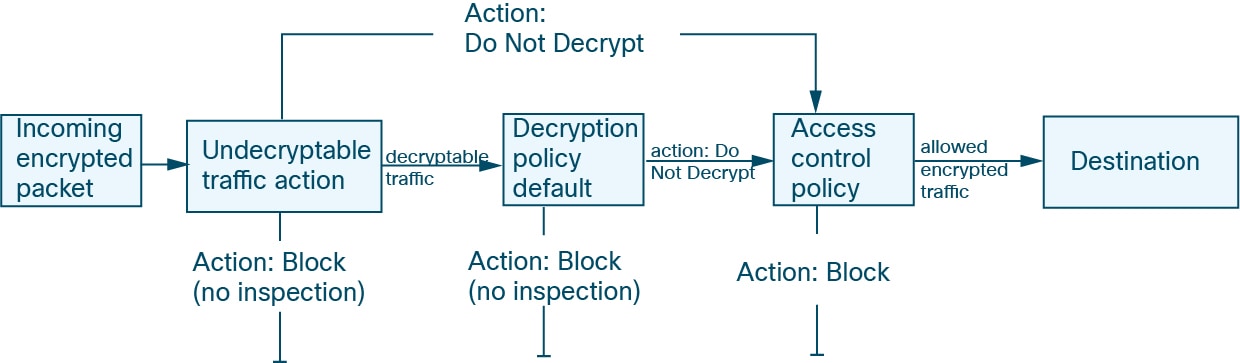

最简单的 解密策略(如下图所示)引导其部署所在设备,以使用单个默认操作处理加密流量。可将默认操作设置为阻止可解密流量(无需进一步检查),或者使用访问控制检查未解密的可解密流量。然后系统可以允许或阻止已加密的流量。如果设备检测到无法解密的流量,它会阻止该流量,无需进一步检查或不对其进行解密,而是使用访问控制对其进行检查。

要开始使用,请参阅 创建解密策略

反馈

反馈