关于 Cisco Secure Dynamic Attributes Connector

dynamic attributes connector 让您能够在 Cisco Secure Firewall Management Center 访问控制规则中使用来自各种云服务平台的服务标签和类别。

支持的连接器

我们目前支持:

|

CSDAC 版本/平台 |

AWS |

AWS 安全组 |

AWS 服务标记 |

Azure |

Azure 服务标签 |

Cisco Cyber Vision |

思科多云防御 |

通用文本 |

GitHub |

Google Cloud |

Microsoft Office 365 |

vCenter |

Webex |

Zoom |

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

|

版本 1.1(本地) |

是 |

否 |

否 |

是 |

是 |

否 |

否 |

否 |

否 |

否 |

是 |

是 |

否 |

否 |

|

版本 2.0(本地) |

是 |

否 |

否 |

是 |

是 |

否 |

否 |

否 |

否 |

是 |

是 |

是 |

否 |

否 |

|

版本 2.2(本地) |

是 |

否 |

否 |

是 |

是 |

否 |

否 |

否 |

是 |

是 |

是 |

是 |

否 |

否 |

|

版本 2.3(本地) |

是 |

否 |

否 |

是 |

是 |

否 |

否 |

否 |

是 |

是 |

是 |

是 |

是 |

是 |

|

版本 3.0(本地) |

是 |

是 |

是 |

是 |

是 |

是 |

否 |

是 |

是 |

是 |

是 |

是 |

是 |

是 |

|

云交付 (思科防御协调器) |

是 |

否 |

否 |

是 |

是 |

否 |

是 |

否 |

是 |

是 |

是 |

否 |

否 |

否 |

|

Cisco Secure Firewall Management Center 7.4.1 |

是 |

否 |

否 |

是 |

是 |

否 |

否 |

是 |

是 |

是 |

是 |

是 |

是 |

是 |

|

Cisco Secure Firewall Management Center 7.6 |

是 |

是 |

是 |

是 |

是 |

是 |

否 |

是 |

是 |

是 |

是 |

是 |

是 |

是 |

有关连接器的详细信息:

-

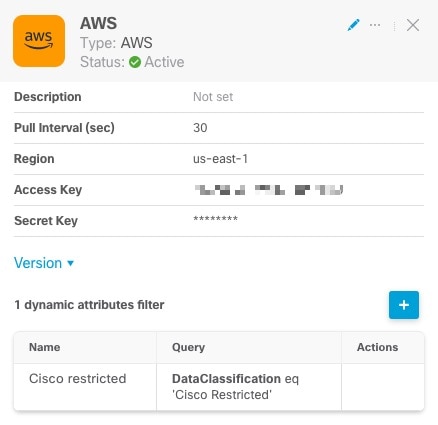

Amazon Web 服务 (AWS)

有关更多信息,请参阅 Amazon 文档站点上的标记 AWS 资源等资源。

-

Amazon Web 服务安全组。

有关详细信息,请参阅使用安全组等资源。

-

Amazon Web 服务标签。

有关详细信息,请参阅什么是标记?等资源。

请参阅创建 AWS 服务标签连接器。

-

指定的 IP 地址的通用文本列表

有关详细信息,请参阅创建通用文本连接器。

-

GitHub

有关详细信息,请参阅创建 GitHub 连接器。

-

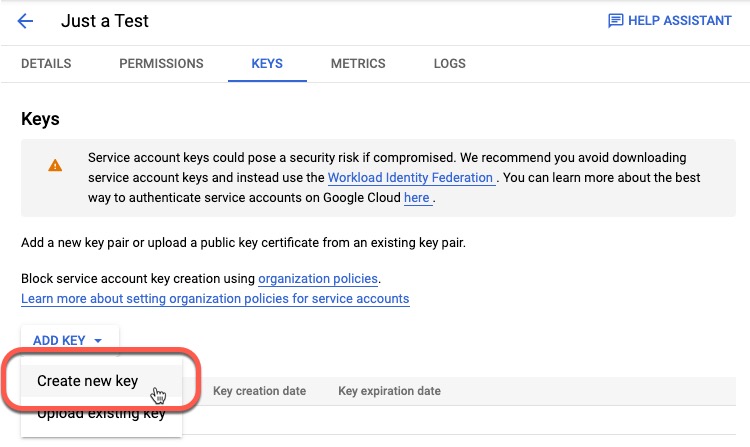

Google Cloud

有关详细信息,请参阅 Google 云文档中的设置环境。

-

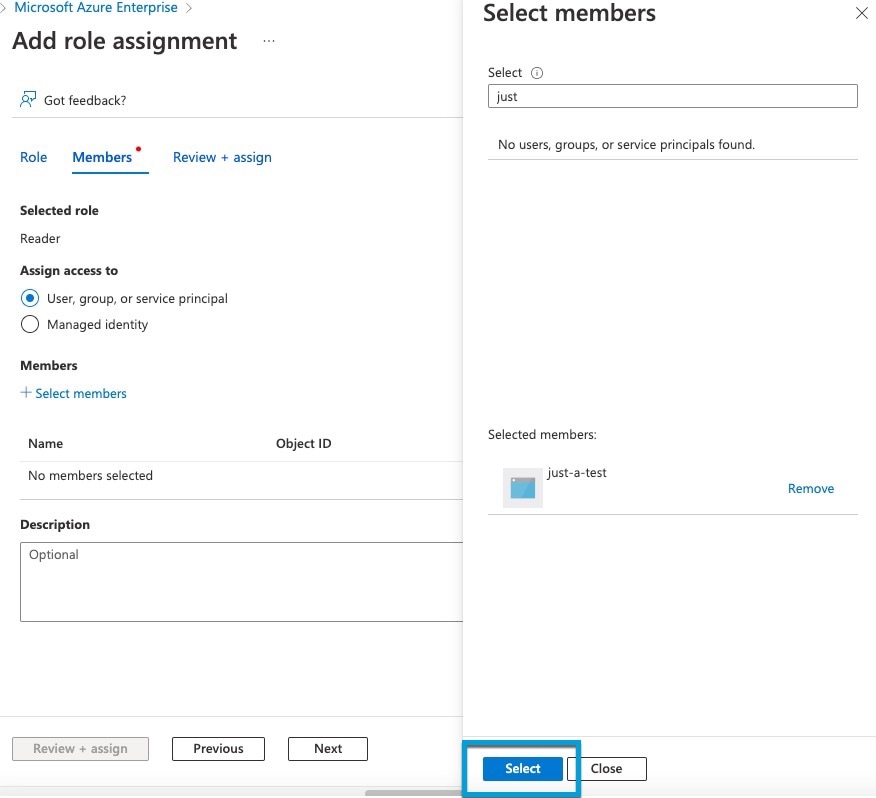

Microsoft Azure

有关详细信息,请参阅 Azure 文档网站上的本页面。

-

Microsoft Azure 服务器标签

有关详细信息,请参阅 Microsoft TechNet 上的虚拟网络服务标签等资源。

-

Office 365 IP 地址

有关详细信息,请参阅 docs.microsoft.com 上的 Office 365 URL 和 IP 地址范围。

-

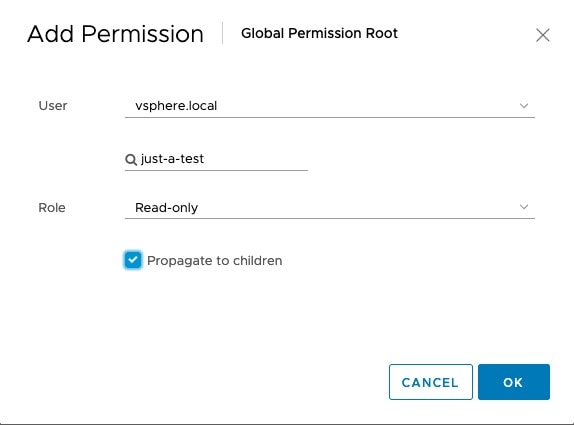

vCenter 和 NSX-T 管理的 VMware 类别和标签

有关详细信息,请参阅 VMware 文档站点中 vSphere 标签和属性等资源。

-

Webex IP 地址

有关详细信息,请参阅创建 Webex 连接器。

-

Zoom IP 地址

有关详细信息,请参阅创建 Zoom 连接器。

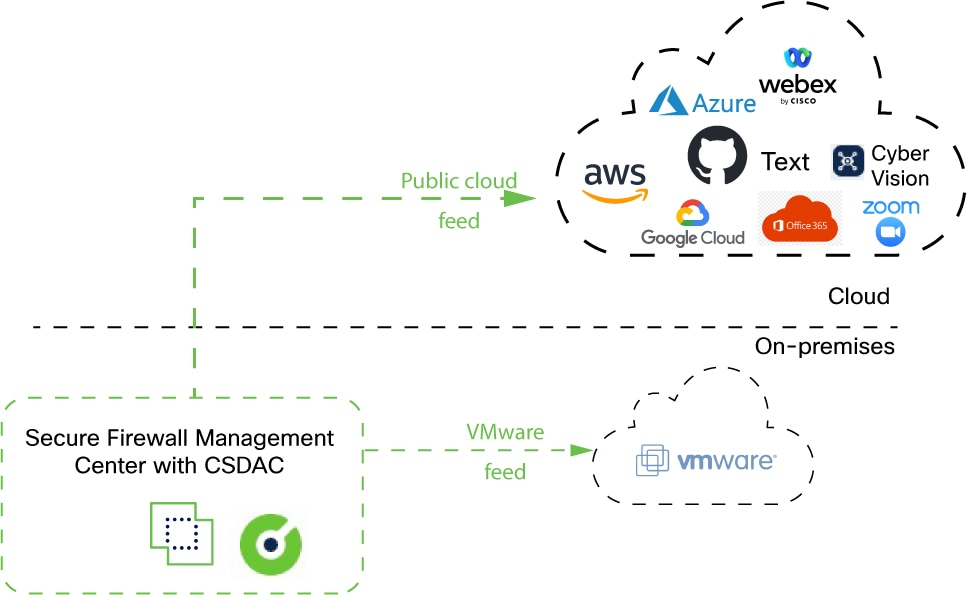

工作原理

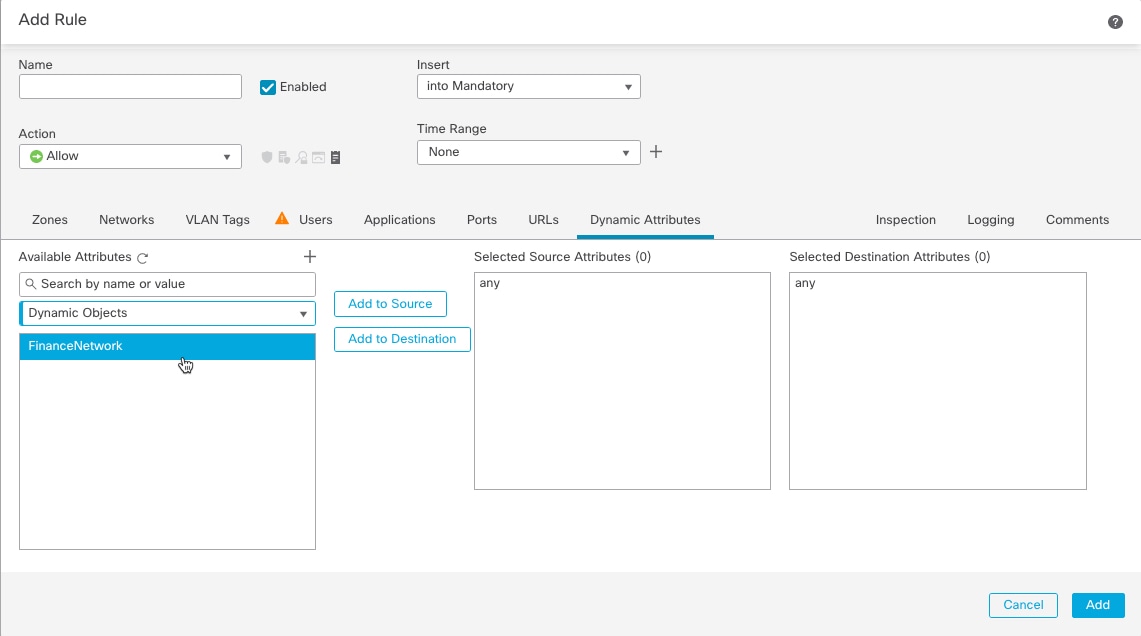

由于工作负载的动态性质和 IP 地址重叠的必然性,网络结构(例如 IP 地址)在虚拟、云和容器环境中并不可靠。客户需要根据非网络结构(例如虚拟机名称或安全组)定义策略规则,以便即使 IP 地址或 VLAN 发生更改,防火墙策略也能保持不变。

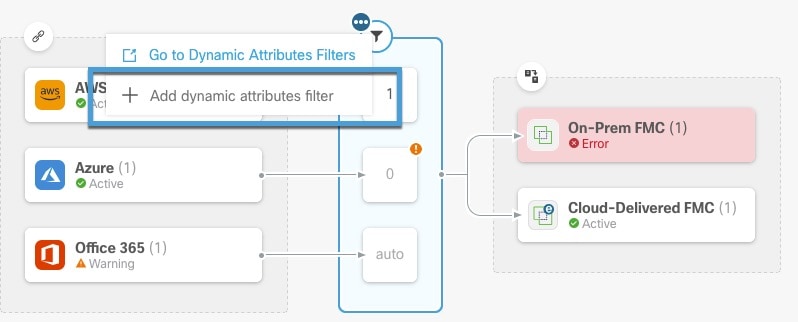

下图显示了系统的总体运行情况。

-

系统支持某些公共云提供商。

本主题讨论受支持的 连接器 (即与这些提供程序的连接)。

-

dynamic attributes connector 随 Cisco Secure Firewall Management Center 一起提供。

相关主题

Cisco Secure Dynamic Attributes Connector 的历史记录

|

功能 |

管理中心最低版本 |

威胁防御最低版本 |

详细信息 |

|---|---|---|---|

|

新连接器 |

7.6 |

7.6 |

AWS 安全组、AWS 服务标签和 Cisco Cyber Vision 这些连接器可以像 思科防御协调器 一样发送本地 Cisco Secure Firewall Management Center 动态对象。 要从本地 dynamic attributes connector 接收动态对象,需要使用 3.0 版本的本地动态属性连接器。 |

|

Cisco Secure Dynamic Attributes Connector |

7.4.0 |

7.4.0 |

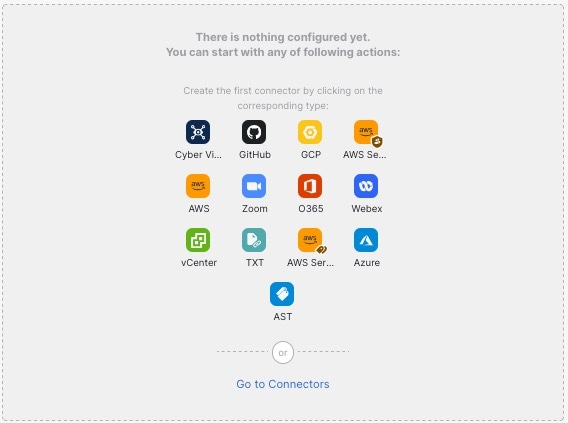

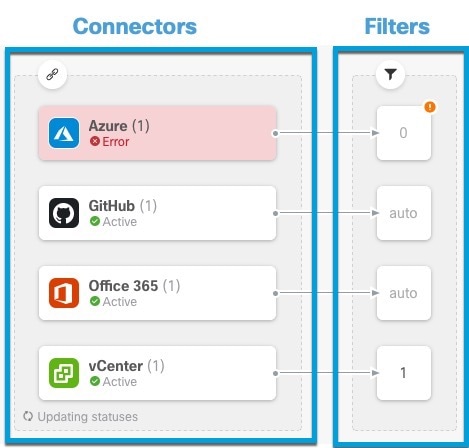

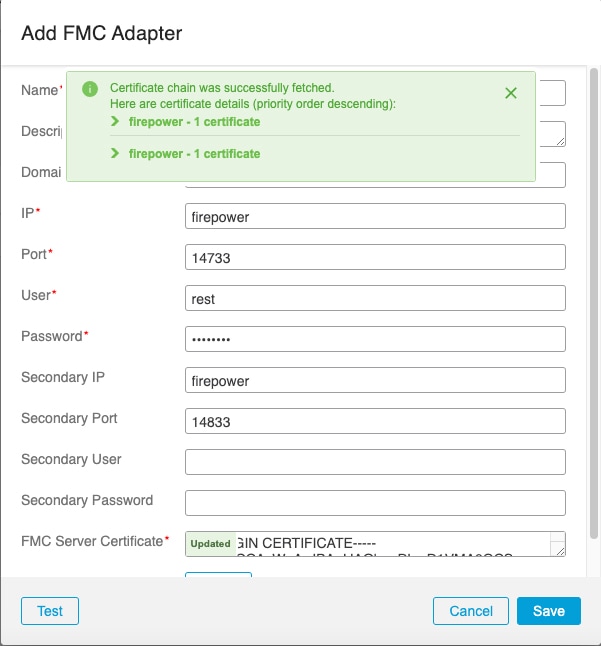

引入了此功能。 Cisco Secure Dynamic Attributes Connector 现在包含在 Cisco Secure Firewall Management Center中。您可以在访问控制规则中使用 dynamic attributes connector 从基于云的平台(例如 Microsoft Azure)获取 IP 地址,而无需部署到托管设备。 详细信息:

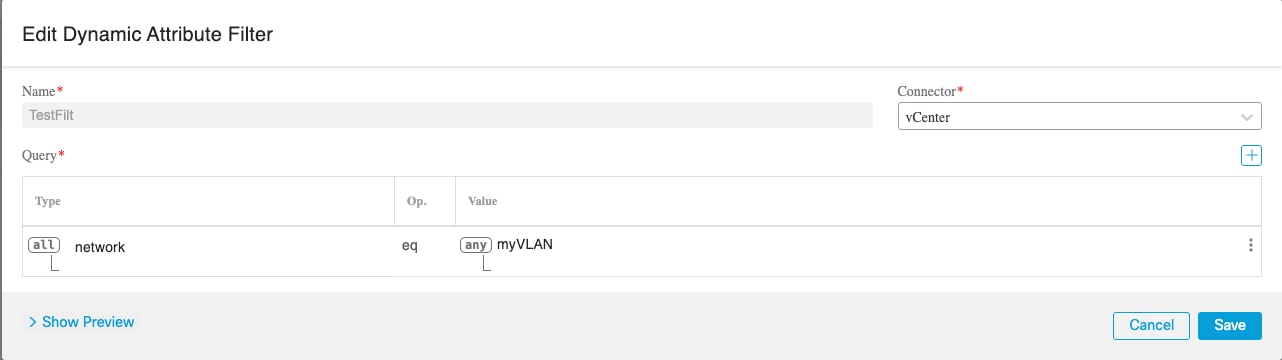

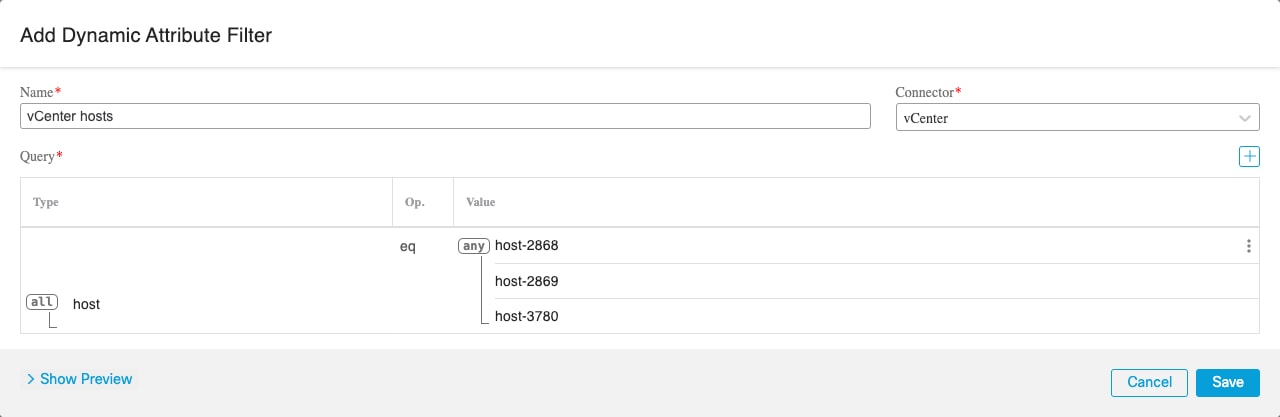

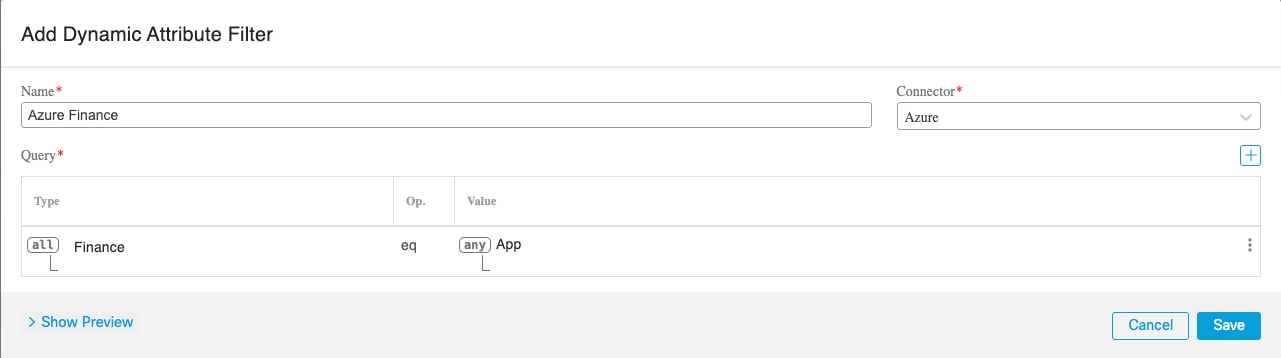

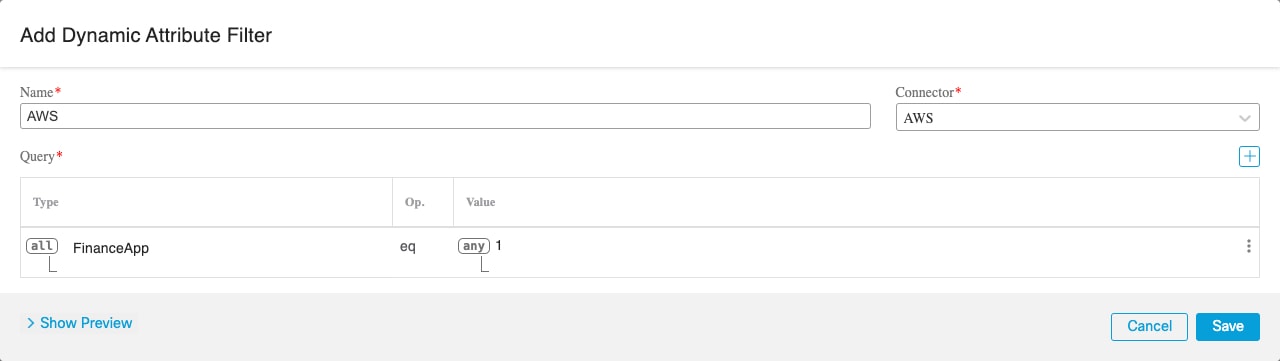

新的/修改后的屏幕: |

新建一个。

新建一个。

)

) )

) 关闭面板。

关闭面板。

)

)

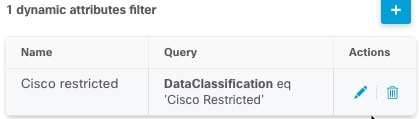

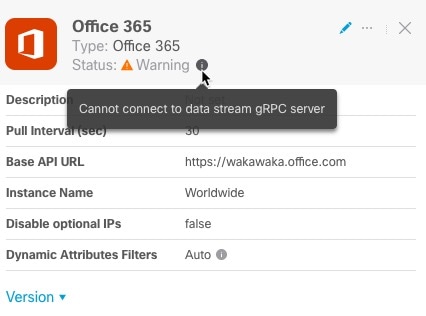

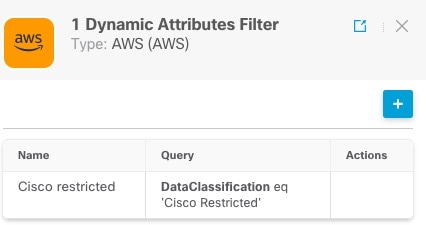

。如果没有关联的过滤器,连接器将无法向

。如果没有关联的过滤器,连接器将无法向

以添加、编辑或删除过滤器。

以添加、编辑或删除过滤器。

)

)

以将令牌复制到剪贴板。

以将令牌复制到剪贴板。

)。

)。

)

)

反馈

反馈