关于网络恶意软件防护和文件策略

要检测和阻止恶意软件,请使用文件策略。您还可以使用文件策略按文件类型来检测和控制流量。

面向 Firepower 的高级恶意软件防护 (AMP) 可以检测、捕获、跟踪、分析、记录并选择性地阻止网络流量中恶意软件的传输。在 Cisco Secure Firewall Management Center Web 界面中,此功能称为恶意软件防护,以前称为面向 Firepower 的 AMP。思科高级恶意软件保护利用内联部署的托管设备和来自思科云的威胁数据来识别恶意软件。

您可以将文件策略与处理网络流量的访问控制规则作为整体访问控制配置的一部分关联起来。

当系统检测到网络上的恶意软件时,它会生成文件和恶意软件事件。要分析文件和恶意软件事件数据,请参阅《Cisco Secure Firewall Management Center 管理指南》 中的文件/恶意软件事件和网络文件轨迹一章。

文件策略

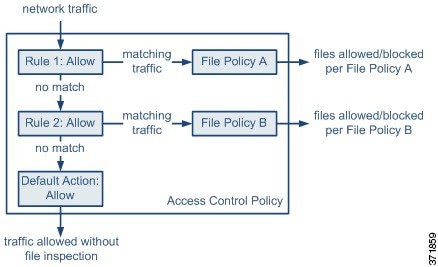

文件策略是作为整体访问控制配置的一部分供系统用于执行恶意软件保护和文件控制的一组配置。这种关联保证系统在传递流量中与访问控制规则的条件匹配的文件之前,首先检查该文件。在内联部署中,可考虑下图所示的简单访问控制策略。

策略有两个访问控制规则,两者都使用“允许”(Allow) 操作并与文件策略关联。策略的默认操作也是允许流量,但不执行文件策略检查。在这种情况下,流量的处理方式如下:

-

与

Rule 1匹配的流量根据File Policy A进行检查。 -

与

Rule 1不匹配的流量根据Rule 2进行评估。与Rule 2匹配的流量根据File Policy B进行检查。 -

允许与任一规则都不匹配的流量;不能将文件策略与默认操作关联。

通过将不同文件策略与不同访问控制规则相关联,可以精细控制如何识别并阻止网络上传输的文件。

)

)

反馈

反馈