关于 IPS 接口

IPS 接口包括无源接口、无源 ERSPAN 接口和内联集。IPS-only 模式接口可以绕过许多防火墙检查,只支持 IPS 安全策略 (Snort)。如果您有单独的防火墙来保护这些接口,并且不希望造成防火墙功能的开销,则可能需要实施仅限 IPS 的接口。

IPS-only 模式接口可以绕过许多防火墙检查,只支持 IPS 安全策略 (Snort)。如果您有单独的防火墙来保护这些接口,并且不希望造成防火墙功能的开销,则可能需要实施仅限 IPS 的接口。

注 |

防火墙模式只影响常规的防火墙接口,而不影响仅 IPS 接口,如内联集或被动接口。仅 IPS 接口可以在两种防火墙模式下使用。 |

内联集

内联集就像导线上的凸起,用于将一个或多个接口对绑定在一起,以便插入到现有网络中。此功能使 威胁防御 可以安装在任何网络环境中,而无需配置相邻网络设备。内联接口无条件接收所有流量,但除非已明确丢弃,否则这些接口上接收的所有流量都会从内联接口对中的另一个接口重传出去。当当一个内联集中有多个内联对时,流量只能在内联对中的接口间传输,而无法在不同内联对的接口间传输。

在分流模式下,威胁防御 会进行内联部署,但网络流量不受干扰。相反,威胁防御 会复制每个数据包,这样它就可以对数据包进行分析。请注意,这些类型的规则在触发时会生成入侵事件,而且入侵事件表视图显示了触发数据包会在内联部署中被丢弃。在已部署内联的 FTD 上使用分流模式有很多优点。例如,您可以设置 威胁防御 和网络之间的布线,就像 威胁防御 是内联,并分析 威胁防御 生成的多种入侵事件。根据结果,您可以修改入侵策略,并添加最好地保护您的网络却不影响有效性的丢弃规则。准备部署 威胁防御 内联时,您可以禁用分流模式,并开始丢弃可疑流量,而无需重新配置 威胁防御 和网络之间的走线。

注 |

分流模式 显著 影响 威胁防御 性能,具体取决于流量。 |

注 |

内嵌集可能是您所熟悉的“透明内联集”,但内联接口类型与透明防火墙模式或防火墙类型接口无关。 |

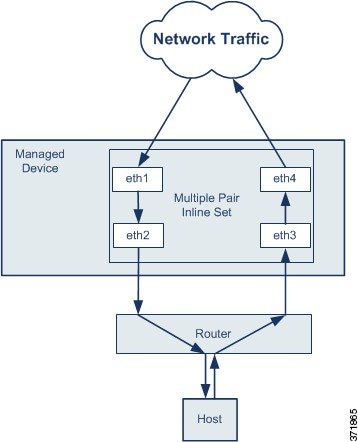

多个内联对和异步路由

您可以配置接口通过不同的内联对路由网络上的主机和外部主机之间的流量,具体取决于流量是入站还是出站。这是异步路由配置。如果您部署的是异步路由,但一个内联集只包含一个内联对,则设备可能无法正确分析网络流量,因为它可能只会发现一半的流量。

在同一内联集中添加多个内联对,可让系统将入站和出站流量识别为同一流量的一部分。您也可以通过将接口对包括在同一安全区域中来实现此目的,但这种方法仅适用于被动接口。

注 |

如果将多个内联对分配给一个内联集,但遇到重复流量问题,则可能需要将内联对重新分配给不同的内联集或修改安全区。 如果在不同的接口对上收到数据包的分片,它们不会重组,而是会被丢弃。确保在同一接口对上接收和发送数据包的所有分片。 |

被动接口

被动接口使用交换机 SPAN 或镜像端口监控网络中流经的流量。SPAN 或镜像端口允许从交换机的其他端口复制流量。此功能可以提供网络内的系统可视性,而不会影响网络流量。如果在被动部署中配置 威胁防御,威胁防御 将无法执行某些操作,例如,阻止流量或流量整形。被动接口无条件接收所有流量,这些接口不会重传接收到的流量。封装远程交换端口分析器 (ERSPAN) 接口允许您监控分布于多个交换机的源端口流量,并使用 GRE 来封装流量。仅当 威胁防御 处于路由防火墙模式时,才允许 ERSPAN 接口。

注 |

由于混杂模式限制,某些使用 SR-IOV 驱动程序的 Intel 网络适配器(例如 Intel X710 或 82599)不支持在 NGFWv 上将 SR-IOV 接口用作被动接口。在此情况下,请使用支持此功能的网络适配器。有关英特尔网络适配器的详细信息,请参阅英特尔以太网产品。 |

关于内联集的硬件旁路

对于支持的型号上的某些接口模块(请参阅内联集的要求和前提条件),您可以启用 硬件旁路 功能。硬件旁路 可确保流量在停电期间继续在内联接口对之间流动。在软件或硬件发生故障时,此功能可用于维持网络连接性。

硬件旁路触发器

硬件旁路可以在以下情况下触发:

-

威胁防御崩溃

-

威胁防御 重新启动

-

安全模块重新启动

-

机箱崩溃

-

重新引导机箱

-

手动触发

-

机箱断电

-

安全模块断电

注 |

硬件旁路适用于计划外/意外故障情况,并且在计划的软件升级期间不会自动触发。硬件旁路仅在计划的升级过程结束时,当 威胁防御 应用重新启动时才会启用。 |

硬件旁路切换

当从正常操作切换到硬件旁路或从硬件旁路切换回正常操作时,流量可能会中断几秒钟。中断时长可能受许多因素影响;例如,铜缆端口自动协商、光纤链路合作伙伴的行为(比如如何处理链路故障和去抖时间)、生成树协议汇聚、动态路由协议汇聚等等。在此期间,您可能会遇到连接中断。

还有可能在恢复正常运行后分析连接中游时由于应用识别错误而遇到连接中断。

Failsafe Snort 故障开启与硬件旁路

内联集包括一个名为“failsafe”的软件故障设置。如果 IPS 子系统中的软件故障将阻止流量通过内联集,则 failsafe 选项允许流量继续流动。除在分路模式下的接口外,故障保护在任何接口对上均受支持,而不仅仅是硬件旁路功能支持的接口对。

对于不是分路模式下的内联集的内联集,您可以使用“Snort 故障开启”选项,在不检查 Snort 进程何时繁忙或关闭的情况下丢弃流量或允许流量通过。除了分路模式下的内联集,其他所有内联集上都支持“Snort 故障开启”,而不仅仅是支持硬件旁路的接口。

硬件旁路功能允许流量在硬件故障(包括完全断电以及有限的一些软件故障)期间流动。触发 failsafe Snort 故障开启的软件故障不会触发硬件旁路。

硬件旁路 状态

如果系统通电,则旁路 LED 指示灯指示硬件旁路状态。请参阅 Firepower 机箱硬件安装指南中有关 LED 的说明。

反馈

反馈