検証済みプロファイル:金融(SD-Access および SD-WAN)業界

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

ドキュメントの目的と使用方法

このドキュメントの目的は、シスコが推奨する一般的な金融展開プロファイルの概要を示すことです。Cisco Catalyst Center を使用する一般的なファブリック展開のガイドラインを提供し、プロセス中に参照できる検証ドキュメントとして機能します。デプロイエンジニアは、このドキュメントの理論に関する項と実践に関する項を一緒に使用して、サービス要件を把握するために役立て、展開および設定中にネットワークに最適な決定を行うことができます。

ターゲット層

この金融プロファイルのターゲット層は、ネットワークのエンジニアリングと運用を担当する技術スタッフ、

および実装チームです。

ソリューションの概要

金融機関は、小規模な ATM から複数の地域にまたがる大規模な企業オフィスまで、世界中で何千ものブランチを運営しています。サイトごとに独自の特定の要件がありますが、金融業界では一般に、標準化されたセキュアなネットワーク接続、簡素化されたネットワーク運用とメンテナンス、耐障害性に優れたシステム、組織全体での一貫したポリシー実装が求められます。設計と展開に関する考慮事項は、金融展開のエンドツーエンドのセグメンテーション、および企業とブランチの場所での一貫したポリシーを実現するために役立ちます。

このシスコ検証済みプロファイル(CVP)のドキュメントでは、金融プロファイルのネットワーク展開におけるガイドラインを提供し、その課題、ソリューション、展開オプション、運用管理、および移行に焦点を当てています。検証済みのエンドツーエンドのユースケース、スケーリング、およびハードウェアとソフトウェアの推奨事項が提供されているため、ネットワークの展開中に組織に最適な決定を行うことができます。このドキュメントでは、企業ネットワークの関連する設計および展開のガイドへのポインタが提供されています。これらのガイドでは、金融機関向けのエンドツーエンドのセキュアなネットワークを実現するために、Cisco Software-Defined Access(SD-Access)を使用して Cisco Catalyst Software-Defined Wide Area Network(SD-WAN)の最も一般的な実装を展開する方法について説明されています。

スコープ

このドキュメントは、使用可能なソリューションを理解するために役立つ参考資料として機能します。Catalyst SD-WAN および SD-Access によって金融ネットワーク展開の要件をどのように解決するかに関する、一般的なユースケース、課題、および説明が含まれています。設定手順の説明は提供されていません。

従来のネットワークと SD-Access および Catalyst SD-WAN の比較

以降の項では、従来のネットワークアーキテクチャの課題と、Cisco SD-Access および Catalyst SD-WAN がそれらに対処する方法について説明します。

従来のネットワークの課題

従来の金融ネットワークアーキテクチャを展開している組織は、ユーザー数、デバイス数、デバイスの種類が増え続けるにつれて、ますます多くの課題に直面しています。すべてのユーザーとデバイスのトラフィックを識別、グループ化、および分析することは、デバイスまたはネットワークデバイスが侵害された場合に企業のインフラストラクチャに影響を与えないようにしたい組織にとって、重大な懸念事項です。従来のネットワークでは、複数の、異なることも多いデバイス間で多数の仮想 LAN(VLAN)と手動アクセス制御リスト(ACL)が必要になるため、手動での設定ミスによる障害が発生します。ビジネスが時間の経過とともに拡大するにつれて、より多くのデバイスと場所が追加され、複雑さが増し、エラーが発生する可能性が高くなります。新しい、より複雑なセキュリティルールは、企業全体で手動で更新する必要があります。

組織が企業に新しいブランチを追加する場合、ネットワーク運用チームが本社とブランチの場所で ACL を更新する必要が生じることがあります。更新中にエラーが発生すると、セキュリティポリシーに一貫性がなくなり、セキュリティ違反が発生する可能性があります。ネットワーク管理者は、適切なネットワークセグメントを使用してすべてのデバイスがネットワークにセキュアにオンボードされるように、ネットワークの変更の計画と設定に多大な時間を費やす必要があります。ネットワークを構築する従来の方法では、進化するネットワークの要件と増え続けるセキュリティの懸念に対応できません。

SD-Access を使用する理由

SD-Access は、可視性、自動化、セキュリティ、簡素化を網羅するインテントベースのネットワーキング(IBN)基盤上に構築されています。Catalyst Center の自動化とオーケストレーションを使用すると、ネットワーク管理者は直感的なインターフェイスを介して企業環境全体に変更を実装できます。同じコントローラを使用して、企業全体のファブリックアーキテクチャを構築し、セキュリティグループ化のためにエンドポイントを分類し、セキュリティポリシーを作成して配布し、ネットワークのパフォーマンスと可用性をモニターできます。

SD-Access は、仮想ルーティングおよび転送(VRF)テーブルとセキュリティグループタグ(SGT)を使用して、マクロセグメンテーション レベルとマイクロセグメンテーション レベルでネットワークを保護します。これは多層セグメンテーションと呼ばれ、従来のネットワークでは最適ではありません。セキュリティ境界は、有線クライアントとワイヤレスクライアントの両方のネットワーク インフラストラクチャのエッジにプッシュされます。

ユーザーまたはデバイスに関連付けられたセキュリティコンテキストは、ネットワーク接続を認証するときに動的に割り当てられます。SD-Access は、次の理由により、従来のネットワーク展開よりも優れています。

● オーケストレーションと自動化の複雑さの軽減と運用の一貫性

● グループベースのポリシーを含む多層セグメンテーション

● 有線およびワイヤレスクライアントのダイナミック ポリシー モビリティ

Catalyst SD-WAN を使用する理由

Catalyst SD-WAN ソリューションは、企業のデジタルおよびクラウド化支援を可能にする、企業向けのオーバーレイ方式 WAN アーキテクチャです。ルーティング、セキュリティ、一元化されたポリシー適用、およびオーケストレーションを大規模なネットワークに完全に統合します。このソリューションは、マルチテナント、クラウド経由のオペレーションを提供し、高度に自動化された、セキュア、スケーラブル、アプリケーション認識型で、優れた分析機能を備えています。Catalyst SD-WAN テクノロジーは、一般的な WAN 展開の問題と課題に対応します。

利点を次に示します。

● 集中型ネットワークおよびポリシー管理、および運用の簡素化。変更管理と導入の時間を短縮します。

● データセンター、ブランチ、およびクラウドにまで拡張される、トランスポートに依存しないオーバーレイ。マルチプロトコル ラベル スイッチング(MPLS)と低コストブロードバンドの組み合わせ、またはアクティブ/アクティブ方式のトランスポートの組み合わせにより、キャパシティを最適化し、帯域幅コストを削減します。

● 柔軟な展開。コントロールプレーンとデータプレーンが分離されているため、制御コンポーネントをオンプレミスまたはクラウドに展開できます。WAN エッジルータの展開は、物理的または仮想的に行うことができ、ネットワーク内の任意の場所に展開できます。

● 堅牢で包括的なセキュリティ。データの強力な暗号化、エンドツーエンドのネットワーク セグメンテーション、ゼロトラスト セキュリティ モデルによるルータおよび制御コンポーネントの証明書アイデンティティ、コントロールプレーンの保護、アプリケーション ファイアウォール、Cisco Umbrella の挿入、ファイアウォール、他のネットワークサービスを含みます。

● パブリッククラウドへのシームレスな接続と、ブランチへの WAN エッジの移動。

● リアルタイムのサービスレベル契約(SLA)の適用とアプリケーション認識型ポリシーを備えた、可視性があり認識可能なアプリケーション。

● SaaS アプリケーションの動的な最適化。ユーザのアプリケーション パフォーマンスが向上します。

● アプリケーションとインフラストラクチャを可視化する豊富な分析。迅速なトラブルシューティングを可能にし、効果的なリソース計画のための予測と分析を支援します。

Catalyst SD-WAN ソリューションには、次のユースケースカテゴリがあります。

● 自動化されたセキュアな WAN:トランスポートに依存しないネットワークを介した、リモートオフィス、データセンター、およびパブリッククラウドまたはプライベートクラウド間の接続を保護します。

● アプリケーション パフォーマンスの最適化:リモートオフィスのユーザーのアプリケーション体験を向上させます。

● セキュアなダイレクト インターネット アクセス:リモートオフィスでインターネットトラフィックをローカルにオフロードします。

● マルチクラウド接続:セキュリティサービスを適用できる最適なパスおよび地域のコロケーションポイントまたはエクスチェンジポイントを介して、クラウド(SaaS および IaaS)アプリケーションとリモートオフィスを接続します。

詳細については、『Catalyst SD-WAN Data Sheet』を参照してください。

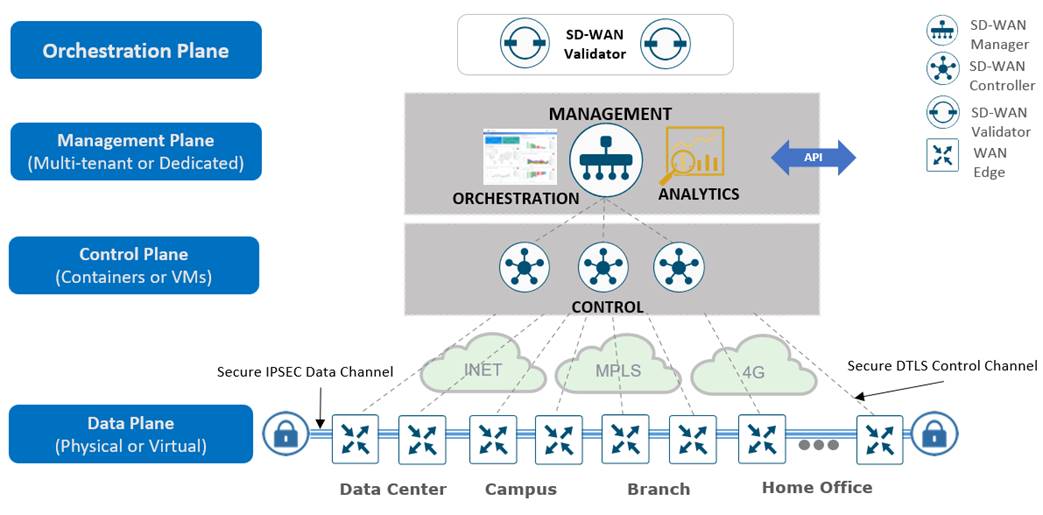

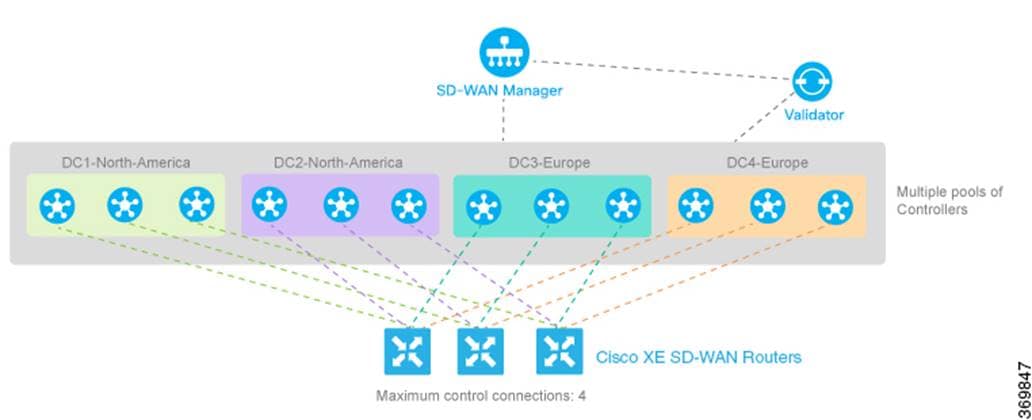

Catalyst SD-WAN コンポーネント

Catalyst SD-WAN ソリューションは、オーケストレーション、管理、コントロール、およびデータ用に個別のプレーンを使用します。オーケストレーション プレーンは、Catalyst SD-WAN オーバーレイへのルータの自動オンボーディングを支援します。管理プレーンは、中央構成とモニタリングの役割を担います。コントロールプレーンは、ネットワークトポロジを構築して維持し、トラフィックが流れる場所を決定します。データプレーンは、コントロールプレーンからの決定に基づいてパケットを転送する役割を担います。

Catalyst SD-WAN ソリューションの主要なコンポーネントは、SD-WAN Manager ネットワーク管理システム(管理プレーン)、SD-WAN コントローラ(コントロールプレーン)、SD-WAN Validator(オーケストレーション プレーン)、および WAN エッジルータ(データプレーン)で構成されます。

● SD-WAN Manager

集中型のソフトウェアベースのネットワーク管理システム。アンダーレイおよびオーバーレイネットワーク内のすべての Catalyst SD-WAN デバイスと接続されたリンクを便利にモニター、設定、および維持するためのグラフィカル ユーザー インターフェイス(GUI)を備えています。Day 0、Day 1、および Day 2 の運用のための単一のビジュアルダッシュボードが提供されます。ソフトウェアバージョン 20.15 の Catalyst SD-WAN 制御コンポーネントに推奨されるコンピューティングリソースの完全な概要については、『Control Components Compatibility Matrix』を参照してください。

● SD-WAN コントローラ

ソフトウェアベースのコンポーネント。SD-WAN ネットワークの集中型コントロールプレーンの役割を担います。このコンポーネントは、各 WAN エッジルータへのセキュアな接続を維持し、Overlay Management Protocol(OMP)を介してルートおよびポリシー情報を配布し、ルートリフレクタとして動作します。また、WAN エッジルータから発信される暗号キー情報を反映することで、WAN エッジルータ間のセキュアなデータプレーン接続を調整し、インターネット キー エクスチェンジ(IKE)プロトコルを使用せずにスケーラブルなアーキテクチャを実現します。

● SD-WAN Validator

ソフトウェアベースのコンポーネント。WAN エッジデバイスの初期認証を実行し、SD-WAN コントローラ、Manager、および WAN エッジ接続を調整します。また、ネットワークアドレス変換(NAT)の背後にあるデバイス間の通信を可能にするための重要な役割も担います。

● WAN エッジルータ

デバイス。ハードウェアアプライアンスまたはソフトウェアベースのルータとして使用でき、物理サイトまたはクラウドに配置され、1 つ以上の WAN トランスポートを介してサイト間でセキュアなデータプレーン接続を提供します。トラフィック転送、セキュリティ、暗号化、Quality of Service(QoS)、Border Gateway Protocol(BGP)や Open Shortest Path First(OSPF)などのルーティングプロトコルを担当します。

SD-Access のコンポーネント

Catalyst Center

Catalyst Center は、ネットワーク運用を簡素化、接続、保護、および自動化する強力な管理システムです。Catalyst Center は、Catalyst ネットワーク インフラストラクチャの管理を簡素化し、有線およびワイヤレスネットワーク全体で一貫したユーザー体験を確保します。これにより、エンタープライズ規模のセキュアでシームレスな信頼性の高い接続がユーザーとアプリケーションとモノの間に提供されます。

利点:

● AI の活用およびネットワーク運用の自動化により、運用を簡素化し、運用コストを削減します。

● ビジネスに不可欠なアプリケーションとクライアントの正常性に関する詳細なインサイトにより、ユーザー体験を向上させます。

● シスコとサードパーティのエコシステムを使用したビジネスプロセスの自動化により、デジタルアジリティを加速します。

● 直感的なセキュリティポリシー管理、AI 対応の適用、自動化されたコンプライアンスチェックにより、デジタル企業を保護します。

● スマートビルディングを実現し、Power over Ethernet(PoE)インフラストラクチャを最適化することで、持続可能性を促進します。

● 物理アプライアンスと仮想アプライアンスの両方をサポートします。

詳細については、『Catalyst Center Data Sheet』を参照してください。

Catalyst Center のインストールガイドについては、「Install and Upgrade Guides」を参照してください。

Cisco Identity Services Engine

Identity Services Engine(ISE)は、組織のネットワークにアクセスするユーザーとデバイスに対する管理上の可視性、制御、一貫性を向上させる、セキュアなネットワーク アクセス プラットフォームです。ISE は、ネットワーク アクセス コントロール ポリシーを実装するための SD-Access の不可欠な部分です。ISE はポリシー導入を実行し、拡張可能なグループにユーザーとデバイスを動的にマッピングし、エンドツーエンドのセキュリティポリシー適用をシンプルにします。Catalyst Center は、SGT を管理および作成し、そのポリシーを定義するためのダッシュボードとして使用されます。グループおよびポリシーサービスは ISE によって駆動され、Catalyst Center のポリシー作成ワークフローによってオーケストレーションされます。Catalyst Center と統合された ISE を使用して、SD-Access ネットワークでアイデンティティサービスを使用したポリシー管理を有効にし、ユーザーとデバイスを拡張可能なグループに動的にマッピングします。これにより、IP アクセスリストに依存した従来のネットワークポリシー導入に比べ、大規模なエンドツーエンドのセキュリティポリシー管理とポリシー適用が容易になります。

ISE では、スタンドアロンおよび分散型の導入モデルがサポートされています。複数の分散ノードを一緒に展開して、フェールオーバーの復元力と拡張性を提供できます。さまざまな導入オプションにより、何十万ものエンドポイントデバイスをサポートできます。SD-Access 単一サイト展開環境における ISE の最小展開としては、基本的な 2 ノード構成で各 ISE ノードがすべてのサービス(ペルソナ)を実行し、冗長性を確保することが推奨されます。SD-Access 展開は、ポリシー管理のために ISE を統合することなく実行できます。

展開モデルについては、『Cisco Identity Services Engine Administrator Guide』を参照してください。

詳細については、ISE の『Performance and Scalability Guide』を参照してください。

Cisco Catalyst 9000 シリーズ スイッチ

Catalyst 9000 シリーズ スイッチは、柔軟で拡張性の高い設計オプションを提供します。さまざまなファブリックロールでサポートされているスイッチは、ネットワーク内のユーザーとエンドポイントに安全で高速で信頼性の高い接続を提供します。詳細については、Catalyst 9000 スイッチファミリのデータシートを参照してください。

Cisco Catalyst ワイヤレス LAN コントローラおよびアクセスポイント

Cisco Catalyst 9800 シリーズ ワイヤレス LAN コントローラとアクセスポイント(AP)は、ワイヤレスクライアントのオンプレミスとクラウドの両方でシームレスなネットワーク管理と展開を提供します。Catalyst 9800 シリーズおよび Catalyst 9100 シリーズのデバイスの完全なデータシートについては、次を参照してください。

● シスコ アクセスポイントおよびワイヤレス コントローラ セレクタ

SD-Access ファブリック

SD-Access は、従来のキャンパス LAN 設計の進化形であり、組織の目的(インテント)を明確に反映できます。SD-Access の不可欠な部分であるファブリックテクノロジーにより、有線/ワイヤレスのキャンパスネットワークとプログラム可能なオーバーレイおよび簡単に導入できるネットワーク仮想化を提供し、設計の意図を満たすように 1 つ以上の論理ネットワークをホストする物理ネットワークを可能にします。

ネットワーク仮想化に加えて、キャンパスネットワークにおけるファブリックテクノロジーでは、通信の制御が強化され、ユーザー ID とグループメンバーシップに基づいたソフトウェア デファインド セグメンテーションとポリシー適用が可能です。ソフトウェア定義型セグメンテーションは、Cisco TrustSec によってシームレスに統合され、仮想ネットワーク(VN)内のグループに SGT を使用したマイクロセグメンテーションを実現します。Catalyst Center を使用して、統合されたセキュリティとセグメンテーションを備えた VN の作成を自動化することで、運用コストを削減し、リスクを軽減します。ネットワークパフォーマンス、ネットワークインサイト、およびテレメトリは、アシュアランスおよび分析機能を通じて提供されます。SD-Access は有線とワイヤレスの両方のクライアントにポリシーモビリティを提供します。

ファブリックアーキテクチャの概要

以降の項では、SD-Access のアーキテクチャとソリューションのコンポーネントの概要について説明します。

ソリューションのコンポーネント

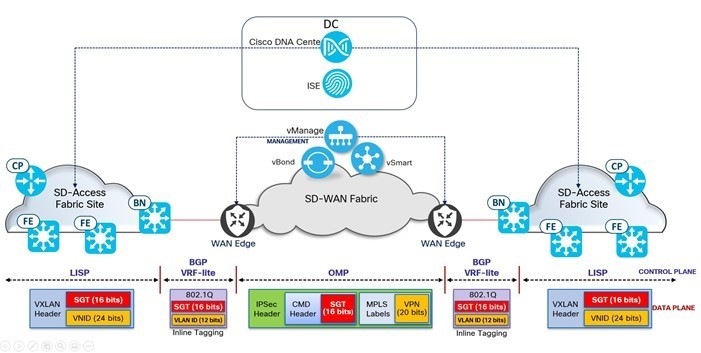

SD-Access ソリューションは、Catalyst Center、ISE、およびファブリックオーバーレイに Locator/ID Separation Protocol(LISP)を活用するファブリック機能を備えた有線およびワイヤレス デバイス プラットフォームの組み合わせによって提供されます。ファブリックロールの項で後述するように、有線およびワイヤレス デバイス プラットフォームは、ファブリックサイトの要素を作成するために使用されます。SD-Access アプリケーションパッケージを含む Catalyst Center ソフトウェアは、Catalyst Center ハードウェアアプライアンスで実行されます。

運用プレーン

運用のネットワークプレーンには、次のものが含まれます。

● コントロールプレーン:ファブリック内のインフラストラクチャ デバイス間のメッセージングおよび通信プロトコル。

● データプレーン:データパケットに使用されるカプセル化方式。

● ポリシープレーン:セキュリティとセグメンテーションに使用される。

● 管理プレーン:オーケストレーション、アシュアランス、可視性、および管理。

SD-Access では、コントロールプレーンは LISP に基づいており、データプレーンは Virtual Extensible LAN(VXLAN)に基づいており、ポリシープレーンは Cisco TrustSec に基づいており、管理プレーンは Catalyst Center を利用して有効になっています。

ネットワークアーキテクチャ

SD-Access アーキテクチャは、キャンパスに導入されたファブリック技術によってサポートされており、物理ネットワーク(アンダーレイネットワーク)上で動作する VN(オーバーレイネットワーク)を使用して、デバイスを接続する代替トポロジを構築できます。SD-Access では、ユーザー定義のオーバーレイネットワークは、ルーティングテーブルの分離を提供する VRF インスタンスとしてプロビジョニングされます。

ファブリックロール

ファブリックロールは、物理ハードウェアで実行される SD-Access ソフトウェア構造です。

● コントロール プレーン ノード

SD-Access ファブリック コントロール プレーン ノードは、同じノード上に統合された LISP Map-Server 機能と Map-Resolver 機能をベースにしています。コントロールプレーンノードのデータベースは、ファブリック サイト内のすべてのエンドポイントを追跡し、エンドポイントをファブリック ノードに関連付けて、ネットワーク内の場所(至近ルータ)からエンドポイント IP アドレスまたは MAC アドレスを分離します。

● エッジ ノード

SD-Access ファブリックエッジノードは、従来のキャンパス LAN 設計内のアクセスレイヤスイッチと同等です。エッジノードはエンドポイントをローカルに登録し、コントロールプレーンノードを更新します。エッジノードは、ホストがファブリックネットワークに接続するためのエニーキャストレイヤ 3 ゲートウェイを提供し、ホストの認証リレーエージェントとして機能します。

● 中間ノード

中間ノードは、ボーダーノードとエッジノード間の相互接続などの、ファブリックロールで動作しているデバイス間の相互接続に使用されるレイヤ 3 ネットワークの一部です。これらのノードは、IP 到達可能性と物理接続を提供し、ファブリック VXLAN 情報を使用してカプセル化されたより大きなサイズの IP パケットに対応するための追加の最大伝送ユニット(MTU)要件をサポートしています。

● ボーダー ノード

ファブリックボーダーノードは、SD-Access ファブリックサイトとファブリック外部のネットワーク間のゲートウェイとして機能します。ボーダーノードは、VRF-Lite および VRF 対応のルーティングプロトコルを使用してセグメンテーションを維持することで、ネットワーク仮想化をファブリック内からファブリック外に拡張できます。これは、単一のスイッチ、ハードウェアスタックを使用するスイッチ、または StackWise Virtual 展開にすることができます。

● ファブリックインアボックス

ファブリックインアボックスは、ボーダーノード、コントロールプレーンノード、およびエッジノードが同じファブリックノードで実行されている SD-Access コンストラクトです。これは、単一のスイッチ、ハードウェアスタックを使用するスイッチ、または StackWise Virtual 展開にすることができます。詳細については、『StackWise Virtual White Paper』を参照してください。

● 拡張ノード

SD-Access 拡張ノードは、企業のカーペットのないスペースへの接続を提供することにより、企業ネットワークを拡張する機能を提供し、一般的に Extended Enterprise と呼ばれます。拡張ノードは、レイヤ 2 ポート拡張をファブリックエッジノードへ提供し、セグメンテーションおよびグループベースのポリシーをそれらのスイッチに接続されているエンドポイントに提供します。詳細については、「Extended Node Design」を参照してください。

● ファブリックワイヤレス LAN コントローラと AP

ファブリック ワイヤレス コントローラと非ファブリック ワイヤレス コントローラは、AP イメージと設定管理、クライアントセッション管理、モビリティサービスに対応しています。ファブリック ワイヤレス コントローラは、ファブリック コントロール プレーン ノードのホスト トラッキング データベースへのワイヤレスクライアントの MAC アドレスの登録など、ファブリック統合のための追加サービスを提供します。ファブリックモード AP は、1 つ以上のファブリック対応 SSID が設定されているファブリック ワイヤレス コントローラに関連付けられた、Cisco Wi-Fi 6(802.11ax)および 802.11ac Wave 2 AP です。ファブリックモード AP は、Cisco Application Visibility and Control(AVC)、QoS、その他のワイヤレスポリシーの適用など、従来の AP がサポートするのと同じワイヤレスメディアサービスを引き続きサポートします。詳細については、『SD-Access Wireless Design and Deployment Guide』を参照してください。

● SD-Access 組み込み型ワイヤレス

分散したブランチや小規模キャンパスで、ハードウェア ワイヤレス コントローラなしでのワイヤレスコントローラ機能は、ソフトウェアパッケージとして、Catalyst 9000 シリーズ スイッチに使用できる Catalyst 9800 組み込み型ワイヤレスコントローラで実現できます。Catalyst 9000 シリーズ スイッチ用 Catalyst 9800 組み込み型ワイヤレスコントローラは、次の Catalyst 9000 シリーズ スイッチのトポロジでの SD-Access 展開をサポートしています。

◦ 共存ボーダーおよびコントロールプレーンとして機能します。

◦ ボーダーおよびコントロールプレーンノードがルーティング プラットフォーム上にある場合に、エッジノードとして機能します。

◦ ファブリックインアボックスとして機能します。

● トランジットネットワークおよびピアネットワーク

SD-Access は、ファブリックサイト間またはファブリックサイトと外部の間の接続のボーダーノード設定を Catalyst Center が自動化する方法を定義するコンストラクトです。この接続には、MAN、WAN、またはインターネットがあります。SD-Access ファブリックでは、分散キャンパスと外部ネットワークを接続するために、SD-Access トランジットと IP トランジットの 2 つの異なるタイプのトランジットネットワークを使用できます。

● トランジット コントロール プレーン ノード

トランジット コントロール プレーン ノードは、分散キャンパスの SD-Access でサポートされているファブリック ロール コンストラクトです。これは、ファブリック全体にサービスを提供することを除いて、サイトローカル コントロール プレーン ノードと同じように機能します。トランジット コントロール プレーン ノードは、SD-Access トランジットを使用する場合にのみ必要です。詳細については、「SD-Access」および『Distributed Campus Deployment Guide』を参照してください。

Catalyst SD-WAN ソリューションの構造

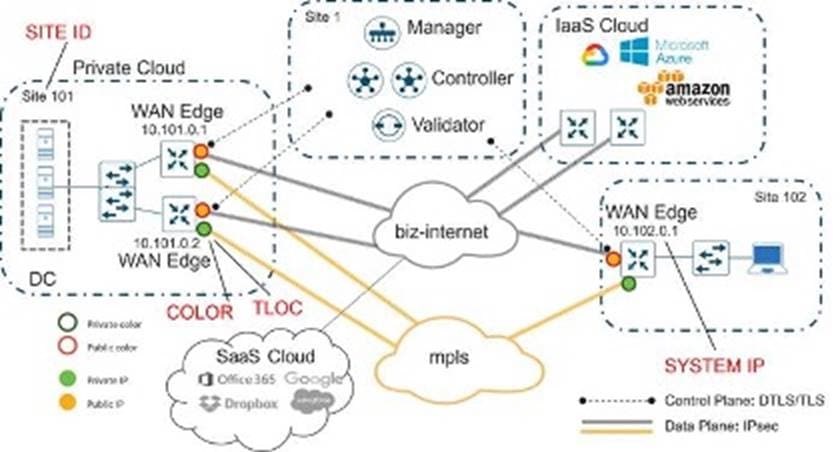

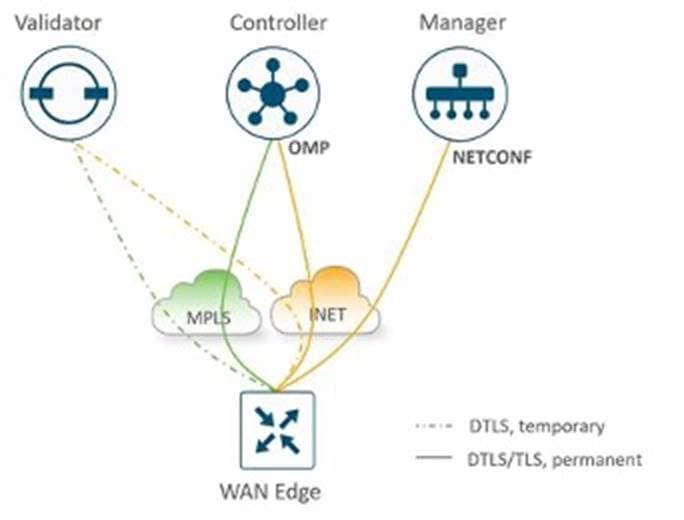

次の図は、Catalyst SD-WAN ソリューションのいくつかの側面を示しています。このサンプルトポロジは、プライベート MPLS トランスポートとパブリック インターネット トランスポートにそれぞれ直接接続された 2 つの WAN エッジサイトを示しています。クラウドベースの SD-WAN コントローラ、SD-WAN Validator、SD-WAN Manager には、インターネット トランスポートを介して直接アクセスできます。さらに、このトポロジには、SaaS および IaaS アプリケーションへのクラウドアクセスが含まれます。

WAN エッジルータは、SD-WAN コントローラへの永続的 DTLS または TLS 制御接続を形成し、各トランスポートを介して両方の SD-WAN コントローラに接続します。ルータは、SD-WAN マネージャへの永続的な DTLS または TLS 制御接続も形成しますが、トランスポートの 1 つだけを介します。WAN エッジルータは、各トランスポートで IPsec トンネルを使用して他の WAN エッジルータとセキュアに通信します。Bidirectional Forwarding Detection(BFD)プロトコルはデフォルトで有効になっており、これらの各トンネルで実行され、損失、遅延、ジッター、およびパスの障害を検出します。

● サイト ID

数値 1 〜 4294967295 を持つ Catalyst SD-WAN オーバーレイネットワーク内のサイトの一意の識別子。アドバタイズされたプレフィックスの送信元の場所を識別します。この ID は、制御コンポーネントを含むすべての WAN エッジデバイスで設定する必要があり、同じサイトに存在するすべての WAN エッジデバイスで同じである必要があります。サイトには、データセンター、ブランチオフィス、キャンパスなどがあります。デフォルトでは、同じサイト ID を共有する同じサイト内の WAN エッジルータ間で IPsec トンネルは形成されません。

● システム IP

インターフェイスアドレスとは無関係にデバイスを一意に識別する永続的なシステムレベルの IPv4 アドレス。ルータ ID のように機能するため、アンダーレイでアドバタイズまたは認識される必要はありません。VPN 0 に存在するシステムインターフェイスに割り当てられ、アドバタイズされることはありません。ただし、ベストプラクティスは、このシステム IP アドレスをループバック インターフェイスに割り当て、任意のサービス VPN でアドバタイズすることです。その後、SNMP およびロギングの送信元 IP アドレスとして使用できるため、ネットワークイベントと SD-WAN マネージャ情報の関連付けが容易になります。

● 組織名

Catalyst SD-WAN オーバーレイ全体に割り当てられるこのフィールドは、大文字と小文字が区別され、オーバーレイ内のすべての Catalyst SD-WAN デバイスで設定されている組織名と一致する必要があります。これは、Catalyst SD-WAN デバイスがオーバーレイネットワークに導入されたときに、証明書認証プロセスで照合するための組織単位(OU)フィールドを定義するために使用されます。

● プライベート IP アドレスとパブリック IP アドレス

◦ プライベート IP アドレス

WAN エッジルータでは、プライベート IP アドレスは Catalyst SD-WAN デバイスのインターフェイスに割り当てられた IP アドレスです。これは、NAT 前のアドレスであり、名前にかかわらず、パブリックアドレスまたはプライベートアドレス(RFC 1918)のいずれかです。

◦ パブリック IP アドレス

これは、SD-WAN Validator によって検出された NAT 後のアドレスです。このアドレスは、パブリックアドレス(パブリックにルーティング可能)またはプライベートアドレス(RFC 1918)のいずれかです。

NAT がない場合、Catalyst SD-WAN デバイスのプライベート IP アドレスとパブリック IP アドレスは同じです。

● TLOC

トランスポートロケータ(TLOC)は、WAN エッジルータが WAN トランスポートネットワークに接続する接続ポイントです。TLOC は一意に識別され、システム IP、リンクの色、およびカプセル化(GRE/IPSec)の 3 つのタプルで表されます。

● 色

WAN エッジルータまたは SD-WAN Manager およびコントローラに適用され、個々の TLOC の識別に役立ちます。異なる TLOC には異なる色のラベルが割り当てられます。Catalyst SD-WAN トポロジの例では、インターネット トランスポート TLOC に “biz-internet” と呼ばれるパブリックカラーを使用し、他のトランスポート TLOC には “mpls” と呼ばれるプライベートカラーを使用します。

● オーバーレイ マネジメント プロトコル

オーバーレイ マネジメント プロトコル(OMP)は、BGP のような構造を持ち、Catalyst SD-WAN オーバーレイネットワークを管理する、Catalyst SD-WAN のコアルーティングプロトコルです。このプロトコルは SD-WAN コントローラ間と、SD-WAN コントローラと WAN エッジルータ間で動作します。ここでは、ルートプレフィックス、ネクストホップルート、暗号キー、ポリシー情報などのコントロールプレーン情報がセキュアな DTLS または TLS 接続を介して交換されます。SD-WAN コントローラは、BGP ルートリフレクタと同様に機能します。WAN エッジルータからルートを受信し、それらにポリシーを適用して処理し、オーバーレイネットワーク内の他の WAN エッジルータにルートをアドバタイズします。

● バーチャル プライベート ネットワーク(VPN)

Catalyst SD-WAN オーバーレイでは、VRF と同様に VPN がセグメンテーションを提供します。各 VPN は相互に分離されており、それぞれの VPN に独自のフォワーディングテーブルがあります。インターフェイスまたはサブインターフェイスは、単一の VPN で明示的に設定され、複数の VPN の一部になることはできません。ラベルは、OMP ルート属性、およびパケットが属する VPN を識別するパケットのカプセル化で使用されます。WAN エッジデバイスと制御コンポーネントには、デフォルトで 2 つの主要な VPN、VPN 0 と VPN 512 があります。VPN 0 はトランスポート VPN です。これには、WAN トランスポートに接続するインターフェイスが含まれています。制御コンポーネントへのセキュアな DTLS/TLS 接続は、この VPN から開始されます。VPN 512 は管理 VPN です。Catalyst SD-WAN デバイスとの間でアウトオブバンド管理トラフィックを伝送します。

次の図は、WAN エッジルータ上の VPN を示しています。インターフェイス Int0 および Int2 は、トランスポート VPN の一部です。Int1 と Int3 は、サイトのローカルネットワークに接続されたサービス VPN の一部です。mgmt0 ポートは VPN 512 の一部です。

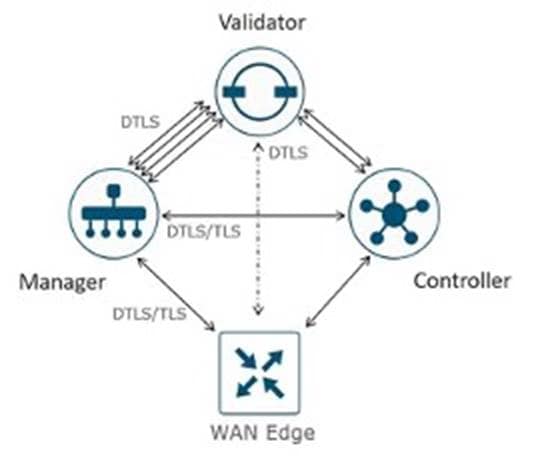

● 制御接続

Catalyst SD-WAN Manager およびコントローラは、最初に SD-WAN Validator に接続して認証し、永続的な DTLS 接続を形成します。その後、相互に永続的な DTLS/TLS 接続を確立して維持します。WAN エッジデバイスも同様の方法でオンボードしますが、SD-WAN Manager およびコントローラとの一時的な SD-WAN Validator 接続をドロップし、DTLS/TLS 接続を維持します。

次の図は、コントローラと WAN エッジデバイス間のさまざまな制御接続を示しています。

詳細については、『Catalyst SD-WAN Design Guide』を参照してください。

互換性マトリックス

Catalyst Center は、シスコのエンタープライズ スイッチング、ルーティング、およびモビリティ製品を対象としています。サポートされているシスコ製品の完全なリストについては、互換性マトリックスを参照してください。

● Cisco Catalyst Center 互換性マトリックス

金融プロファイルの展開

この項では、金融分野の設計ガイダンスを提供し、要件と、シンプルでセキュアな柔軟性に優れたネットワークを実現するために SD-Access と Catalyst SD-WAN をこの業界でどのように使用するかに焦点を当てます。

トポロジ、ユースケース、およびソリューションでは、標準的な金融の展開のテーマと要件に焦点を当てています。

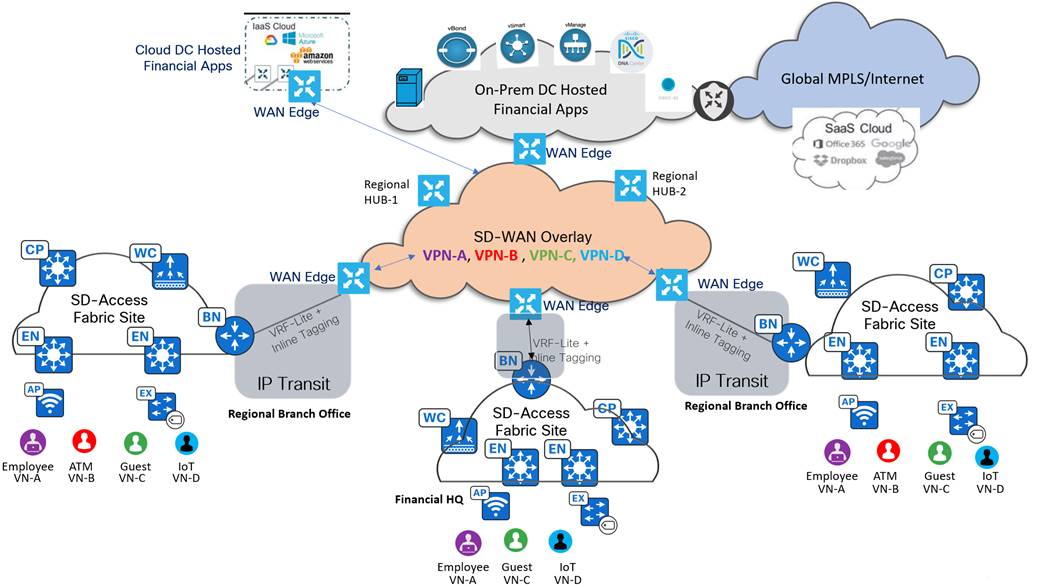

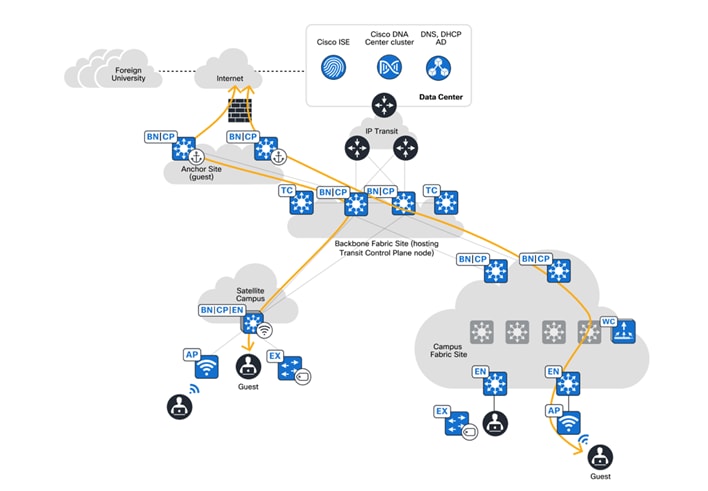

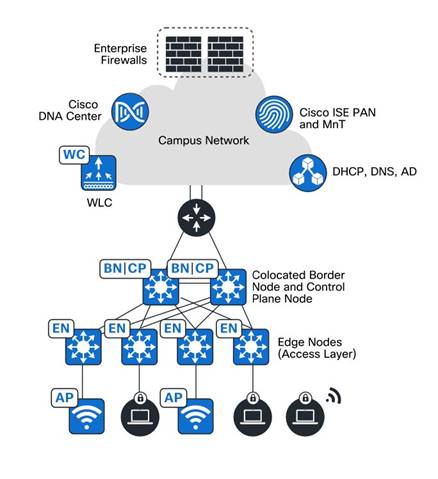

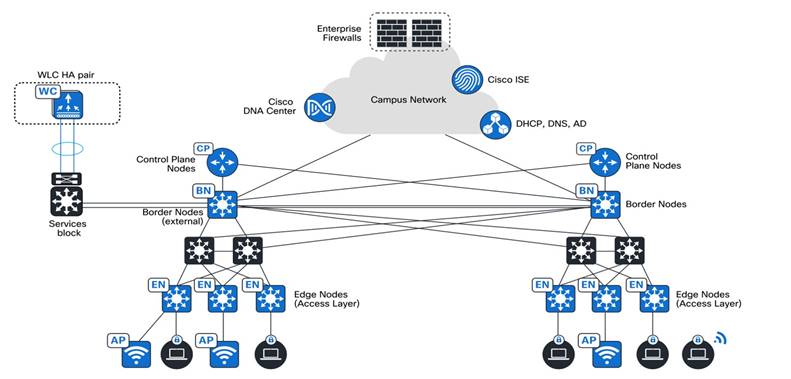

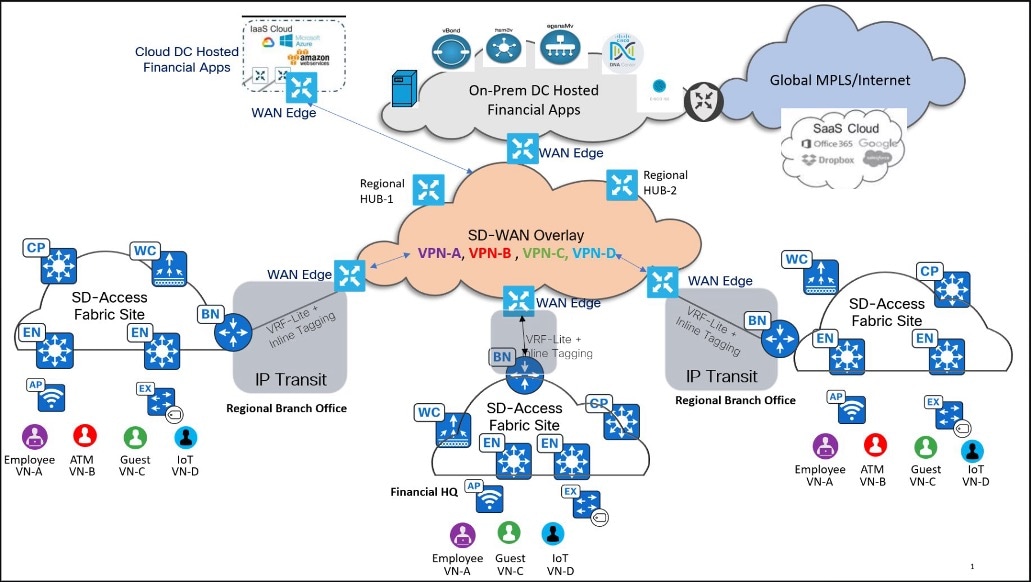

次の図は、大規模な金融の、複数の地域にまたがるキャンパスおよびブランチ展開を示しています。

ビジネスの成果と課題

金融ネットワークは広範で多様かつ複雑であり、固有の課題があります。これらのネットワークは、高度なレベルのセキュリティ、レジリエンス、および規制コンプライアンスの要件を満たす必要があります。

ビジネスの成果を達成するために金融機関のネットワークに存在する最も重要な機能は、次のとおりです。

金融

数千ものサイトへの展開を自動化し、可能な限りオンサイトでのネットワーク運用の必要性を最小限に抑えることで、コストを合理化し、収益を向上させます。

大規模なマルチサイト展開

金融は通常、地理的に広い地域で数千の拠点を運用する大規模なマルチサイト展開です。オンサイトのネットワーク管理チームとともに、このような大規模なネットワークをボックスごとまたはサイトごとに導入および管理することは非常に困難です。最小限の手動作業で複雑なサイト展開を維持するために、自動化が不可欠です。

自動化およびモニタリング

大規模な金融のグローバルフットプリントを考えると、限られた IT スタッフによってすべての場所を迅速に立ち上げ、リモートで管理できるようにするためのソリューションが必要です。ネットワークに自動化とアシュアランスを導入し、展開とトラブルシューティングの複雑さを軽減して時間を削減することが要件になります。

セキュリティ

セキュリティを強化し、リスクを軽減し、規制標準への準拠を確保するために、金融ネットワークでは堅牢なセキュリティプロトコルを導入し、定期的なリスク評価を実施し、業界固有の規制と標準規格に準拠する必要があります。

金融業界のお客様の場合、オンプレミスとクラウドベースの Catalyst SD-WAN セキュリティソリューションのどちらを選択するかは、具体的な要件と優先順位によって異なります。オンプレミスソリューションでは、機密性の高い金融データを処理するために不可欠な制御、コンプライアンス、およびカスタマイズが提供されます。一方、クラウドベースのソリューションでは、拡張性、高度なセキュリティ機能、およびコスト効率が提供され、急速に進化する環境ではこれらが非常に重要になる可能性があります。ハイブリッドアプローチは、オンプレミスとクラウドベースのセキュリティの両方の利点を活用して多様な運用要件を満たせるため、多くの場合、最も有効です。

サイバーセキュリティの脅威は、金融企業の最高情報セキュリティ責任者(CISO)にとって最大の脅威です。ハイブリッドワークへの迅速な移行と顧客に対するデジタルビジネスサービスの進化により、サイバー犯罪者が使用できる攻撃対象領域ベクトルは大幅に増加しています。

防止を怠ると、攻撃者が脆弱性を悪用し、財務と評判の両方の観点で大きな損失を招く可能性があります。CISO グループが、基本的なセキュリティの基盤とセキュリティプロセスを定期的にレビューします。

ゲストユーザーの分離

金融ブランチに訪れた顧客は、侵害される可能性のあるさまざまなエンドポイントを持ち込むため、ゲストデバイスからのトラフィックを分離して検査する必要があります。このようなシナリオでは、次世代ネットワークは有線およびワイヤレスのゲストトラフィックのトラフィック検査をサポートする必要があります。つまり、すべてのゲストトラフィックのファーストホップが緩衝地帯(DMZ)のファイアウォールである必要があります。

コンプライアンス規制

金融システムは顧客の非常に機密性の高い財務記録および情報を保護する必要があり、これは政府の規制によって厳格に義務付けられています。たとえば、決済カード業界(PCI-DSS)標準には、転送中のデータ暗号化、顧客データの保存に関するセキュリティ要件、ネットワークリソースとカード所有者データの追跡とモニタリングなどの要件が含まれています。金融ネットワークは、ネットワークの管理とモニタリングのために完全かつ継続的な可視性を提供する必要があります。

さまざまな部門とゲストがすべて同じネットワーク インフラストラクチャを共有しているため、すべてのグループを相互に分離し、アクセスが許可されているリソースのみに制限する必要があります。同時に、これらの多様なユーザーとデバイスのグループは、共有サービスにアクセスする必要があります。

ユーザー体験

金融業界のお客様の場合、従業員とゲストの異なる要件を満たすようにアプリケーション体験を調整する必要があります。従業員は、効率的で中断のないワークフローを実現する、重要な金融アプリケーションへの最適化されたセキュアでコンプライアンスに準拠したアクセスを活用できます。対照的に、コアネットワークの保護が維持されるように、ゲストはセキュリティと基本機能が優先される分離された制限付きのアクセスを使用します。この差別化により、金融機関は高度なセキュリティとパフォーマンスを維持しながら、さまざまなユーザーの要件に対応できます。

QoS の影響を非常に受けやすい

セキュリティ、コンプライアンス、および可用性に関する懸念に加えて、低速で QoS がばらばらなネットワークは、顧客満足度の低下や金銭的損失につながる可能性があります。遅延の影響を受けやすいトレーディングフロアでは、組織の要件を満たすために低遅延と一貫した QoS が必須です。

使用可能

生産性を最大化し、デジタル トランスフォーメーション イニシアチブを容易にしながら、評判を効果的に管理し、ブランド価値を高めます。

ハイ アベイラビリティ

日常生活における金融システムの重要度から、可用性を 100% にすることが目標になります。ファイブナインの可用性は 100% に近づいており、99.999% のネットワークの稼働時間が確保されています(年間で約 5 分 16 秒の障害)。自動化、モニタリング、ロードバランシング、およびフェールオーバーのスキームにより、金融会社はファイブナイン以上の可用性の目標を達成できます。

一元化された一貫性のあるポリシー管理

ネットワークに接続するエンドポイントの数が急増し、大規模な金融機関が世界中に広がるにつれて、さまざまな地理的地域でセキュリティポリシーを管理する必要があります。

このことにより管理が複雑になります。ルールは現地の法律によって決定される可能性があるからです。セキュリティポリシーを直感的に管理できるように、ユーザーとデバイスのグループ化を簡素化することは、欠かせない要件です。

ブランチと本社でのビデオストリーミング

金融機関の取引ビジネスは急速に拡大しているため、リアルタイム情報の処理が主な重点領域となっています。

金融トレーダーは、市場での競争力を維持するためにリアルタイムデータへのアクセスを必要としています。銀行は、IPTV ベースの広告とビデオを介した顧客訪問のためのプログラムと戦略を、すべてのブランチで継続的に行いたいと考えています。

買収統合

組織の買収において完全なコラボレーションとメリットを実現するには、合併する 2 つの組織のシステムを統合して、冗長な運用を最適化する必要があります。通常はネットワークが最初の統合領域になりますが、組織が新しい脆弱性にさらされないように、セキュアに統合する必要があります。

金融の課題とビジネス成果に対するソリューション

ここで説明するソリューションは、金融ネットワークの展開で特定されたビジネス要件を達成するために役立ちます。

金融

自動化とモニタリングは、現代の IT インフラストラクチャ管理に不可欠な要素です。自動化には、ソフトウェアの展開、設定の管理、システムのプロビジョニング、ワークフローのオーケストレーションなどのタスクを含めることができます。反復的な時間のかかるタスクを自動化することで、組織は効率を向上させ、エラーを削減し、人的リソースを解放して、より戦略的な活動に集中できます。一方で、モニタリングでは、IT システム、ネットワーク、アプリケーション、およびサービスのパフォーマンスと正常性を継続的に観察および分析します。

SD-WAN Manager は、Catalyst SD-WAN ソリューションの重要なコンポーネントです。Catalyst SD-WAN インフラストラクチャの中央管理および制御を提供することで、ネットワーク運用の簡素化で重要な役割を果たします。SD-WAN Manager がネットワーク運用を簡素化するいくつかの方法を以下に示します。

● 中央管理

Catalyst SD-WAN ネットワーク全体の単一のダッシュボードビューが提供されて、ネットワーク管理者によるネットワークリソースの設定、モニター、および管理が容易になります。中央管理により、個々のネットワークデバイスにアクセスして管理する必要性が軽減されるため、ネットワーク管理が簡素化されます。

● 自動化とオーケストレーション

SD-WAN Manager は、管理者がネットワークポリシーを一元的に定義して適用できる、自動化とオーケストレーションの機能を提供します。これにより、個々のデバイスで手動で設定する必要がなくなり、人的エラーのリスクが軽減され、ネットワーク全体で一貫性のあるネットワークポリシーの適用が確保されます。

● アプリケーションの可視性と制御

SD-WAN Manager は、ネットワークトラフィックとアプリケーションのパフォーマンスに対する優れた可視性を提供します。そのため、管理者は重要なアプリケーションを特定して優先順位を付けて、それらのアプリケーションが必要なネットワークリソースを確実に受け取れるようにすることができます。これにより、アプリケーションのパフォーマンスとユーザー体験が向上し、ネットワークの運用が簡素化されます。

ゼロタッチプロビジョニング

SD-WAN Manager はゼロタッチプロビジョニングをサポートしているため、新しい SD-WAN デバイス設定を手動で展開する必要がなくなります。これにより、展開時間を短縮し、オンサイトの技術的な専門知識の要件を最小限に抑えることができます。バックエンドでのシスコプラグアンドプレイ(PnP)ポータルとの統合により、エッジロケーションのオンボーディングが簡素化されます。

LAN の自動化

シスコの LAN 自動化を導入すると、ネットワーク運用がシンプルになり、IT スタッフが時間のかかる反復的なネットワーク設定作業から解放され、エラーのない標準のアンダーレイネットワークを作成できます。LAN 自動化により、従来のネットワーク計画と実装プロセスを必要とせずに、アンダーレイネットワークの構築が迅速化されます。

LAN 自動化には、主に次のような利点があります。

● ゼロタッチプロビジョニング

ネットワークデバイスが、手動による介入なしで、元の工場出荷時の設定から自動的に検出および設定されてネットワークに統合されます。

● エンドツーエンドのトポロジ

新しいネットワークシステムが自動的に検出され、それらの接続をモデル化してプログラムすることができます。それらのシステムをレイヤ 3 IP アドレッシングおよびルーティングプロトコルを使用して自動化し、動的なエンドツーエンドのルーティングトポロジを作成できます。

● レジリエンス

LAN 自動化には、転送トポロジと冗長性を最適化するシステムとネットワークの設定パラメータが統合されています。シスコの LAN 自動化でシステムレベルの冗長性を確保し、ベストプラクティスを自動的に適用することで、計画的または計画外のネットワーク停止時もクラス最高水準の復元力が提供されます。

● セキュリティ

推奨されているネットワークアクセスおよびインフラストラクチャの保護パラメータが自動的に適用され、最初の展開時点からセキュリティが提供されます。

● コンプライアンス

LAN 自動化によって人的ミスや設定の誤りが排除され、IT リソースの浪費につながるルールや設定の不整合を減らすことができます。新しいシステムのオンボーディング時、LAN 自動化で Catalyst Center のグローバルに管理されるパラメータを自動化することにより、ネットワーク インフラストラクチャ全体でコンプライアンスが確保されます。

詳細については、『SD-Access LAN Automation Deployment Guide』を参照してください。

インテリジェントキャプチャを使用したトラブルシューティング

金融業界のお客様は、小規模なブランチにオンサイトのネットワークサポートチームがなく、トラブルシューティングが困難になっていることがよくあります。

Catalyst Center のインテリジェントキャプチャ機能により、Catalyst Center と SD-Access ワイヤレス環境の AP 間の直接通信リンクがサポートされます。Catalyst Center はパケットキャプチャデータ、AP とクライアントの統計情報、およびスペクトルデータを受信できます。インテリジェントキャプチャは、Catalyst Center と AP 間の直接通信リンクを利用することで、ワイヤレスコントローラからはアクセスできないデータに AP からアクセスできるようにします。

PnP と返品許可(RMA)

Catalyst Center は、組み込みの PnP 機能を使用して、ブランチまたはキャンパスでの Catalyst 9000 シリーズ スイッチの展開を自動化します。これにより、スイッチ、ルータ、およびワイヤレス AP をネットワークに簡単にオンボードできるようになります。デバイスにインストールされているエージェントが Catalyst Center にコールホームを行い、Catalyst Center から必要なソフトウェアとデバイスの設定をダウンロードします。

大規模な企業ネットワークで古いハードウェアを交換することは、複雑な作業です。これには、互換性のあるソフトウェアバージョンを持つ適切な交換用ハードウェアを特定し、正確な設定を確保し、セットアップ中のエラーを回避することが含まれます。ネットワークの安定性とパフォーマンスを維持するために、このプロセスは慎重に計画して実行する必要があります。Catalyst Center は、ネットワーク内のハードウェアをシームレスに特定、交換、および設定するための完全なワークフローを提供します。詳細については、『Network Device Onboarding』、「Onboard a cEdge Device with PnP Process」、および『Cisco Plug and Play Support Guide for Cisco SD-WAN Products』を参照してください。

ソフトウェアのアップグレードとイメージ管理

ブランチまたはキャンパスでの Catalyst 9000 シリーズ スイッチのアップグレードを自動化するには、ネットワークデバイスのソフトウェアイメージを標準化する Catalyst Center のソフトウェアイメージ管理(SWIM)ソリューションを使用します。詳細については、『Software Image Management』を参照してください。

Catalyst Center はネットワーク内のデバイスのイメージタイプとバージョンに従い、固有のソフトウェアイメージをすべて保存します。SWIM を使用すると、ソフトウェアイメージを表示、インポート、および削除したり、ネットワークデバイスにプッシュしたりできます。

SD-WAN Manager を使用すると、オーバーレイネットワーク内にある Catalyst SD-WAN エッジデバイスのソフトウェアを一元的にアップグレードし、新しいソフトウェアでデバイスを再起動できます。これは、1 つのデバイスに対して行うことも、複数のデバイスに対して同時に行うこともできます。ソフトウェアのアップグレードを後にスケジュールすることもできます。SD-WAN Manager は、SD-WAN コントローラと SD-WAN Validator のインスタンスでアップグレードを実行するためのワークフローを提供します。詳細については、『SD-WAN Monitor and Maintain Configuration Guide』を参照してください。

セキュリティ

セキュリティの課題を解決するには、堅牢な暗号化プロトコル、定期的なセキュリティ監査、プロアクティブな脅威のモニタリングなどの包括的な対策を導入して、潜在的なサイバー脅威やデータ漏洩を防ぎます。このソリューションは、組み込みのセキュリティ機能に加え、ISE と Catalyst Center の統合により、高度にセキュアなセグメント化されたシステムを提供します。

Catalyst Center は、ネットワークを拡張し、ファブリック内の重要なアプリケーションへのアクセスを制限しながら、ネットワークの状況認識を向上させます。ISE は、Catalyst Assurance のためにネットワーク、ユーザー、およびデバイスからコンテキスト情報をリアルタイムで収集します。この統合により、不正行為を防止して機密データを保護する金融機関の高度なセキュリティ要件が簡単になります。ネットワークアクセスのプロビジョニングの促進、セキュリティ運用の高速化、ネットワーク全体への一貫したポリシーの適用が実現します。

金融業界では、グループベースポリシー(GBP)と、IEEE 802.1X や MAC 認証バイパスなどのアイデンティティベースのアクセス制御機能によってセキュリティ要件が満たされます。これらの機能は、サイトレベルの MACsec 暗号化および完全修飾ドメイン名ベース(FQDN ベース)の証明書と連動して、セキュアなアクセスとデータ保護を確保します。

金融機関には、厳しいセキュリティとコンプライアンスの要件があります。Catalyst SD-WAN は、堅牢なセグメンテーション、強力な暗号化、ゼロトラストセキュリティ、高度な脅威からの保護、継続的なモニタリング、コンプライアンス、監査機能、既存のセキュリティシステムとの統合などの機能でこれらの要件に対応します。Catalyst SD-WAN を使用してこれらのセキュリティ対策を導入すると、金融機関はセキュアでレジリエンスのある、コンプライアンスに準拠したネットワーク環境を確保できます。これにより、機密性の高い財務データを保護し、顧客と関係者の信頼を維持して、最終的には機関全体のビジネス目標を支援することができます。

Catalyst SD-WAN ソリューションは、次のようなすべてのレベルでのセキュリティ対策を提供します。

● コントロール プレーン

Catalyst SD-WAN ファブリックのコントロールプレーンには、ゼロトラスト セキュリティ モデルが組み込まれています。これにより、ネットワークへの接続の前に、ファブリックのすべての要素が認証および承認されるようになります。このモデルでは、デジタル証明書を基に、認証で使用されるファブリックの各要素のアイデンティティが確立されます。証明書は、コントローラ間および WAN エッジルータとさまざまなコントローラ間でセキュアな TLS または DTLS 制御チャネルを確立するために使用されます。TLS と DTLS では、Advanced Encryption Standard(AES-256)暗号化アルゴリズムを使用して、制御接続を介して送信されるすべての制御トラフィックが暗号化されます。AES-256-GCM は完全性のためにも使用され、トラフィックが改ざんされていないことが確認されます。WAN エッジデバイスがネットワークへの接続を許可されるには、承認リストが必要です。

● データ プレーン

データプレーンでは、キー交換モデルと拡張バージョンの Encapsulating Security Payload(ESP)プロトコルの両方を使用して認証が実施されます。拡張バージョンの ESP は、AES-GCM-256 暗号を使用した暗号化によってデータパケットペイロードを保護します。

● 管理プレーン

管理プレーンは、ロールベースアクセス制御(RBAC)と ACL を使用して、許可された送信元 IP アドレスを指定することで、SD-WAN Manager にアクセスできるユーザーとデバイスを管理します。

Catalyst SD-WAN Manager は、金融機関の要件に合わせて調整された包括的なセキュリティフレームワークを提供します。強力な暗号化、多要素認証、RBAC、および外部 IDP プロバイダーとの統合により、SD-WAN Manager は管理プレーンをセキュアに保ちレジリエンスを確保します。これらの機能は、金融機関が機密データを保護し、規制要件に準拠し、高レベルなパフォーマンスと信頼性を維持するために役立ちます。SD-WAN Manager を活用することで、金融業界のお客様は堅牢なセキュリティの基盤が整っていることを認識し、自信を持ってネットワークを管理できます。

ゼロトラストソリューションによるエンドポイントセキュリティ

ネットワークは、外部および内部の脅威から守らなければなりません。SD-Access ゼロトラスト セキュリティ ソリューションは、ネットワーク全体のあらゆる場所からユーザーとデバイスにセキュアにアクセスできるようにします。SD-Access ゼロトラスト セキュリティ ソリューションは、職場でのネットワーク設定とお使いのサービスに応じて、柔軟にゼロトラストワークプレイスの実現を支援します。ユーザのネットワークへの接続を、ダイナミックなルールとセグメンテーションの自動化を用いて細かに設定できます。

SD-Access ゼロトラスト セキュリティ ソリューションは、次の機能を使用してネットワーク アクセス ポリシーを自動化します。

● エンドポイントの可視性:エンドポイントを識別してグループ化します。トラフィックフロー分析を通じて相互作用をマッピングし、アクセスポリシーを定義します。

● トラストモニタリング:エンドポイントの動作を継続的にモニターし、脆弱性をスキャンし、持続的なアクセスの信頼性を検証し、不正なエンドポイントや侵害されたエンドポイントを隔離します。

● ネットワーク セグメンテーション:マルチレベルでのセグメンテーションを通じて、グループベースのアクセスポリシーとセキュアなネットワークを確立します。

SD-Access では、IEEE 802.1x メカニズムを使用して、AP やスイッチなどのネットワークデバイスに対してセキュアなオンボードを適用できます。これにより、すべてのエッジノード AP でのクローズド認証を維持することで、未承認デバイスの接続からネットワークが保護されます。クローズド認証を使用してセキュアにオンボードされた拡張ノードは、サプリカントベースの拡張ノード(SBEN)と呼ばれます。

SBEN は、エッジノードへのアップリンクで EAP-TLS 認証を使用するサプリカントを持つように、Catalyst Center によってポリシー拡張ノードとしてプロビジョニングされます。EAP-TLS 証明書は、Catalyst Center の認証局(CA)を使用して Catalyst Center によってプロビジョニングされます。オンボーディングが成功した後は、ポートへのアクセスは認証ステータスのみに基づいて行われます。デバイスまたはポートに障害が発生すると、認証セッションがクリアされ、トラフィックは拒否されます。ポートが復旧すると、dot1x 認証を経て、SD-Access ネットワークへのアクセスが回復します。セキュアな AP オンボーディングは、PnP ワークフローのために DNS および Catalyst Center を使用して DHCP への制限付きアクセスを許可することにより、クローズド認証ポートで AP を承認することで行われます。Catalyst Center の PnP ワークフローによって AP で dot1x サプリカントが有効になり、AP はこのサプリカントを使用して ISE で認証されます。

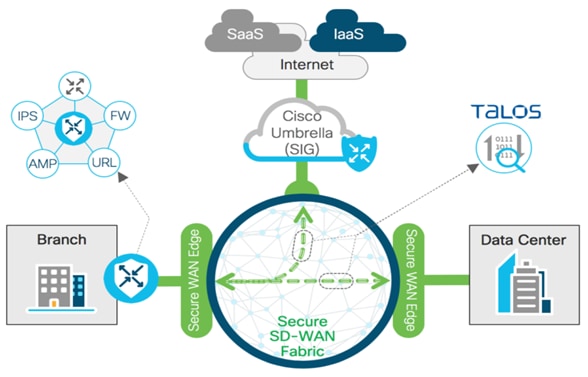

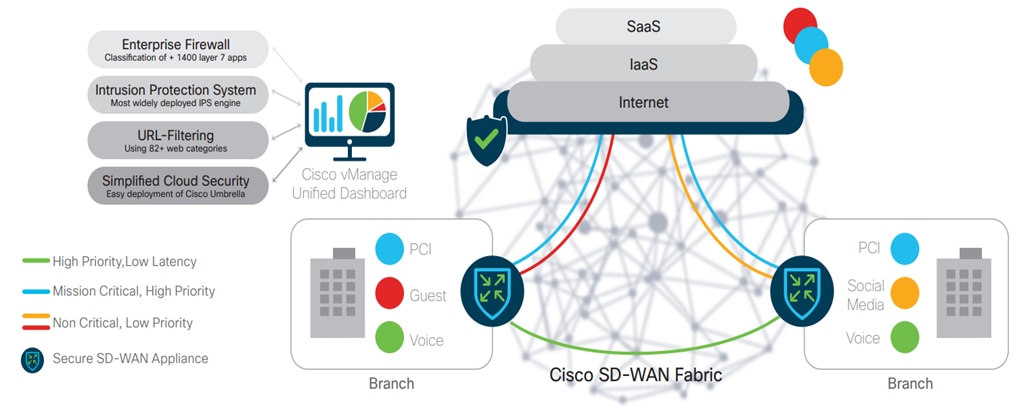

ブランチのユーザーとデバイス

ブランチのユーザーとデバイスの脅威からの保護には、DDOS、不正アクセス、ウイルス、マルウェア、ランサムウェアなどの脅威から保護する機能が関与します。これには、ゾーンベース ファイアウォール、侵入防御および侵入検知システム(IPS および IDS)、URL フィルタリング、高度なマルウェア防御(AMP)、TLS プロキシを使用した SSL、Web レイヤセキュリティを使用した DNS などの SD-WAN ブランチルータに組み込まれたセキュリティ機能と、Cisco Umbrella の統合が含まれます。

詳細については、Catalyst SD-WAN のセキュリティを参照してください。

Cisco AI Endpoint Analytics

シスコの次世代エンドポイント可視性ソリューションである Cisco AI Endpoint Analytics は、ネットワークと IT エコシステムから詳細なコンテキストを収集し、すべてのエンドポイントを可視化して検索可能にします。次の技術を使用して、企業内の不明なエンドポイントの数を検出および削減します。

● ディープ パケット インスペクション(DPI)は、自動化と医療のエンドポイントを構築し、IT のアプリケーションと通信プロトコルをスキャンおよび把握することで、詳細なエンドポイントコンテキストを収集します。

● 機械学習(ML)は、共通の属性を持つエンドポイントを直感的にグループ化し、IT 管理者によるラベル付けを支援します。これらの一意のラベルは、不明なエンドポイントの類似のグループを表示できる提案として、他の組織と匿名で共有されます。これにより、不明なエンドポイントを減らし、新しいラベルに基づいてそれらをグループ化できます。

● シスコ製品およびサードパーティ製品との統合により、エンドポイントのプロファイリングに使用されるネットワークおよびネットワーク以外のコンテキストが追加されます。

AI Endpoint Analytics は、セキュリティポリシーを導入するときに多くのお客様が直面する最初の困難を、高い信頼性で軽減または排除します(エンドポイントの可視性の不足の解消など)。これは、新しいアプリケーションとして Catalyst Center リリース 2.1.2.x 以降で使用できます。Catalyst Advantage 以上のサブスクリプションレベルをお持ちのお客様が、AI Endpoint Analytics にアクセスできます。次の短い技術入門書で、AI Endpoint Analytics と、シスコのお客様がそこからどのようなメリットを得られるかについて説明されています。

● Cisco SD-Access AI Endpoint Analytics

● AI Endpoint Analytics Catalyst Center Guide

Cisco Stealthwatch セキュリティ分析サービス

Catalyst Center の Cisco Stealthwatch セキュリティ分析サービスは、Stealthwatch と連携して、すべてのネットワークトラフィックのリアルタイムモニタリングを提供します。Catalyst Center の Stealthwatch セキュリティ分析サービスは、ネットワークのセットアップを自動化してデータを Stealthwatch に送信し、可視性とマルウェアの検出を強化します。

詳細については、『Stealthwatch Security Analytics Service on Cisco Catalyst Center User Guide』を参照してください。

エンドツーエンド暗号化

金融業界のお客様は、プライバシー、データの機密性、および規制要件への準拠を確保するために、ネットワークを通過するデータの暗号化を必要としています。金融機関には通常、企業のネットワーク内のレイヤ 2 と WAN 上のレイヤ 3 での暗号化が必要です。ファブリックサイト内では、MAC レイヤでの暗号化は Media Access Control Security(MACsec)を使用して実現されます。

これらのリンク上での暗号化を提供するには、MACsec を使用します。MACsec は lEEE 802.1AE 標準規格であり、イーサネットネットワーク上のデバイスにおけるデータ転送時の機密性、完全性、および真正性を確保できるようにします。スイッチからホストへの MACsec およびスイッチ間の MACsec は、Catalyst Center のテンプレートを介して、互換性のあるスイッチ上の SD-Access ネットワークで有効にできます。WAN での暗号化は、各 WAN エッジルータ間の IPsec トンネルによって処理されます。

ネットワーク セグメンテーション

ネットワーク セグメンテーションは、重要なビジネス資産を保護するために不可欠です。Catalyst Center は、VN 間のデータを保護するために、マクロセグメンテーションと呼ばれる簡素化されたアプローチを提供します。また、Catalyst Center は、VN 内のエンドポイントのグループベースのアクセス制御を使用してマイクロセグメンテーションを展開するためのフレームワークも提供します。

ネットワーク セグメンテーションは新しい概念ではありませんが、大幅な進化を遂げました。当初ネットワーク セグメンテーションは、VLAN を使用して、1 つのフラットネットワークまたはブロードキャストドメインを小さなセグメントに分割するプロセスとして定義されていました。

場所にかかわらず組織全体でネットワークセグメントを拡張する必要性から、VN または VRF インスタンスの概念が導入され、ネットワークセグメント間のレイヤ 3 分離が実装されました。

各 VRF が独自のルーティングおよび転送を維持し、VN を作成することで分離されます。1 つの VRF に含まれるルートが別の VRF には含まれておらず、相互の通信が制限されるためです。GBP では、セグメンテーションは、IP アドレッシングやルーティングを使用した VLAN や VRF に基づいて実現されるものではなくなっています。IP アドレッシングに関わりなく、ロールベースまたはグループベースのメンバーシップを使用してポリシーを作成することで、ネットワークのセグメンテーションを行います。

マクロセグメンテーション

金融ネットワークでは、従業員、ATM、モニタリングデバイス、ゲストなどのネットワークエンドポイントを異なる VRF に分離することが、推奨されるセグメンテーション方法になります。SD-Access では、セキュリティと管理を向上させるためにネットワークエンドポイントを異なる VRF に分離できます。これは、Catalyst Center を使用して設定できます。

たとえば、ブランチサイトとデータセンターサイト内に最大 5 つの VN を展開できます。VN 間のトラフィックの厳密な分離は、金融ネットワークに必要であり、金融ネットワークによって維持されます。これらの VN は以下から構成されています。

● 従業員 VN:内部ビジネスアプリケーションに使用されます。

● ATM VN:内部金融アプリケーションにアクセスする ATM およびその他のデバイスに使用されます。

● モニタリング VN:ロギング情報(syslog や SNMP トラップ)とインバンド管理に使用されます。

● ゲスト VN:インターネット経由で到達可能な顧客向け Web アプリケーションへのゲスト Wi-Fi アクセスに主に使用されます。

● インフラ VN:グローバル ルーティング テーブルにマッピングされた AP と拡張ノードにのみ使用されます。ワイヤレスコントローラはファブリック外にあります。ボーダーノードは、ワイヤレスコントローラ管理インターフェイスサブネットと AP 管理 IP プール間の到達可能性を提供することで、Control and Provisioning of Wireless Access Points(CAPWAP)プロトコルトンネルを形成できるようにし、AP をワイヤレスコントローラに登録できるようにします。

マイクロセグメンテーション

マイクロセグメンテーションは、グループを使用してネットワークトラフィックを分類し、ポリシーを適用することで、ネットワークアクセス制御のプロビジョニングと管理を簡素化します。これにより、SD-Access ファブリックの VN 内で、よりきめ細かいセキュリティポリシーを設定できます。

単一の VN 内で、従業員をアクセスレベルでグループ化し、プリンタなどのデバイスを別のセキュリティグループに配置するために、追加のセグメンテーションが必要になることがよくあります。従来は、これには IP ACL によって適用されるさまざまなサブネットが必要でした。SD-Access は、ユーザー中心のアプローチで同じサブネットを使用できるマイクロセグメンテーションを提供します。ダイナミック認証では、認証に基づいてさまざまな SGT が割り当てられ、セキュリティ グループ アクセス制御リスト(SGACL)によってこれらの SGT ベースのルールが適用されます。

ユーザーがネットワークに接続すると、802.1X や MAC 認証バイパス(MAB)などの方法で認証されます。次に、ネットワーク認証によって、アイデンティティや場所などのコンテキスト情報を使用してユーザートラフィックが分類されます。この分類は、トラフィックが許可されるか拒否されるかがポリシーによって決定される、適用ポイントに伝達されます。

詳細については、『SD-Access Macrosegmentation Deployment Guide』を参照してください。

セグメントの最適化と管理

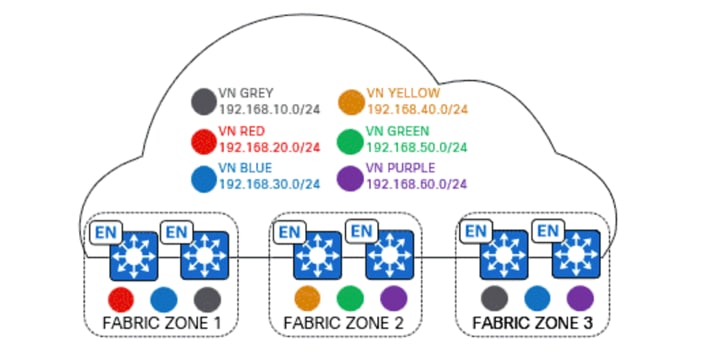

ファブリックゾーンは、主に次の 3 つの理由で必要です。

● 管理性:より小さな場所またはゾーン(建物、フロア)に基づいてネットワークを管理する方法を使用して、単一のファブリックサイトでのファブリックエッジノードの大規模な展開を解決します。

● セキュリティ:サイト内の VN と IP プールのプロビジョニングをきめ細かく制御します。

● 拡張性とパフォーマンス:ファブリックエッジノード全体のプロビジョニング時間を短縮します。

ファブリックゾーンは、レイヤ 2 VN とエニーキャストゲートウェイをファブリックサイトの特定のセクション(個々の建物など)にローカライズします。ファブリックゾーンはオプションです。それらはファブリックサイト内に存在し、エッジノードと拡張ノードのみを含むことができます。ファブリックゾーンが使用されている場合、特定の VN とエニーキャストゲートウェイのみが、各ファブリックゾーンのエッジノードにプロビジョニングされます。

ファブリックゾーンが使用されていない場合、すべての VN とエニーキャストゲートウェイが、ファブリックサイト内のすべてのエッジノードにプロビジョニングされます。設計階層要素がファブリックゾーンに移動すると、設計階層要素以下でプロビジョニングされたすべての既存のエッジノードが、自動的にファブリックゾーンに移動します。既存のエッジノードがファブリックゾーンに移動しても、ユーザートラフィックには影響しません。

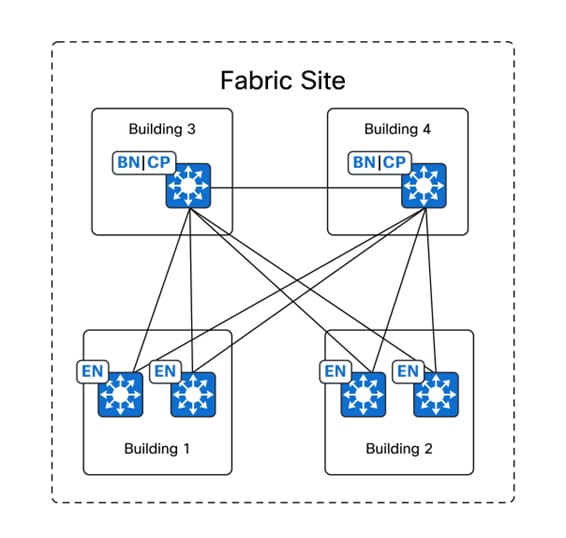

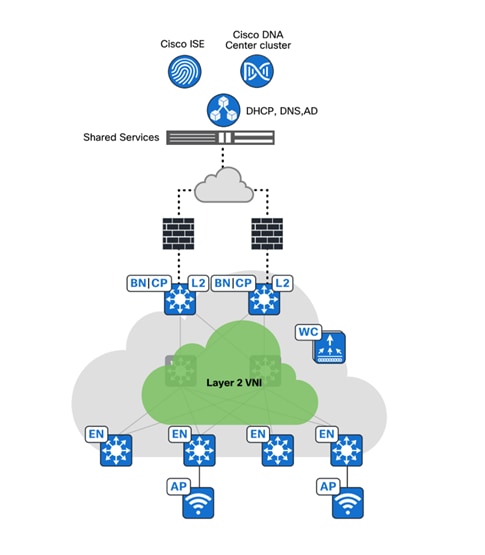

次の図に、ファブリックゾーン設定の例を示します。

エンドツーエンドのセグメンテーション

適切なエンドツーエンドのネットワーク セグメンテーションは、さまざまなネットワークのセキュリティと拡張性の問題に対処するための基本的な手段です。SD-Access により、ネットワークアーキテクトは、ネットワーク全体のユーザー、デバイス、およびアプリケーションのセキュアなセグメンテーションを導入し、堅牢性と拡張性を向上させることができます。SD-Access VN を Catalyst SD-WAN VRF コンテキストにマッピングすることで、SD-Access ファブリックのマクロセグメンテーションとマイクロセグメンテーションをネットワークを超えて拡張できます。共通のエンドツーエンドのセグメンテーションを実現するために、SGT はインライン SGT タギングを使用して Catalyst SD-WAN 全体に伝送されます。

Catalyst SD-WAN オーバーレイネットワークでは、VRF が、ネットワークを異なるセグメントに分割します。セグメンテーションはルータのエッジで行われ、セグメンテーション情報は識別子の形式でパケットで伝送されます。単一の VRF に属しているすべてのプレフィックスは、別のルーティングテーブルに保持されます。これにより、ネットワーク内のさまざまなセグメントに必要なレイヤ 3 分離が実現されます。さらに、SD-WAN コントローラは、各プレフィックスの VRF コンテキストを維持します。個別のルーティングテーブルにより、単一ノードの分離が実現されます。Catalyst SD-WAN では、個々のセグメント(VRF)単位でのきめ細かいポリシーの適用を行うことができます。これには、セキュリティ、QoS、アプリケーション認識型ルーティング、トポロジ(ハブアンドスポーク、フルメッシュ、部分メッシュなど)が含まれます。

詳細については、『Catalyst SD-WAN Segmentation』を参照してください。

SD-WAN Manager は、ネットワーク セグメンテーションを導入および管理するためのツールをネットワーク管理者に提供します。SD-WAN Manager は、いくつかの機能と手法を使用してセグメンテーションを実現します。

セキュリティ ポリシー

セグメント内のトラフィックを制御するセキュリティポリシーを導入できます。これには、ファイアウォールルール、ACL、およびセグメント間のトラフィックフローを制御するその他のセキュリティ対策が含まれます。

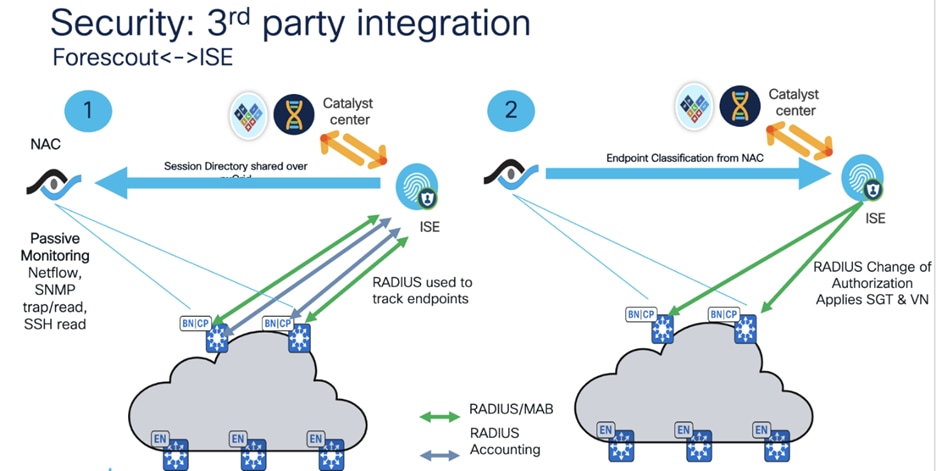

ISE とサードパーティの Forescout プラットフォームの統合

ISE をサードパーティの Forescout プラットフォームと統合することで、アイデンティティベースのアクセス制御と包括的なデバイスの可視性および管理が組み合わされて、ネットワークセキュリティが強化されます。この統合により、組織はネットワーク インフラストラクチャ全体でより効果的にポリシーを適用し、より優れた制御とセキュリティ態勢を確保できます。

● グループの定義:Catalyst Center を使用して、アクセス要件とアプリケーションおよびサービスに基づいて、保護されたエンドポイントの論理グループを作成します。

● トラフィックの観測:Catalyst Center では、これらのグループ間のトラフィックパターンを観測でき、効果的なポリシー管理のために通信フローを可視化できます。

● ISE インフラストラクチャの活用:ISE と統合して、地理的なレジリエンスのある展開機能を使用し、場所全体で継続的なサービスの可用性を確保します。

● SGT データの共有:ISE は pxGrid を介して SGT データを共有し、最適化されたポリシーの適用のためのセキュリティ アプリケーションとのシームレスな統合を可能にします。

● 最適化されたポリシー管理:Catalyst Center と ISE を組み合わせることで、自動化とアイデンティティ主導型のポリシーが提供され、ユーザーアイデンティティやデバイスタイプなどのリアルタイムのコンテキストに基づいた動的なポリシー調整が可能になります。

この統合アプローチにより、包括的なポリシー管理とトラフィックの可視性のためにネットワークとセキュリティのインフラストラクチャを活用することで、セキュリティと運用の効率性が向上します。

Forescout の pxGrid プラグインは既存の ISE 展開と統合されるため、ISE を適用ポイントとして引き続き使用しながら、ポリシー決定のために Forescout の可視性とアセスメントを利用できます。pxGrid プラグインにより、Forescout プラットフォームポリシーでエンドポイントの ISE 関連プロパティを検出し、デバイスにセキュリティグループを割り当てるポリシーを含む ISE 適応型ネットワーク制御(ANC)ポリシーを適用できます。

このプラグインは、Forescout Cisco pxGrid Plugin とも呼ばれます。

このプラグインを使用するには、ISE の概念、機能、および用語を確実に理解し、Forescout プラットフォームポリシーとその他の基本機能がどのように動作するかを理解している必要があります。

このプラグインは、証明書を使用して ISE とセキュアに通信します。

Forescout プラットフォームポリシーまたは手動のアクションで、オペレータが選択したデバイスまたは Forescout プラットフォームポリシーの条件を満たすデバイスに ANC ポリシーを適用するように ISE に指示します。

ISE が ANC ポリシーに一致するデバイスにセキュリティグループを適用します。

特定の SGT のリソースへのアクセスを許可または拒否するようにシスコスイッチが設定されます。

ISE の pxGrid プラグインの詳細については、次を参照してください。

https://docs.forescout.com/bundle/pxgrid-1-2-2-h/page/c-about-the-pxgrid-plugin.html

Cisco ISE pxGrid を有効にするには、次を参照してください。

https://docs.forescout.com/bundle/pxgrid-1-2-2-h/page/c-configure-cisco-ise-for-the-plugin.html#t_pxgrid_12_h_configure_cisco_ise_for_the_pxgrid_plugin

ユーザー体験

アシュアランスと可視性

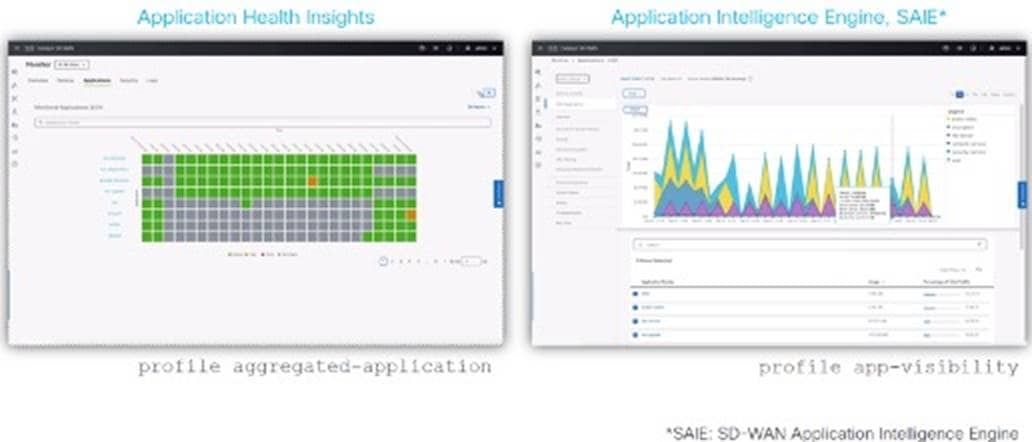

Catalyst SD-WAN にはアシュアランス機能と管理機能を組み合わせた統合インターフェイスがあり、ネットワークおよびアプリケーションの正常性、設定、およびセキュリティステータスの包括的かつほぼリアルタイムのビューをお客様に提供します。統合ダッシュボードは、管理タスクを合理化し、運用の複雑さを最小限に抑え、ネットワークの監視とガバナンスを強化します。SD-WAN Analytics を活用することで、お客様は直感的で簡素化されたダッシュボードで広範なテレメトリデータを合成し、アプリケーション パフォーマンスのインサイトをネットワークの状態と組み合わせることができます。この高度な分析機能により、ネットワークの可視性が向上し、過去のベンチマークが確立され、問題の根本原因をすばやく特定できるようになります。この機能により、実用的なインテリジェンス、フルコンテキストアラート、および詳細なセキュリティインサイトが提供され、NetOps チームや SecOps チームが、進化するサイバー脅威からネットワークを効果的に保護できるようになります。

Catalyst SD-WAN と ThousandEyes の統合により、従来の企業ネットワークの境界を超えて、アプリケーション配信とネットワークパフォーマンスをエンドツーエンドで可視化できます。この統合により、すぐに使える ThousandEyes の監視ポイントを備えた唯一の Catalyst SD-WAN ソリューションが提供され、あらゆるネットワーク上で最適なアプリケーション体験が実現します。企業やその他の組織は、SD-WAN Manager 統合を通じて ThousandEyes エージェントを迅速に展開できます。

詳細については、『Catalyst SD-WAN Analytics』を参照してください。

Catalyst Center は、ネットワークのデバイスとサービスを自動化することでネットワークを管理し、ネットワークのアシュアランスと分析の機能を提供します。Catalyst Center は、ネットワークデバイス、ISE、ユーザー、エンドポイント、アプリケーション、およびネットワーク全体のその他の統合からテレメトリを収集します。Catalyst Center のネットワーク分析は、さまざまなソースからのデータを関連付けて、管理者やオペレータが次の包括的なネットワークインサイトを提供できるようにします。

● デバイス 360 またはクライアント 360:さまざまな時間およびさまざまなアプリケーションからの、デバイスまたはクライアントの接続を表示します(トポロジ、スループット、および遅延に関する情報を含む)。

● ネットワークタイムトラベル:履歴データを確認して、ネットワークの問題の原因を特定します。

● アプリケーション体験:各ユーザーに合わせて調整された重要なビジネスアプリケーションの優れた可視性とパフォーマンス制御を提供します。

● ネットワーク分析:ネットワークで見つかった問題に対して推奨されるアクションを提供します。これらのアクションには、エンジンがトラブルシューティングの手順を提供する、ガイド付きの修復を含めることができます。

詳細については、『Catalyst Center Assurance』を参照してください。

Thousand Eyes エージェントの統合

ThousandEyes は、企業、ISP、Software-as-a-Service(SaaS)プロバイダーのネットワーク全体にホップバイホップの可視性を提供することで、IT 組織がアプリケーションとユーザーの体験の問題をトラブルシューティングできるようにします。ネットワークとユーザーの正常性に関する Catalyst Center のインサイトと組み合わせることで、ThousandEyes 統合によって IT が強力な診断にアクセスできるようになります。Catalyst Center と ThousandEyes を組み合わせることで、IT 管理者はアプリケーションのパフォーマンスの問題の影響と根本原因を迅速に把握できます。お客様は、Catalyst Center のガイド付きワークフローを使用して、ThousandEyes エージェントを迅速に展開できます。

詳細については、「ThousandEyes and Catalyst Center integration」を参照してください。

Cisco ThousandEyes Enterprise エージェントは、サポートされている Cisco IOS XE Catalyst SD-WAN デバイスにコンテナアプリケーションとしてネイティブに展開できます。これにより、Catalyst SD-WAN と ThousandEyes を統合できます。ThousandEyes Enterprise エージェントは、SD-WAN Manager を介してインストールおよびアクティブ化できます。Catalyst SD-WAN を ThousandEyes と統合することにより、インターネット全体の完全なホップバイホップパス分析によってネットワークとアプリケーションのパフォーマンスに関する詳細なインサイトを得ることができ、迅速なトラブルシューティングと解決のために障害ドメインを分離できます。

設定ガイドについては、「Extended Visibility with Cisco SD-WAN and Cisco ThousandEyes」を参照してください。

IP アドレス管理サーバーの統合

IP アドレス管理(IPAM)サーバーと Catalyst Center を統合すると、ネットワーク IP アドレスの範囲を表示し、金融ネットワークが所有する範囲を識別できます。

SD-Access 展開では、IPAM の統合により、既存の IP アドレス範囲への Catalyst Center のアクセスが提供されます。Catalyst Center で新しい IP アドレスプールを設定すると、IPAM サーバーが自動的に更新されるため、管理タスクが軽減されます。

IPAM サーバーの詳細については、管理者ガイドを参照してください。

ServiceNow の統合

Catalyst Center と ServiceNow(ITSM)の統合により、次の機能がサポートされます。

● インシデント、イベント、変更、および問題の管理。

● 承認と事前承認のチェーンの管理。

● 正式な変更とメンテナンス ウィンドウ スケジュールの管理。

統合の範囲は、主に、アシュアランスおよびメンテナンスの問題についてと、コンプライアンス、セキュリティ、またはその他の操作のトリガーのためにソフトウェアイメージを更新する必要があるイベントについて、ネットワークをチェックすることです。これらの問題に関する詳細は、ITSM システムまたは REST エンドポイントに公開されます。

ServiceNow の統合の詳細については、ユーザーガイドを参照してください。

使用可能

システムとネットワークのレジリエンス

金融業界のソリューションでは、低レベルのデバイス、リンクの障害、コントローラの障害、データセンターの障害など、複数のレイヤでの障害の処理が必要になります。Catalyst Center は、高可用性やディザスタリカバリなどの機能により、システムのレジリエンスを提供します。また、SD-Access と Catalyst SD-WAN は、デュアル SD-Access ボーダー、デュアル Catalyst SD-WAN WAN エッジ、スタックと StackWise Virtual リンク(SVL)を使用したファブリックノード、およびステートフル スイッチオーバー(SSO)と N+1 でのワイヤレスコントローラのサポートによるネットワークのレジリエンスも提供します。

Catalyst SD-WAN はネットワークのレジリエンスを強化し、ネットワークの障害や悪条件に直面しても、金融機関が接続とアプリケーションのパフォーマンスを維持できるようにします。このネットワークのレジリエンスは、事業継続のために重要です。Catalyst SD-WAN は、ネットワークのレジリエンスを強化するために次の機能と戦略を提供します。

コントローラの冗長性

Catalyst SD-WAN は、SD-WAN Manager インスタンスのクラスタリングをサポートしています。クラスタを構築するには、少なくとも 3 台のノードが必要です。クラスタ内の各ノードは、設定と統計のデータベースを共有します。単一の SD-WAN Manager インスタンスでは、最大 2,000 台の Catalyst SD-WAN ルータを管理できます。3 ノードの SD-WAN Manager クラスタでは、最大 4,000 台のデバイスを管理でき、1 つのノードの障害を許容できます。SD-WAN Manager は、すべてのルータの設定と統計のデータベースを維持します。設定と統計のデータベースは、フォールトトレランスのためにクラスタメンバー間で複製されます。1 つの SD-WAN Manager インスタンスに障害が発生した場合、残りの 2 つのインスタンスが Catalyst SD-WAN ルータの管理を続行するために必要な冗長性を提供します。設定と統計のデータベースは、3 つすべての SD-WAN Manager インスタンスで実行する必要があります。ただし、分離することはできます。たとえば、6 つの SD-WAN Manager インスタンスのクラスタで、そのうちの 3 つが設定データベースを維持し、残りの 3 つが統計データベースを維持できます。(DPI が有効になっている場合に)統計を管理すると、SD-WAN Manager インスタンスに大きな負荷がかかる可能性があります。クラスタを使用して、この役割を他のサービスから分離できます。

Catalyst SD-WAN ネットワークにおけるコントローラの冗長性の設計の詳細については、『Catalyst SD-WAN HA Design Guide』を参照してください。

アクティブ/アクティブデータセンター

金融機関が複数のデータセンター(DC)を持つ場合は、通常の状態ではデータプレーントラフィックに 1 つの DC からのルートが他よりも優先される各データセンターへのアクティブ/アクティブ接続が維持されるように、Catalyst SD-WAN エッジロケーションを設定できます。優先された DC で障害が発生した場合は、トラフィックが自動的に他の DC にリダイレクトされるため、アプリケーションおよびデータへの継続的なアクセスが確保されます。

ディザスタ リカバリ

金融機関は、管理、制御、またはデータプレーンの障害に対する許容度が低くなります。Catalyst Center は、クラスタ内とクラスタ間の両方のレジリエンスをサポートしています。Catalyst Center のディザスタリカバリの導入は、メインサイト、リカバリサイト、および監視サイトの 3 つのコンポーネントで構成されます。メインサイトとリカバリサイトは、常にアクティブまたはスタンバイのいずれかのロールで運用されます。アクティブサイトでネットワークが管理され、アクティブサイトで更新されたデータおよびマネージドサービスの最新のコピーがスタンバイサイトで維持されます。アクティブサイトがダウンすると、Catalyst Center で自動的にフェールオーバーが開始され、スタンバイサイトを新しいアクティブサイトにするための必要なタスクが実行されます。

ディザスタリカバリの詳細については、『Catalyst Center Administrator Guide』および「Catalyst SD-WAN disaster recovery」を参照してください。

レジリエンスのあるネットワークアーキテクチャ

前身である仮想スイッチングシステム(VSS)と同様に、SVL はレイヤ 2 の運用に対応し、これを簡素化します。これは、コントロールプレーンと管理プレーンの観点に基づく、2 つの物理スイッチの 1 つの論理スイッチへの仮想化です。これにより、スパニングツリーとファーストホップ冗長プロトコルの要件を排除できる可能性と、それらの技術を設定するための複数のタッチポイントが提供されます。

レイヤ 3 のルーテッドアクセスでは、レイヤ 2 とレイヤ 3 の境界がディストリビューション レイヤからアクセスレイヤに移動します。境界が移動すると、ディストリビューション レイヤとコラプストコアレイヤでレイヤ 2 の隣接関係と冗長性を処理する必要がなくなります。この境界の移動は、ネットワーク設計でレイヤ 3 のルーティングにさらに注力できることを意味し、レイヤ 2 のプロトコルと冗長性メカニズムに関連する複雑さが軽減されます。StackWise Virtual はコントロール プレーン プロトコルと物理接続を簡素化しますが、レイヤ 2 の問題には追加のプロトコルが必要になります。レイヤ 3 ネットワークでは、これにより、冗長内部ゲートウェイプロトコル(IGP)または外部ゲートウェイプロトコル(EGP)コントロール プレーン インスタンスが失われる可能性があります。

スタッキングと SVL を使用してレジリエンスを提供する従来の方法とは別に、金融ネットワークの地域ハブとキャンパスの本社では、多くの場合、建物の障害からの保護が必要になります。この保護により、支払いゲートウェイやその他の重要なアプリケーションのためのデータセンターへの接続が常に使用できるようになります。SD-Access により、単一のファブリックサイトの一部であるままファブリックボーダーを異なる物理的な場所に配置できるため、柔軟な展開が可能になります。

前の図では、建物 1 ~ 4 は同じファブリックサイトにあり、同じ場所に配置されたボーダーノードとコントロールプレーンノードが別の建物に配置されています。SD-Access では、これらのボーダーノード展開に優先順位を柔軟に割り当てることができるため、1 つのボーダーノードを優先したり、1 つのボーダーノードがアクティブである場合にトラフィックを伝送する唯一のアクティブボーダーにしたりすることができます。建物に障害が発生した場合は、他の建物内のボーダーノードが、エッジノードからのすべてのトラフィックを自動的に引き継ぐことができます。

WAN の冗長性

複数の接続ブランチには複数の WAN 接続があるため、リンクに障害が発生した場合でも継続的な接続が確保されます。Catalyst SD-WAN は、リンクのパフォーマンスと可用性に基づいてトラフィックを動的にルーティングします。

(オプション)エッジデバイスの冗長性

デュアル エッジ デバイス ブランチでは、ローカル冗長性を強化するために、デュアル Catalyst SD-WAN エッジデバイスをアクティブ/アクティブまたはアクティブ/スタンバイの設定で展開できます。TLOC-Extensions は、WAN 回線を同じサイトのピアルータまで拡張し、両方の Catalyst SD-WAN ルータにトランスポートレベルの冗長性を提供します。

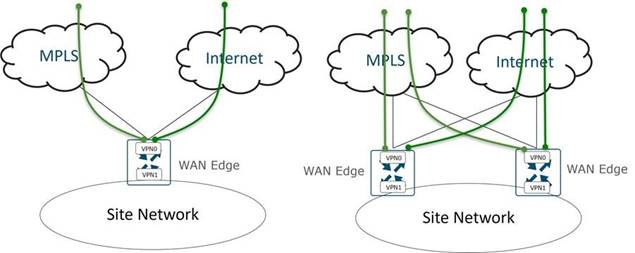

次の図に、Catalyst SD-WAN の WAN エッジからのトランスポートオプションを示します。

フォールバックセグメント

SD-Access は、WAN の障害などの障害が原因で ISE サーバーへの接続が失われた場合に、エンドポイントに最小限必要なネットワーク接続オプションを提供するためのクリティカル VLAN 機能をサポートしています。オンボードされたクライアントの場合は、ISE ポリシーサービスノードへの接続が失われると、認証パスの中断がデータプレーンに影響を与えないようにするために、定期的な再認証が一時停止されます。ネットワークにまだオンボードされていないクライアントの場合は、ISE への接続が失われると、クリティカル VLAN 機能によってクライアントが特別な VLAN に配置されます。この VLAN は、ネットワークへの制限付きアクセスを提供します。クリティカル VLAN では、ISE がない場合、マイクロセグメンテーションを使用してポリシーを適用できます。

Catalyst Center の高可用性

Catalyst Center の高可用性(HA)フレームワークは、障害によるダウンタイムの時間を減らし、ネットワークのレジリエンスを高めます。HA フレームワークは、クラスタノード全体でほぼリアルタイムの変更の同期を提供することでこれを実現し、問題に対処するためのレベルの冗長性をネットワークに与えます。Catalyst Center は、ソフトウェアとハードウェアの両方の HA を提供する 3 ノードクラスタ設定をサポートしています。

設定の詳細については、『Catalyst Center High Availability Guide』を参照してください。

ISE HA

展開内の ISE ノードが 1 つの場合はスタンドアロン展開と呼ばれます。このノードは、管理、ポリシーサービス、およびモニタリングのペルソナを実行します。複数の ISE ノードがある展開は、分散展開と呼ばれます。フェールオーバーをサポートし、パフォーマンスを向上させるには、複数の ISE ノードを分散展開でセットアップします。ISE の分散展開では、管理およびモニタリングアクティビティは一元化され、処理はポリシーサービスノード間で分配されます。

ISE のインストールとアップグレードの詳細については、『Install and Upgrade Guide』を参照してください。

ワイヤレス LAN コントローラの冗長性

ワイヤレスコントローラの HA SSO 機能により、AP はアクティブコントローラに接続し、そのデータをスタンバイコントローラと共有できます。アクティブコントローラに障害が発生してスタンバイコントローラが引き継いだ場合、AP は接続されたままになり、クライアントは切断されません。アクティブ ワイヤレス コントローラで維持される CAPWAP トンネルは 1 つだけです。

コントロール プレーン アクティビティはすべて、アクティブ ユニットとスタンバイ ユニット間で一元管理され、同期されます。アクティブコントローラが、すべての制御と管理通信を一元管理します。ネットワーク制御データのトラフィックは、スタンバイ ユニットからアクティブ ユニットに透過的に切り替えられ、一元処理されます。

詳細については、『High Availability SSO Deployment Guide for Cisco Catalyst 9800 Series Wireless Controllers』を参照してください。

大規模なマルチサイト展開と一元化されたポリシー管理

大規模なマルチサイト展開とは、複数の場所またはサイトにまたがる大規模なシステム、アプリケーション、またはインフラストラクチャの導入を指します。このアプローチは、多くの場合、複数の地域にまたがる広範な運用を行う組織のさまざまな要件を満たすために採用されます。これにより、組織に柔軟性、レジリエンス、および拡張性がもたらされます。一元化された場所からの合理化されたポリシー管理により、企業はエンドツーエンドの一貫したポリシー管理を実現できます。

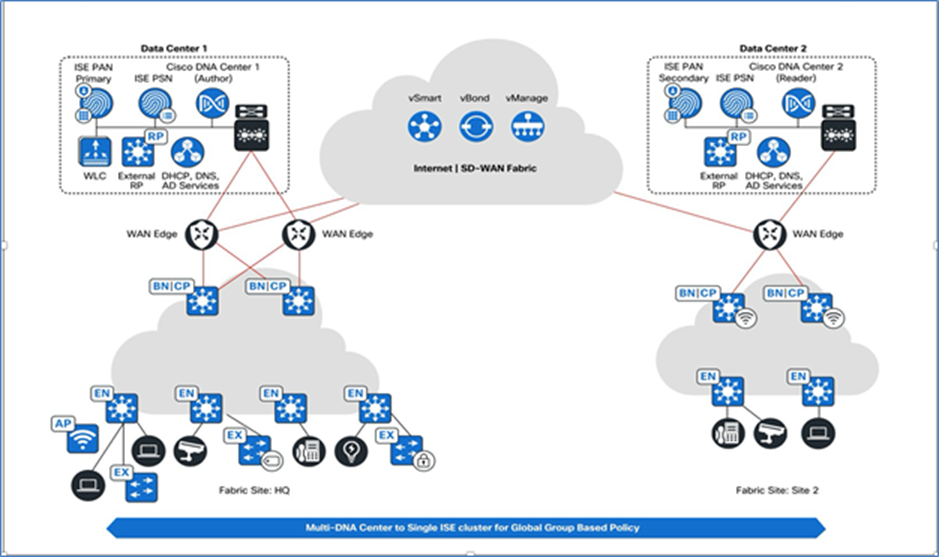

単一の ISE に対する複数の Catalyst Center のクラスタ

さまざまな場所に広がるグローバル展開では、スケールの考慮事項、遅延ネットワーク要件、およびグローバルコンプライアンス上の理由から、複数の Catalyst Center を展開する必要があります。複数の Catalyst Center のクラスタを単一の ISE システムに統合して、グローバル企業全体での認証、承認、セキュリティ グループ ポリシーの一元化と標準化を実現できます。

金融ネットワークなどの大規模な ISE 展開では、複数の Catalyst Center のクラスタを単一の ISE システムに統合することでメリットが得られます。Catalyst Center は各 ISE 展開に対する複数の Catalyst Center のクラスタをサポートしていて、ISE をより有効に使用できるようにし、複数の Catalyst Center に一元化されたポリシー管理プレーンを提供します。

単一の ISE 展開に対する複数の Catalyst Center のプロセスの詳細については、『Prescriptive Deployment Guide』を参照してください。

ポリシー管理の一元化

ネットワークに接続するエンドポイント数の急増の管理に関連する問題に対処するには、個人所有デバイス持ち込み(BYOD)機能を統合するソリューションを設計します。グローバルでは、世界中にまたがり、管理と伝達が容易な一連のセキュリティポリシーを構築します。

ISE と統合された Catalyst Center でこれらの問題を解決します。ISE と Catalyst Center は、どちらも SD-Access ネットワークの基本要素です。ネットワーク内で、Mobile Device Manager(MDM)へのリダイレクトを使用して、SD-Access と ISE によるエンドポイントのセキュアなオンボーディングを有効にします。エンドポイントが適切にオンボードされた後は、組織のセキュリティポリシーに一致するすべてのセキュリティポリシー、セキュリティクライアント、および署名がそのエンドポイントにあります。SD-Access により、ポスチャアセスメントに基づいてセキュリティポリシーの遵守を適用できます。

ネットワークでデバイスが承認された後は、承認されたセッションに基づいてセキュリティタグを埋め込み、ネットワーク内のどこでもエンドツーエンドで適用されるセキュリティポリシーを適用します。

グローバルでは、Catalyst Center は 1 つのクラスタでポリシーを作成し、それを世界中の複数の Catalyst Center クラスタに取り込むことで、同じポリシーをグローバルに伝達することができます。この機能により、合理的でグローバル企業全体に同時に拡張できる柔軟なポリシーを構築できます。

Catalyst Center と SD-Access により、Security Group Policy Analytics を使用してグループの相互作用を観測に基づいて評価します。Security Group Policy Analytics は、世界中のどこでもネットワーク内で相互作用しているユーザーとデバイスを特定できるようにする Catalyst Center アプリケーションです。動作をすぐに修正する必要がある場合は、Catalyst Center でコントラクトを構築し、数分でグローバルに展開します。

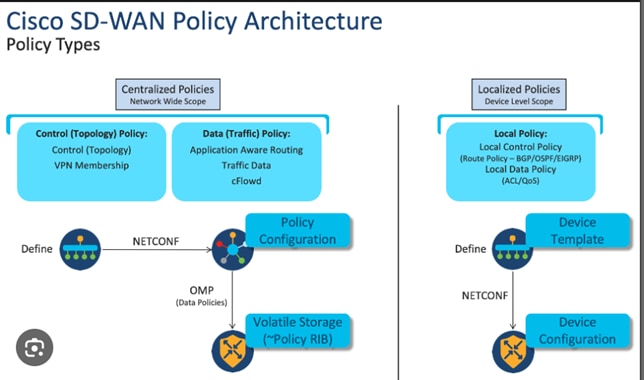

Catalyst SD-WAN でのポリシー管理により、金融機関はネットワーク全体でのトラフィックの処理方法を管理するルールを定義して適用することができます。Catalyst SD-WAN ファブリック全体での一元管理型ポリシーの展開とモニタリングは、Catalyst SD-WAN Manager を介して行われ、Catalyst SD-WAN コントローラで実行されます。次の図は、金融機関に導入できるさまざまなポリシーを示しています。

制御ポリシー

Catalyst SD-WAN の制御ポリシーは、ネットワーク全体でのトラフィックのルーティングと管理の方法を定義するために不可欠です。これらのポリシーにより、ネットワーク管理者はパフォーマンスを最適化し、セキュリティを適用し、組織の要件に準拠することができます。次のリストは、Catalyst SD-WAN の制御ポリシーのタイプとそれらの通常の導入方法を示しています。これにより、ネットワーク管理者は相互に接続できるサイトを定義できます。

● トラフィック エンジニアリング ポリシー

● VPN メンバーシップポリシー

● トポロジポリシー

● トラフィック フィルタリング ポリシー

ハブアンドスポークモデル、フルメッシュモデル、部分メッシュモデル、および地域メッシュモデルの導入は、制御ポリシーを使用して行います。詳細については、「Catalyst SD-WAN Control Policy Configuration」を参照してください。

トラフィックステアリング

ポリシーは、ネットワークでトラフィックが誘導される方法を定義するために使用されます。特定のタイプのトラフィックを特定のリンクまたはパスを介して転送するポリシーを作成します。たとえば、重要なビジネスアプリケーションのトラフィックを高パフォーマンスなリンクを介して送信し、ゲストトラフィックを低コストなリンクを介して転送することができます。

Catalyst SD-WAN のトラフィックステアリングは、金融業界のお客様にとって重要な機能です。この機能により、適切なトラフィックに対する適切な優先順位付けと、パフォーマンス、コスト、およびセキュリティの要件に基づく最適なパスを介したルーティングを行えるようになるためです。次の Catalyst SD-WAN 機能を使用して、金融業界のお客様向けにトラフィックステアリングを効果的に導入できます。

● AAR

● ポリシーベース ルーティング

● 動的なパス選択

● QoS

● SLA

AAR

Catalyst SD-WAN AAR は、金融機関が重要なアプリケーションに必要なパフォーマンス、セキュリティ、および信頼性を与えるために使用できる強力な機能です。金融機関のお客様は、次の機能を使用して AAR を導入することができます。

● アプリケーション識別

● パフォーマンスモニタリングと SLA

● トラフィックポリシーとパスの選択

● QoS と優先順位付け

● 継続的なモニタリングと調整

これらのポリシーにより、Catalyst SD-WAN エッジデバイスは、各アプリケーションのパフォーマンス要件に基づいて、アプリケーション トラフィックのベストパスを動的に選択できます。

● SLA コンプライアンス:アプリケーションが事前定義された評価指標を確実に満たせるようにします。

● アプリケーションの優先順位付け:アプリケーションのタイプ(VoIP ビデオ会議など)に基づいて、トラフィックに優先順位を付けます。

Catalyst SD-WAN エッジデバイスで拡張 AAR を有効にすると、トンネルパフォーマンスの問題を迅速に検出できるようになります。

詳細については、『Catalyst SD-WAN Policies Configuration Guide』を参照してください。

拡張 AAR の利点

● Performance Routing(PfR)メトリック(損失、遅延、ジッター)の測定にインラインデータを導入することで、これらのメトリックをより正確かつ詳細に測定できるように改善しました。インラインデータとは、Cisco IOS XE Catalyst SD-WAN デバイス内のネットワークのエッジで直接処理および検査されるトラフィックです。分析とセキュリティチェックのためにすべてのトラフィックを一元的な場所にルーティングする代わりに、インラインデータを使用すると、ネットワークエッジでリアルタイムの検査と意思決定が可能になります。

● 拡張アプリケーションルートの簡易検出と SLA の適用が可能です。これにはポーリング間隔をきわめて低い値(最小で 10 秒)まで減少させられることが含まれます。この利点により、IOS XE Catalyst SD-WAN デバイスは、徐々に進行する回線の劣化を迅速に検出できます。回線が SLA のしきい値を満たさない場合、トンネルは SLA 転送から迅速に切り替えられるため、効率的で信頼性の高いネットワークパフォーマンスが確保されます。SLA 転送とは、事前定義されたパフォーマンス基準または SLA に基づいてネットワークトラフィックを動的にルーティングする、Catalyst SD-WAN ソリューションの機能を指します。

● SLA スイッチオーバーの速度が向上しました。

● SLA ダンプニングが導入され、SLA 転送への移行がよりスムーズになります。SLA 転送を導入する前に、トンネルはダンプニングと呼ばれるプロセスを実行します。これは、中断を防ぎ、不安定性を削減するのに役立ちます。この利点により、SLA にスムーズに移行できるようになり、ネットワークパフォーマンスへの悪影響が最小限に抑えられます。

● 損失、遅延、ジッターを測定するための機能が拡張されました。

詳細については、「Enhanced Application-Aware Routing」を参照してください。

金融ネットワークのカスタムアプリケーション

多くの金融機関には、優先順位を考慮する必要がある社内アプリケーションや独自のアプリケーションが存在する場合があります。これらのアプリケーションは、エッジデバイスのカスタムアプリケーションとして分類でき、優先的に処理するようにポリシーを適用できます。Catalyst SD-WAN は、Software-Defined Application Visibility and Control(SD-AVC)機能を使用してこれを行います。

詳細については、『Catalyst SD-WAN Custom Application Guide』を参照してください。

セキュリティ ポリシー

セキュリティルールと制限を適用するポリシーを作成できます。この作成には、ネットワークと機密データを保護するためのファイアウォールルール、ACL、または VPN ポリシーの導入が含まれる場合があります。

Catalyst SD-WAN は、ファブリックサイトやブランチが世界中に分散する環境において、SD-Access サイトのアンダーレイとオーバーレイの間の接続に堅牢なトランスポートを提供します。インライン SGT タギングを使用すると、SGT がエンドツーエンドで維持され、ドメイン全体およびファブリックエッジで一貫したポリシーの適用が可能になります。

ゲストユーザーの分離

金融ネットワークの管理者は、多くの場合、すべてのキャンパスとブランチのサイトにまたがる共通のサブネットを使用して広範なゲストサービスを管理します。この課題に対処するために、SD-Access は VN アンカーを使用したマルチサイト リモート ボーダー(MSRB)ソリューションを提供しています。このソリューションにより、複数の分散したサイトにある特定の VN からのトラフィックを、アンカーサイトとも呼ばれる中央の場所に集約できます。この中央の場所では、VN はゲストトラフィックに個々のサイトサブネットを定義して使用するのではなく、単一の共通サブネットを使用します。

VN アンカーサイトは SD-Access ファブリックサイト全体のゲストサービスの展開を大幅に簡素化し、簡素化され一元化された共通サブネット構造により、金融環境でのゲストトラフィックに一貫したセキュアなセグメンテーションを提供します。

アンカーサービスを使用すると、各サイトのアンカー VN に属するゲストエンドポイントのトラフィックが集約され、VXLAN を介してアンカーサイトにある MSRB にトンネリングされます。アンカーサイトは従来のファブリックサイトとほぼ同様に機能しますが、特定の VN にサービスを提供する仮想ファブリックサイトを形成します。

この仮想ファブリックサイトには、アンカーサイト専用の独自のボーダーノードとコントロールプレーンノードがあります。アンカーサイトの特徴は、エッジノードとファブリック ワイヤレス コントローラが、アンカーリングサイトとも呼ばれる複数のファブリックサイトに分散していることです。

MSRB

MSRB は各 VN で有効になります。アンカー VN の場合、アンカーリングサイト内のすべてのエッジは、データプレーンと制御通信にアンカーサイトのボーダーノードとコントロールプレーンノードを使用します。アンカーリングサイトのファブリック ワイヤレス コントローラは、アンカー VN に固有のワイヤレスエンドポイントの登録のためにアンカーサイトのコントロールプレーンノードと通信します。アンカーサイトのボーダーノードの到達可能性では複数の IP ネットワークが通過される可能性があるため、パス全体の MTU について、50 バイトの追加の VXLAN ヘッダーのオーバーヘッドに対応していることを確認してください。

ゲストエンドポイントがゲスト SSID に参加し、ISE を使用して中央 Web 認証(CWA)に合格すると、アンカーゲスト VN に関連付けられます。ゲストトラフィックはアンカーサイトのボーダーノードにトンネリングされ、ファイアウォールを介してインターネットに到達します。

また、ゲストトラフィックは VLAN でカプセル化され、ファブリックを通過しますが、ゲストトラフィックのファーストホップまたはゲートウェイはファブリックの外部にあり、レイヤ 2 で MSRB に接続される可能性があります。設計要件である場合は、このデバイスを検査目的のファイアウォールにすることができます。

ISE の観点から、分離されたゲスト環境を必要とする金融業界のお客様に対して推奨されるオプションは次のとおりです。

● ゲストユーザー向けに DMZ でホストされる個別のポリシーサービスノード(PSN)

● ゲストユーザーの専用 PSN

ゲストユーザー用の個別の認証、承認、および MSRB を用意することで、ゲストネットワークがコントロールプレーン、データプレーン、およびポリシープレーンの観点から完全に分離され、ゲストネットワークが他の金融のユーザー、デバイス、およびリソースから確実に分離されます。

ゲストアクセスの自動化

Catalyst Center は、Cisco Aire OS および Polaris ベースのワイヤレス LAN コントローラ(Catalyst 9800 および Catalyst 9000 プラットフォームの組み込みのワイヤレス)で CWA、外部 Web 認証(EWA)、およびホットスポット SSID を設定して、SD-Access ネットワークでゲストアクセスフローを有効にします。

詳細については、『Cisco DNA Center SD-Access Guest Automation』を参照してください。

ブランチと本社でのビデオストリーミング

金融環境に存在するさまざまなトレーディングフロアおよびビデオアプリケーションのために、SD-Access キャンパスファブリックでマルチキャストが必要になります。ビデオアプリケーションには、訪問した顧客に新しい製品の提供やプログラムを説明するために、さまざまな地域のさまざまなブランチにストリーミングできるさまざまな広告が含まれています。

マルチキャストデータは、地域のデータセンターや企業のデータセンターなどのさまざまな送信元からストリーミングできます。SD-Access アーキテクチャにより、エンドツーエンドのシームレスなマルチキャスト データ トラフィックの柔軟性が提供され、大規模な企業ネットワークで世界中のどこからどこへでも流れるようになります。このマルチキャストトラフィックは、SD-Access トランジットネットワークまたは IP ベースのトランジットネットワーク上でストリーミングできます。SD-Access はすべての種類のマルチキャストをサポートしていて、SD-Access ファブリック内外にマルチキャスト ランデブー ポイント(RP)ノードを柔軟に割り当てることができます。

マルチキャストは、SD-Access のオーバーレイ VN と物理アンダーレイネットワークの両方でサポートされています。

マルチキャスト送信元は、ファブリックの外部に存在することも、ファブリックオーバーレイの内部に存在することもあります。マルチキャスト受信者は、通常、エッジノードまたは拡張ノードに直接接続されます。ただし、送信元がオーバーレイ内にある場合は、マルチキャスト受信者がファブリックサイト外にある可能性もあります。Protocol Independent Multicast with Any-Source Multicast(PIM-ASM)と PIM Source-Specific Multicast(PIM-SSM)がサポートされています。SD-Access は、マルチキャストを転送するための 2 つの異なる転送方式をサポートしています。

● オーバーレイを使用するヘッドエンド レプリケーション。

● アンダーレイを使用するネイティブマルチキャスト。

ヘッドエンド レプリケーション

ヘッドエンド レプリケーション(または入力レプリケーション)は、マルチキャスト送信元がファブリックオーバーレイ内にある場合はマルチキャスト ファーストホップ ルータ(FHR)によって行われ、送信元がファブリックサイト外にある場合はボーダーノードによって行われます。

ネイティブマルチキャスト

ネイティブマルチキャストでは、入力ファブリックノードでユニキャスト レプリケーションを行う必要はありません。代わりに、中間ノードを含むアンダーレイ全体が、レプリケーションを行うために使用されます。ネイティブマルチキャストをサポートするには、FHR、ラストホップルータ(LHR)、およびそれらの間のすべてのネットワーク インフラストラクチャでマルチキャストを有効にする必要があります。

ブランチネットワークの非アクティブホスト

レイヤ 2 フラッディングは、特定のオーバーレイサブネットのブロードキャスト、リンクローカル マルチキャスト、および ARP トラフィックのフラッディングを可能にする機能です。従来のネットワーキングでは、ブロードキャストは同じ VLAN のすべてのポートからフラッディングされます。デフォルトでは、SD-Access はレイヤ 2 ブロードキャストと不明なユニキャストトラフィックをフラッディングせずにフレームを転送し、ARP 要件に対処してエンドポイント間の標準 IP 通信を確保するために他の方法が使用されます。

ただし、一部のネットワークではブロードキャストを使用する必要があります。特に、サイレントホストをサポートする場合、通常は ARP ブロードキャストを受信してサイレント状態から抜け出す必要があります。このユースケースは、相互に ARP を使用し、レイヤ 2 で直接応答を受信する必要があるエンドポイントがある一部のビル管理システム(BMS)で一般的に見られます。ブロードキャストフレームのもう 1 つの一般的なユースケースは、送信元と宛先が同じサブネット内にある場合に発生する Wake-On-LAN(WoL)イーサネット ブロードキャストです。

デフォルトのブロードキャストの抑制ではより大きな IP アドレスプールを使用できるため、レイヤ 2 フラッディングが有効になっている場合は、オーバーレイサブネットのプールサイズを慎重に検討する必要があります。これらの各フレームをセグメント内のすべてのデバイスで処理する必要があるため、ブロードキャストの数を制限するには、/24(24 ビットのネットマスク)またはそれよりも小さいアドレスプールの使用を検討してください。レイヤ 2 フラッディングは、必要に応じて選択的に使用する必要があります。小さなアドレスプールを使用して、レイヤ 2 フラッディングがデフォルトで有効になっていないことを確認します。

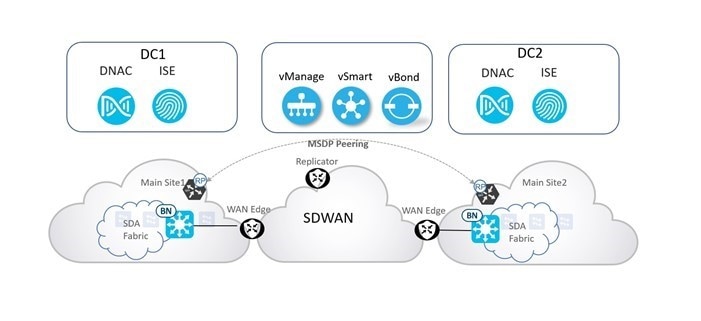

SD-WAN を介した SD-Access マルチキャスト

SD-Access ネイティブマルチキャストは、アンダーレイの送信元特定マルチキャスト(SSM)に依存します。そのため、SSM 設定はファブリックノードと中間ノードで設定されます。マルチキャスト RP は、データセンター内の SD-Access ファブリックの外部に配置することも、ファブリックに対してローカルに配置することもできます。通常、この種のストリーミングのほとんどはデータセンターから発生するため、RP ノードは送信元の近くに配置します。ファブリックサイト全体に配置された受信者が、Catalyst SD-WAN 経由でマルチキャストトラフィックをサブスクライブできます。マルチキャスト(ASM を使用した SSM)は、ファブリックボーダーノードのオーバーレイ VN に対する Catalyst SD-WAN エッジのサービス VPN サブインターフェイスで有効になります。このトポロジにより、ファブリックノードおよび Catalyst SD-WAN エッジ全体で完全なエンドツーエンドのネイティブマルチキャスト設定が確立されます。

マルチキャストが Catalyst SD-WAN WAN エッジのサービス VPN サブインターフェイスで有効になり、ファブリックボーダーのアンダーレイネットワークに接続されます。このトポロジにより、ファブリックノードおよび Catalyst SD-WAN WAN エッジ全体で完全なエンドツーエンドのネイティブマルチキャスト設定が確立されます。

Catalyst SD-WAN は、金融機関がネットワークをより効果的に最適化して管理するために役立つさまざまなネットワークサービスと機能を提供します。これらのサービスは、ネットワークパフォーマンス、セキュリティ、および全体的な俊敏性を向上させるように設計されています。Catalyst SD-WAN で使用できる主要なネットワークサービスの一部を次に示します。

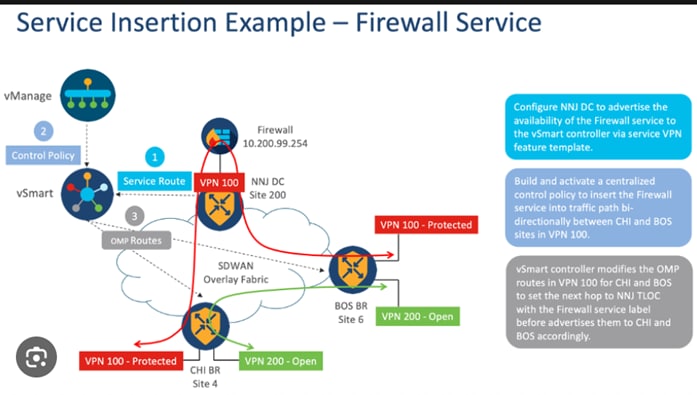

サービスチェーニング

Catalyst SD-WAN サービスチェーニングは、サービス挿入とも呼ばれます。どちらの用語も同じ意味で使用されます。これは、Catalyst SD-WAN オーバーレイファブリック内で特定のデータトラフィックのパスに 1 つまたは複数のネットワークおよびセキュリティのサービスを自動化された方法で挿入する機能を指します。

金融業界のお客様のネットワークにおけるサービスチェーニングの一般的なユースケースは、PCI DSS(クレジットカードデータ保護基準)などの適合規格の遵守です。PCI DSS では、PCI トラフィックが集中型 DC または地域ハブにある可能性があるファイアウォール(FW)を通過する必要があります。もう 1 つのユースケースは、特定のトラフィックフローをロードバランサ、WAN 最適化アプライアンス、または Web プロキシ経由でリダイレクトすることです。サービスのタイプに関係なく、Catalyst SD-WAN ソリューションは、テンプレートと、OMP と連携する一元化されたポリシーを使用した、さまざまなネットワークおよびセキュリティのサービスの展開とアドバタイズメントをサポートしています。また、特定のタイプのトラフィックフローが一致した場合に、サービス(FW、侵入検知システム(IDS)、侵入防御システム(IPS)など)をオンデマンドで挿入する機能もあります。

Catalyst SD-WAN サービスチェーニング機能の主な差別化要因は、非常に柔軟で完全に自動化されていて、各 VPN に展開できることです。従来の WAN 環境では、特定のトラフィックのパスにファイアウォールを挿入するには、通常、多数の個別のデバイスを手動で設定する必要があります。対照的に、Catalyst SD-WAN のサービス挿入プロセスは次のように簡単です。

1. 対象トラフィックを集中管理またはデータのポリシーと一致させます。

2. ファイアウォールサービスをネクストホップとして設定します。

3. SD-WAN Manager から SD-WAN コントローラへの単一の NETCONF トランザクションを介して、ターゲットサイトリストにポリシーを適用します。

詳細と手順については、「SD-WAN Service Chaining」およびサービスチェーニングの設定を参照してください。

QoS

QoS 機能は、金融機関にとって、取引プラットフォーム、インターネットバンキング、VoIP サービスなどの重要なアプリケーションに必要な帯域幅と優先順位付けを確実に提供するために不可欠です。Catalyst SD-WAN では、重要なアプリケーションに優先順位を付けて必要なネットワークリソースを確実に提供することで、個々の VPN セグメントレベルでのきめ細かい QoS ポリシーと、高度な適応型のトンネルごとの QoS 機能を使用できます。QoS ポリシーは、特定のタイプのトラフィックを他のトラフィックよりも優先させるように定義できます。たとえば、VoIP やビデオ会議などのリアルタイム アプリケーションに高い優先順位を与えて、低遅延と最小限のパケット損失を実現できます。

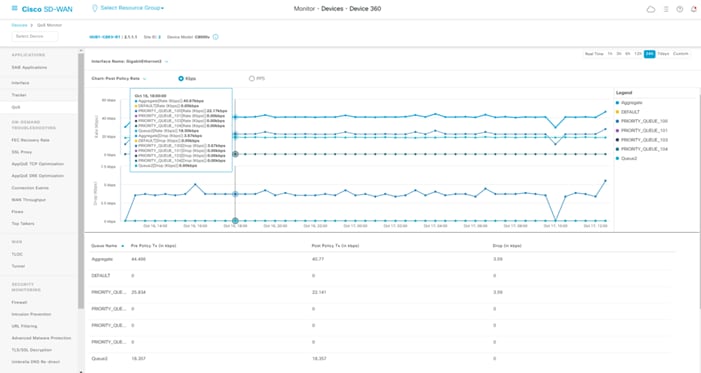

次の図に示すように、Catalyst SD-WAN Manager を使用して各サイトの QoS をモニターすることができます。

詳細については、『Catalyst SD-WAN Forwarding and QoS Configuration Guide』を参照してください。

Catalyst SD-WAN を使用することで、標準の QoS タスク(トラフィックの分類、マーキングとポリシング、キューイングとスケジューリング、および帯域幅割り当て)とは別に、次の機能を使用して金融機関のための高度な QoS を導入できます。

トンネルごとの QoS

トンネルごとの QoS は、ハブツースポーク ネットワーク トポロジにのみ適用できます。ハブでのトンネルごとの QoS により、個々のスポークへのトンネルトラフィックをシェーピングできます。また、ポリシングのためにトンネルまたはスポークを通過する個々のデータフローも区別されます。

トンネルごとの QoS の利点

● セッショングループに基づいて QoS ポリシーを設定できます。これにより、ハブからスポークへのトラフィックを個々のスポークレベルで制御する機能が提供されます。

● ハブが過剰なトラフィックを小さなスポークに送信してオーバーランを行うことができません。

● 各スポークが OMP メッセージに登録されるときに、最大アウトバウンド帯域幅と QoS キューが自動的に設定されます。

● スポークが使用できるアウトバウンドハブ帯域幅の量を制限できるため、トラフィックによってハブのリソースが独占されて他のスポークがリソースを使用できなくなる事態を回避できます。

● 複数ポリシー(MPoL)がサポートされます。このサポートにより、アンダーレイおよび TLOC 拡張トラフィックをオーバーレイ トンネル トラフィックと共存させることができます。

設定とモニタリングの詳細については、Catalyst SD-WAN の「Per-Tunnel QoS」の章を参照してください。

適応型 QoS

適応型 QoS により、WAN インターフェイスシェイパーとエンタープライズエッジでのトンネルごとのシェイパーを使用して、使用可能な WAN 帯域幅に適応させることができます。帯域幅への適応機能は、エンタープライズエッジでの差別化されたパケットドロップを制御し、ネットワークコアでのパケットドロップを削減または防止します。この機能により、Catalyst SD-WAN エッジルータは、定期的に計算される実際に使用可能な両方向のインターネット帯域幅に基づいて、シェイパーパラメータを動的に調整することができます。この調整により、ハブに対するスポークで QoS ポリシーを設定でき、帯域幅が変動する場合でもエンタープライズエッジでのアプリケーション パフォーマンスをより適切に制御できます。集約トンネルシェーピング機能を適用して、スポークとハブの間の有効帯域幅を提供できます。

設定とモニタリングの詳細については、Catalyst SD-WAN の「Adaptive QoS」の章を参照してください。

VPN ごとの QoS

Catalyst SD-WAN エッジデバイスがブランチネットワークから異なる VPN に属するトラフィックを受信する場合は、QoS ポリシーを設定して、各 VPN または各 VPN グループに属するトラフィックで使用できる帯域幅を制限します。

設定とモニタリングの詳細については、Catalyst SD-WAN の「Per-VPN QoS」の章を参照してください。

VPN ごとの QoS の利点

● 帯域幅使用量とトラフィックのスループットを、トラフィックが属する VPN に基づいて制御できます。

● VPN は割り当てられた各制限を超えるアウトバウンド帯域幅を使用できなくなるため、使用可能なリソースが独占されて他の VPN がリソースを使用できなくなる事態を回避できます。

● 単一の WAN インターフェイスの各 VPN に対して、異なるサービスクラスを設定できます。

アプリケーションポリシーによる QoS に対する高感度

金融機関には、アプリケーションの可用性に影響する厳しいアプリケーション SLA があります。低速で QoS がばらばらなネットワークでは、アプリケーション体験が低下し、遅延に対して非常に敏感な操作やトレーディングフロアに影響が及ぶ可能性があります。

Catalyst Center には、大規模なグローバル金融機関による展開のアプリケーションポリシーの管理と拡張に役立つ大きな進歩があります。SD-Access ファブリックを構築するときに、階層型のシスコが推奨する QoS ポリシーまたはカスタマイズされた QoS ポリシーを有線とワイヤレスの両方のインフラストラクチャに展開できます。このアプリケーションポリシーでは、アプリケーションがアプリケーションセットに分類され、管理者の設定に基づいてビジネスとの関連性に分けられる、DiffServ モデルが使用されます。

コントローラベースのアプリケーション認識に対する Catalyst Center の進歩では、エンドポイント分析に使用される Network Based Application Recognition(NBAR)2.0 のディープ パケット インスペクション(DPI)機能が使用されます。この技術により、Catalyst Center はネットワーク経由で転送中のパケットから直接アプリケーションを学習できます。この機能により、Cisco NBAR 2.0 Cloud、Microsoft 365、および Infoblox からアプリケーションをシームレスに学習できます。アプリケーションの FQDN および URL 情報を学習し、QoS ポリシー内のアプリケーションセットを更新するために使用できます。これにより、ネットワーク内の任意の場所に大規模なアプリケーションポリシーを即座に展開できます。

また、Catalyst Center はこれらのアプリケーションポリシーがどのように運用されているかに基づいてテレメトリを収集できるため、管理者が介入してネットワーク全体で大規模にポリシーを変更および再展開することができます。アプリケーションがどのように動作するかを確認できることは、ユーザー体験を理解し、エンドユーザーから知らされる前に問題を解決するために重要です。これにより、Mean Time to Innocence(MTTI)を証明する方法を確保できます。

最後に、すべてのアプリケーション トラフィックがアプリケーション QoS ポリシーによって正しく分類およびマークされるため、ネットワーク内、WAN 全体、SD-WAN クラウド内、さらにはデータセンター内のあらゆるデバイスでエンドツーエンドで適切にアプリケーション トラフィックを処理できます。

詳細については、「Configure Application Policies」の章を参照してください。

アプリケーションの可視性と制御

DPI と NBAR を使用して、特定のアプリケーション(金融ネットワークのカスタムアプリケーションなど)に基づいてトラフィックを識別し、優先順位を付けます。

Catalyst SD-WAN は、金融機関にとって重要な、堅牢なアプリケーションの可視性と制御(AVC)の機能を提供します。これらの機能により、金融業界のお客様はネットワークトラフィックを効果的にモニター、管理、および最適化して、重要なアプリケーションが必要なリソースを受け取り、最適に実行されるようにすることができます。金融業界のお客様向けの Catalyst SD-WAN の AVC を導入および使用するための機能は、次のとおりです。

● アプリケーションの認識

● パフォーマンスモニタリング

● トラフィック分析

● ポリシーの実施

● リアルタイムのレポートとアラート

セキュリティ サービス

ステートフル ファイアウォール、IPS、AMP、統合脅威防御(UTD)、およびセキュア Web ゲートウェイにより、ネットワークとアプリケーションが脅威から保護されます。

クラウド統合

Amazon Web Services(AWS)、Azure、Google Cloud などのクラウドプロバイダーとのシームレスな統合により、分散拠点をクラウドリソースに簡単に接続できます。

マルチクラウド接続

複数のクラウドプロバイダーに接続し、トラフィックを効率的に管理する機能。

ポリシーベース ルーティング

管理者がトラフィックのルーティング方法と管理方法を制御するポリシーを定義して、重要なアプリケーションが適切に処理されるようにします。

買収統合

金融機関は、合併および買収が行われることがあります。SD-Access はこれらの課題にシームレスに対応し、2 つの組織の合併中に冗長運用の統合と最適化を可能にします。

企業間(B2B)接続が有効になると、2 つのネットワークの合併を開始できます。Catalyst Center と ISE を統合することで、ネットワークの一方から他方へ SD-Access ファブリック全体で承認を統合できます。ISE を外部の Active Directory 環境に接続することで、直接接続するか、またはプロキシ認証を使用して、新しく合併されたネットワークからクライアントをオンボードすることができます。この接続により、ネットワークの一方から他方へ SGT を適用でき、シームレスなエンドツーエンドのセキュリティポリシーを適用できます。

最初に、新しく買収されて新しく合併された組織のエンドポイントは SD-Access 内の VN に自動的に配置でき、ポリシーを適用できるファイアウォールとの pxGrid 統合を使用するように適用が設定されます。

買収が進むにつれてより多くの統合を活用できるようになるため、設備の所有権の変更が少しずつ進行し、新しく買収されて新しく合併された組織の完全なオンボーディングが可能になります。

最初に、SD-Access ファブリックをレイヤ 2 ファブリックサイトとして展開し、ファブリックサイト内でクライアントを一元的にオンボードできるようにします。これらのクライアントは、最初にトラフィック検査を担当する pxGrid 統合ファイアウォールでホストされているゲートウェイを使用します。信頼が強まり、買収が進むにつれて、新しく買収された組織からのクライアントエンドポイントが組織のネットワーク内で適切にオンボードされます。

コンプライアンス規制

RBAC

RBAC を備えた Catalyst SD-WAN Manager は、金融機関やその他の組織のセキュアで効率的なネットワーク管理を維持するために重要です。RBAC を導入すると、組織はユーザーアクセスを効果的に管理し、セキュリティポリシーを適用し、規制要件への遵守を維持できます。この導入により、重要なネットワーク インフラストラクチャとデータが保護されます。

詳細については、「Role Based Access Control」を参照してください。

Catalyst SD-WAN は、最大 3 つのアイデンティティ プロバイダー(IdP)とのシングルサインオン(SSO)統合をサポートしていて、Catalyst SD-WAN Manager のシングルサインオンユーザーにさまざまなレベルのアクセスを提供します。

IdP 統合の詳細については、「Configure Single Sign-On」を参照してください。

Catalyst Center は、ローカルまたは外部の RADIUS/TACACS データベースのいずれかに基づいてユーザーに権限を割り当てることができる柔軟性をサポートしています。Catalyst Center 内で、ユーザーに次のいずれかのロールを割り当てることができます。また、特定のアプリケーションへのアクセス権を割り当てることもできます。

● 管理者(SUPER-ADMIN-ROLE):このロールを持つユーザーは、Catalyst Center のすべての機能へのフルアクセスが可能です。管理者は、SUPER-ADMIN-ROLE を含むさまざまなロールを持つ他のユーザプロファイルを作成できます。

● ネットワーク管理者(NETWORK-ADMIN-ROLE):このロールを持つユーザーは、Catalyst Center のすべてのネットワーク関連機能へのフルアクセスが可能です。ただし、バックアップと復元など、システム関連の機能へのアクセス権はありません。

● オブザーバ(OBSERVER-ROLE):このロールを持つユーザーは、Catalyst Center の機能への表示専用アクセスが可能です。オブザーバロールを持つユーザーは、Catalyst Center やそれが管理するデバイスを設定または制御する機能にはアクセスできません。

Catalyst Center でのユーザー管理の詳細については、管理者ガイドの「Manage Users」の章を参照してください。

Catalyst Center は、Cisco ISE サーバーを使用してコントローラを管理する RADIUS 外部認証を使用して設定できます。設定の詳細については、「Configure RADIUS External Authentication」を参照してください。

監査ログ

Catalyst SD-WAN には、金融業界のお客様向けに調整された次のような複数の利点があります。

· 適合規格の遵守

· セキュリティモニタリング

· フォレンジック分析

· アカウンタビリティと透明性

· 運用に関するインサイト:

o 設定変更

o ポリシーの検証

o アラートと通知

o 継続的改善

概して、Catalyst SD-WAN の監査ログは、ネットワーク インフラストラクチャ内でセキュリティ、コンプライアンス、業務効率、およびプロアクティブなリスク管理を維持するための重要な機能を金融業界のお客様に提供します。

監査ログと外部サーバーへの監査ログのエクスポートの詳細については、「Configure System Logging」を参照してください。

監査ログは、Catalyst Center で実行されているさまざまなアプリケーションに関する情報を取得します。さらに、監査ログは、デバイス Public Key Infrastructure(PKI)通知についての情報も取得します。これらの監査ログの情報は、アプリケーションまたはデバイス CA 証明書に関連する問題(ある場合)のトラブルシューティングを支援するために使用できます。

また、監査ログは、発生したシステムイベント、発生した場所、開始したユーザーを記録します。監査ログを使用すると、監査用の別のログファイルにシステムの設定変更が記録されます。

Catalyst Center で監査ログを確認する方法については、「Audit logs」の項を参照してください。

設定コンプライアンス

金融業界のお客様にとって、ネットワークセキュリティ、規制要件の遵守、および運用の一貫性を確保するには、設定コンプライアンスが重要です。設定コンプライアンスを実現するための Catalyst SD-WAN の主要な機能には、テンプレートベースの設定、バージョン管理とロールバック、および SD-WAN Manager を介してデバイスが管理された後にルータ CLI をロックする機能があります。

コンプライアンスは、元のコンテンツに影響を与えることなく注入または再設定される可能性があるネットワークのインテント逸脱やアウトオブバンドの変更を特定するために役立ちます。

ネットワーク管理者は、Catalyst Center でソフトウェアイメージ、Product Security Incident Response Team(PSIRT)、ネットワークプロファイルなどコンプライアンスのさまざまな側面のコンプライアンス要件を満たさないデバイスを簡単に特定できます。

コンプライアンスチェックは、スケジューリングオプションを使用して、自動化することもオンデマンドで実行することもできます。

詳細と手順については、「Compliance Audit for Network Devices」を参照してください。

設定のばらつき

金融機関は、多くの場合、すべてのネットワークデバイスの設定のアーカイブを維持することを求めるコンプライアンス要件の対象となります。Catalyst Center は設定のばらつきをサポートしています。ここではすべての個々のデバイスの現在の設定が強調表示され、特定のデバイスで設定がどのように変更されたかを表示するために最大で 1 ヵ月前まで柔軟にさかのぼることができます。

ネットワークの接続と設計

レイヤ 3 外部接続

Catalyst Center は、IP ベースのレイヤ 3 ハンドオフにより、ボーダーノードでの設定を自動化できます。この設定は、カプセル化の代わりにネイティブ IP 転送が使用されることを意味します。ファブリックパケットは、転送される前にカプセル化が解除されます。この設定はレイヤ 3 です。そのため、アップストリームピアに接続するには、ボーダーノードがルーティング プラットフォームである場合はサブインターフェイスを使用し、ボーダーノードがスイッチング プラットフォームである場合はスイッチ仮想インターフェイス(SVI)を使用します。

このレイヤ 3 ハンドオフの自動化では、各 SVI またはサブインターフェイスを異なるファブリック VN(VRF)に関連付けることで、VRF-Lite がプロビジョニングされます。外部 BGP は、エンドポイントスペース(EID スペース)のプレフィックスをファブリックサイトから外部ルーティングドメインにアドバタイズし、トラフィックを EID スペースに引き付けるルーティングプロトコルとして使用されます。この BGP ピアリングは、ルートをオーバーレイにアドバタイズするためにも使用できます(共有サービスへのアクセスなど)。

外部接続のレイヤ 3 ハンドオフは手動で実行できますが、Catalyst Center による自動化が推奨されます。

レイヤ 3 IP ベースのハンドオフが設定されている場合、ネクストホップデバイスについていくつかの一般的な設定オプションがあります。このデバイスは、VRF を使用してボーダーノードとの IP 接続およびルーティング隣接関係(ピア)を持っている可能性があります。このネクストホップデバイスは、そのネクストホップまで VRF セグメンテーションの拡張を継続している可能性もあります。このネクストホップは、VRF に対応しておらず、グローバル ルーティング テーブルを使用してボーダーノードにピアリングされない可能性があります。最後に、このネクストホップは、VRF に対応していない特殊なケースのピアリングであるファイアウォールである可能性があります。

従来のネットワークとのレイヤ 2 接続

レイヤ 2 ボーダーハンドオフ機能は、SD-Access ネットワークを従来のネットワークに接続するオーバーレイサービスを提供し、両方のネットワーク内のホストがレイヤ 2 で通信できるようにします。従来のネットワークを SD-Access ネットワークに移行する場合、レイヤ 2 ボーダーハンドオフが重要な戦略的機能となります。エンドポイントは従来のネットワークに留まり、IP アドレスの変更を必要とせずにファブリックエンドポイントと通信することができます。並行移行でケーブルを物理的に移動するか、段階的移行で従来のアクセススイッチを SD-Access ファブリックエッジノードに変換することで、ホストをファブリックに完全に移行できます。

レイヤ 2 ボーダーハンドオフにより、同じサブネットを使用してファブリックサイトと従来のネットワーク VLAN セグメントを運用できます。SD-Access ネットワークと従来のネットワーク間の通信は、ファブリックネットワークと非ファブリックネットワーク間で VLAN を変換するボーダーノードによって容易になります。Catalyst Center は、従来のネットワークに接続されたボーダーノードでの LISP コントロールプレーン、VLAN 変換、SVI、およびトランクポートの設定を自動化します。

レイヤ 2 ハンドオフ全体でマルチキャストがサポートされ、従来のネットワークと SD-Access ネットワーク間のマルチキャスト通信を行うことができます。レイヤ 2 ハンドオフボーダーノードのマルチキャスト転送ロジックは、ファブリック内と同じように機能します。従来のネットワークでは、標準のレイヤ 2 動作を使用してマルチキャストパケットがフラッディングされます。

レイヤ 2 ボーダーハンドオフは、レイヤ 2 フラッディングと組み合わせて使用できます。この組み合わせにより、ファブリックサイトと従来のネットワーク間でのイーサネット ブロードキャスト Wake on LAN(WoL)が可能になり、ブロードキャスト通信を使用するシステムがファブリックに段階的に移行できるようになります。

ファイアウォールの統合

ファイアウォールピアの一般的なユースケースには、インターネットアクセス、データ センター プレフィックスへのアクセス、WAN 接続、または VN 間通信の要件が含まれます。ほとんどの展開では、相互での直接通信を必要とするエンドポイント、ユーザー、またはデバイスは同じオーバーレイ VN に配置する必要があります。一部のネットワークには VN 間通信に関する特定の要件がある場合もありますが、あまり一般的ではありません。多くの場合、一部の企業または政府の構造で、または、各機関、テナント、部門に独自の VN スペースを用意する必要がある同様のマルチテナント環境で、企業の合併中に VN 間の要件が必要になります。

ファイアウォールを使用することで、IPS 機能、AMP、きめ細かい AVC、さらには URL フィルタリングに加えて、VN 間通信のステートフル インスペクションを実現できます。Cisco ASA や Cisco Firepower Threat Defense(FTD)などのファイアウォールは、トラフィックの送信元、宛先、ユーザー名、グループ、およびファイアウォールアクションに関する情報が含まれ、許可とドロップのロギングが確実に行われる、充実したレポート機能も提供します。

マルチサイト向けの SD-Access トランジット接続

SD-Access トランジットは、分散キャンパス向け SD-Access でのみ使用されます。SD-Access トランジットを使用した場合、パケットは、ファブリック VXLAN カプセル化機能を使用して、サイト間でカプセル化されます。このトランジットは、ファブリックサイト間でマクロ(VRF)およびマイクロ(SGT)のポリシー構造をネイティブに伝送します。

トランジット コントロール プレーン ノードは、分散キャンパスの SD-Access でサポートされているファブリック ロール コンストラクトです。これは、ファブリック全体にサービスを提供することを除いて、サイトローカル コントロール プレーン ノードと同じように機能します。トランジット コントロール プレーン ノードは、SD-Access トランジットを使用する場合にのみ必要です。

各ファブリックサイトにはサイト内通信用の独自のサイトローカル コントロール プレーン ノードがあり、ドメイン全体ではサイト間通信用のトランジット コントロール プレーン ノードが使用されます。トランジット コントロール プレーン ノードは、次の機能を提供します。

● サイト集約プレフィックスの登録:SD-Access トランジットに接続されたボーダーノードは、LISP map-register メッセージを使用して、ファブリックサイトに関連付けられた集約プレフィックスをトランジット コントロール プレーン ノードに通知します。このプロセスにより、トランジットに接続されているすべてのファブリックサイトの集約ホスト トラッキング データベース(HTDB)が作成されます。サイトローカル コントロール プレーン ノードではホストルートがルーティングロケータに関連付けられますが(EID から RLOC へのバインディング)、トランジット コントロール プレーン ノードでは集約プレフィックスがボーダー ノード ルーティング ロケータ(RLOC)に関連付けられます。

● コントロール プレーン シグナリング:集約プレフィックスが各ファブリックサイトに登録された後は、コントロール プレーン シグナリングを使用してサイト間のトラフィックが転送されます。1 つのファブリックサイトのエンドポイントからのトラフィックを別のサイトのエンドポイントに送信する必要がある場合は、どのサイトボーダーノードにトラフィックを送信するかがトランジット コントロール プレーン ノードに確認されます。

ネットワーク展開のオプション

ファブリック サイト リファレンス モデル

物理的な場所での展開では、お客様は大規模なブランチ、地域ハブ、本社、小規模なリモートオフィスなど、さまざまなサイトタイプごとに異なるテンプレートを使用します。基盤となる設計上の課題は、既存のネットワーク、展開、および配線を調べて、これらの領域で SD-Access ファブリックサイトを階層化する方法を提案することです。設計をリファレンスモデルにテンプレート化することで、このプロセスを簡素化および合理化できます。テンプレートは、エンドポイント数と多次元の設計要素に基づいてリファレンスカテゴリを提供することで一般的なサイト設計の理解を促進し、類似のサイトサイズの設計のガイドラインを提供します。数値はガイドラインとしてのみ使用され、リファレンス設計内のデバイスの特定の最大スケールおよびパフォーマンス制限は必ずしも一致しません。

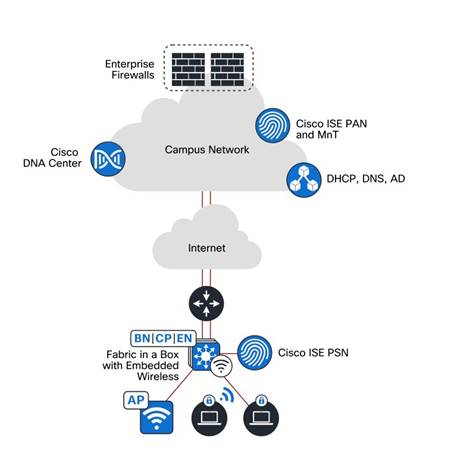

ファブリックインアボックス展開

ファブリックインアボックスのサイトのリファレンスモデルは、200 未満のエンドポイントをターゲットにする必要があります。この設計の主要部分は、コントロールプレーンノード、ボーダーノード、およびエッジノードの 3 つのファブリックロールすべてを担うスイッチスタックまたは StackWise Virtual です。スイッチ スタック ファブリック イン ア ボックス展開では、SD-Access 組み込み型ワイヤレスを使用してサイトローカル ワイヤレス コントローラ機能を提供します。サイトには、WAN またはインターネット回線と遅延に応じて、ISE ポリシーサービスノード(PSN)が存在する場合があります。

| ネットワーク要素 |

スケール |

| エンドポイント、ターゲットの上限 |

200 |

| コントロールプレーンノード、共存 |

1 |

| ボーダーノード、共存 |

1 |

| VN、ターゲットの上限 |

5 |

| IP プール、ターゲットの上限 |

8 |

| AP、ターゲットの上限 |

40 |

非常に小規模なサイトの展開

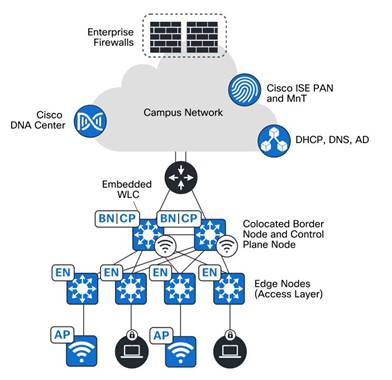

非常に小規模なサイトのリファレンスモデルは、2,000 未満のエンドポイントをターゲットにする必要があります。物理ネットワークは、通常、複数の配線用ボックスにサービスを提供するアクセスレイヤと 2 層のコラプストコアおよびディストリビューションです。非常に小規模なサイトのリファレンスモデルでは、すべてのロールを 1 つのデバイスに共存させずに、アクセスレイヤの専用デバイスにエッジノードロールを分離することで、より多くのエンドポイントを使用しながらレジリエンスと冗長性を強化できます。ボーダーノードとコントロールプレーンノードは、コラプストコアレイヤで共存しています。SD-Access ワイヤレスでは、組み込み型ワイヤレスコントローラが、共存ボーダーおよびコントロールプレーンノードの 1 つでプロビジョニングされます。必要に応じて、仮想またはハードウェアベースのワイヤレスコントローラが使用されます。200 未満の AP と 4,000 未満のクライアントがある場合は、SD-Access 組み込み型ワイヤレスを、コラプストコアスイッチ上の共存ボーダーノードおよびコントロールプレーンノードの機能とともに展開できます。ワイヤレスの高可用性を実現するには、ハードウェアまたは仮想のワイヤレスコントローラを使用する必要があります。

| ネットワーク要素 |

スケール |

| エンドポイント、ターゲットの上限 |

2000 |

| ファブリックノード、ターゲットの上限 |

50 |

| コントロールプレーンノード、共存 |

2 |

| ボーダーノード、共存 |

2 |

| 仮想ネットワーク、ターゲットの上限 |

8 |

| IP プール、ターゲットの上限 |

20 |

| AP、ターゲットの上限 |

100 |

中規模なサイトの展開

中規模なサイトのリファレンスモデルは、通常、アクセスレイヤと 2 層のコラプストコアおよびディストリビューションで構成される物理トポロジを持つ、複数の配線用ボックスを備えた建物を対象としています。

中規模なサイトは、25,000 未満のエンドポイントと 2,000 未満の AP をサポートするように設計されています。ボーダーノードとコントロールプレーンノードの機能は、1 つまたは 2 つのデバイス、または 1 つの高いレジリエンスを備えたデバイスで組み合わされます。さらに、最適なパフォーマンスを得るには、別のワイヤレスコントローラを HA 設定で展開する必要があります。

| ネットワーク要素 |

スケール |

| エンドポイント、ターゲットの上限 |

25,000 |

| ファブリックノード、ターゲットの上限 |

450 |

| コントロールプレーンノード |

2 ~ 4 |

| ボーダーノード |

2 |

| 仮想ネットワーク、ターゲットの上限 |

50 |

| IP プール、ターゲットの上限 |

200 |

| AP、ターゲットの上限 |

2000 |

大規模なサイトの展開

大規模なサイトのリファレンスモデルは、複数の建物または複数の配線用ボックスがある建物を対象としています。物理ネットワークは、通常、コア、ディストリビューション、およびアクセスレイヤの 3 層です。多くの建物を集約し、WAN およびインターネットへのネットワーク出力ポイントとして機能する、ルーテッドスーパーコアを備えている場合もあります。ボーダーノードとコントロールプレーンノードは、共存せずに、個別のデバイスでプロビジョニングされます。

大規模なサイトでは、最大 100,000 のエンドポイントと 6,000 の AP がサポートされます。ボーダーは、コントロールプレーンからの冗長デバイスを使用して分散されます。別のワイヤレスコントローラは HA 設定になっています。

| ネットワーク要素 |

スケール |

| エンドポイント、ターゲットの上限 |

10,0000 |

| ファブリックノード、ターゲットの上限 |

750 |

| コントロールプレーンノード |

2 ~ 4 |

| ボーダーノード(内部として 2 つと、外部として 2 つ) |

2 ~ 4 |

| 仮想ネットワーク、ターゲットの上限 |

64 |

| IP プール、ターゲットの上限 |

450 |

| AP、ターゲットの上限 |

6000 |

ファブリックサイトの展開オプションの詳細については、「Reference Models」を参照してください。

ワイヤレス設計

SD-Access は、ワイヤレス アクセスをネットワークに統合するために、2 つのオプションをサポートしています。

● オーバーザトップ(OTT)キャッシングを非ネイティブのサービスとして、従来の Cisco Unified Wireless Network(CUWN)のローカルモード設定を使用する。このモードでは、SD-Access ファブリックはワイヤレストラフィック用のトランスポートネットワークとなり、移行時に CAPWAP でトンネリングされたエンドポイントトラフィックを AP からワイヤレスコントローラに転送するために役立ちます。

● SD-Access ワイヤレスを完全に統合し、SD-Access を有線エンドポイントだけでなくワイヤレスエンドポイントまで拡張する。

ファブリックにワイヤレス LAN を統合することで、アドレッシングのシンプル化、拡張サブネットによるモビリティ、さらに有線ドメインとワイヤレスドメインにわたる一貫したポリシーによるエンドツーエンドのセグメンテーションなど、ファブリックの有線クライアントに提供されるものと同じ利点がワイヤレス クライアントにまで拡張されます。またワイヤレス統合により、ワイヤレスドメインに対するコントロールプレーンとして機能しながら、ワイヤレスコントローラによるデータプレーンの転送作業が軽減されます。

ファブリック ワイヤレス コントローラは、従来のローカルモードコントローラと同じ一般的なモデルを使用して、ファブリックモード AP を管理し制御します。そのため、モビリティ制御や無線リソース管理など、運用上の利点は同じです。大きな違いは、ワイヤレスエンドポイントからのクライアントトラフィックが、AP からワイヤレスコントローラにトンネリングされないことです。代わりに、ファブリック AP によってワイヤレスクライアント通信が VXLAN でラップされ、最初のファブリックエッジノードへのトンネルが作成されます。レイヤ 3 エニーキャストゲートウェイ、ポリシー、トラフィック適用などのファブリックサービスをエッジノードが提供するため、ワイヤレストラフィックはトンネルを介してエッジノードに送信されます。詳細については、『Cisco Wireless Deployment Guide 』および「SD-Access Wireless Design」を参照してください。

分散サイト設計

分散キャンパス向けの SD-Access は、サイト間で VRF と SGT のセキュリティポリシー構造を維持しながら、独立した複数のファブリックサイトを接続するメトロエリアソリューションです。マルチサイトの環境と展開では SD-Access がサポートされていましたが、サイト間でポリシーを維持するための自動化された簡単な方法はありませんでした。各サイトのファブリックボーダーノードで、ファブリックパケットがネイティブ IP へとカプセル化解除されていました。Security Group Exchange Protocol(SXP)と組み合わせると、ネイティブのカプセル化を使用してサイト間でポリシーを伝達できました。ただし、このポリシー設定は手動であり、サイト間のポリシーを拡張するために SXP を使用する必要があり、ISE 内での IP と SGT のバインドの複雑なマッピングが求められました。

分散キャンパス向け SD-Access により、SXP が不要となり、設定が自動化され、複雑なマッピングが簡素化されます。このソリューションにより、メトロネットワーク全体で一貫性のあるエンドツーエンドの自動化とポリシーを使用したサイト間通信が可能になります。

分散キャンパス向け SD-Access は、LISP からのコントロール プレーン シグナリングを使用して、ファブリックサイト間のファブリック VXLAN カプセル化でパケットを保持します。この設計では、ファブリックサイト間で、VRF と SGT のマクロセグメンテーションとマイクロセグメンテーションのポリシー構造が維持されます。パケットの元のイーサネットヘッダーが保持され、SD-Access ワイヤレスのレイヤ 2 オーバーレイサービスが有効になります。ポリシーがグループメンバーシップによって維持されるため、結果としてアドレスに依存しないネットワークが実現されます。詳細については、『SD-Access Distributed Campus Deployment Guide』および「SD-Access Distributed Campus Design」を参照してください。

SD-Access 2.0 パブリッシャおよびサブスクライバの設計

LISP のパブリッシャおよびサブスクライバ(Pub/Sub)機能により、ファブリック内のコントロールプレーンノードの LISP サイト登録テーブルを登録するための追加プロトコルの要件がなくなります。これは、Catalyst Center によって完全に自動化されます。SD-Access ファブリックの展開がより自動化され、手動のルーティング設定が不要になります。

LISP Pub/Sub アーキテクチャは、以下を含む他の機能の構成要素です。

● LISP ダイナミック デフォルト ボーダー ノード

● LISP バックアップインターネット

● LISP アフィニティ ID

● LISP エクストラネット

LISP Pub/Sub は、ルーティング情報のパブリッシュとサブスクライブに基づいています。エッジノードは、両方のボーダーノードのネクストホップ IP を持つデフォルトルートをサブスクライブします。ボーダーノードがアップストリーム接続(および BGP ピアリング)を失うと、影響を受ける VN のルーティングテーブルからデフォルトルートも削除されます。その後、ボーダーノードがコントロールプレーンを更新して、デフォルトルートに使用されないようにします。デフォルトルートをサブスクライブしていたすべてのエッジノードをコントロールプレーンが更新して、ボーダーノードへの障害が発生したルートが使用されないようにします。ボーダーへのデフォルトルートを持つエッジは、引き続き使用できます。このルーティングメカニズムにより、ルーティングの冗長性を提供するためにボーダーノード間で各 VRF および VN の BGP ピアリングを行う手動設定の要件が不要になります。

LISP Pub/Sub の推奨事項

● LISP/BGP ファブリックサイトと LISP Pub/Sub ファブリックサイトは、同じトランジット コントロール プレーン ノードで共存できません。

● 一方からもう一方への移行はまだサポートされていません。

● 新しいネットワークの導入でのみ、LISP Pub/Sub が推奨されています。

Catalyst SD-WAN サイトのリファレンス

大規模な地域のブランチサイト

サイトには異なる地域の MPLS キャリアからのデュアルアクティブ回線があり、両方のルータでインターネット(有線ブロードバンドまたはパブリック LTE/5G)接続が可能で、追加の帯域幅と高可用性の追加レイヤが提供されます。大規模な地域のブランチサイトは金融機関にとって重要であるため、WAN アクセス用にデュアルルータを展開する必要があります。

中規模なブランチサイト

サイトには、通常、地域のキャリアからの 1 つの MPLS 回線とインターネット(有線ブロードバンドまたはパブリック LTE および 5G)接続か、2 つの地域のキャリアからのデュアル MPLS 回線があります。どちらのシナリオでも、両方の回線がアクティブに使用されます。通常、中規模なブランチサイトではデュアルルータは展開されません。これらのサイトには、デュアル WAN 終端を備えた単一のルータがあります。

小規模なブランチサイト

限定された金融サービスを提供する単一の ATM や小規模なキオスクなど、さまざまなものがあります。一般的に、MPLS またはインターネット(有線ブロードバンドまたは LTE および 5G)のいずれかの単一の回線が、サイトで使用可能な回線に応じてプロビジョニングされます。小規模なブランチサイトには、通常、統合スイッチポートを備えた単一のルータが展開されます。必要なスイッチポートの数が統合スイッチのポートの数を超える場合は、小規模なスタンドアロンのレイヤ 2 スイッチをルータとともに展開できます。

詳細については、『Catalyst SD-WAN Large Global WAN Design Case Study』を参照してください。

移行

金融ネットワーク展開の課題とユースケースに対応する SD-Access ファブリックのグリーンフィールド展開を構築するためのガイドラインと推奨事項のために、以降の項で、SD-Access ファブリックコンポーネントと、金融の要件と課題に対応するために SD-Access ソリューションが提供する利点について説明します。

従来のネットワークは、Cisco Prime Infrastructure で管理できます。また、Catalyst Center でも管理できるようになりました。Catalyst Center を使用すると、従来のネットワークと SD-Access のテレメトリを自動化、モニター、収集できます。Cisco Prime Infrastructure によって管理されている既存のネットワークがあり、Catalyst Center への移行を検討している場合は、『Cisco Prime Infrastructure to Catalyst Center Migration Guide』を参照してください。

既存の Catalyst レガシーネットワークを SD-Access ファブリックに移行するには、有線エンドポイントとワイヤレスエンドポイントの両方で既存のネットワークを移行するためのオプションが記載されている、「移行」の項に進みます。

Catalyst SD-WAN への移行

金融業界のお客様が従来のルーティングから Catalyst SD-WAN に移行する場合は、ネットワーク機能とセキュリティを強化しながら移行をスムーズに行うために、いくつかの重要な考慮事項と手順が必要になります。

詳細については、『Catalyst SD-WAN Migration Guide』および『IWAN to Catalyst SD-WAN Migration Guide』を参照してください。こちらは古いガイドですが、方法論は同じである可能性があります。

金融業界のお客様の移行プロセスの概要:

アセスメントと計画

● ネットワーク監査:ハードウェア、ソフトウェア、および設定を含む、既存のネットワーク インフラストラクチャの包括的な監査を実施します。

● トラフィック分析:トラフィックパターン、アプリケーションの依存関係、およびパフォーマンス要件を分析して、重要なアプリケーションとそのネットワークパスを特定します。

● リスク評価:ダウンタイム、データの完全性、コンプライアンス要件などの、移行プロセスに関連する潜在的なリスクと課題を評価します。

設計とアーキテクチャ

● Catalyst SD-WAN ソリューション設計:金融業界のお客様の要件に合わせて調整された Catalyst SD-WAN アーキテクチャを導入するための詳細な設計計画を作成します。

● トポロジマッピング:vEdge ルータ、コントローラ(SD-WAN コントローラおよび SD-WAN Manager)、およびエッジデバイス(cEdge ルータ)の展開を含む、新しい Catalyst SD-WAN トポロジを定義します。

● セキュリティの統合:ファイアウォールポリシー、VPN の設定、暗号化プロトコルなどのセキュリティ対策を統合して、移行中のデータ保護を確保します。

導入フェーズ

● パイロット展開:制御された設定で Catalyst SD-WAN のパイロット環境を展開して、フルスケールの展開の前に設計、機能、およびパフォーマンスを検証します。

● 段階的な運用開始:Catalyst SD-WAN をさまざまなブランチまたはサイトに段階的に導入して、重要度の低い場所から始めてプロセスを改善し、初期の課題に対処します。

● 設定の移行:既存のルーティング設定を Catalyst SD-WAN のテンプレートとポリシーに移行して、一貫性とビジネス要件への準拠を確保します。

● テストと検証:フェールオーバーシナリオ、アプリケーション パフォーマンス、セキュリティ対策などの、Catalyst SD-WAN の機能について徹底的なテストを実施します。

統合と最適化

● ネットワーク コンバージェンス:Catalyst SD-WAN を既存のネットワーク インフラストラクチャと統合して、レガシーシステムと Catalyst SD-WAN コンポーネント間のシームレスな接続と相互運用性を確保します。

● パフォーマンスの最適化:Catalyst SD-WAN のポリシーと QoS 設定を微調整して、アプリケーション パフォーマンスを最適化し、重要なトラフィックを優先し、ネットワーク全体の効率を向上させます。

● モニタリングと管理:一元化されたモニタリングおよび管理ツール(SD-WAN Manager など)を導入して、ネットワークの正常性のモニター、評価指標の分析、および問題のプロアクティブなトラブルシューティングを行います。

SD-Access への移行

グリーンフィールド ネットワークには、ネットワークをゼロから新規に設計できるという利点があります。ブラウンフィールド ネットワークは、地域や設定などの既存の制約により、柔軟性が低くなります。目標はこれらを SD-Access ネットワークに変換することで、移行前に詳細な情報と計画が必要になります。

SD-Access への既存のネットワークの移行を開始する前に、次のリストについて検討します。

● ネットワークに関する考慮事項:最大伝送ユニット(MTU)、ネットワークトポロジ、アンダーレイとオーバーレイの IP アドレッシング、および共有サービスの場所。

● ポリシーに関する考慮事項:既存のポリシーの定義と適用ポイント、VN、およびセキュリティグループタグ(SGT)。

● ハードウェア プラットフォームに関する考慮事項:SD-Access をサポートするスイッチ、ルータ、ワイヤレスコントローラ、および AP。

● ソフトウェア プラットフォームに関する考慮事項:Catalyst Center、ISE、ネットワーク データ プラットフォーム。

● 展開の規模に関する考慮事項:SD-Access アーキテクチャでのロールに基づくハードウェア プラットフォームの規模。

● 既存のネットワーク設計:レイヤ 2 アクセスまたはルーテッドアクセス。

移行には 2 つのアプローチがあります。

● 並行アプローチでは、既存ネットワークと並行して新しいネットワークを確立します。並列設置の場合、並列ライブ接続を実現するためのスペース、電力、冷却、ケーブル配線などの前提条件を満たしている必要があります。このアプローチでは必要に応じて既存のネットワークに戻すことができるため、移行が容易になりますが、移行が完了するまでは電力とスペースを消費する 2 つのライブネットワークがあるため、最も費用がかかります。

● 1 つずつスイッチを移行することで、一度にすべてのデバイスを移行するのではなく、ネットワークの特定のエリアを段階的に移行できます。スペース、電力、ケーブル配線などの要素に依存せず、並行アプローチよりも低コストです。ネットワーク管理者は、既存のネットワークとともに小規模な SD-Access 展開を設定して、より少ないデバイスでサービスと接続をテストできるため、ユーザーシナリオを効率的に調べることができます。

既存の従来のネットワークを SD-Access に移行するための完全なガイダンスとさまざまなオプションについては、『Cisco Software-Defined Access for Industry Verticals: From Design to Migration』の「Migration to Cisco SD-Access」の章を参照してください。

既存のブラウンフィールド ネットワークを設定とともに SD-Access ファブリックに移行するためのオプションは開発中です。

検証済みのソリューションのユースケースとトポロジ

以降の項では、金融ネットワークについて検証済みの重要なユースケースの一部について説明します。組織は、これらの設計が徹底的なテストを受け、ビジネス要件を効果的に満たすように調整されていることを確認しながら、確実に IT/OT インフラストラクチャを構築できます。

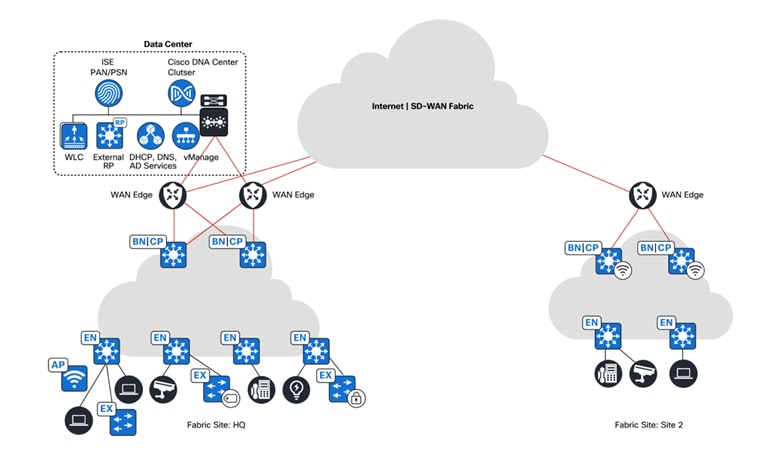

次の図は、ソリューションのテストベッドの論理トポロジを示しています。

Day 0 および Day 1 の立ち上げのユースケース

● グリーンフィールド キャンパスにハブとブランチをセットアップし、堅牢なネットワーク インフラストラクチャを構築します。

● 既存のサイトを移行してブラウンフィールド キャンパスをアップグレードし、新しいネットワークサービスを導入し、中断を最小限に抑え、既存のインフラストラクチャとのシームレスな統合を実現します。

● PnP、ゼロタッチプロビジョニング(ZTP)、およびブートストラップ方式を使用したデバイスのオンボーディングを含む、ネットワークデバイスとファブリックのプロビジョニングを自動化および簡素化します。

● Cisco ISE との統合により、有線、ワイヤレス、および Catalyst SD-WAN ルーティングのデバイスを対象とする、デバイスとクライアントの堅牢な認証を実現します。

● Catalyst Center と SD-WAN Manager を使用して、インベントリをモニターし、ブランチとハブの場所のワイヤレスコントローラと AP などのネットワークデバイスを管理します。

● Catalyst Center と SD-WAN Manager を使用して、Day 0 設定テンプレートをプッシュし、複数のサイトを管理します。

Day n のネットワーク運用

● Catalyst Center と SD-WAN Manager を使用して、スイッチ、ルータ、ワイヤレスコントローラなどの複数のデバイスをアップグレードします。

● レガシーデバイスから Catalyst SD-WAN および Cisco SD-Access ファブリックに移行して、シームレスな統合と機能を実現します。

● ネットワークデバイスとコントローラの RMA プロセスを管理して、ダウンタイムを最小限に抑え、運用の継続性を維持します。

● サイトに ISE PSN の変更を導入し、AAA をある PSN から別の PSN に移動します。

● Day n のログイン情報を変更します。これには、ISE パスワードの変更、デバイスのパスワードの変更、セキュリティを強化するためのネットワークデバイスの更新が含まれます。

● 既存の展開でセキュリティとコンプライアンスを確保するために、サードパーティのルート CA 証明書の更新を実施してブラウンフィールド証明書を変更します。

● コントローラを使用して、金融業界に固有の新しい要件を満たすためにデータと制御のポリシーを変更します。

● 更新された要件を満たし、ネットワーク インフラストラクチャ内のアクセス制御とセキュリティ対策を強化するために、新しい RBAC ポリシーを導入します。