LAN 自動化:段階的な導入手順

シスコの LAN 自動化を導入すると、ネットワーク運用がシンプルになり、IT スタッフが時間のかかる反復的なネットワーク設定作業から解放され、エラーのない標準のアンダーレイネットワークを作成できます。LAN 自動化により、従来のネットワーク計画と実装プロセスを必要とせずに、アンダーレイネットワークの構築が迅速化されます。

このガイドは Catalyst Center リリース 2.3.3 に基づいています。ただし、ガイドの追加トピックでは、Catalyst Center リリース 2.3.5 以降に基づく LAN 自動化プロセスに関する情報を提供します。

(注) |

Cisco DNA Center は Catalyst Center にブランド変更されました。ブランド変更プロセスの進行中は、両方の名前がさまざまな販促アイテムに表示されますが、どちらの名前も同じ製品を指して使用されます。 |

手順と例は、Catalyst Center バージョンによって異なる場合があります。LAN 自動化および関連機能の設定の詳細については、Cisco Catalyst Center User Guide を参照してください。

ワークフロー

シスコの LAN 自動化には、主に次のような利点があります。

-

ゼロタッチプロビジョニング:ネットワークデバイスが動的に検出およびオンボーディングされ、工場出荷時の状態からネットワークに完全に統合されるまでが自動化されます。

-

エンドツーエンドのトポロジ:新しいネットワークシステムとその物理接続を動的に検出するように、検出プロセスをモデル化してプログラミングできます。それらの新しいシステムをレイヤ 3 IP アドレッシングおよびルーティングプロトコルを使用して自動化し、エンドツーエンドのルーティングトポロジを動的に構築できます。

-

復元力:シスコの LAN 自動化には、転送トポロジと冗長性を最適化するシステムとネットワークの設定パラメータが統合されています。シスコの LAN 自動化でシステムレベルの冗長性を確保し、ベストプラクティスを自動的に適用することで、計画的または計画外のネットワーク停止時もクラス最高水準の復元力が提供されます。

-

セキュリティ:シスコ推奨のネットワークアクセスおよびインフラストラクチャの保護パラメータが自動的に適用され、最初の導入時点からセキュリティが提供されます。

-

コンプライアンス:LAN 自動化によって人的ミスや設定の誤りが排除され、IT リソースの浪費につながるルールや設定の不整合を減らすことができます。新しいシステムのオンボーディング時、LAN 自動化で Catalyst Center のグローバルに管理されるパラメータを自動化することにより、ネットワーク インフラストラクチャ全体でコンプライアンスが確保されます。

シスコの LAN 自動化ワークフローの 4 つの主要なステップに従って、企業の IT 管理者は新規ネットワークの準備、計画、および自動化を進めることができます。

Procedure

|

Step 1 |

計画:LAN 自動化における各種のロールについて理解します。サイトと IP プールの計画を立て、シードデバイスの前提条件を確認します。 |

|

Step 2 |

設計:グローバルサイトを設計して構築します。グローバルなネットワークサービスとサイトレベルのネットワークサービスを設定します。グローバル デバイス クレデンシャルを設定します。グローバル IP アドレスプールを設計し、LAN 自動化プールを割り当てます。 |

|

Step 3 |

検出:シードデバイスを検出します。 |

|

Step 4 |

プロビジョニング:LAN 自動化を開始および停止します。

|

ステップ 1:計画

アンダーレイネットワークを構築するための最初のステップは LAN 自動化の計画です。このセクションでは、シスコの LAN 自動化のサポートマトリックスをターゲットのアンダーレイネットワーク環境にあてはめて計画する必要がある項目について説明します。

システムロール

シードデバイス

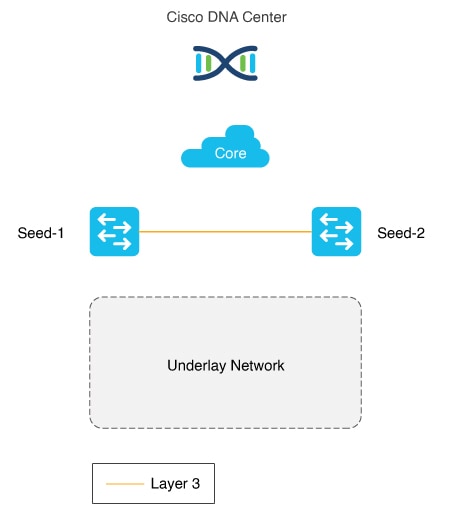

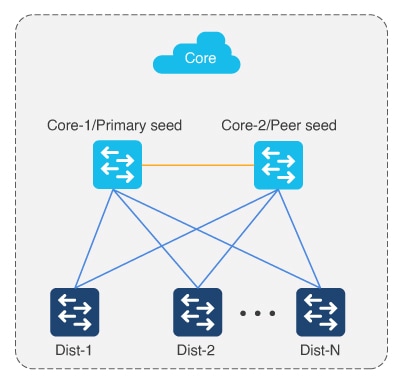

シードデバイスは、ネットワークに事前に導入されたシステムであり、シスコの LAN 自動化でダウンストリームの新しいスイッチを検出してオンボードする最初のポイントとなります。シードデバイスは、シスコのプラグアンドプレイ(PnP)やゼロタッチプロビジョニングなどのテクノロジーで自動化することも、手動で設定することもできます。次の図は、IP コアの Catalyst Center の接続と LAN 自動化を使用して検出するアンダーレイネットワークの間のシードデバイスのネットワーク境界を示しています。

ピアシード(次の図の Seed-2)も LAN 自動化で自動化できます。必須となるシードデバイスは 1 つだけです。

デバイスの検出は、プライマリ シード デバイス インターフェイスでのみ行われます。

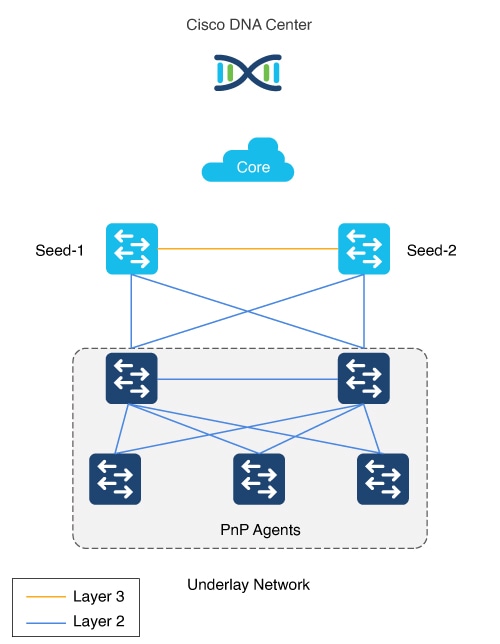

PnP エージェント

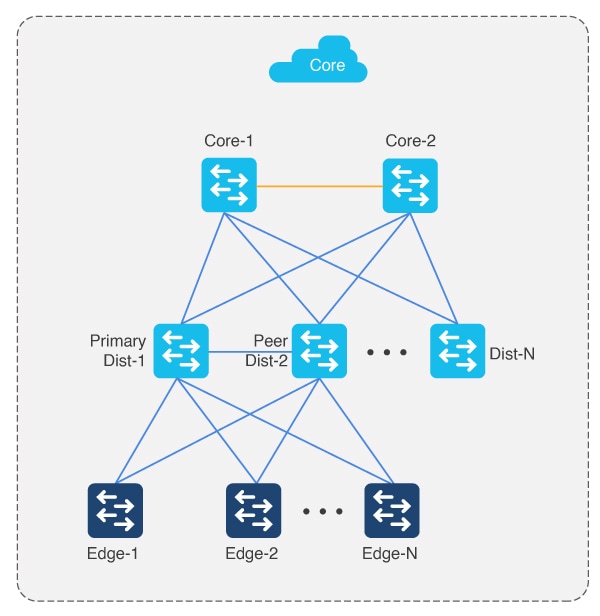

PnP エージェントは、工場出荷時の設定の Cisco Catalyst スイッチです。組み込みの Day-0 メカニズムにより、Catalyst Center と通信し、統合された PnP サーバの機能をサポートします。Catalyst Center によって、完全な Day-0 自動化を可能にする PnP プロファイルと設定のセットが動的に構築されます。次の図に、シードデバイスへの PnP エージェントの物理接続を示します。

自動化の境界

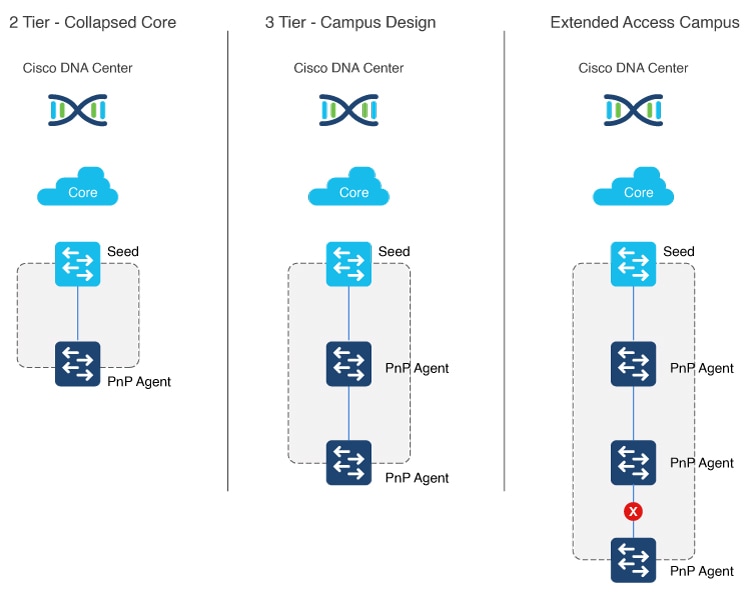

一般に、エンタープライズ ネットワークにおいては、構造化された階層型のネットワーク設計を構築し、すべてのネットワーク層で拡張性と冗長性を提供することを推奨します。3 層アーキテクチャは大規模なエンタープライズ キャンパス ネットワークで実証されていますが、ネットワーク設計はネットワーク全体のサイズや物理的な接続などによって異なります。初期計画の一環として、ネットワーク管理者はシスコの LAN 自動化で自動化する物理トポロジを決定する必要があります。

Catalyst Center の LAN 自動化では、初期の自動化の境界点にあるデバイスから最大 2 ホップまでサポートします。つまり、アンダーレイネットワークをアクセスレイヤまで構築するには、ネットワーク管理者はコアレイヤまたはディストリビューション レイヤから自動化の境界を開始する必要があります。2 ホップを超える追加のネットワークデバイスも検出されることはありますが、自動化することはできません。

LAN 自動化は、直接接続されたネイバーでのみ開始されます。2 つのシナリオについて考えてみます。

-

シナリオ 1:3 層ネットワークで、ディストリビューション レイヤとアクセスレイヤのスイッチを LAN 自動化で自動化するとします。ディストリビューション レイヤのスイッチ(シードに直接接続されたスイッチ)は LAN 自動化に参加するため、ディストリビューション レイヤとアクセスレイヤの両方のスイッチが検出されて LAN 自動化で自動化されます。

-

シナリオ 2:3 層ネットワークで、ディストリビューション レイヤとアクセスレイヤのスイッチを LAN 自動化で自動化するとします。ディストリビューション レイヤはすでに LAN 自動化で自動化されています。その後、アクセスレイヤのスイッチをネットワークに追加し、それらのスイッチを LAN 自動化で自動化します。ディストリビューション スイッチはすでに LAN 自動化で自動化されてリンクがレイヤ 3 に変換されているため、階層 1 のスイッチをシードとして使用することはできません。このシナリオでは、シードとしてディストリビューションを選択する必要があります。

次の図は、シスコの LAN 自動化でサポートされる自動化の境界を示しています。

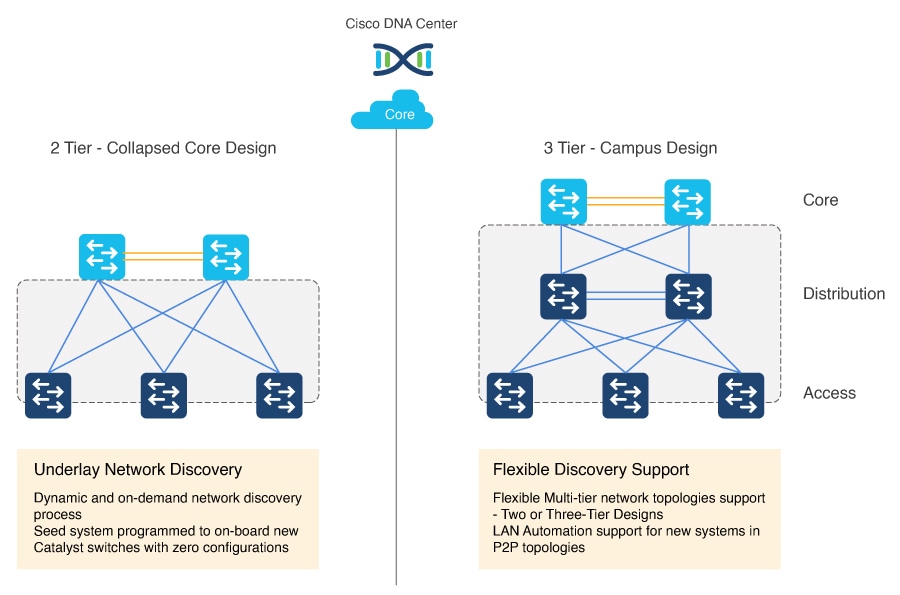

次の図は、2 層および 3 層のネットワーク設計を示しています。

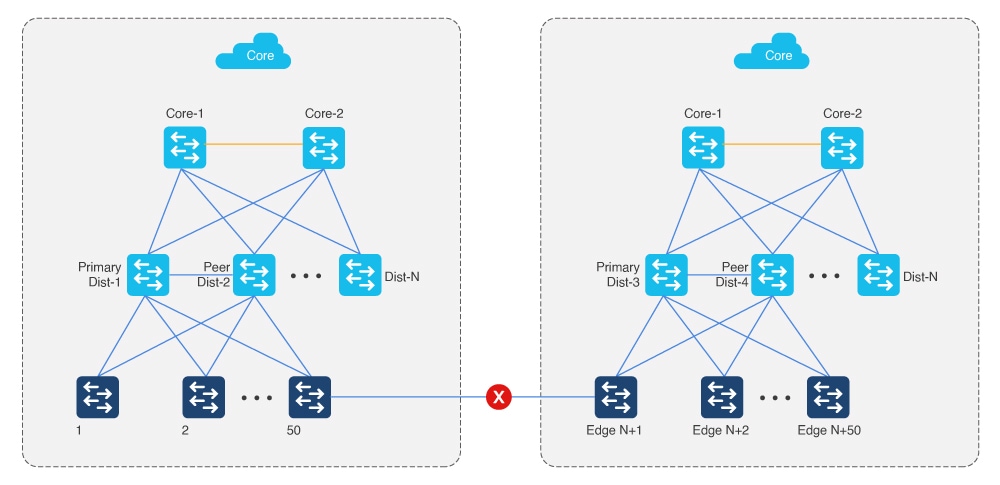

大規模なトポロジの段階的な LAN 自動化:最初のパス

大規模なトポロジを構築する際は、LAN 自動化を複数回実行します。最初のパスでは、コアデバイスをシードデバイスとして選択してディストリビューション スイッチを起動します。ディストリビューション スイッチが新しいデバイスとして起動します。

(注) |

N は一度に 50 デバイス以下とします。グループ内のすべてのスイッチを同時に起動することも順番に起動することもできます。 |

大規模なトポロジの段階的な LAN 自動化:最初のグループからの 2 回目のパス

2 回目のパスでは、2 つのディストリビューション スイッチをシードデバイスとして選択して、エッジデバイスを新しいデバイスとして起動します。このセッションで起動する新しいデバイスについては、シードデバイスとして機能する 2 つのディストリビューション スイッチにすべて直接接続する必要があります。残りのディストリビューション スイッチについて、2 つずつのセットにしてこのプロセスを繰り返します。

-

ディストリビューションのセットごとに 2 回目のパスを繰り返して、アクセス/エッジスイッチを起動します(N は一度に 50 デバイス以下とします)。

-

エッジからはプライマリおよびピアのディストリビューション スイッチにのみアップリンクを接続します。

-

LAN 自動化セッションの実行時は IOT/拡張デバイスの電源を切ります。

-

ディストリビューション スイッチは他のディストリビューション スイッチに接続できます。

-

シードの下に 2 層までデバイスを配置できます。

-

新しいデバイスは常にプライマリシードデバイスに接続します。ピアシードデバイスへの接続は任意です。

大規模なトポロジの段階的な LAN 自動化:2 つ目のグループからの 2 回目のパス

いずれかのグループに属するエッジデバイスを別のグループのエッジデバイスに接続することはできません。LAN 自動化セッションで新しく検出された PnP デバイスは、既存の非シードインベントリデバイスには接続できません。

(注) |

Catalyst Center 2.3.5 以降では、[Add Link] 機能を使用して、LAN 自動化が停止した後にデバイス間のリンクを確立できます。詳細については、インターフェイス間のリンクの作成を参照してください。 |

リンク設定

-

すべてのデバイスが Catalyst Center のインベントリに追加されたら、GUI で LAN 自動化セッションを「停止」することによって、レイヤ 3 リンクの設定プロセスを開始します。

-

すべての PnP デバイスが Catalyst Center のインベントリに追加される前に誤って LAN 自動化を停止した場合、処理中のデバイスについてはリンクが設定されません。インベントリから処理中のデバイスを削除してから、新しい LAN 自動化セッションを開始し、処理中のデバイスを工場出荷時の状態に戻してリロードすることで、デバイスを再検出してリンクを設定する必要があります。

-

このプロセスで、レイヤ 2 リンクのレイヤ 3 リンクへの変換が開始されます。これは、新しいデバイスのオンボーディング時に構築されたネットワークグラフをトラバースすることによって行われます。最初に、下位のデバイスリンクがレイヤ 3 IP アドレスに変換されます。次に、上位のデバイスリンクがレイヤ 3 IP アドレスに変換されます。ルータの IS-IS の設定も、このステップの間に接続リンクで行われます。このフェーズでは、上位層のリンクが設定されるまで、下位層のデバイスへの接続が一時的に失われる可能性があります。また、このフェーズでレイヤ 2 リンクがレイヤ 3 に変換されたときに、STP トポロジが変更されることがあります。

-

このプロセスのアルゴリズムでは、最初に第 3 層のデバイス、次に第 2 層のデバイス、最後に第 1 層のデバイスの順に処理されます。

-

現在のセッションに参加しているデバイス間のリンクのみがレイヤ 3 リンクに変換されることに注意してください。新しく検出された PnP デバイスと既存の非シードインベントリデバイスの間のリンクはレイヤ 3 に変換されません。

-

LAN 自動化デバイスがインベントリから削除される場合は、次のシナリオを検討してください。

-

シナリオ 1:エッジデバイスがシングルホーム(1 つの中間ノードのみに接続)であり、中間ノードがインベントリから削除された場合、/31 ポイントツーポイントリンク IP アドレスは Catalyst Center(IPAM)から削除されますが、 まだインベントリ内にあるため、エッジデバイスから構成を解除することはできません。これは、中間ノードとファブリックボーダー間のポイントツーポイント インターフェイスがエッジデバイス上のインターフェイスよりも前に設定されていないため、Catalyst Center からエッジデバイスに到達できなくなる可能性があるためです。この場合、エッジデバイスの CLI にログインし、削除されたデバイスに接続されているインターフェイスをデフォルト設定に設定します。これにより、解放された IP アドレスがデバイス上にまだ存在するため、後の LAN 自動化ワークフロー中に IP アドレスが重複して割り当てられることが回避されます。手動のポイントツーポイントリンク設定の代わりに、LAN 自動化ワークフローを使用して中間ノードまたはエッジデバイスを再度追加します。LAN 自動化を使用して再度追加する前に、インベントリからエッジデバイスを削除してください。

-

シナリオ 2:エッジ デバイスがデュアルホーム(2 つの中間ノードに接続)で、中間ノードの 1 つがインベントリから削除された場合、/31 ポイントツーポイント リンク IP アドレスが Catalyst Center(IPAM)から削除され、エッジデバイスからも設定解除されます。エッジデバイスで必要な手動設定はありません。

-

Catalyst Center 2.3.5 以降では、デイ n リンク設定(リンクの追加と削除)がサポートされています。詳細については、インターフェイス間のリンクの作成を参照してください。

制約

-

LAN 自動化では、PnP を介した StackWise Virtual(SVL)スイッチのオンボーディングは自動化されません。SVL スイッチは、シードデバイスとしてのみ使用できます。

-

LAN 自動化では、スタック番号の再割り当てはサポートされていません。

-

プラットフォームのサポートについては、各種レイヤの各ロールでサポートされるスイッチ を参照してください。

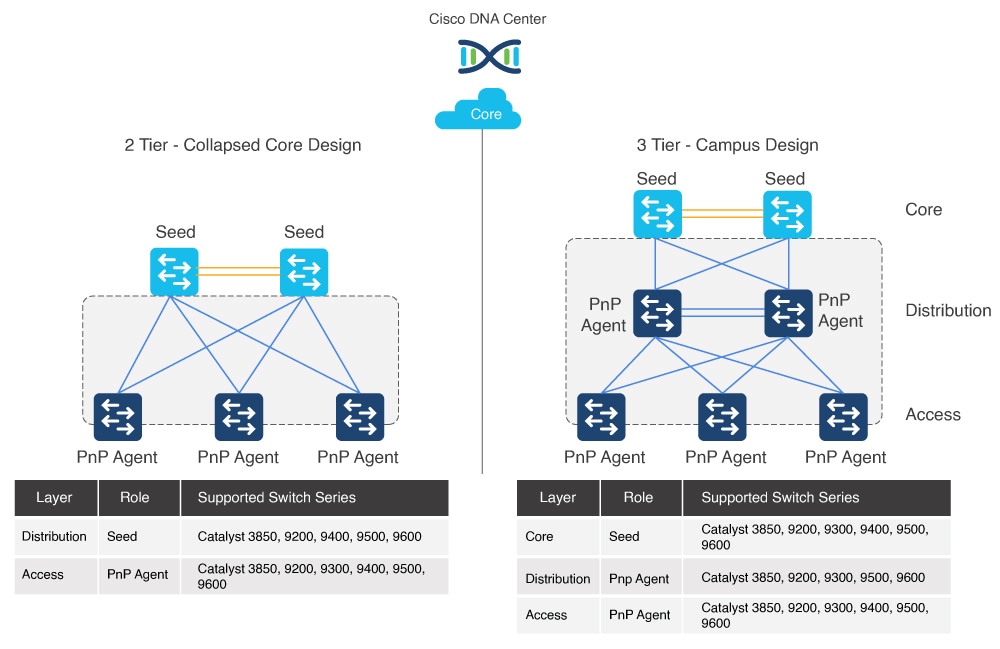

各種レイヤの各ロールでサポートされるスイッチ

次の図は、各種レイヤのシードおよび PnP エージェントでサポートされるデバイスファミリを示しています。

シスコ LAN 自動化製品サポートマトリックス

| ロール1 | 製品モデル2 | ネットワークモジュール34 |

|---|---|---|

|

シード PnP エージェント |

C9606R C9600-SUP-1 C9600-SUP-1/2 C9600X-SUP-2 |

シード:すべてのアップリンクとモジュールポートはサポートされています。 PnP エージェント:100G インターフェイスはサポートされていません。 |

|

シード PnP エージェント |

C9500-32C C9500-32QC C9500-24Y4C C9500-48Y4C C9500X-28C8D |

— |

|

シード PnP エージェント |

C9500-12Q C9500-24Q C9500-40X C9500-16X |

前面パネルポートの5 |

|

シード PnP エージェント |

C9404R C9407R C9410R |

Sup-16 Sup-1XL3 Sup-1XL-Y3 任意のラインカード |

|

シード PnP エージェント |

C9400-SUP-1 C9400-SUP-1XL C9400-S-BLANK-SUP-1XL-Y C9400X-SUP-2XL C9400X-SUP-2 |

— |

|

シード PnP エージェント |

C9300-24S C9300-24T C9300-24P C9300-24U C9300-24H C9300-48S C9300-48T C9300-48P C9300-48U C9300-48H C9300-24UX C9300-24UXB C9300-24UB C9300-48UXM C9300-48UN C9300-48UB C9300L-48UXG C9300L-24UXG C9300L-24P C9300L-48P C9300L-48T C9300L-24T C9300LM-48UX-4Y C9300LM-48U-4Y C9300LM-24U-4Y C9300LM-48T-4Y C9300X-12Y C9300X-24Y C9300X-24HX C9300X-48HXN C9300X-48HX C9300X-48TX |

任意のアップリンクおよびモジュールポート |

|

シード PnP エージェント |

C9200-24T C9200-24P C9200-24PB C9200-48T C9200-48P C9200-48PB C9200-48PL C9200-24PXG C9200 48PXG C9200L-24T C9200L-24P C9200L-48T C9200L-48P C9200L-48PL C9200L-24PXG C9200L-48PXG C9200CX-12T-2X2G C9200CX-12P-2X2G C9200CX-8P-2X2G |

任意のアップリンクおよびモジュールポート |

|

シード PnP エージェント |

WS-C3850-24T WS-C3850-48T WS-C3850-24P WS-C3850-48P WS-C3850-48F WS-C3850-24U WS-C3850-48U WS-C3850-24XU WS-C3850-12X48U WS-C3850-12S WS-C3850-24S WS-C3850-12XS WS-C3850-24XS WS-C3850-48XS |

任意のアップリンクおよびモジュールポート |

|

シード PnP エージェント |

IE-9310-26S2C IE-9320-26S2C |

任意のアップリンクおよびモジュールポート |

設置場所の計画

Catalyst Center Design アプリケーションを使用して、必要なサイト、建物、およびフロアを作成します。新しいデバイスへのプライマリシードとピアシードの接続について、すべてのデバイスを同じサイトに含めるか階層にするかなどを検討します。また、さまざまなサイト、建物、フロアで IP プールを共有する方法についても検討してください。1 つのオプションは、サイトごとに固有のプールを使用することです。別のオプションとして、階層内のすべてのサイトで共通の LAN プールを共有する方法もあります。デバイスを複数の LAN 自動化セッションでオンボーディングする場合は、階層内の各サイトに必要な IP プールが使用可能であることを確認してください。

(注) |

デバイスのプロビジョニング後は、サイトを変更できません。そのため、デバイスをプロビジョニングする前に LAN 自動化を完了することを推奨します。 |

IP プールの計画

LAN 自動化用の IP プールを作成するには、まず Catalyst Center でグローバルプールを作成し、次にサイト固有の LAN IP プールを作成します。LAN 自動化での内部的な割り当ては次のようになります。

-

IP プールの一部が一時的な DHCP サーバ用に予約されます。このプールのサイズは、親 LAN プールのサイズによって異なります。たとえば、親プールが 192.168.10.0/24 の場合、DHCP サーバに割り当てられるサブプールのサイズは /26 になります。プールのサイズが /24 より大きい場合、DHCP プールのサイズはアルゴリズムに従って最大で /23 のサブプール(512 個の IP アドレス)まで増加します。したがって、/24 のプールであれば 64 個、/23 のプールであれば 128 個、/22 のプールであれば 256 個、それよりも大きければ 512 個の IP アドレスが DHCP サーバ用に予約されます。LAN 自動化を開始するための最小プールサイズは /25 で、DHCP プール用に予約されるサイズは /27(32 個の IP アドレス)です。この IP プールの予約は一時的なもので、LAN 自動化検出セッションの間だけとなります。LAN 自動化検出セッションが完了すると、DHCP プールはリリースされ、IP が LAN プールに戻されます。通常は必要な IP の連続する最大のセグメントが DHCP プールに使用されるため、そのようなセグメントがプールに少なくとも 1 つ必要です。プールが断片化しすぎていると、DHCP プールを割り当てることができず、LAN 自動化セッションが IP プール割り当てエラーで終了します。

-

IP プールの別の部分は、/27 のサブプールサイズで内部的に予約されています。このサブプールは、Loopback0 および Loopback60000 に常に単一の IP を割り当てるためのものです。また、重複する別の IP プールが提供されていない場合、ポイントツーポイント L3 リンクの 2 つの連続する IP がこのサブプールから割り当てられます。この内部的に予約されたサブプールは、利用可能な IP がある限り、IP を提供するために LAN 自動化セッション全体で使用されます。IP が枯渇した場合は、新しい /27 サブプールが作成され、そのサブプールから IP が割り当てられます。これらのサブプールは、割り当てられたすべての IP が Catalyst Center で削除されるデバイスの一部として解放された場合にのみ解放されます。それ以外の場合、サブプールはプロセス全体で残り、削除できません。この内部サブプール割り当てロジックにより、IPAM での IP プールの使用では、デバイスに割り当てられた実際の IP ではなく、サブプールがカウントされます。

-

共有またはリンク重複 IP プールがポイントツーポイント L3 リンクに提供されている場合、サイズ /27 のサブプールは、メイン IP プールではなく共有プールから内部的に予約されます。サブプールは、プールに割り当てられたすべての IP が解放されると自動的に削除されます。

専用(単一)IP プールを使用してアンダーレイネットワークを構築すると、LAN 自動化によって検出された各デバイスは、ポイントツーポイント接続用にインターフェイスごとに一意の /31 を取得し、Loopback0 およびアンダーレイマルチキャスト用に一意の /32 を取得します。

リンク重複 IP プールまたは共有 IP プールは、マルチサイト展開で /31 IP アドレスの重複を許可することにより、アンダーレイネットワークでの IPv4 アドレス指定を最適化するために使用されます。異なるサイトのホストが /31 リンク上で重複した IP アドレスを取得する可能性があります。アンダーレイの /31 はファブリックサイトの外部にアドバタイズされないため、一意である必要はありません。ただし、/32 ループバックはすべてのデバイスに固有である必要があり、ネットワーク全体でデバイスを識別するためにグローバル ルーティング テーブルにアドバタイズする必要があります。

LAN IP プールには、次の 2 つの有効なロールがあります。

-

[Link Overlapping IP Pool]:このロールを持つプールは、LAN 自動化セッションではオプションです。指定した場合、IP アドレスはポイントツーポイント L3 リンクでのみ割り当てられます。

-

[Main IP Pool](Catalyst Center リリース 2.3.5 以降では [Principal IP Address Pool]):このロールを持つプールは、すべての LAN 自動化セッションに必須です。これは、ループバック、マルチキャスト、DHCP などの管理関連のすべての IP アドレッシングに使用されるプールです。[Link Overlapping IP Pool] が指定されていない場合、[Main IP Pool] が L3 リンク IP アドレッシングのデフォルトのフォールバックプールになります。

(注) |

LAN 自動化セッションのシードデバイスが検出されたデバイスサイトとは異なるサイトにある場合、同じ共有 IP プールを同じシードおよび異なる検出されたデバイスサイトで使用することはできません。これは、同じシードデバイスへの重複 IP の割り当てを回避するためです。 |

Catalyst Center リリース 2.3.7.x 以降では、LAN プールからの IP アドレス割り当ては、サブネット割り当てではなく IP アドレス範囲に基づいています。このアプローチは、サブネット作成中の IP アドレス損失の問題を最小限に抑え、IP アドレスの効果的な管理に役立ちます。サブネットを作成する代わりに、IP アドレス範囲は、DHCP プール割り当てと、ポイントツーポイントリンク、ループバック、およびマルチキャストの IP アドレス割り当ての両方に対してブロックされます。LAN 自動化ワークフローは、/27、/28、/29 サブネットマスクを使用した IP アドレスプールの割り当てをサポートしています。

IP プールの使用例

LAN 自動化で同じプールを使用して 10 台のデバイスを自動化し、各デバイスにプライマリシードへのリンクとセカンダリシードへのリンクを設定するとします。

プールは 192.168.199.0/24 とします。LAN 自動化が開始されると、/26 のプールが DHCP アドレス用に予約されます。この例では、192.168.199.1 ~ 192.168.199.63 が予約され、10 台のデバイスの VLAN 1 に割り当てられます。

次に、/27 プールがループバックアドレス用に予約されます。共有 IP プールがない場合、このプールはポイントツーポイントリンクにも使用されます。デバイスが 10 台でそれぞれに 2 つのリンクがあるため、合計で 2 X 10 X 2 = 40 個の IP アドレスがポイントツーポイントリンク用に予約され、10 個のループバックアドレスが予約されます。

合計では、10 台のデバイスに対して 60 個の IP アドレスが予約されます。各 VLAN 1 に 10 個、各ループバックに 10 個、デバイスとシードの間のポイントツーポイントリンクに 40 個です。

LAN 自動化を停止すると、VLAN 1 の IP アドレスはリリースされてプールに戻り、LAN 自動化セッションに割り当てられたアドレスは 90 個になります。

次の点に注意してください。

-

同じ IP プールを複数の検出セッションに使用できます。たとえば、検出セッションを 1 回実行して最初のデバイスのセットを検出します。検出の完了後、後続の LAN 自動化セッションに同じ IP プールを指定できます。同様に、1 つの検出セッションに 1 つの LAN プールを選択し、次の検出セッションに別の LAN プールを選択することもできます。

-

LAN 自動化を開始するたびに、IP プールに使用可能な IP アドレスが 64 個あるかどうかがチェックされます。同じプールで LAN 自動化を複数回実行する場合は、少なくとも /24 のプールを使用します。IP プールに対して LAN 自動化を 1 回だけ行う場合は、/25 のプールで十分です。

-

デバイスに設定されているループバックや他のアドレスに属するアドレスプールなど、ネットワーク内の他の場所で使用されているアドレスプールは使用しないでください。

サイト固有の CLI と SNMP の設定

LAN 自動化を開始するには、CLI と SNMPv2 の読み取りまたは SNMPv3 の設定をサイトごとに設定する必要があります。Catalyst Center Design アプリケーションを使用してサイト固有の CLI および SNMP を設定し、LAN 自動化に使用するサイトの設定を保存します。クレデンシャルは、グローバルレベルで設定すればサイトレベルで表示されます。特定のサイトのオプションボタンをクリックし、設定を保存して LAN 自動化に使用できるようにする必要があります。

(注) |

SNMPv2 書き込みログイン情報は必要ありません。設定されている場合、LAN の自動化中にデバイスにプッシュされません。 |

シードデバイスの設定

シードデバイスを設定するときは、次の注意事項に従ってください。

-

システムの最大伝送ユニット(MTU)の値は 9100 以上である必要があります。

-

シードデバイスでは IP ルーティングをオンにします。

-

Catalyst Center から LAN IP プールサブネットに IP で到達できるようにシードサービスと Catalyst Center の間のルーティングを設定します。

-

PnP エージェントに接続されているデフォルトのインターフェイスを使用することをお勧めします。ピアシードデバイスの IP インターフェイスが PnP エージェントに接続されたインターフェイスに設定されている場合、それらのリンクは設定されません。PnP エージェントに接続されたピアデバイスのインターフェイスを設定する場合は、デフォルトのインターフェイスを使用し、ピアシードデバイスでインベントリ同期を実行します。LAN 自動化は、ポートがレイヤ 2 の場合にのみ機能します。Cisco Catalyst 6000 のポートはデフォルトでレイヤ 3 です。LAN 自動化を開始する前に、ポートをレイヤ 2 に変換します。

-

シードデバイスではデバイスクレデンシャルと SNMP クレデンシャルを設定します。

-

シードデバイスでレイヤ 3 インターフェイスが設定されている場合は、Catalyst Center で提供されるいずれの IP プールとも競合しないことを確認します。手動で設定されている IP アドレスを確認します。

-

VLAN 1 で実行されている別の DHCP サーバに接続された他のインターフェイスがシードデバイスにないことを確認します。

-

シードデバイスにループバックが設定されていない場合、LAN 自動化でシードにループバックが設定されます。

-

LAN 自動化を実行する前にシードデバイスで設定の変更が行われた場合は、シードデバイスを Catalyst Center のインベントリと同期します。

-

シードデバイスはサイトに割り当てます(シードデバイスを LAN 自動化用にプロビジョニングする必要はありません)。

シードデバイスの設定に関するその他の推奨事項を次に示します。

-

同じシードに接続されたサイトのデバイスについての複数の検出セッションの実行:複数の検出セッションを実行して同じシードデバイスに接続された異なる建物やフロアのデバイスをオンボーディングする場合、次の検出セッションに参加しない PnP エージェントのポートをブロックすることを推奨します。

たとえば、シードデバイスが建物 23 にあり、フロア 1 とフロア 2 の PnP エージェントに接続されているとします。フロア 1 のデバイスは、Gig 1/0/10 ~ Gig 1/0/15 のインターフェイスで接続されています。フロア 2 のデバイスは、Gig 1/0/16 ~ Gig 1/0/20 のインターフェイスで接続されています。フロア 1 の検出セッションでは、Gig 1/0/16 ~ Gig 1/0/20 に接続されているポートをシャットダウンすることを推奨します。そうしないと、フロア 2 に接続されている PnP エージェントも、プライマリシードデバイスで実行されているサーバから DHCP IP を取得する可能性があります。これらのインターフェイスは検出セッションで選択されないため、PnP データベースに古いエントリとして残ります。フロア 2 の検出セッションを実行しても、それらのデバイスを PnP アプリケーションから削除して書き込み消去/リロードしないと検出は正しく機能しません。したがって、他の検出インターフェイスをシャットダウンすることを推奨します。

-

エンドポイント/クライアントの統合:Catalyst Center 1.2.8以前では、検出するスイッチにクライアントが接続されていると、それらのクライアントの DHCP IP の競合によってプールが枯渇し、LAN 自動化が失敗することがあります。そのため、クライアントは LAN 自動化の完了後に接続することをお勧めします。

エンドポイント/クライアントの統合に関するこの制限は、Catalyst Center 1.2.10 以降には該当しません。クライアントがスイッチに接続した状態で LAN 自動化を実行できます。

PNP エージェントの初期状態

LAN 自動化で自動化するデバイスのライセンスレベルが Advantage であることを確認します。そうでない場合、一部のコマンドがプッシュされません。

(注) |

Catalyst Center 2.3.5 以降では、C9000 および C3850 シリーズ スイッチの自動ライセンスアップグレードがサポートされています。 |

新しい PnP エージェントは、工場出荷時のデフォルトで LAN 自動化を開始する準備ができています。

既存のネットワークデバイスを再利用する場合は、次の点を確認してください。

-

PnP エージェントには、LISP、IS-IS ルーティング、および CTS 関連の CLI コマンドをプッシュできるライセンスが必要です。現在のライセンスレベルは show license コマンドを使用して確認できます。必要に応じて、ライセンスをアップグレードします。

-

以前に実行したときの古い証明書やキーが PnP エージェントに残っていてはなりません。

-

次のコマンドを使用して、スイッチの設定を工場出荷時のデフォルトに戻します。

-

Cisco IOS XE 16.11 以前の場合は、次を使用します。

[CLI config mode] no pnp profile pnp-zero-touch no crypto pki certificate pool Also remove any other crypto certs shown by "show run | inc crypto" crypto key zeroize config-register 0x2102 or 0x0102 (if not already) do write end[CLI exec mode] delete /force nvram:*.cer delete /force stby-nvram:*.cer (if a stack) delete /force flash:pnp-reset-config.cfg write erase reload (enter no if asked to save) -

Cisco IOS XE 16.12.x 以降の場合は、次を使用します。

[CLI exec mode] pnpa service reset no-prompt

-

ステップ 2:設計

LAN 自動化の 2 番目のステップは設計です。設計フェーズでは、次のことを行います。

-

グローバルサイトを設計して構築します。

-

グローバルとローカルのネットワークサービスを設定します。

-

グローバル デバイス クレデンシャルを設定します。

-

グローバル IP アドレスプールを設計し、必要なサイトの LAN 自動化プールをグローバルプールから割り当てます。

サイトの設計と構築

このセクションでは、サイトを設計して構築する方法について説明します。

Procedure

|

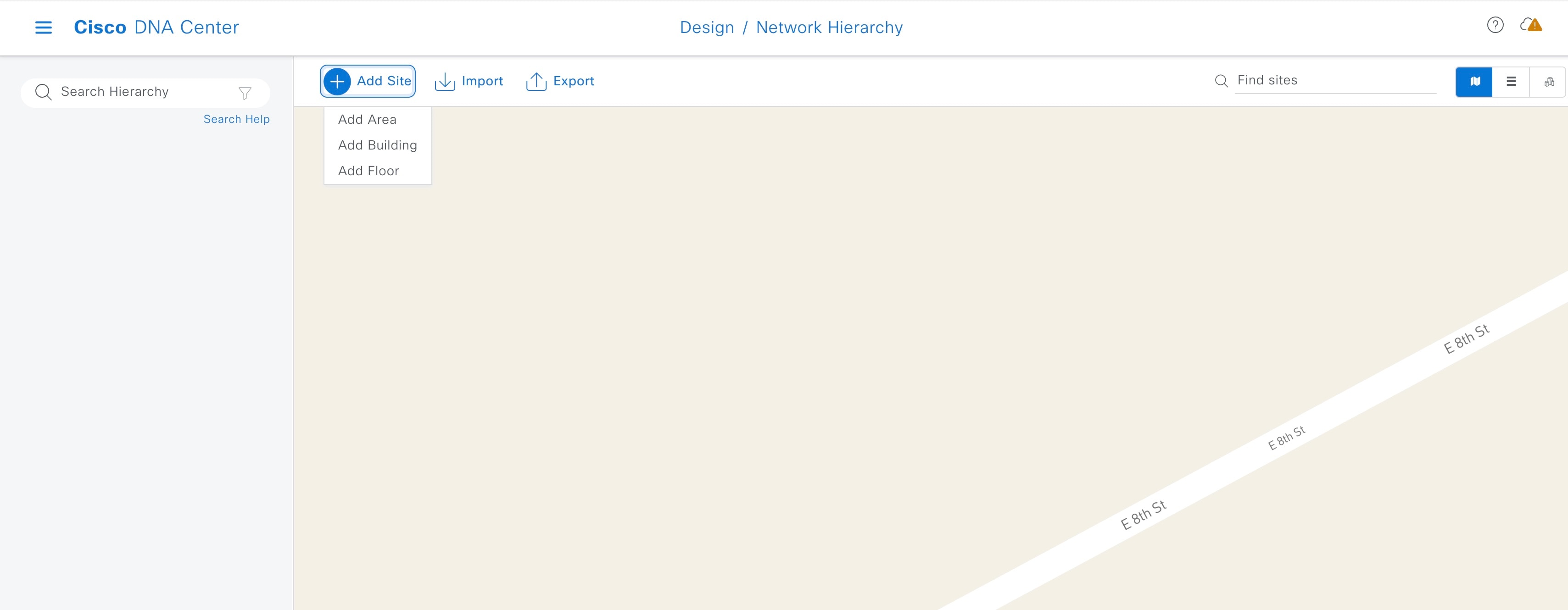

Step 1 |

Catalyst Center のホームページで、メニューアイコンをクリックして選択 の順に選択します。 |

||

|

Step 2 |

サイトを作成し、ビルディングとフロアを追加します。

|

||

|

Step 3 |

左上隅にあるメニューアイコンをクリックして次を選択します。。 |

||

|

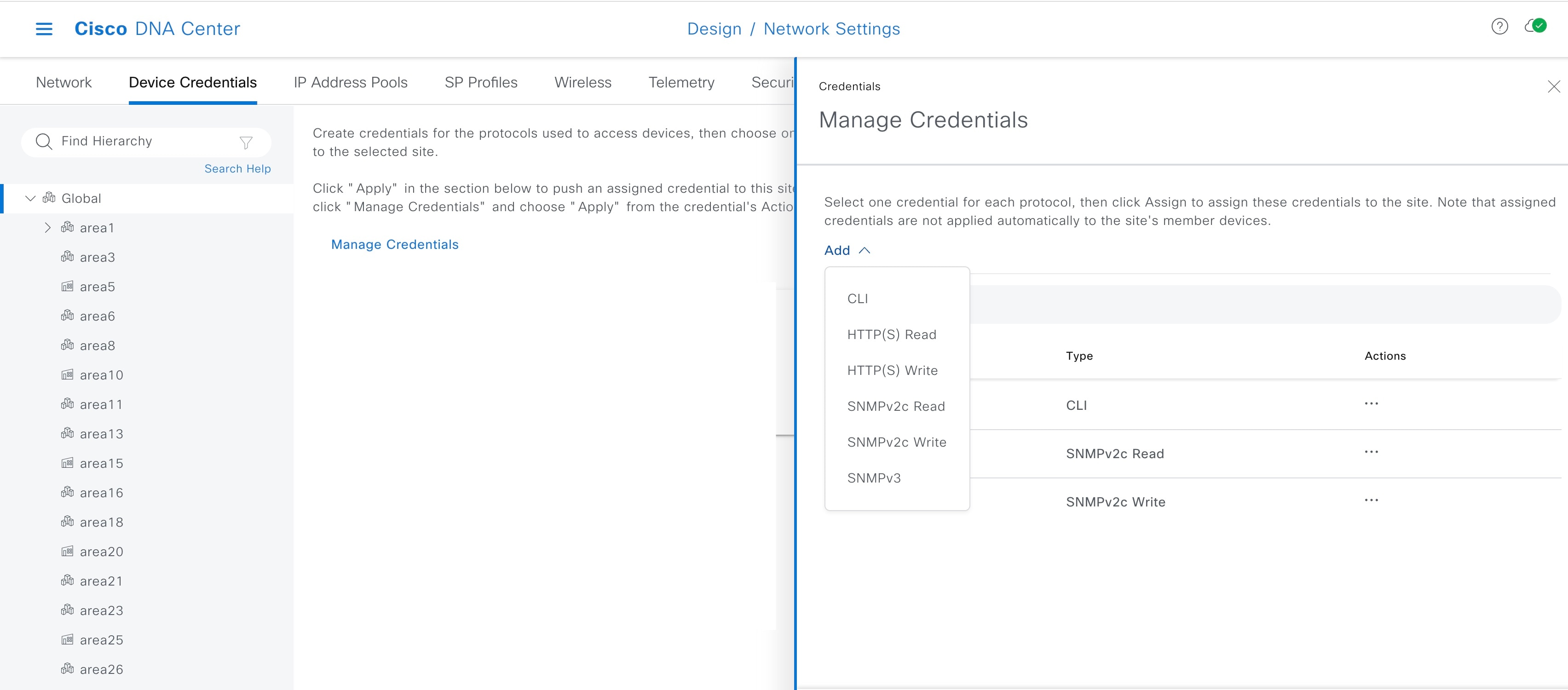

Step 4 |

[Manage Credentials] をクリックし、次のログイン情報を追加します。

|

||

|

Step 5 |

左上隅にあるメニューアイコンをクリックして次を選択します。。 |

||

|

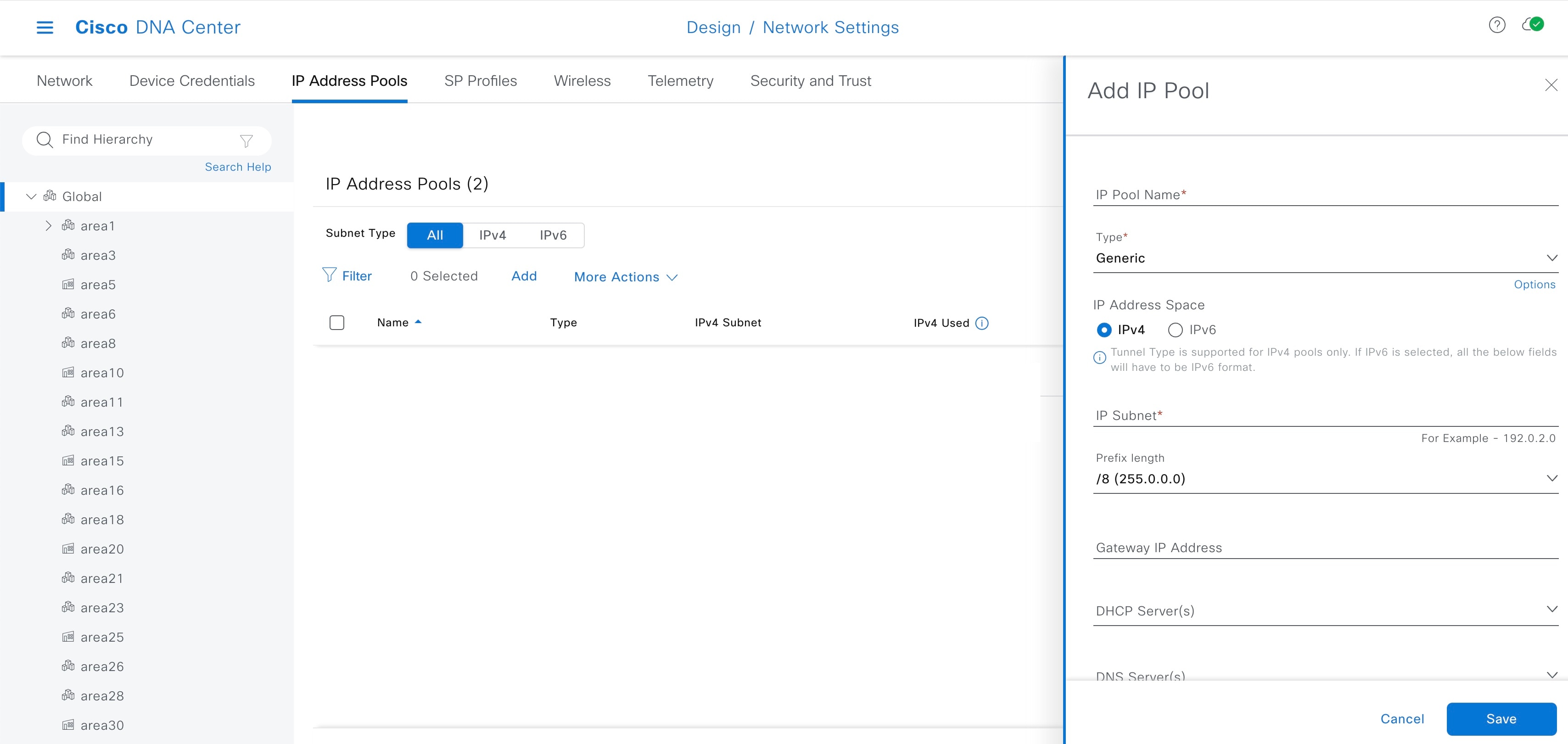

Step 6 |

左側の階層ツリーから、[Global] および [Add] をクリックします。 アンダーレイ インフラストラクチャに使用する専用の IP アドレスプールを作成します。ネットワークですでに使用されているアドレスプールは使用しないでください。たとえば、デバイスに設定されているループバックや他のアドレスに属するアドレスプールは使用しないでください。

|

||

|

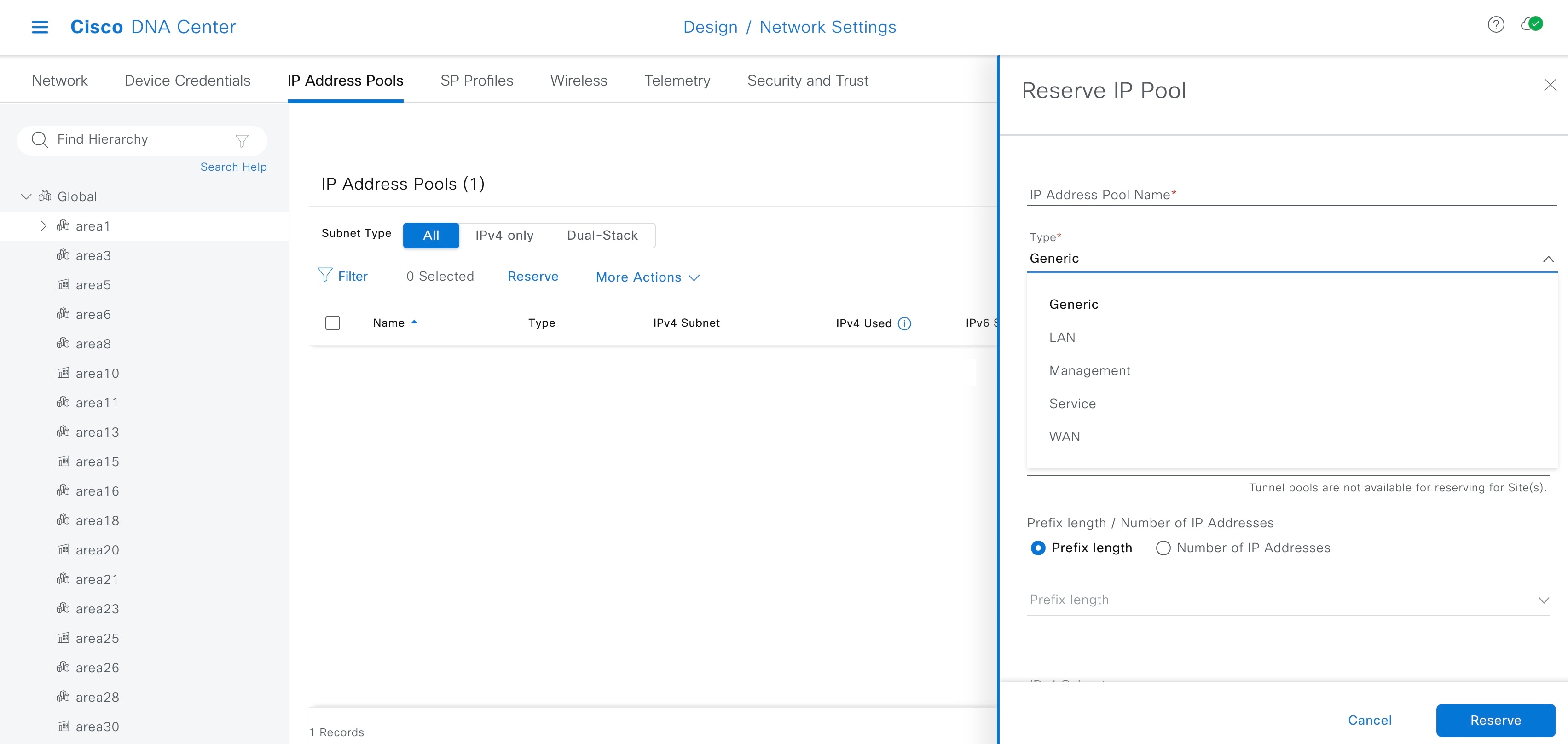

Step 7 |

左側の階層ツリーから、サイトを選択し、[Reserve] をクリックします。 |

||

|

Step 8 |

[Reserve IP Pool] ウィンドウで、[Type] ドロップダウンリストから [LAN] を選択します。

|

ステップ 3:検出

アンダーレイネットワークを構築するための 3 番目のステップはデバイスの検出です。

検出プロファイルを作成して実行する前に、シードデバイスのアンダーレイ設定を確認します。

検出プロファイルの作成

このセクションでは、検出プロファイルを作成する方法について説明します。

Before you begin

Note |

ここで示す手順と例は、Catalyst Center バージョンによって異なる場合があります。詳細については、Cisco DNA Center Documentation ポータルの『Cisco DNA Center User Guide』を参照してください。 |

Procedure

|

Step 1 |

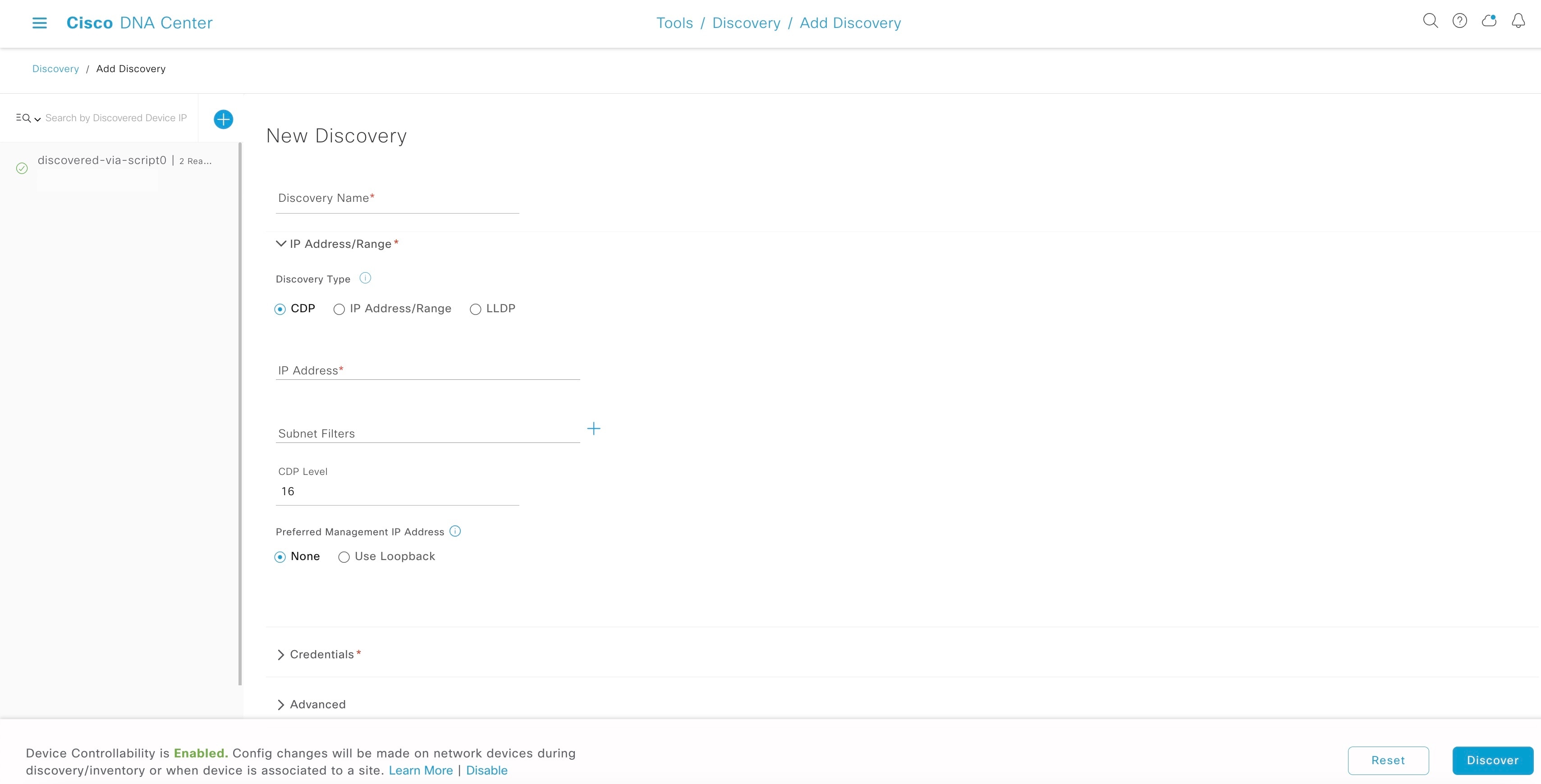

Catalyst Center ホームページから、メニューアイコンをクリックして選択 の順に選択します。 |

||

|

Step 2 |

[Discovery] ウィンドウで、[Add Discovery] をクリックします。 |

||

|

Step 3 |

[New Discovery] ウィンドウで、次の詳細を入力します。

|

||

|

Step 4 |

[Discover] をクリックします。 |

||

|

Step 5 |

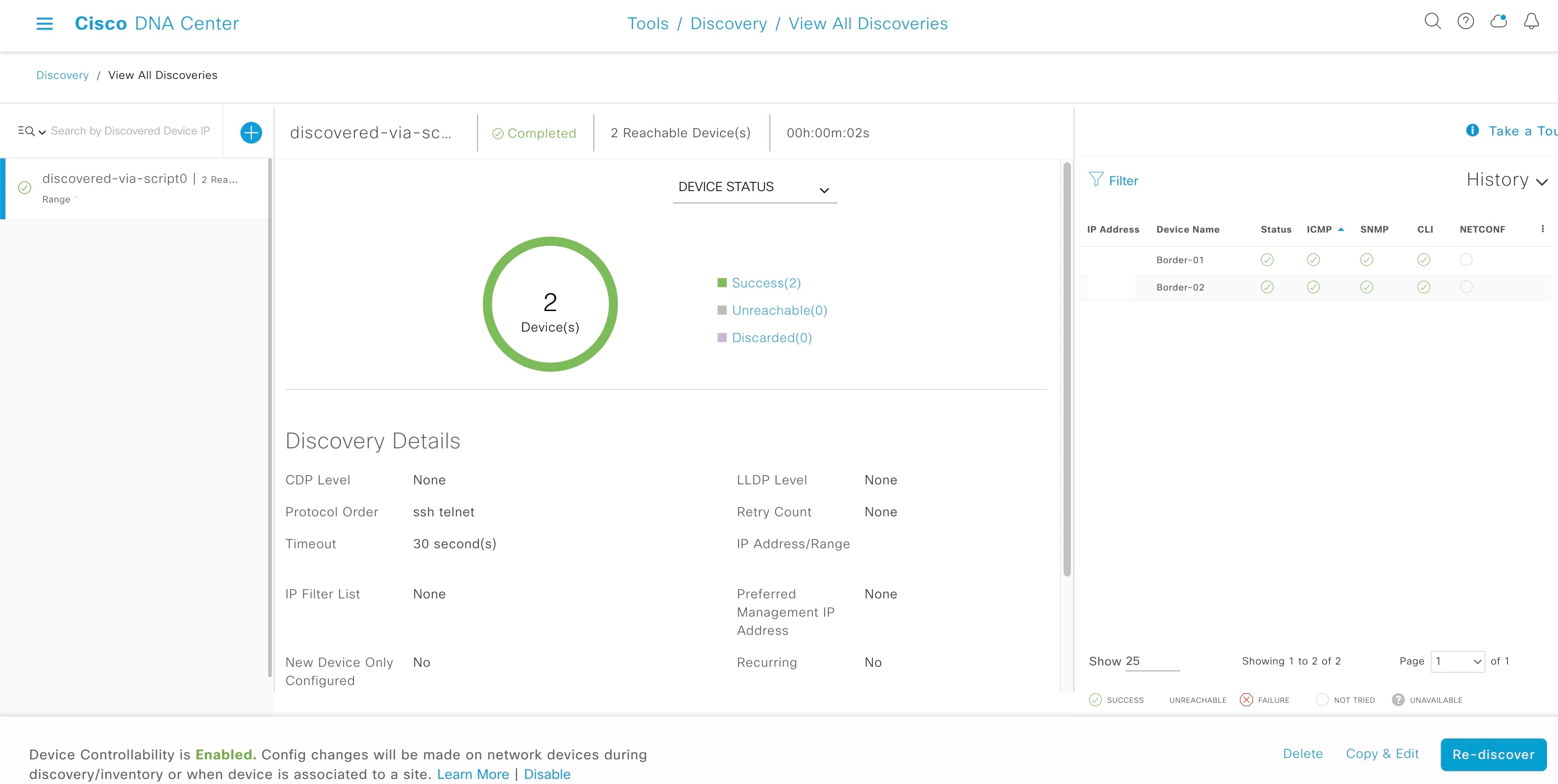

検出スケジュールを選択し、[Start] をクリックします。 [Discoveries] ウィンドウでスキャンのステータスと結果を表示できます。

|

||

|

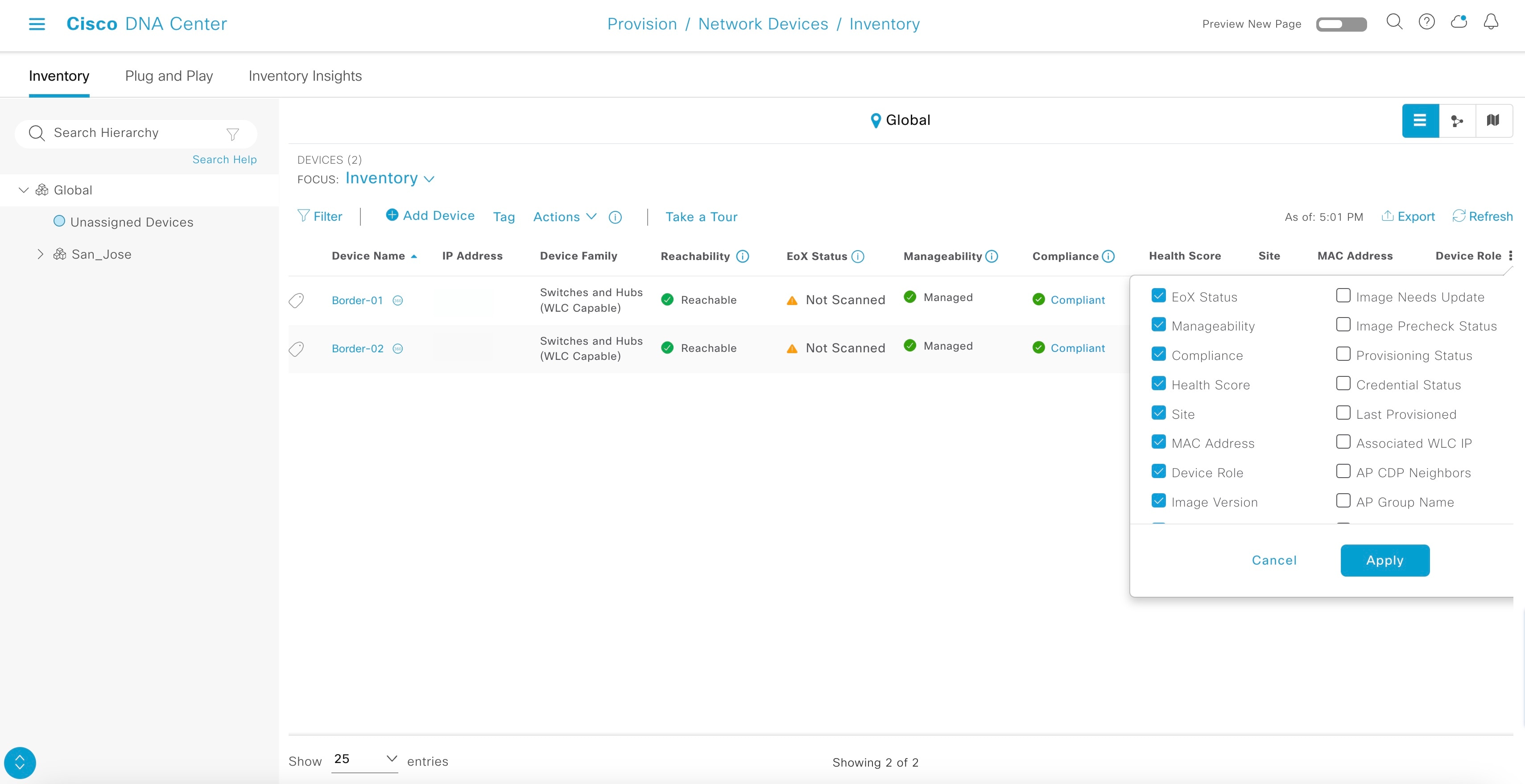

Step 6 |

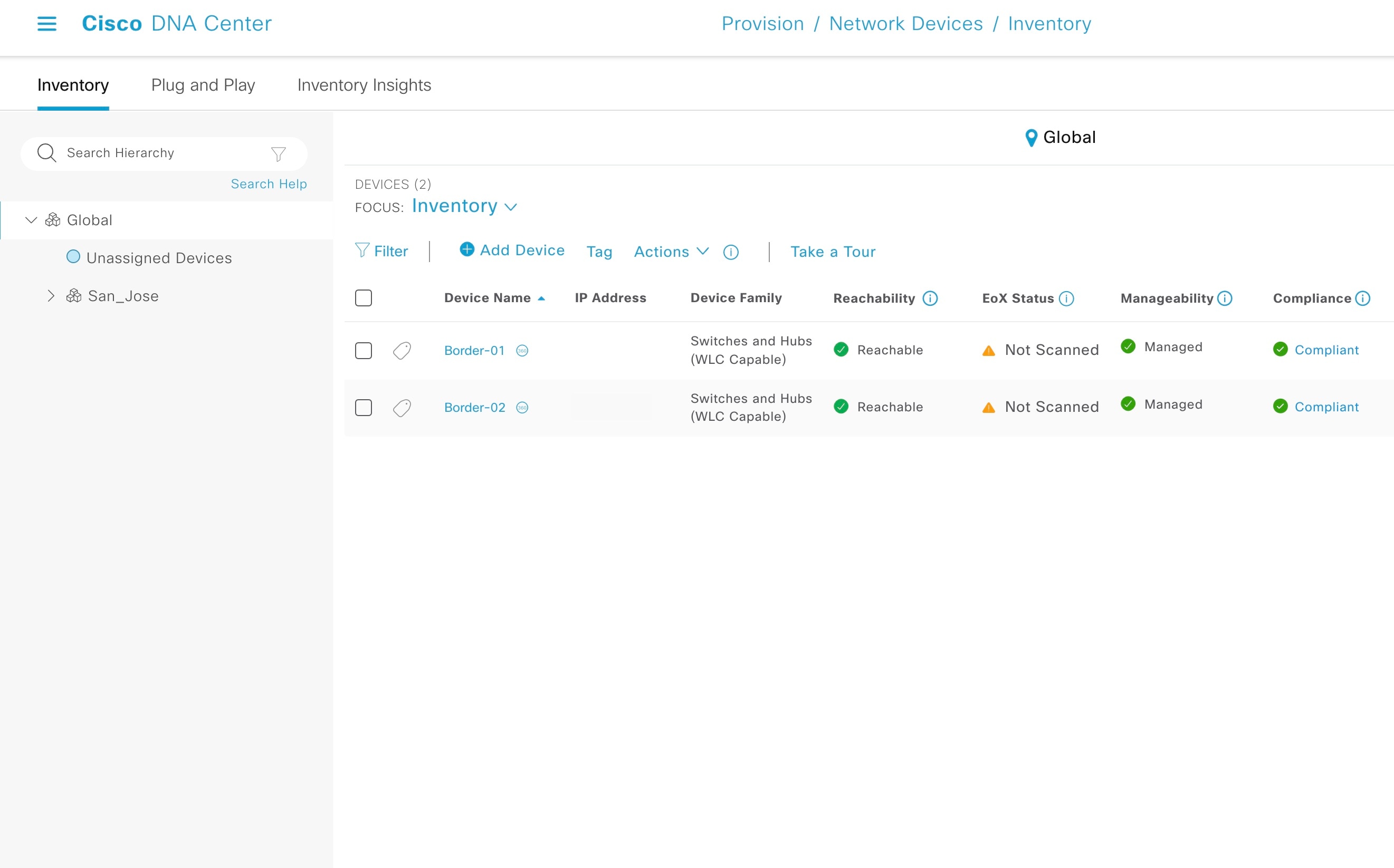

検出されたデバイスがインベントリに追加されたことを確認するには、メニューアイコンをクリックして選択 の順に選択します。

|

||

|

Step 7 |

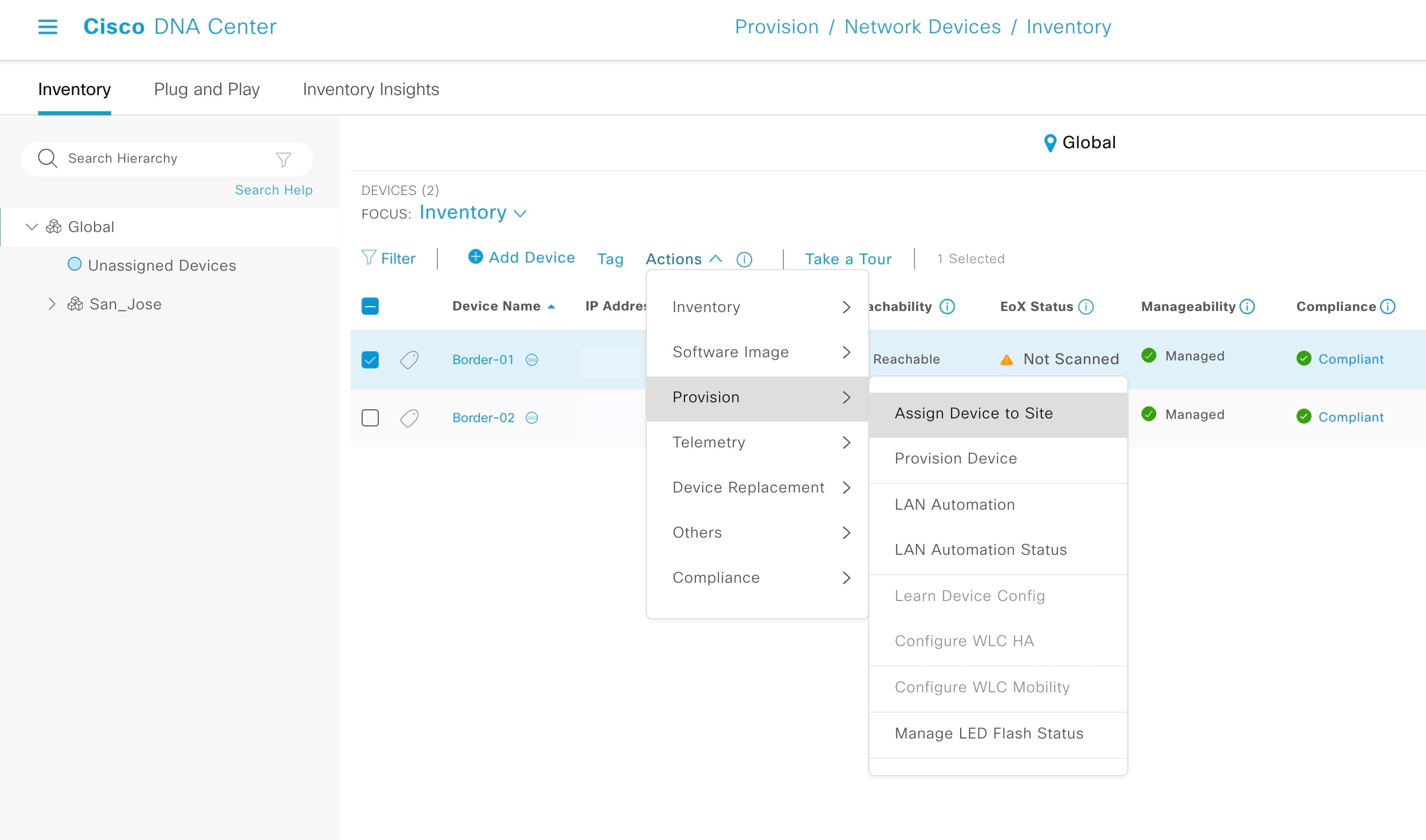

インベントリからデバイスをサイトに割り当てるには、デバイスを選択し、[Actions] メニューから、 の順に選択します。

|

||

|

Step 8 |

[Assign Device to Site] ウィンドウで、サイトを選択し、[Apply] をクリックします。 Catalyst Center 1.2.6 以前の場合は、プライマリシードとピアシードの両方が同じサイトの同じフロアにあることを確認してください(物理的には異なるフロアにあってもかまいません)。 検出されたデバイスが選択したサイトに追加されます。

|

LAN 自動化を開始する前の考慮事項

LAN 自動化プロセスを開始する前に、次の考慮事項について検討してください。

IP プールサブネットの到達可能性 Catalyst Center

LAN 自動化の検出では、LAN プールを使用して PnP エージェントに到達します。LAN プールから割り当てられる IP に Catalyst Center から到達できる必要があります。たとえば、LAN プールが 192.168.10.0 の場合、このサブネットに到達するための正しいルートが Catalyst Center に必要になります。到達可能性をテストするには、プライマリシードデバイス上に SVI(VLAN 1 インターフェイス)を作成し、Catalyst Center とシードの間で ping テストを実行します。次のサンプルコードを参照してください。

[On seed device]Switch(config)#interface vlan1

Switch(config-if)#ip address 192.168.99.1 255.255.255.0

Switch(config-if)#end[On Catalyst Center CLI console][Sat Jun 23 05:55:18 UTC] maglev@10.195.192.157

$ ping 192.168.99.1

PING 192.168.99.1 (192.168.99.1) 56(84) bytes of data.

64 bytes from 192.168.99.1: icmp_seq=1 ttl=252 time=0.579 ms

64 bytes from 192.168.99.1: icmp_seq=2 ttl=252 time=0.684 ms

64 bytes from 192.168.99.1: icmp_seq=3 ttl=252 time=0.541 ms[On seed device]Switch(config)#default int vlan 1

Interface Vlan1 set to default configurationping テストが失敗する場合、Catalyst Center でルートが正しく設定されていません。

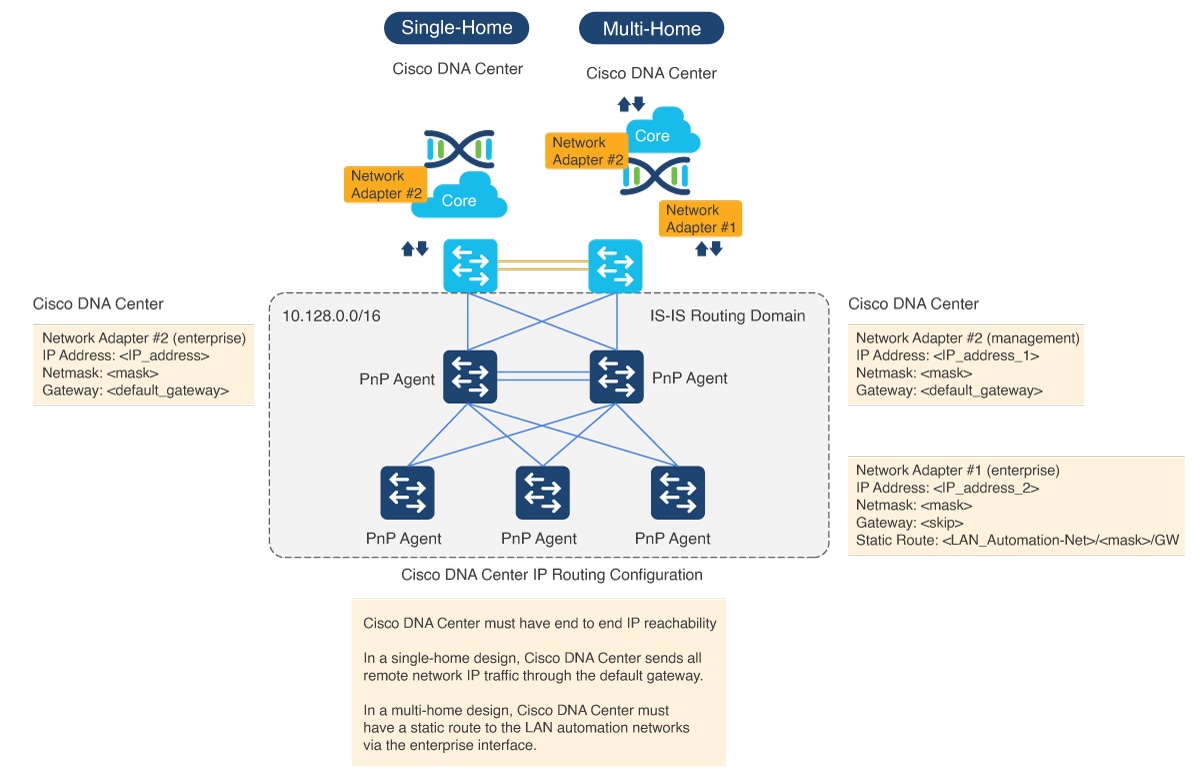

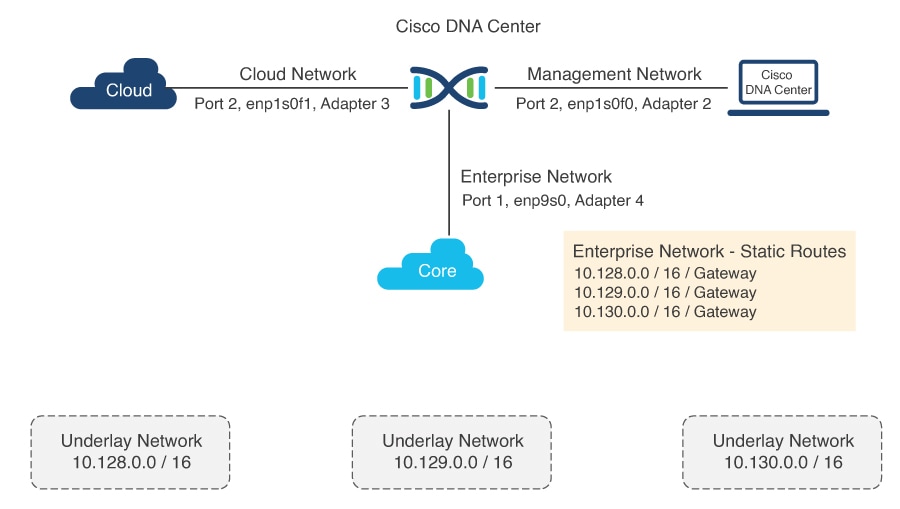

LAN プールのスタティックルートの追加

Catalyst Center ハードウェアには複数の物理インターフェイスがあり、それぞれが異なるカテゴリの通信を提供します。推奨されるインターフェイス接続、IP ルーティング、およびスタティック割り当てについては、『Cisco Digital Network Architecture Center Appliance Installation Guide』を参照してください。シングルホーム設計では、Catalyst Center は IP ルーティングを提供するデフォルトゲートウェイでホスト機能を実行します。マルチホーム設計では、Catalyst Center にエンタープライズ側のインターフェイスを介した LAN 自動化ネットワークまでのスタティックルートが必要になります。

ネットワーク設計がマルチホーム設計の場合に IP 到達可能性の問題を解決する 1 つの方法として、Catalyst Center でスタティックルートを追加する方法があります。ネットワーク管理者は、Catalyst Center の初期設定時にスタテックルートを追加できるほか、後で maglev コマンドを使用して追加することもできます(Linux の route コマンドを使用してルートが変更された場合は maglev API で正しい情報が取得されないため、route コマンドは使用しないでください)。

シングルホーム設計の場合は、シードと Catalyst Center の間のルーティングを確認します。

Catalyst Center でスタティックルートを追加する手順は次のとおりです。

Procedure

|

Step 1 |

Catalyst Center コンソールで、  |

|

Step 2 |

スタティックルートを入力し、[Next] をクリックします。設定ウィザードでホストネットワーキングが検証されて設定されます。 |

|

Step 3 |

スタティックルートを追加するための正しいインターフェイスが選択されていることを確認します。ルートを設定するためのインターフェイスが選択されていない場合は、正しいインターフェスが表示されるまで [Next] をクリックします。 |

|

Step 4 |

[Network Proxy] フィールドは空欄のままにします。プロキシの検証に失敗する場合は、プロキシ設定をスキップします。 |

|

Step 5 |

[Proceed] をクリックして、コントローラに変更を適用します。 スタティックルートの追加には 5 ~ 6 分かかります。警告メッセージは無視してかまいません。

|

LAN 自動化を開始する前の PnP エージェントの初期状態

Procedure

|

Step 1 |

LAN 自動化を開始する前に、PnP エージェントが System Configuration Dialog 状態であることを確認します。 |

||||

|

Step 2 |

Yes または No を入力せずに、デバイスを同じ状態のままにします。

スタックに関する考慮事項

|

管理ポートの取り外し

PnP エージェントはシードデバイスに直接接続します。PnP エージェントを他のネットワーク(管理ネットワークなど)や VLAN 1 上の別のサーバを介して DHCP を提供できるネットワークに接続しないでください。

シードポートがレイヤ 2 であることを確認

PnP エージェントに接続されるシードポートがレイヤ 2 であり、デフォルトとして設定されていることを確認します。たとえば、Cisco Catalyst 6500 および 9500H のポートはデフォルトではレイヤ 3 です。

プライマリシードのポートで STP がブロックされないことを確認

PnP エージェントに接続するプライマリシードのポートで STP がブロックされないことを確認します。

デバイスがインベントリに存在しないことを確認

このセクションの内容は、任意の時点で検出されたか LAN 自動化で自動化されたデバイスに適用されます。

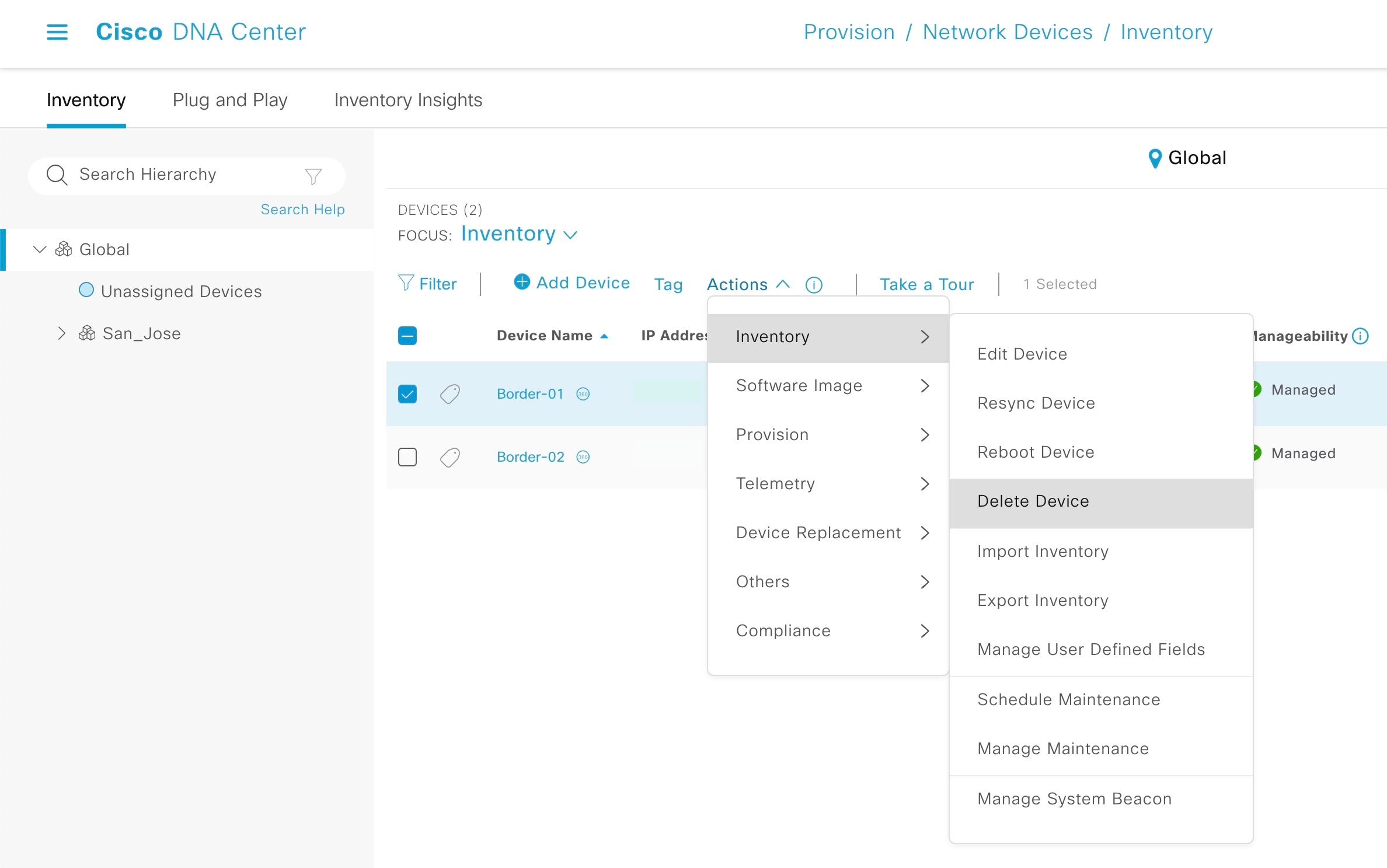

次回の LAN 自動化セッションで検出するデバイスがすでにインベントリに存在する場合、次の手順を実行してインベントリから削除します。

Before you begin

デバイスがプロビジョニングされてファブリックに追加されている場合は、インベントリから削除する前にファブリックから削除してプロビジョニングを解除します。

Procedure

|

Step 1 |

Catalyst Center のホームページで、メニューアイコンをクリックして選択 の順に選択します。 |

|

Step 2 |

[Serial Number] 別にデバイスをフィルタ処理し、[Actions] ドロップダウンリストから の順に選択します。

|

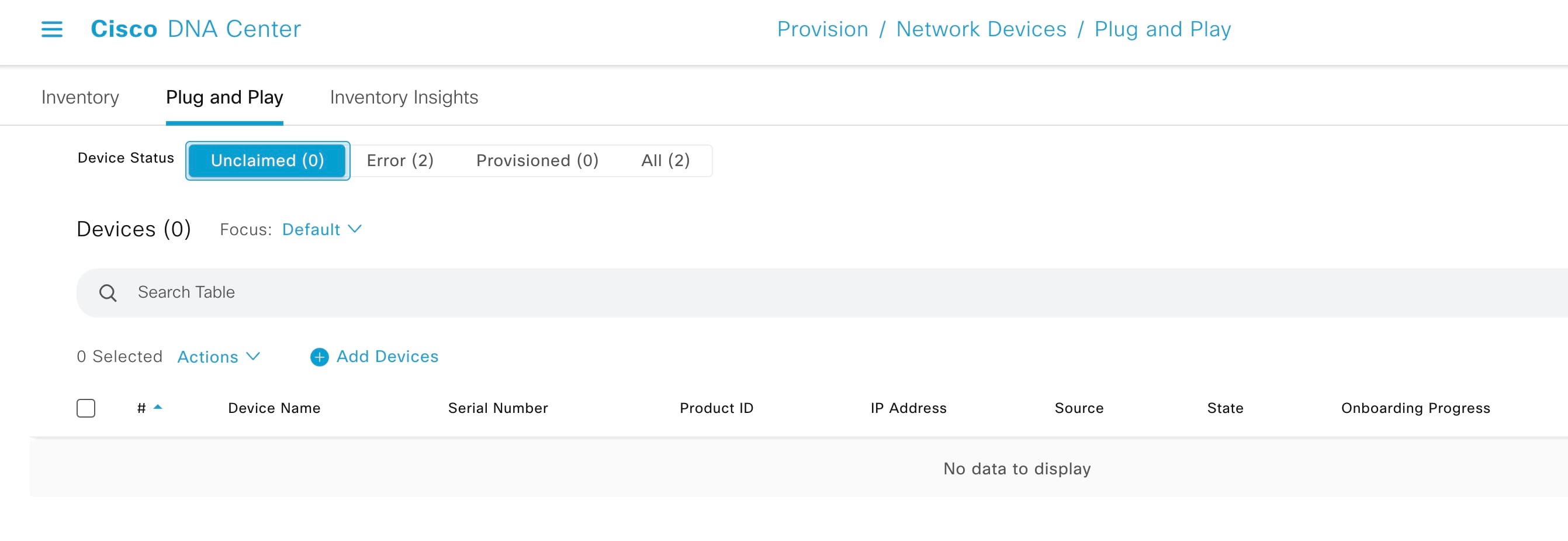

デバイスが PnP に存在しないことを確認

次回の LAN 自動化セッションで検出するデバイスがすでに PnP で使用可能になっている場合、検出の実行前に次の手順を実行して PnP から削除します。そうしないと、検出が正しく機能しません。

Procedure

|

Step 1 |

Catalyst Center ホームページで、メニューアイコンをクリックして選択 の順に選択します。 |

|

Step 2 |

[Device Status] フィルタから、[Unclaimed] を選択します。[Unclaimed] で、検出するデバイス([Serial Number])が使用可能になっていないことを確認します。

|

|

Step 3 |

デバイスが使用可能になっている場合は、デバイスにコンソール接続し、PnP プロファイルを削除します。 Cisco IOS XE 16.12.x 以降の場合は、次を使用します。 |

|

Step 4 |

[Unclaimed] セクションでデバイスのチェックボックスをオンにし、 をクリックします。 |

Advantage ライセンスを使用

PNP エージェントで実行しているライセンスレベルが Advantage であることを確認します。

PNP エージェントがインストールモードであることを確認

LAN 自動化でイメージのアップグレードを行うには、PnP エージェントがインストールモードである必要があります。

LAN 自動化によるイメージのアップグレードはバックグラウンドで実行されます。

Procedure

|

Step 1 |

PnP でデバイスが検出されると、検出されたデバイスのスイッチファミリ(Cisco Catalyst 9300 または 3850)に対してゴールデンイメージがマークされているかどうかが Catalyst Center で確認されます。ゴールデンイメージが選択されているかどうかを確認するには、 の順に選択します。 ゴールデンイメージがマークされていて、検出されたデバイスでゴールデンイメージが実行されていない場合は、検出デバイスがゴールデンイメージにアップグレードされます。それ以外の場合は、Catalyst Center によるイメージのアップグレードはスキップされ、デバイスの初期設定のプッシュに進みます。 |

|

Step 2 |

検出されたデバイスのイメージを LAN 自動化でアップグレードする場合は、デバイスがインストールモードで実行されていることを確認します。デバイスがバンドルモードの場合、LAN 自動化によるイメージのアップグレードは行われません。 |

|

Step 3 |

デバイスがバンドルモードの場合に LAN 自動化を続行するには、 でその特定のスイッチファミリのゴールデンイメージを削除します。 |

ステップ 4:プロビジョニング

LAN 自動化プロセスの最後のステップはプロビジョニングです。次の 2 つの段階に分かれています。

-

デバイスの検出とオンボーディング(LAN 自動化の開始)。

LAN 自動化が開始されると、次の処理が行われます。

-

ループバックと IS-IS の設定がプライマリとピアのシードデバイスにプッシュされ、一時的な設定がプライマリシードデバイスにプッシュされて、PnP エージェントの検出とオンボーディングが有効になります。

(注)

Catalyst Center 2.3.3 以降では、IS-IS 設定の一部として

is-type level-2-onlyをサポートしています。

-

新しいデバイスが検出されます。

-

イメージがアップグレードされ、検出されたデバイスに設定がプッシュされます。

(注)

イメージが更新されるのは、Catalyst Center のホームページの で、そのスイッチタイプに対してゴールデンイメージがマークされている場合だけです。

LAN 自動化が開始されると、一時的な設定がプライマリシードデバイスにプッシュされ、PNP エージェントが検出されてオンボーディングされます。次に、PNP エージェントのイメージがアップグレードされ、ループバックアドレス、システム MTU、IP ルーティングなどの基本設定が PNP エージェントにプッシュされます。

-

-

インターフェイスの設定(LAN 自動化の停止)。

LAN 自動化が停止されると、次の処理が行われます。

-

検出フェーズが終了し、シードデバイスと検出されたデバイスの間、および検出されたデバイス間(最大 2 ホップ)のすべてのポイントツーポイントリンクがレイヤ 3 に変換されます。

-

シードデバイスと検出されたデバイスから DHCP および VLAN 1 の一時的な設定がすべて削除されます。DHCP サブプールが LAN 自動化プールに返されます。

-

LAN 自動化の開始

LAN 自動化では、プライマリシードデバイス、ピアシードデバイス、シードデバイスのサイト、LAN IP プール、およびインターフェイスを選択する必要があります。必要に応じて、デバイスのプレフィックス、ホスト名の CSV ファイル、設定可能な IS-IS パスワードなどを選択できます。

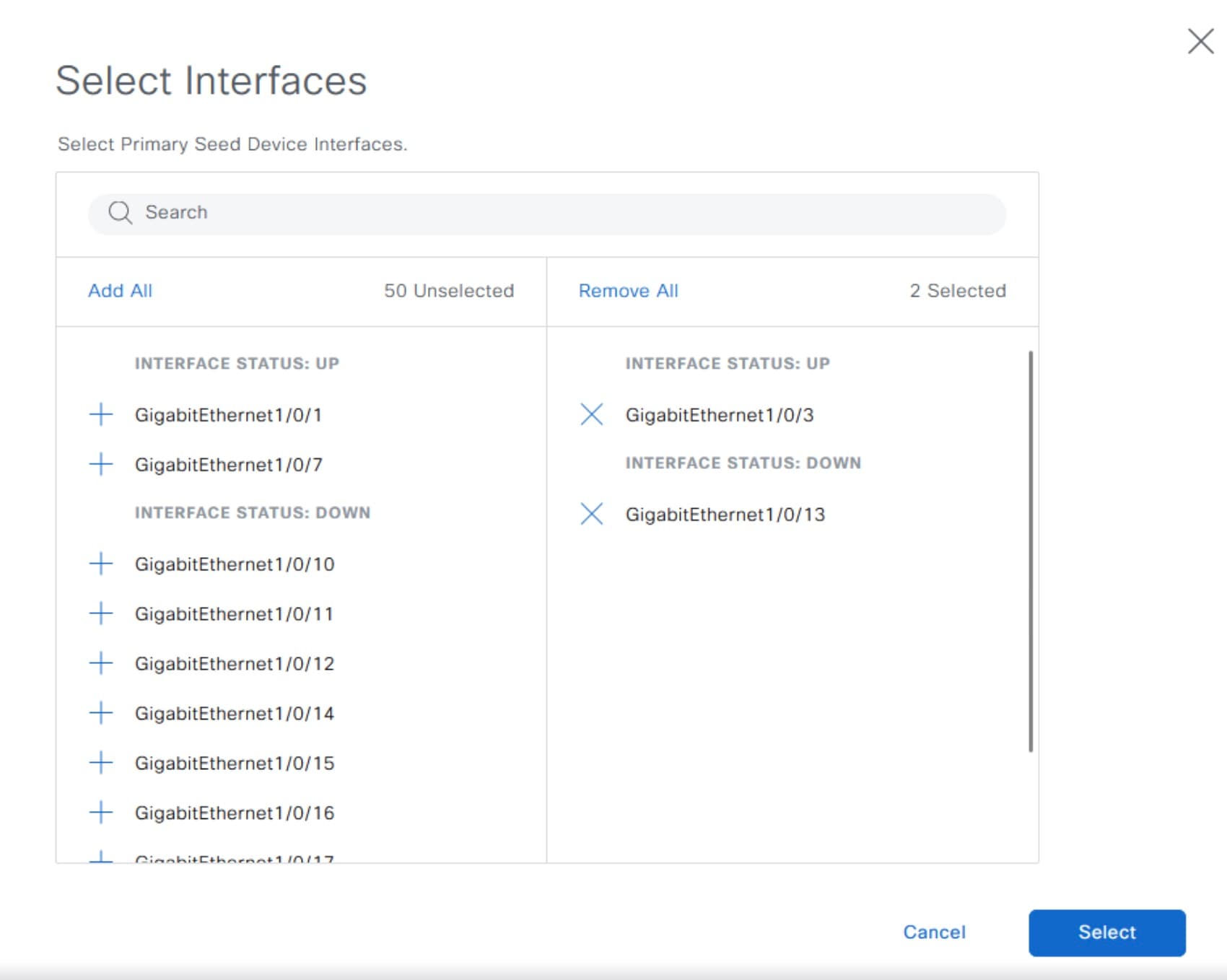

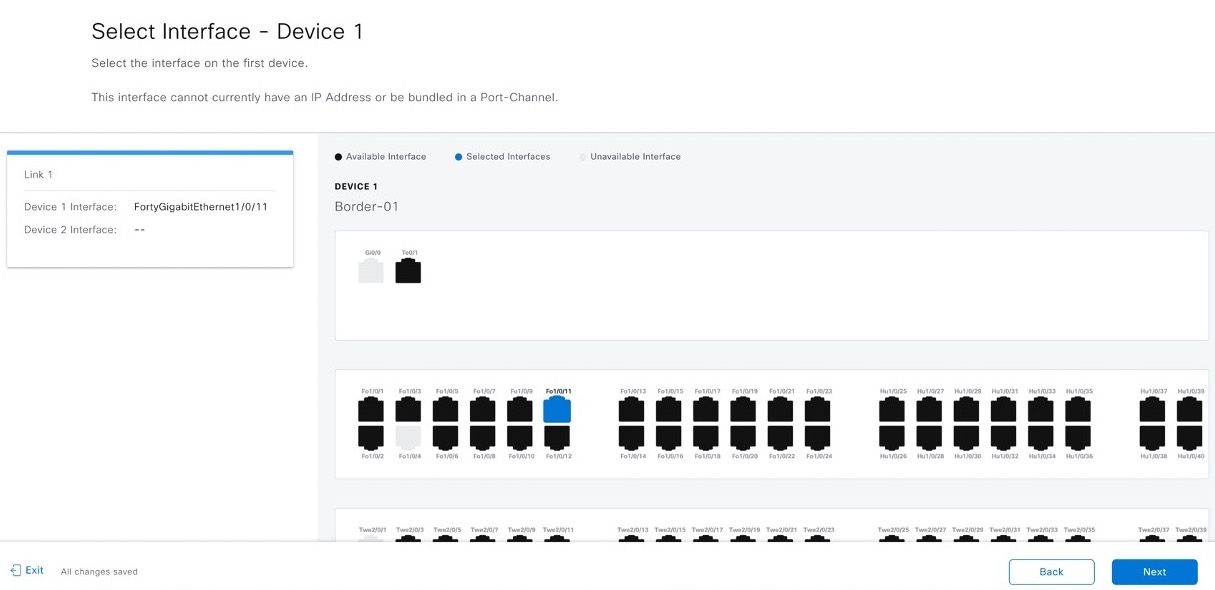

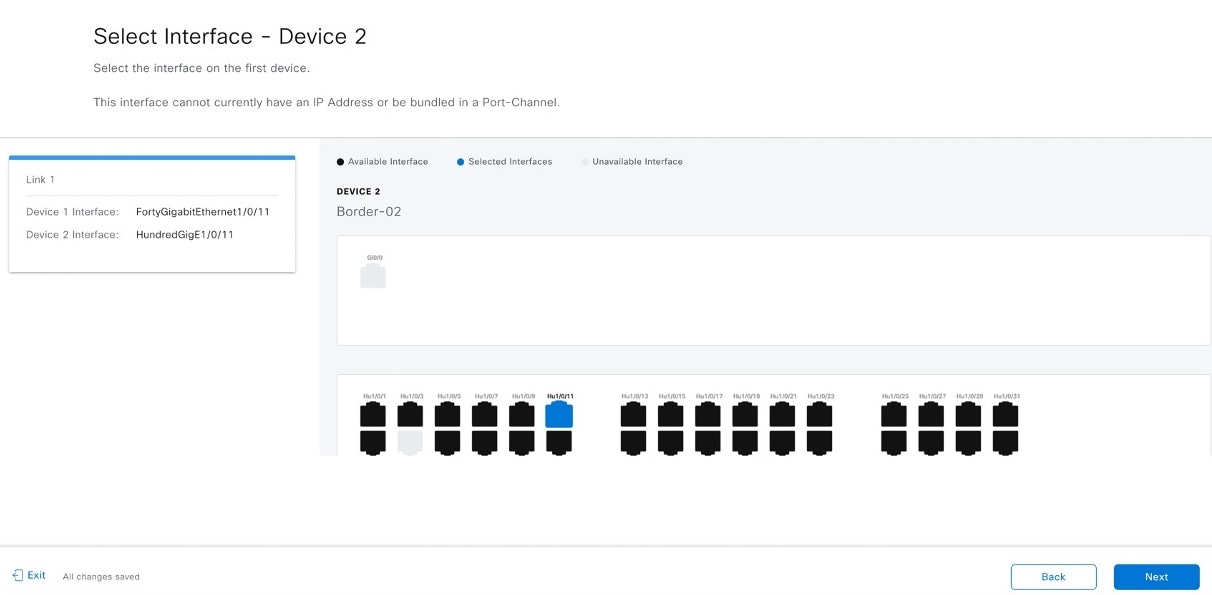

インターフェイスの選択

プライマリシードデバイスのインターフェイスは、新規デバイス検出および L3 設定に参加します。シードデバイスのインターフェイスは、LAN 自動化セッションでオンボーディングできる PnP エージェントを直接接続するためのフィルタを提供します。たとえば、直接接続された 4 つの PnP エージェントがあるとします。デバイス 1 は Gig1/0/10、デバイス 2 は Gig 1/0/11、デバイス 3 は Gig 1/0/12、デバイス 4 は Gig 1/0/13 で接続されています。検出インターフェイスの一部として Gig 1/0/11 と Gig 1/0/12 を選択した場合、LAN 自動化ではデバイス 1 とデバイス 2 のみが検出されます。デバイス 3 とデバイス 4 で PnP フローを開始しようとしても、これらは LAN 自動化セッションで選択されていないインターフェイスを介して接続されているためフィルタリングされます。このメカニズムにより、検出プロセスを制限できます。

インターフェイスの選択では、プライマリシードとピアシードの間のインターフェイスを選択してレイヤ 3 リンクを設定することもできます。プライマリシードとピアシードの間に複数のインターフェイスがある場合は、それらのインターフェイスの任意の組み合わせについてレイヤ 3 リンクを設定できます。インターフェイスが選択されていない場合、レイヤ 3 リンクは設定されません。

ピアシードインターフェイスを選択するオプションはありません。ピアシードと PnP エージェントの間のインターフェイスは、デバイスから収集されたトポロジ情報に基づいて自動的に推定されます。トポロジ情報は、デバイスで使用可能な CDP 情報に基づきます。

サイト選択

シードデバイスおよび PnP エージェントのサイトを選択できます。現在、シードデバイス用のサイトと PnP エージェント用のサイトが 1 つずつあります。

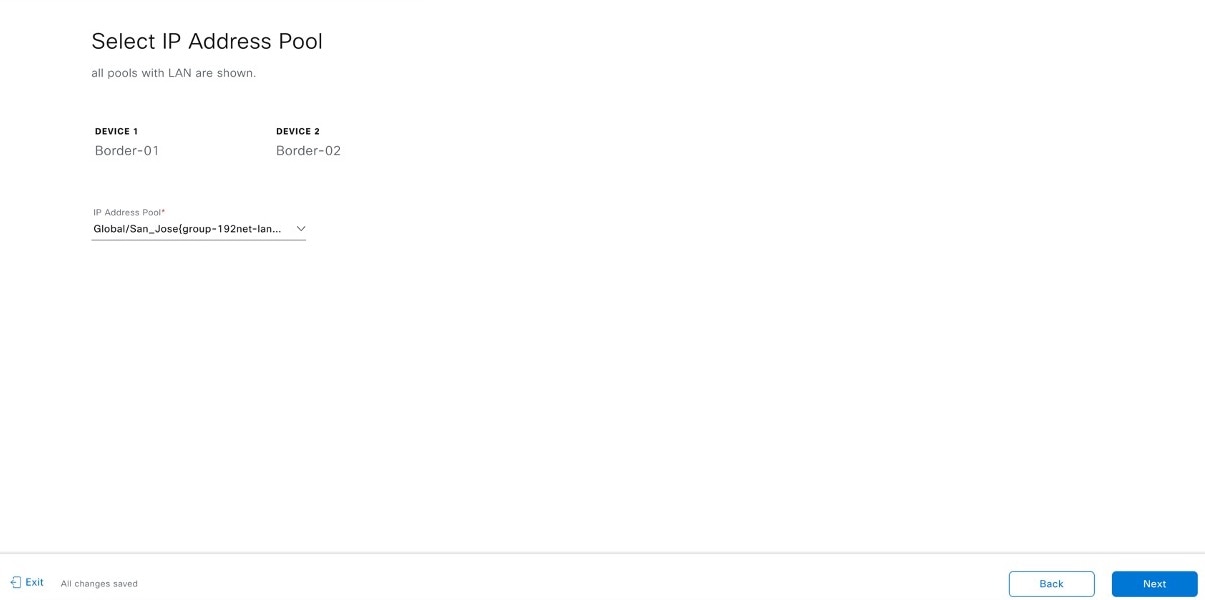

LAN プールの選択

LAN プールは、PnP エージェントのサイト情報に基づいて選択されます。LAN 自動化を開始するには、特定のサイトで使用可能な LAN プールのリストから LAN プールを選択します。複数の LAN 自動化セッションに同じ LAN プールを選択できます。たとえば、検出セッションを 1 回実行して最初のデバイスのセットを検出します。検出セッションの完了後、後続の LAN 自動化セッションに同じ IP プールを指定できます。同様に、検出セッションごとに異なる LAN プールを選択することもできます。必ず十分な残量がある LAN プールを選択してください。

IS-IS パスワード

-

値を入力する場合は、シードに設定されているものと同じパスワードを入力します。プライマリシードおよびピアシードに設定されたパスワードと異なる値を入力すると、エラーが返されます。

-

プライマリシードとピアシードのパスワードが一致しない場合、エラーが返されます。

[IS-IS Password] フィールドに値を入力した場合:

-

プライマリシードに IS-IS パスワードが設定されている場合、PnP デバイス(およびパスワードが未設定の場合はピアシード)にプライマリシードの IS-IS パスワードが設定されます。

-

プライマリシードに IS-IS パスワードがなく、ピアにはある場合、PnP デバイスとプライマリシードにピアシードの IS-IS パスワードが設定されます。

-

プライマリシードとピアシードに IS-IS パスワードが設定されていない場合、パスワードフィールドに値を入力すると、PnP デバイスとプライマリシードおよびピアシードにユーザが入力したパスワードが設定されます。

[IS-IS Password] フィールドを空欄のままにした場合:

-

プライマリシードに IS-IS パスワードが設定されている場合、PnP デバイス(およびパスワードが未設定の場合はピアシード)にプライマリシードの IS-IS パスワードが設定されます。

-

プライマリシードに IS-IS パスワードがなく、ピアにはある場合、PnP デバイスとプライマリシードにピアシードの IS-IS パスワードが設定されます。

-

プライマリシードとピアシードに IS-IS パスワードが設定されていない場合、PnP デバイスと両方のシードにデフォルト値の「cisco」が使用されます。

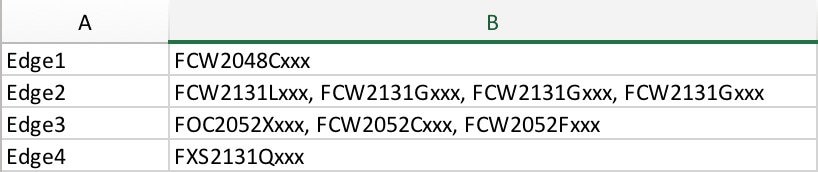

ホスト名のマッピング

-

[Default]:値を入力しない場合、Switch の後にループバックアドレスが続くホスト名が設定されます。たとえば、Switch-192-168-199-100 のようになります。

-

[Device Name Prefix]:デバイスのプレフィックスを使用して検出デバイスのホスト名が生成されます。LAN 自動化でサイトがカウントされ、プレフィックスと現在のサイトカウンタを使用して名前が生成されます。たとえば、デバイスのプレフィックスが Building-23-First-Floor の場合、Building-23-First-Floor-1、Building-23-First-Floor-2 のようにデバイス名が生成されます。

-

[Hostname Map File Format]:Catalyst Center では、次の例のような形式でホスト名とシリアル番号が指定された CSV ファイルが想定されます。スタックの LAN 自動化の場合、CSV ファイルを使用して 1 行に 1 つのホスト名と複数のシリアル番号を入力できます。シリアル番号はカンマで区切ります。

Note

デバイス名プレフィックスとホスト名マップファイルの両方が使用されている場合は、ホスト名マップファイルが優先され、デバイス名プレフィックスは使用されません。

Procedure

|

Step 1 |

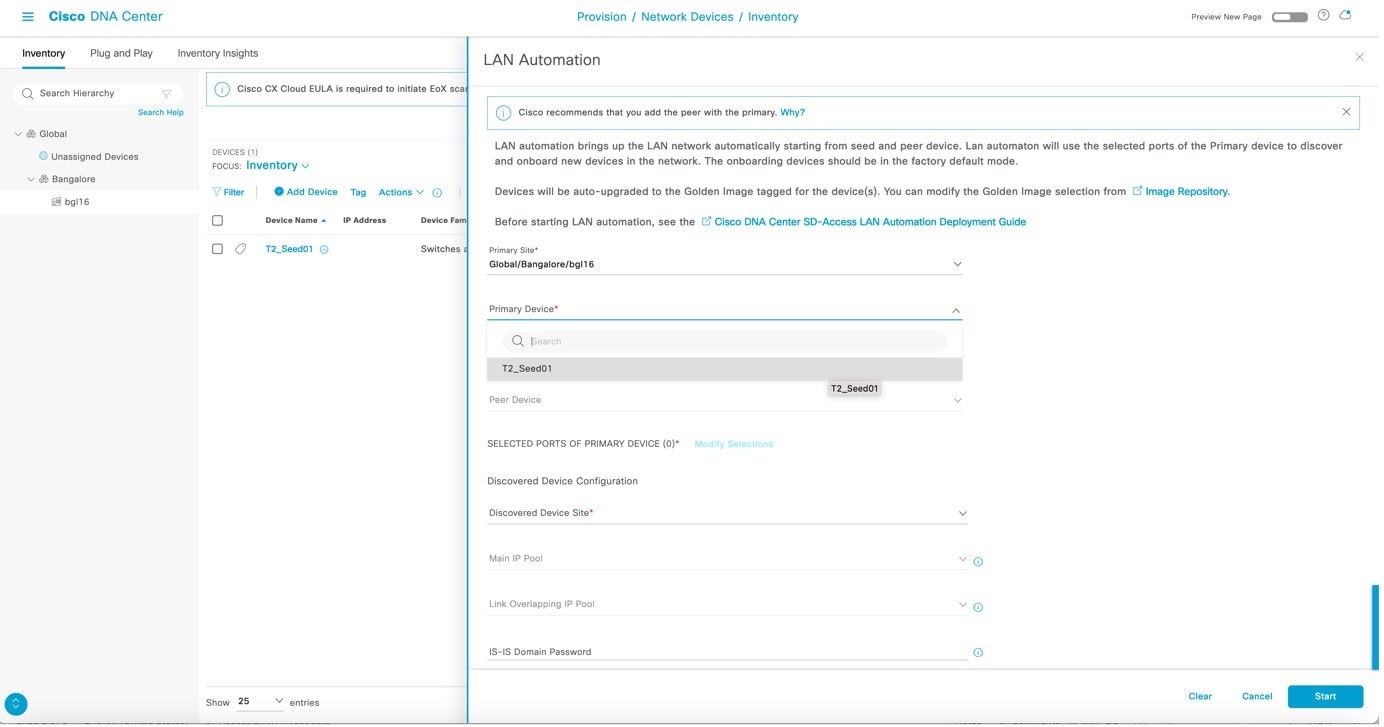

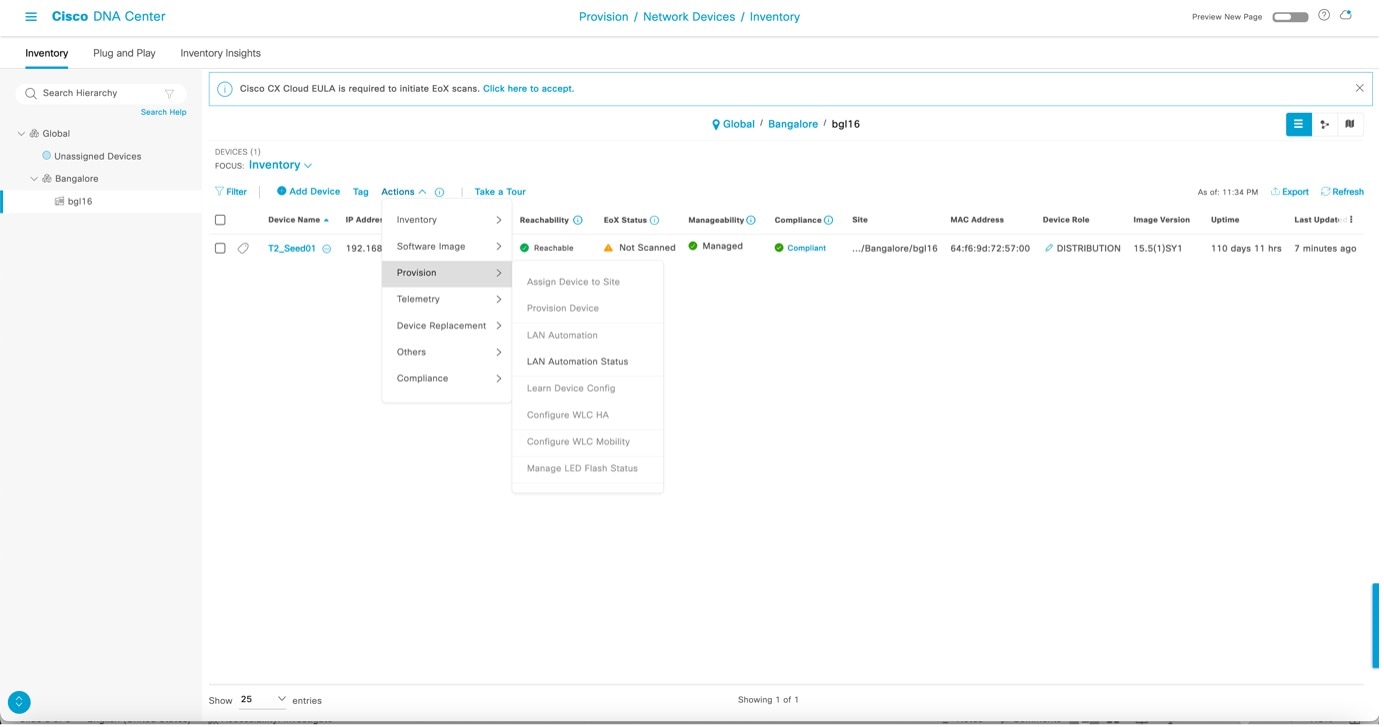

Catalyst Center GUI で、メニューアイコンをクリックして選択 の順に選択します。 |

||||||

|

Step 2 |

[Inventory] ウィンドウで、 の順に選択します。 |

||||||

|

Step 3 |

必要な詳細を入力し、[Start] をクリックします。

|

||||||

|

Step 4 |

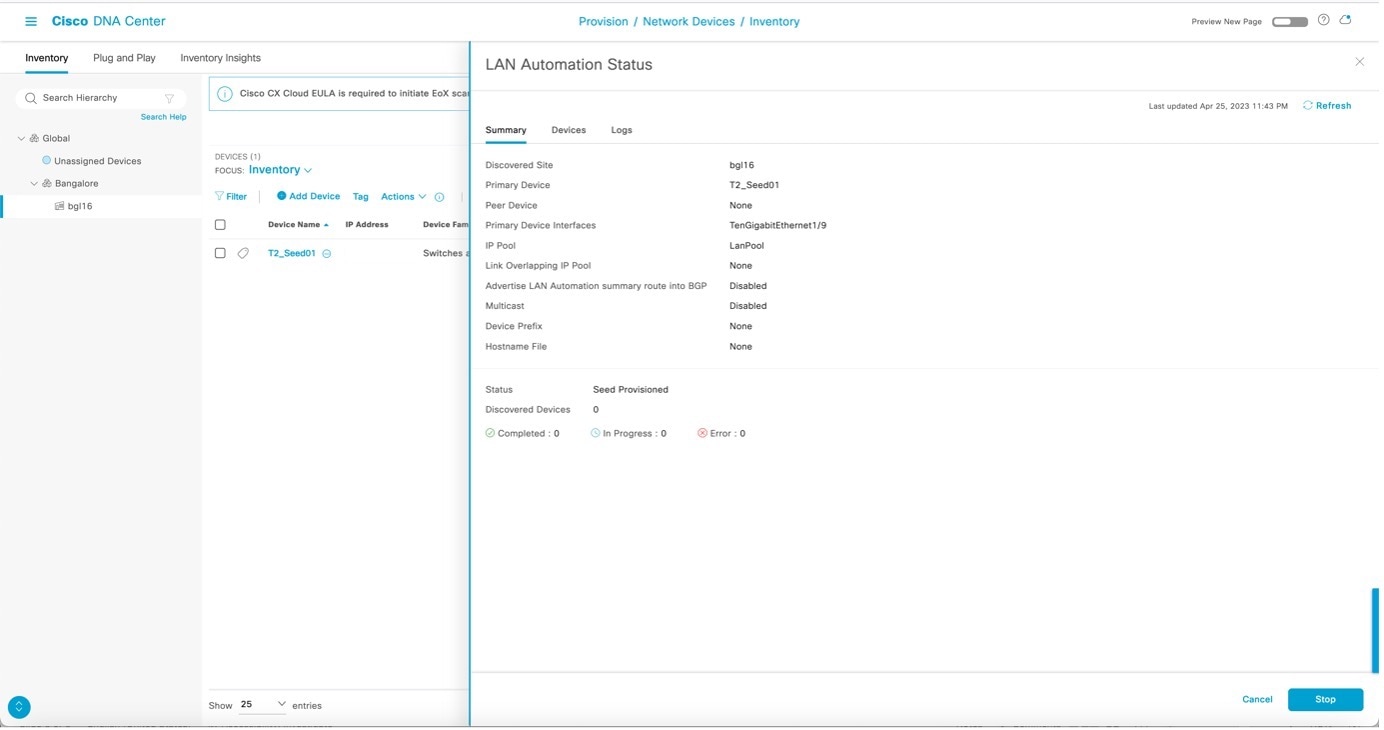

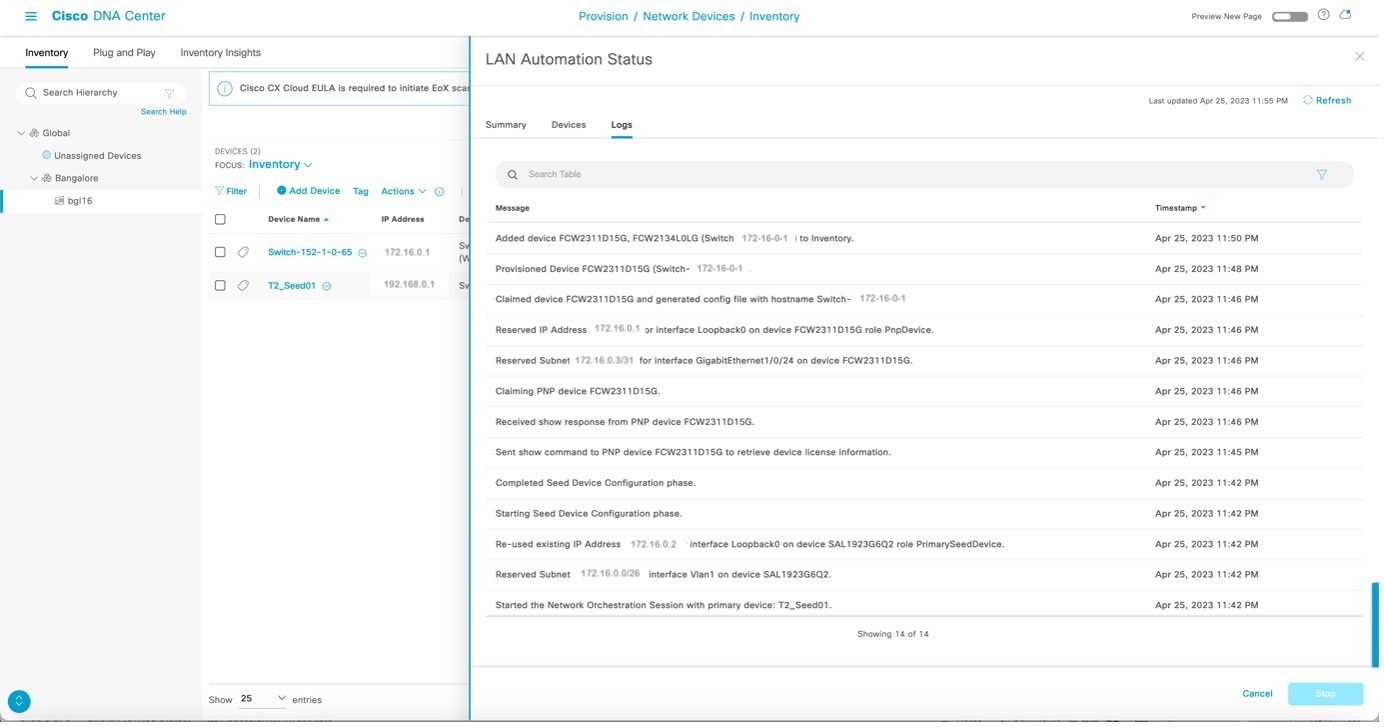

LAN 自動化が開始されたら、[Lan Automation Status] をクリックして進行状況をモニタします。

LAN 自動化が開始されると、次の例のような設定がシードデバイスにプッシュされます。

|

||||||

|

Step 5 |

デバイス検出の開始後、PnP エージェントのログを確認します。

|

||||||

|

Step 6 |

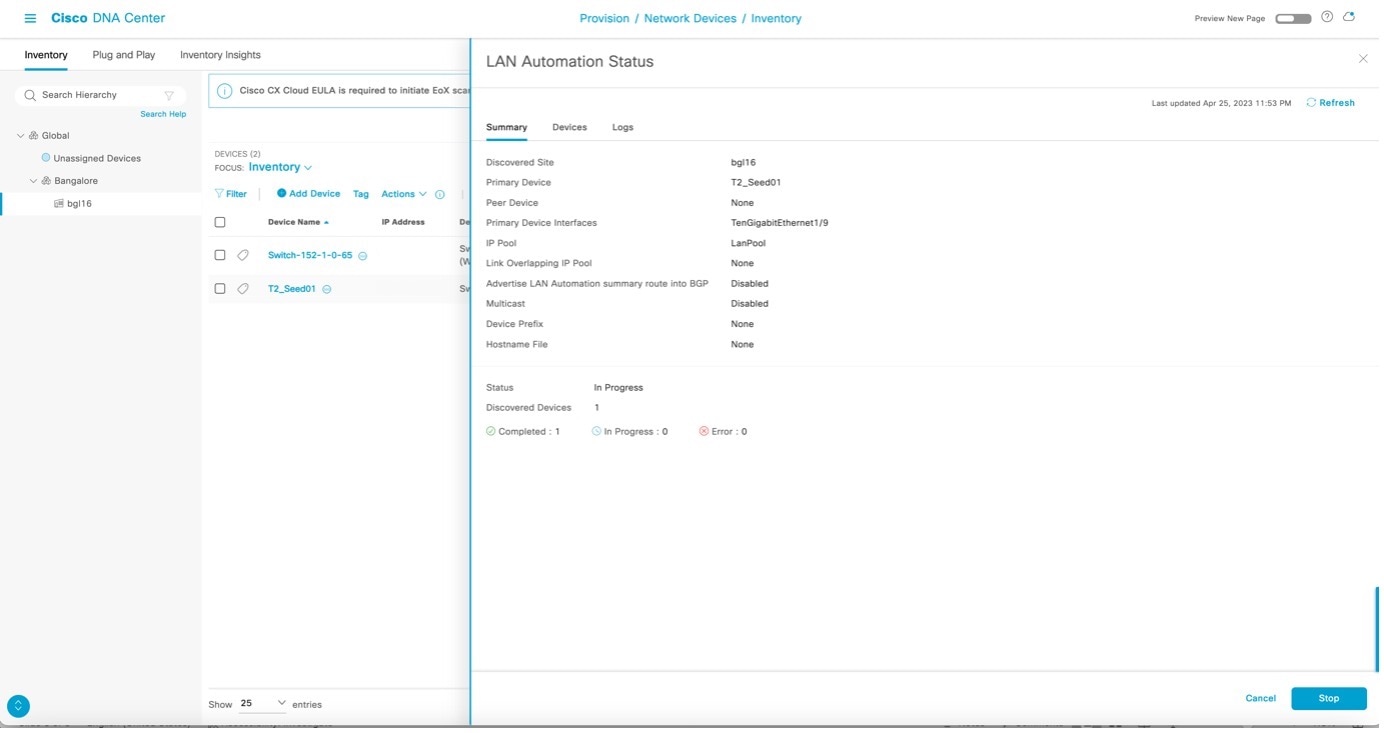

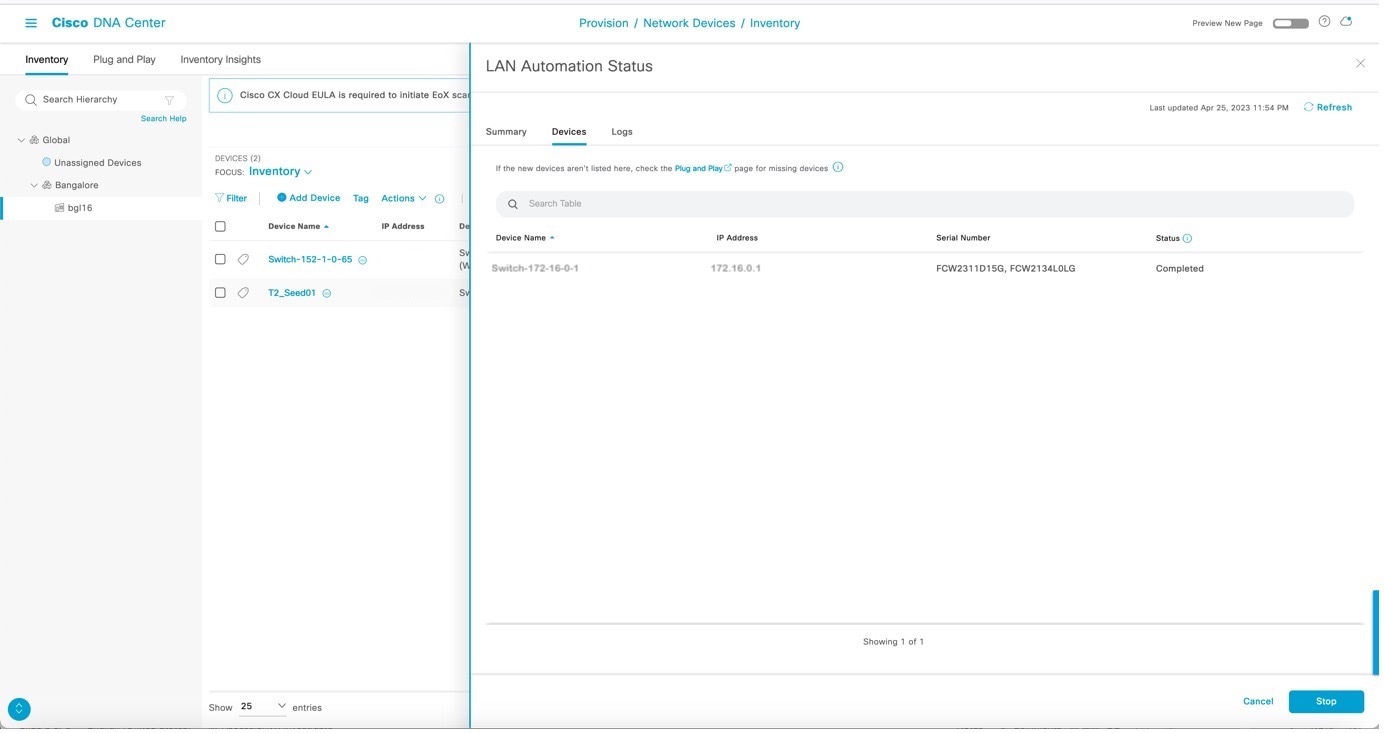

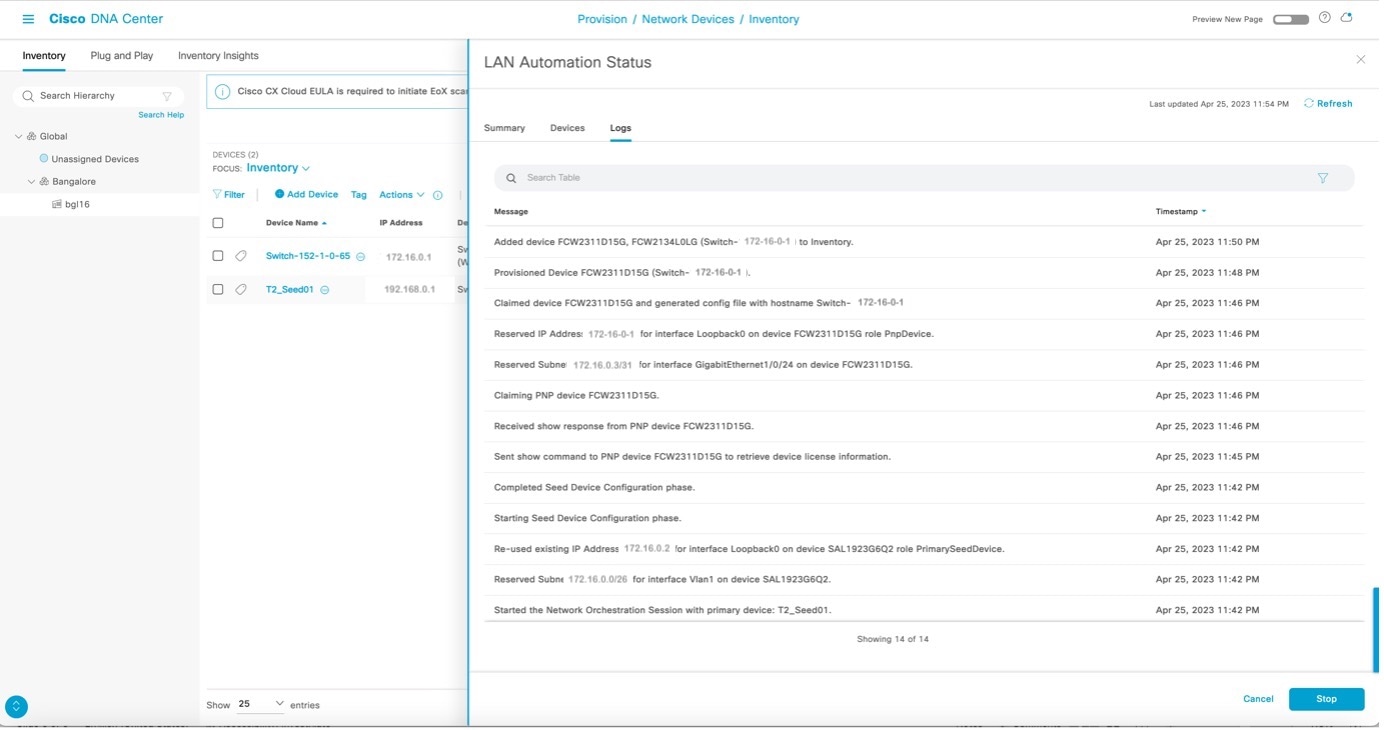

デバイスが検出されると、検出されたデバイスのスイッチファミリに対してゴールデンイメージがマークされているかどうかが Catalyst Center で確認されます。ゴールデンイメージがマークされていて、検出されたデバイスでゴールデンイメージが実行されていない場合は、最初に検出デバイスがゴールデンイメージにアップグレードされます。それ以外の場合は、Catalyst Center によるイメージのアップグレードはスキップされ、デバイスの初期設定がプッシュされます。次のログは、イメージがアップグレードされた場合のものです。 Catalyst Center で設定の一部がプッシュされ、Catalyst Center によるデバイスのオンボーディングと管理が可能になります。[LAN Automation Status] に [In Progress] と表示され、[Discovered Devices Status] に検出中のすべてのデバイスの集約ステータスが表示されます。さらに、検出中の個々のデバイスのステータスが [Devices] タブに表示されます。

|

||||||

|

Step 7 |

PnP エージェントのログを確認します。次の例に示すような情報が表示されます。このコンソールでは、必要に応じて Return キーを押してかまいません。Return キーを押すと、ホスト名が LAN 自動化を開始したときに [Hostname Mapping] フィールドに入力した値に変更されます。 すべてのデバイスが検出されると、[Discovered Devices] のステータスが [Completed] に変わり、検出されたデバイスがインベントリに追加されます。

|

||||||

|

Step 8 |

Catalyst Center のホームページで、メニューアイコンをクリックして選択 の順に選択し、シリアル番号でフィルタリングします。新しく検出されたスイッチが [Managed] として表示されます。 検出されたデバイスにプッシュされる設定例を次に示します。

|

||||||

|

Step 9 |

[Discovered Devices] のステータスが [Completed] に変わり、検出されたすべてのデバイスがインベントリに [Managed] として表示されたら、LAN 自動化を停止できます。ただし、LAN 自動化を停止する前に [Topology] ページを表示し、検出されたデバイスとプライマリシードおよびピアシードの間のリンクが表示されていることを確認してください。 の順に選択し、シードと検出されたデバイスの間の物理リンクをクリックします。インターフェイスが正しいことを確認します。 物理リンクが表示されない場合は、物理リンクが接続されているシードデバイスを再同期します。再同期後、LAN 自動化を停止する前に [Topology] ページを再度表示して、リンクが表示されることを確認します。 |

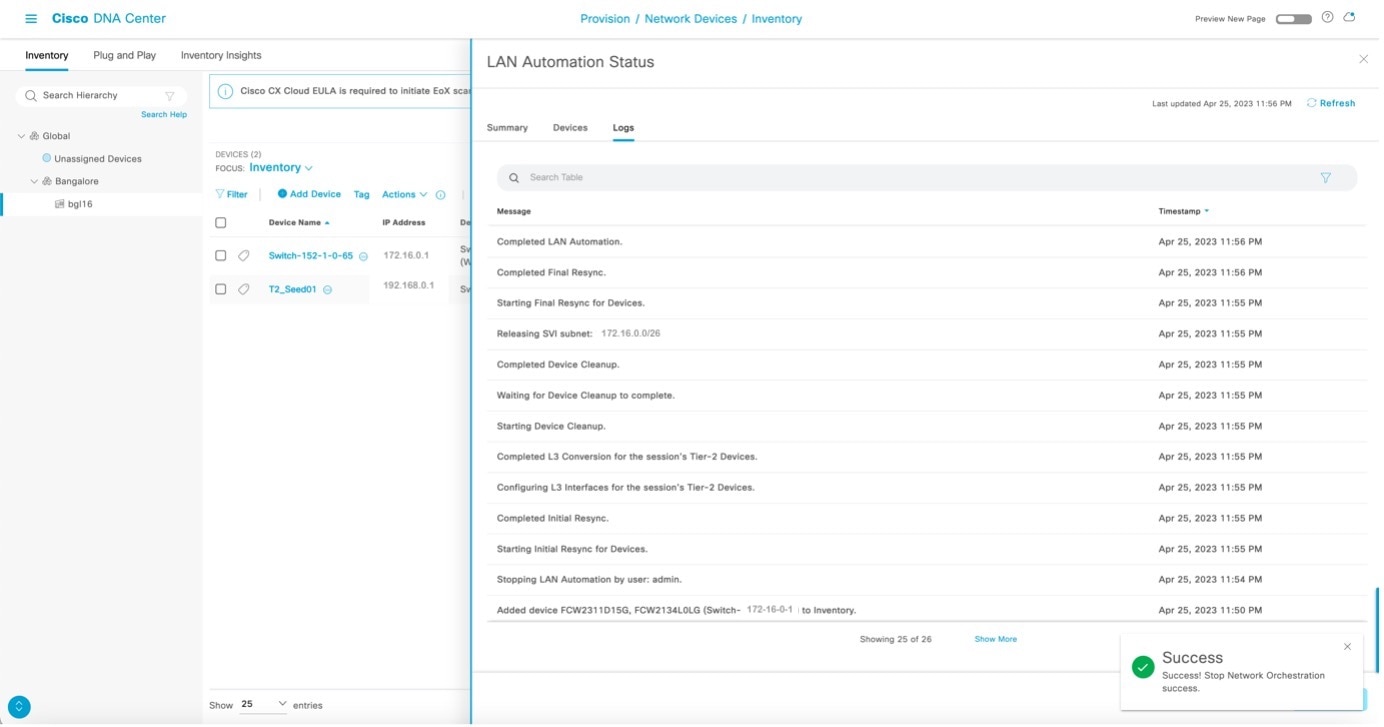

LAN 自動化の停止

必要なすべてのデバイスが検出されたら、追加のデバイスが誤って検出されないように、LAN 自動化を停止できます。

[LAN Automation Status] ウィンドウで、[Stop] をクリックします。

[Stop] をクリックすると、次の処理が行われます。

-

残りの設定がネットワークデバイスにプッシュされます。これには、ポイントツーポイントリンクのレイヤ 2 からレイヤ 3 への変換が含まれます。

-

VLAN 1 の設定が削除され、VLAN 1 の IP アドレスが LAN 自動化プールに戻されます。

-

デバイスが Catalyst Center でオンボーディングされ、サイトに割り当てられます。

LAN 自動化の停止プロセスが開始されると、[LAN Automation Status] が [STOP in Progress] に変わります。

LAN 自動化が停止すると、次の例のような設定が検出デバイスにプッシュされます。

ネットワーク オーケストレーション サービスにより、すべてのリンクの状態を取得するためにシードデバイスと PnP デバイスの RESYNC が発行されます。最初の RESYNC の完了後、すべてのレイヤ 2 リンクにレイヤ 3 設定がプッシュされます。最後に、クラスタのリンク状態を再同期するために RESYNC が再発行されます。

ネットワーク オーケストレーションが停止すると、レイヤ 3 リンク設定がプッシュされます(インターフェイスペアごとに設定が適用されます)。

interface GigabitEthernet1/0/13

description Fabric Physical Link

no switchport

dampening

ip address 192.168.2.97 255.255.255.252

ip router isis

logging event link-status

load-interval 30

bfd interval 500 min_rx 50 multiplier 3

no bfd echo

isis network point-to-point

シードと検出デバイスの間のすべてのポイントツーポイントリンク(ピアシードと検出デバイスの間のリンクを含む)が設定されると、デバイスがサイトに追加されて Catalyst Center と同期されます。

LAN 自動化プロセスが完了し、[LAN Automation Status] が [Completed] に変わります。

LAN 自動化のログを確認します。

既存の LAN 自動化スタックへのスイッチとリンクの追加

このセクションでは、LAN 自動化スタックで新しいスイッチを追加する方法、既存のスイッチを追加する方法、リンクを設定する方法について説明します。

新しいスイッチの追加

このセクションでは、Catalyst Center に存在していない新規のスイッチを追加する方法について説明します。

LAN 自動化ですでに自動化されてプロビジョニングされた状態のスタックにスイッチを追加できます。この場合、新しいスイッチについて LAN 自動化を実行したり検出したりする必要はありません。

Procedure

|

Step 1 |

スイッチが以前に Catalyst Center に含まれていなかったことを確認します(スイッチが検出されていたり、インベントリに存在していてはなりません)。 |

||

|

Step 2 |

追加するスイッチのイメージとライセンスのバージョンがプロビジョニング済みのスタンドアロン/スタックと同じであることを確認します。イメージとライセンスのバージョンを確認するには、 |

||

|

Step 3 |

スイッチのブートモードがスタックと同じであることを確認します。インストールモード(推奨)またはバンドルモードである必要があります。 |

||

|

Step 4 |

スタックケーブルを使用して、新しいスイッチをスタックに接続します。接続したら、電源をオンにします。2 ~ 3 分ほどで、新しいスイッチがスタックにスタンバイ(スタックの既存のスイッチが 1 つの場合)またはメンバー(スタックの既存のスイッチが 2 つ以上の場合)として追加されます。 |

||

|

Step 5 |

|

||

|

Step 6 |

スイッチがスタックに追加されたら、[Inventory] に移動し、元のプロビジョニング済みのスイッチ/スタックを選択して再同期を実行します。 |

||

|

Step 7 |

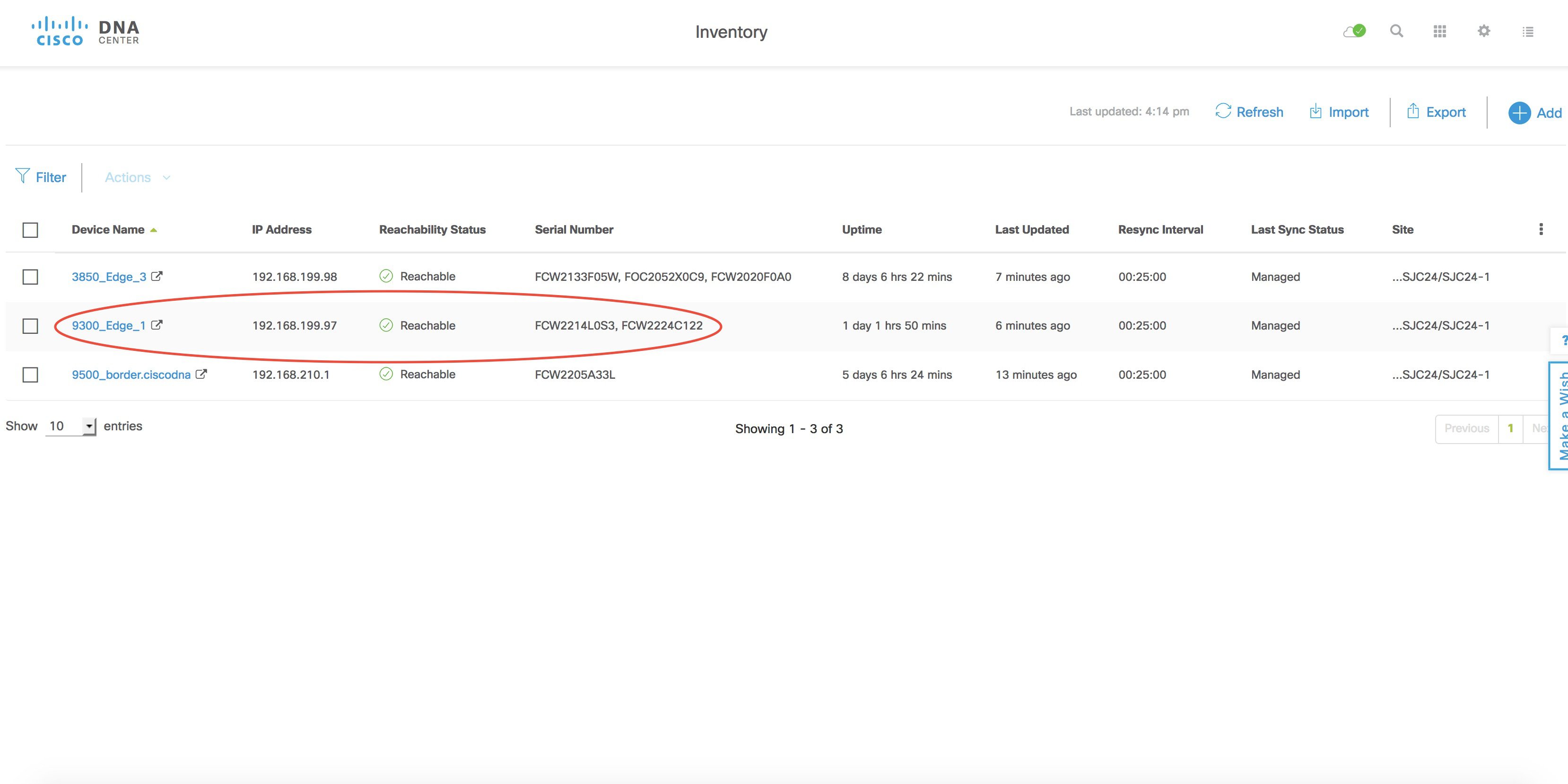

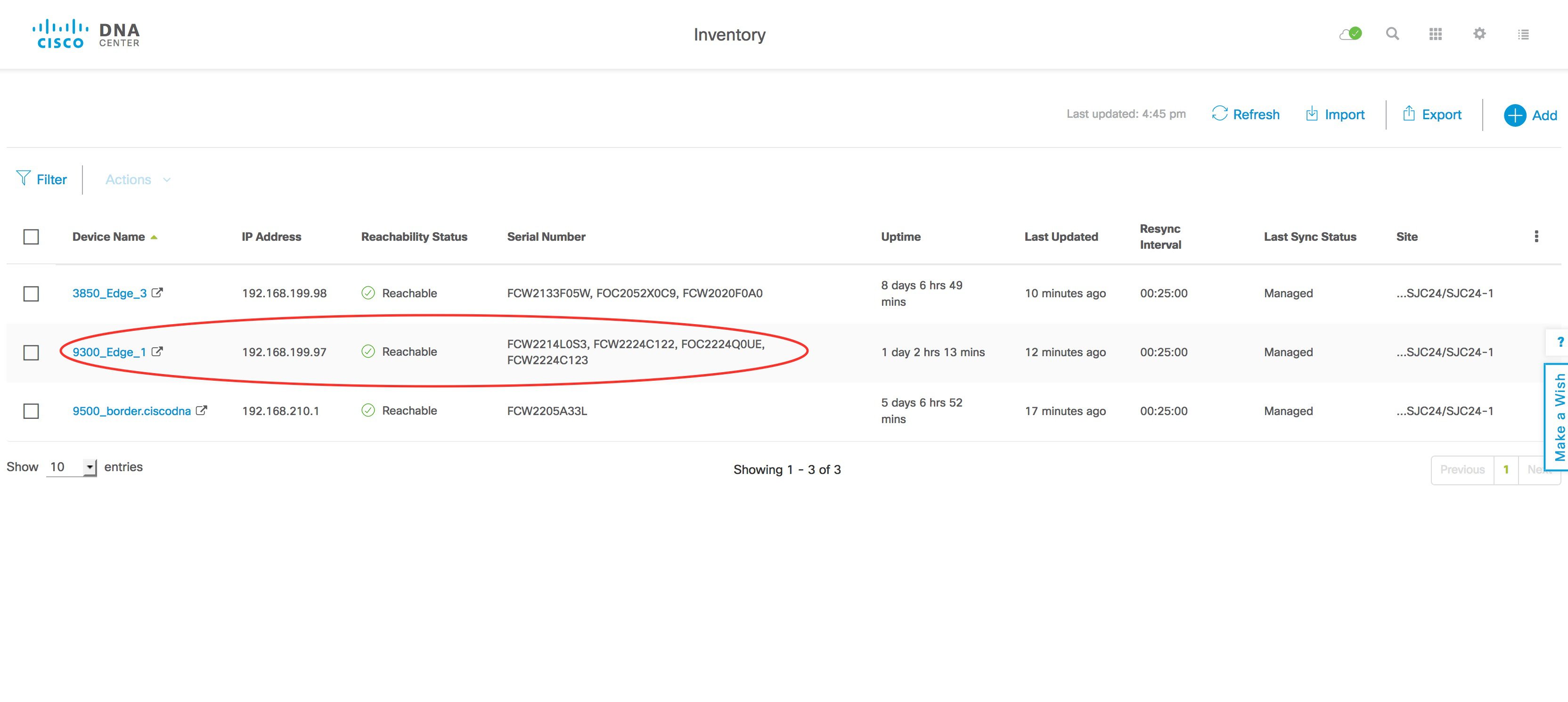

同期が完了すると、新しいシリアル番号が表示され、追加プロセスが完了します。

次の図に、新しいスイッチを追加する前のシリアル番号を示します。  次の図に、新しいスイッチを追加した後のシリアル番号を示します。  |

既存のスイッチの追加

このセクションでは、Catalyst Center にすでに存在する既存のスイッチを追加する方法について説明します。

以前に LAN 自動化で自動化されているスイッチ(別のスタックの一部またはスタンドアロンのスイッチ)や PnP で検出されているスイッチを追加する場合は、まずスイッチを物理的に取り外し、そのエントリをインベントリおよび PnP アプリケーション/データベースから削除する必要があります。

インベントリからのスイッチの削除

スイッチがスタンドアロンの場合は、Catalyst Center のホームページで [Inventory] をクリックし、削除するスイッチを選択します。 の順に選択します。スイッチがスタックの一部である場合は、スイッチを物理的に取り外してから、元のスタックを再同期します。同期が完了すると、取り外したスイッチのシリアル番号がインベントリに表示されなくなります。

PnP からのスイッチの削除

-

スイッチがスタンドアロンの場合は、まずスイッチの

pnp profile pnp-zero-touchの設定を解除し、[Device] で PnP データベースからエントリを削除します。 -

スイッチがスタックの一部である場合は、スイッチを物理的に取り外します。取り外したスイッチに

pnp profile pnp-zero-touchが設定されていないことを確認してから、[Device] で PnP データベースからエントリを削除します。

LAN 自動化停止後の追加リンクの設定

ここでは、以下を設定する際に使用する方法を示します。

-

LAN 自動化停止後のプライマリシードデバイスとピアシードデバイスの間または分散デバイス間の追加リンク

-

新しく追加されたスタックスイッチからプライマリシードおよびピアシードへのアップリンク

デバイスで最初に LAN 自動化を実行したときに [Enable Multicast] オプションを選択した場合、追加のリンクを設定するときは [Enable Multicast] を選択しないでください。次の手順を実行して LAN 自動化が停止したら、新しく設定したレイヤ 3 ポートに移動し、インターフェイスで ip pim sparse-mode を手動で設定します。

Procedure

|

Step 1 |

show cdp neighbors コマンドの出力で、新しいリンクに接続されているネイバーが表示されていることを確認します。次の設定例では、スイッチ 9300_Edge-7 のポート Ten 4/1/5 に接続される新しいリンクを示します。リンクのもう一方の端は、ポート For 1/0/1 を介してスイッチ 9500_border-6 に接続します。 |

||

|

Step 2 |

リンクの接続先のポート(Ten 4/1/5 と For 1/0/1)にレイヤ 3 設定がないことを確認します。レイヤ 3 設定がある場合は、追加する新しいアップリンクに接続されたデフォルトのインターフェイスを使用し、両方のデバイスを再同期します。 |

||

|

Step 3 |

Catalyst Center のホームページで、 の順に選択します。 |

||

|

Step 4 |

[Primary Device] フィールドに、新しいリンクの接続先のスイッチ(たとえば 9500_border-6)を入力します。 |

||

|

Step 5 |

[Peer Device] フィールドに、新しいリンクを設定するスイッチ(たとえば 9300_Edge-7)を入力します。 |

||

|

Step 6 |

アップリンクが接続するプライマリデバイスのポート、つまり PnP デバイスが接続されるポート(たとえば For 1/0/1)を選択します。 |

||

|

Step 7 |

元のスタックのプロビジョニングに使用したものと同じ LAN 自動化プールを使用します。 |

||

|

Step 8 |

LAN 自動化を開始します。2 分待ってから、LAN 自動化を停止します。新規デバイス検出は実行しないため、LAN 自動化プロセス全体を実行する必要はありません。LAN 自動化を停止すると、アップリンクに接続された両方のポートに同じ LAN 自動化プールから IP アドレスが設定されます。 |

||

|

Step 9 |

次の例に示すように、LAN 自動化が停止して完了すると、両方のポートが LAN プールからレイヤ 3 用に設定されます。

|

新しく追加されたスイッチへのアップリンクの移動

すでにプロビジョニングされているスタックから、LAN 自動化スタックに新しく追加されたスイッチにアップリンクを移動することはできません。

(注) |

Catalyst Center リリース 2.3.5 以降では、[Add Link] および [Delete Link] ワークフローを使用して、新しく追加されたスイッチにアップリンクを移動できます。まず、既存のリンクを削除してから、[Add Link] ワークフローを使用して、新しく追加されたスイッチへのポイントツーポイントリンクを設定します。詳細については、インターフェイス間のリンクの作成を参照してください。 |

Cisco Catalyst 9400 での 40G インターフェイスの使用

16.11.1 以降の Cisco IOS では、次の条件を満たしていれば、起動時に 40G ポートが有効になります。

-

スイッチが工場出荷時の Day-0 設定である必要があります(デバイスを Day-0 設定に戻す方法については、PNP エージェントの初期状態を参照してください)。

-

シングルスーパーバイザの場合、SUP ポート(ポート 1 ~ 8)のいずれにも 10G/1G SFP を挿入できません。ポート 9 または 10 に 40G QSFP を挿入する必要があります。

-

デュアルスーパーバイザの場合、SUP ポート(ポート 1 ~ 8)のいずれにも 10G/1G SFP を挿入できません。ポート 9 にのみ 40G QSFP を挿入する必要があります。

LAN 自動化のトラブルシューティング

問題が発生した場合は、根本原因分析(RCA)ファイルを収集するとトラブルシューティングに役立ちます。CLI で次のように入力します。

$ sudo rca3 ノードクラスタの場合は、各クラスタの RCA ファイルを収集します。

追加情報:Catalyst Center リリース 2.3.5 以降の LAN 自動化

次のトピックでは、Catalyst Center リリース 2.3.5 に基づく LAN 自動化プロビジョニングに関する情報を提供します。手順と例は、以降のバージョンでは異なる場合があります。

ご使用の Catalyst Center バージョンでの LAN 自動化および関連機能の設定の詳細については、Cisco Catalyst Center User Guide を参照してください。

LAN 自動化のプロビジョン

Before you begin

次のトピックでは、Catalyst Center 2.3.5 に基づく LAN 自動化手順について説明します。手順は、Catalyst Center バージョンによって異なる場合があります。

Procedure

|

Step 1 |

左上隅にあるメニューアイコンをクリックして次を選択します。 。 |

|

Step 2 |

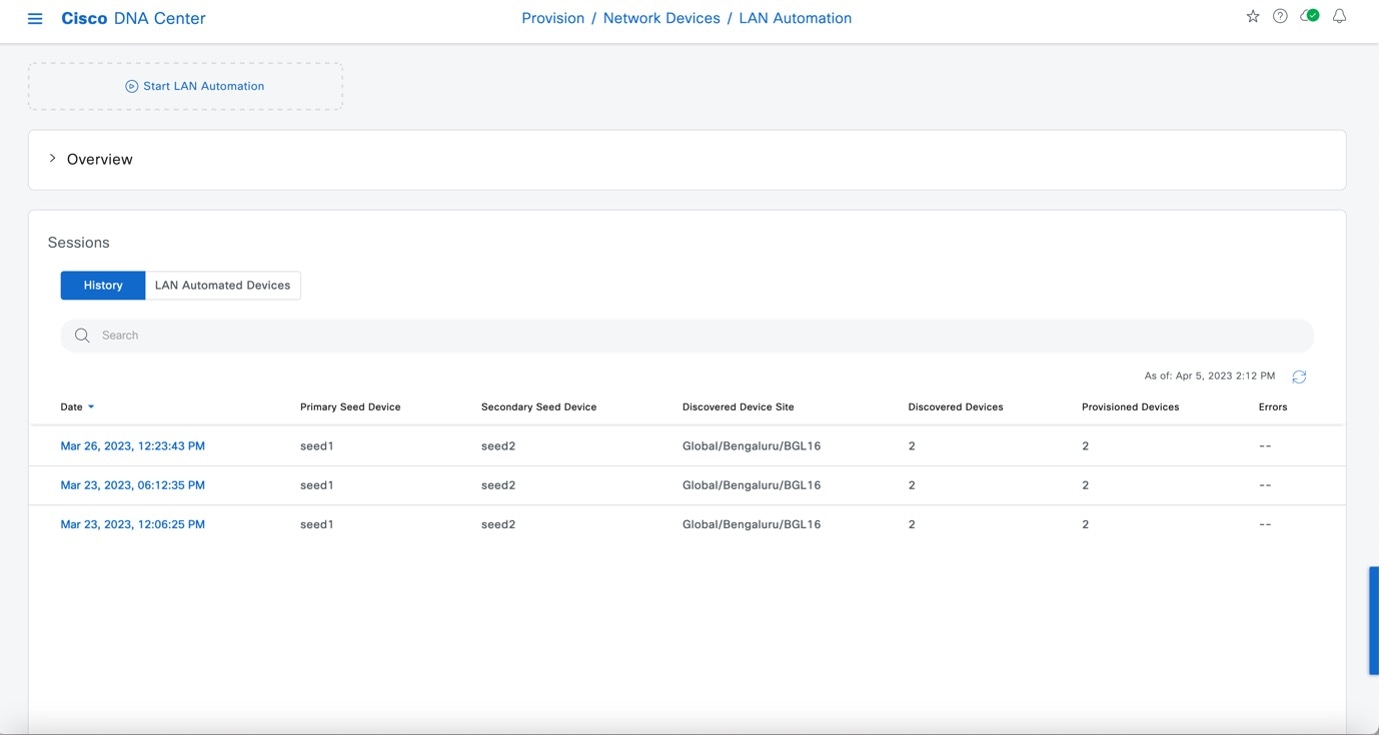

[LAN Automation] ウィンドウで、[Start LAN Automation] をクリックします。

|

|

Step 3 |

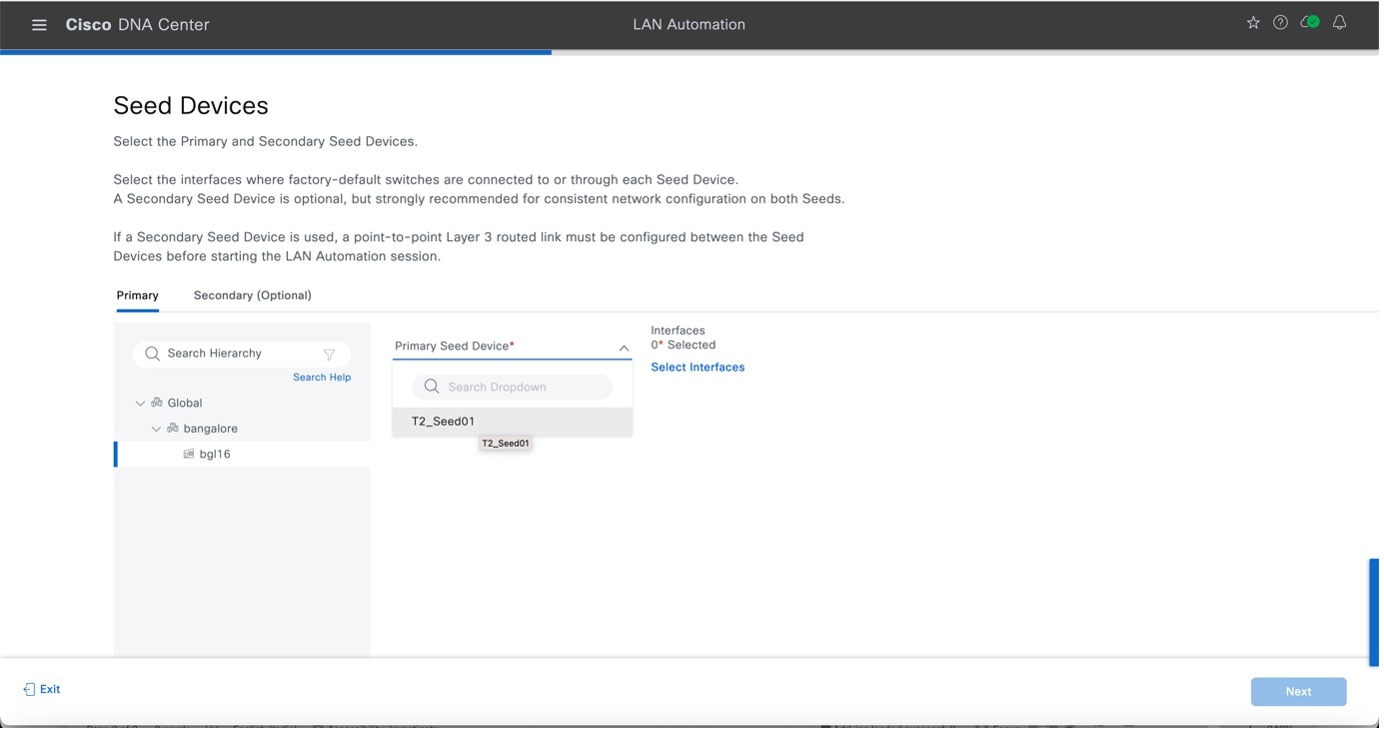

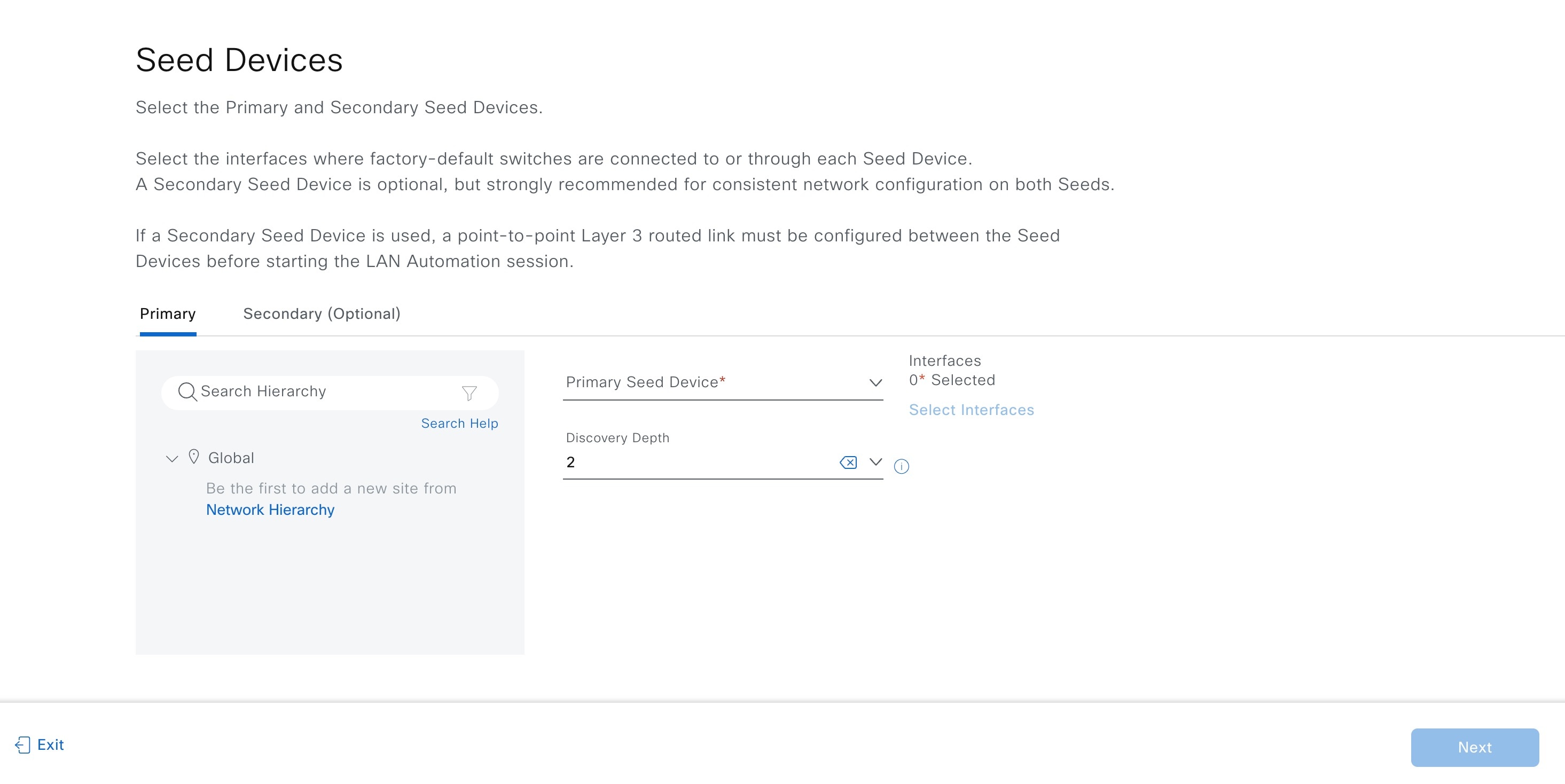

[Seed Devices] ウィンドウで、次の手順を実行します。

Catalyst Center リリース 2.3.7.5 以降では、LAN 自動化の検出深さのレベルを追加できます。デバイスは、プライマリシードデバイスより下の指定されたレベルまで LAN 自動化されます。[Discovery Depth] のデフォルト値は 2 で、最大値は 5 です。LAN 自動化の開始後に、概要ウィンドウで検出深さを確認することや、セッションの詳細ウィンドウで指定した値を確認することができます。

インターフェイスを選択するには、[Select Interfaces] ウィンドウでインターフェイスを選択し、[Add Selected] をクリックします。

|

|

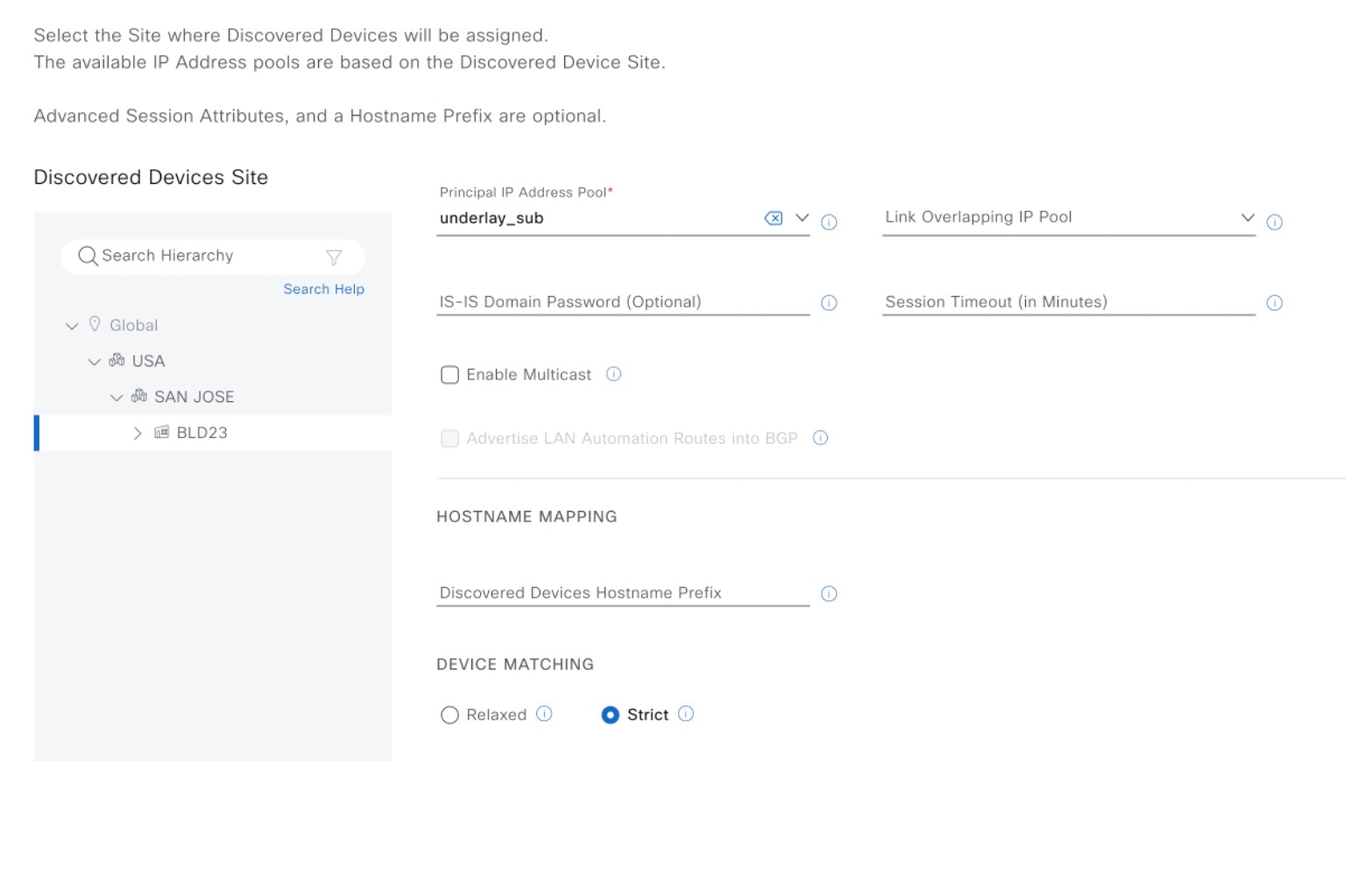

Step 4 |

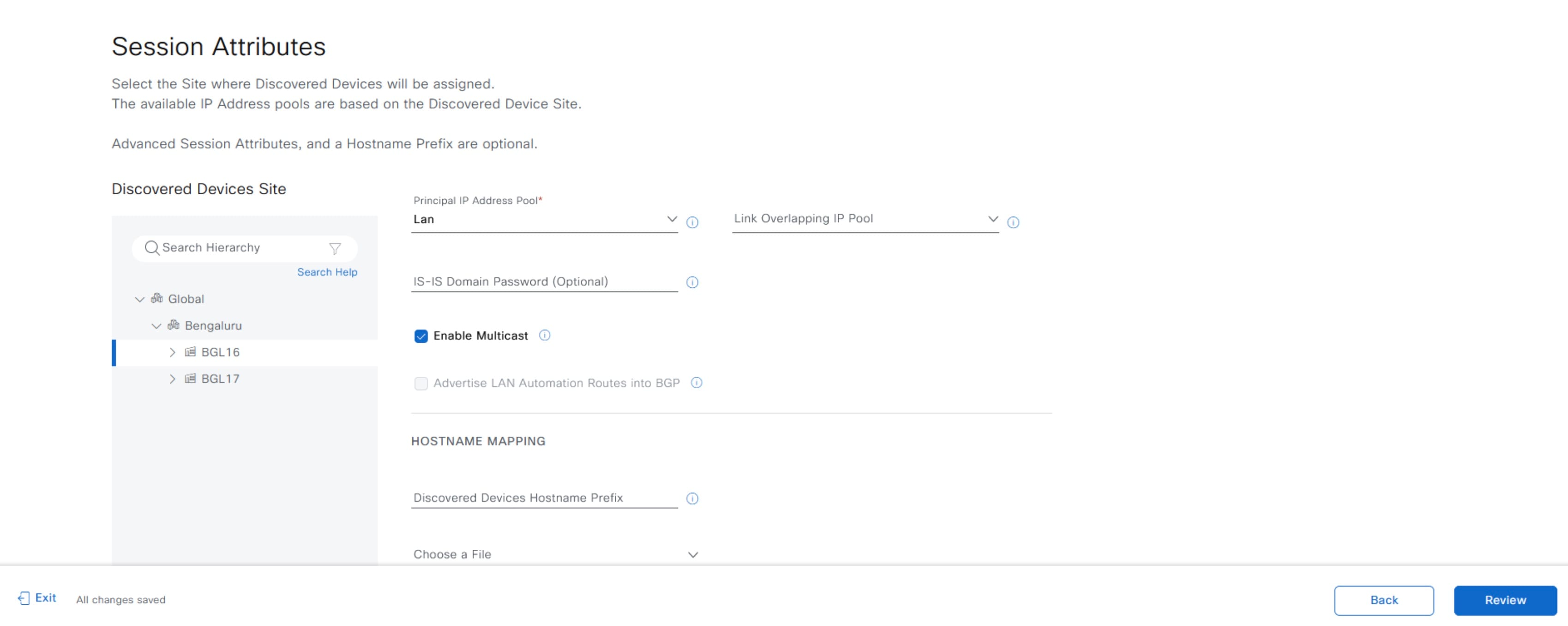

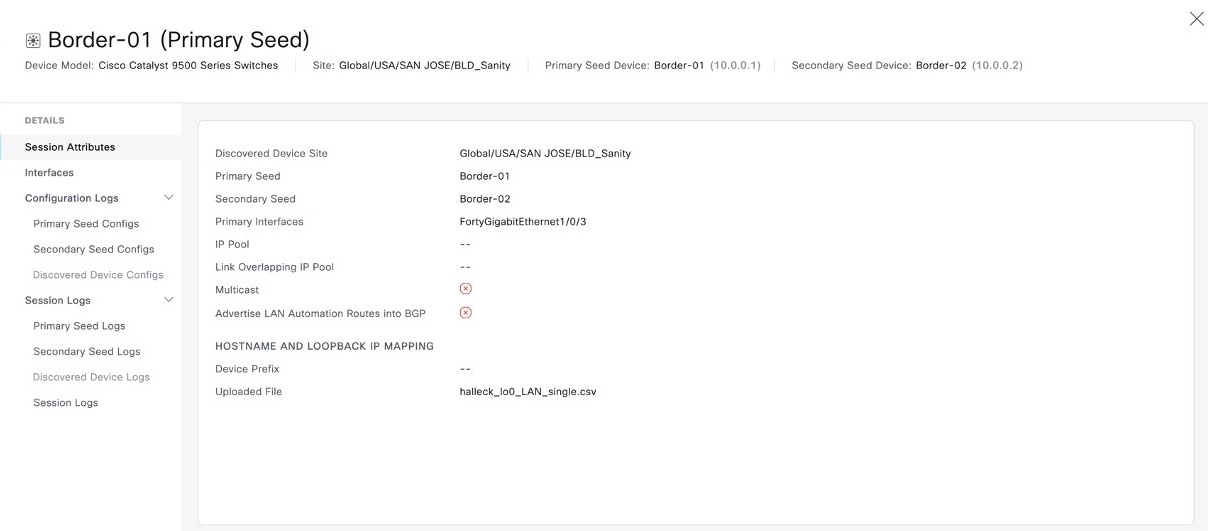

[Sessions Attributes] ウィンドウで、[Principal IP Address Pool] を選択し、必要に応じてその他の詳細を追加します。

Catalyst Center リリース 2.3.7.5 以降では、次のセッション属性を指定できます。

LAN 自動化の完了後に、概要ウィンドウでセッション属性を確認することや、デバイスの詳細ウィンドウでそれらを確認することができます。 |

|

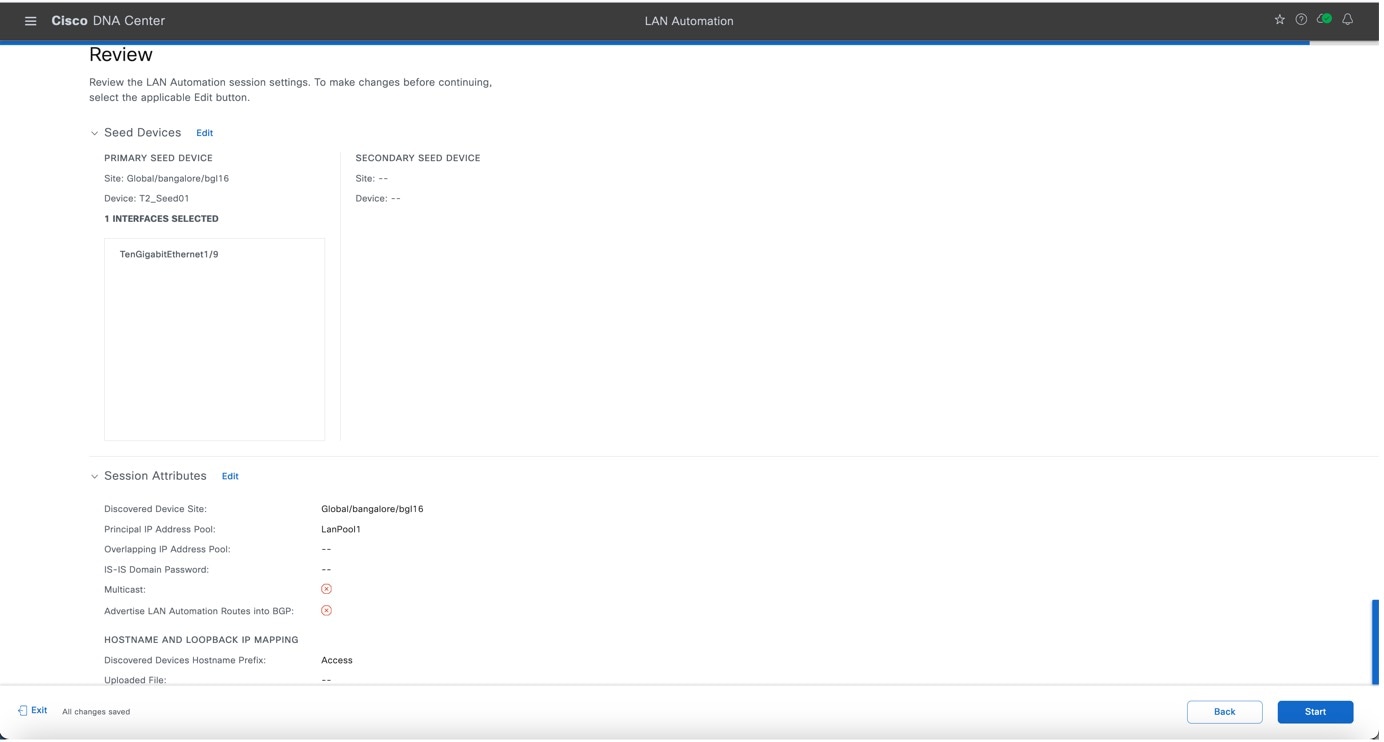

Step 5 |

[Review] をクリックします。 |

|

Step 6 |

設定を確認したら、[Start] をクリックして LAN 自動化を開始します。

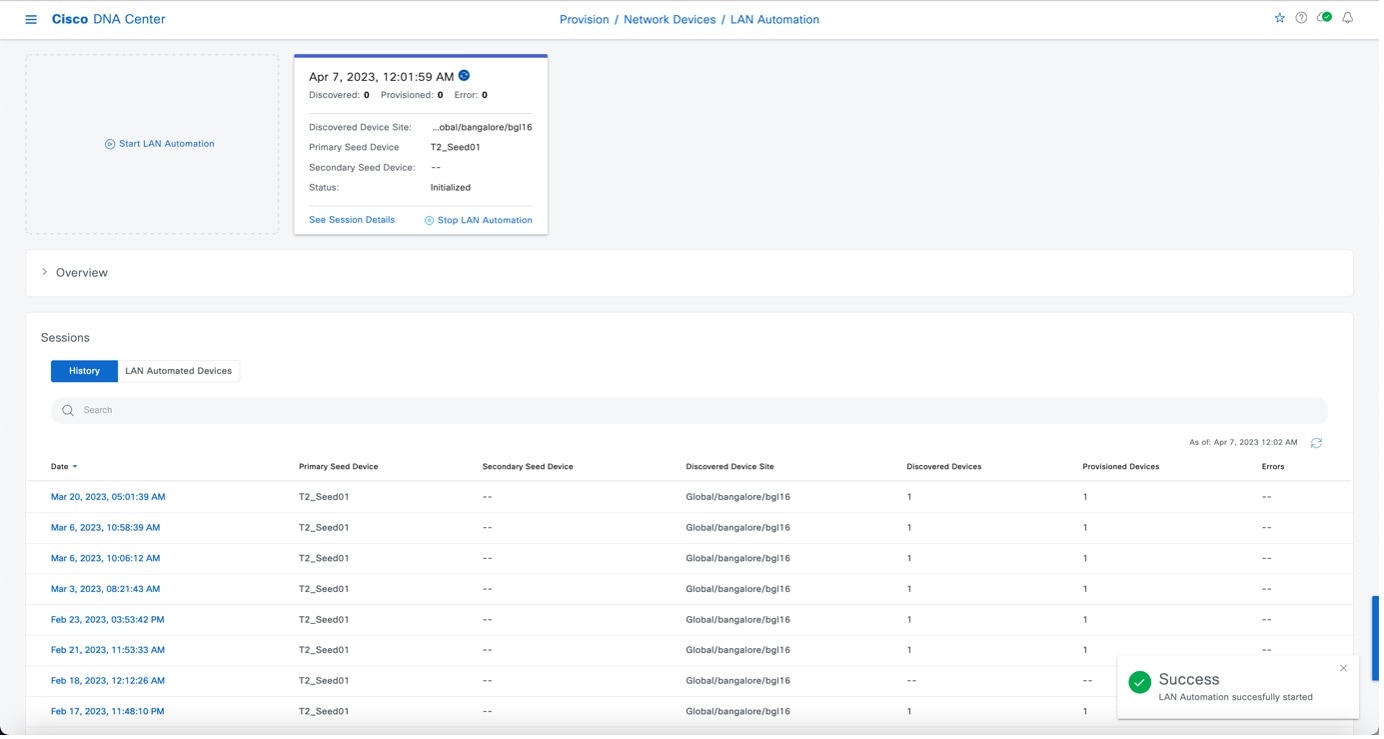

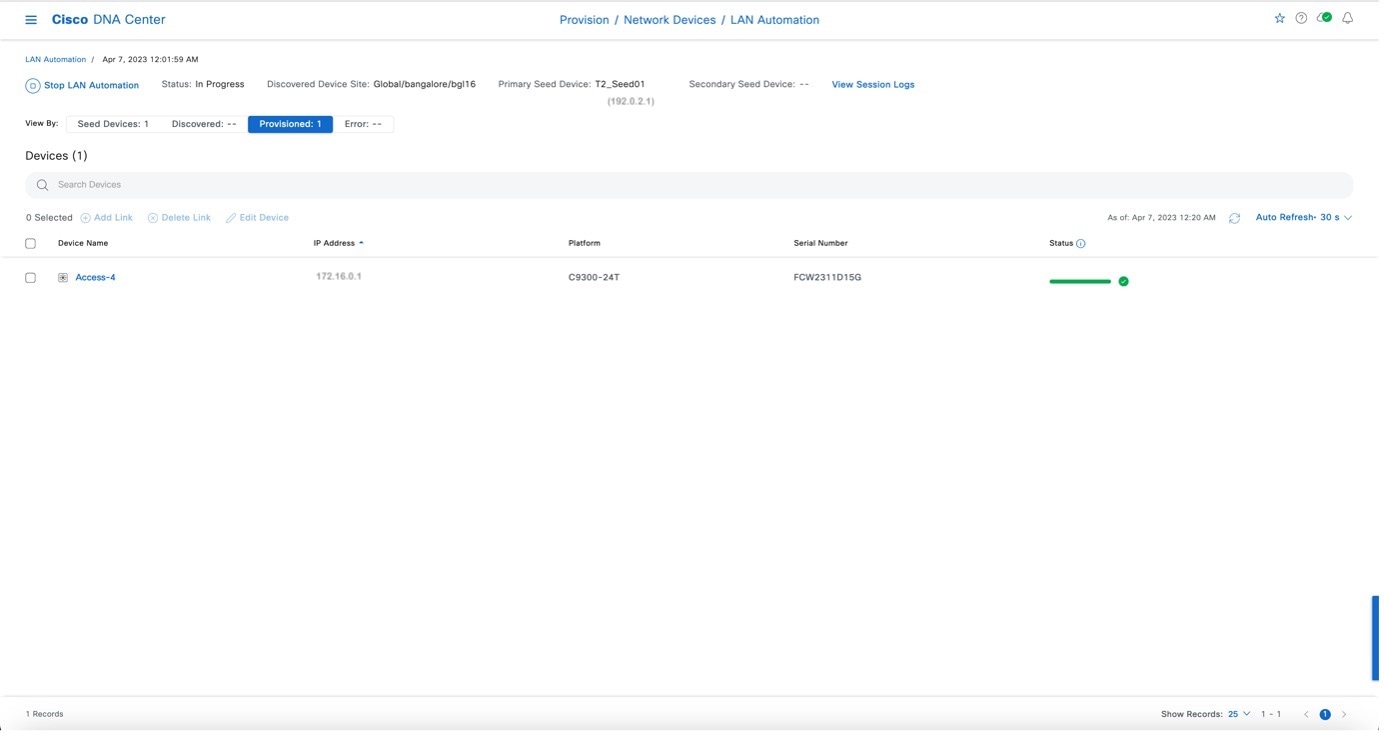

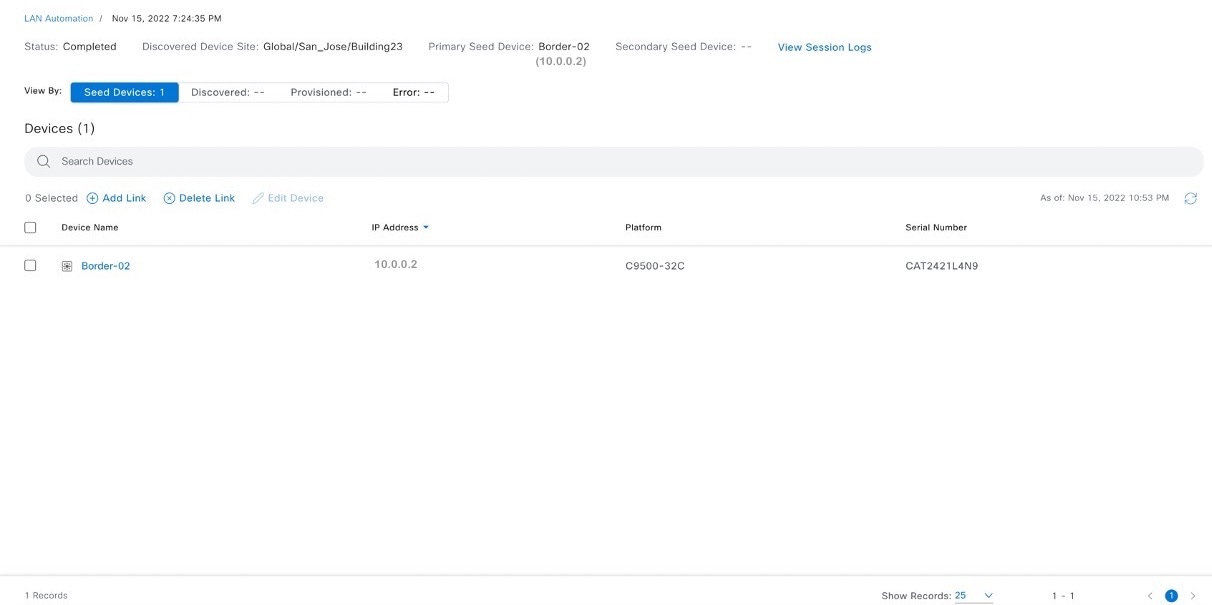

LAN 自動化セッションが作成され、そのセッションのタイルが [LAN Automation] ウィンドウに表示されます。

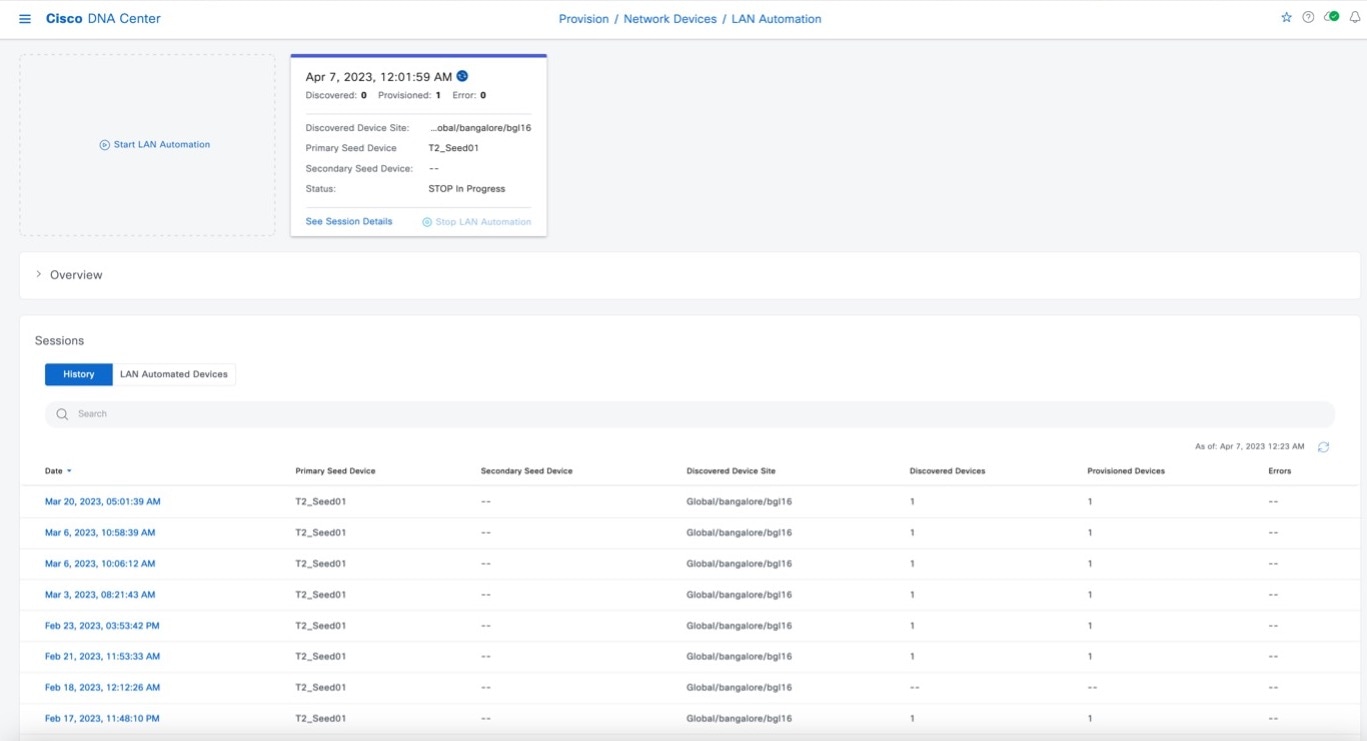

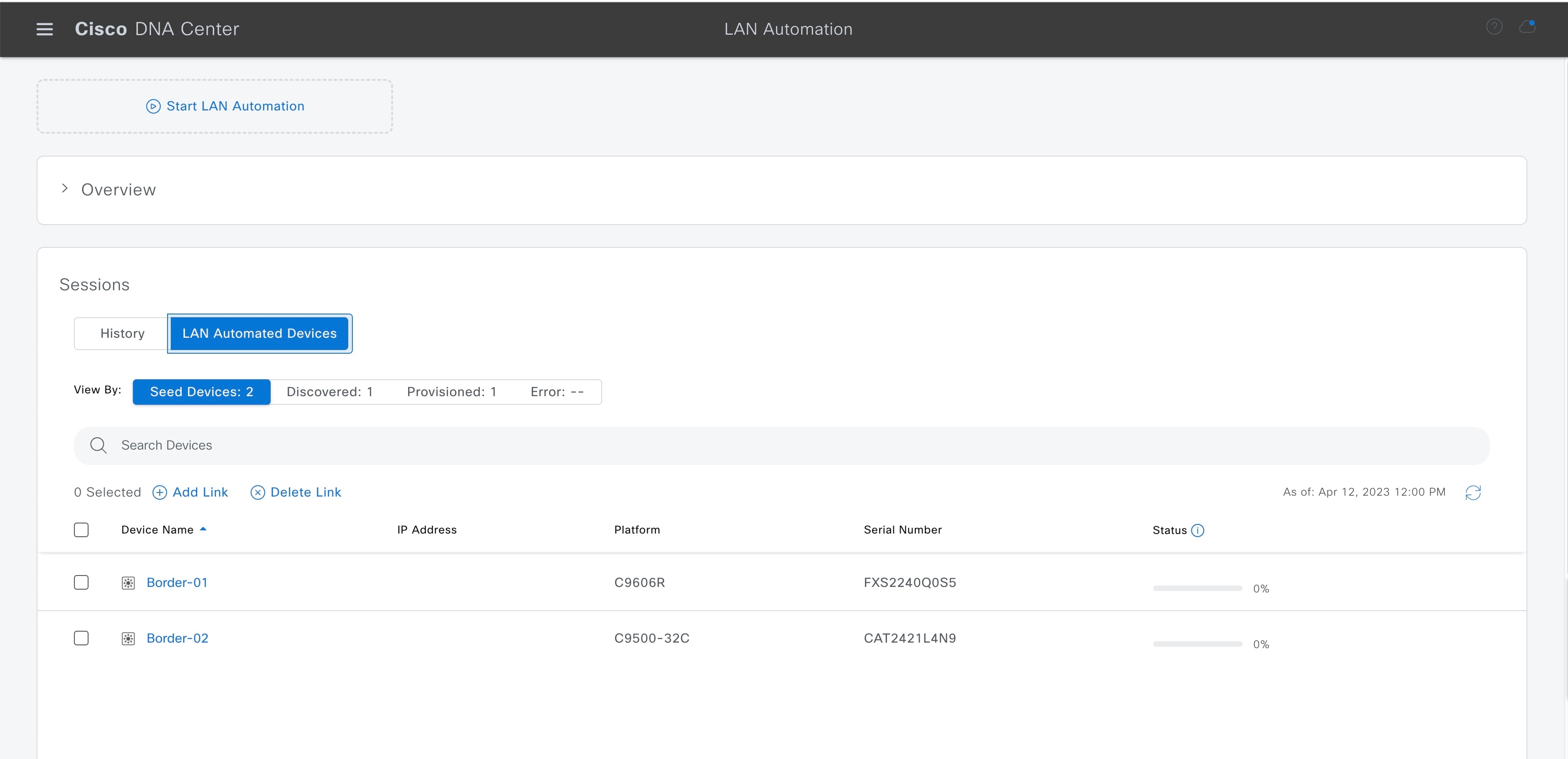

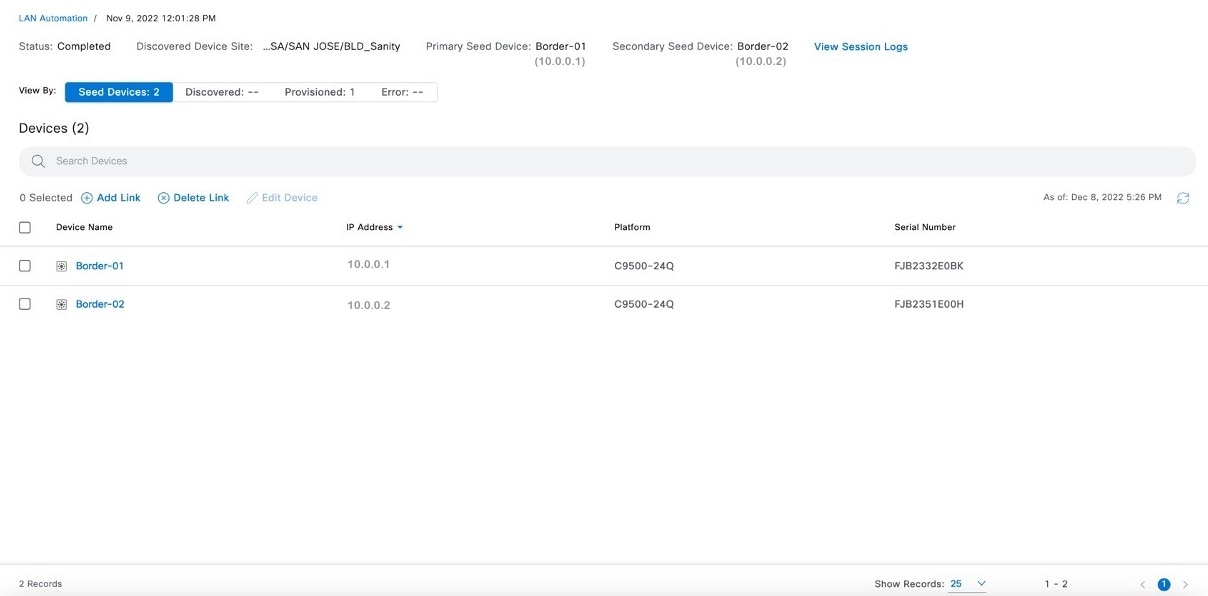

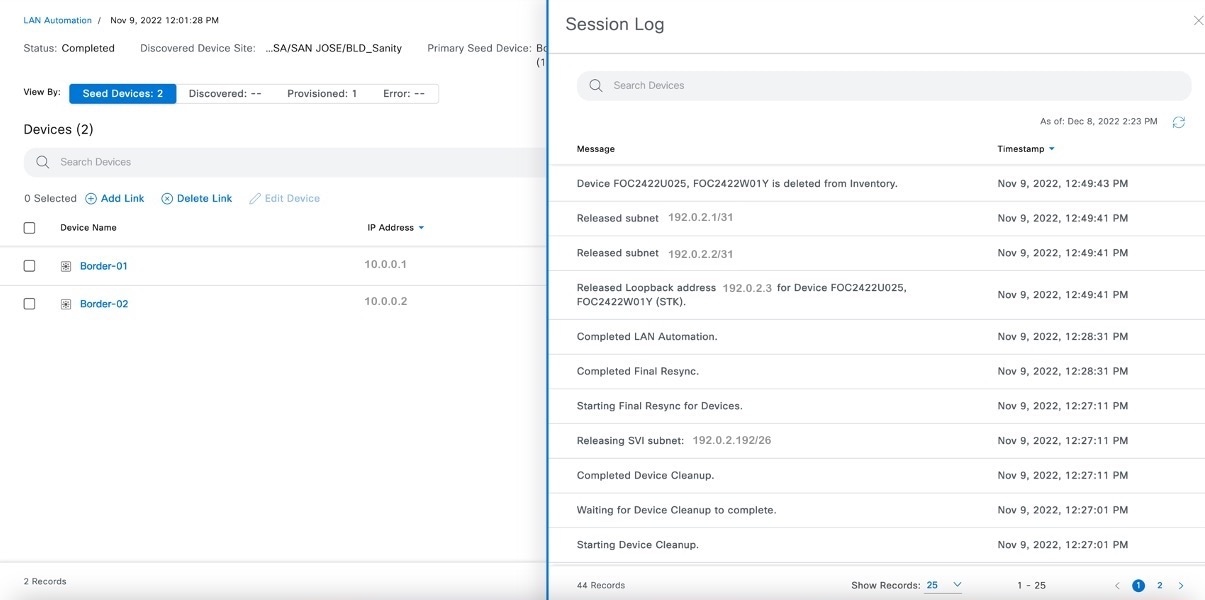

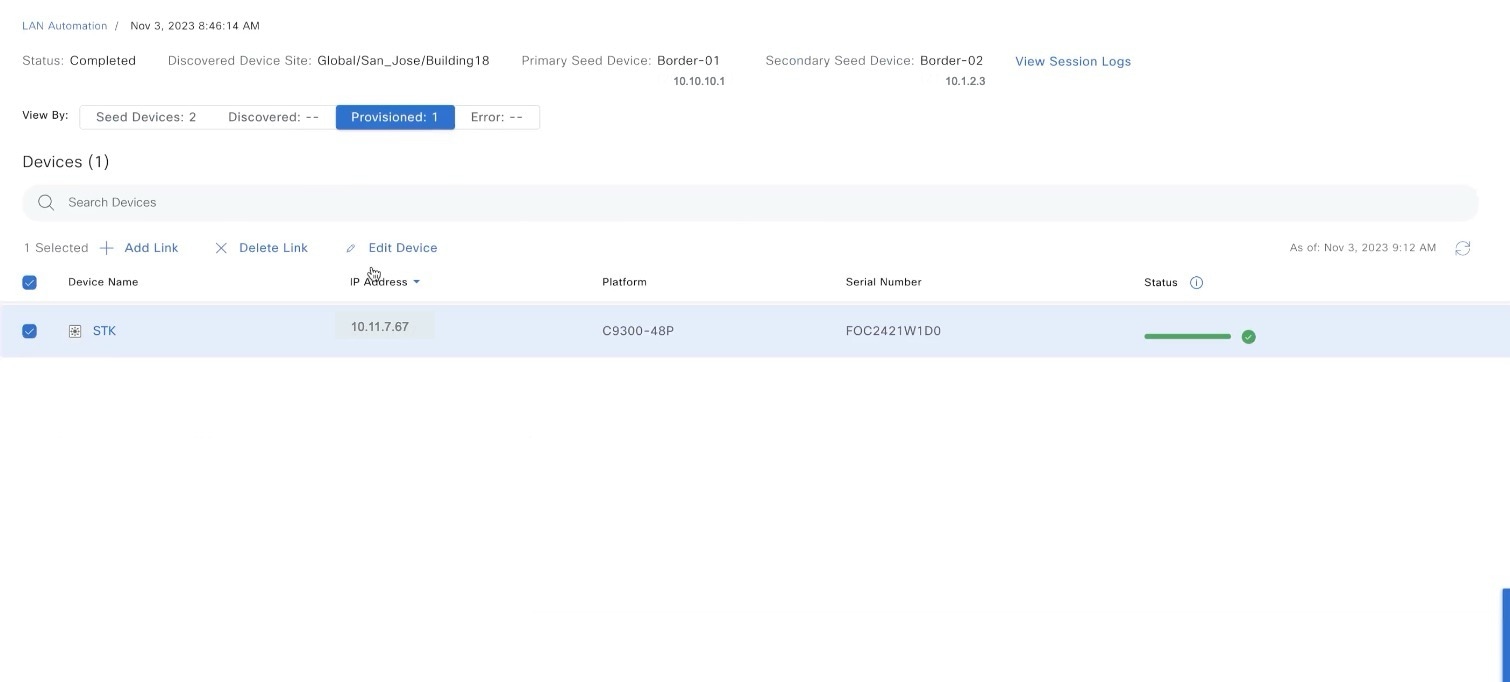

セッションの詳細を表示するには、タイルの [See Session Details] をクリックします。セッションのログを表示するには、セッションの詳細ウィンドウで [View Session Logs] をクリックします。 セッションの詳細ウィンドウには、LAN 自動化セッションと LAN 自動化されているデバイスのステータスが表示されます。データをフィルタリングして、シードデバイス、検出されたデバイス、プロビジョニングされたデバイス、またはエラーメッセージの詳細を表示できます。すべてのデバイスがプロビジョニングされ、[Status] 列の進行状況バーに完了と表示されたら、LAN 自動化プロセスを停止できます。

セッションの LAN 自動化を停止するには、セッションの詳細ウィンドウまたはセッションタイルの [Stop LAN Automation] をクリックします。LAN 自動化ステータスが [STOP in Progress] に変わります。

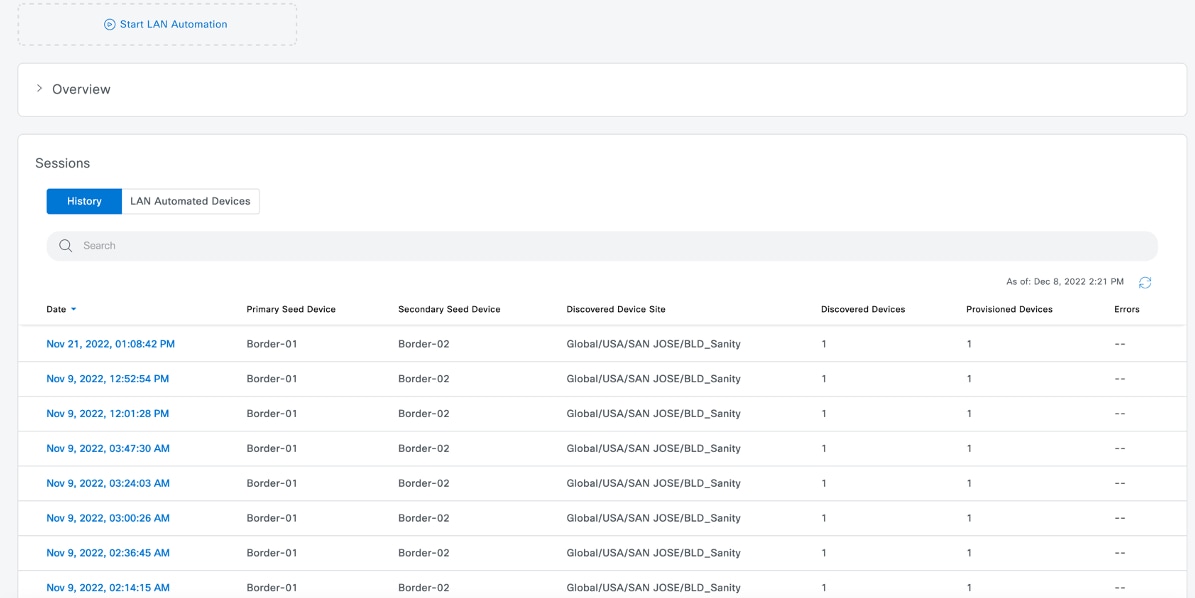

[History] タブには、ネットワーク内の LAN 自動化セッションの履歴が表示されます。検索フィールドを使用して履歴内の特定のテキストを検索できます。セッションの詳細を表示するには、ハイパーリンクが設定された日付をクリックします。 [LAN Automated Devices] タブには、LAN 自動デバイスの詳細が表示されます。検索フィールドを使用して、特定のテキストに基づいてデータをフィルタ処理できます。データをフィルタ処理するには、次のトグルボタンのいずれかをクリックします。

|

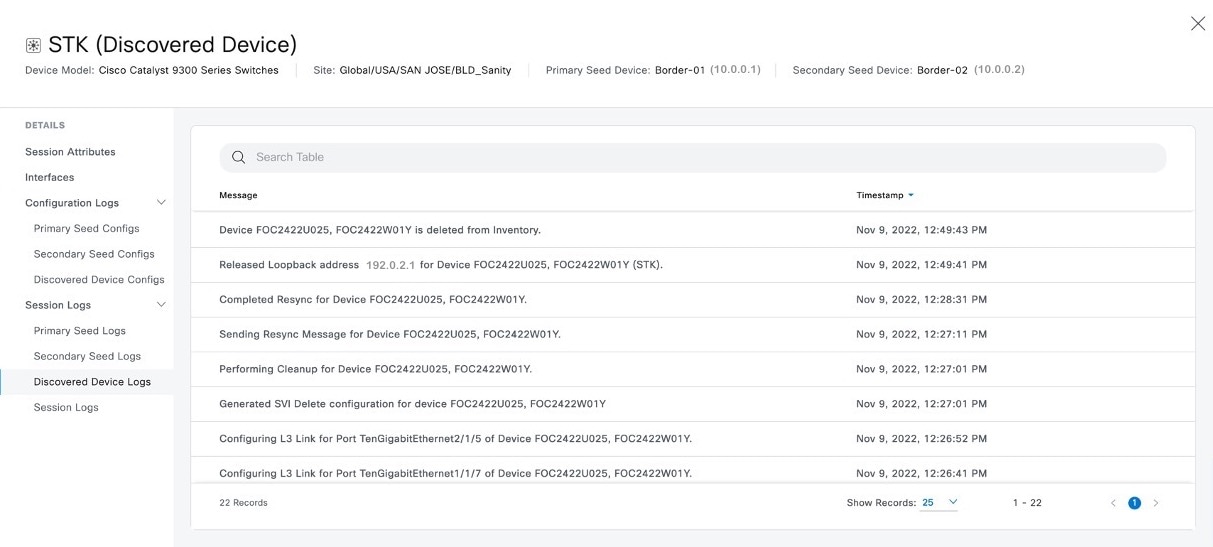

デバイスのログと構成の確認

LAN 自動化セッションログ、デバイス固有のログ、およびデバイスにプッシュされた構成を表示します。

Procedure

|

Step 1 |

[LAN Automation] ウィンドウで、[Sessions] 領域の [History] タブをクリックし、ハイパーリンクされた日付をクリックしてセッションの詳細を表示します。

|

|

Step 2 |

セッションのログを表示するには、セッションの詳細ウィンドウで [View Session Logs] をクリックします。

|

|

Step 3 |

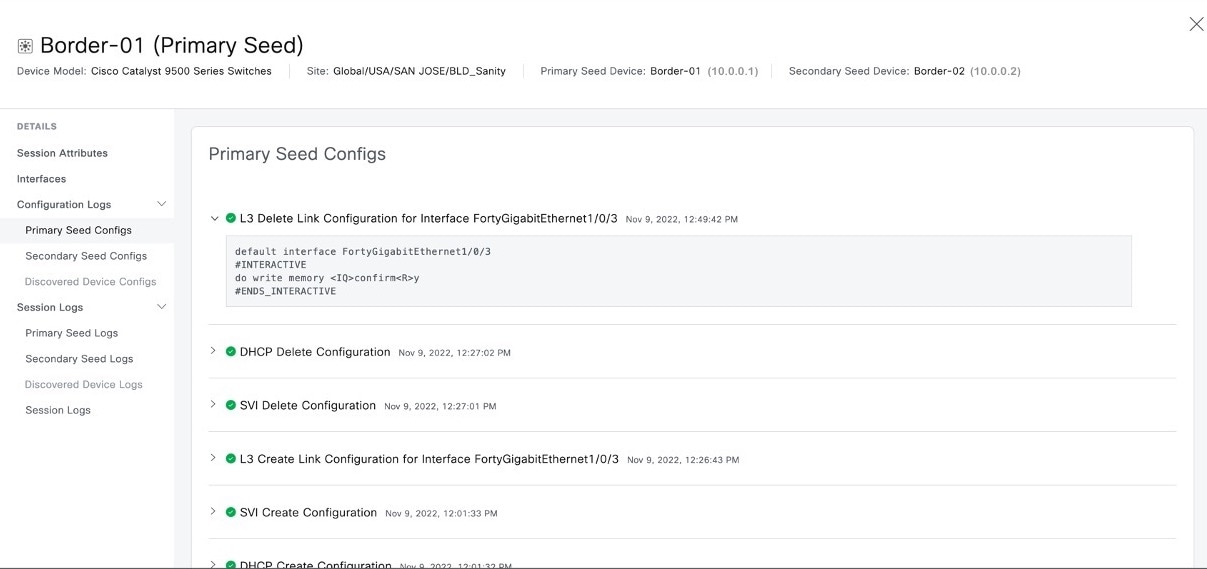

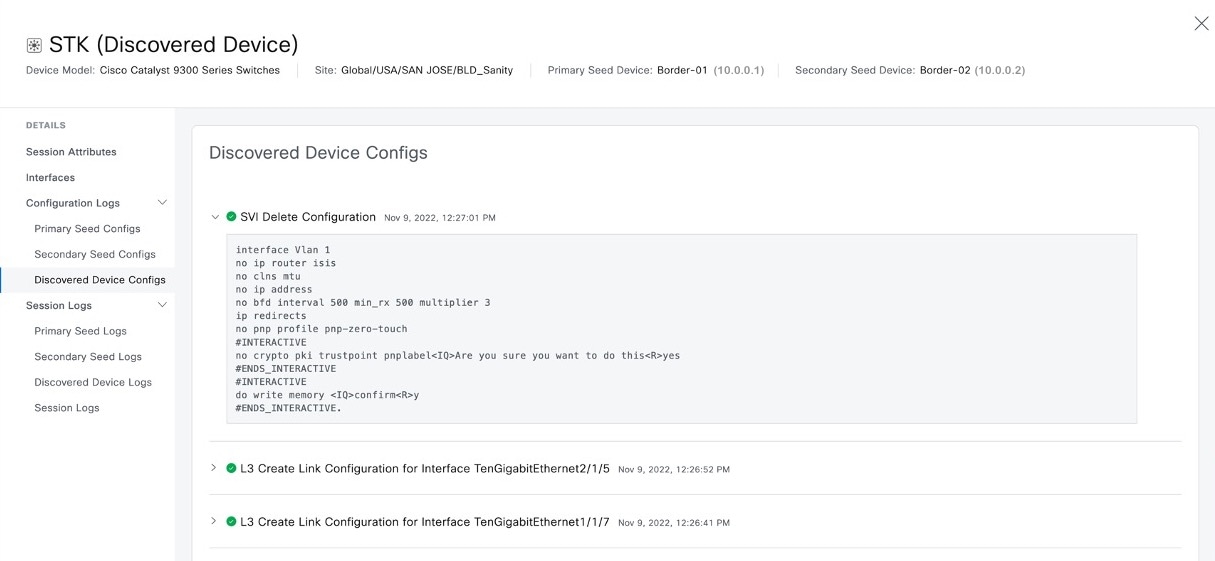

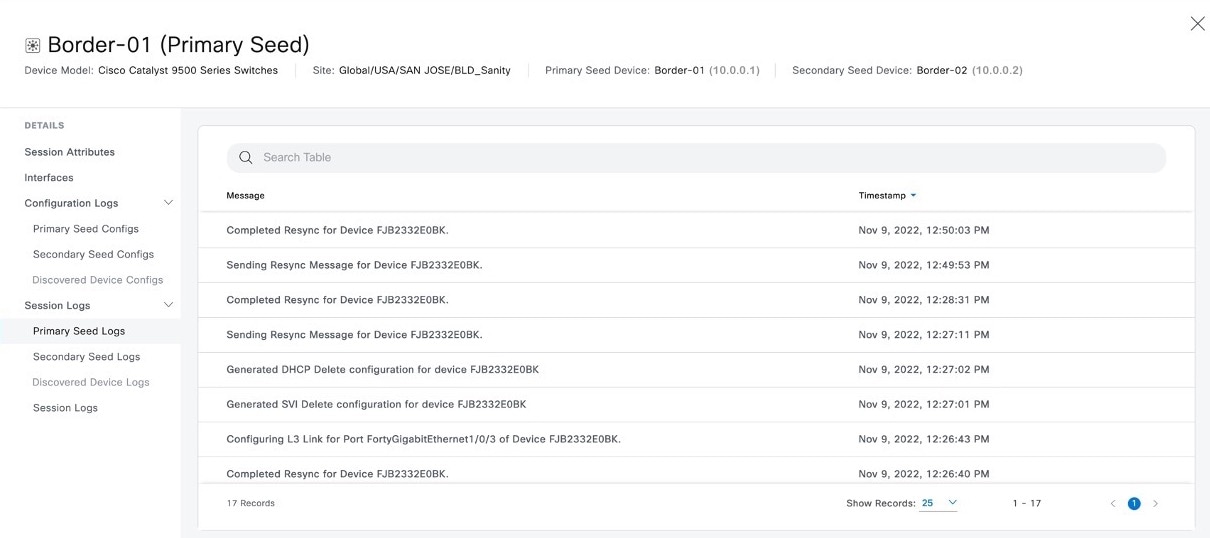

デバイス固有のログと構成を表示するには、セッションの詳細ウィンドウでデバイス名をクリックします。 トグルボタンを使用して、デバイスタイプをフィルタリングします。 デバイスの詳細が表示されます。

|

|

Step 4 |

デバイスにプッシュされた設定を表示するには、左側のペインで [Configuration Log] を展開し、デバイス設定を選択します。

|

|

Step 5 |

デバイス固有のログを表示するには、左側のペインで [Session Logs] を展開し、デバイスログを選択します。

|

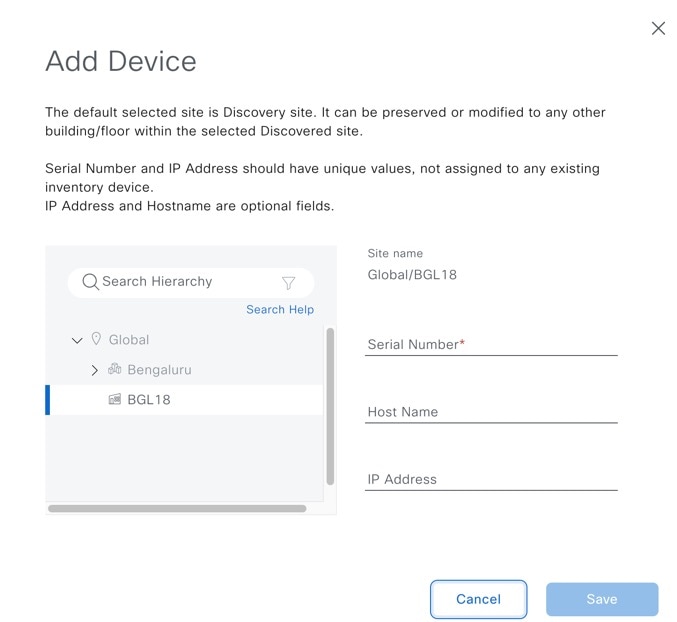

インターフェイス間のリンクの作成

LAN 自動化が停止した後、インターフェイス間の追加リンクを設定します。

Before you begin

次のトピックでは、Catalyst Center 2.3.5 に基づいてインターフェイス間の追加リンクを設定する手順について説明します。手順は、Catalyst Center バージョンによって異なる場合があります。

Procedure

|

Step 1 |

左上隅にあるメニューアイコンをクリックして次を選択します。 。 |

|

Step 2 |

次のいずれかのオプションを使用します。

|

|

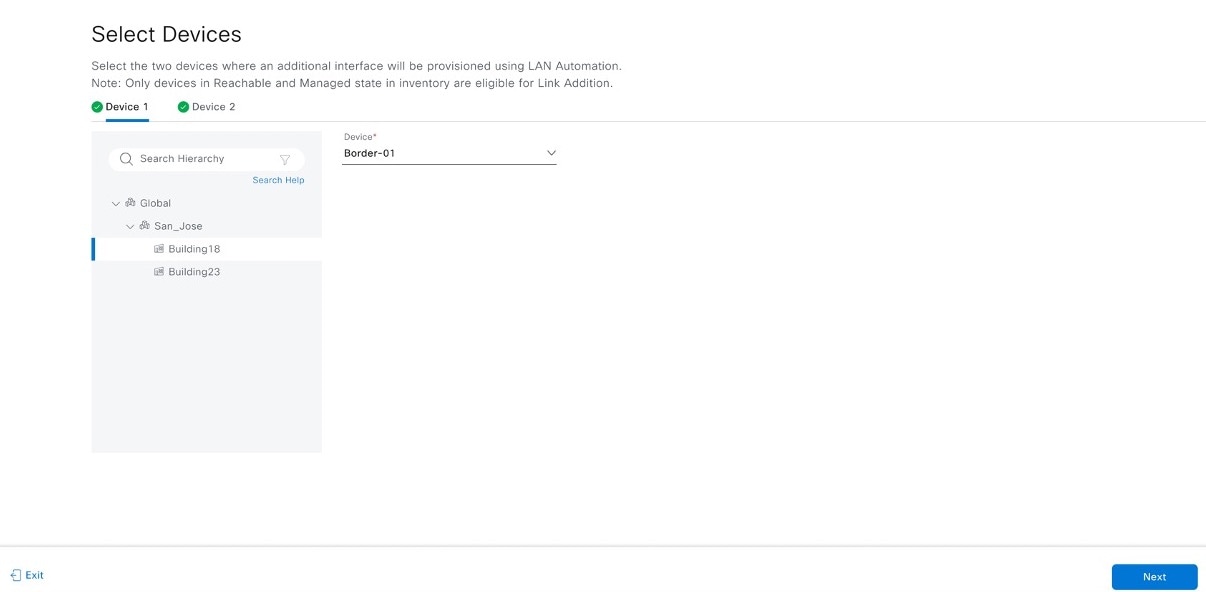

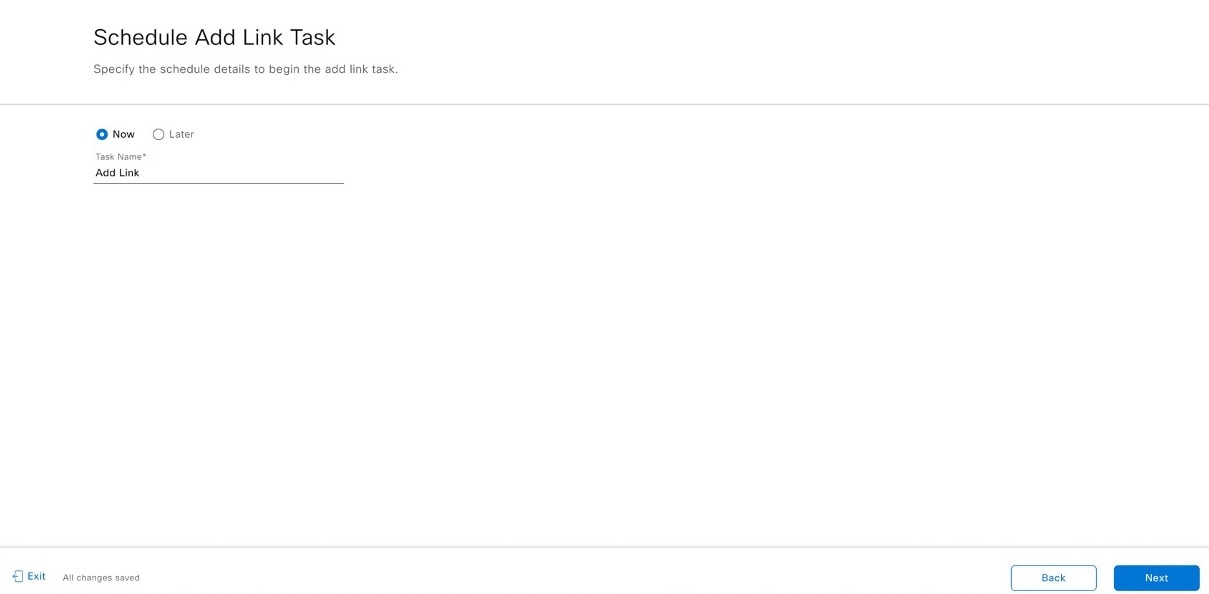

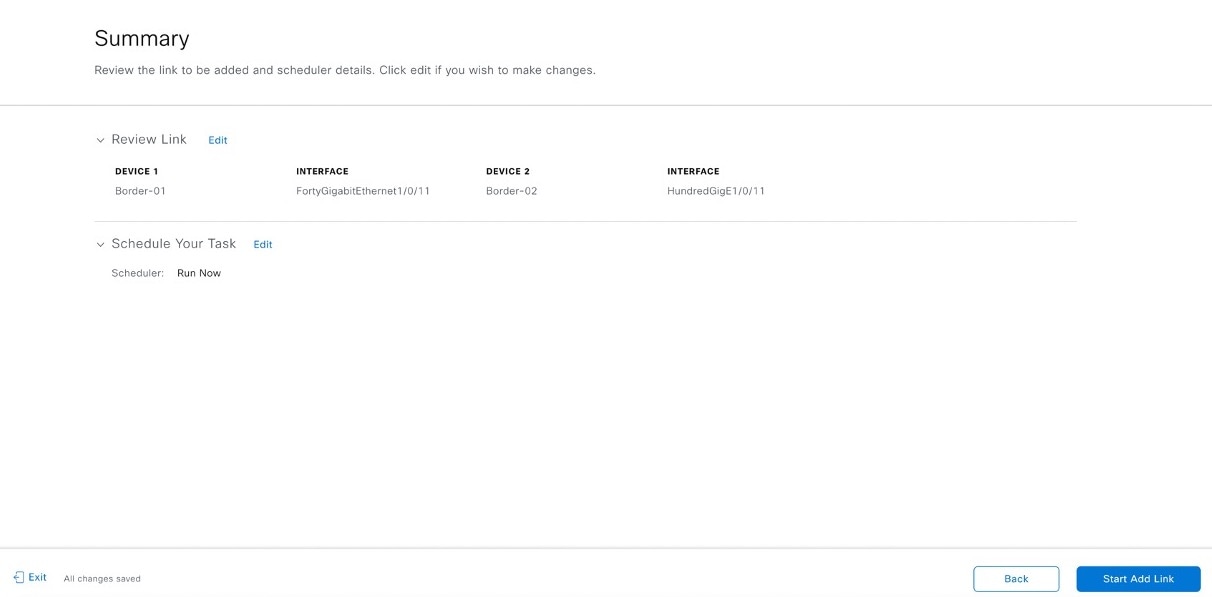

Step 3 |

[Add Link] のワークフローで次の手順に従います。 |

|

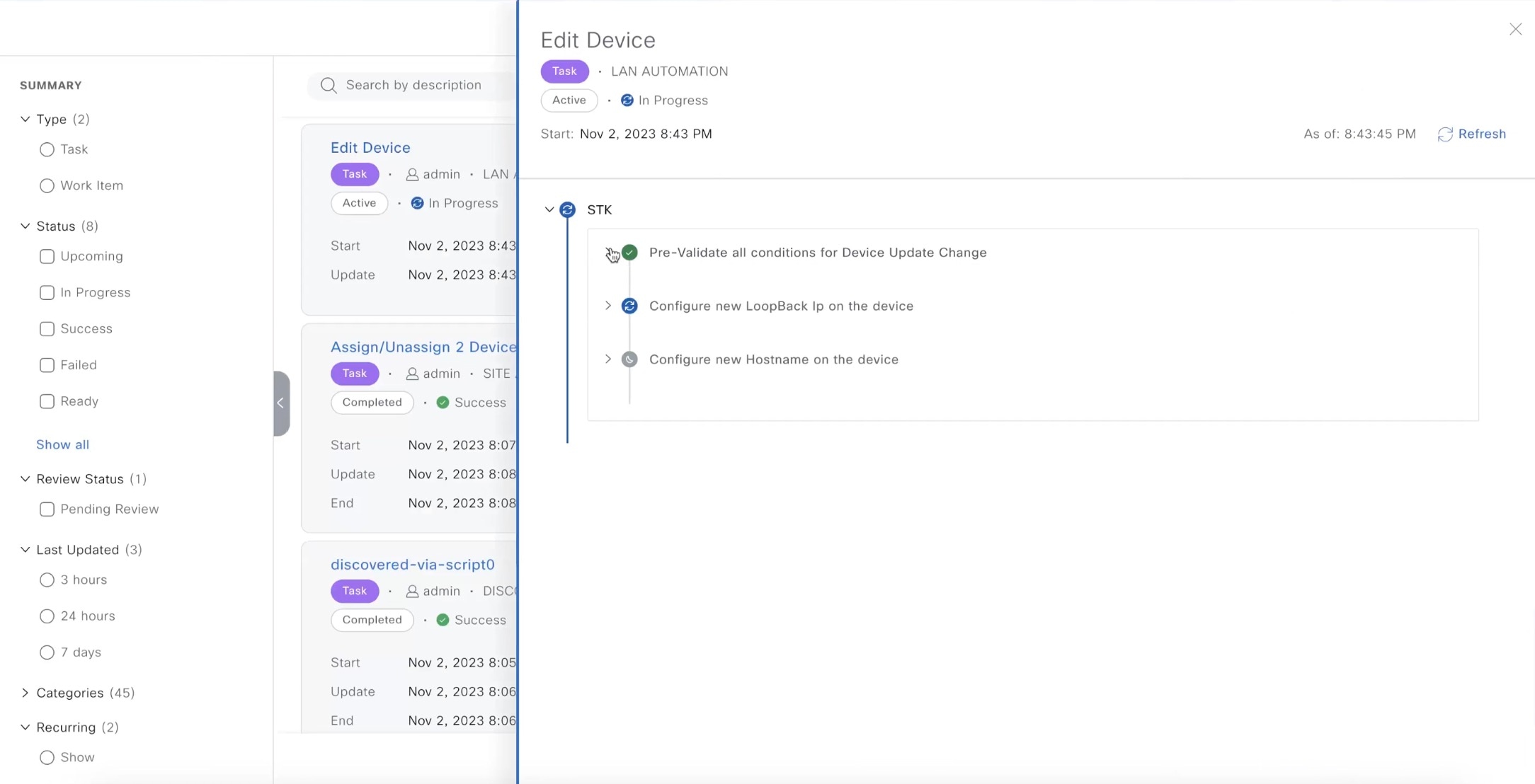

Step 4 |

設定のステータスを表示するには、[View Status in Activities] をクリックします。 |

What to do next

-

[Delete link] をクリックします。

-

デバイスとインターフェイスを選択します。

-

[Start Delete Link] をクリックします。

LAN 自動化デバイスの編集

Catalyst Center リリース 2.3.7.5 以降では、LAN 自動化デバイスのホスト名と Loopback0 インターフェイスの IP アドレスを編集できます。

Before you begin

LAN IP プールを予約していて、LAN 自動化によってデバイスが検出されたことを確認します。

Note |

|

Procedure

|

Step 1 |

左上隅にあるメニューアイコンをクリックして次を選択します。。 |

|

Step 2 |

[LAN Automation] ウィンドウで、[LAN Automated Devices] タブをクリックします。 |

|

Step 3 |

編集するデバイスの隣にあるチェックボックスをオンにし、[Edit Device] をクリックします。

|

|

Step 4 |

[Edit Devices] ウィンドウで、必要に応じて、[Device Name]、[IP Address Pool]、および [IP Address] フィールドを編集します。 サブネットマスクなしで IP アドレスを入力し、IP アドレスが選択した IP アドレスプールの範囲内にあることを確認します。

|

|

Step 5 |

[Validate] をクリックして、IP アドレスの割り当てを検証します。 |

|

Step 6 |

検証後、[Next] をクリックします。 |

|

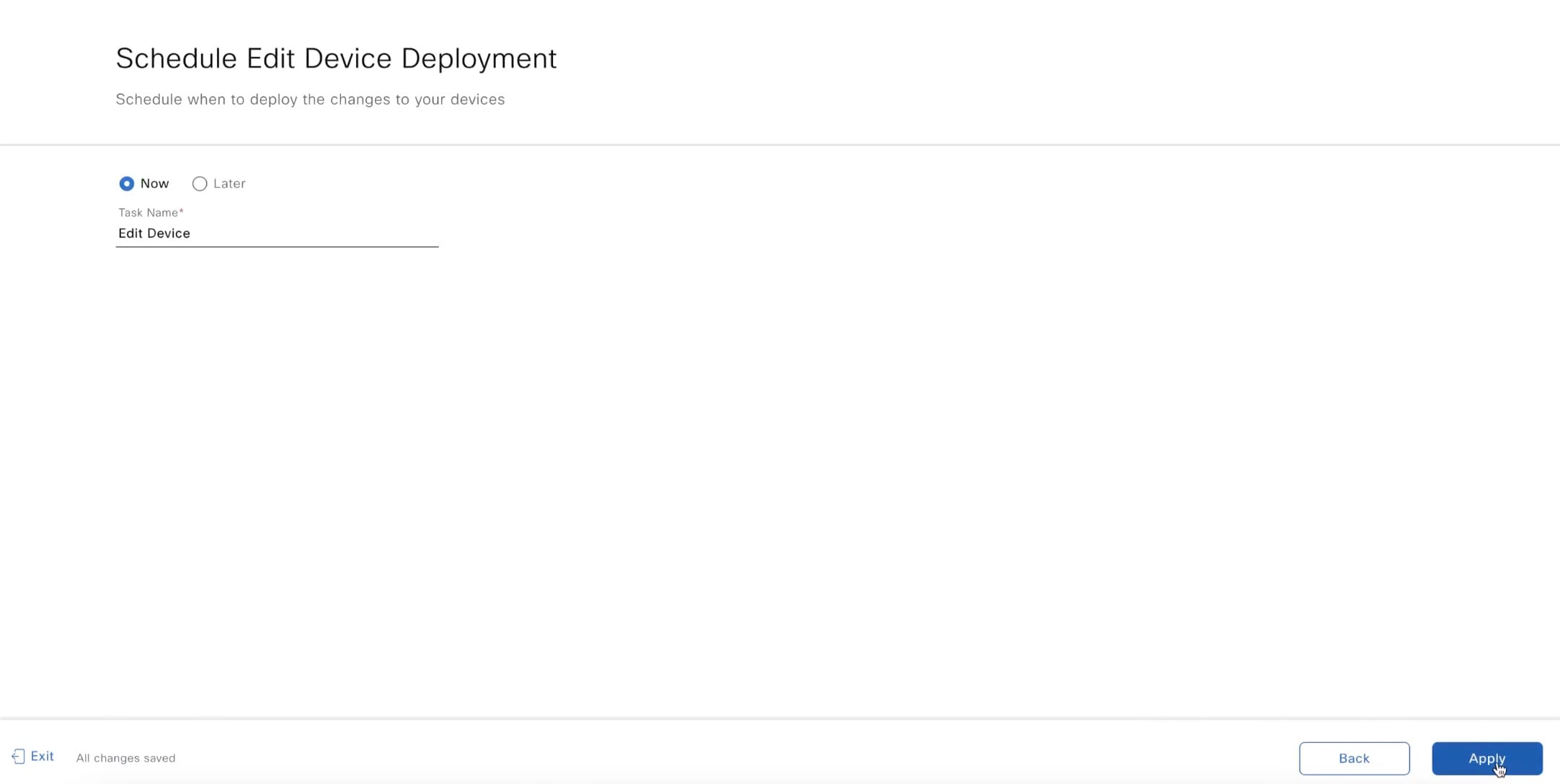

Step 7 |

[Now] または [Later] を選択してデバイス編集の展開をスケジュールし、[Apply] をクリックします。

|

What to do next

ウィンドウで編集タスクのステータスを確認できます。

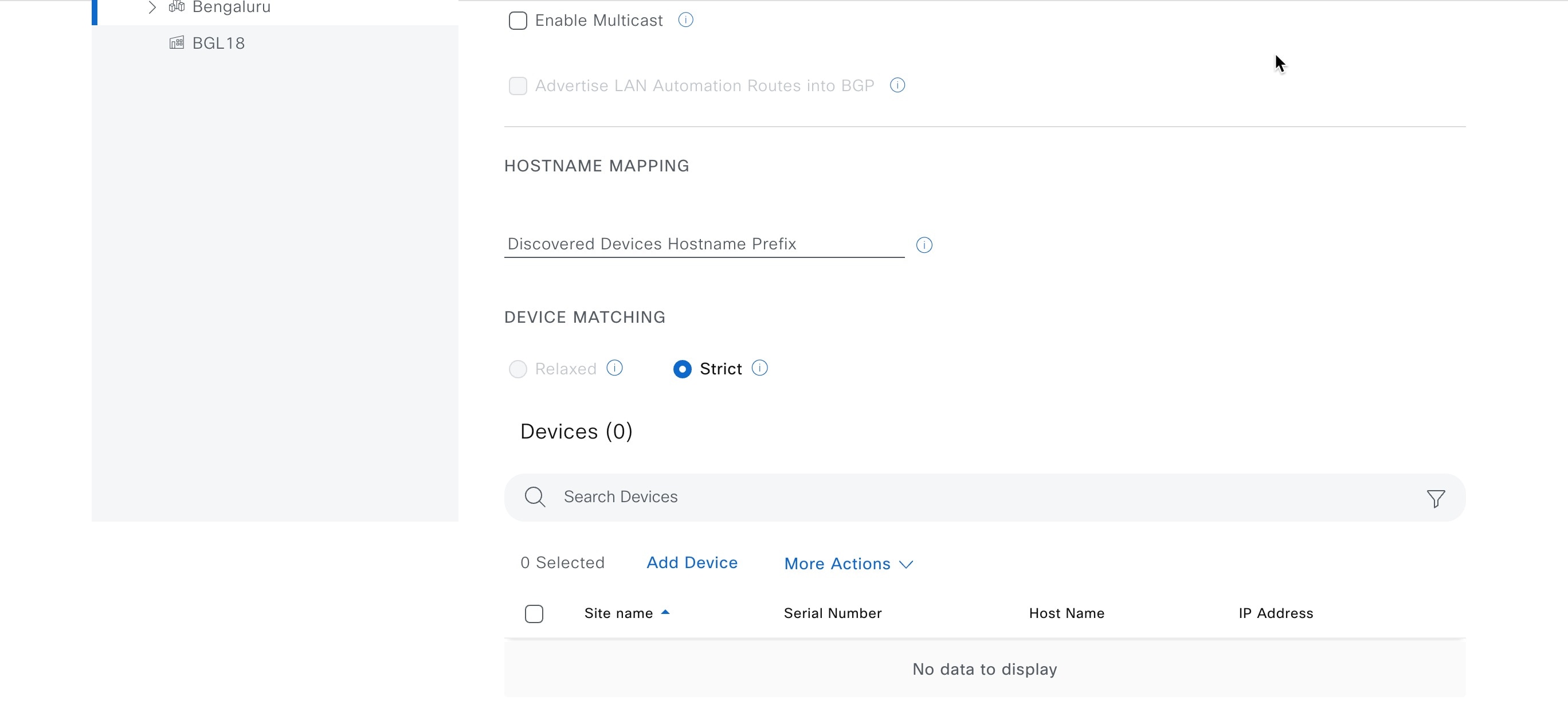

Strict 検出モードのデバイスの管理

Catalyst Center リリース 2.3.7.5 以降では、検出時のデバイスの照合用に [Relaxed] モードまたは [Strict] モードを選択できます。[Strict] モードでは、デバイス検出は指定されたデバイスのリストに制限されます。リストのデバイスを追加、編集、または削除するには、次の手順を使用します。

Procedure

|

Step 1 |

[LAN Automation] ウィンドウで、[Start LAN Automation] をクリックします。 |

||

|

Step 2 |

シードデバイスを追加し、[Next] をクリックします。 |

||

|

Step 3 |

[Session Attributes] ウィンドウの左側のペインで、建物またはフロアを選択します。 |

||

|

Step 4 |

[Device Matching] で、[Strict] オプションを選択します。

|

||

|

Step 5 |

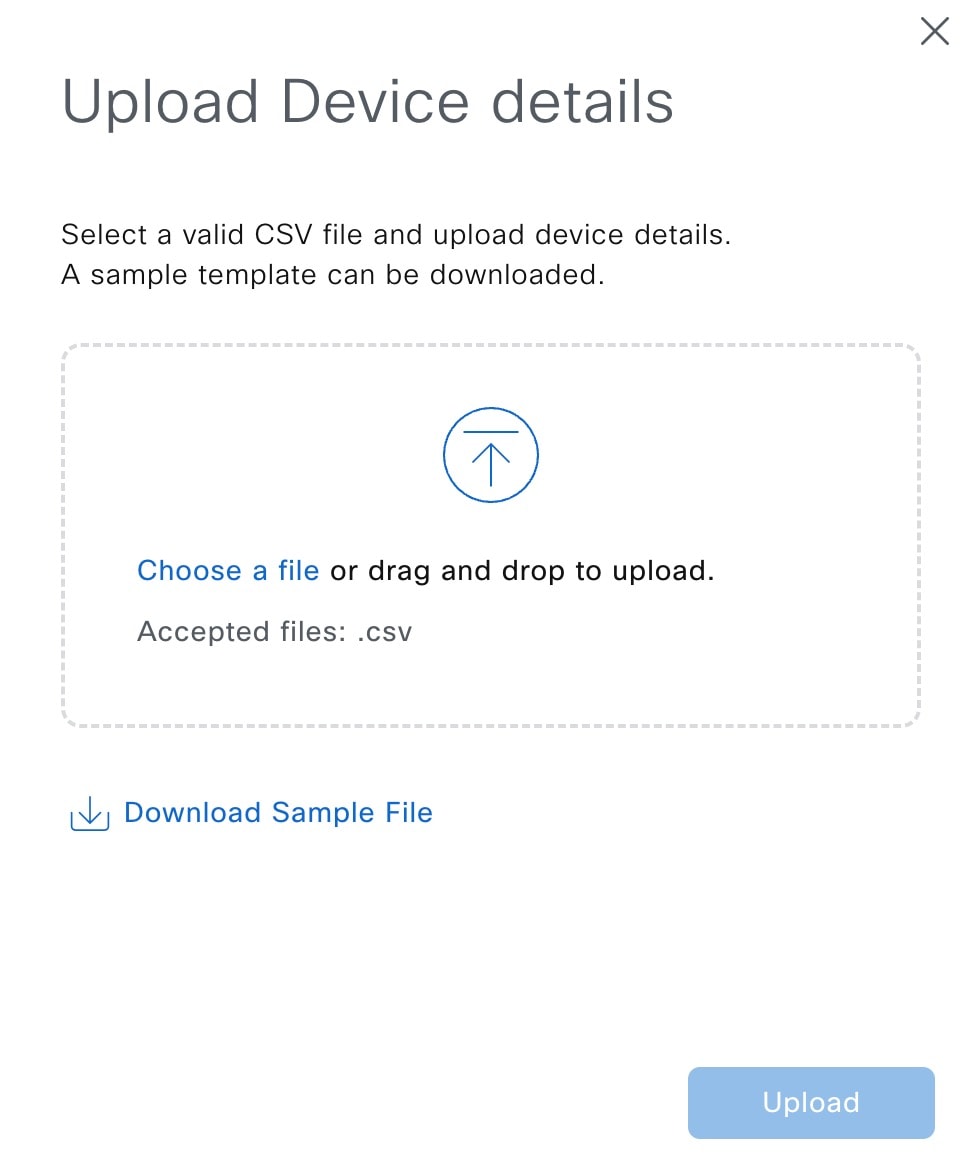

次のいずれかのオプションを使用してデバイスを追加します。

|

||

|

Step 6 |

検出するデバイスのリストのデバイスを編集するには、次の手順を実行します。 |

||

|

Step 7 |

検出するデバイスのリストのデバイスを削除するには、次の手順を実行します。 |

をクリックし、[Site] チェックボックスをオンにして [Apply] をクリックします。

をクリックし、[Site] チェックボックスをオンにして [Apply] をクリックします。

![[Edit Device] ウィンドウ](/c/dam/en/us/td/i/400001-500000/480001-490000/482001-483000/482303.jpg)

フィードバック

フィードバック