Pourquoi utiliser la NAT?

Chaque ordinateur et périphérique d’un réseau IP reçoit une adresse IP unique qui permet d’identifier l’hôte. En raison d’une pénurie d’adresses IPv4 publiques, la plupart de ces adresses IP sont privées et ne peuvent être routées nulle part en dehors du réseau privé de l’entreprise. RFC 1918 définit les adresses IP privées que vous pouvez utiliser en interne et qui ne doivent pas être annoncées :

-

10.0.0.0 à 10.255.255.255

-

172.16.0.0 à 172.31.255.255

-

192.168.0.0 à 192.168.255.255

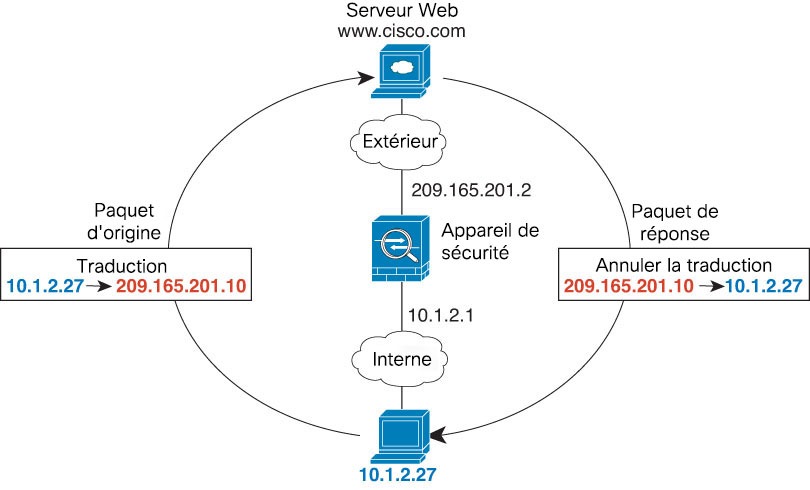

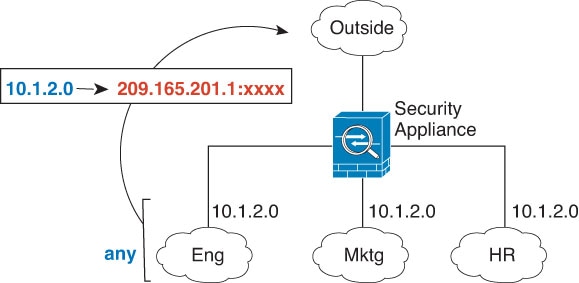

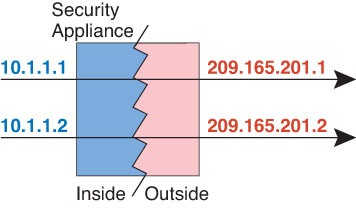

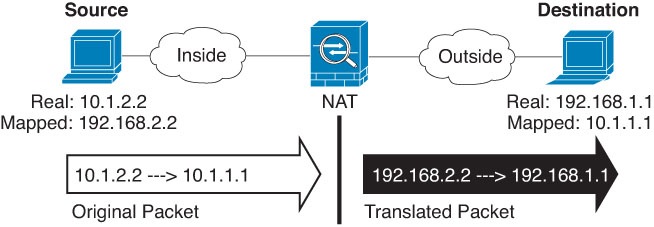

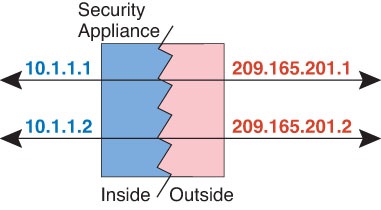

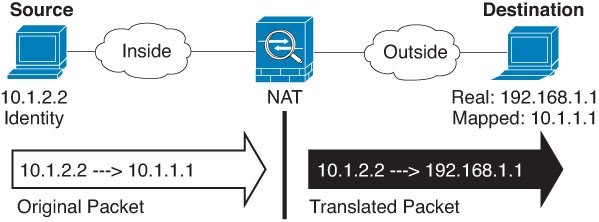

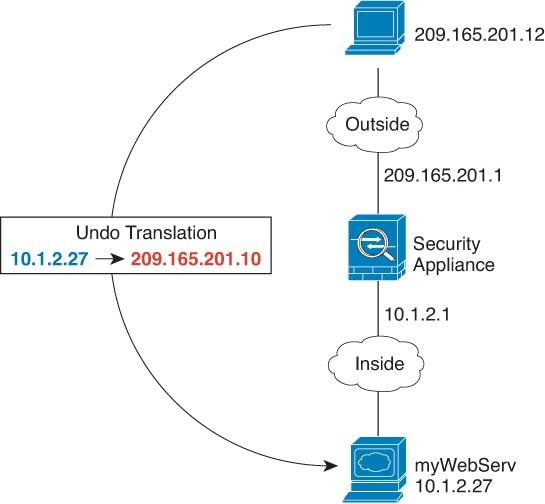

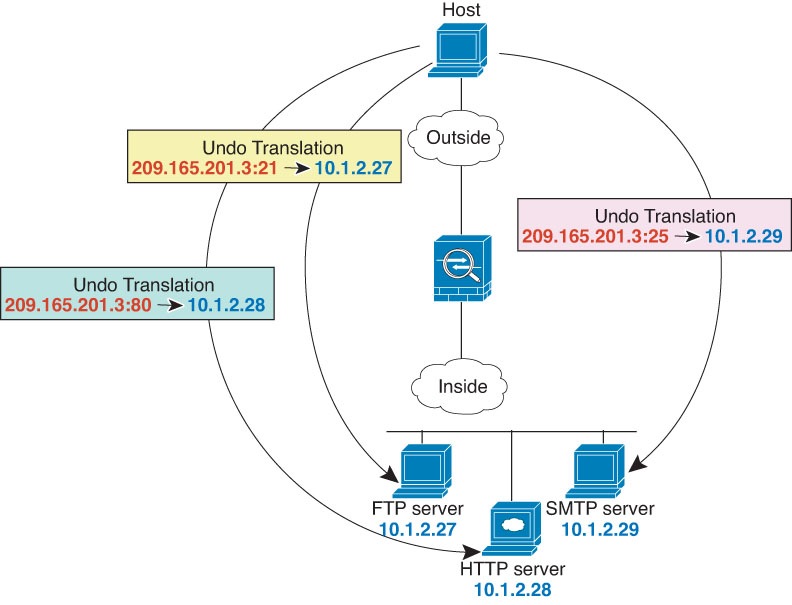

L’une des principales fonctions de la NAT est de permettre aux réseaux IP privés de se connecter à Internet. La NAT remplace une adresse IP privée par une adresse IP publique, en transformant les adresses privées du réseau privé interne en adresses légales et routables qui peuvent être utilisées sur l’Internet public. De cette façon, la NAT conserve les adresses publiques, car elle peut être configurée pour annoncer au moins une adresse publique pour l’ensemble du réseau vers le monde extérieur.

Les autres fonctions de la NAT comprennent :

-

Sécurité : le fait de garder les adresses IP internes masquées détourne les attaques directes.

-

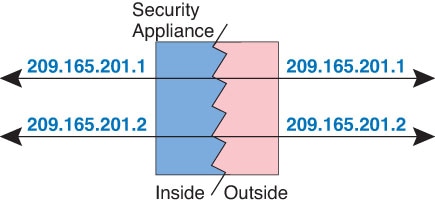

Solutions de routage IP : les adresses IP qui se chevauchent ne sont pas un problème lorsque vous utilisez la NAT.

-

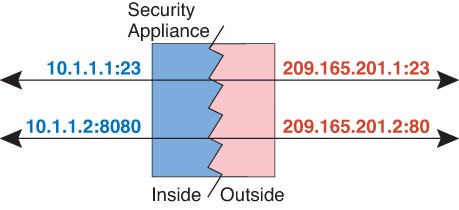

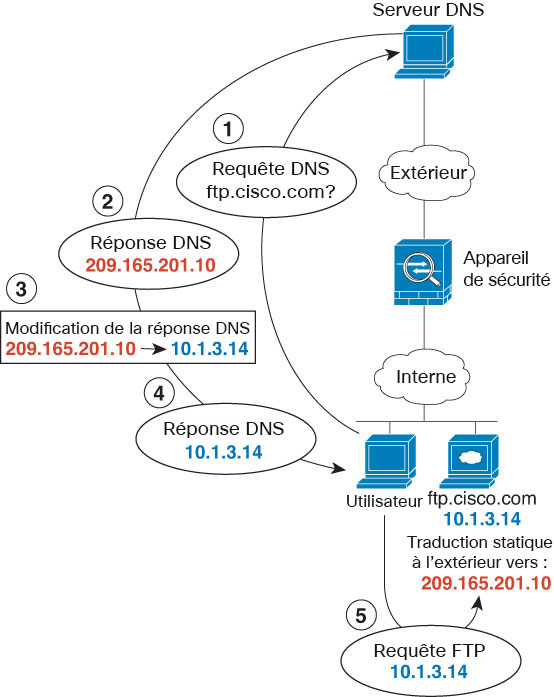

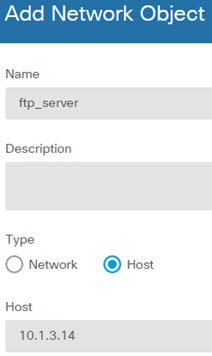

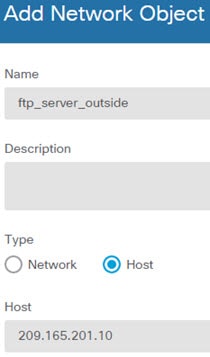

Souplesse : vous pouvez modifier les schémas d’adressages IP internes sans affecter les adresses publiques disponibles en externe. par exemple, pour un serveur accessible à Internet, vous pouvez conserver une adresse IP fixe pour l’utilisation d’Internet, mais à l’interne, vous pouvez modifier l’adresse du serveur.

-

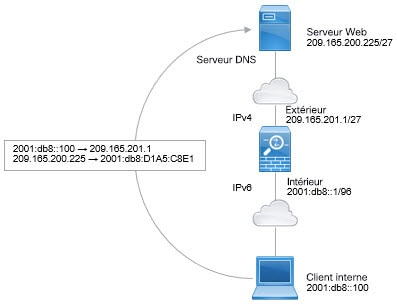

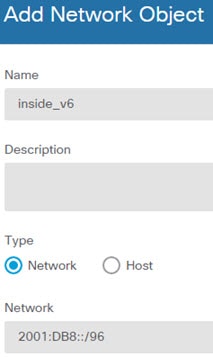

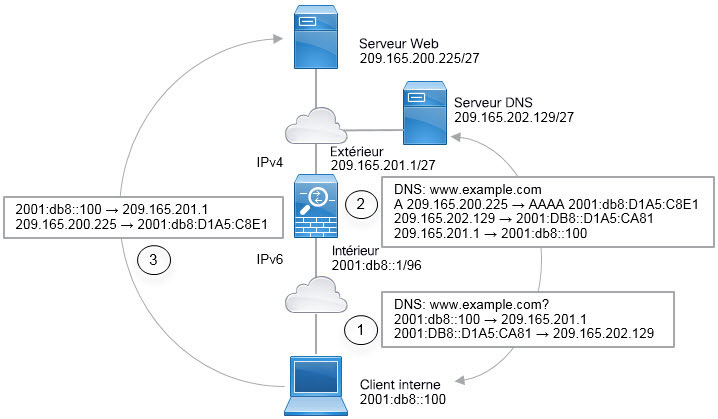

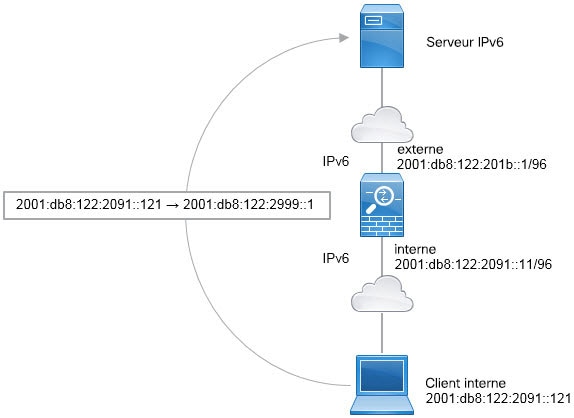

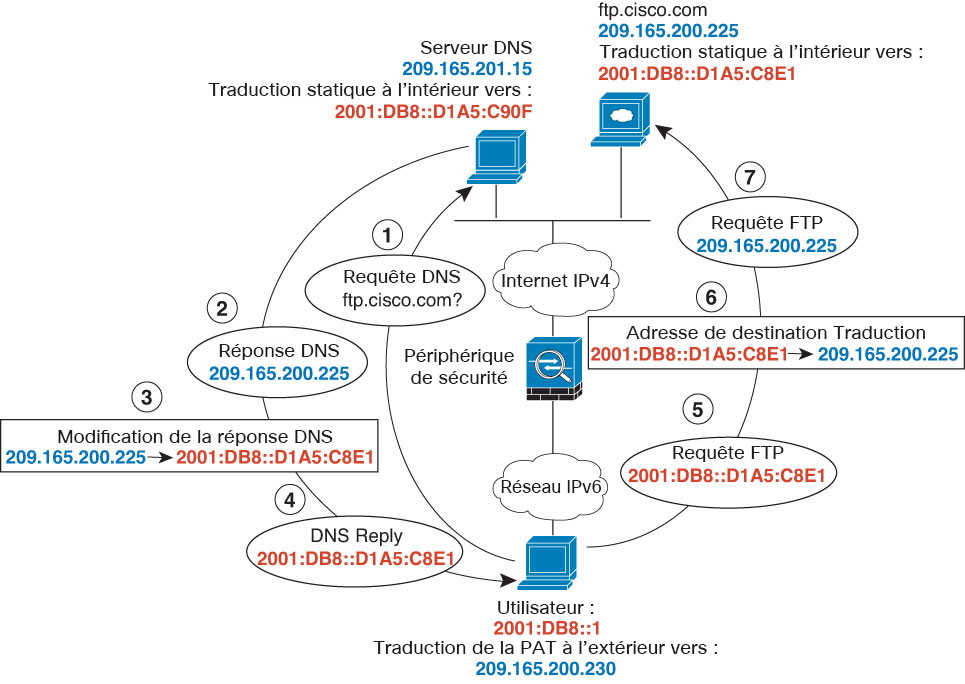

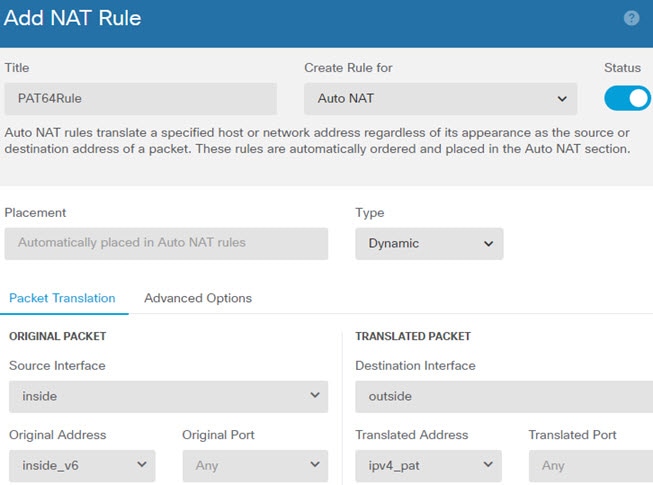

Traduction entre IPv4 et IPv6 (mode routage uniquement) Si vous souhaitez connecter un réseau IPv6 à un réseau IPv4, la NAT vous permet de traduire entre les deux types d’adresses.

Remarque |

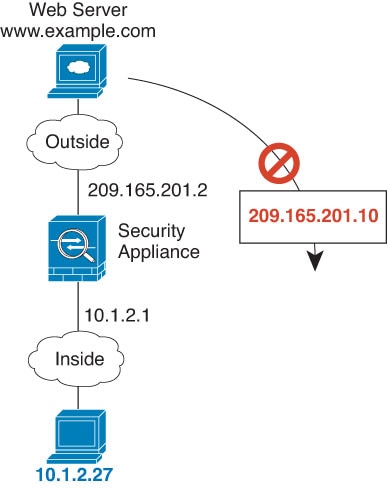

La NAT n’est pas requise. Si vous ne configurez pas la NAT pour un ensemble donné de trafic, ce trafic ne sera pas traduit, mais toutes les politiques de sécurité seront appliquées normalement. |

Commentaires

Commentaires