Comment configurer l’appareil en FDM

Après avoir terminé la configuration avec l’assistant, vous devriez avoir un périphérique qui fonctionne avec quelques règles de base en place :

-

Interfaces interne et externe. Aucune autre interface de données n’est configurée.

-

(Firepower 4100/9300) Les interfaces de données ne sont pas préconfigurées.

-

(ISA 3000) Un groupe de ponts contient 2 interfaces internes et 2 interfaces externes. Vous devez définir manuellement l’adresse IP de BVI1 pour terminer votre configuration.

-

(À l’exception de Firepower 4100/9300) Zones de sécurité pour les interfaces interne et externe.

-

(À l’exception de Firepower 4100/9300) Une règle d’accès qui fait confiance au trafic interne vers externe. Pour l’ISA 3000, il existe des critères d’accès qui autorisent tout le trafic de l'intérieur vers l'extérieur et de l'extérieur vers l'intérieur.

-

(À l’exception de Firepower 4100/9300 et ISA 3000) Une règle d’interface NAT qui traduit tout le trafic interne vers externe vers des ports uniques sur l’adresse IP de l’interface externe.

-

(À l’exception de Firepower 4100/9300 et ISA 3000) Un serveur DHCP fonctionnant sur l’interface interne .

Les étapes suivantes donnent un aperçu des fonctionnalités supplémentaires que vous pourriez souhaiter configurer. Veuillez cliquer sur le bouton d'aide (?) dans une page pour obtenir des renseignements détaillés sur chaque étape.

Procédure

|

Étape 1 |

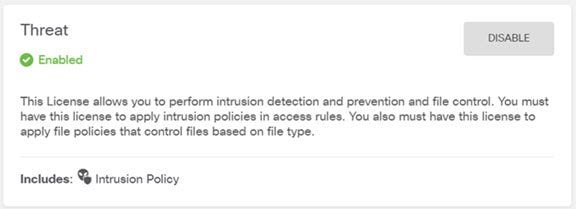

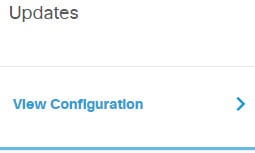

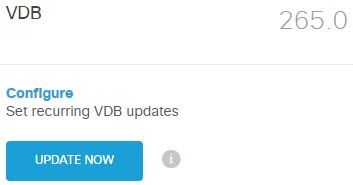

Choisissez Device (périphérique), cliquez sur View Configuration (Afficher la configuration) dans le groupe Smart License (Licence Smart). Cliquez sur Enable (Activer) pour chacune des licences facultatives que vous souhaitez utiliser : Menace , Programme malveillant, URL. Si vous avez enregistré l’appareil pendant la configuration, vous pouvez également activer la licence VPN RA souhaitée. Lisez l’explication sur chaque licence si vous ne savez pas si vous en avez besoin. Si vous n’êtes pas enregistré, vous pouvez le faire à partir de cette page. Cliquez sur Register Device (enregistrer l’appareil) et suivez les instructions. Veuillez vous inscrire avant l’expiration de la licence d’évaluation. Par exemple, une licence (license Threat ) activée devrait se présenter comme suit :  |

|

Étape 2 |

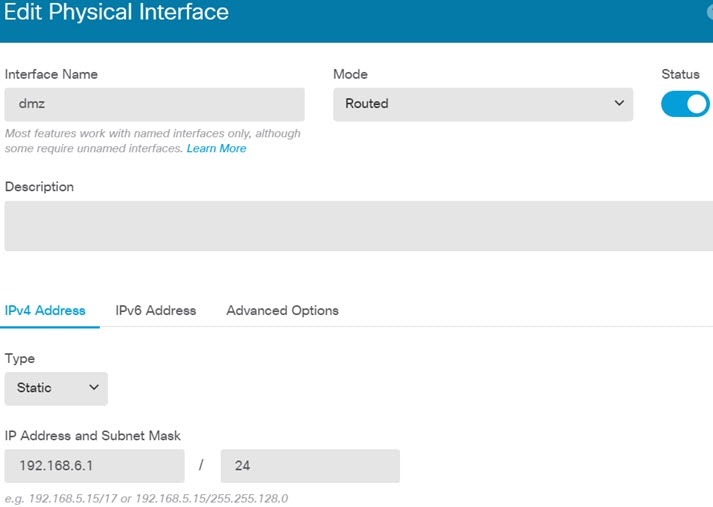

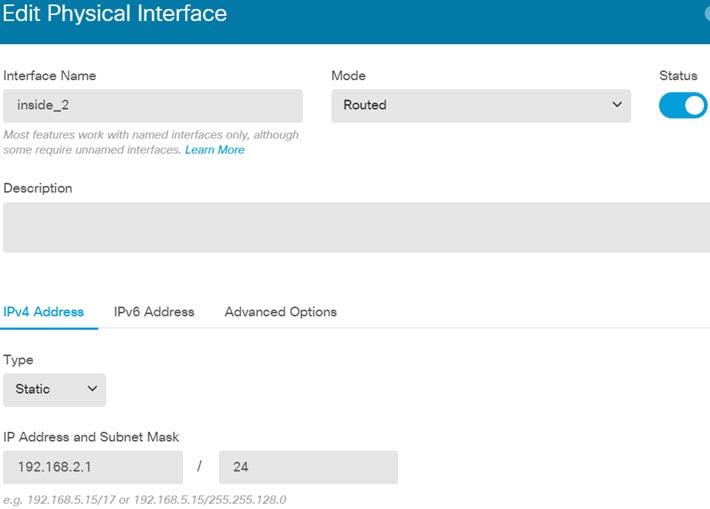

Si vous avez câblé d'autres interfaces, choisissez Device (périphérique), puis cliquez sur le lien dans le résumé des Interfaces, puis cliquez sur le type d’interface pour afficher la liste des interfaces.

Cliquez sur l'icône de modification ( Dans l’exemple suivant, une interface est configurée pour être utilisée comme « zone démilitarisée » (DMZ), où vous placez des ressources accessibles au public, comme votre serveur Web. Lorsque vous avez terminé, cliquez sur Save (enregistrer).  |

|

Étape 3 |

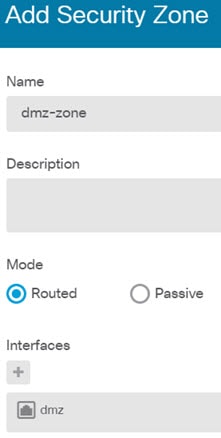

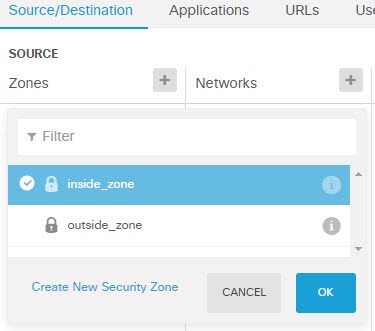

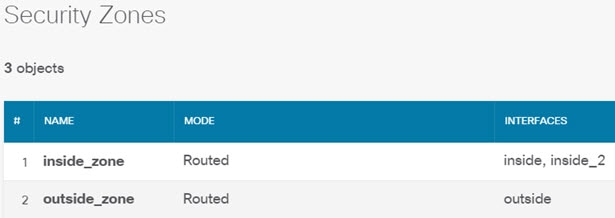

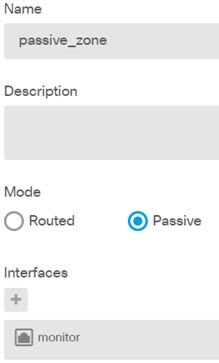

Si vous avez configuré de nouvelles interfaces, sélectionnez Objects (objets), puis Security Zones (zones de sécurité) dans la table des matières. Modifiez ou créez de nouvelles zones, selon le cas. Chaque interface doit appartenir à une zone, car vous configurez les politiques en fonction des zones de sécurité et non des interfaces. Vous ne pouvez pas placer les interfaces dans des zones lors de leur configuration. Par conséquent, vous devez toujours modifier les objets des zones après avoir créé de nouvelles interfaces ou modifié le but des interfaces existantes. L'exemple suivant montre comment créer une nouvelle zone dmz pour l'interface dmz.  |

|

Étape 4 |

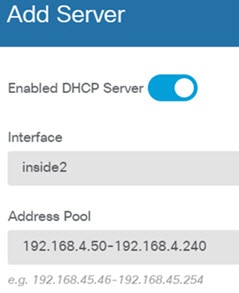

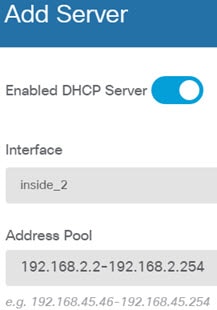

Si vous souhaitez que les clients internes utilisent le protocole DHCP pour obtenir une adresse IP du périphérique, sélectionnez Device (périphérique), puis . Sélectionnez l’onglet DHCP Server (Serveur DHCP). Un serveur DHCP est déjà configuré pour l’interface interne, mais vous pouvez modifier l’ensemble des adresses ou même le supprimer. Si vous avez configuré d’autres interfaces internes, il est très courant de configurer un serveur DHCP pour ces interfaces. Cliquez sur + pour configurer le serveur et l’ensemble d’adresses pour chaque interface interne. Vous pouvez également affiner la liste WINS et DNS fournie aux clients dans l’onglet Configuration. L'exemple suivant montre comment configurer un serveur DHCP sur l'interface interne 2 avec l’ensemble d'adresses 192.168.4.50-192.168.4.240.  |

|

Étape 5 |

Choisissez Device (périphérique), puis cliquez sur View Configuration (Afficher la configuration) dans le groupe Routing (Routage) et configurez une route par défaut. La voie de routage par défaut s’oriente normalement vers le routeur ISP (ou en amont) qui se trouve à côté de l’interface externe. Une voie de routage IPv4 par défaut est configuré sur any-ipv4 (0.0.0.0/0), alors qu'un routage IPv6 par défaut est configuré sur any-ipv6 (:: 0/0). Créez le routage pour chaque version IP que vous utilisez. Si vous utilisez le protocole DHCP pour obtenir une adresse pour l’interface externe, vous avez peut-être déjà accès au routage par défaut dont vous avez besoin. Les voies de routage que vous définissez sur cette page concernent uniquement les interfaces de données. Elles n’ont aucun impact sur l’interface de gestion. Définissez la passerelle de gestion sous . L'exemple suivant montre une voie de routage par défaut pour IPv4. Dans cet exemple, la passerelle isp-gateway est un objet réseau qui identifie l’adresse IP de la passerelle du fournisseur de services Internet (vous devez obtenir l’adresse de votre fournisseur de services Internet). Vous pouvez créer cet objet en cliquant sur Create New Network (créer un nouveau réseau) au bas du menu déroulant Gateway (passerelle).  |

|

Étape 6 |

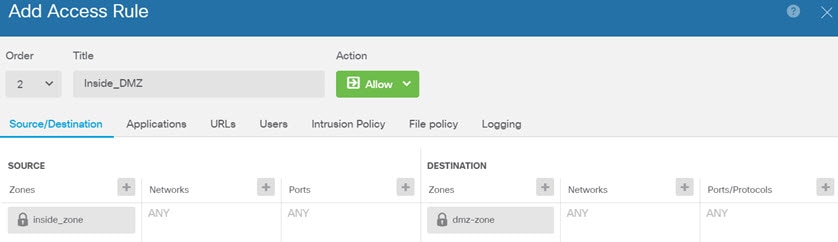

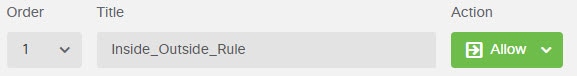

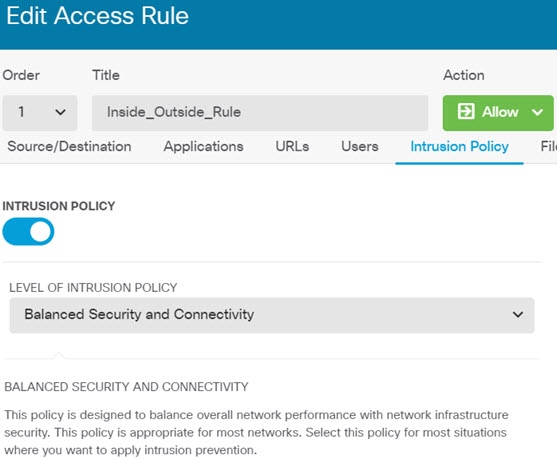

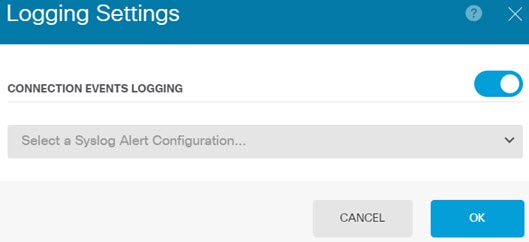

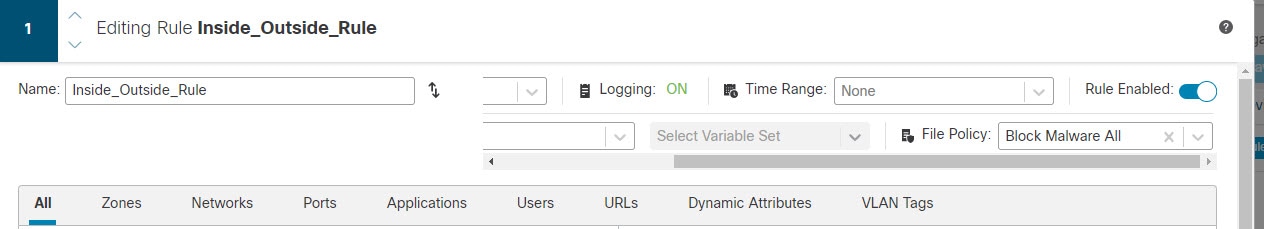

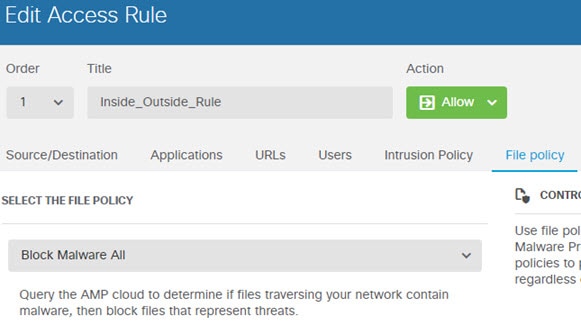

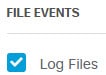

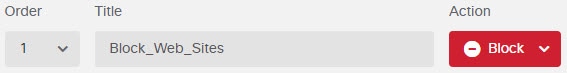

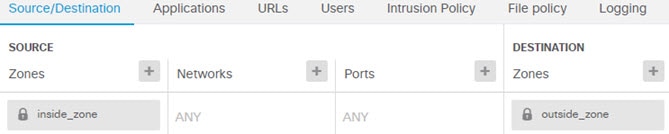

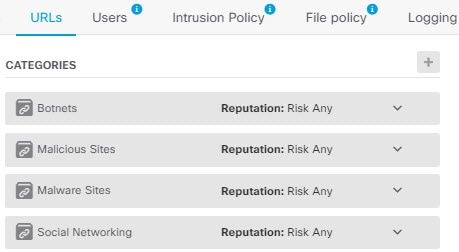

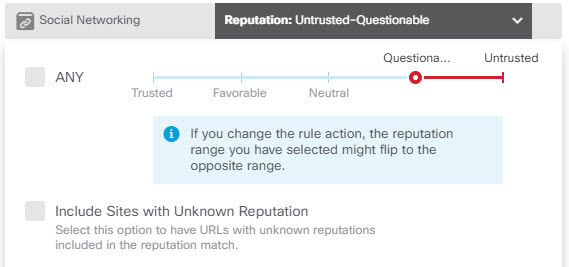

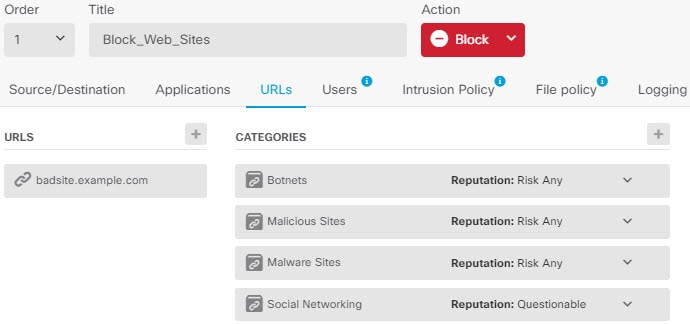

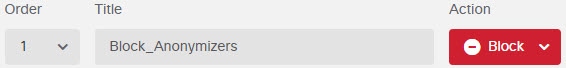

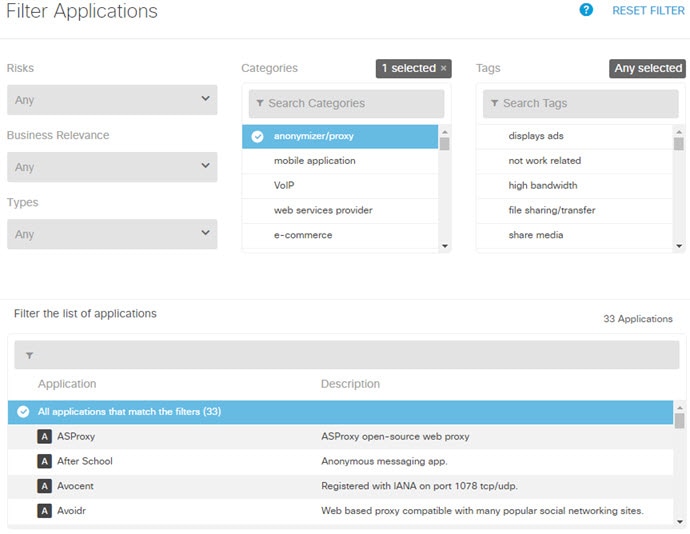

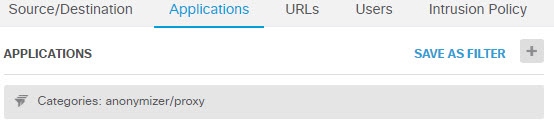

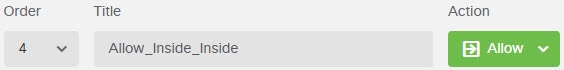

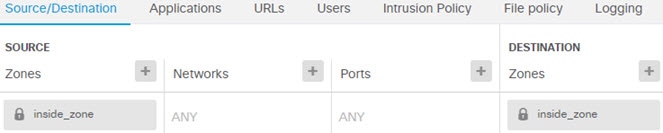

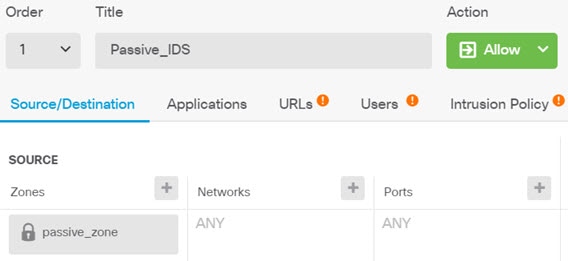

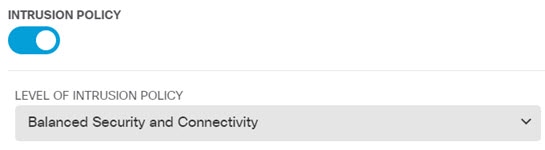

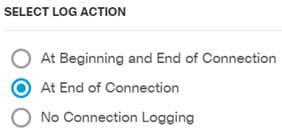

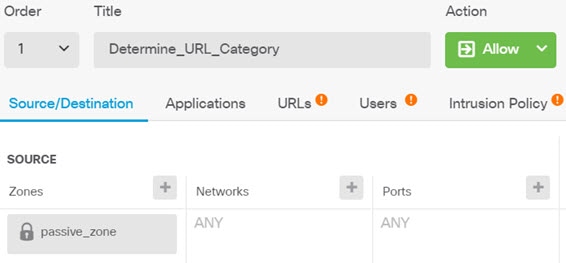

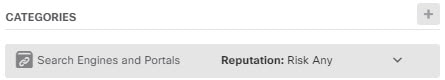

Sélectionnez les politiques sous Policies et configurez les politiques de sécurité pour le réseau. L’assistant de configuration de périphérique active le flux du trafic entre la zone interne et la zone externe ainsi que la NAT d’interface pour toutes les interfaces vers l’interface externe. Même si vous configurez de nouvelles interfaces, si vous les ajoutez à l’objet dans la zone interne, la règle de contrôle d’accès s’applique automatiquement à celles-ci. Cependant, si vous avez plusieurs interfaces internes, vous avez besoin d’une règle de contrôle d’accès pour permettre la circulation du trafic d’une zone interne à une autre. Si vous ajoutez d’autres zones de sécurité, vous avez besoin de règles pour autoriser le trafic en provenance et à destination de ces zones. Il s’agit de vos modifications minimales. En outre, vous pouvez configurer d’autres politiques pour fournir des services supplémentaires et affiner la NAT et les règles d’accès afin d’obtenir les résultats requis par votre organisation. Vous pouvez configurer les politiques suivantes :

L'exemple suivant montre comment autoriser le trafic entre la zone interne et la zone dmz dans la politique de contrôle d'accès. Dans cet exemple, aucune option n’est définie sous les autres onglets, à l’exception de la journalisation (Logging), pour laquelle l’option At End of Connection (à la fin de la connexion) est sélectionnée.  |

|

Étape 7 |

Validez vos modifications. |

Commentaires

Commentaires