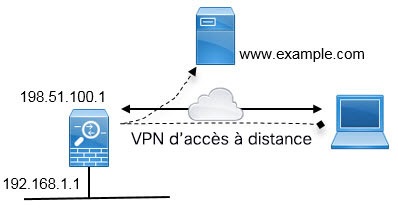

Aperçu du VPN d’accès à distance

Vous pouvez utiliser FDM pour configurer le VPN d’accès à distance sur SSL à l’aide du logiciel client AnyConnect.

Lorsque le client AnyConnect client négocie une connexion SSL VPN avec le FTD périphérique, il se connecte à l’aide de Transport Layer Security (TLS) ou de Datagram Transport Layer Security (DTLS). L’utilisation de DTLS évite les problèmes de latence et de bande passante associés à certaines connexions SSL et améliore la performance des applications en temps réel sensibles aux retards de paquets. Le client et le périphérique FTD négocient la version TLS/DTLS à utiliser. DTLS est utilisé si le client le prend en charge.

Nombre maximal de sessions VPN simultanées par modèle de périphérique

Il y a une limite maximale au nombre de sessions VPN d’accès à distance simultanées autorisées sur un périphérique en fonction du modèle de périphérique. Cette limite est conçue pour que les performances du système ne se dégradent pas à des niveaux inacceptables. Utilisez ces limites pour la planification de la capacité.

|

Modèle du périphérique |

Maximum de sessions VPN d’accès à distance simultanées |

|---|---|

|

Firepower 1010 |

75 |

|

Firepower 1120 |

150 |

|

Firepower 1140 |

400 |

|

Firepower de la série 2110 |

1 500 |

|

Firepower 2120 |

3500 |

|

Firepower 2130 |

7500 |

|

Firepower 2140 |

10 000 |

|

Secure Firewall 3110 |

3 000 |

|

Secure Firewall 3120 |

6000 |

|

Secure Firewall 3130 |

15 000 |

|

Secure Firewall 3140 |

20 000 |

|

Firepower 4100, tous les modèles |

10 000 |

|

Appareils Cisco Firepower de série 9300, tous les modèles |

20 000 |

|

FTDv: FTDv5 |

50 |

|

FTDv: FTDv10, FTDv20, FTDv30 |

250 |

|

FTDv: FTDv50 |

750 |

|

FTDv: FTDv100 |

10 000 |

|

ISA 3000 |

25 |

Téléchargement du logiciel client AnyConnect

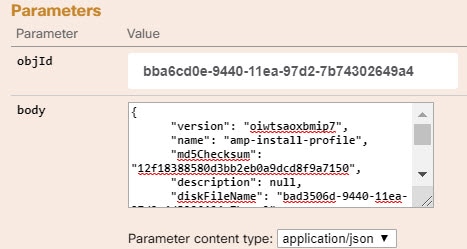

Avant de pouvoir configurer un VPN d’accès à distance, vous devez télécharger le logiciel client AnyConnect sur votre ordinateur. Vous devrez charger ces paquets lors de la définition du VPN.

Vous devez télécharger la dernière version client AnyConnect pour vous assurer de disposer des dernières fonctionnalités, des corrections de bogues et des correctifs de sécurité. Mettez régulièrement à jour les paquets sur le périphérique Cisco Firepower Threat Defense.

Remarque |

Vous pouvez charger un paquet client AnyConnect par système d’exploitation : Windows, Mac et Linux. Vous ne pouvez pas charger plusieurs versions pour un type de système d’exploitation donné. |

Obtenez les paquets de logiciels client AnyConnect depuis software.cisco.com. Vous devez télécharger les versions « Full Installation Package » (ensemble d’installation complet) des clients.

Comment les utilisateurs peuvent installer le logiciel client AnyConnect

Pour établir une connexion VPN, vos utilisateurs doivent installer le logiciel client AnyConnect. Vous pouvez utiliser vos méthodes de distribution de logiciels existantes pour installer le logiciel directement. Vous pouvez également faire en sorte que les utilisateurs installent client AnyConnect directement à partir du périphérique FTD.

Les utilisateurs doivent avoir des droits d’administrateur sur leur poste de travail pour installer le logiciel.

Une fois le client AnyConnect installé, si vous chargez de nouvelles versions client AnyConnect sur le système, le client AnyConnect détectera la nouvelle version lors de la prochaine connexion VPN effectuée par l’utilisateur. Le système invitera automatiquement l’utilisateur à télécharger et à installer le logiciel client mis à jour. Cette automatisation simplifie la distribution des logiciels pour vous et vos clients.

Si vous décidez que les utilisateurs installent initialement le logiciel à partir du périphérique FTD, demandez aux utilisateurs de procéder comme suit.

Remarque |

Les utilisateurs d’Android et d’iOS doivent télécharger client AnyConnect à partir de l’App Store approprié. |

Procédure

|

Étape 1 |

À l'aide d'un navigateur Web, ouvrez https://ravpn-address , où ravpn-address est l'adresse IP ou le nom d'hôte de l'interface externe sur laquelle vous autorisez les connexions VPN. Vous identifiez cette interface lorsque vous configurez le VPN d’accès à distance. Le système invite l’utilisateur à se connecter. Si vous avez modifié le port pour les connexions VPN d’accès à distance, les utilisateurs doivent inclure le port personnalisé dans l’URL. Par exemple : si vous avez changé le port en 4443 : https://ravpn.example.com:4443 |

|

Étape 2 |

Connectez-vous au site. Les utilisateurs sont authentifiés à l’aide du serveur de répertoire configuré pour le VPN d’accès à distance. La connexion doit être réussie pour continuer. Si la connexion a réussi, le système détermine si l’utilisateur dispose déjà de la version requise de client AnyConnect. Si client AnyConnect est absent de l’ordinateur de l’utilisateur ou s’il est de niveau inférieur, le système commence automatiquement l’installation du logiciel client AnyConnect. Lorsque l’installation est terminée, client AnyConnect termine la connexion VPN d’accès à distance. |

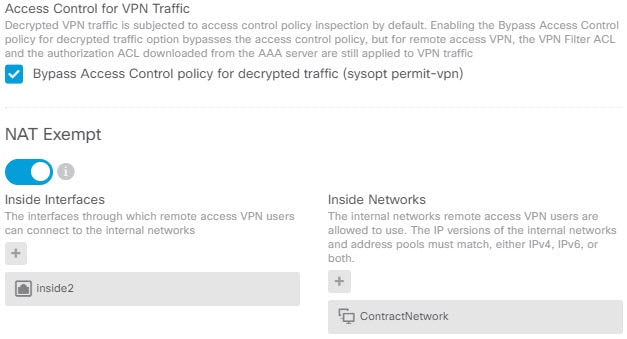

Contrôle des autorisations et des attributs des utilisateurs à l’aide de RADIUS et des stratégies de groupe

Vous pouvez appliquer des attributs d’autorisation d’utilisateur (également appelés droits ou autorisations d’utilisateur) aux connexions VPN RA à partir d’un serveur RADIUS externe ou d’une politique de groupe définie sur le périphérique Cisco Firepower Threat Defense. Si le périphérique Cisco Firepower Threat Defense reçoit des attributs du serveur AAA externe qui sont en conflit avec ceux configurés dans la politique de groupe, les attributs du serveur AAA prévalent toujours.

Le périphérique Cisco Firepower Threat Defense applique les attributs dans l’ordre suivant :

-

Attributs de l’utilisateur sur le serveur AAA externe : le serveur renvoie ces attributs une fois l’authentification ou l’autorisation de l’utilisateur réussie.

-

Politique de groupe configurée sur le périphérique Cisco Firepower Threat Defense : si un serveur RADIUS renvoie la valeur de l’attribut de classe RADIUS IETF-Class-25 (OU= group-policy) pour l’utilisateur, le périphérique place l’utilisateur dans la politique de groupe du même nom et applique les attributs de la politique de groupe qui ne sont pas renvoyés par le serveur.Cisco Firepower Threat Defense

-

Politiques de groupe affectées par le profil de connexion (également appelé groupes de tunnels) : le profil de connexion contient les paramètres préliminaires pour la connexion et comprend une politique de groupe par défaut appliquée à l’utilisateur avant l’authentification. Tous les utilisateurs se connectant au périphérique Cisco Firepower Threat Defense appartiennent initialement à ce groupe, qui fournit tous les attributs manquants dans les attributs d’utilisateur renvoyés par le serveur AAA ou dans la politique de groupe attribuée à l’utilisateur.

Les périphériques FTD prennent en charge les attributs avec l’ID de fournisseur 3076. Si le serveur RADIUS que vous utilisez ne comporte pas ces attributs définis, vous devez les définir manuellement. Pour définir un attribut, utilisez le nom ou le numéro d’attribut, le type, la valeur et le code du fournisseur (3076).

Les rubriques suivantes expliquent les attributs pris en charge selon que les valeurs sont définies dans le serveur RADIUS ou s’il s’agit de valeurs que le système envoie au serveur RADIUS.

Attributs envoyés au serveur RADIUS

Les attributs RADIUS 146 et 150 sont envoyés du périphérique Cisco Firepower Threat Defense au serveur RADIUS pour les demandes d’authentification et d’autorisation. Tous les attributs suivants sont envoyés du périphérique Cisco Firepower Threat Defense au serveur RADIUS pour les demandes de démarrage, de mise à jour provisoire et d’arrêt de gestion.

|

Attribut |

Numéro de l'attribut |

Syntaxe, type |

Valeur unique ou valeurs multiples |

Description ou valeur |

|---|---|---|---|---|

|

Type de client |

150 |

nombre entier |

Unique |

Le type de client qui se connecte au VPN :

|

|

Type de séance |

151 |

nombre entier |

Unique |

Le type de connexion :

|

|

Tunnel Group Name |

146 |

Chaîne |

Unique |

Le nom du profil de connexion qui a été utilisé pour établir la session, tel qu’il est défini sur le périphérique Cisco Firepower Threat Defense. Ce nom peut comporter de 1 à 253 caractères. |

Attributs reçus du serveur RADIUS

Les attributs d’autorisation utilisateur suivants sont envoyés au périphérique Cisco Firepower Threat Defense par le serveur RADIUS.

|

Attribut |

Numéro de l'attribut |

Syntaxe, type |

Valeur unique ou valeurs multiples |

Description ou valeur |

|---|---|---|---|---|

|

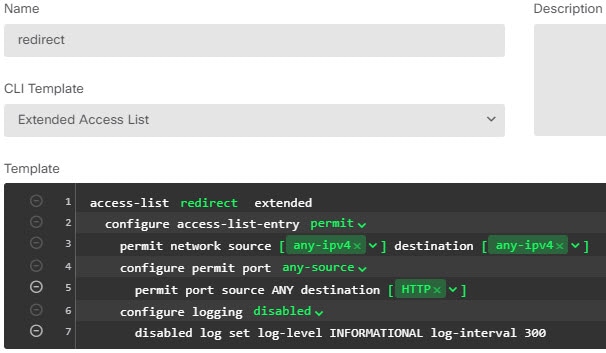

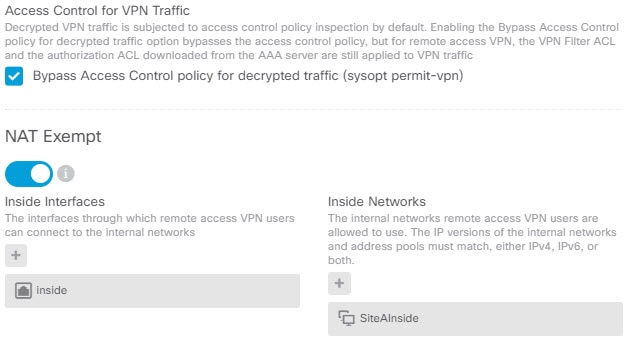

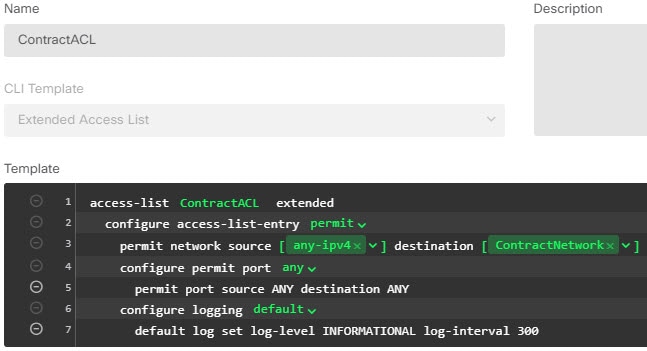

Liste d’accès entrant |

86 |

Chaîne |

Unique |

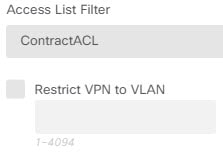

Les deux attributs Access-List (Liste d’accès) prennent le nom d’une ACL configurée sur le périphérique Cisco Firepower Threat Defense. Créez ces ACLs en utilisant le type d’objet Smart CLI Extended Access List (liste d’accès étendue Smart CLI) (sélectionnez ). Ces listes de contrôle d’accès contrôlent le flux du trafic dans le sens entrant (trafic entrant sur le périphérique Cisco Firepower Threat Defense ) ou sortant (trafic sortant du périphérique Cisco Firepower Threat Defense. |

|

Liste d’accès sortante |

87 |

Chaîne |

Unique |

|

|

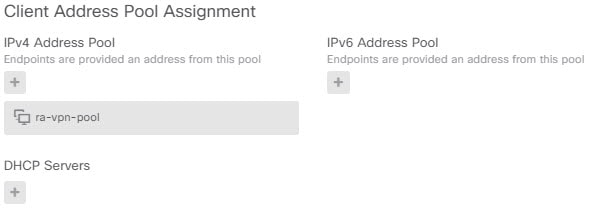

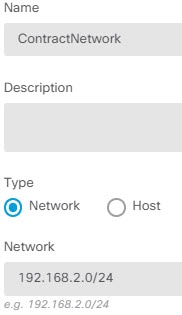

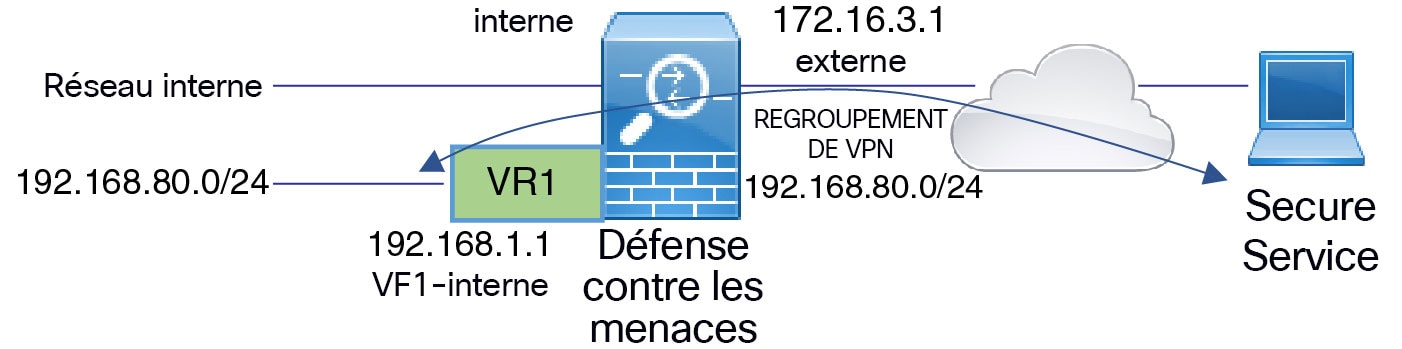

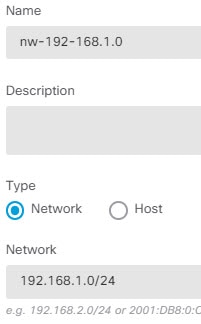

Ensembles des adresses |

217 |

Chaîne |

Unique |

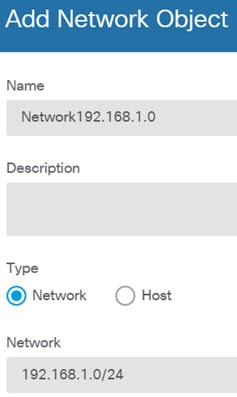

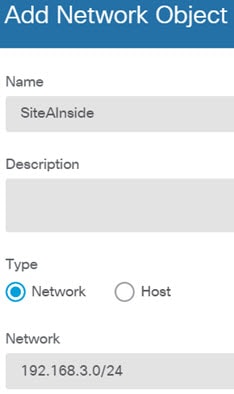

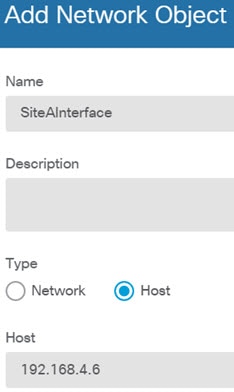

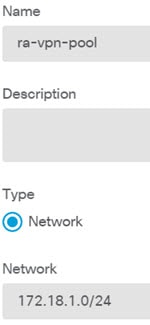

Le nom d’un objet réseau défini sur le périphérique Cisco Firepower Threat Defense qui identifie un sous-réseau, qui sera utilisé comme groupement d’adresses pour les clients se connectant au VPN d’accès à distance. Définissez l’objet réseau dans la page Objects (objets). |

|

Banner1 |

15 |

Chaîne |

Unique |

Bannière à afficher lorsque l’utilisateur se connecte. |

|

Banner2 |

36 |

Chaîne |

Unique |

La deuxième partie de la bannière à afficher lorsque l’utilisateur se connecte. Bannière2 est ajouté à Bannière1. |

|

Politique de groupe |

25 |

Chaîne |

Unique |

La politique de groupe à utiliser dans la connexion. Vous devez créer la politique de groupe sur la page Group Policy (politique de groupe) du VPN d’accès à distance. Vous pouvez utiliser l’un des formats suivants :

|

|

Connexions simultanées |

2 |

nombre entier |

Unique |

Nombre de connexions simultanées distinctes que l’utilisateur est autorisé à établir, 0 à 2147483647. |

|

VLAN |

140 |

nombre entier |

Unique |

Le VLAN dans lequel limiter la connexion de l’utilisateur, 0 à 4094. Vous devez également configurer ce VLAN sur une sous-interface du périphérique Cisco Firepower Threat Defense. |

Authentification à deux facteurs

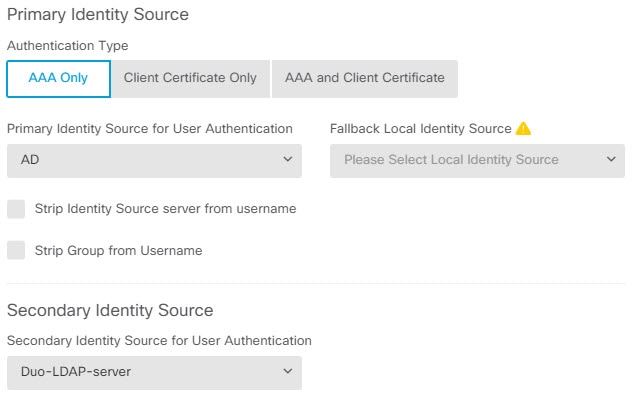

Vous pouvez configurer l’authentification à deux facteurs pour le VPN RA. Avec l’authentification à deux facteurs, l’utilisateur doit fournir un nom d’utilisateur et un mot de passe statiques, ainsi qu’un élément supplémentaire comme un jeton RSA ou un code d’accès Duo. L’authentification à deux facteurs diffère de l’utilisation d’une deuxième source d’authentification en ce sens que l’authentification à deux facteurs est configurée sur une source d’authentification unique, la relation avec le serveur RSA/Duo étant liée à la source d’authentification principale. L’exception est Duo LDAP, où vous configurez le serveur LDAP Duo comme source d’authentification secondaire.

Le système a été testé avec des jetons RSA et des codes d’accès Duo envoyés à Duo Mobile pour le deuxième facteur, conjointement avec tout serveur RADIUS ou AD comme premier facteur dans le processus d’authentification à deux facteurs.

Authentification à deux facteurs RSA

Vous pouvez configurer RSA en utilisant l’une des approches suivantes. Consultez la documentation de RSA pour obtenir des renseignements sur la configuration côté RSA.

-

Définissez le serveur RSA directement dans FDM en tant que serveur RADIUS, et utilisez ce serveur comme source d’authentification principale dans le VPN d’accès à distance.

Lorsqu’il utilise cette approche, l’utilisateur doit s’authentifier à l’aide d’un nom d’utilisateur configuré sur le serveur RADIUS RSA, puis concaténer le mot de passe avec le jeton RSA temporaire à usage unique, en séparant le mot de passe et le jeton par une virgule : password,token.

Dans cette configuration, il est courant d’utiliser un serveur RADIUS distinct (comme celui fourni dans Cisco ISE) pour fournir les services d’autorisation. Vous devez configurer le deuxième serveur RADIUS en tant qu’autorisation et, éventuellement, serveur de comptabilité.

-

Intégrer le serveur RSA avec un serveur RADIUS ou AD qui prend en charge l’intégration directe, et configurer le VPN d’accès à distance pour utiliser le serveur RADIUS ou AD non RSA comme source d’authentification principale. Dans ce cas, le serveur RADIUS/AD utilise RSA-SDI pour déléguer et orchestrer l’authentification à deux facteurs entre le client et le serveur RSA.

Lorsqu’il utilise cette approche, l’utilisateur doit s’authentifier à l’aide d’un nom d’utilisateur configuré sur le serveur RADIUS ou AD, et concaténer le mot de passe avec le jeton RSA à usage unique temporaire, en séparant le mot de passe et le jeton par une virgule : password,token.

Dans cette configuration, vous utilisez également le serveur RADIUS non RSA comme serveur d’autorisation et, éventuellement, serveur de comptabilité.

Authentification à deux facteurs Duo au moyen de RADIUS

Vous pouvez configurer le serveur RADIUS Duo comme source d’authentification principale. Cette approche utilise le serveur mandataire d’authentification RADIUS Duo.

Pour les étapes détaillées de la configuration de Duo, consultez https://duo.com/docs/cisco-firepower.

Vous devez ensuite configurer Duo pour transférer les demandes d’authentification dirigées vers le serveur mandataire pour utiliser un autre serveur RADIUS, ou un serveur AD, comme premier facteur d’authentification et le service en nuage Duo comme deuxième facteur.

Lorsqu’il utilise cette approche, l’utilisateur doit s’authentifier à l’aide d’un nom d’utilisateur configuré sur le mandataire d’authentification Duo et le serveur RADIUS/AD associé, et le mot de passe pour le nom d’utilisateur configuré dans le serveur RADIUS/AD, suivi de l’un des codes Duo suivants :

-

Duo-passcode. Par exemple, my-password,12345.

-

push. Par exemple, mon-motdepasse,push. Utilisez push pour demander à Duo d’envoyer une authentification push à l’application Duo Mobile, que l’utilisateur doit déjà avoir installée et enregistrée.

-

sms. Par exemple, mon-motdepasse,sms. Utilisez sms pour demander à Duo d’envoyer un message SMS avec un nouveau lot de codes d’authentification au périphérique mobile de l’utilisateur. La tentative d'authentification de l'utilisateur échouera lors de l'utilisation de sms. L’utilisateur doit ensuite s’authentifier de nouveau et saisir le nouveau mot de passe comme facteur secondaire.

-

phone. Par exemple, mon-motdepasse,phone. Utilisez phone pour demander à Duo d’effectuer l’authentification par rappel téléphonique.

Si le nom d’utilisateur/mot de passe est authentifié, le mandataire d’authentification Duo contacte le service en nuage Duo, qui valide que la demande provient d’un appareil mandataire configuré valide, puis envoie un code d’accès temporaire au périphérique mobile de l’utilisateur, comme indiqué. Lorsque l’utilisateur accepte ce code d’accès, la session est marquée comme authentifiée par Duo et le VPN d’accès à distance est établi.

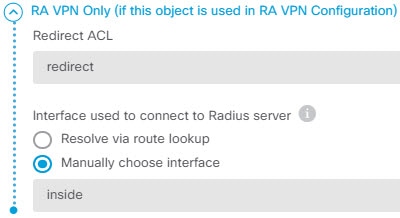

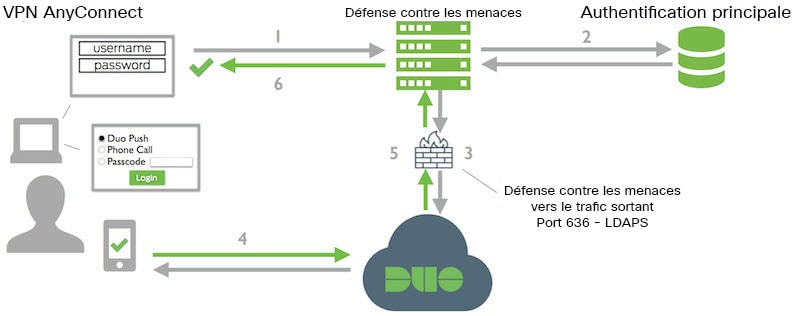

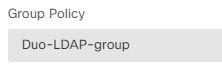

Authentification à deux facteurs Duo avec LDAP

Vous pouvez utiliser le serveur LDAP Duo comme source d’authentification secondaire en conjonction avec un serveur Microsoft Active Directory (AD) ou RADIUS comme source principale. Avec Duo LDAP, l’authentification secondaire valide l’authentification principale avec un code d’accès Duo, une notification poussée ou un appel téléphonique.

Le périphérique Cisco Firepower Threat Defense communique avec Duo LDAP à l’aide de LDAPS sur le port TCP/636.

Notez que le serveur LDAP Duo fournit des services d’authentification uniquement, il ne fournit pas de services d’identité. Ainsi, si vous utilisez Duo LDAP comme source d’authentification principale, vous ne verrez pas les noms d’utilisateurs associés aux connexions VPN d’accès à distance dans les tableaux de bord, et vous ne pourrez pas écrire de règles de contrôle d’accès pour ces utilisateurs.

Lorsqu’il utilise cette approche, l’utilisateur doit s’authentifier à l’aide d’un nom d’utilisateur configuré à la fois sur le serveur RADIUS/AD et sur le serveur LDAP Duo. Lorsqu’il est invité à se connecter par le client AnyConnect, l’utilisateur fournit le mot de passe RADIUS/AD dans le champ Password (Mot de passe) principal et, dans Secondary Password (Mot de passe secondaire), fournit l’un des éléments suivants pour s’authentifier auprès de Duo. Pour en savoir plus, consultez https://guide.duo.com/anyconnect.

-

Duo passcode (Code d’accès Duo) : authentifiez-vous à l’aide d’un code d’accès, généré avec Duo Mobile, envoyé par SMS, généré par votre jeton matériel ou fourni par un administrateur. Par exemple, 1234567.

-

push (Notification poussée) : envoyez une demande de connexion à votre téléphone, si vous avez installé et activé l’application Duo Mobile. Passez en revue la demande et appuyez sur Approve (Approuver) pour vous connecter.

-

Téléphone : authentifiez-vous à l’aide d’un rappel téléphonique.

-

SMS : demandez un code d'accès Duo dans un message texte. La tentative de connexion échouera. Connectez-vous à nouveau en utilisant le nouveau code d’accès.

Pour une explication détaillée et un exemple d’utilisation de Duo LDAP, consultez Comment configurer l’authentification à deux facteurs à l’aide de Duo LDAP.

Commentaires

Commentaires