À propos du déchiffrement SSL

Normalement, les connexions passent par la politique de contrôle d’accès pour déterminer si elles sont autorisées ou bloquées. Toutefois, si vous activez la politique de déchiffrement SSL, les connexions chiffrées sont d’abord envoyées par l’intermédiaire de la politique de déchiffrement SSL pour déterminer si elles doivent être déchiffrées ou bloquées. Toute connexion qui n’a pas été bloquée, qu’elle soit déchiffrée ou non, est ensuite soumise à la politique de contrôle d’accès pour une décision finale d’autorisation ou de blocage.

Remarque |

Vous devez activer la politique de déchiffrement SSL pour mettre en œuvre les règles d’authentification active dans la politique d’identité. Si vous activez le déchiffrement SSL pour activer les politiques d’identité, mais que vous ne souhaitez pas autrement mettre en œuvre le déchiffrement SSL, sélectionnez Do Not Decrypt (Ne pas déchiffrer) pour l’action par défaut et ne créez pas de règles de déchiffrement SSL supplémentaires. La politique d’identité génère automatiquement les règles dont elle a besoin. |

Les rubriques suivantes expliquent plus en détail la gestion et le déchiffrement du flux de trafic chiffré.

Pourquoi mettre en œuvre le déchiffrement SSL?

Le trafic chiffré, comme les connexions HTTPS, ne peut pas être inspecté.

De nombreuses connexions sont légitimement chiffrées, notamment les connexions aux banques et à d’autres établissements financiers. De nombreux sites Web utilisent le chiffrement pour protéger la confidentialité ou les données sensibles. Par exemple, votre connexion au FDM est chiffrée.

Cependant, les utilisateurs peuvent également masquer le trafic indésirable dans les connexions chiffrées.

En mettant en œuvre le déchiffrement SSL, vous pouvez déchiffrer les connexions, les inspecter pour vérifier qu’elles ne contiennent pas de menaces ou d’autre trafic indésirable, puis les chiffrer à nouveau avant de poursuivre la connexion. (Le trafic déchiffré passe par votre politique de contrôle d’accès et correspond aux règles en fonction des caractéristiques inspectées de la connexion déchiffrée, et non des caractéristiques chiffrées.) Cela équilibre votre besoin d’appliquer des politiques de contrôle d’accès avec le besoin de l’utilisateur de protéger les informations sensibles.

Vous pouvez également configurer des règles de déchiffrement SSL pour bloquer le trafic chiffré des types que vous savez ne pas vouloir sur votre réseau.

Gardez à l’esprit que le déchiffrement puis le rechiffrement du trafic ajoute une charge de traitement sur le périphérique, ce qui réduira les performances globales du système.

Actions que vous pouvez appliquer au trafic chiffré

Lors de la configuration des règles de déchiffrement SSL, vous pouvez appliquer les actions décrites dans les rubriques suivantes. Ces actions sont également disponibles pour l’action par défaut, qui s’applique à tout trafic qui ne correspond pas à une règle explicite.

Remarque |

Tout trafic qui passe par la politique de déchiffrement SSL doit ensuite passer par la stratégie de contrôle d’accès. À l’exception du trafic que vous abandonnez dans la politique de déchiffrement SSL, la décision finale d’autorisation ou d’abandon dépend de la stratégie de contrôle d’accès. |

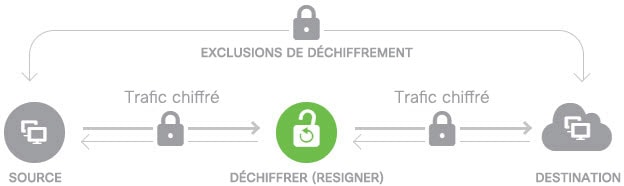

Déchiffrer - Resigner

Si vous choisissez de déchiffrer et de signer le trafic de nouveau, le système agit comme un intermédiaire.

Par exemple, l’utilisateur saisit https://www.cisco.com dans un navigateur. Le trafic atteint le périphérique Cisco Firepower Threat Defense, le périphérique négocie ensuite avec l’utilisateur à l’aide du certificat d’autorité de certification spécifié dans la règle et crée un tunnel SSL entre l’utilisateur et le périphérique Cisco Firepower Threat Defense. En même temps, le périphérique se connecte à https://www.cisco.com et crée un tunnel SSL entre le serveur et le périphérique Cisco Firepower Threat Defense.

Ainsi, le client voit le certificat de l’autorité de certification configuré pour la règle de déchiffrement SSL au lieu du certificat de www.cisco.com. Le client doit faire confiance au certificat pour terminer la connexion. Le périphérique Cisco Firepower Threat Defense effectue ensuite le déchiffrement/rechiffrement dans les deux sens du trafic entre le client et le serveur de destination.

Remarque |

Si le client ne fait pas confiance à l’autorité de certification (CA) utilisée pour signer de nouveau le certificat du serveur, il avertit l’utilisateur que le certificat ne doit pas être approuvé. Pour éviter cela, importez le certificat d’autorité de certification dans le magasin d’autorités de certification de confiance du client. Sinon, si votre entreprise dispose d’une PKI privée, vous pouvez émettre un certificat d’autorité de certification intermédiaire signé par l’autorité de certification racine et qui est automatiquement approuvé par tous les clients de l’organisation, puis téléverser ce certificat d’autorité de certification sur le périphérique. |

Si vous configurez une règle avec l'action Decrypt Re-Sign (Déchiffrer et resigner), la règle correspond au trafic en fonction du type d'algorithme de signature du certificat interne de l'autorité de certification référencé, en plus des conditions de la règle configurée. Comme vous pouvez sélectionner un seul certificat de resignature pour la politique de déchiffrement SSL, cela peut limiter le trafic correspondant pour les règles de resignature.

Par exemple, le trafic sortant chiffré à l’aide d’un algorithme de courbe elliptique (EC) correspond à une règle Déchiffrer - Resigner uniquement si le certificat de resignature est un certificat d’autorité de certification basé sur EC. De même, une règle Decrypt Re-Sign (Déchiffrer et resigner) qui fait référence à un certificat d’autorité de certification basé sur RSA correspond uniquement au trafic sortant chiffré avec un algorithme RSA; le trafic sortant chiffré avec un algorithme EC ne correspond pas à la règle, même si toutes les autres conditions de règle configurées correspondent.

Déchiffrer à l’aide d’une clé connue

Si vous êtes propriétaire du serveur de destination, vous pouvez mettre en œuvre le déchiffrement avec une clé connue. Dans ce cas, lorsque l’utilisateur ouvre une connexion à https://www.cisco.com, l’utilisateur voit le certificat réel pour www.cisco.com, même si c’est le périphérique Cisco Firepower Threat Defense qui présente le certificat.

Votre entreprise doit être le propriétaire du domaine et du certificat. Pour l’exemple de cisco.com, la seule façon possible de faire en sorte que l’utilisateur final voie le certificat de Cisco serait si vous êtes propriétaire du domaine cisco.com (c’est-à-dire que vous êtes Cisco Systems) et que vous êtes propriétaire du certificat cisco.com signé par une autorité de certification publique (CA). Vous ne pouvez déchiffrer qu’avec des clés connues pour les sites appartenant à votre organisation.

L’objectif principal du déchiffrement avec une clé connue est de déchiffrer le trafic dirigé vers votre serveur HTTPS pour protéger vos serveurs contre les attaques externes. Pour inspecter le trafic côté client vers des sites HTTPS externes, vous devez utiliser la re-signature du déchiffrement, car vous n’êtes pas propriétaire des serveurs.

Remarque |

Pour utiliser le déchiffrement par clé connue, vous devez charger le certificat et la clé du serveur en tant que certificat d’identité interne, puis l’ajouter à la liste des certificats de clé connue dans les paramètres de la politique de déchiffrement SSL. Vous pouvez ensuite écrire la règle de déchiffrement par clé connue en utilisant l’adresse du serveur comme adresse de destination. Pour en savoir plus sur l’ajout du certificat à la politique de déchiffrement SSL, consultez Configurer les certificats pour la clé connue et la nouvelle signature du déchiffrement. |

Ne pas déchiffrer

Si vous choisissez de contourner le déchiffrement pour certains types de trafic, aucun traitement n’est effectué sur le trafic. Le trafic chiffré est dirigé vers la stratégie de contrôle d’accès, où il est autorisé ou abandonné en fonction de la règle de contrôle d’accès à laquelle il correspond.

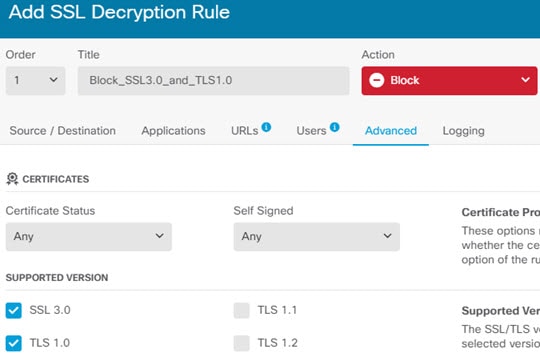

Bloquer

Vous pouvez simplement bloquer le trafic chiffré qui correspond à une règle de déchiffrement SSL. Le blocage dans la politique de déchiffrement SSL empêche la connexion d’atteindre la politique de contrôle d’accès.

Lorsque vous bloquez une connexion HTTPS, l’utilisateur ne voit pas la page de réponse de blocage par défaut du système. Au lieu de cela, l’utilisateur voit la page par défaut du navigateur pour un échec de connexion sécurisée. Le message d’erreur n’indique pas que le site a été bloqué en raison de la politique. Au lieu de cela, des erreurs peuvent indiquer qu’il n’y a pas d’algorithmes de chiffrement communs. Il n’est pas évident dans ce message que vous ayez délibérément bloqué la connexion.

Règles de déchiffrement SSL générées automatiquement

Que vous activiez ou non la politique de déchiffrement SSL, le système génère automatiquement des règles de re-signature de déchiffrement pour chaque règle de politique d’identité qui met en œuvre l’authentification active. Cela est nécessaire pour activer l’authentification active pour les connexions HTTPS.

Lorsque vous activez la politique de déchiffrement SSL, ces règles s’affichent sous l’en-tête Règles d’authentification actives de la politique d’identité. Ces règles sont regroupées en haut de la politique de déchiffrement SSL. Les règles sont en lecture seule. Vous pouvez les modifier uniquement en modifiant votre politique d’identité.

Gestion du trafic non déchiffrable

Plusieurs caractéristiques rendent une connexion indéchiffrable. Si une connexion possède l’une des caractéristiques suivantes, l’action par défaut est appliquée à la connexion, quelle que soit la règle à laquelle la connexion correspondrait. Si vous sélectionnez Bloquer comme action par défaut (plutôt que Ne pas déchiffrer), vous pourriez rencontrer des problèmes, notamment des pertes excessives de trafic légitime.

-

Session compressée : une compression de données a été appliquée à la connexion.

-

Session SSLv2 : la version minimale de SSL prise en charge est SSLv3.

-

Unknown cipher suite (suite de chiffrement inconnu) : le système ne reconnaît pas la suite de chiffrement pour la connexion.

-

Unsupported cipher suite : le système ne prend pas en charge le déchiffrement selon la suite de chiffrement détectée.

-

Session not cached (session non mise en cache) : la session SSL a la réutilisation de session activée, le client et le serveur ont rétabli la session avec l’identifiant de session et le système n’a pas mis en cache cet identifiant de session.

-

Handshake errors (Erreurs d'établissement de liaison) : une erreur s'est produite lors de la négociation d'établissement de liaison SSL.

-

Decryption error (erreurs de déchiffrement) : une erreur s’est produite lors de l’opération de déchiffrement.

-

Passive interface traffic (trafic d’interface passive) : tout le trafic sur les interfaces passives (zones de sécurité passives) est non déchiffrable.

Commentaires

Commentaires