Principes de base du VPN

La tunnellisation permet d’utiliser un réseau TCP/IP public, comme Internet, pour créer des connexions sécurisées entre des utilisateurs distants et des réseaux privés d’entreprise. Chaque connexion sécurisée s’appelle un tunnel.

Les technologies VPN basées sur IPsec utilisent les normes de protocole ISAKMP ou IKE (Internet Security Association and Key Management Protocol) et les normes de tunnellisation IPsec pour créer et gérer les tunnels. ISAKMP et IPsec accomplissent les tâches suivantes :

-

Négocier les paramètres du tunnel.

-

Établir des tunnels.

-

Authentifier les utilisateurs et les données.

-

Gérer les clés de sécurité.

-

Chiffrer et déchiffrer les données.

-

Gérer le transfert de données dans le tunnel.

-

Gérer le transfert de données entrant et sortant en tant que point terminal de tunnel ou routeur.

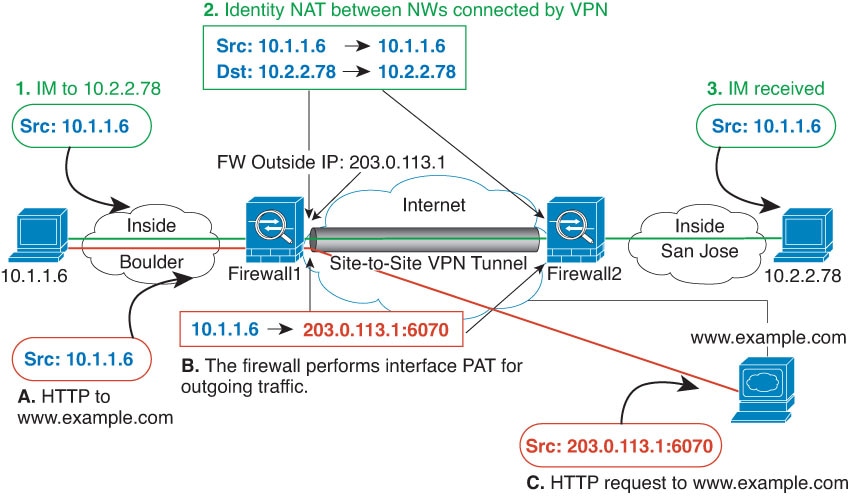

Un périphérique dans un VPN fonctionne comme un point terminal de tunnel bidirectionnel. Il peut recevoir des paquets simples du réseau privé, les encapsuler, créer un tunnel et les envoyer à l’autre extrémité du tunnel où ils sont désencapsulés et envoyés à leur destination finale. Il peut également recevoir des paquets encapsulés du réseau public, les désencapsuler et les envoyer à leur destination finale sur le réseau privé.

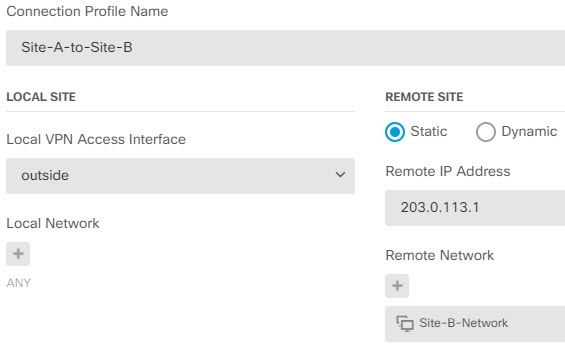

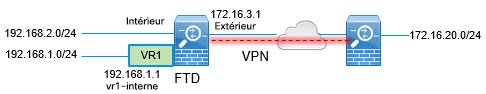

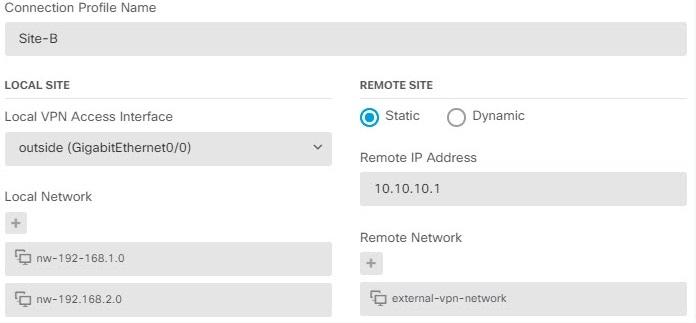

Une fois la connexion VPN de site à site établie, les hôtes derrière la passerelle locale peuvent se connecter aux hôtes derrière la passerelle distante par le tunnel VPN sécurisé. Une connexion comprend les adresses IP et les noms d’hôte des deux passerelles, les sous-réseaux derrière elles et la méthode que les deux passerelles utilisent pour s’authentifier l’une auprès de l’autre.

protocole IKE (Internet Key Exchange)

L‘Internet Key Exchange (IKE ou l‘échange de clé Internet) est un protocole de gestion de clés utilisé pour authentifier les pairs IPsec, négocier et distribuer les clés de chiffrement IPsec et établir automatiquement des associations de sécurité IPsec.

La négociation IKE comprend deux phases. La phase 1 négocie une association de sécurité entre deux homologues IKE, ce qui permet aux homologues de communiquer de manière sécurisée pendant la phase 2. Pendant la négociation de la phase 2, IKE établit les associations de sécurité pour d’autres applications, telles qu’IPsec. Les deux phases utilisent des propositions lorsqu’elles négocient une connexion.

Une politique IKE est un ensemble d’algorithmes que deux homologues utilisent pour sécuriser la négociation IKE entre eux. La négociation IKE commence lorsque chaque homologue s’accorde sur une politique IKE commune (partagée). Cette politique énonce les paramètres de sécurité qui protègent les négociations IKE ultérieures. Pour IKE version 1 (IKEv1), les politiques IKE contiennent un seul ensemble d'algorithmes et un groupe de modules. Contrairement à IKEv1, dans une politique IKEv2, vous pouvez sélectionner plusieurs algorithmes et groupes de modules parmi lesquels les homologues peuvent choisir pendant la négociation de la phase 1. Il est possible de créer une seule politique IKE, bien que vous puissiez souhaiter que différentes politiques accordent une priorité plus élevée aux options les plus souhaitées. Pour les VPN de site à site, vous pouvez créer une politique IKE.

Pour définir une politique IKE, spécifiez :

-

Une priorité unique (de 1 à 65 543, 1 étant la priorité la plus élevée).

-

Une méthode de chiffrement pour la négociation IKE, afin de protéger les données et de garantir la confidentialité.

-

Une méthode HMAC (hachage de codes d’authentification de message) (appelée algorithme d’intégrité dans IKEv2) pour s’assurer de l’identité de l’expéditeur et pour s’assurer que le message n’a pas été modifié pendant le transfert.

-

Pour IKEv2, une fonction pseudo-aléatoire (PRF) distincte est utilisée comme algorithme pour extraire le contenu de la clé et les opérations de hachage nécessaires pour le chiffrement du tunnel IKEv2. Les options sont les mêmes que celles utilisées pour l’algorithme de hachage.

-

Un groupe Diffie-Hellman pour déterminer la force de l’algorithme de détermination de la clé de chiffrement. Le périphérique utilise cet algorithme pour déduire les clés de chiffrement et de hachage.

-

Une méthode d’authentification pour garantir l’identité des homologues.

-

Une limite de temps pendant laquelle le périphérique utilise une clé de chiffrement avant de la remplacer.

Lorsque la négociation IKE commence, l'homologue qui commence la négociation envoie toutes ses politiques activées à l'homologue distant, et l'homologue distant recherche une correspondance avec ses propres politiques, par ordre de priorité. Il existe une correspondance entre les politiques IKE, si elles ont les mêmes valeurs de chiffrement, de hachage (intégrité et PRF pour IKEv2), d’authentification et de Diffie-Hellman, et une durée de vie d'association inférieure ou égale à la durée de vie indiquée dans la politique envoyée. Si les durées de vie ne sont pas identiques, la durée de vie la plus courte, obtenue de l’homologue distant, s’applique. Par défaut, une politique IKE simple qui utilise DES est la seule politique activée. Vous pouvez activer d'autres politiques IKE avec des priorités plus élevées pour négocier des normes de chiffrement plus strictes, mais la politique DES devrait garantir la réussite de la négociation.

Dans quelle mesure une connexion VPN doit-elle être sécurisée?

Étant donné qu’un tunnel VPN traverse généralement un réseau public, très probablement Internet, vous devez chiffrer la connexion pour protéger le trafic. Vous définissez le chiffrement et les autres techniques de sécurité à appliquer à l’aide des politiques IKE et des propositions IPsec.

Si votre licence vous permet d’appliquer un chiffrement renforcé, vous pouvez choisir parmi un large éventail d’algorithmes de chiffrement et de hachage et de groupes Diffie-Hellman. Cependant, en règle générale, plus le chiffrement que vous appliquez au tunnel est fort, plus les performances du système sont mauvaises. Trouvez un équilibre entre sécurité et performance qui offre une protection suffisante sans compromettre l’efficacité.

Nous ne pouvons pas fournir de conseils précis sur les options à choisir. Si vous agissez au sein d’une grande entreprise ou d’une autre organisation, vous devez peut-être vous conformer à des normes déjà définies. Sinon, prenez le temps d'étudier les options.

Les rubriques suivantes expliquent les options disponibles.

Choix de l’algorithme de chiffrement à utiliser

Au moment de décider quels algorithmes de chiffrement utiliser pour la politique IKE ou la proposition IPsec, votre choix se limite aux algorithmes pris en charge par les périphériques du VPN.

Pour IKEv2, vous pouvez configurer plusieurs algorithmes de chiffrement. Le système classe les paramètres du plus sécurisé au moins sécurisé et négocie avec l’homologue dans cet ordre. Pour IKEv1, vous ne pouvez sélectionner qu’une seule option.

Pour les propositions IPsec, l’algorithme est utilisé par le protocole ESP (Encapsulating Security Protocol), qui fournit des services d’authentification, de chiffrement et d’anti-relecture. ESP est un protocole IP de type 50. Dans les propositions IKEv1 IPsec, le nom de l’algorithme commence par ESP-.

Si votre licence de périphérique est admissible au chiffrement fort, vous pouvez choisir parmi les algorithmes de chiffrement suivants. Si vous n’êtes pas autorisé à utiliser le chiffrement renforcé, vous pouvez sélectionner DES uniquement.

Remarque |

Si vous êtes qualifié pour un chiffrement renforcé, avant de passer de la licence d’évaluation à une licence Smart, vérifiez et mettez à jour vos algorithmes de chiffrement pour un chiffrement plus fort afin que la configuration VPN fonctionne correctement. Choisissez des algorithmes basés sur AES. DES n’est pas pris en charge si vous êtes inscrit avec un compte prenant en charge le chiffrement renforcé. Après l’enregistrement, vous ne pouvez pas déployer les modifications avant d’avoir supprimé toutes les utilisations de DES. |

-

AES-GCM : (IKEv2 uniquement) Le chiffrement avancé standard en mode Galois/compteur est un mode de fonctionnement de chiffrement par bloc qui assure la confidentialité et l’authentification de l’origine des données, et qui offre une sécurité supérieure à l’AES. AES-GCM offre trois forces de clé différentes : les clés de 128, 192 et 256 bits. Une clé plus longue offre une sécurité plus élevée, mais une réduction des performances. GCM est un mode AES nécessaire pour prendre en charge NSA Suite B. NSA Suite B est un ensemble d’algorithmes cryptographiques que les périphériques doivent prendre en charge pour répondre aux normes fédérales en matière de force cryptographique. .

-

AES : Advanced Encryption Standard est un algorithme de chiffrement symétrique qui offre une sécurité supérieure à DES et qui est plus efficace que le 3DES du point de vue informatique. AES offre trois puissances de clé différentes : les clés de 128, 192 et 256 bits. Une clé plus longue offre une sécurité plus élevée, mais une réduction des performances.

-

DES, la norme de chiffrement des données, qui chiffre à l’aide de clés de 56 bits, est un algorithme de blocage de clé secrète symétrique. Si votre compte de licence ne répond pas aux exigences du contrôle des exportations, ceci est votre seule possibilité.

-

Null, ESP-Null : ne pas l'utiliser. Un algorithme de chiffrement nul permet une authentification sans chiffrement. Cette fonction n’est pas prise en charge sur la plupart des plateformes.

Décider des algorithmes de hachage à utiliser

Dans les politiques IKE, l'algorithme de hachage crée un condensé du message, qui est utilisé pour assurer l'intégrité du message. Dans IKEv2, l’algorithme de hachage est séparé en deux options, une pour l’algorithme d’intégrité et une pour la fonction pseudo-aléatoire (PRF).

Dans les propositions IPsec, l’algorithme de hachage est utilisé par le protocole ESP (Encapsulating Security Protocol) pour l’authentification. Dans les propositions IKEv2 IPsec, cela s’appelle le hachage d’intégrité. Dans les propositions IKEv1 IPsec, le nom de l’algorithme est précédé de ESP-, et il y a également un suffixe -HMAC (qui signifie « code d’authentification de la méthode de hachage »).

Pour IKEv2, vous pouvez configurer plusieurs algorithmes de hachage. Le système classe les paramètres du plus sécurisé au moins sécurisé et négocie avec l’homologue dans cet ordre. Pour IKEv1, vous ne pouvez sélectionner qu’une seule option.

Vous pouvez choisir parmi les algorithmes de hachage suivants.

-

SHA (Secure Hash Algorithm) : la norme SHA (SHA1) produit un condensé de 160 bits.

Les options SHA-2 suivantes, qui sont encore plus sécurisées, sont disponibles pour les configurations IKEv2. Choisissez l’une de ces spécifications si vous souhaitez mettre en œuvre la spécification de chiffrement de la suite B de NSA.

-

SHA256 : spécifie l’algorithme de hachage sécurisé SHA2 avec le condensé 256 bits.

-

SHA384 : spécifie l’algorithme de hachage sécurisé SHA 2 avec le condensé de 384 bits.

-

SHA512 : spécifie l’algorithme Secure Hash SHA2 avec le condensé 512 bits.

-

-

Null ou aucun (NULL, ESP-NONE) : (propositions IPsec uniquement.) un algorithme de hachage nul; cela est généralement utilisé à des fins de test uniquement. Cependant, vous devez choisir l’algorithme d’intégrité nulle si vous sélectionnez l’une des options AES-GCM comme algorithme de chiffrement. Même si vous choisissez une option non nulle, le hachage d’intégrité est ignoré pour ces normes de chiffrement.

Choix du groupe de module Diffie-Hellman à utiliser

Vous pouvez utiliser les algorithmes de dérivation de clé Diffie-Hellman suivants pour générer des clés d’association de sécurité IPsec. Chaque groupe a un module de taille différent. Un module plus élevé offre une sécurité élevée, mais nécessite plus de temps de traitement. Vous devez avoir un groupe de module correspondant sur les deux homologues.

Si vous sélectionnez le chiffrement AES, pour prendre en charge les grandes tailles de clés requises par AES, vous devez utiliser le groupe Diffie-Hellman (DH) 5 ou supérieur. Les politiques IKEv1 ne prennent pas en charge tous les groupes répertoriés ci-dessous.

Pour mettre en œuvre la spécification de cryptographie B de NSA, utilisez IKEv2 et sélectionnez l’une des options ECDH (elliptique courbe Diffie-Hellman) : 19, 20 ou 21. Les options de courbe elliptique et les groupes qui utilisent un module de 2048 bits sont moins exposés aux attaques telles que Logjam.

Pour IKEv2, vous pouvez configurer plusieurs groupes. Le système classe les paramètres du plus sécurisé au moins sécurisé et négocie avec l’homologue dans cet ordre. Pour IKEv1, vous ne pouvez sélectionner qu’une seule option.

-

14 : Groupe Diffie-Hellman 14 : groupe MODP (exponentiel modulaire) 2048 bits. Considérées comme une bonne protection pour les clés de 192 bits.

-

15 : Groupe Diffie-Hellman 15 : groupe MODP 3 072 bits.

-

16 : Groupe Diffie-Hellman 16 : groupe MODP 4096 bits.

-

19 : Groupe Diffie-Hellman 19 : Courbe elliptique 256 bits modulo un nombre premier (ECP) du National Institue of Standards and Technology (NIST).

-

20 : Groupe Diffie-Hellman 20 : Groupe ECP NIST 384 bits.

-

21 : Groupe Diffie-Hellman 21 : Groupe ECP NIST 521 bits.

-

31 : Groupe Diffie-Hellman 31 : Courbe 25519 256 bits, groupe EC.

Choix de la méthode d’authentification à utiliser

Vous pouvez utiliser les méthodes suivantes pour authentifier les homologues dans une connexion VPN de site à site.

- Clés prépartagées

-

Les clés prépartagées sont des chaînes de clés secrètes configurées sur chaque homologue de la connexion. Ces clés sont utilisées par IKE pendant la phase d’authentification. Pour IKEv1, vous devez configurer la même clé prépartagée sur chaque homologue. Pour IKEv2, vous pouvez configurer des clés uniques sur chaque homologue.

Les clés prépartagées ne sont pas aussi évolutives que les certificats. Si vous devez configurer un grand nombre de connexions VPN de site à site, utilisez la méthode des certificats plutôt que la méthode de la clé prépartagée.

- Certificats

-

Les certificats numériques utilisent des paires de clés RSA pour signer et chiffrer les messages de gestion des clés IKE. Lorsque vous configurez chaque extrémité de la connexion VPN site-à-site, vous sélectionnez le certificat d’identité du périphérique local, afin que l’homologue distant puisse authentifier l’homologue local.

Pour utiliser la méthode du certificat, vous devez effectuer les opérations suivantes :

-

Enregistrez votre homologue local auprès d’une autorité de certification (CA) et obtenez un certificat d’identité d’appareil. Chargez ce certificat sur le périphérique. Pour en savoir plus, consultez Chargement des certificats d’identité interne et d’autorité de certification interne.

Si vous êtes également responsable de l’homologue distant, enregistrez également cet homologue. Bien qu’il soit pratique d’utiliser la même autorité de certification pour les homologues, il n’est pas obligatoire.

Vous ne pouvez pas utiliser un certificat autosigné pour établir une connexion VPN. Vous devez inscrire le périphérique auprès d’une autorité de certification.

Si vous utilisez une autorité de certification Windows pour créer des certificats pour les points terminaux VPN de site à site, vous devez utiliser un certificat qui spécifie le système terminal de sécurité IP pour l’extension des politiques d’application. Vous pouvez le trouver dans la boîte de dialogue des propriétés du certificat, sous l’onglet Extensions (sur le serveur Windows CA). La valeur par défaut pour cette extension est IP security IKE intermédiaire, qui ne fonctionne pas pour un VPN de site à site configuré à l’aide de FDM.

-

Chargez le certificat d’autorité de certification de confiance qui a été utilisé pour signer le certificat d’identité de l’homologue local. Si vous avez utilisé une autorité de certification intermédiaire, chargez la chaîne complète, y compris les certificats racine et intermédiaire. Pour en savoir plus, consultez Téléchargement des certificats de l’autorité de certification de confiance.

-

Si l’homologue distant était inscrit auprès d’une autorité de certification différente, chargez également le certificat d’autorité de certification de confiance utilisé pour signer le certificat d’identité de l’homologue distant. Obtenez le certificat de l’organisation qui contrôle l’homologue distant. S’ils ont utilisé une autorité de certification intermédiaire, chargez la chaîne complète, y compris les certificats racine et intermédiaire.

-

Lorsque vous configurez la connexion VPN de site à site, sélectionnez la méthode de certificat, puis sélectionnez le certificat d’identité de l’homologue local. Chaque extrémité de la connexion spécifie le certificat pour l’extrémité locale de la connexion; vous ne spécifiez pas le certificat pour l’homologue distant.

-

Topologies VPN

Vous pouvez configurer uniquement les connexions VPN point à point en utilisant FDM. Bien que toutes les connexions soient point à point, vous pouvez vous connecter à des VPN plus importants en étoile ou en maillage en définissant chacun des tunnels auxquels votre périphérique participe.

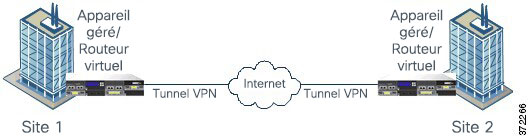

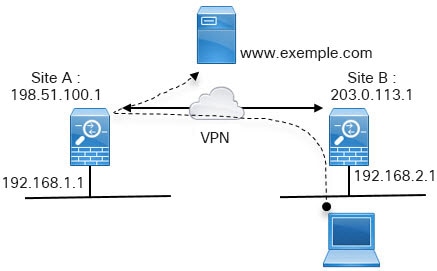

Le diagramme suivant présente une topologie VPN point à point typique. Dans une topologie VPN point à point, deux points terminaux communiquent directement l’un avec l’autre. Vous configurez les deux points terminaux en tant qu’périphériques homologues, et l’un ou l’autre des périphériques peut démarrer la connexion sécurisée.

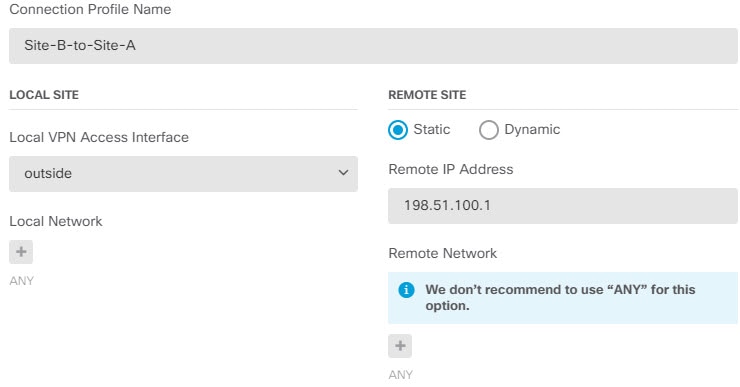

Établissement de connexions VPN de site à site avec des homologues à adresse dynamique

Vous pouvez créer des connexions VPN de site à site avec des homologues même lorsque vous ne connaissez pas l'adresse IP de l'homologue. Cela peut être utile dans les situations suivantes :

-

Si l’homologue obtient son adresse à l’aide de DHCP, vous ne pouvez pas dépendre du point terminal distant d’une adresse IP statique spécifique.

-

Lorsque vous souhaitez autoriser un nombre indéterminé d’homologues distants à établir une connexion avec le périphérique, qui servira de concentrateur dans une topologie en étoile.

Lorsque vous devez établir une connexion sécurisée avec un homologue B dont l’adresse est attribuée dynamiquement, vous devez vous assurer que l’extrémité de la connexion, A, dispose d’une adresse IP statique. Ensuite, lorsque vous créez la connexion sur A, spécifiez que l’adresse de l’homologue est dynamique. Toutefois, lorsque vous configurez la connexion sur l’homologue B, veillez à saisir l’adresse IP de A comme adresse d’homologue distant.

Lorsque le système établit des connexions VPN de site à site, toutes les connexions pour lesquelles l’homologue possède une adresse dynamique seront de réponse uniquement. C’est-à-dire que l’homologue distant doit être celui qui amorce la connexion. Lorsque l’homologue distant tente d’établir la connexion, votre périphérique valide la connexion à l’aide de la clé prépartagée ou du certificat, selon la méthode que vous avez définie dans la connexion.

Étant donné que la connexion VPN est établie uniquement après que l’homologue distant a lancé la connexion, tout trafic sortant correspondant aux règles de contrôle d’accès qui autorisent le trafic dans le tunnel VPN sera abandonné jusqu’à ce que cette connexion soit établie. Cela garantit que les données ne quittent pas votre réseau sans le chiffrement et la protection VPN appropriés.

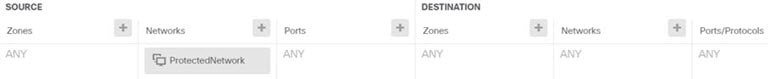

Virtual Tunnel Interfaces et VPN basé sur le routage

Traditionnellement, vous configurez une connexion VPN de site à site en définissant les réseaux locaux et distants spécifiques qui seront chiffrés sur le tunnel VPN. Ceux-ci sont définis dans une carte cryptographique qui fait partie du profil de connexion VPN. Ce type de VPN de site à site est appelé basé sur les politiques.

Vous pouvez également configurer un VPN de site à site basé sur le routage. Dans ce cas, vous créez une interface de tunnel virtuel (VTI), qui est une interface virtuelle associée à une interface physique spécifique, généralement l’interface externe. Ensuite, vous utilisez la table de routage, avec des routes statiques et dynamiques, pour diriger le trafic souhaité vers le VTI. Tout trafic acheminé par le VTI (sortant) est chiffré sur le tunnel VPN que vous configurez pour le VTI.

Avec le VPN de site à site basé sur le routage, vous gérez les réseaux protégés dans une connexion VPN donnée en modifiant simplement la table de routage, sans modifier le profil de la connexion VPN. Vous n’avez pas besoin de suivre les réseaux distants et de mettre à jour le profil de connexion VPN pour prendre en compte ces modifications. Cela simplifie la gestion du VPN pour les fournisseurs de services infonuagiques et les grandes entreprises.

En outre, vous pouvez créer des règles de contrôle d’accès pour le VTI afin d’affiner les types de trafic autorisés dans le tunnel. Par exemple, vous pouvez appliquer l’inspection de prévention des intrusions et le filtrage des URL et des applications.

Aperçu du processus de configuration des VPN basés sur le routage

En tant qu’aperçu, le processus de configuration d’un VPN de site à site basé sur le routage comprend les étapes suivantes :

Procédure

|

Étape 1 |

Créez la politique IKEv1/2 et la proposition IPsec pour le terminal local. |

|

Étape 2 |

Créez une interface de tunnel virtuel (VTI) associée à l’interface physique qui fait face à l’homologue distant. |

|

Étape 3 |

Créez le profil de connexion VPN de site à site qui utilise le VTI, la politique IKE et la proposition IPsec. |

|

Étape 4 |

Créez les mêmes propositions IKE et IPsec sur l’homologue distant, et un VTI distant, et le profil de connexion VPN de site à site qui spécifie ce VTI local comme point terminal distant (du point de vue de l’homologue distant). |

|

Étape 5 |

Créez des routes et des règles de contrôle d’accès sur les deux homologues pour envoyer le trafic approprié dans le tunnel. Assurez-vous que les routes et le contrôle d’accès sur chaque terminal sont en miroir, pour permettre au trafic de circuler dans les deux sens. Les routes statiques auraient ces caractéristiques générales :

|

Lignes directrices pour les interfaces de tunnel virtuel et VPN basé sur le routage

Directives IPv6

Les interfaces de tunnel virtuel prennent uniquement en charge les adresses IPv4. Vous ne pouvez pas configurer une adresse IPv6 sur un VTI.

Directives supplémentaires

-

Vous pouvez créer un maximum de 1 024 VTI.

-

Vous ne pouvez pas configurer l’injection de route inverse, statique ou dynamique, sur un VPN basé sur le routage VTI. (Vous pouvez configurer l’injection de route inverse à l’aide de l’API FTD uniquement.)

-

Vous ne pouvez pas configurer une adresse d’homologue dynamique lorsque vous sélectionnez un VTI comme interface locale.

-

Vous ne pouvez pas configurer d’homologues de sauvegarde à distance lorsque vous sélectionnez un VTI comme interface locale.

-

Vous ne pouvez pas créer de VTI pour une interface source qui est affectée à un routeur virtuel personnalisé. Lorsque vous utilisez des routeurs virtuels, vous pouvez configurer des VTI sur les interfaces du routeur virtuel global uniquement.

-

Les associations de sécurité IKE et IPsec seront rachetées en permanence, quel que soit le trafic de données dans le tunnel. Cela garantit que les tunnels VTI sont toujours actifs.

-

Vous ne pouvez pas configurer à la fois IKEv1 et IKEv2 sur un profil de connexion basé sur le routage : vous ne devez configurer qu’une seule version IKE.

-

Les configurations du VTI et de la carte de chiffrement peuvent coexister sur la même interface physique, à condition que l’adresse homologue configurée dans la carte de chiffrement et la destination du tunnel pour le VTI soient différentes.

-

Seul le protocole de routage BGP est pris en charge sur le VTI.

-

Si le système met fin aux clients IKEv2 VTI IOS, désactivez la demande config-exchange sur IOS, car le système ne peut pas récupérer les attributs mode-CFG pour la session initiée par un client VTI IOS.

-

Les VPN de site à site basés sur le routage sont configurés comme bidirectionnels, ce qui signifie que l’un ou l’autre des points terminaux du tunnel VPN peut lancer la connexion. Après avoir créé le profil de connexion, vous pouvez modifier ce point terminal pour qu’il soit : soit le seul initiateur (INITIATE_ONLY) soit exclusivement le répondeur (RESPOND_ONLY). Assurez-vous de modifier le terminal distant pour utiliser le type de connexion complémentaire. Pour apporter cette modification, vous devez accéder à l’explorateur d’API et utiliser GET /devices/default/s2sconnectionprofiles pour trouver le profil de connexion. Vous pouvez ensuite copier/coller le contenu du corps dans la méthode PUT /devices/default/s2sconnectionprofiles/{objId}, mettre à jour connectionType pour préciser le type souhaité et exécuter la méthode.

Commentaires

Commentaires