À propos des interfaces FTD

FTD comprend des interfaces de données ainsi qu’une interface Management (gestion)/Diagnostic.

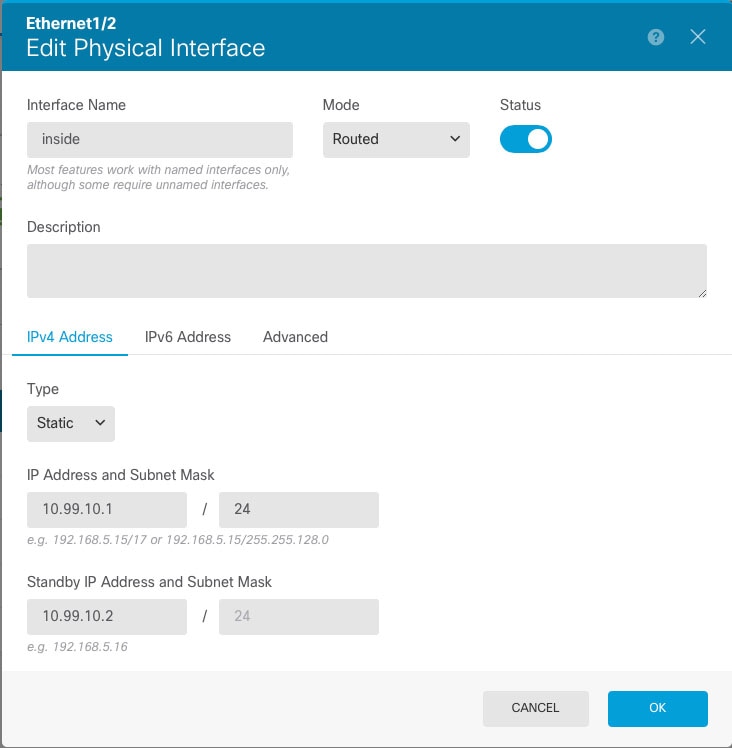

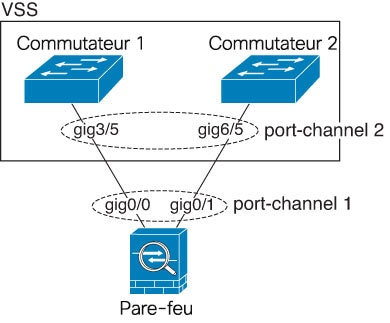

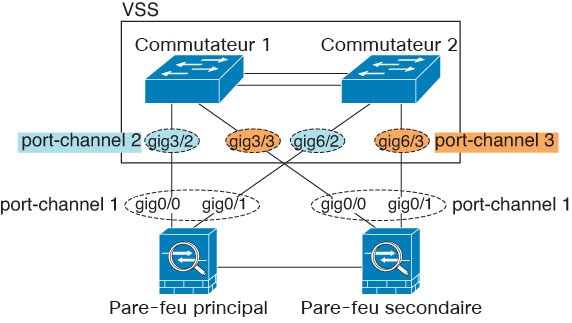

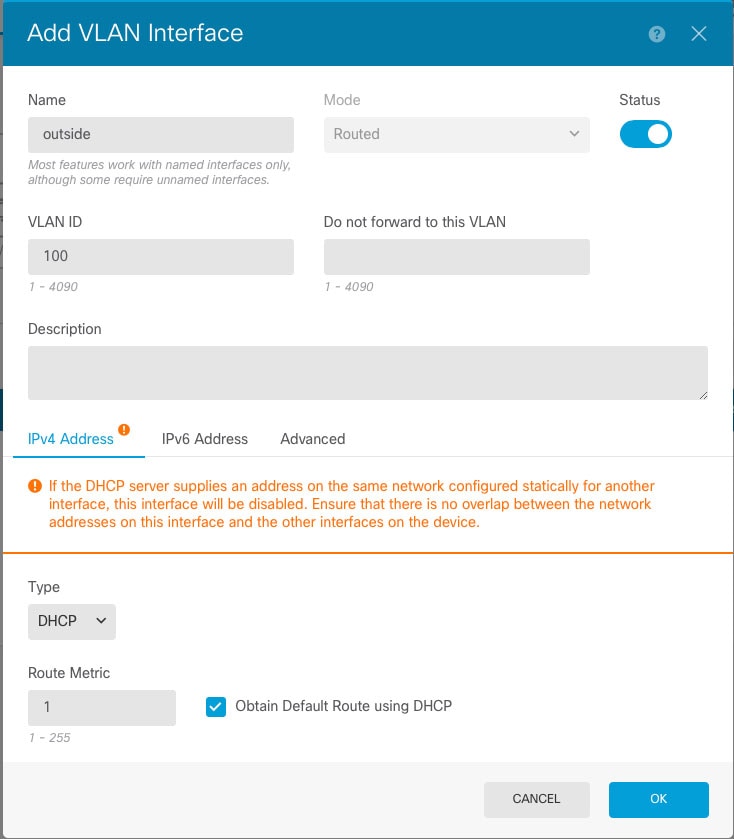

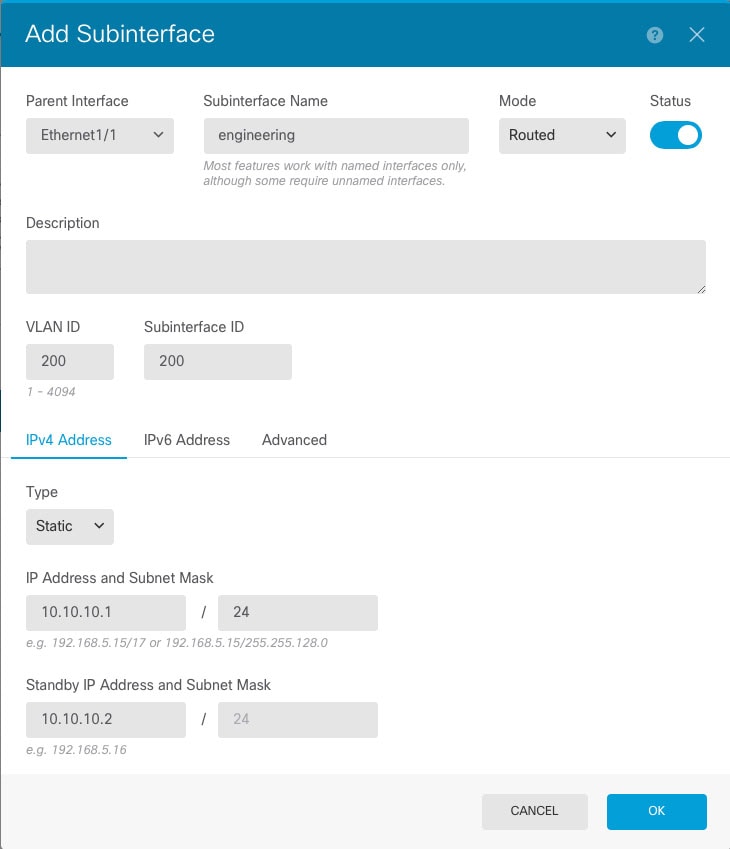

Lorsque vous connectez un câble à un point de connexion d’interface (physiquement ou virtuellement), vous devez configurer l’interface. Au minimum, vous devez nommer l’interface et l’activer pour qu’elle puisse faire passer le trafic. Si l’interface est membre d’un groupe de ponts, il suffit de nommer l’interface. Pour les non-membres du groupe de ponts, vous devez également attribuer une adresse IP à l’interface. Si vous avez l'intention de créer des sous-interfaces VLAN plutôt qu'une interface physique unique sur un port donné, vous devez généralement configurer les adresses IP sur la sous-interface, et non sur l'interface physique. Les sous-interfaces VLAN permettent de diviser une interface physique en plusieurs interfaces logiques étiquetées avec différents ID de VLAN, ce qui est utile lorsque vous vous connectez à un port de jonction sur un commutateur. Vous ne configurez pas d’adresses IP sur les interfaces passives.

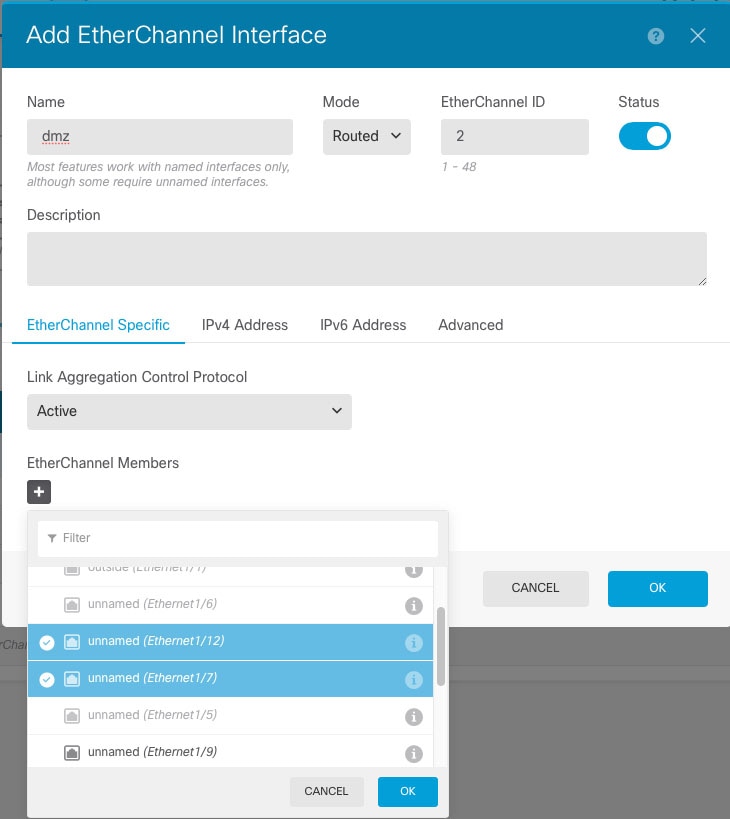

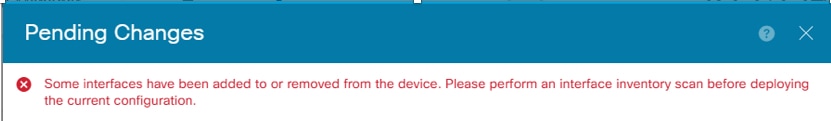

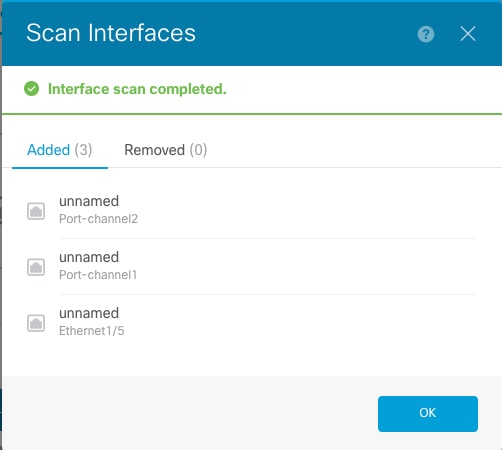

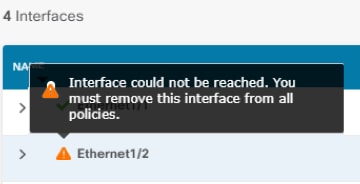

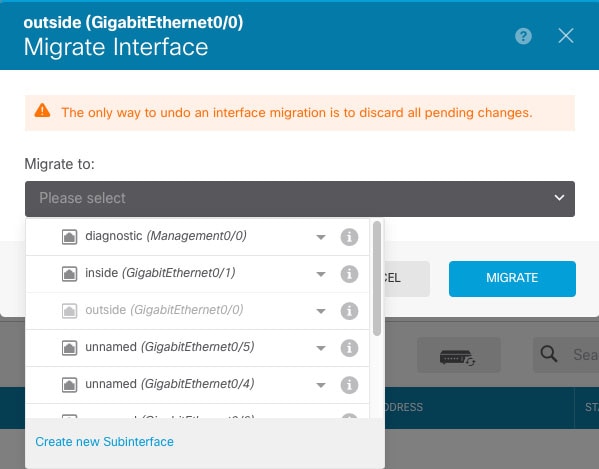

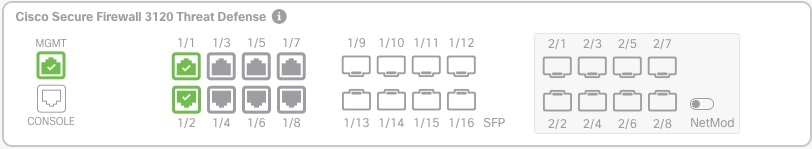

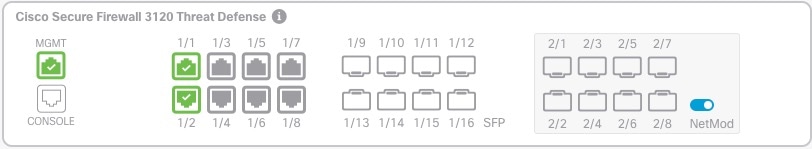

La page Interfaces comprend des sous-pages pour les types d’interfaces : Interfaces (pour les interfaces physiques), Bridge Groups (Groupes de ponts), Virtual Tunnel Interfaces (Interfaces de tunnel virtuel), EtherChannels et VLAN (pour le Firepower 1010). Notez que les EtherChannels Firepower 4100/9300 sont répertoriés sur la page Interfaces et non sur la page EtherChannel, car vous ne pouvez modifier les paramètres EtherChannel que dans FXOS, et non dans le FDM. Chaque page affiche les interfaces disponibles : leurs noms, adresses, modes et états. Vous pouvez modifier l’état d’une interface, activé ou désactivé, directement dans la liste des interfaces. La liste affiche les caractéristiques de l’interface en fonction de votre configuration. Utilisez la flèche d’ouverture/fermeture sur une interface de groupe de ponts, EtherChannel ou VLAN pour afficher les interfaces membres, qui apparaissent également d’elles-mêmes dans la liste appropriée. Vous pouvez également afficher les sous-interfaces pour les interfaces parentes prises en charge. Pour en savoir plus sur le mappage de ces interfaces aux interfaces virtuelles et aux adaptateurs réseau, consultez Comment les adaptateurs réseau et les interfaces VMware correspondent aux interfaces physiques FTD.

Les rubriques suivantes expliquent les limites de la configuration des interfaces au moyen de FDM ainsi que d’autres concepts de gestion des interfaces.

Modes d’interface

Vous pouvez configurer l’un des modes suivants pour chaque interface :

- Acheminé

-

Chaque interface routée de couche 3 nécessite une adresse IP sur un sous-réseau unique. Vous attachez généralement ces interfaces à des commutateurs, à un port d’un autre routeur ou à une passerelle de fournisseur de services Internet/de réseau étendu (WAN).

- Passif

-

Les interfaces passives surveillent le trafic circulant sur un réseau à l’aide d’un commutateur SPAN ou d’un port miroir. Le port SPAN ou miroir permet de copier le trafic d’autres ports du commutateur. Cette fonction assure la visibilité du système dans le réseau sans être dans le flux du trafic réseau. Lorsqu'il est configuré dans un déploiement passif, le système ne peut pas prendre certaines mesures telles que le blocage ou la mise en forme du trafic. Les interfaces passives reçoivent tout le trafic sans condition et aucun trafic reçu sur ces interfaces n’est retransmis.

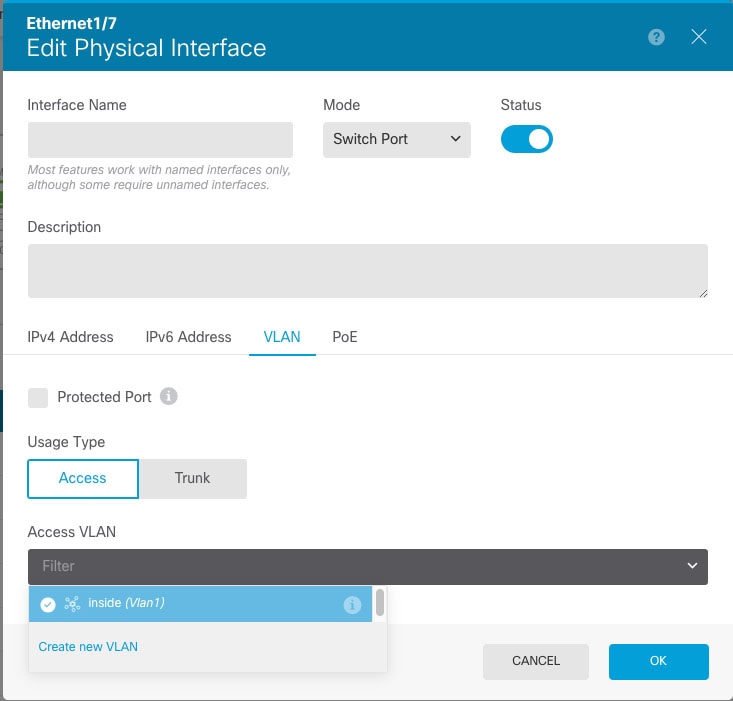

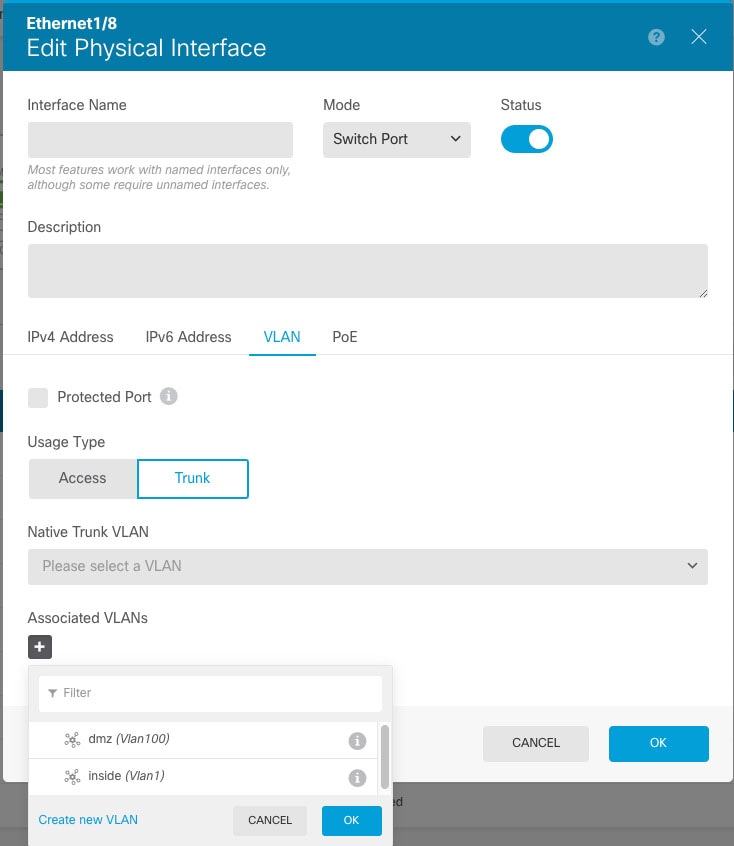

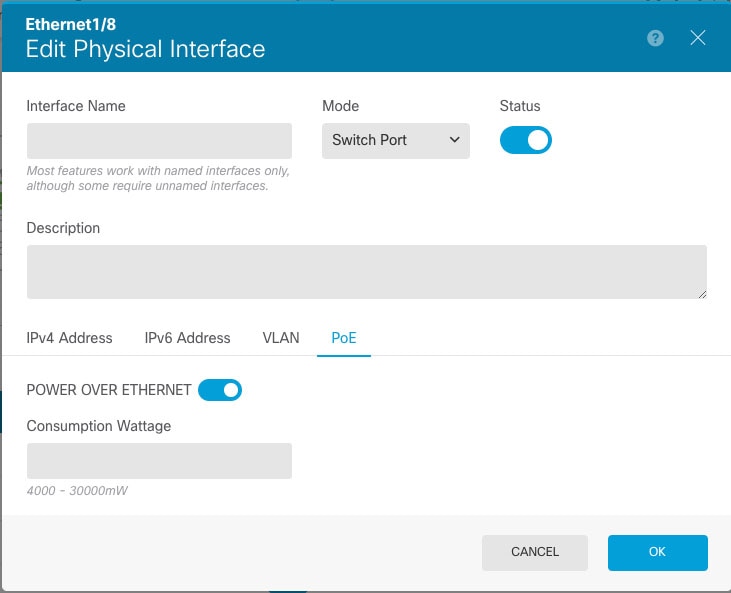

- Ports de commutation (Firepower 1010)

- Les ports de commutation redirigent le trafic au niveau de la couche 2 en utilisant la fonction de commutation matérielle. Les ports de commutation sur le même VLAN peuvent communiquer entre eux grâce à la commutation matérielle, et le trafic n’est pas soumis à la politique de sécurité Cisco Firepower Threat Defense. Les ports d’accès acceptent uniquement le trafic non balisé et vous pouvez les affecter à un seul VLAN. Les ports de ligne principale acceptent le trafic non balisé et peuvent appartenir à plus d’un VLAN. Vous ne pouvez pas configurer l’interface de gestion comme port de commutation.

- Membre du groupe du pont

-

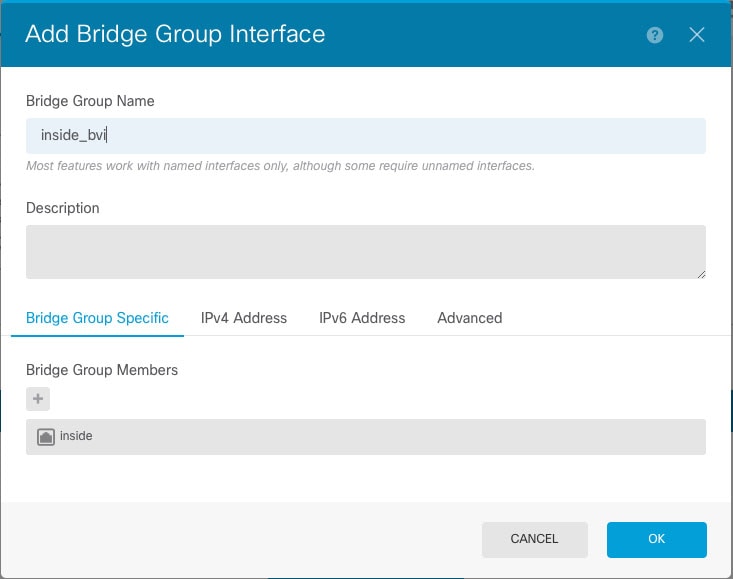

Un groupe de ponts est un groupe d’interfaces que le périphérique Cisco Firepower Threat Defense relie par des ponts au lieu de routes. Toutes les interfaces se trouvent sur le même réseau. Le groupe de ponts est représenté par une interface virtuelle de pont (BVI) qui a une adresse IP sur le réseau de pont.

Vous pouvez acheminer entre les interfaces routées et les BVI, si vous nommez le BVI. Dans ce cas, le BVI agit comme passerelle entre les interfaces membres et les interfaces routées. Si vous ne nommez pas le BVI, le trafic sur les interfaces de membre du groupe de ponts ne peut pas quitter le groupe de ponts. Normalement, vous devez nommer l’interface afin de pouvoir acheminer les interfaces membres vers Internet.

L’une des utilisations d’un groupe de ponts en mode routé consiste à utiliser des interfaces supplémentaires sur le périphérique Cisco Firepower Threat Defense plutôt qu’un commutateur externe. Vous pouvez associer des points terminaux directement aux interfaces des membres du groupe de ponts. Vous pouvez également connecter des commutateurs pour ajouter d’autres points terminaux au même réseau que la BVI.

Interface de gestion/dépistage

Le port physique étiqueté Management (gestion) (ou pour FTDv, l’interface virtuelle de management 0/0 (gestion 0/0)) est en fait associé à deux interfaces distinctes.

-

Interface virtuelle de gestion : cette adresse IP est utilisée pour la communication du système. Il s’agit de l’adresse utilisée par le système pour les licences Smart et pour récupérer les mises à niveau de la base de données. Vous pouvez ouvrir des sessions de gestion (FDM et interface de ligne de commande). Vous devez configurer une adresse de gestion, qui est définie sur .

-

Interface virtuelle de diagnostic : vous pouvez utiliser cette interface pour envoyer des messages syslog à un serveur syslog externe. La configuration d’une adresse IP pour l’interface de diagnostic est facultative. La principale raison de configurer l’interface est de l’utiliser pour les messages syslog. Cette interface apparaît et peut être configurée sur la page . L’interface de diagnostic autorise uniquement le trafic de gestion et n’autorise pas le trafic de transit.

(Périphériques matériels.) Une façon de configurer la gestion et le diagnostic consiste à ne pas câbler le port physique à un réseau. À la place, configurez uniquement l’adresse IP de gestion et configurez-la pour utiliser les interfaces de données comme passerelle pour obtenir les mises à jour à partir d’Internet. Ensuite, ouvrez les interfaces internes au trafic HTTPS/SSH (par défaut, HTTPS est activé) et ouvrez le FDM à l’aide de l’adresse IP interne (voir Configuration de la liste d'accès de gestion).

Pour le FTDv, la configuration recommandée consiste à associer Management 0/0 (gestion 0/0) au même réseau que l’interface interne et à utiliser l’interface interne comme passerelle. Ne configurez pas d’adresse distincte pour le diagnostic.

Recommandations pour la configuration d’un réseau de gestion distinct

(Périphériques matériels.) Si vous souhaitez utiliser un réseau de gestion distinct, câblez l’interface de gestion physique à un commutateur ou à un routeur.

Pour FTDv, associez Management0/0 à un réseau distinct de celui des interfaces de données. Si vous utilisez toujours les adresses IP par défaut, vous devrez modifier l’adresse IP de gestion ou l’adresse IP de l’interface interne, car elles se trouvent sur le même sous-réseau.

Ensuite, configurez les éléments suivants :

-

Sélectionnez et configurez des adresses IPv4 ou IPv6 (ou les deux) sur le réseau connecté. Si vous le souhaitez, vous pouvez configurer un serveur DHCP pour fournir des adresses IPv4 à d’autres points terminaux du réseau. S’il y a un routeur avec une voie de routage vers l’Internet sur le réseau de gestion, utilisez-le comme passerelle. Sinon, utilisez les interfaces de données comme passerelle.

-

Configurez une adresse pour l’interface de diagnostic (sur ) uniquement si vous avez l’intention d’envoyer des messages syslog vers un serveur syslog via cette interface. Sinon, ne configurez pas d’adresse pour le diagnostic; elle n’est pas nécessaire. Toute adresse IP que vous configurez doit se trouver sur le même sous-réseau que l’adresse IP de gestion et ne peut pas se trouver dans l’ensemble de serveurs DHCP. Par exemple, si vous utilisez 192.168.45.45 comme adresse de gestion et 192.168.45.46-192.168.45.254 comme ensemble DHCP, vous pouvez configurer le diagnostic en utilisant n’importe quelle adresse comprise entre 192.168.45.1 et 192.168.45.44.

Zones de sécurité

Chaque interface peut être affectée à une seule zone de sécurité. Vous appliquez votre politique de sécurité en fonction des zones. Par exemple, vous pouvez affecter l’interface interne à la zone interne; et l’interface externe avec la zone externe. Ensuite, vous pouvez configurer votre politique de contrôle d’accès pour permettre au trafic d’être acheminé de l’intérieur vers l’extérieur, mais pas de l’extérieur vers l’intérieur, par exemple.

Chaque zone a un mode qui est directement lié au mode d’interface. Vous pouvez ajouter des interfaces au même mode de zone de sécurité uniquement.

Pour les groupes de ponts, vous ajoutez des interfaces membres aux zones, vous ne pouvez pas ajouter l’interface virtuelle de pont (BVI).

Vous n’incluez pas l’interface Management (gestion)/Diagnostic dans une zone. Les zones s’appliquent uniquement aux interfaces de données.

Vous pouvez créer des zones de sécurité sur la page Objects (Objets).

Adresse IPv6

Vous pouvez configurer deux types d’adresses de monodiffusion pour IPv6 :

-

Adresse globale (global) : l'adresse globale est une adresse publique que vous pouvez utiliser sur le réseau public. Pour un groupe de ponts, vous configurez l'adresse globale sur l'interface virtuelle de pont (BVI), et non sur chaque interface membre. Vous ne pouvez spécifier aucune des adresses suivantes comme adresse globale.

-

Adresses IPv6 réservées en interne : fd00::/56 (from=fd00:: to= fd00:0000:0000:00ff:ffff:ffff:ffff:ffff)

-

Une adresse non spécifiée, telle que ::/128

-

L'adresse de bouclage, ::1/128

-

adresses multidiffusion, ff00::/8

-

adresses locales du lien, fe80::/10

-

-

Adresse locale du lien (link-local) : l'adresse locale du lien est une adresse privée que vous ne pouvez utiliser que sur le réseau directement connecté. Les routeurs ne transfèrent pas les paquets en utilisant des adresses locales du lien; ils sont uniquement destinés à la communication sur un segment de réseau physique donné. Ils peuvent être utilisés pour la configuration d’adresse ou pour les fonctions de découverte de réseau telles que la résolution d’adresse et la découverte de voisin. Dans un groupe de ponts, l'activation d'IPv6 sur l’interface BVI configure automatiquement les adresses locales de lien pour chaque interface de membre du groupe de ponts. Chaque interface doit avoir sa propre adresse, car l’adresse locale de lien n’est disponible que sur un segment et est liée à l’adresse MAC de l’interface.

Au minimum, vous devez configurer une adresse locale de lien pour que IPv6 fonctionne. Si vous configurez une adresse globale, une adresse locale de lien est automatiquement configurée sur l'interface, vous n'avez donc pas besoin de configurer spécifiquement une adresse locale de lien. Si vous ne configurez pas d’adresse globale, vous devez configurer l’adresse locale de lien. La configuration peut s’effectuer automatiquement ou manuellement.

Fonctionnalité Auto-MDI/MDIX

Pour les interfaces RJ-45, le paramètre de négociation automatique par défaut inclut également la fonction Auto-MDI/MDIX. La fonction Auto-MDI/MDIX élimine le besoin de câblage croisé en effectuant un croisé interne lorsqu’un câble droit est détecté pendant la phase de négociation automatique. La vitesse ou le duplex doivent être réglés pour qu’ils soient négociés automatiquement afin d’activer Auto-MDI/MDIX pour l’interface. Si vous définissez explicitement la vitesse et le duplex à une valeur fixe, désactivant ainsi la négociation automatique pour les deux paramètres, Auto-MDI/MDIX est également désactivé. Pour Gigabit Ethernet, lorsque la vitesse et le mode duplex sont définis à 1000 et plein, l’interface négocie toujours automatiquement; par conséquent, Auto-MDI/MDIX est toujours activé et vous ne pouvez pas le désactiver.

Commentaires

Commentaires