À propos de Smart CLI et de FlexConfig :

FTD utilise des commandes de configuration ASA pour implémenter certaines fonctionnalités, mais pas toutes. Il n’y a pas d’ensemble unique de commandes de configuration Cisco Firepower Threat Defense.

Vous pouvez configurer les fonctionnalités de l’interface de ligne de commande en utilisant les méthodes suivantes :

-

Smart CLI : (méthode préférée) Un modèle Smart CLI est un modèle prédéfini pour une fonctionnalité particulière. Toutes les commandes nécessaires à la fonctionnalité sont fournies, et vous devez simplement sélectionner les valeurs des variables. Le système valide votre sélection, ce qui vous permet de configurer plus facilement une fonctionnalité correctement. S’il existe un modèle Smart CLI pour la fonctionnalité souhaitée, vous devez utiliser cette méthode.

-

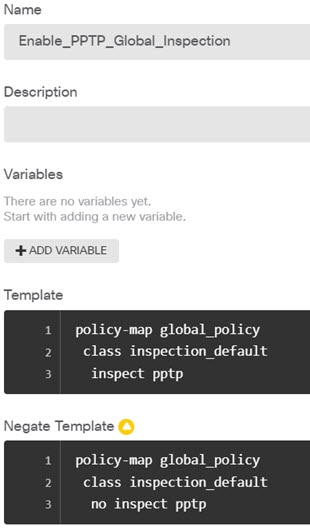

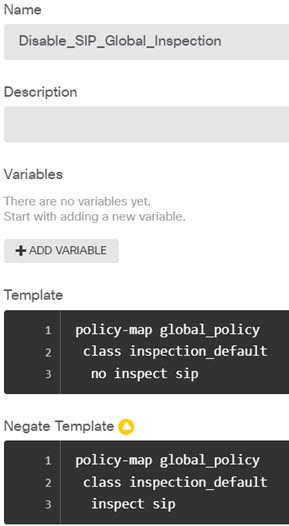

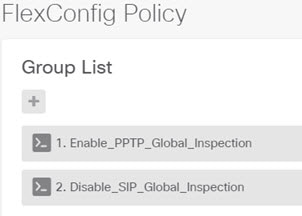

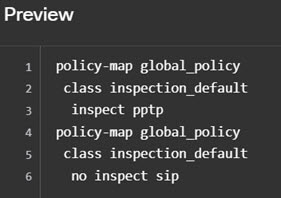

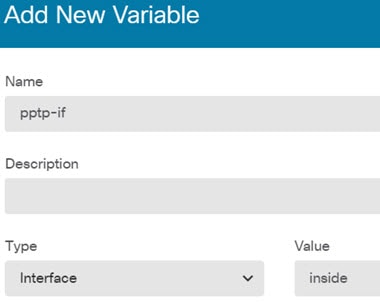

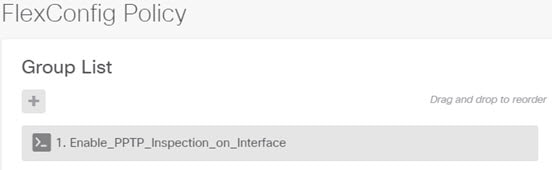

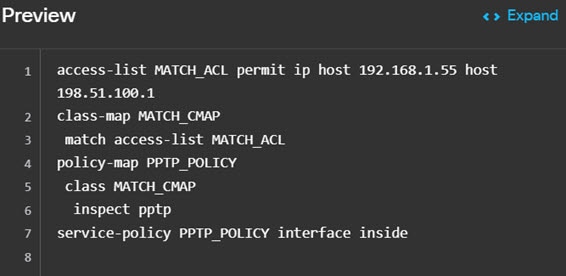

FlexConfig : la politique FlexConfig est un ensemble d’objets FlexConfig. Les objets FlexConfig sont de forme plus libre que les modèles Smart CLI et le système n’effectue aucune validation de CLI, de variable ou de données. Vous devez connaître les commandes de configuration ASA et suivre les guides de configuration ASA pour créer une séquence valide de commandes.

L’objectif de Smart CLI et de FlexConfig est de vous permettre de configurer des fonctionnalités qui ne sont pas directement prises en charge par les politiques et les paramètres FDM.

Mise en garde |

Cisco recommande fortement d’utiliser les Smart CLI et FlexConfig uniquement si vous êtes un utilisateur avancé avec de solides connaissances en ASA, et ce, à vos propres risques. Vous pouvez configurer des commandes qui ne sont pas interdites. L’activation de fonctionnalités par le biais de Smart CLI et FlexConfig peut entraîner des résultats imprévus avec d’autres fonctionnalités configurées. Vous pouvez communiquer avec le Centre d’assistance technique de Cisco pour obtenir de l’aide concernant les objets Smart CLI et FlexConfig que vous avez configurés. Le Centre d’assistance technique de Cisco ne conçoit ni n’écrit de configurations personnalisées au nom d’un client. Cisco n’exprime aucune garantie quant au bon fonctionnement ni à l’interopérabilité avec d’autres Cisco Firepower Threat Defense fonctionnalités. Les fonctionnalités Smart CLI et FlexConfig peuvent être obsolètes à tout moment. Pour obtenir une prise en charge des fonctionnalités entièrement garantie, vous devez attendre le soutien FDM. En cas de doute, n’utilisez pas Smart CLI ou FlexConfig. |

Les rubriques suivantes expliquent ces fonctionnalités plus en détail.

Utilisation conseillée pour Smart CLI et FlexConfig

Il y a deux utilisations principales recommandées pour FlexConfig :

-

Vous passez d'ASA à Cisco Firepower Threat Defense, et vous utilisez (et devez continuer à utiliser) des fonctions compatibles qui ne sont pas directement prises en charge par FDM. Dans ce cas, utilisez la commande show running-config sur l’ASA pour afficher la configuration de la fonctionnalité et créez vos objets FlexConfig pour la mettre en œuvre. Vérifiez en comparant la sortie show running-config sur les deux périphériques.

-

Vous utilisez Cisco Firepower Threat Defense, mais il y a un paramètre ou une fonctionnalité que vous devez configurer. Par exemple, le centre d'assistance technique de Cisco vous indique qu'un paramètre particulier devrait résoudre un problème précis que vous rencontrez. Pour les fonctionnalités complexes, utilisez un appareil de laboratoire pour tester FlexConfig et vérifiez que vous obtenez le comportement attendu.

Avant d’essayer de recréer une configuration ASA, déterminez d’abord si vous pouvez configurer une fonctionnalité équivalente dans les politiques standard. Par exemple, la politique de contrôle d’accès comprend la détection et la prévention des intrusions, HTTP et d’autres types d’inspection de protocole, le filtrage d’URL, le filtrage d’applications et le contrôle d’accès, que l’ASA met en œuvre à l’aide de fonctionnalités distinctes. Étant donné que de nombreuses fonctionnalités ne sont pas configurées à l’aide des commandes CLI, vous ne verrez pas toutes les politiques représentés dans la sortie de show running-config .

Remarque |

Gardez à tout moment à l’esprit qu’il n’y a pas de recouvrement direct entre ASA et Cisco Firepower Threat Defense. N’essayez pas de recréer complètement une configuration ASA sur un périphérique Cisco Firepower Threat Defense. Vous devez tester attentivement toute fonctionnalité que vous configurez à l’aide de FlexConfig. |

Commandes CLI dans les objets Smart CLI et les objets FlexConfig

Le Cisco Firepower Threat Defense utilise des commandes de configuration ASA pour configurer certaines fonctionnalités. Bien que toutes les fonctionnalités de l’ASA ne soient pas compatibles avec le Cisco Firepower Threat Defense, certaines fonctionnalités peuvent fonctionner sur le Cisco Firepower Threat Defense FDM, mais que vous ne pouvez pas configurer dans les politiques. Vous pouvez utiliser Smart CLI et les objets FlexConfig pour préciser les commandes CLI requises pour configurer ces fonctionnalités.

Si vous décidez d’utiliser Smart CLI ou FlexConfig pour configurer manuellement une fonctionnalité, vous êtes responsable de connaître et de mettre en œuvre les commandes selon la syntaxe appropriée. FlexConfig ne valide pas la syntaxe des commandes CLI. Pour plus d’informations sur la syntaxe appropriée et la configuration des commandes CLI, utilisez la documentation d’ASA comme référence :

-

Les guides de configuration de l’interface de ligne de commande ASA expliquent comment configurer une fonctionnalité. Vous trouverez les guides à l’adresse http://www.cisco.com/c/en/us/support/security/asa-5500-series-next-generation-firewalls/products-installation-and-configuration-guides-list.html

-

Les références de commande ASA fournissent des informations supplémentaires triées par nom de commande. Vous trouverez les références à l’adresse http://www.cisco.com/c/en/us/support/security/asa-5500-series-next-generation-firewalls/products-command-reference-list.html

Les rubriques suivantes expliquent plus en détail les commandes de configuration.

Incidence des mises à niveau logicielles sur la politique FlexConfig

Chaque nouvelle version du logiciel Cisco Firepower Threat Defense ajoute une prise en charge pour la configuration des fonctionnalités dans FDM. Parfois, ces nouvelles fonctionnalités peuvent chevaucher des fonctionnalités que vous avez précédemment configurées à l’aide de FlexConfig.

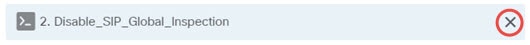

Après la mise à niveau, vous devez examiner la politique et les objets FlexConfig. Si l’un d’eux contient des commandes qui sont devenues interdites en raison de l’ajout d’une prise en charge dans FDM ou de l’interface de ligne de commande Smart, les icônes dans la liste des objets et les messages indiquent le problème. Veuillez prendre le temps de refaire votre configuration. Utilisez la liste des commandes interdites pour déterminer où les commandes doivent maintenant être configurées.

Le système ne vous empêchera pas de déployer des modifications lorsque les objets FlexConfig associés à la politique FlexConfig contiennent des commandes nouvellement interdites. Cependant, vous ne pourrez pas créer de nouveaux objets Smart CLI tant que vous n’aurez pas résolu tous les problèmes observés dans la politique FlexConfig.

Vous pouvez simplement supprimer les objets problématiques de la politique FlexConfig, car la restriction s’applique uniquement aux objets que vous déployez activement dans la configuration du périphérique. Ainsi, vous pouvez supprimer les objets, puis les utiliser comme référence lorsque vous créez l’interface de ligne de commande Smart correspondante ou avez intégré la configuration FDM. Une fois que vous êtes satisfait de la nouvelle configuration, vous pouvez simplement supprimer les objets. Si les objets supprimés contiennent des éléments non interdits, vous pouvez les modifier pour supprimer les commandes non prises en charge, puis rassocier les objets à la politique FlexConfig.

Déterminer la version du logiciel du périphérique ASA et la configuration actuelle de la CLI

Comme le système utilise les commandes du logiciel ASA pour configurer certaines fonctionnalités, vous devez déterminer la version actuelle de l’ASA utilisée dans le logiciel s’exécutant sur le périphérique Cisco Firepower Threat Defense. Ce numéro de version indique quels guides de configuration de CLI ASA utiliser pour obtenir des instructions sur la configuration d’une fonctionnalité. Vous devez également examiner la configuration actuelle basée sur l’interface de ligne de commande et la comparer à la configuration ASA que vous souhaitez mettre en œuvre.

Gardez à l’esprit que toute configuration ASA sera très différente d’une configuration Cisco Firepower Threat Defense. De nombreuses politiques Cisco Firepower Threat Defense sont configurées en dehors de la CLI, de sorte que vous ne pouvez pas voir la configuration en regardant les commandes. N’essayez pas de créer de correspondance un à un entre une configuration ASA et Cisco Firepower Threat Defense.

Pour afficher ces informations, soit ouvrez la console CLI dans le FDM, soit établissez une connexion SSH à l’interface de gestion du périphérique et saisissez les commandes suivantes :

-

show version system et recherchez le numéro de la version logicielle du périphérique de sécurité adaptatif Cisco.

-

show running-config pour afficher la configuration actuelle de l’interface de ligne de commande.

-

show running-config all pour inclure toutes les commandes par défaut dans la configuration actuelle de l’interface de ligne de commande.

Commandes CLI interdites

Le but de Smart CLI et FlexConfig est de configurer les fonctionnalités disponibles sur les périphériques ASA que vous ne pouvez pas configurer sur les périphériques Cisco Firepower Threat Defense à l’aide du FDM.

Ainsi, vous ne pouvez pas configurer les fonctionnalités ASA qui ont des équivalents dans FDM. Le tableau suivant répertorie certaines de ces zones de commande interdites. Cette liste contient de nombreuses commandes parentes qui passent en mode de configuration. L’interdiction de la commande parente entraîne également l’interdiction des commandes enfants. lle comprend également la version no des commandes et les commandes clear associées.

L'éditeur d'objet FlexConfig vous empêche d'inclure ces commandes dans l'objet. Cette liste ne s’applique pas aux modèles Smart CLI, car ils comprennent uniquement les commandes que vous pouvez configurer validement.

|

Commandes CLI interdites |

Commentaires |

|---|---|

|

aaa |

Utilisez . |

|

aaa-server |

Utilisez . |

|

access-list |

Partiellement bloqué.

|

|

anyconnect-custom-data |

Utilisez pour configurer client AnyConnect. |

|

asdm |

Cette fonctionnalité ne s’applique pas à un système Cisco Firepower Threat Defense. |

|

as-path |

Créez des objets de chemin AS pour Smart CLI et utilisez-les dans un objet BGP Smart CLI pour configurer un filtre de chemin de système autonome. |

|

attribute |

— |

|

auth-prompt |

Cette fonctionnalité ne s’applique pas à un système Cisco Firepower Threat Defense. |

|

boot |

— |

|

call-home |

— |

|

captive-portal |

Utilisez pour configurer le portail captif utilisé pour l’authentification active. |

|

clear |

— |

|

client-update |

— |

|

clock |

Utilisez pour configurer l’heure du système. |

|

cluster |

— |

|

command-alias |

— |

|

community-list |

Créez des objets de liste de communauté étendue ou de liste de communauté standard Smart CLI et utilisez-les dans un objet BGP Smart CLI pour configurer un filtre de liste de communauté. |

|

compression |

— |

|

configure |

— |

|

crypto |

Sur la page Objects (Objets), utilisez Certificates (Certificats), IKE Policies (Politiques IKE), et IPSec Proposals (Propositions IPSec). |

|

ddns |

Utilisez pour configurer le DNS dynamique. |

|

dhcp-client |

— |

|

dhcpd |

Utilisez . Cependant, la commande dhcpd option est autorisée. |

|

dhcprelay |

Utilisez plutôt la ressource dhcprelayservices dans l’API . |

|

dns |

: vous pouvez maintenant configurer des groupes DNS à l’aide de . |

|

dns-group |

: vous pouvez maintenant configurer des groupes DNS à l’aide de . |

|

domain-name |

: vous pouvez maintenant configurer des groupes DNS à l’aide de . |

|

dynamic-access-policy-config dynamic-access-policy-record |

— |

|

enable |

— |

|

event |

— |

|

failover |

— |

|

fips |

— |

|

firewall |

FDM ne prend en charge que le mode de pare-feu routé. |

|

hostname |

Utilisez . |

|

hpm |

Cette fonctionnalité ne s’applique pas à un système Cisco Firepower Threat Defense. |

|

http |

Utilisez l’onglet Data Interfaces (Interfaces de données) sur . |

|

inline-set |

— |

|

interface pour les BVI, l'interface de gestion, Ethernet, GigabitEthernet et les sous-interfaces. |

Partiellement bloqué. Configurez les interfaces physiques, les sous-interfaces et les interfaces virtuelles de pont sur la page . Vous pouvez ensuite configurer des options supplémentaires à l’aide de FlexConfig. Cependant, les commandes en mode interface suivantes sont interdites pour ces types d’interface.

|

|

interface pour vni , redundant , tunnel |

Configurez les interfaces sur la page . FDM ne prend pas en charge ces types d’interface. |

|

ip audit |

Cette fonctionnalité ne s’applique pas à un système Cisco Firepower Threat Defense. Appliquez plutôt les politiques d’intrusion à l’aide des règles de contrôle d’accès. |

|

ip-client |

Pour configurer le système afin qu’il utilise les interfaces de données comme passerelle de gestion, utilisez . |

|

ip local pool |

Utilisez pour configurer des ensembles d’adresses. |

|

ipsec |

— |

|

ipv6 |

Créez des objets de liste de préfixes IPv6 Smart CLI et utilisez-les dans un objet Smart CLI BGP pour configurer le filtrage de liste de préfixes pour IPv6. |

|

ipv6-vpn-addr-assign |

Utilisez pour configurer des ensembles d’adresses. |

|

isakmp |

Utilisez . |

|

jumbo-frame |

Le système active automatiquement la prise en charge des trames étendues si vous augmentez la MTU de n’importe quelle interface au-delà de la valeur par défaut de 1 500. |

|

ldap |

— |

|

license-server |

Utilisez . |

|

logging |

Utilisez et . Cependant, vous pouvez configurer la commande logging history dans FlexConfig. |

|

management-access |

— |

|

migrate |

Utilisez et pour activer la prise en charge d’IKEv2. |

|

mode |

FDM ne prend en charge que le mode à contexte unique. |

|

mount |

— |

|

mtu |

Configurez la MTU par interface sur . |

|

nat |

Utilisez . |

|

ngips |

— |

|

ntp |

Utilisez |

|

object-group network object network |

Utilisez . Vous ne pouvez pas créer d’objets réseau ou de groupes dans FlexConfig, mais vous pouvez utiliser, en tant que variables, les objets réseau et groupes définis dans le gestionnaire d’objets à l’intérieur du modèle. |

|

object service |natorigsvc object service |natmappedsvc |

La commande object service st généralement autorisée, mais vous ne pouvez pas modifier les objets internes nommés |natorigsvc ou |natmappedsvc. Dans ces noms, la barre verticale est intentionnelle et il s’agit du premier caractère des noms d’objets restreints. |

|

passwd password |

— |

|

password-policy |

— |

|

policy-list |

Créez des objets de liste des politiques Smart CLI et utilisez-les dans un objet Smart CLI BGP pour configurer une liste des politiques. |

|

policy-map sous-commandes |

Vous ne pouvez pas configurer les commandes suivantes dans une liste des politiques.

|

|

prefix-list |

Créer des objets de liste de préfixes IPv4 Smart CLI et les utiliser dans un objet Smart CLI OSPF ou BGP pour configurer le filtrage des listes de préfixes IPv4. |

|

priority-queue |

— |

|

privilege |

— |

|

reload |

Vous ne pouvez pas planifier de rechargements. Le système n’utilise pas la commande reload pour redémarrer le système, il utilise la commande reboot . |

|

rest-api |

Cette fonctionnalité ne s’applique pas à un système Cisco Firepower Threat Defense. L’API REST est toujours installée et activée. |

|

route |

Utilisez pour configurer les routes statiques. |

|

route-map |

Créer des objets de carte de routage Smart CLI et les utiliser dans un objet Smart CLI OSPF ou BGP pour configurer des cartes de routage. |

|

router bgp |

Utilisez les modèles Smart CLI pour BGP. |

|

router eigrp |

Utilisez les modèles Smart CLI pour EIGRP. |

|

router ospf |

Utilisez les modèles Smart CLI pour OSPF. |

|

scansafe |

Cette fonctionnalité ne s’applique pas à un système Cisco Firepower Threat Defense. Configurez plutôt le filtrage d’URL dans les règles de contrôle d’accès. |

|

setup |

Cette fonctionnalité ne s’applique pas à un système Cisco Firepower Threat Defense. |

|

sla |

— |

|

snmp-server |

Utilisez les ressources SNMP de l’API FTP pour configurer SNMP. |

|

ssh |

Utilisez l’onglet Data Interfaces (Interfaces de données) sur . |

|

ssl |

Utilisez |

|

telnet |

FTD ne prend pas en charge les connexions Telnet. Utilisez SSH au lieu de Telnet pour accéder à l’interface de ligne de commande du périphérique. |

|

time-range |

— |

|

tunnel-group |

Utilisez et . |

|

tunnel-group-map |

Utilisez et . |

|

user-identity |

Utiliser . |

|

username |

Pour créer des utilisateurs d’interface de ligne de commande, ouvrez une session SSH ou de console sur le périphérique et utilisez les commandes configure user . |

|

vpdn |

— |

|

vpn |

— |

|

vpn-addr-assign |

— |

|

vpnclient |

— |

|

vpn-sessiondb |

— |

|

vpnsetup |

— |

|

webvpn |

— |

|

zone |

— |

|

zonelabs-integrity |

Cette fonctionnalité ne s’applique pas à un système Cisco Firepower Threat Defense. |

Modèles Smart CLI

Le tableau suivant explique les modèles d’interface de ligne de commande Smart en fonction de la fonctionnalité.

Remarque |

Vous configurez également OSPF et BGP à l’aide des modèles Smart CLI. Cependant, ces modèles sont disponibles dans la page plutôt que dans la page de configuration avancée. |

|

Fonctionnalités |

Modèles |

Description |

|---|---|---|

|

Objets : AS Path |

ASPath |

Créez des objets ASPath à utiliser avec des objets de protocole de routage. |

|

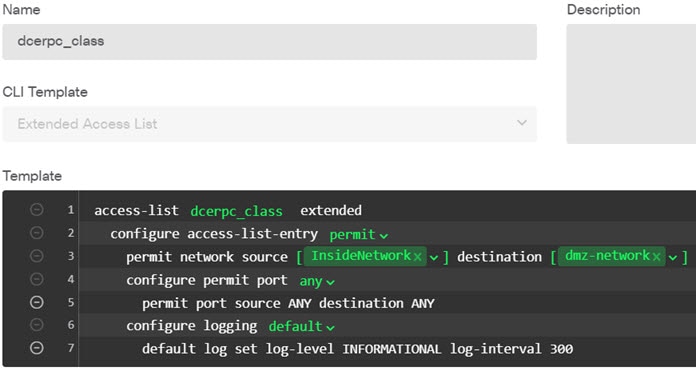

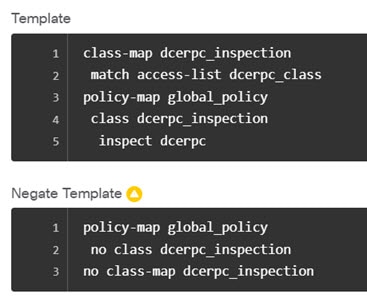

Objets : Access List (liste d’accès) |

Liste d'accès étendue Liste d’accès standard |

Créez des listes de contrôle d’accès étendues ou standard à utiliser avec des objets de routage. Vous pouvez également faire référence à ces objets par nom à partir des objets FlexConfig qui configurent les commandes autorisées qui utilisent les listes de contrôle d’accès. |

|

Objets : Community List (liste de communautés) |

Liste de communauté élargie Liste de communauté standard |

Créez des listes de communauté étendues ou standard à utiliser avec des objets de routage. |

|

Objets : Prefix List (liste de préfixes) |

Liste des préfixes IPV4 Liste des préfixes IPV6 |

Créez des listes de préfixes IPv4 ou IPv6 à utiliser avec des objets de routage. |

|

Objets : Policy List (liste de politiques) |

Liste des stratégies |

Créez des listes de politiques à utiliser avec des objets de routage. |

|

Objets : Route Map (Carte de routage) |

Carte de routage |

Créez des cartes de routage à utiliser avec des objets de routage. |

Commentaires

Commentaires