À propos des routeurs virtuels et du routage et transfert virtuel (VRF)

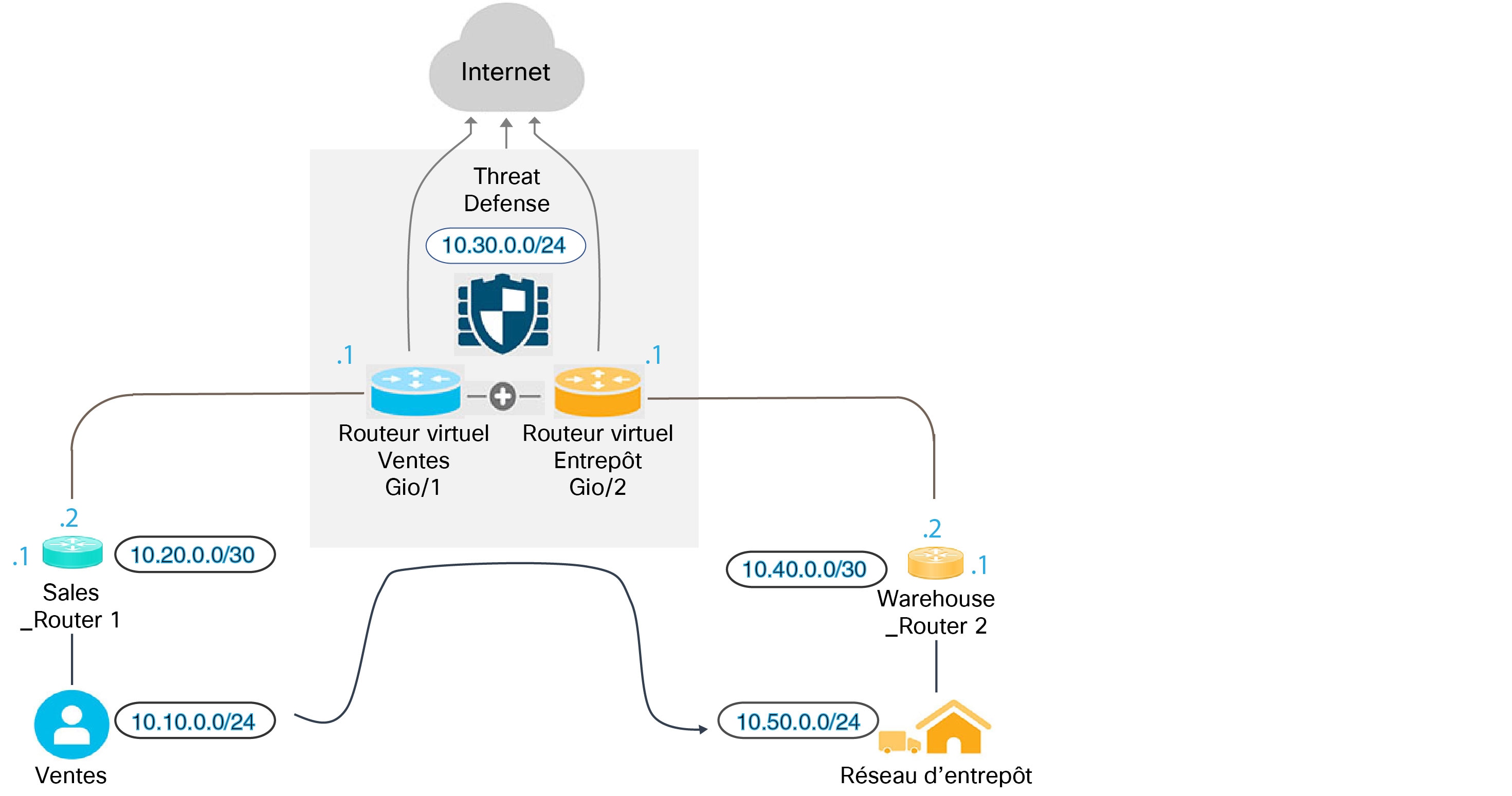

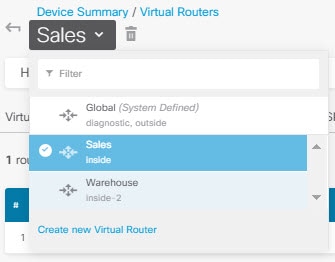

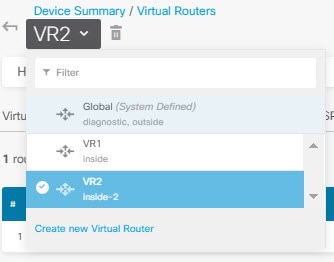

Vous pouvez créer plusieurs routeurs virtuels afin de gérer des tables de routage distinctes pour des groupes d'interfaces. Étant donné que chaque routeur virtuel possède sa propre table de routage, vous pouvez assurer une séparation nette du trafic circulant à travers le périphérique.

Vous pouvez ainsi fournir une assistance à deux clients distincts ou plus concernant un ensemble d’équipements réseau communs. Vous pouvez également utiliser des routeurs virtuels pour renforcer la séparation entre les éléments de votre propre réseau, par exemple en isolant un réseau de développement de votre réseau d’entreprise général.

Les routeurs virtuels mettent en œuvre la version « allégée » du routage et transfert virtuel, ou VRF-Lite, qui ne prend pas en charge Multiprotocol Extensions for BGP (MBGP).

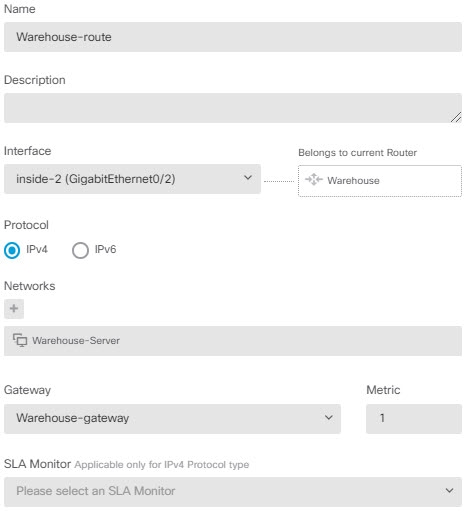

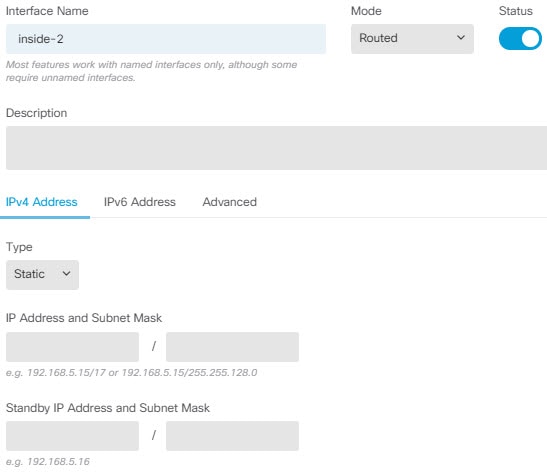

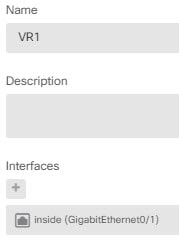

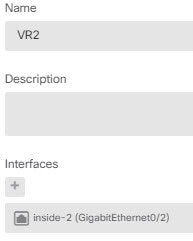

Lorsque vous créez un routeur virtuel, vous affectez des interfaces au routeur. Vous pouvez affecter une interface donnée à un seul routeur virtuel. Vous devez ensuite définir les routes statiques et configurer les protocoles de routage tels qu’OSPF ou BGP pour chaque routeur virtuel. Vous devez également configurer des processus de routage distincts sur l’ensemble de votre réseau, de sorte que les tables de routage sur tous les périphériques participants utilisent les mêmes processus et tables de routage par routeur virtuel. À l’aide de routeurs virtuels, vous créez des réseaux séparés logiquement sur le même réseau physique pour assurer la confidentialité du trafic qui traverse chaque routeur virtuel.

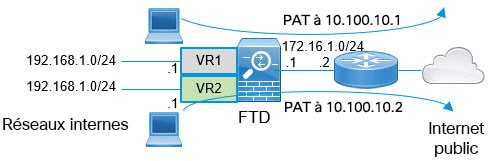

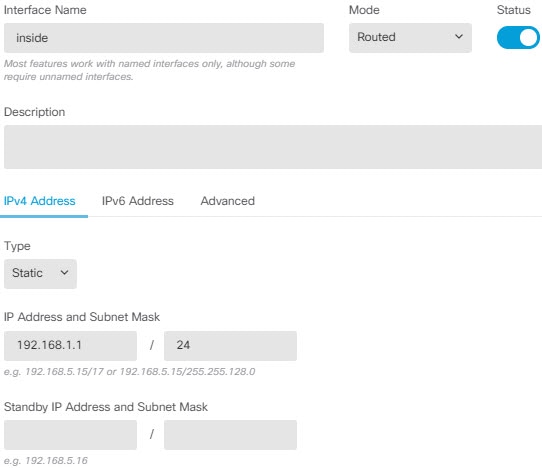

Comme les tables de routage sont distinctes, vous pouvez utiliser les mêmes espaces adresse ou se chevaucher dans les routeurs virtuels. Par exemple, vous pourriez utiliser l’espace d’adresse 192.168.1.0/24 pour deux routeurs virtuels distincts, pris en charge par deux interfaces physiques distinctes.

Notez qu’il existe des tableaux de gestion et de routage des données distincts par routeur virtuel. Par exemple, si vous affectez une interface de gestion uniquement à un routeur virtuel, la table de routage pour cette interface est distincte des interfaces de données affectées au routeur virtuel.

Configuration des politiques pour qu’elles soient compatibles avec les routeurs virtuels

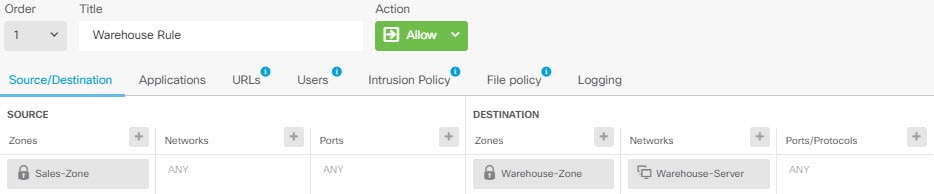

Lorsque vous créez un routeur virtuel, la table de routage de ce routeur virtuel est automatiquement séparée du routeur virtuel global ou de tout autre routeur virtuel. Cependant, les politiques de sécurité ne prennent pas automatiquement en charge les routeurs virtuels.

Par exemple, si vous écrivez une règle de contrôle d’accès qui s’applique à « toute » zone de sécurité de source ou de destination, la règle s’appliquera à toutes les interfaces de tous les routeurs virtuels. Cela pourrait en fait être exactement ce que vous voulez. Par exemple, tous vos clients peuvent vouloir bloquer l’accès à une même liste de catégories d’URL répréhensibles.

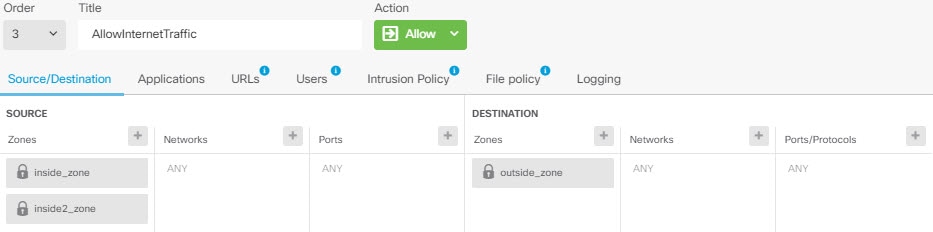

Toutefois, si vous devez appliquer une politique à l’un des routeurs virtuels mais pas à d’autres, vous devez créer des zones de sécurité qui contiennent les interfaces de ce seul routeur virtuel uniquement. Ensuite, utilisez les zones de sécurité contraintes de virtual-routeur-constrained dans les critères de source et de destination de la politique de sécurité.

En utilisant des zones de sécurité dont les appartenances sont limitées aux interfaces affectées à un seul routeur virtuel, vous pouvez écrire des règles compatibles avec les routeurs virtuels dans les politiques suivantes :

-

Politique de contrôle d'accès.

-

Politiques de prévention des intrusions et de fichiers.

-

Politiques de déchiffrement SSL.

-

Politique d’identité et mappages utilisateur-adresse IP. Si vous utilisez des espaces d'adresses qui se chevauchent dans les routeurs virtuels, assurez-vous de créer des domaines distincts pour chaque routeur virtuel et de les appliquer correctement dans les règles de politique d'identité.

Si vous utilisez des espaces adresses qui se chevauchent dans vos routeurs virtuels, vous devez utiliser des zones de sécurité pour vous assurer que les bonnes politiques sont appliquées. Par exemple, si vous utilisez l’espace d’adresse 192.168.1.0/24 dans deux routeurs virtuels distincts, une règle de contrôle d’accès qui spécifie simplement le réseau 192.168.1.0/24 s’appliquera au trafic dans les deux routeurs virtuels. Si ce n’est pas le résultat souhaité, vous pouvez limiter l’application de la règle en spécifiant également les zones de sécurité de source et de destination pour un seul des routeurs virtuels.

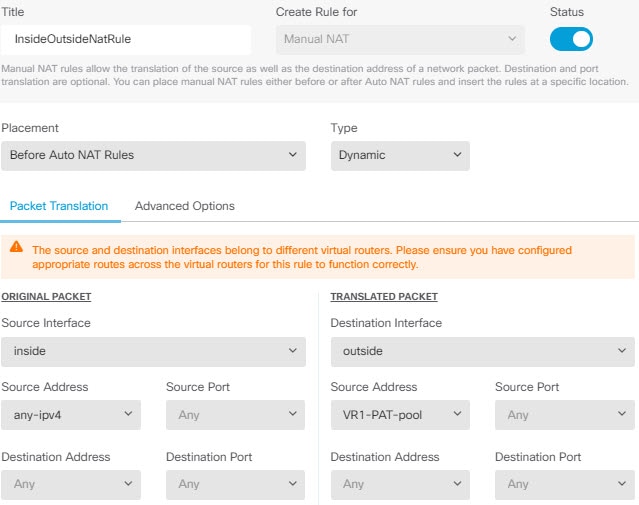

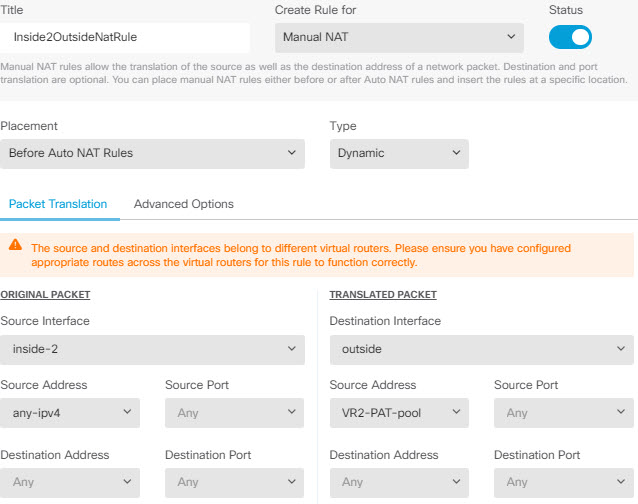

Pour les politiques qui n’utilisent pas de zones de sécurité, comme la NAT, vous pouvez écrire des règles spécifiques à un routeur virtuel en sélectionnant les interfaces affectées à un seul routeur virtuel comme interfaces de source et de destination. Si vous sélectionnez des interfaces de source et de destination de deux routeurs virtuels distincts, vous devez vous assurer que les routes sont appropriées entre les routeurs virtuels pour que la règle s’applique.

Routage entre routeurs virtuels

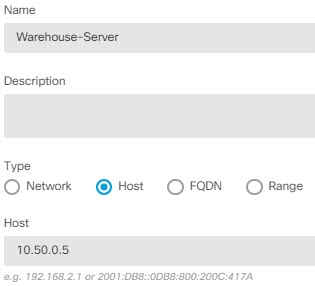

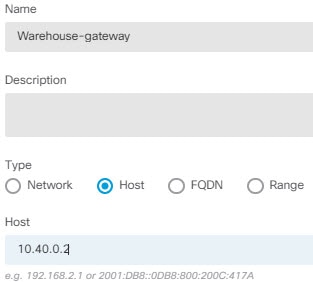

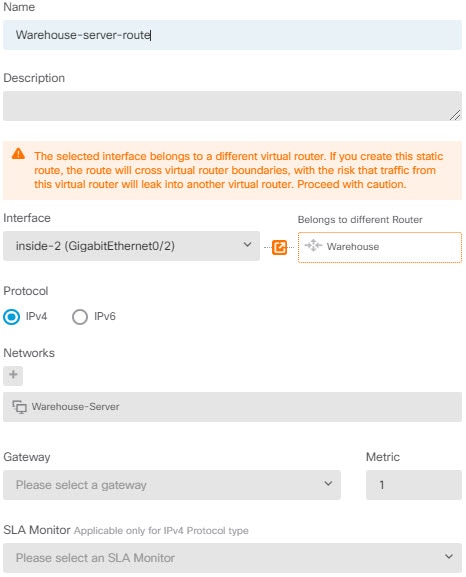

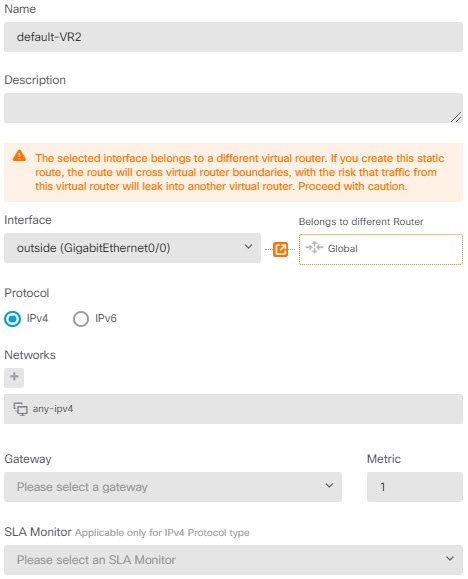

Vous pouvez configurer des routes statiques pour acheminer le trafic entre les routeurs virtuels.

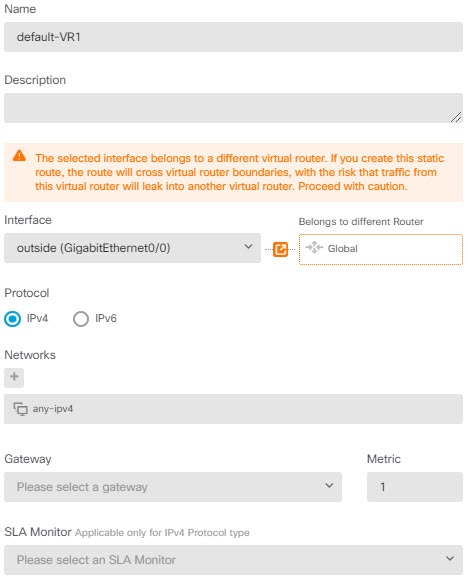

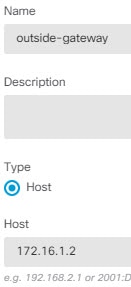

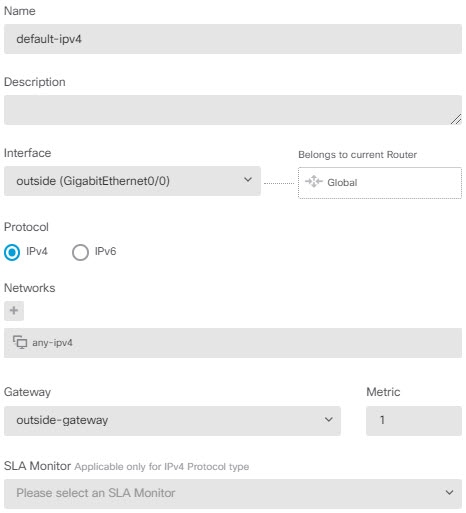

Par exemple, si vous avez l’interface externe dans le routeur virtuel global, vous pouvez configurer des routes statiques par défaut dans chacun des autres routeurs virtuels pour envoyer le trafic vers l’interface externe. Ensuite, tout trafic qui ne peut pas être acheminé dans un routeur virtuel donné est envoyé au routeur global pour le routage ultérieur.

Les routes statiques entre les routeurs virtuels sont appelées fuites de route, car vous faites fuiter du trafic vers un autre routeur virtuel. Lorsque vous communiquez des fuites de routes, par exemple des routages VR1 vers VR2, vous pouvez initier des connexions de VR2 à VR1 uniquement. Pour que le trafic passe de VR1 à VR2, vous devez configurer la route inverse. Lorsque vous créez une voie de routage statique vers une interface dans un autre routeur virtuel, vous n'avez pas besoin de préciser d'adresse de la passerelle. Sélectionnez simplement l’interface de destination.

Pour les routes inter-routeurs virtuels, le système recherche l’interface de destination dans le routeur virtuel source. Ensuite, il recherche l’adresse MAC du prochain saut dans le routeur virtuel de destination. Ainsi, le routeur virtuel de destination doit avoir une route dynamique (acquise) ou statique pour l’interface sélectionnée pour l’adresse de destination.

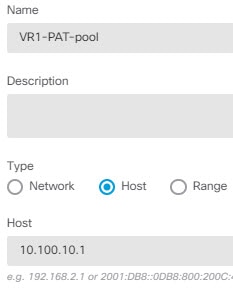

La configuration de règles NAT qui utilisent des interfaces source et de destination dans différents routeurs virtuels peut également permettre au trafic d’être acheminé entre les routeurs virtuels. Si vous ne sélectionnez pas l’option permettant à la NAT d’effectuer une recherche de routage, la règle enverra simplement le trafic hors de l’interface de destination avec une adresse NAT chaque fois que la traduction de destination se produit. Cependant, le routeur virtuel de destination doit avoir une voie de routage pour l’adresse IP de destination traduite afin que la recherche du saut suivant puisse réussir.

Nombre maximal de routeurs virtuels par modèle de périphérique

Le nombre maximal de routeurs virtuels que vous pouvez créer dépend du modèle de périphérique. Le tableau suivant présente les limites maximales. Vous pouvez vérifier votre système en saisissant la commande show vrf counters , qui affiche le nombre maximal de routeurs virtuels définis par l’utilisateur pour cette plateforme, sans compter le routeur virtuel global. Les chiffres dans le tableau ci-dessous comprennent les routeurs utilisateur et globaux. Pour Firepower 4100/9300, ces chiffres s'appliquent au mode natif.

Pour les plateformes qui prennent en charge la capacité d'instances multiples, comme les Firepower 4100/9300, déterminez le nombre maximal de routeurs virtuels par instance de conteneur en divisant le nombre maximal de routeurs virtuels par le nombre de cœurs sur le périphérique, puis en multipliant par le nombre de cœurs affectés à de l’instance, en arrondissant au nombre entier inférieur le plus proche. Par exemple, si la plateforme prend en charge un maximum de 100 routeurs virtuels et qu’elle compte 70 cœurs, chaque cœur prendra en charge un maximum de 1,43 routeur virtuel (arrondi). Ainsi, une instance affectée de 6 cœurs prendrait en charge 8,58 routeurs virtuels, arrondis à 8, et une instance affectée de 10 cœurs prendrait en charge 14,3 routeurs virtuels (arrondis à la valeur inférieure, 14).

|

Modèle du périphérique |

Routeurs virtuels maximums |

|---|---|

|

Firepower 1010 |

Les routeurs virtuels ne sont pas pris en charge sur ce modèle. |

|

Firepower 1120 |

5 |

|

Firepower 1140 |

10 |

|

Firepower 1150 |

10 |

|

Firepower 2110 |

10 |

|

Firepower 2120 |

20 |

|

Firepower 2130 |

30 |

|

Firepower 2140 |

40 |

|

Secure Firewall 3110 |

15 |

|

Secure Firewall 3120 |

25 |

|

Secure Firewall 3130 |

50 |

|

Secure Firewall 3140 |

100 |

|

Firepower 4110 |

60 |

|

Firepower 4112 |

60 |

|

Firepower 4115 |

80 |

|

Firepower 4120 |

80 |

|

Firepower 4125 |

100 |

|

Firepower 4140 |

100 |

|

Firepower 4145 |

100 |

|

Firepower 4150 |

100 |

|

Appareils Cisco Firepower de série 9300, tous les modèles |

100 |

|

FTDv, toutes les plateformes |

30 |

|

ISA 3000 |

10 |

Commentaires

Commentaires