À propos des politiques d’analyse de réseau et de prévention des intrusions

Les politiques d’analyse de réseau et de prévention des intrusions fonctionnent ensemble dans le cadre de la fonction de détection et de prévention des intrusions.

-

Une politique d’analyse de réseau régit la façon dont le trafic est décodé et prétraité afin qu'il puisse être évalué de manière plus approfondie, en particulier pour détecter un trafic anormal qui pourrait signaler une tentative d'intrusion.

-

Une politique de prévention des intrusions utilise des règles d’intrusion et de préprocesseur (parfois appelées collectivement règles de prévention des intrusions) pour examiner les paquets décodés à la recherche d’attaques basées sur des modèles. Les règles peuvent soit bloquer (abandon) le trafic menaçant et générer un événement, soit simplement le détecter (alerte) et générer uniquement un événement.

Pendant que le système analyse le trafic, la phase d’analyse de réseau (décodage et prétraitement) se produit avant et séparément de la phase de prévention des intrusions. Ensemble, les politiques d’analyse de réseau et de prévention des intrusions permettent une inspection large et approfondie des paquets. Elles peuvent vous aider à détecter le trafic réseau, à vous alerter et à vous protéger contre le trafic réseau qui pourrait menacer la disponibilité, l’intégrité et la confidentialité des hôtes et de leurs données.

Politiques d’analyse de réseau et de prévention des intrusions définies par le système

Le système comprend plusieurs paires de politiques d’analyse de réseau et de prévention des intrusions du même nom, qui se complètent et fonctionnent ensemble. Par exemple, il existe des politiques de Politique d'analyse de réseau (NAP) et de prévention des intrusions nommées « Balanced Security and Connectivity », qui sont destinées à être utilisées ensemble. Les politiques fournies par le système sont configurées par Cisco Talos Intelligence Group (Talos). Pour ces politiques, Talos définit les états des règles de prévention des intrusions et de préprocesseur, et fournit les configurations initiales pour les préprocesseurs et d’autres paramètres avancés.

À mesure que de nouvelles vulnérabilités sont connues, Talos publie des mises à jour des règles de prévention des intrusions. Ces mises à jour de règles peuvent modifier toute analyse de réseau ou politique de prévention des intrusions fournie par le système, ainsi que des règles de prévention des intrusions et de préprocesseurs nouvelles ou mises à jour, des états modifiés pour les règles existantes et des paramètres de politique par défaut modifiés. Les mises à jour de règles peuvent également supprimer des règles des politiques fournies par le système et fournir de nouvelles catégories de règles, ainsi que modifier l’ensemble de variables par défaut.

Vous pouvez mettre à jour manuellement la base de données de règles ou configurer un calendrier de mise à jour réguliers. Vous devez redéployer une politique mise à jour pour que ses modifications prennent effet. Pour en savoir plus sur la mise à jour des bases de données du système, consultez Mise à jour des bases de données du système..

Voici les politiques fournies par le système :

- Politiques d’analyse des intrusions et de sécurité et de connectivité équilibrées

-

Ces politiques sont conçues pour la vitesse et la détection. Utilisés ensemble, ils constituent un bon point de départ pour la plupart des organisations et des types de déploiement. Au départ, la politique d’analyse de réseau « Balanced Security and Connectivity » fournie par le système est la politique par défaut.

- Politiques en matière d'analyse de réseau et de prévention des intrusions La connectivité avant la sécurité

-

Ces politiques sont conçues pour les organisations où la connectivité (permission d’accéder à toutes les ressources) prime sur la sécurité de l’infrastructure réseau. La politique de prévention des intrusions active beaucoup moins de règles que celles activées dans la politique de sécurité avant la connectivité. Seules les règles les plus critiques qui bloquent le trafic sont activées.

- Politiques en matière d'analyse de réseau et de prévention des intrusions La connectivité avant la sécurité

-

Ces politiques sont conçues pour les réseaux où la sécurité de l’infrastructure réseau prime sur la facilité d’utilisation. La politique de prévention des intrusions permet d'appliquer de nombreuses règles de prévention des anomalies du réseau qui peuvent alerter sur le trafic légitime ou l'interrompre.

- Politiques d’analyse de réseau et de prévention des intrusions

-

Ces politiques sont conçues pour les réseaux où la sécurité de l'infrastructure du réseau est encore plus importante que celle des politiques de sécurité sur la connectivité, avec un potentiel d'impact opérationnel encore plus grand. Par exemple, la politique de prévention des intrusions active des règles dans un grand nombre de catégories de menaces, y compris les programmes malveillants, les trousses d’exploit, les vulnérabilités anciennes et courantes, et les exploits connus et répandus.

Mode d’inspection : prévention ou détection

Par défaut, toutes les politiques de prévention des intrusions fonctionnent en mode de prévention pour mettre en œuvre un système de prévention des intrusions (IPS). En mode d’inspection de prévention, si une connexion correspond à une règle de prévention des intrusions dont l’action est d’abandonner le trafic, la connexion est activement bloquée.

Si vous souhaitez plutôt tester l’effet de la politique de prévention des intrusions sur votre réseau, vous pouvez passer au mode de détection, qui implémente un système de détection des intrusions (IDS). Dans ce mode d’inspection, les règles de rejet sont traitées comme des règles d’alerte, où vous êtes informé des connexions correspondantes, mais le résultat de l’action devient aurait bloqué, et les connexions ne sont jamais bloquées.

Vous modifiez le mode d’inspection par politique de prévention des intrusions, de sorte que vous pouvez avoir une combinaison de prévention et de détection.

La politique d’analyse de réseau (Politique d'analyse de réseau (NAP)) Snort 3 dispose également d’un mode d’inspection. Contrairement à la politique d'intrusion, la politique NAP est globale, vous devez donc exécuter tout le traitement NAP en mode de prévention ou de détection. Vous devez utiliser le même mode que vous utilisez pour vos politiques d'intrusion. Si vous avez une combinaison de politiques de prévention et de détection, sélectionnez Prévention pour faire correspondre vos politiques d'intrusion les plus restrictives.

Règles de prévention des intrusions et de préprocesseur

Une règle de prévention des intrusions est un ensemble précis de mots-clés et d’arguments que le système utilise pour détecter les tentatives d’exploitation des vulnérabilités de votre réseau. Lorsque le système analyse le trafic réseau, il compare les paquets aux conditions spécifiées dans chaque règle et déclenche la règle si le paquet de données répond à toutes les conditions spécifiées dans cette dernière.

Le système comprend les types de règles suivants, créés par Cisco Talos Intelligence Group (Talos) :

-

Règles de prévention des intrusions, subdivisées en règles d’objets partagés et en règles de texte standard

-

Règles de préprocesseur, associées aux préprocesseurs et aux options de détection du décodeur de paquets dans la politique d’analyse de réseau. La plupart des règles de préprocesseur sont désactivées par défaut.

Les rubriques suivantes expliquent en détail les règles d’intrusion.

Attributs des règles d’intrusion

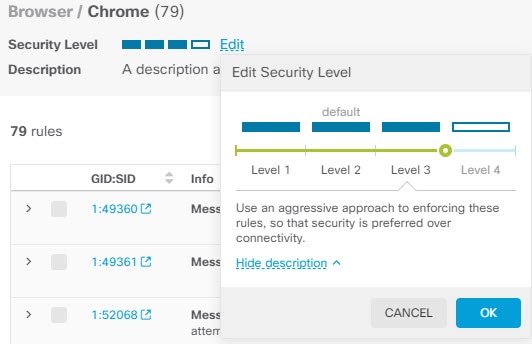

Lorsque vous affichez une politique de prévention des intrusions, vous voyez une liste de toutes les règles de prévention des intrusions disponibles pour identifier les menaces.

La liste de règles pour chaque politique est la même. La différence réside dans l’action configurée pour chaque règle. Comme il y a plus de 30 000 règles, le fait de faire défiler la liste prendra un certain temps. Les règles sont affichées à mesure que vous faites défiler la liste.

Voici les attributs qui définissent chaque règle :

- > (Signature Description – Description de la signature)

-

Cliquez sur le bouton > dans la colonne de gauche pour ouvrir la description de la signature. La description est le code réel utilisé par le moteur d’inspection Snort pour faire correspondre le trafic à la règle. L’explication du code n’entre pas dans le cadre de ce document, mais il est expliquée en détail dans le Guide de configuration du centre de gestion ; sélectionnez le livre pour la version de votre logiciel dans http://www.cisco.com/c/en/us/support/security/defense-center/products-installation-and-configuration-guides-list.html. Recherchez des informations sur la modification des règles de prévention des intrusions.

Les signatures contiennent des variables pour certains éléments. Pour en savoir plus, consultez Ensemble de variables d’intrusion par défaut.

- GID

-

Identifiants de générateur (ID). Ce nombre indique quel composant du système évalue la règle et génère des événements. Un 1 indique une règle de prévention des intrusions de texte standard et un 3 indique une règle de prévention des intrusions d’objets partagés. (La différence entre ces types de règles n’est pas significative pour un utilisateur FDM.) Il s’agit des principales règles d’intérêt lors de la configuration d’une politique de prévention des intrusions. Pour plus d’informations sur les autres GID, consultez Identifiants du Générateur.

- SID

-

Identifiant (ID) Snort, également appelé ID de signature. Les ID Snort inférieurs à 1 000 000 ont été créés par Cisco Talos Intelligence Group (Talos).

- Action

-

L’état de cette règle dans la politique de prévention des intrusions sélectionnée. Pour chaque règle, « (Default) » est ajouté à l’action qui est l’action par défaut pour la règle dans cette politique. Pour rétablir une règle à son paramètre par défaut, sélectionnez cette action. Les actions possibles sont :

-

Alert (Alerte) : ce choix crée un événement lorsque cette règle correspond au trafic, sans interrompre la connexion.

-

Drop (Abandon) : ce choix crée un événement lorsque cette règle correspond au trafic et interrompt également la connexion.

-

Disabled (Désactivé) : ne fait pas correspondre le trafic à cette règle. Aucun événement n’est généré.

-

- État

-

Pour les règles Snort 2, l’état est une colonne distincte. Si vous modifiez l’action par défaut d’une règle, cette colonne affiche « Overridden » (Remplacé). Sinon, la colonne est vide.

Pour les règles Snort 3, l’état « Overridden » (Remplacé) s’affiche au bas de l’attribut Action, si vous l’avez modifié.

- Message

-

Il s’agit du nom de la règle, qui apparaît également dans les événements déclenchés par la règle. Le message identifie généralement la menace à laquelle la signature correspond. Vous pouvez effectuer une recherche sur Internet pour obtenir plus d’informations sur chaque menace.

Ensemble de variables d’intrusion par défaut

Les signatures des règles de prévention des intrusions contiennent des variables pour certains éléments. Voici les valeurs par défaut pour les variables, $HOME_NET et $EXTERNAL_NET étant les variables les plus couramment utilisées. Notez que le protocole est spécifié séparément des numéros de port, donc les variables de port sont des numéros uniquement.

-

$DNS_SERVERS = $HOME_NET (signifie toute adresse IP).

-

$EXTERNAL_NET = toute adresse IP.

-

$FILE_DATA_PORTS = $HTTP_PORTS, 143, 110.

-

$FTP_PORTS = 21, 2100, 3535.

-

$GTP_PORTS = 3386, 2123, 2152.

-

$HOME_NET = toute adresse IP.

-

$HTTP_PORTS = 144 ports numérotés : 36, 80-90, 311, 383, 443, 555, 591, 593, 631, 666, 801, 808, 818, 901, 972, 1158, 1212, 1220, 1414, 1422, 1533, 1741, 1830, 1942, 2231, 2301, 2381, 2578, 2809, 2980, 3029, 3037, 3057, 3128, 3443, 3507, 3702, 4000, 4343, 4848, 5000, 5117, 5222, 5250, 5450, 5600, 5814, 6080, 6173, 6767, 6988, 7000, 7001, 7005, 7071, 7080, 7144, 7145, 7510, 7770, 7777-7779, 8000, 8001, 8008, 8014, 8015, 8020, 8028, 8040, 8060, 8080-8082, 8085, 8088, 8118, 8123, 8161, 8180-8182, 8222, 8243, 8280, 8300, 8333, 8344, 8400, 8443, 8500, 8509, 8787, 8800, 8888, 8899, 8983, 9000, 9002, 9060, 9080, 9090, 9091, 9111, 9290, 9443, 9447, 9710, 9788, 9999, 10000, 11371, 12601, 13014, 15489, 19980, 23472, 29991, 33300, 34412, 34443, 34444, 40007, 41080, 44449, 50000, 50002, 51423, 53331, 55252, 55555, 56712.

-

$HTTP_SERVERS = $HOME_NET (c’est-à-dire toute adresse IP).

-

$ORACLE_PORTS = n’importe lequel

-

$SHELLCODE_PORTS = 180.

-

$SIP_PORTS = 5060, 5061, 5600

-

$SIP_SERVERS = $HOME_NET (signifie toute adresse IP).

-

$SMTP_SERVERS = $HOME_NET (signifie toute adresse IP).

-

$SNMP_SERVERS = $HOME_NET (signifie toute adresse IP).

-

$SQL_SERVERS = $HOME_NET (c’est-à-dire toute adresse IP).

-

$SSH_PORTS = 22.

-

$SSH_SERVERS = $HOME_NET (signifie n’importe quelle adresse IP).

-

$TELNET_SERVERS = $HOME_NET (c’est-à-dire n’importe quelle adresse IP).

Identifiants du Générateur

L’identifiant de générateur (GID) identifie le sous-système qui évalue une règle de prévention des intrusions et génère des événements. Les règles de prévention des intrusions de texte standard ont un ID de générateur de 1, et les règles de prévention des intrusions d’objets partagés ont un ID de générateur de 3. Il existe également plusieurs ensembles de règles pour divers préprocesseurs. Le tableau suivant explique les GID.

|

Identifiant |

Composant |

|---|---|

|

1 |

Règle de texte standard |

|

2 |

Paquets balisés (Règles pour le générateur de balises, qui génère des paquets à partir d’une session balisée. ) |

|

3 |

Règle des objets partagés |

|

102 |

Décodeur HTTP |

|

105 |

Détecteur de Back Orifice |

|

106 |

Décodeur de RPC |

|

116 |

Décodeur de paquets |

|

119, 120 |

Préprocesseur d’inspection HTTP (Les règles GID 120 se rapportent au trafic HTTP spécifique au serveur.) |

|

122 |

Détecteur de balayage de ports |

|

123 |

Défragmenteur d’adresses IP |

|

124 |

Décodeur SMTP (Exploits contre les verbes SMTP.) |

|

125 |

Décodeur FTP |

|

126 |

Décodeur Telnet |

|

128 |

Préprocesseur SSH |

|

129 |

Préprocesseur de flux |

|

131 |

Préprocesseur DNS |

|

133 |

Préprocesseur DCE/RPC |

|

134 |

Latence des règles, latence des paquets. (Les événements pour ces règles sont générés lorsque la latence des règles suspend (SID 1) ou réactive (SID 2) un groupe de règles d'intrusion, ou lorsque le système cesse d'inspecter un paquet parce que le seuil de latence des paquets est dépassé (SID 3).) |

|

135 |

Détecteur d’attaque basé sur le débit (Connexions excessives aux hôtes du réseau.) |

|

137 |

Préprocesseur SSL |

|

138, 139 |

Préprocesseur de données sensibles |

|

140 |

Préprocesseur SIP |

|

141 |

Préprocesseur IMAP |

|

142 |

Préprocesseur POP |

|

143 |

Préprocesseur GTP |

|

144 |

Préprocesseur Modbus |

|

145 |

Préprocesseur DNP3 |

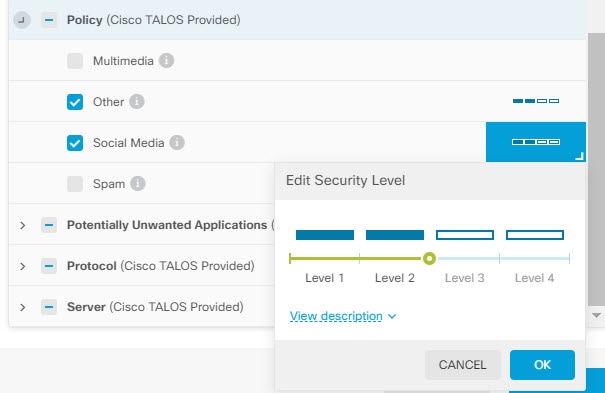

Stratégies d’analyse de réseau

Les politiques d’analyse de réseau contrôlent l’inspection prétraitement du trafic. Les préprocesseurs préparent le trafic à une inspection plus approfondie en le normalisant et en relevant les anomalies de protocole. Le prétraitement lié à l’analyse de réseau a lieu après la mise en correspondance des renseignements de sécurité et le déchiffrement SSL, mais avant le début de l’intrusion ou de l’inspection des fichiers.

Par défaut, le système utilise la politique d’analyse de réseau Sécurité et connectivité équilibrées pour prétraiter tout le trafic géré par une stratégie de contrôle d’accès. Toutefois, si vous configurez une politique de prévention des intrusions sur n’importe quelle règle de contrôle d’accès, le système utilise la politique d’analyse de réseau qui correspond à la politique de prévention des intrusions la plus agressive appliquée. Par exemple, si vous utilisez à la fois des politiques de sécurité sur la connectivité et des politiques équilibrées dans vos règles de contrôle d’accès, le système utilise la Politique d'analyse de réseau (NAP) de sécurité sur la connectivité pour tout le trafic. Pour les politiques de prévention des intrusions personnalisées Snort 3, cette affectation est effectuée conformément à la politique de modèle de base attribuée à la politique de prévention des intrusions.

Lorsque vous utilisez Snort 3, vous pouvez sélectionner une politique explicitement et éventuellement personnaliser ses paramètres. Nous vous recommandons de sélectionner la politique dont le nom correspond à la politique de prévention des intrusions que vous utilisez pour la majeure partie du trafic qui passe par le périphérique, que vous utilisiez la politique de prévention des intrusions directement ou que vous l’utilisiez comme politique de base dans vos politiques de prévention des intrusions personnalisées. Vous pouvez ensuite modifier le mode d’inspection ou ajuster des paramètres d’inspection ou de liaison spécifiques pour prendre en compte le trafic sur votre réseau.

En outre, vérifiez si vous avez activé les règles de préprocesseur dans la politique de prévention des intrusions. Si vous activez des règles qui nécessitent un préprocesseur, activez également l’inspecteur correspondant dans la politique d’analyse de réseau (NAP). Pour chaque inspecteur, vous pouvez également ajuster ses attributs, y compris les ports examinés (binders), afin de personnaliser le comportement de l’inspecteur pour votre réseau.

Remarque |

Si vous utilisez Snort 2, le système utilise la politique NAP du même nom comme politique de prévention des intrusions la plus restrictive appliquée dans une règle de contrôle d’accès, et vous ne pouvez pas modifier les paramètres des inspecteurs ou des binders. |

Commentaires

Commentaires