構成

Admin UI の [構成(Configuration)] メニューは、次のようなさまざまな Cisco Secure Malware Analytics アプライアンス設定を構成および管理するために使用します。

|

セクション |

説明 |

|---|---|

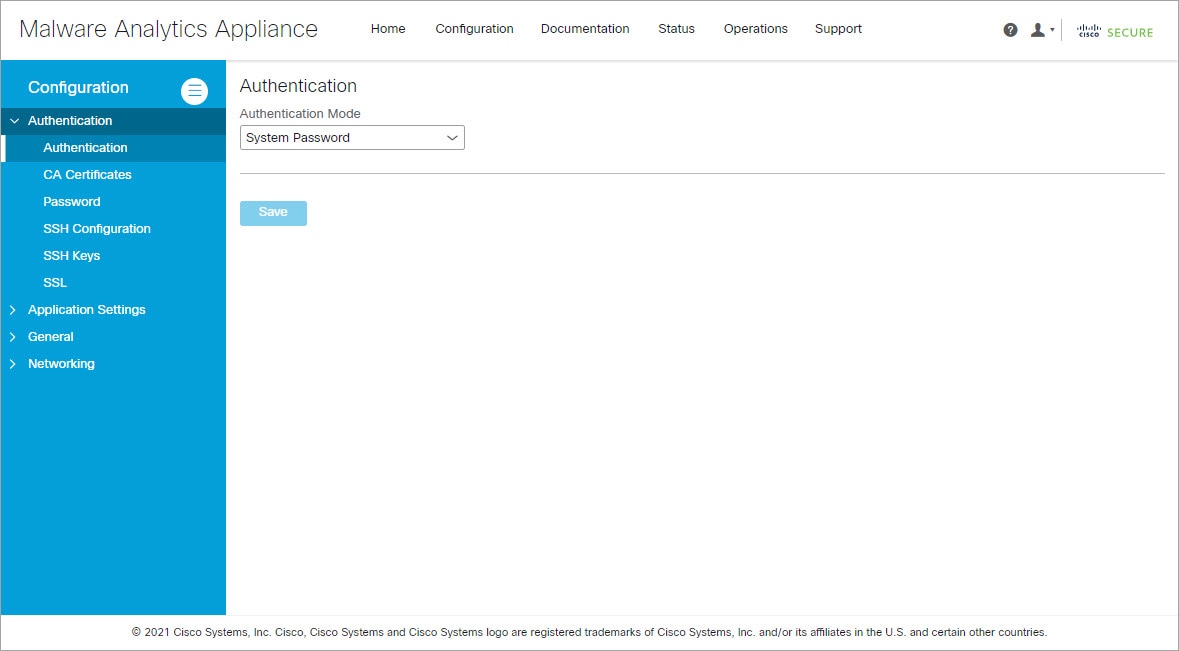

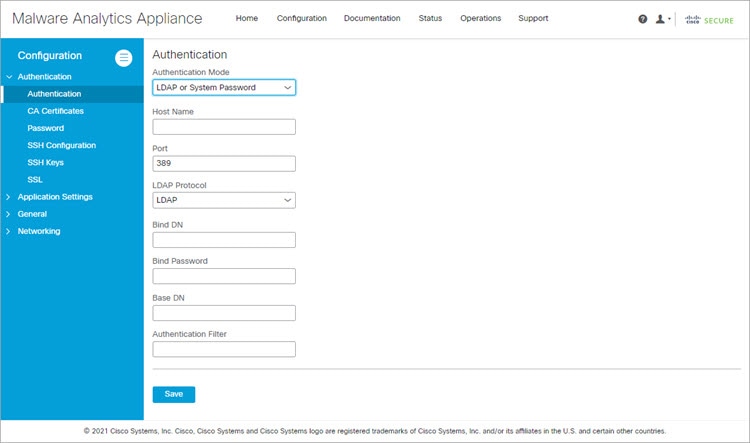

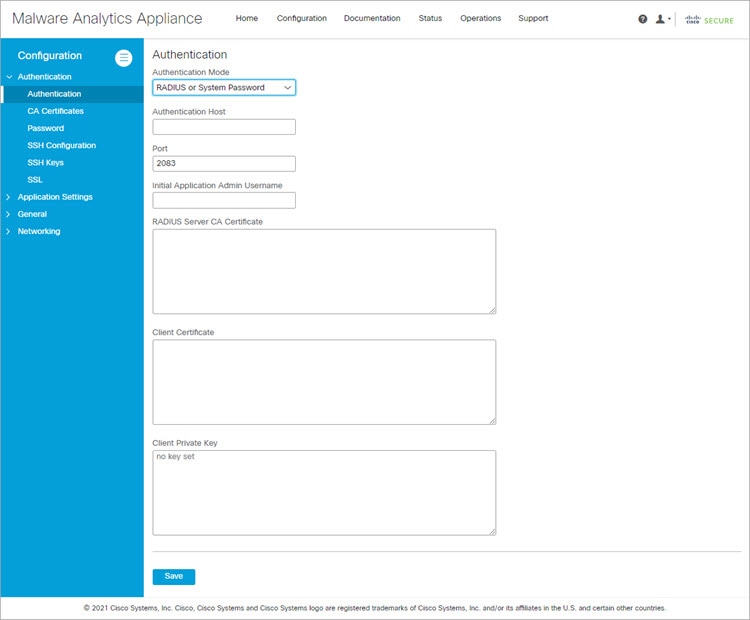

| Authentication | |

|

Cisco Secure Malware Analytics アプライアンス Admin UI にログインするための LDAP および RADIUS 認証を設定する方法について説明します。 |

|

|

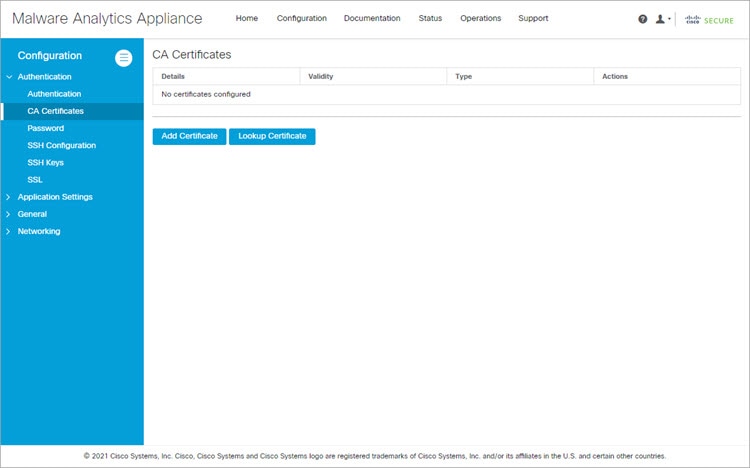

アプライアンスのアウトバウンド SSL 接続に CA 証明書を追加して Cisco Secure Endpoint プライベートクラウドを信頼する方法について説明します。 |

|

|

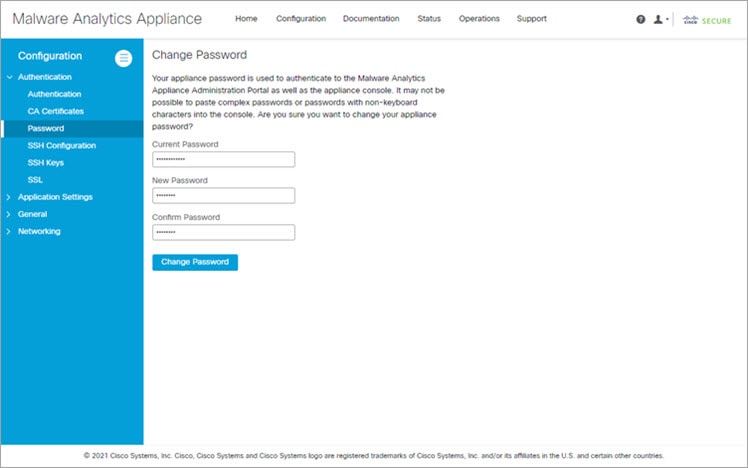

Admin UI のパスワードを変更する方法について説明します。 |

|

|

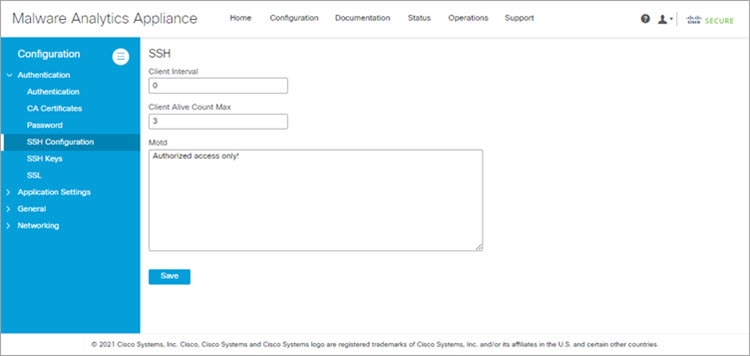

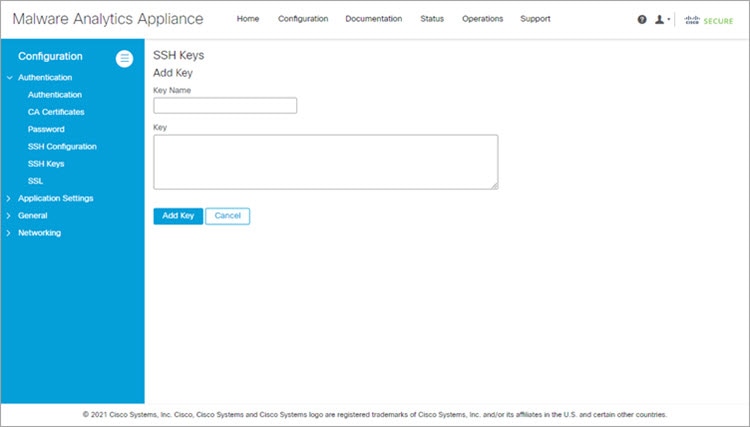

SSH を使用していくつかのキー要素をセットアップするための SSH の設定方法について説明します。 |

|

|

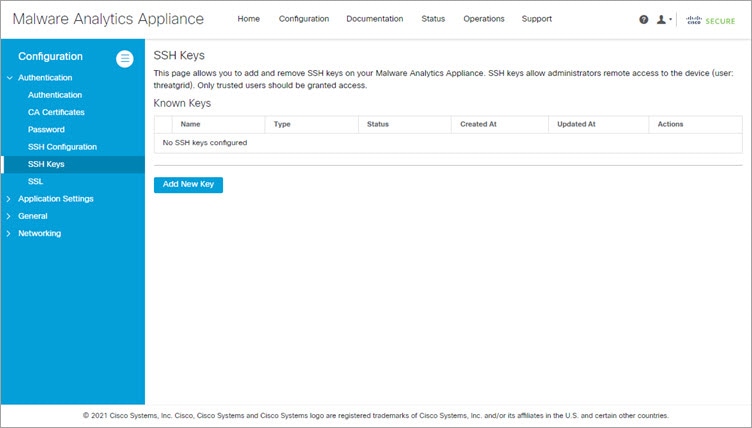

SSH 経由でAdmin TUI にアクセスできるようにするための SSH キーの設定方法について説明します。 |

|

|

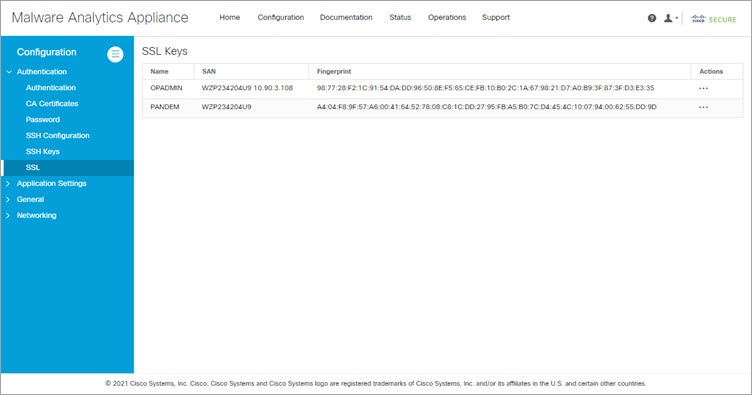

E メール セキュリティ アプライアンス(ESA)、Web セキュリティ アプライアンス(WSA)、Cisco Secure Endpoint プライベート クラウド、およびその他の統合とのセキュアなマルウェア分析アプライアンスの接続をサポートするための SSL 証明書の構成方法について説明します。 SSL 証明書の置き換え。 |

|

|

アプリケーションの設定 |

|

|

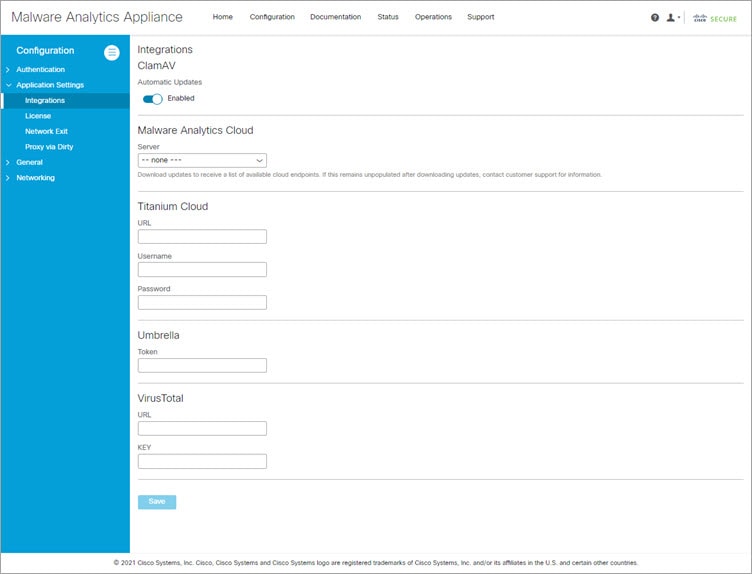

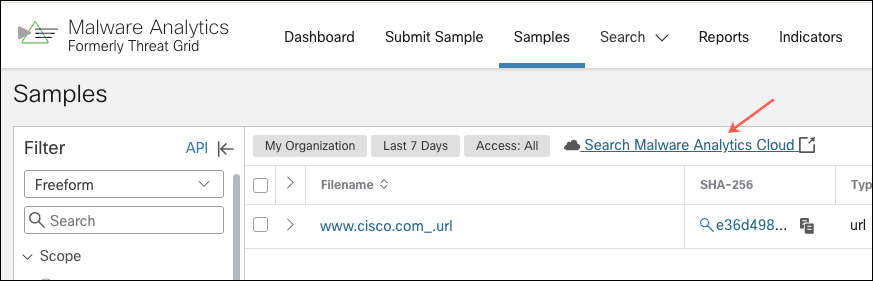

サードパーティの検出および強化サービス(OpenDNS、Titacloud、VirusTotal)の構成方法について説明します。 ClamAV 自動更新を有効または無効にします。 |

|

|

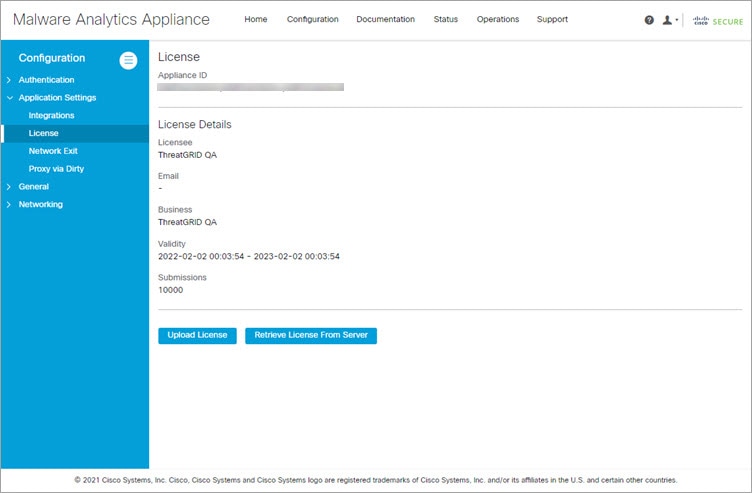

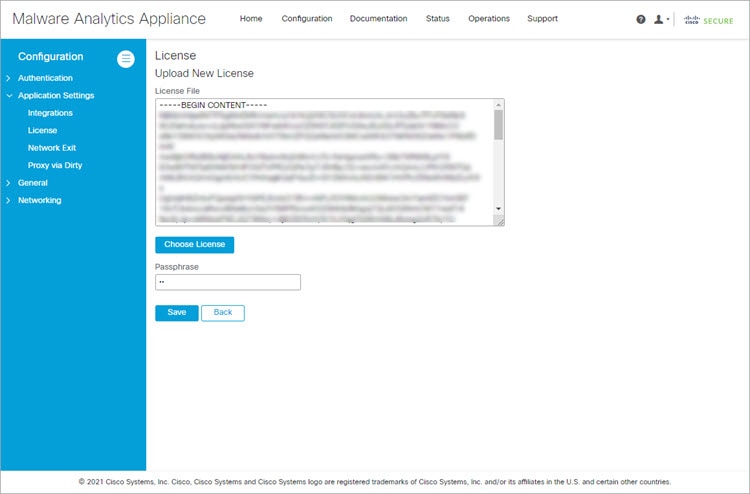

Cisco Secure Malware Analytics アプライアンスのライセンスをアップロードする方法、またはサーバーからライセンスを取得する方法について説明します。 |

|

|

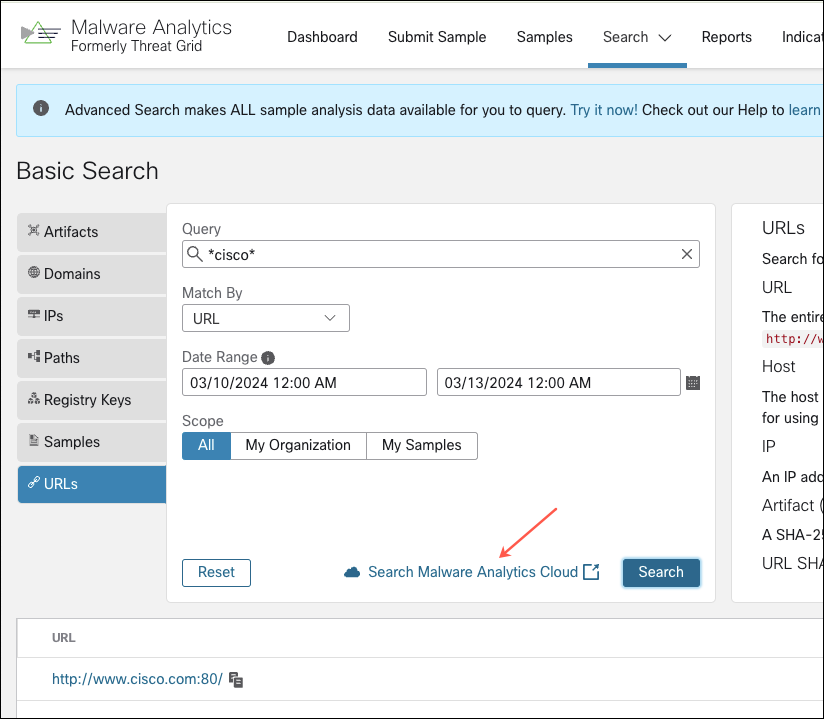

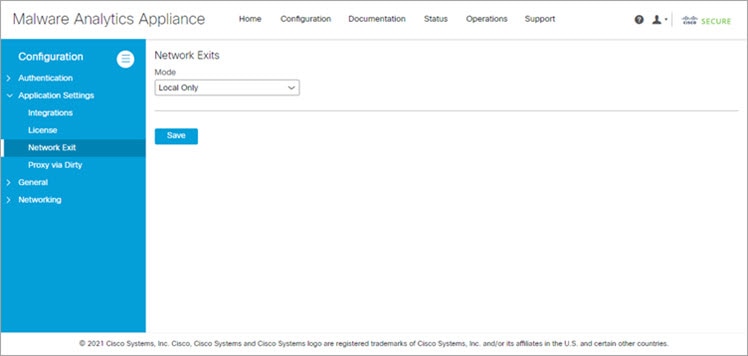

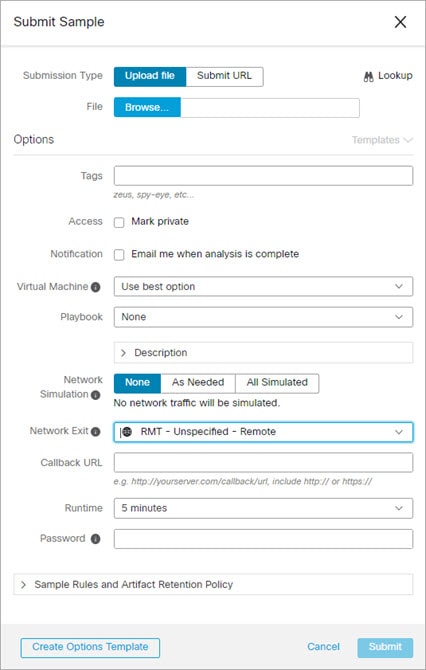

分析用のサンプルを送信するときに、Cisco Secure Malware Analytics ポータルで使用可能なネットワーク イグジットのオプションを構成する方法について説明します。 |

|

|

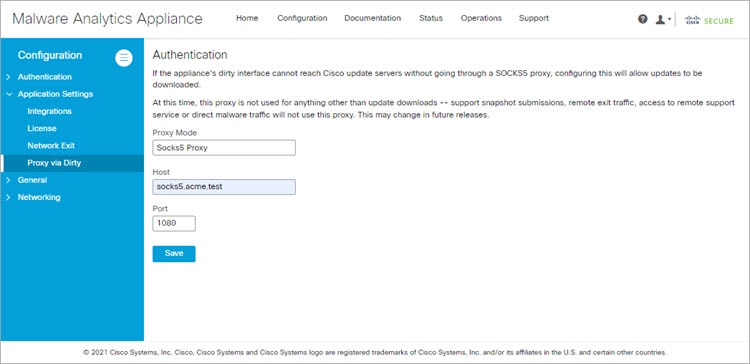

更新をダウンロードするように SOCKS5 プロキシを構成する方法について説明します。 |

|

|

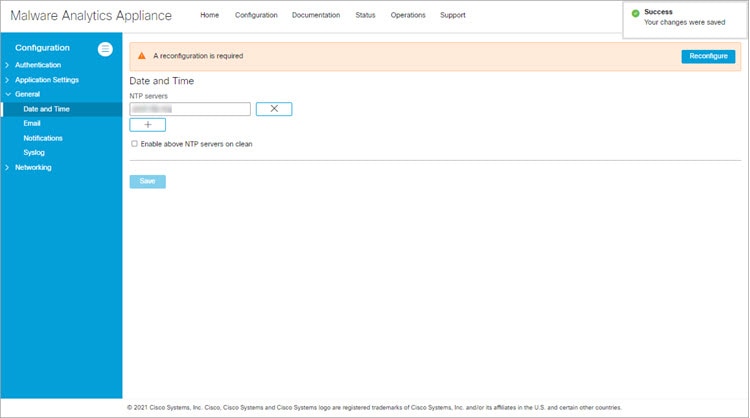

全般 |

|

|

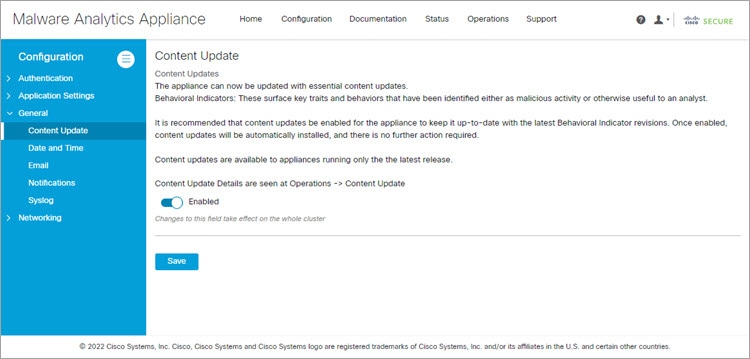

コンテンツ更新を有効にする方法について説明します。 |

|

|

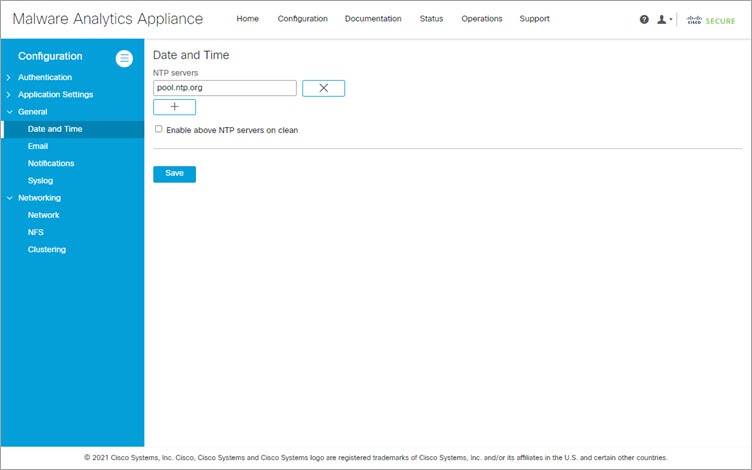

Network Time Protocol(NTP)サーバーを追加して日付と時刻を構成する方法について説明します。 |

|

|

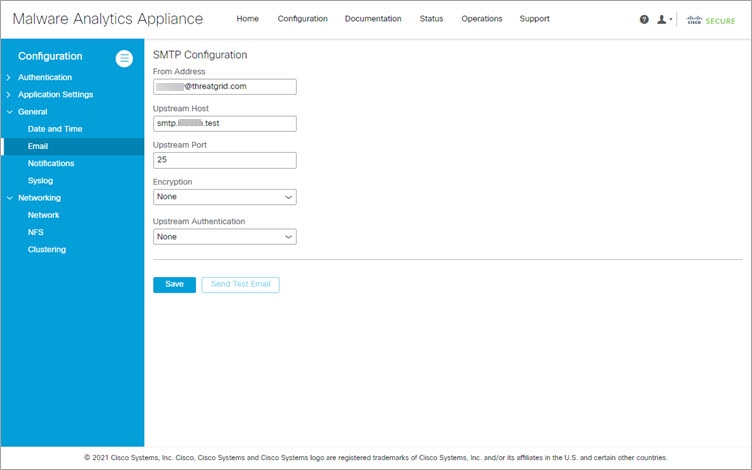

システム通知の電子メール設定(SMTP)の構成方法について説明します。 |

|

|

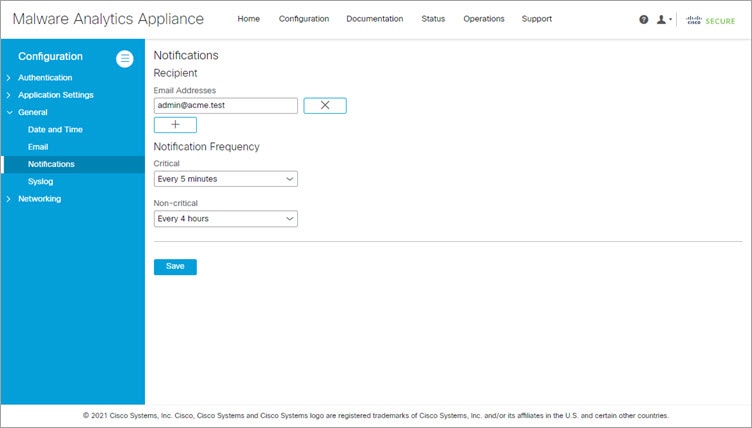

通知受信者を管理する方法について説明します。 |

|

|

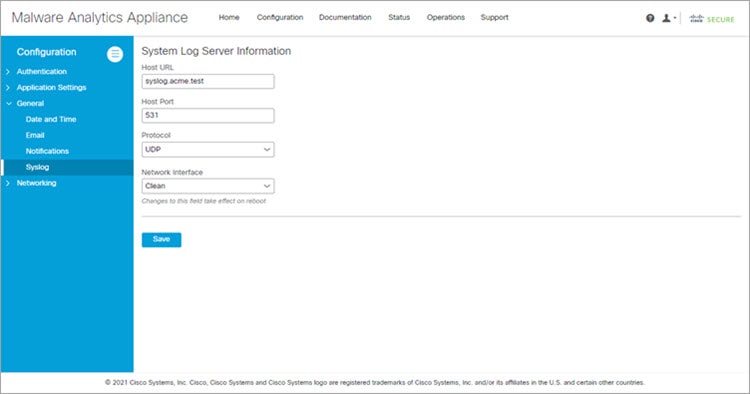

syslog メッセージおよび通知を受信するようにシステム ログ サーバーを設定する方法について説明します。 |

|

|

ネットワーキング |

|

|

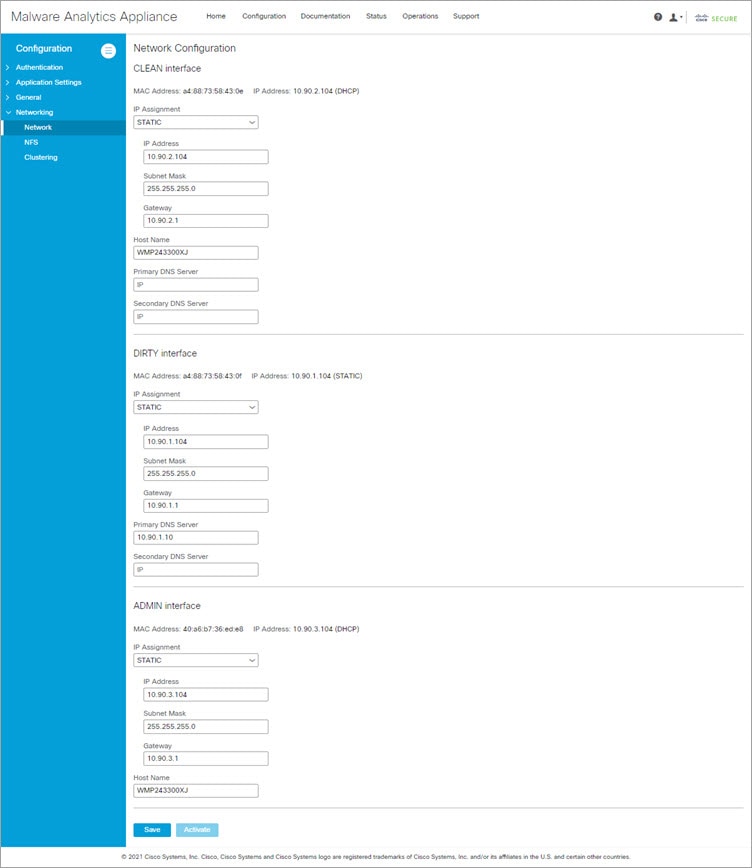

DHCP から永続的な静的 IP アドレスへの IP 割り当てを調整する方法と、DNS を構成する方法について説明します。 |

|

|

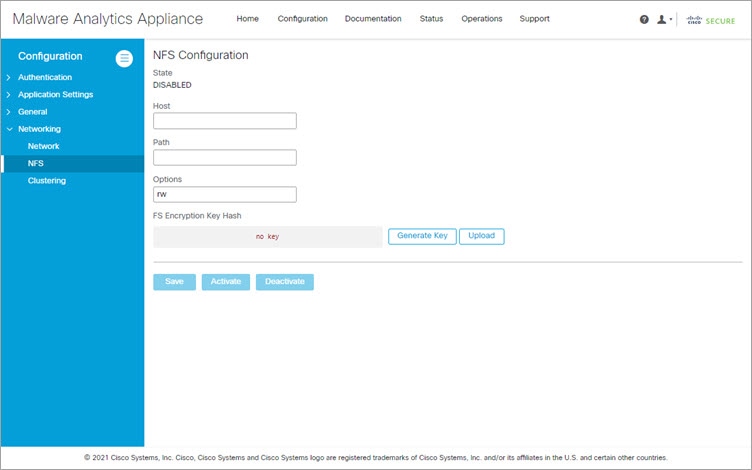

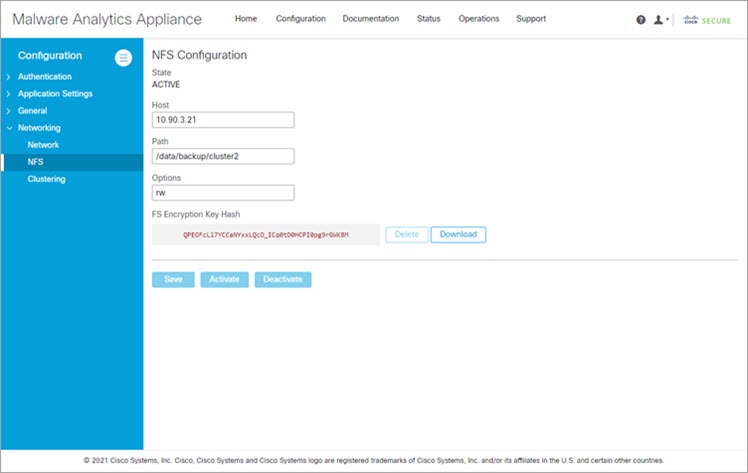

NFS 要件、バックアップストレージ要件、バックアップ期待、厳密な保持期間制限の設定など、アプライアンスバックアップについて説明します。バックアップの実行方法。 |

|

|

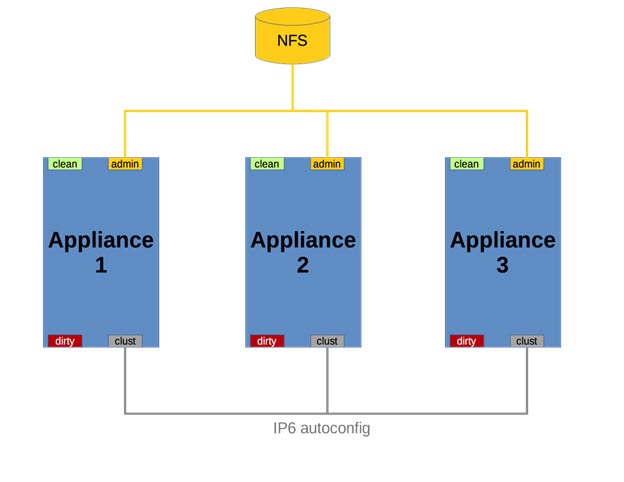

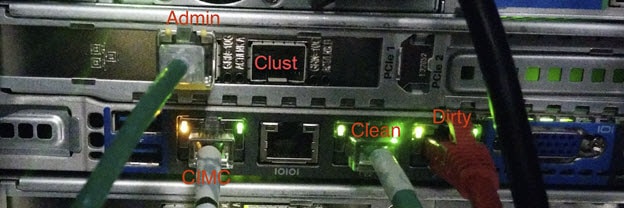

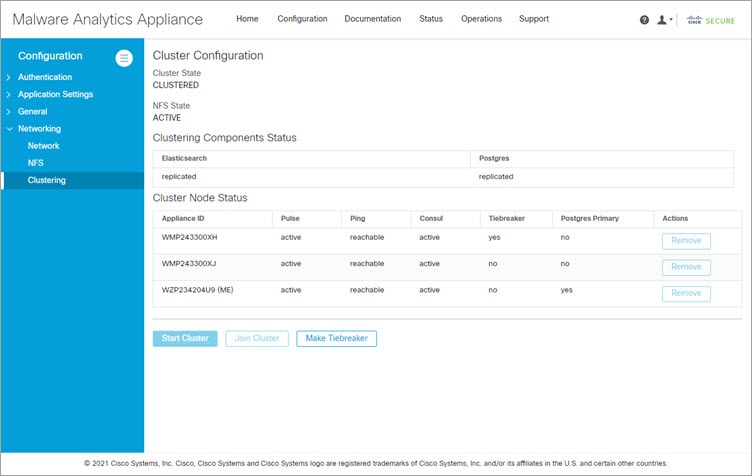

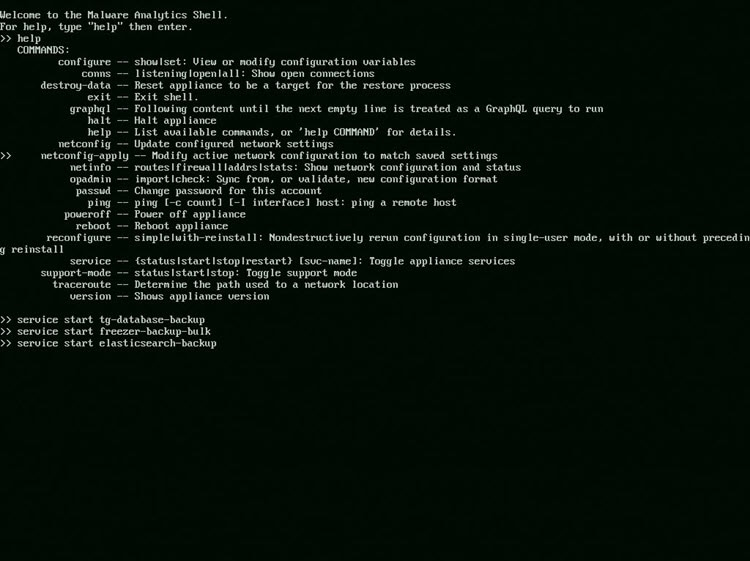

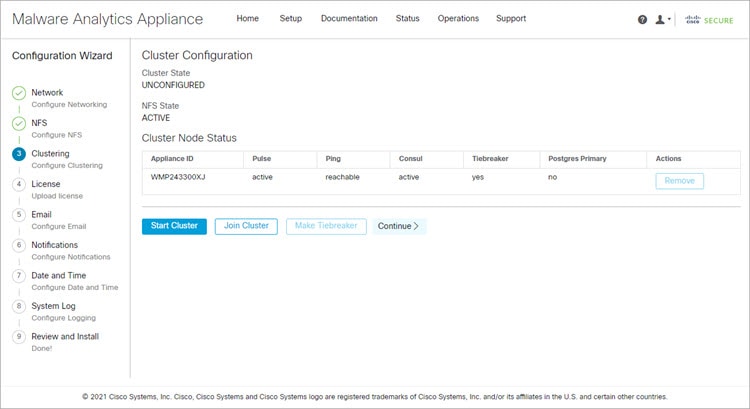

Cisco Secure Malware Analytics アプライアンスのクラスタリングの機能、制限事項、および要件について説明します。ネットワークおよび NFS ストレージの要件クラスタの構築、クラスタへのアプライアンスの参加、クラスタノードの削除、タイ ブレーカー ノードの指定方法。耐障害性と障害回復クラスタの API と運用の使用方法と特性、および削除例の詳細を表示します。 |

|

(注) |

|

重要 |

Admin UI は HTTPS を使用するため、ブラウザのアドレスバーに HTTPS を入力する必要があります。Admin IP をポイントするだけでは十分ではありません。ブラウザに次のアドレスを入力します。 https://adminIP/ または https://adminHostname/ |

フィードバック

フィードバック